Incidenten onderzoeken met Microsoft Sentinel

Belangrijk

Genoteerde functies zijn momenteel beschikbaar in PREVIEW. De Aanvullende voorwaarden voor Azure-previews omvatten aanvullende juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta of preview zijn of die anders nog niet algemeen beschikbaar zijn.

Dit artikel helpt u bij het onderzoeken van incidenten met Microsoft Sentinel. Nadat u uw gegevensbronnen hebt verbonden met Microsoft Sentinel, wilt u een melding ontvangen wanneer er iets verdachts gebeurt. Als u dit wilt doen, kunt u met Microsoft Sentinel geavanceerde analyseregels maken waarmee incidenten worden gegenereerd die u kunt toewijzen en onderzoeken.

Dit artikel behandelt:

- Incidenten onderzoeken

- De onderzoeksgrafiek gebruiken

- Op bedreigingen reageren

Een incident kan meerdere waarschuwingen bevatten. Het is een aggregatie van alle relevante bewijzen voor een specifiek onderzoek. Er wordt een incident gemaakt op basis van analyseregels die u op de pagina Analytics hebt gemaakt. De eigenschappen die betrekking hebben op de waarschuwingen, zoals ernst en status, worden ingesteld op incidentniveau. Nadat u Microsoft Sentinel hebt laten weten welke soorten bedreigingen u zoekt en hoe u deze kunt vinden, kunt u gedetecteerde bedreigingen bewaken door incidenten te onderzoeken.

Vereisten

U kunt het incident alleen onderzoeken als u de velden voor entiteitstoewijzing hebt gebruikt bij het instellen van uw analyseregel. Voor de onderzoeksgrafiek is vereist dat uw oorspronkelijke incident entiteiten omvat.

Als u een gastgebruiker hebt die incidenten moet toewijzen, moet de gebruiker de rol Maplezer in uw Microsoft Entra-tenant krijgen toegewezen. Normale (niet-gast) gebruikers hebben deze rol standaard toegewezen.

Incidenten onderzoeken

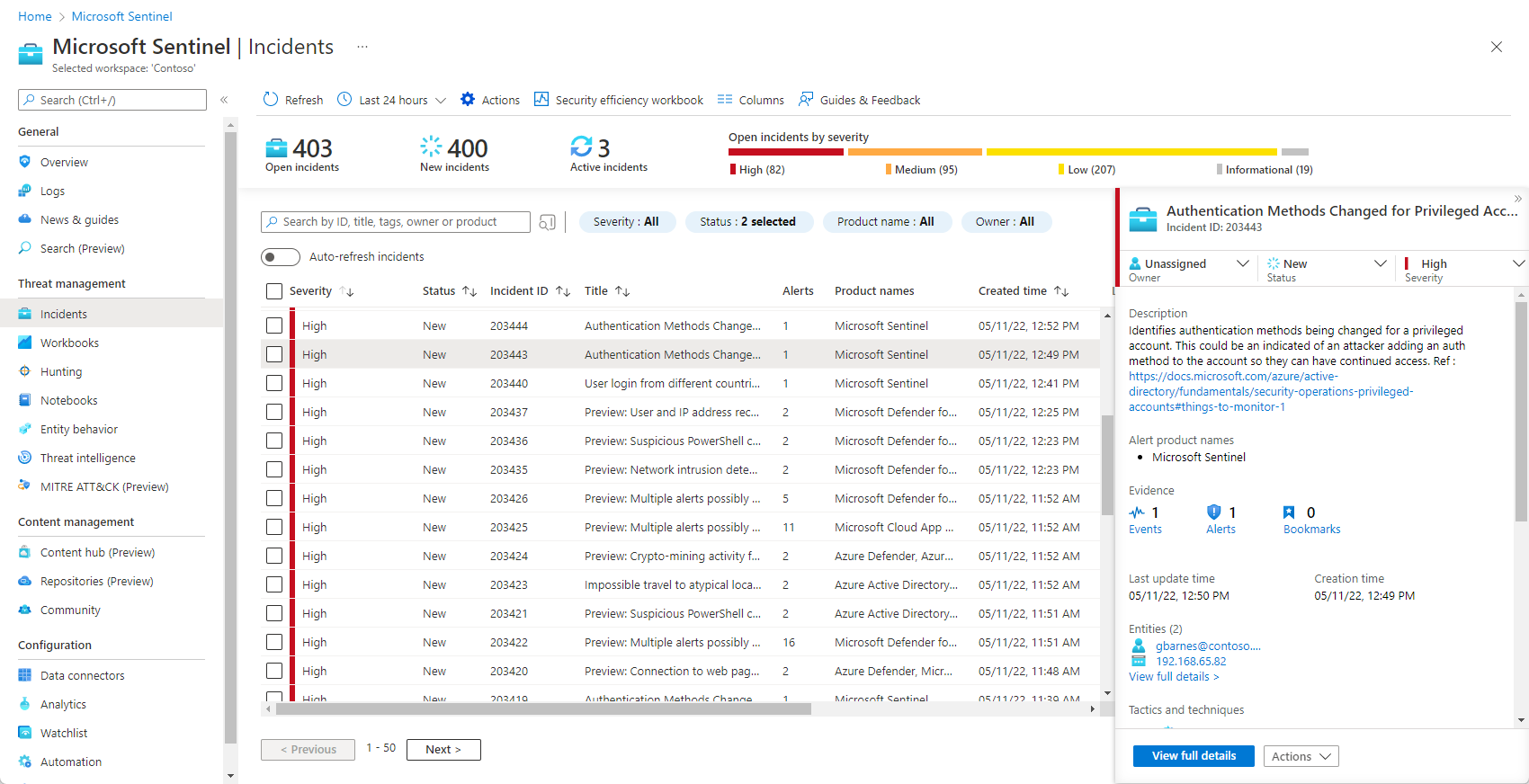

Selecteer Incidenten. Op de pagina Incidenten kunt u zien hoeveel incidenten u hebt en of ze nieuw, actief of gesloten zijn. Voor elk incident ziet u de tijd waarop het is opgetreden en de status van het incident. Bekijk de ernst om te bepalen welke incidenten het eerst moeten worden afgehandeld.

U kunt de incidenten zo nodig filteren, bijvoorbeeld op status of ernst. Zie Zoeken naar incidenten voor meer informatie.

Als u een onderzoek wilt starten, selecteert u een specifiek incident. Aan de rechterkant ziet u gedetailleerde informatie voor het incident, inclusief de ernst, samenvatting van het aantal betrokken entiteiten, de onbewerkte gebeurtenissen die dit incident hebben geactiveerd, de unieke id van het incident en eventuele toegewezen MITRE ATT&CK-tactieken of -technieken.

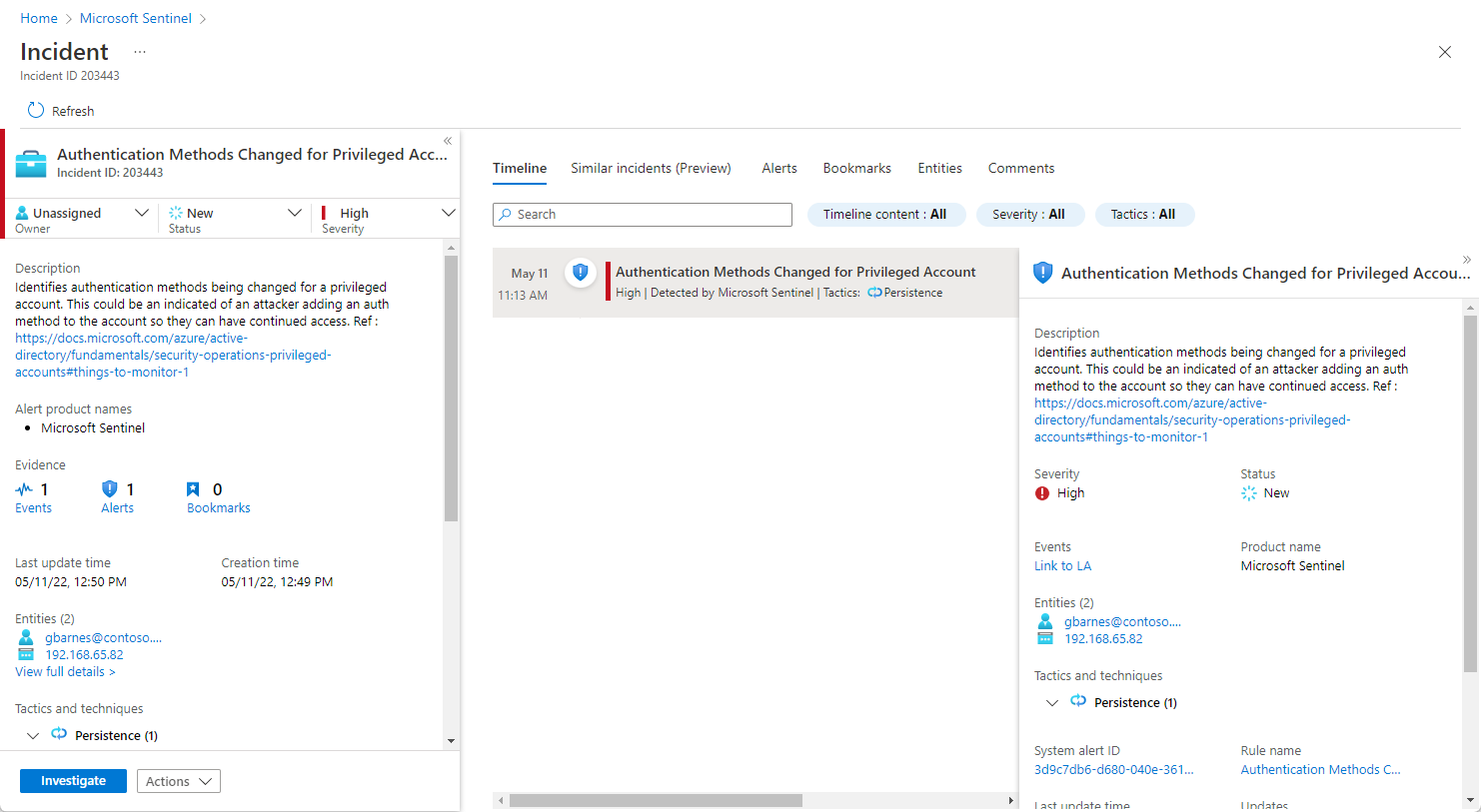

Als u meer informatie over de waarschuwingen en entiteiten in het incident wilt bekijken, selecteert u Volledige details weergeven op de incidentpagina en bekijkt u de relevante tabbladen waarin de incidentgegevens worden samengevat.

Bekijk op het tabblad Tijdlijn de tijdlijn van waarschuwingen en bladwijzers in het incident, waarmee u de tijdlijn van de activiteiten van aanvallers kunt reconstrueren.

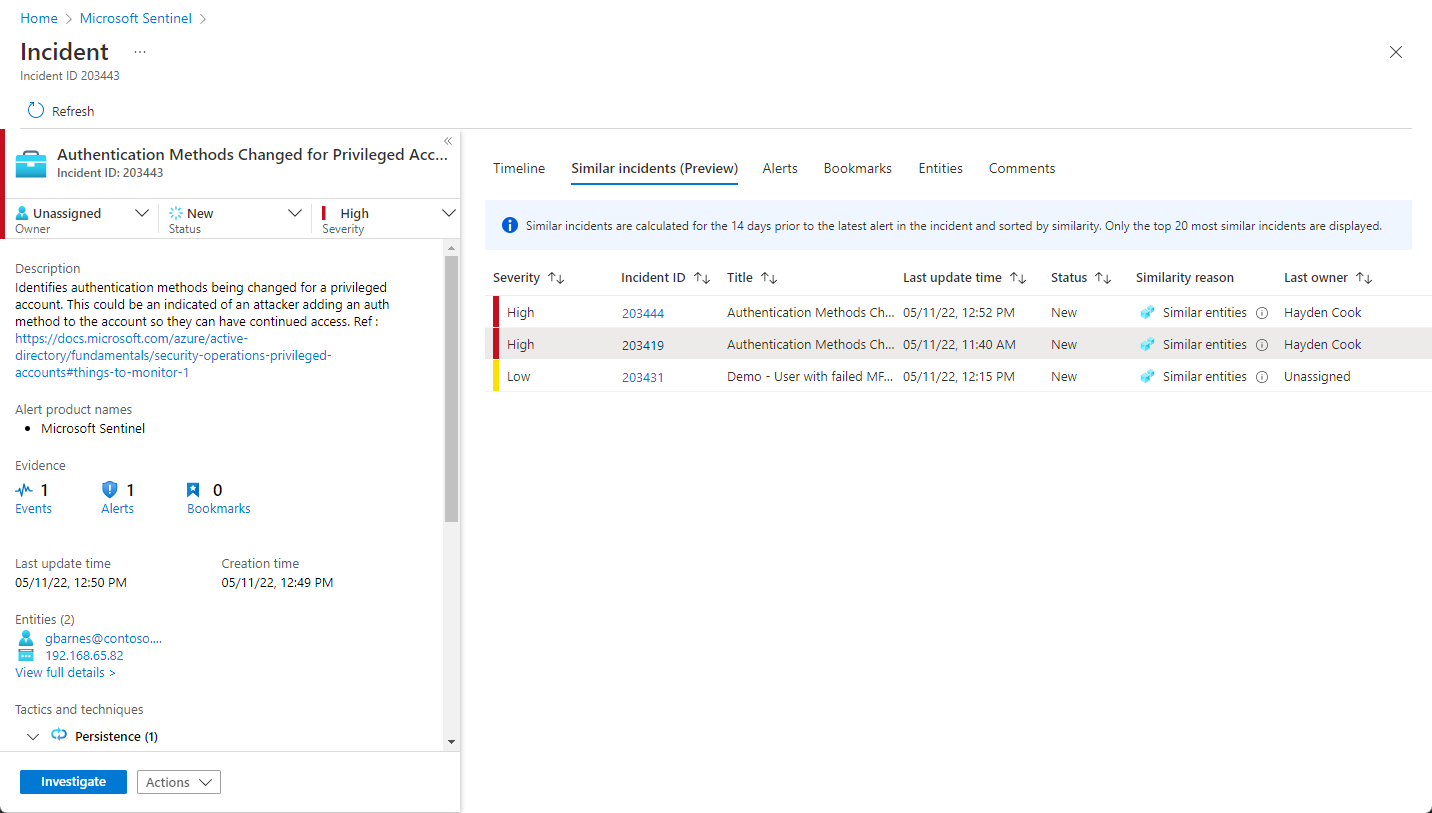

Op het tabblad Vergelijkbare incidenten (preview) ziet u een verzameling van maximaal 20 andere incidenten die het meest lijken op het huidige incident. Hiermee kunt u het incident in een grotere context bekijken en helpt u uw onderzoek te leiden. Meer informatie over vergelijkbare incidenten hieronder.

Bekijk op het tabblad Waarschuwingen de waarschuwingen die zijn opgenomen in dit incident. U ziet alle relevante informatie over de waarschuwingen: de analyseregels die ze hebben geproduceerd, het aantal resultaten dat per waarschuwing wordt geretourneerd en de mogelijkheid om playbooks uit te voeren op de waarschuwingen. Als u nog verder wilt inzoomen op het incident, selecteert u het aantal gebeurtenissen. Hiermee opent u de query waarmee de resultaten zijn gegenereerd en de gebeurtenissen die de waarschuwing hebben geactiveerd in Log Analytics.

Op het tabblad Bladwijzers ziet u bladwijzers die u of andere onderzoekers aan dit incident hebben gekoppeld. Meer informatie over bladwijzers.

Op het tabblad Entiteiten ziet u alle entiteiten die u hebt toegewezen als onderdeel van de definitie van de waarschuwingsregel. Dit zijn de objecten die een rol speelden in het incident, ongeacht of ze gebruikers, apparaten, adressen, bestanden of andere typen zijn.

Ten slotte kunt u op het tabblad Opmerkingen uw opmerkingen over het onderzoek toevoegen en eventuele opmerkingen van andere analisten en onderzoekers bekijken. Meer informatie over opmerkingen.

Als u een incident actief onderzoekt, is het een goed idee om de status van het incident in te stellen op Actief totdat u het sluit.

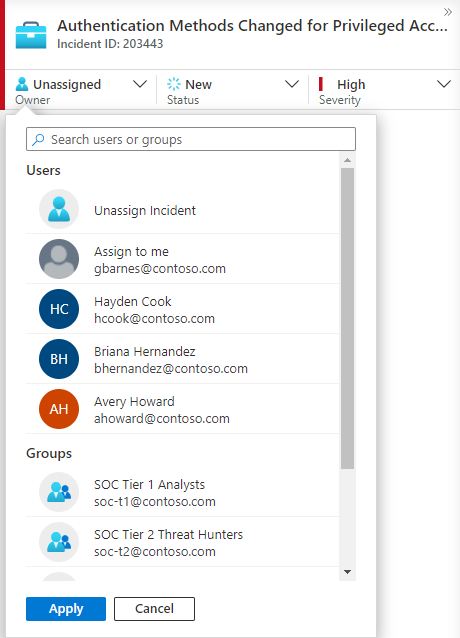

Incidenten kunnen worden toegewezen aan een specifieke gebruiker of aan een groep. Voor elk incident kunt u een eigenaar toewijzen door het veld Eigenaar in te stellen. Alle incidenten beginnen als niet-toegewezen. U kunt ook opmerkingen toevoegen, zodat andere analisten kunnen begrijpen wat u hebt onderzocht en wat uw zorgen rondom het incident zijn.

Onlangs geselecteerde gebruikers en groepen worden boven aan de vervolgkeuzelijst met afbeeldingen weergegeven.

Selecteer Onderzoeken om de onderzoekskaart weer te geven.

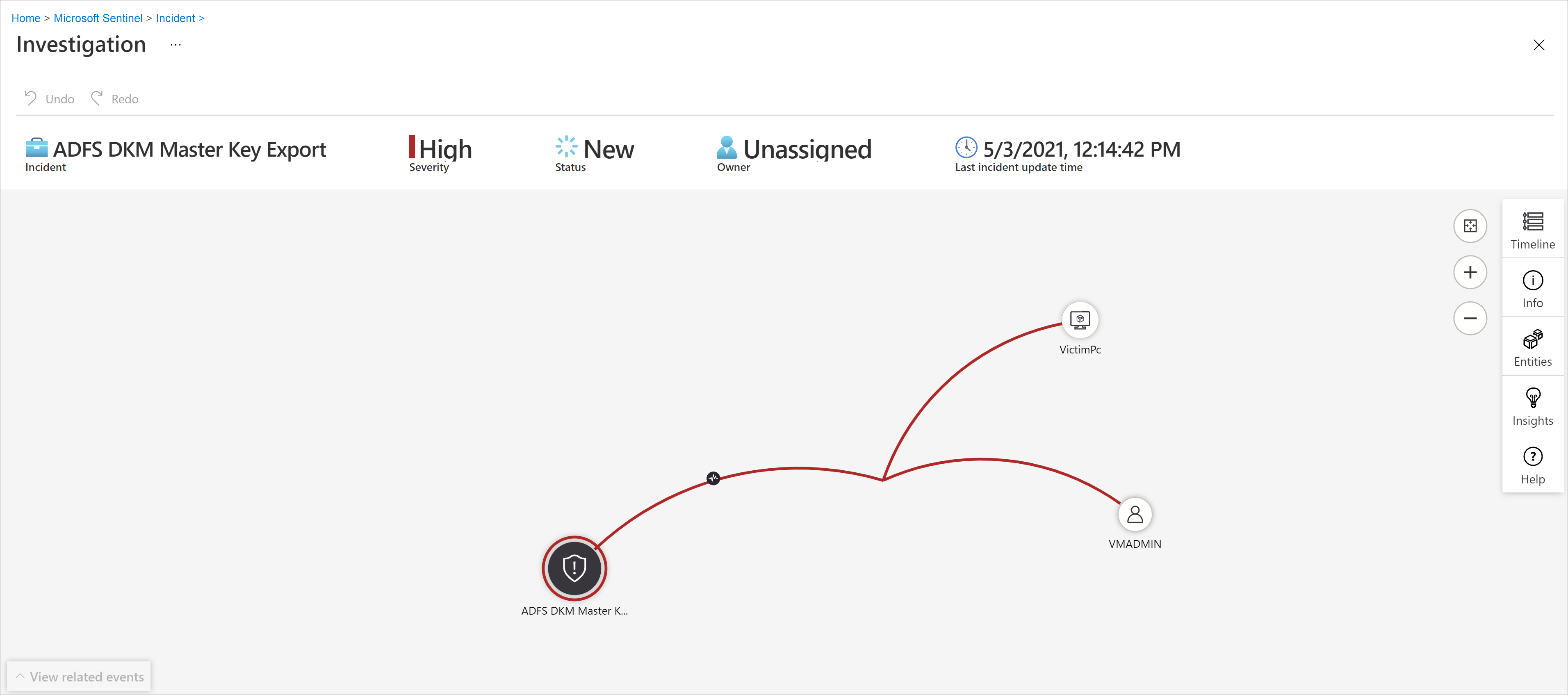

De onderzoeksgrafiek gebruiken om dieper in te gaan

Met de onderzoeksgrafiek kunnen analisten de juiste vragen stellen voor elk onderzoek. De onderzoeksgrafiek helpt u inzicht te krijgen in het bereik en de hoofdoorzaak van een mogelijke beveiligingsrisico te identificeren door relevante gegevens te correleren met elke betrokken entiteit. U kunt dieper ingaan en elke entiteit onderzoeken die in de grafiek wordt weergegeven door deze te selecteren en te kiezen tussen verschillende uitbreidingsopties.

De onderzoeksgrafiek biedt u het volgende:

Visuele context van onbewerkte gegevens: in de livegrafiek worden entiteitsrelaties weergegeven die automatisch worden geëxtraheerd uit de onbewerkte gegevens. Hierdoor kunt u eenvoudig verbindingen tussen verschillende gegevensbronnen bekijken.

Detectie van volledige onderzoeksbereiken: breid uw onderzoeksbereik uit met behulp van ingebouwde verkenningsquery's om het volledige bereik van een inbreuk aan te geven.

Ingebouwde onderzoeksstappen: Gebruik vooraf gedefinieerde verkenningsopties om ervoor te zorgen dat u de juiste vragen stelt in het geval van een bedreiging.

De onderzoeksgrafiek gebruiken:

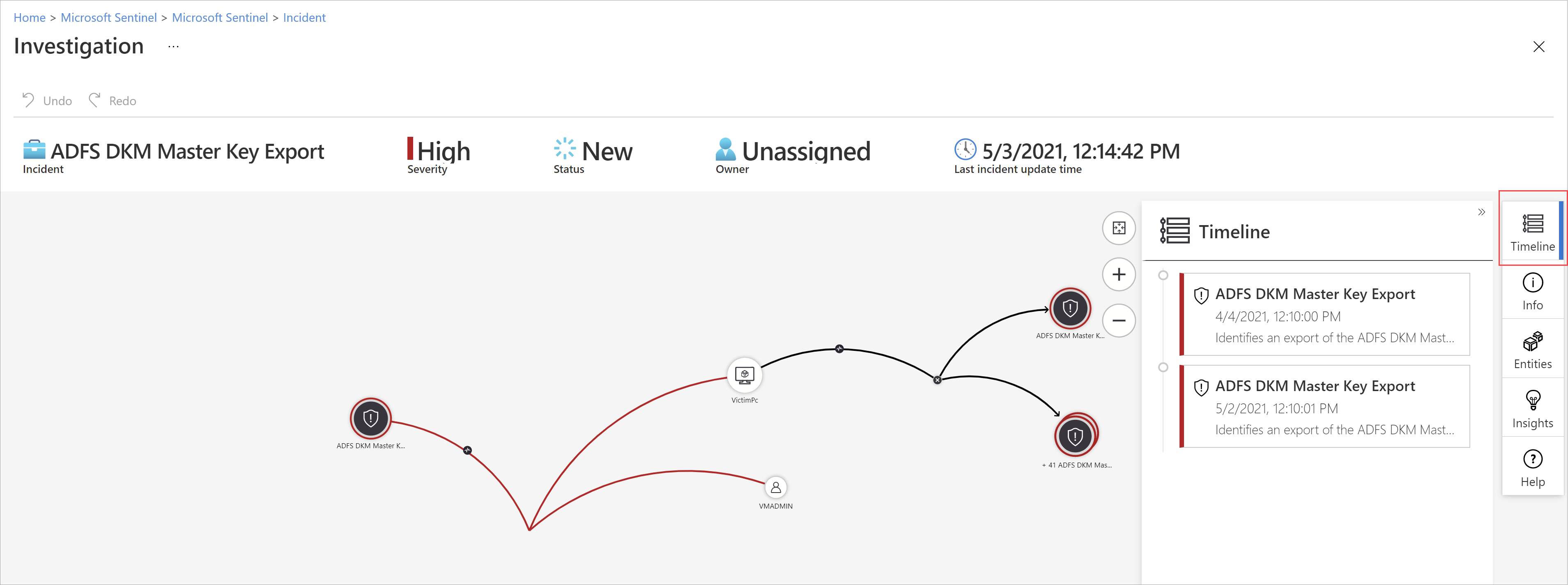

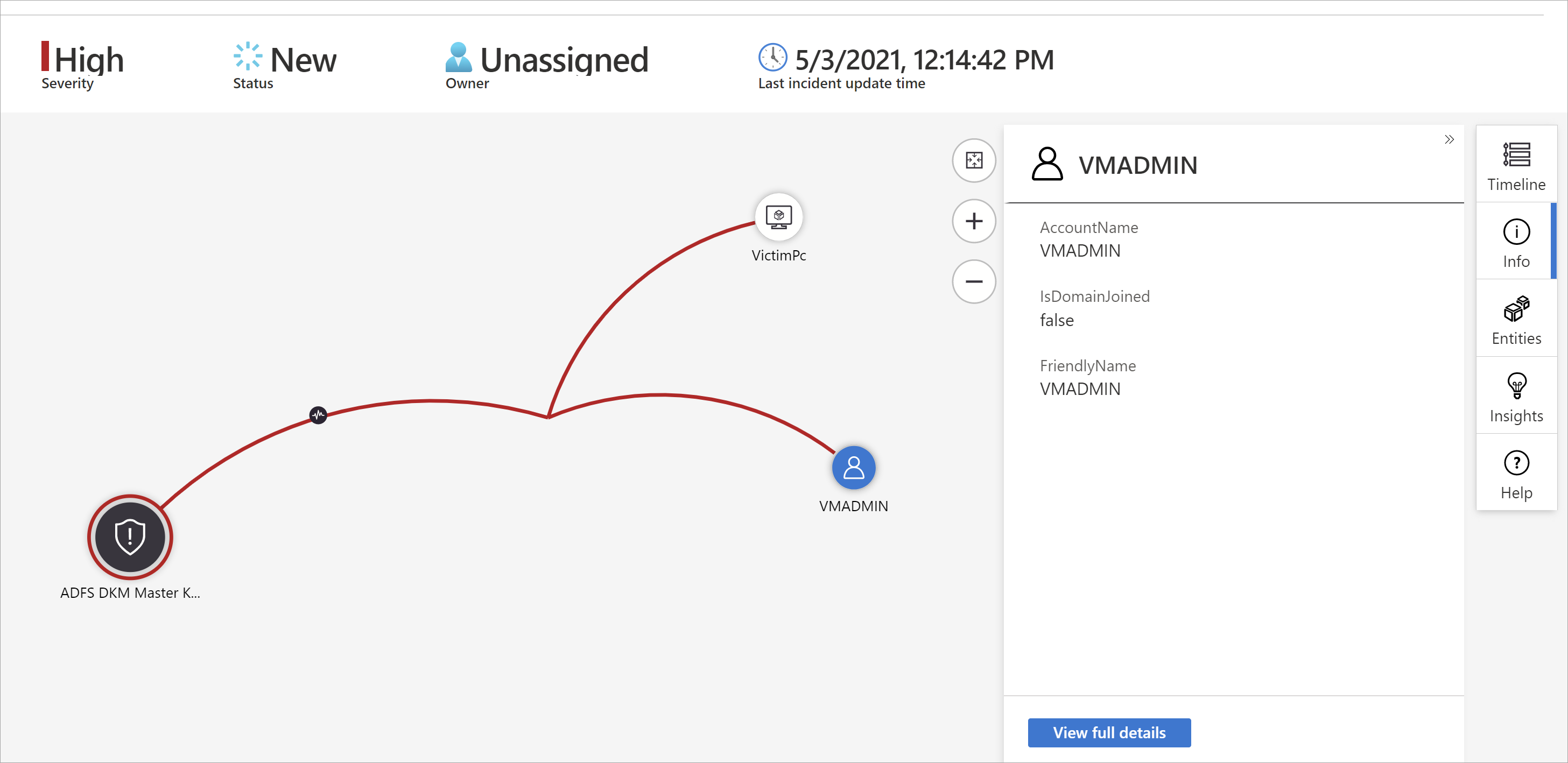

Selecteer een incident en selecteer Vervolgens Onderzoeken. Hiermee gaat u naar de onderzoeksgrafiek. De grafiek biedt een illustratieve kaart van de entiteiten die rechtstreeks zijn verbonden met de waarschuwing en elke resource die verder is verbonden.

Belangrijk

U kunt het incident alleen onderzoeken als u de velden voor entiteitstoewijzing hebt gebruikt bij het instellen van uw analyseregel. Voor de onderzoeksgrafiek is vereist dat uw oorspronkelijke incident entiteiten omvat.

Microsoft Sentinel ondersteunt momenteel het onderzoek van incidenten tot 30 dagen oud.

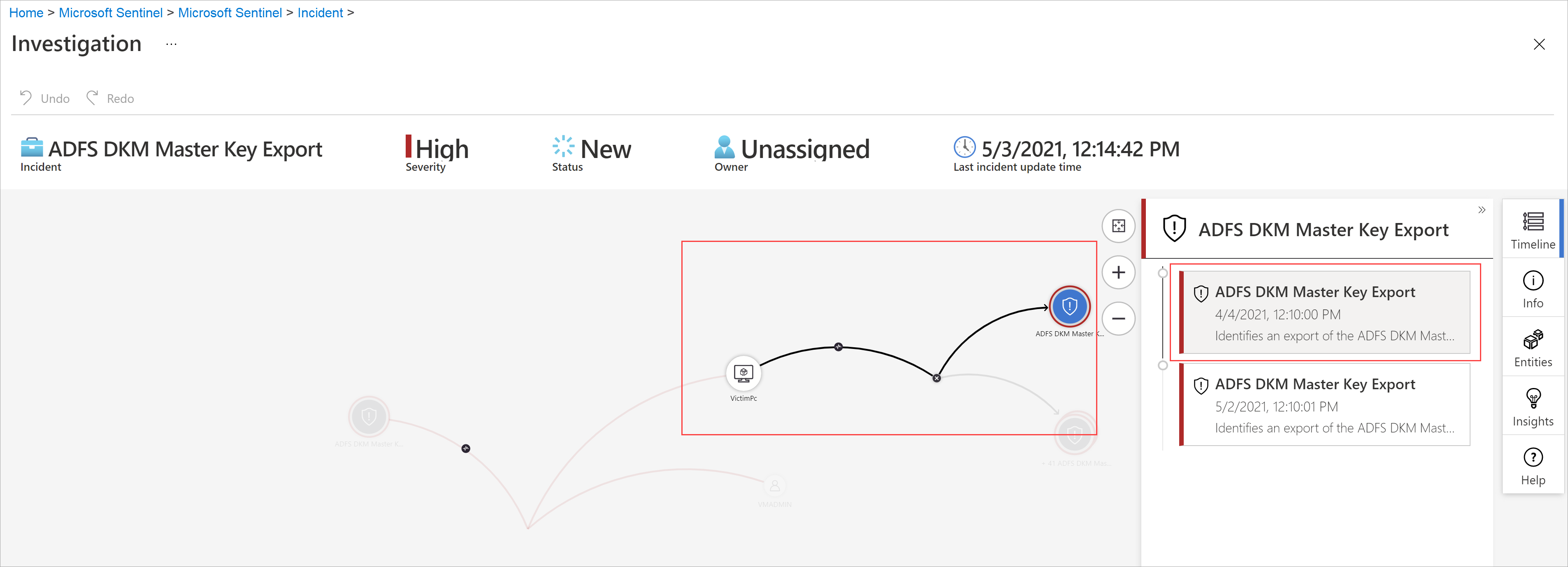

Selecteer een entiteit om het deelvenster Entiteiten te openen, zodat u informatie over die entiteit kunt bekijken.

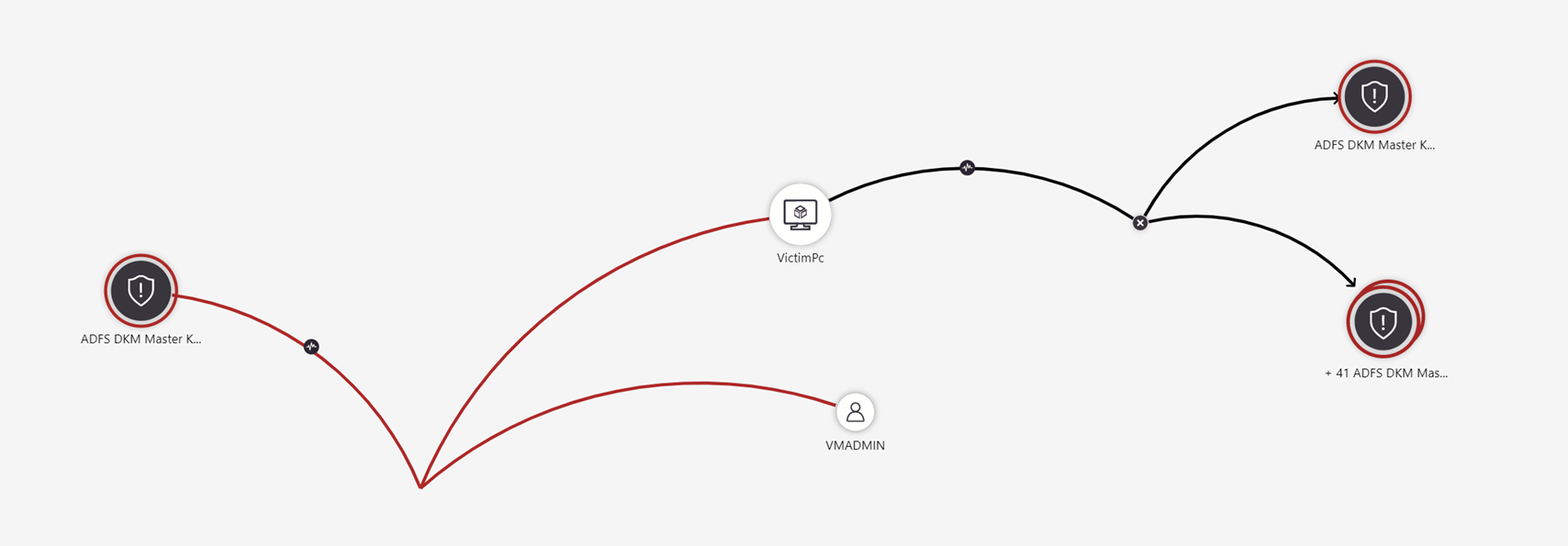

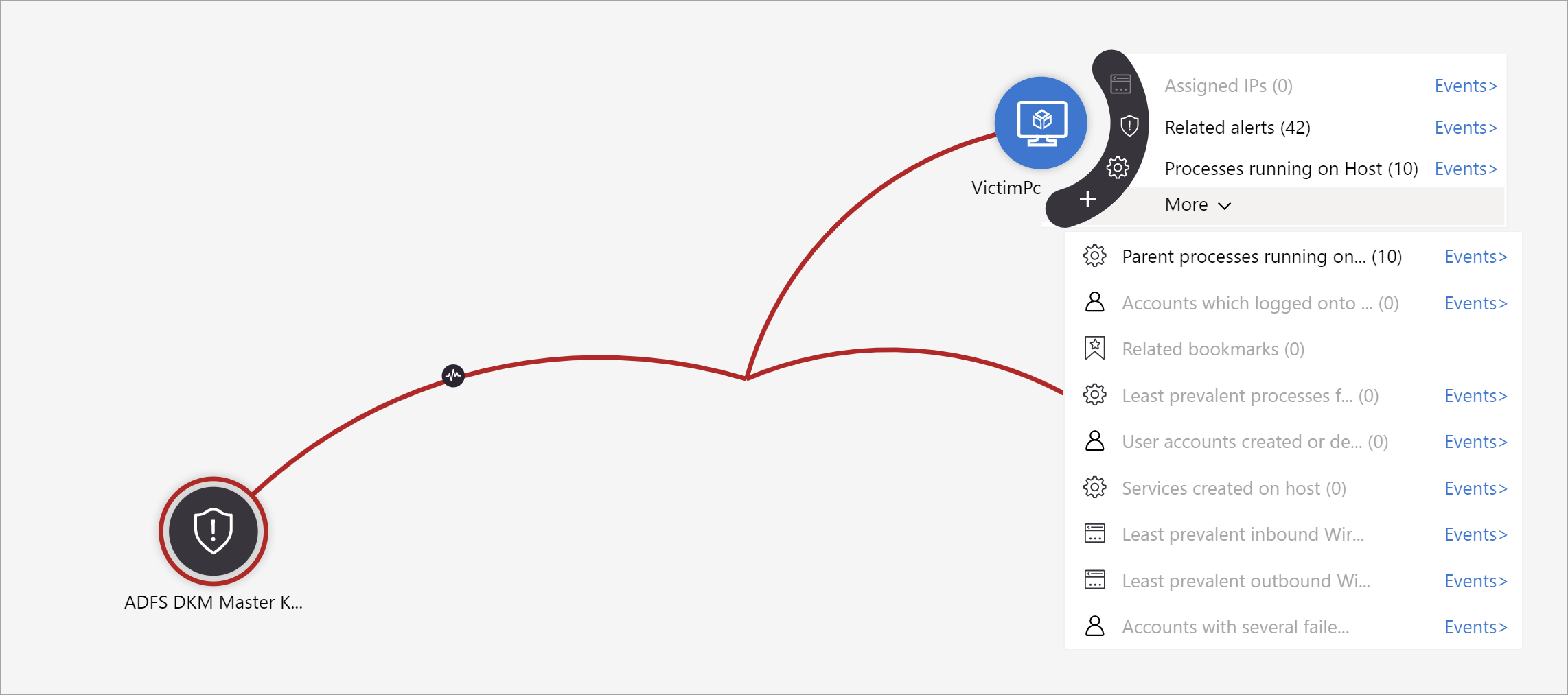

Vouw uw onderzoek uit door de muisaanwijzer op elke entiteit te bewegen om een lijst weer te geven met vragen die zijn ontworpen door onze beveiligingsexperts en analisten per entiteitstype om uw onderzoek te verdiepen. We noemen deze opties verkenningsquery's.

U kunt bijvoorbeeld gerelateerde waarschuwingen aanvragen. Als u een verkenningsquery selecteert, worden de resulterende rechten weer toegevoegd aan de grafiek. Als u in dit voorbeeld gerelateerde waarschuwingen selecteert, worden de volgende waarschuwingen in de grafiek geretourneerd:

De gerelateerde waarschuwingen worden met stippellijnen verbonden met de entiteit weergegeven.

Voor elke verkenningsquery kunt u de optie selecteren om de onbewerkte gebeurtenisresultaten en de query die wordt gebruikt in Log Analytics te openen door Gebeurtenissen> te selecteren.

Om het incident te begrijpen, geeft de grafiek u een parallelle tijdlijn.

Beweeg de muisaanwijzer over de tijdlijn om te zien welke dingen in de grafiek zich op welk tijdstip hebben voorgedaan.

Focus op uw onderzoek

Lees hoe u het bereik van uw onderzoek kunt uitbreiden of beperken door waarschuwingen toe te voegen aan uw incidenten of waarschuwingen uit incidenten te verwijderen.

Vergelijkbare incidenten (preview)

Als beveiligingsanalist moet u bij het onderzoeken van een incident aandacht besteden aan de grotere context. U wilt bijvoorbeeld zien of andere incidenten zoals deze eerder zijn opgetreden of nu plaatsvinden.

Mogelijk wilt u gelijktijdige incidenten identificeren die mogelijk deel uitmaken van dezelfde grotere aanvalsstrategie.

Mogelijk wilt u vergelijkbare incidenten in het verleden identificeren om deze te gebruiken als referentiepunten voor uw huidige onderzoek.

Mogelijk wilt u de eigenaren van eerdere vergelijkbare incidenten identificeren om de personen in uw SOC te vinden die meer context kunnen bieden of aan wie u het onderzoek kunt escaleren.

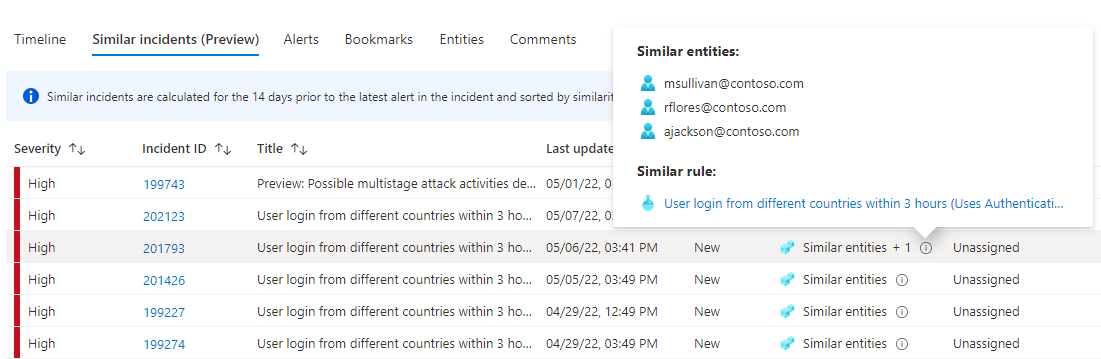

Het tabblad Vergelijkbare incidenten op de pagina met incidentdetails, nu in preview, bevat maximaal 20 andere incidenten die het meest vergelijkbaar zijn met de huidige. Overeenkomsten worden berekend door interne Microsoft Sentinel-algoritmen en de incidenten worden gesorteerd en weergegeven in aflopende volgorde van gelijkenis.

Vergelijkingsberekening

Er zijn drie criteria waarmee overeenkomsten worden bepaald:

Vergelijkbare entiteiten: een incident wordt beschouwd als vergelijkbaar met een ander incident als ze beide dezelfde entiteiten bevatten. Hoe meer entiteiten twee incidenten gemeen hebben, hoe vergelijkbaarer ze worden beschouwd.

Vergelijkbare regel: een incident wordt beschouwd als vergelijkbaar met een ander incident als ze beide zijn gemaakt door dezelfde analyseregel.

Vergelijkbare waarschuwingsdetails: een incident wordt beschouwd als vergelijkbaar met een ander incident als ze dezelfde titel, productnaam en/of aangepaste gegevens delen.

De redenen waarom een incident wordt weergegeven in de lijst met vergelijkbare incidenten, wordt weergegeven in de kolom Overeenkomstenreden . Beweeg de muisaanwijzer over het infopictogram om de algemene items weer te geven (entiteiten, regelnaam of details).

Tijdsbestek voor overeenkomsten

De gelijkenis van incidenten wordt berekend op basis van gegevens van de 14 dagen vóór de laatste activiteit in het incident, namelijk de eindtijd van de meest recente waarschuwing in het incident.

Incident-overeenkomsten worden telkens opnieuw berekend wanneer u de pagina met incidentgegevens invoert, zodat de resultaten kunnen variëren tussen sessies als er nieuwe incidenten zijn gemaakt of bijgewerkt.

Opmerking bij incidenten

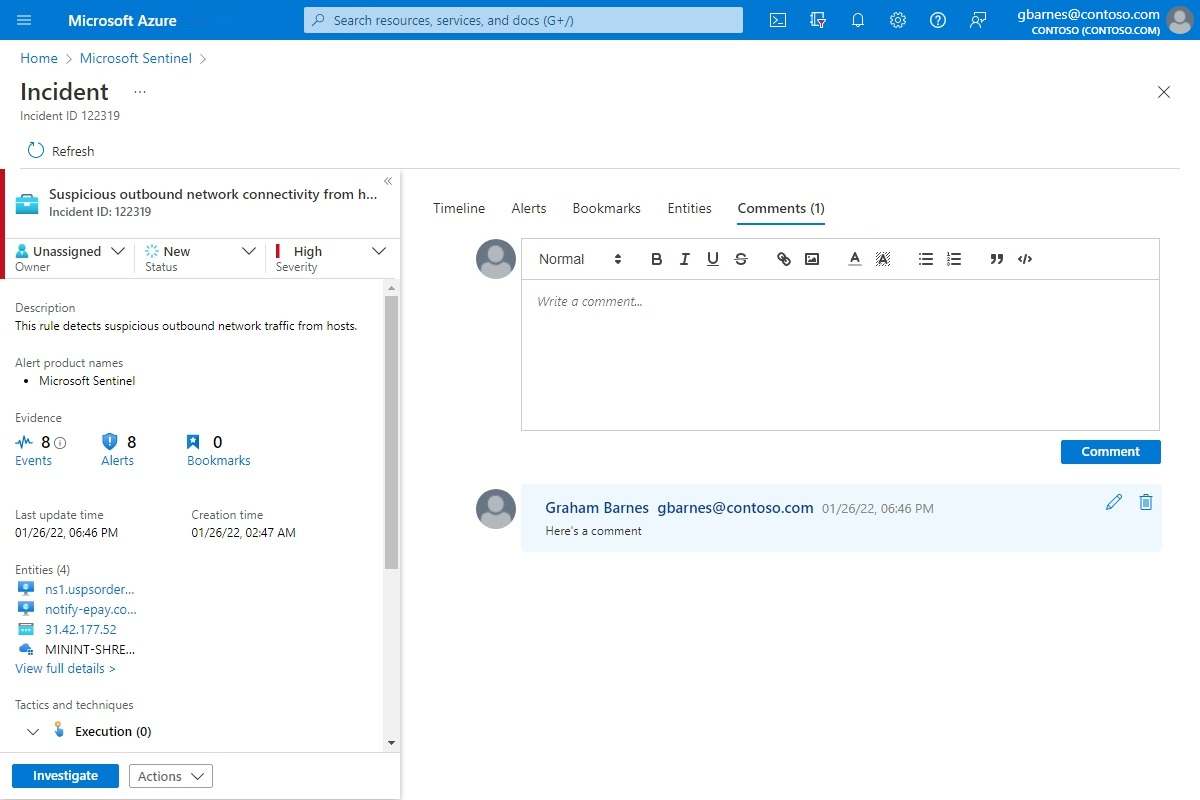

Als beveiligingsanalist wilt u bij het onderzoeken van een incident de stappen die u uitvoert grondig documenteren, zowel om nauwkeurige rapportage aan het beheer te garanderen en naadloze samenwerking en samenwerking tussen collega's mogelijk te maken. Microsoft Sentinel biedt u een uitgebreide omgeving voor opmerkingen om u te helpen dit te bereiken.

Een ander belangrijk wat u met opmerkingen kunt doen, is uw incidenten automatisch verrijken. Wanneer u een playbook uitvoert op een incident dat relevante informatie ophaalt uit externe bronnen (bijvoorbeeld het controleren van een bestand op malware bij VirusTotal), kunt u het playbook de reactie van de externe bron laten plaatsen , samen met alle andere informatie die u definieert - in de opmerkingen van het incident.

Opmerkingen zijn eenvoudig te gebruiken. U opent ze via het tabblad Opmerkingen op de pagina met incidentdetails.

Veelgestelde vragen

Er zijn verschillende overwegingen waarmee u rekening moet houden bij het gebruik van incidentopmerkingen. De volgende lijst met vragen verwijst naar deze overwegingen.

Welke soorten invoer worden ondersteund?

Tekst: Opmerkingen in Microsoft Sentinel ondersteunen tekstinvoer in tekst zonder opmaak, eenvoudige HTML en Markdown. U kunt ook gekopieerde tekst, HTML en Markdown in het opmerkingenvenster plakken.

Afbeeldingen: U kunt koppelingen naar afbeeldingen invoegen in opmerkingen en de afbeeldingen worden inline weergegeven, maar de afbeeldingen moeten al worden gehost op een openbaar toegankelijke locatie, zoals Dropbox, OneDrive, Google Drive en dergelijke. Afbeeldingen kunnen niet rechtstreeks naar opmerkingen worden geüpload.

Is er een groottelimiet voor opmerkingen?

Per opmerking: één opmerking mag maximaal 30.000 tekens bevatten.

Per incident: één incident kan maximaal 100 opmerkingen bevatten.

Notitie

De groottelimiet van één incidentrecord in de tabel SecurityIncident in Log Analytics is 64 kB. Als deze limiet wordt overschreden, worden opmerkingen (beginnend met de vroegste) afgekapt, wat van invloed kan zijn op de opmerkingen die worden weergegeven in geavanceerde zoekresultaten .

De werkelijke incidentrecords in de incidentendatabase worden niet beïnvloed.

Wie kunt u opmerkingen bewerken of verwijderen?

Bewerken: Alleen de auteur van een opmerking is gemachtigd om deze te bewerken.

Verwijderen: Alleen gebruikers met de rol Microsoft Sentinel-inzender zijn gemachtigd om opmerkingen te verwijderen. Zelfs de auteur van de opmerking moet deze rol hebben om deze te kunnen verwijderen.

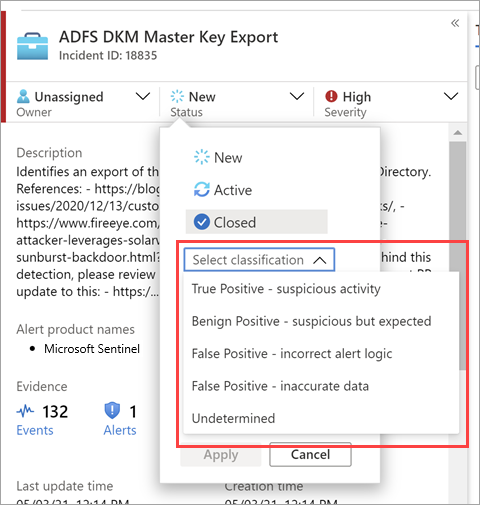

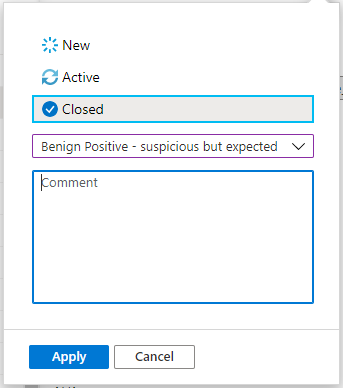

Een incident sluiten

Zodra u een bepaald incident hebt opgelost (bijvoorbeeld wanneer uw onderzoek de conclusie heeft bereikt), moet u de status van het incident instellen op Gesloten. Wanneer u dit doet, wordt u gevraagd het incident te classificeren door de reden op te geven waarom u het sluit. Deze stap is verplicht. Klik op Classificatie selecteren en kies een van de volgende opties in de vervolgkeuzelijst:

- Terecht-positief - verdachte activiteit

- Goedaardig-positief - verdacht maar verwacht

- Fout-positief - onjuiste waarschuwingslogica

- Fout-positief - onjuiste gegevens

- Onbepaald

Zie Fout-positieven afhandelen in Microsoft Sentinel voor meer informatie over fout-positieven en goedaardige positieven.

Nadat u de juiste classificatie hebt gekozen, voegt u een aantal beschrijvende tekst toe in het veld Opmerking . Dit is handig in het geval dat u terug moet verwijzen naar dit incident. Klik op Toepassen wanneer u klaar bent en het incident wordt gesloten.

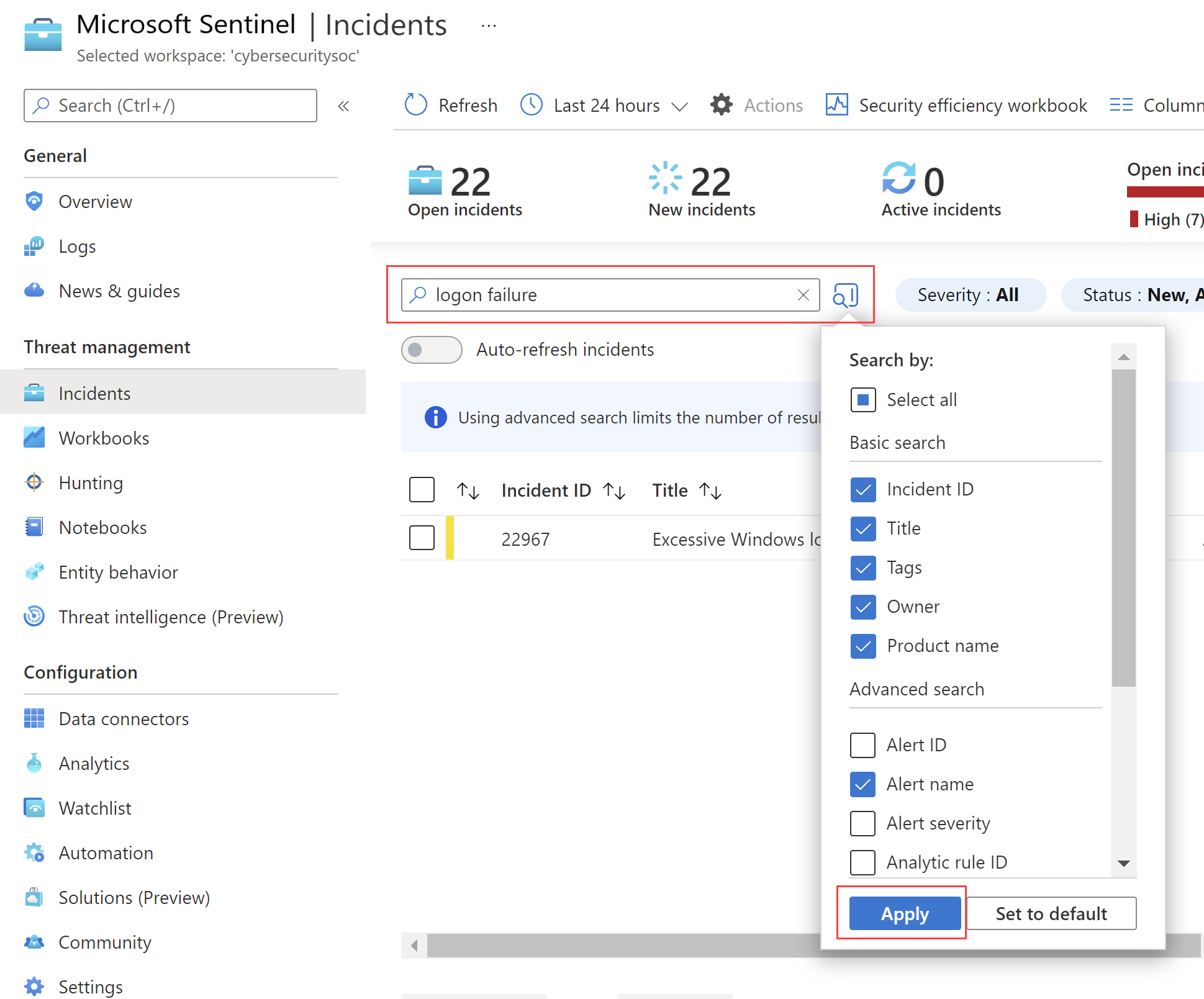

Incidenten zoeken

Als u snel een specifiek incident wilt vinden, voert u een zoekreeks in het zoekvak boven het incidentenraster in en drukt u op Enter om de lijst met incidenten dienovereenkomstig te wijzigen. Als uw incident niet is opgenomen in de resultaten, kunt u uw zoekopdracht verfijnen met behulp van geavanceerde zoekopties .

Als u de zoekparameters wilt wijzigen, selecteert u de knop Zoeken en selecteert u vervolgens de parameters waarop u de zoekopdracht wilt uitvoeren.

Voorbeeld:

Standaard worden zoekopdrachten voor incidenten alleen uitgevoerd op de waarden incident-id, titel, tags, eigenaar en productnaam . Schuif in het zoekvenster omlaag in de lijst om een of meer andere parameters te selecteren om te zoeken en selecteer Toepassen om de zoekparameters bij te werken. Selecteer Instellen om de geselecteerde parameters standaard opnieuw in te stellen op de standaardoptie.

Notitie

Zoekopdrachten in het veld Eigenaar ondersteunen zowel namen als e-mailadressen.

Als u geavanceerde zoekopties gebruikt, wordt het zoekgedrag als volgt gewijzigd:

| Zoekgedrag | Beschrijving |

|---|---|

| Knopkleur zoeken | De kleur van de zoekknop verandert, afhankelijk van de typen parameters die momenteel in de zoekopdracht worden gebruikt.

|

| Automatisch vernieuwen | Als u geavanceerde zoekparameters gebruikt, voorkomt u dat u ervoor kiest om uw resultaten automatisch te vernieuwen. |

| Entiteitsparameters | Alle entiteitsparameters worden ondersteund voor geavanceerde zoekopdrachten. Bij het zoeken in een entiteitsparameter wordt de zoekopdracht uitgevoerd in alle entiteitsparameters. |

| Zoekreeksen | Zoeken naar een reeks woorden bevat alle woorden in de zoekquery. Zoekreeksen zijn hoofdlettergevoelig. |

| Ondersteuning voor meerdere werkruimten | Geavanceerde zoekopdrachten worden niet ondersteund voor weergaven in meerdere werkruimten tegelijk. |

| Aantal weergegeven zoekresultaten | Wanneer u geavanceerde zoekparameters gebruikt, worden slechts 50 resultaten tegelijk weergegeven. |

Tip

Als u het incident dat u zoekt niet kunt vinden, verwijdert u zoekparameters om uw zoekopdracht uit te vouwen. Als uw zoekresultaten te veel items bevatten, voegt u meer filters toe om uw resultaten te verfijnen.

Volgende stappen

In dit artikel hebt u geleerd hoe u incidenten kunt onderzoeken met behulp van Microsoft Sentinel. Zie voor meer informatie: