Zelfstudie: Incidenten onderzoeken met UEBA-gegevens

In dit artikel worden algemene methoden en voorbeeldprocedures beschreven voor het gebruik van UEBA (User Entity Behavior Analytics) in uw reguliere onderzoekswerkstromen.

Belangrijk

Genoteerde functies in dit artikel zijn momenteel beschikbaar als PREVIEW-versie. Zie de aanvullende gebruiksvoorwaarden voor Microsoft Azure Previews voor aanvullende juridische voorwaarden die van toepassing zijn op Azure-functies die bèta, preview of anderszins nog niet beschikbaar zijn.

Notitie

In deze zelfstudie vindt u procedures op basis van scenario's voor een belangrijkste klanttaak: onderzoeken met UEBA-gegevens. Zie Incidenten onderzoeken met Microsoft Sentinel voor meer informatie.

Vereisten

Voordat u UEBA-gegevens in uw onderzoeken kunt gebruiken, moet u UEBA (User and Entity Behavior Analytics) in Microsoft Sentinel inschakelen.

Zoek ongeveer één week na het inschakelen van UEBA naar machine-inzichten.

Proactieve, routinezoekopdrachten uitvoeren in entiteitsgegevens

We raden u aan regelmatig, proactieve zoekopdrachten uit te voeren via gebruikersactiviteiten om leads te maken voor verder onderzoek.

U kunt de werkmap Microsoft Sentinel User and Entity Behavior Analytics gebruiken om query's uit te voeren op uw gegevens, zoals voor:

- Meest riskante gebruikers, met afwijkingen of bijgevoegde incidenten

- Gegevens over specifieke gebruikers, om te bepalen of het onderwerp inderdaad is gecompromitteerd of dat er een insider-bedreiging is vanwege een actie die afwijkt van het profiel van de gebruiker.

Daarnaast kunt u niet-routineacties vastleggen in de UEBA-werkmap en deze gebruiken om afwijkende activiteiten en mogelijk niet-nalevingsprocedures te vinden.

Een afwijkende aanmelding onderzoeken

De volgende stappen volgen bijvoorbeeld het onderzoek van een gebruiker die verbinding heeft gemaakt met een VPN die ze nooit eerder hebben gebruikt, wat een afwijkende activiteit is.

Zoek en open in het gebied Sentinel-werkmappen de werkmap User and Entity Behavior Analytics.

Zoek een specifieke gebruikersnaam om te onderzoeken en selecteer de naam in de tabel Topgebruikers om de tabel te onderzoeken .

Schuif omlaag door de tabellen Uitsplitsing van incidenten en afwijkingen om de incidenten en afwijkingen weer te geven die zijn gekoppeld aan de geselecteerde gebruiker.

Bekijk in de anomalie, zoals een anomalie met de naam Afwijkende geslaagde aanmelding, de details die in de tabel worden weergegeven om te onderzoeken. Voorbeeld:

Stap Beschrijving Noteer de beschrijving aan de rechterkant Elke anomalie heeft een beschrijving, met een koppeling voor meer informatie in de MITRE ATT&CK-knowledge base.

Bijvoorbeeld:

Eerste toegang

De kwaadwillende persoon probeert in uw netwerk te komen.

Initial Access bestaat uit technieken die verschillende invoervectoren gebruiken om hun eerste voet in een netwerk te krijgen. Technieken die worden gebruikt om een voet aan de grond te krijgen, zijn gerichte spearphishing en het misbruiken van zwakke plekken op openbare webservers. Voetteksten die zijn verkregen via initiële toegang, kunnen continue toegang mogelijk maken, zoals geldige accounts en het gebruik van externe externe services, of kunnen beperkt worden gebruikt vanwege het wijzigen van wachtwoorden.Noteer de tekst in de kolom Beschrijving Schuif in de rij anomalie naar rechts om een extra beschrijving weer te geven. Selecteer de koppeling om de volledige tekst weer te geven. Bijvoorbeeld:

Kwaadwillende personen kunnen de referenties van een specifiek gebruikers- of serviceaccount stelen met behulp van referentietoegangstechnieken of referenties vastleggen eerder in hun verkenningsproces via social engineering voor het verkrijgen van initiële toegang. APT33 heeft bijvoorbeeld geldige accounts gebruikt voor initiële toegang. Met de onderstaande query wordt een uitvoer gegenereerd van geslaagde aanmelding uitgevoerd door een gebruiker vanaf een nieuwe geografische locatie die hij nog nooit eerder heeft verbonden en geen van zijn collega's.Noteer de UsersInsights-gegevens Schuif verder naar rechts in de rij anomalie om de gegevens van gebruikersinzichten weer te geven, zoals de weergavenaam van het account en de accountobject-id. Selecteer de tekst om de volledige gegevens aan de rechterkant weer te geven. Noteer de bewijsgegevens Schuif verder naar rechts in de rij anomalie om de bewijsgegevens voor de anomalie weer te geven. Selecteer de tekst om de volledige gegevens aan de rechterkant weer te geven, zoals de volgende velden:

- ActionUncommonlyPerformedByUser

- UncommonHighVolumeOfActions

- FirstTimeUser Verbinding maken edFromCountry

- CountryUncommonly Verbinding maken edFromAmongPeers

- FirstTimeUser Verbinding maken edViaISP

- ISPUncommonlyUsedAmongPeers

- CountryUncommonly Verbinding maken edFromInTenant

- ISPUncommonlyUsedInTenant

Gebruik de gegevens in de werkmap Gebruikers- en Entiteitsgedragsanalyse om te bepalen of de gebruikersactiviteit verdacht is en verdere actie vereist.

UEBA-gegevens gebruiken om fout-positieven te analyseren

Soms is een incident dat is vastgelegd in een onderzoek een fout-positief.

Een veelvoorkomend voorbeeld van een fout-positief is wanneer onmogelijke reisactiviteiten worden gedetecteerd, zoals een gebruiker die zich binnen hetzelfde uur heeft aangemeld bij een toepassing of portal vanuit Zowel New York als Londen. Hoewel Microsoft Sentinel opmerkt dat de reis onmogelijk is als anomalie, kan een onderzoek met de gebruiker verduidelijken dat een VPN is gebruikt met een alternatieve locatie waar de gebruiker zich daadwerkelijk bevond.

Een fout-positief analyseren

Voor een onmogelijk reisincident navigeert u bijvoorbeeld na het bevestigen met de gebruiker dat een VPN is gebruikt, van het incident naar de pagina van de gebruikersentiteit. Gebruik de gegevens die daar worden weergegeven om te bepalen of de vastgelegde locaties zijn opgenomen in de algemeen bekende locaties van de gebruiker.

Voorbeeld:

De gebruikersentiteitspagina is ook gekoppeld vanaf de incidentpagina zelf en de onderzoeksgrafiek.

Tip

Nadat u de gegevens op de gebruikersentiteitspagina hebt bevestigd voor de specifieke gebruiker die aan het incident is gekoppeld, gaat u naar het opsporingsgebied van Microsoft Sentinel om te begrijpen of de peers van de gebruiker meestal ook verbinding maken vanaf dezelfde locaties. Als dat het geval is, zou deze kennis een nog sterker geval zijn voor een fout-positief.

Voer in het opsporingsgebied de aanmeldingsquery Afwijkende geolocatie uit. Zie Zoeken naar bedreigingen met Microsoft Sentinel voor meer informatie.

IdentityInfo-gegevens insluiten in uw analyseregels (openbare preview)

Omdat aanvallers vaak gebruikmaken van de eigen gebruikers- en serviceaccounts van de organisatie, zijn gegevens over deze gebruikersaccounts, inclusief de gebruikersidentificatie en -bevoegdheden, cruciaal voor de analisten tijdens het onderzoek.

Gegevens uit de tabel IdentityInfo insluiten om uw analyseregels af te stemmen op uw gebruiksvoorbeelden, fout-positieven te verminderen en mogelijk uw onderzoeksproces te versnellen.

Voorbeeld:

Beveiligingsgebeurtenissen correleren met de tabel IdentityInfo in een waarschuwing die wordt geactiveerd als een server wordt geopend door iemand buiten de IT-afdeling :

SecurityEvent | where EventID in ("4624","4672") | where Computer == "My.High.Value.Asset" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.SubjectUserSid == $right.AccountSID | where Department != "IT"Als u microsoft Entra-aanmeldingslogboeken wilt correleren met de tabel IdentityInfo in een waarschuwing die wordt geactiveerd als een toepassing wordt geopend door iemand die geen lid is van een specifieke beveiligingsgroep:

SigninLogs | where AppDisplayName == "GithHub.Com" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.UserId == $right.AccountObjectId | where GroupMembership !contains "Developers"

De tabel IdentityInfo wordt gesynchroniseerd met uw Microsoft Entra-werkruimte om een momentopname te maken van uw gebruikersprofielgegevens, zoals gebruikersmetagegevens, groepsinformatie en Microsoft Entra-rollen die aan elke gebruiker zijn toegewezen. Zie de tabel IdentityInfo in de naslaginformatie over UEBA-verrijkingen voor meer informatie.

Phishingpogingen voor wachtwoorden en spear identificeren

Zonder meervoudige verificatie (MFA) ingeschakeld, zijn gebruikersreferenties kwetsbaar voor aanvallers die aanvallen willen aanvallen met wachtwoordspraying of spearphishingpogingen.

Een incident met wachtwoordspray onderzoeken met UEBA-inzichten

Als u bijvoorbeeld een incident met wachtwoordspray wilt onderzoeken met UEBA-inzichten, kunt u het volgende doen voor meer informatie:

Selecteer in het incident linksonder onderzoeken om de accounts, computers en andere gegevenspunten weer te geven die mogelijk zijn gericht op een aanval.

Als u door de gegevens bladert, ziet u mogelijk een beheerdersaccount met een relatief groot aantal aanmeldingsfouten. Hoewel dit verdacht is, wilt u het account mogelijk niet beperken zonder verdere bevestiging.

Selecteer de entiteit gebruiker met beheerdersrechten in de kaart en selecteer vervolgens Inzichten aan de rechterkant om meer details te vinden, zoals de grafiek met aanmeldingen in de loop van de tijd.

Selecteer Info aan de rechterkant en selecteer Vervolgens Volledige details weergeven om naar de pagina met gebruikersentiteiten te gaan om verder in te zoomen.

Let bijvoorbeeld op of dit het eerste potentiële wachtwoordspray-incident van de gebruiker is of bekijk de aanmeldingsgeschiedenis van de gebruiker om te begrijpen of de fouten afwijken.

Tip

U kunt ook de afwijkende mislukte aanmeldingsquery uitvoeren om alle afwijkende mislukte aanmeldingen van een organisatie te controleren. Gebruik de resultaten van de query om onderzoek te starten naar mogelijke aanvallen met wachtwoordspray.

URL-detonatie (openbare preview)

Wanneer er URL's in de logboeken zijn opgenomen in Microsoft Sentinel, worden deze URL's automatisch ontplofd om het triageproces te versnellen.

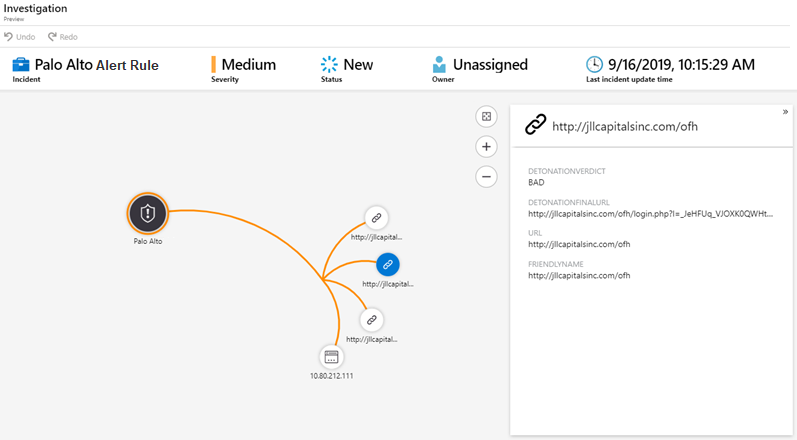

De onderzoeksgrafiek bevat een knooppunt voor de gedetoneerde URL, evenals de volgende details:

- DetonationVerdict. De booleaanse bepaling op hoog niveau van detonatie. Bijvoorbeeld: Slecht betekent dat de zijde is geclassificeerd als hosting van malware of phishing-inhoud.

- DetonationFinalURL. De uiteindelijke, waargenomen landingspagina-URL, na alle omleidingen van de oorspronkelijke URL.

Voorbeeld:

Tip

Als u geen URL's in uw logboeken ziet, controleert u of URL-logboekregistratie, ook wel bedreigingslogboeken genoemd, is ingeschakeld voor uw beveiligde webgateways, webproxy's, firewalls of verouderde ID's/IPS.

U kunt ook aangepaste logboeken maken om specifieke URL's te kanaalen die interessant zijn voor Microsoft Sentinel voor verder onderzoek.

Volgende stappen

Meer informatie over UEBA, onderzoeken en opsporing: