Door klant beheerde sleutels voor Azure Storage-versleuteling

U kunt uw eigen versleutelingssleutel gebruiken om de gegevens in uw opslagaccount te beveiligen. Wanneer u een door klant beheerde sleutel opgeeft, wordt die sleutel gebruikt voor het beveiligen en beheren van de toegang tot de sleutel waarmee uw gegevens worden versleuteld. Door de klant beheerde sleutels bieden meer flexibiliteit om toegangsbeheer te beheren.

U moet een van de volgende Azure-sleutelarchieven gebruiken om uw door de klant beheerde sleutels op te slaan:

U kunt uw eigen sleutels maken en opslaan in de sleutelkluis of beheerde HSM, of u kunt de Azure Key Vault-API's gebruiken om sleutels te genereren. Het opslagaccount en de sleutelkluis of beheerde HSM kunnen zich in verschillende Microsoft Entra-tenants, -regio's en -abonnementen bevinden.

Notitie

Azure Key Vault en Azure Key Vault Managed HSM ondersteunen dezelfde API's en beheerinterfaces voor de configuratie van door de klant beheerde sleutels. Elke actie die wordt ondersteund voor Azure Key Vault, wordt ook ondersteund voor beheerde HSM van Azure Key Vault.

Over door de klant beheerde sleutels

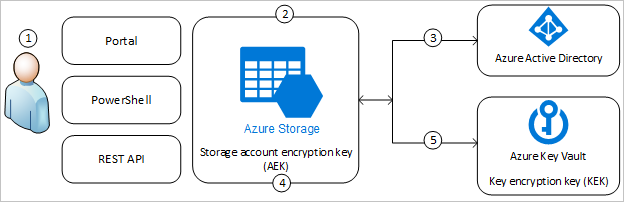

In het volgende diagram ziet u hoe Azure Storage gebruikmaakt van Microsoft Entra ID en een sleutelkluis of een beheerde HSM om aanvragen te doen met behulp van de door de klant beheerde sleutel:

In de volgende lijst worden de genummerde stappen in het diagram uitgelegd:

- Een Azure Key Vault-beheerder verleent machtigingen aan versleutelingssleutels voor een beheerde identiteit. De beheerde identiteit kan een door de gebruiker toegewezen beheerde identiteit zijn die u maakt en beheert, of een door het systeem toegewezen beheerde identiteit die is gekoppeld aan het opslagaccount.

- Een Azure Storage-beheerder configureert versleuteling met een door de klant beheerde sleutel voor het opslagaccount.

- Azure Storage maakt gebruik van de beheerde identiteit waaraan de Azure Key Vault-beheerder machtigingen heeft verleend in stap 1 om toegang tot Azure Key Vault te verifiëren via Microsoft Entra-id.

- Azure Storage verpakt de accountversleutelingssleutel met de door de klant beheerde sleutel in Azure Key Vault.

- Voor lees-/schrijfbewerkingen verzendt Azure Storage aanvragen naar Azure Key Vault om de versleutelingssleutel van het account uit te pakken om versleutelings- en ontsleutelingsbewerkingen uit te voeren.

De beheerde identiteit die is gekoppeld aan het opslagaccount, moet minimaal over deze machtigingen beschikken om toegang te krijgen tot een door de klant beheerde sleutel in Azure Key Vault:

- wrapkey

- uitpakkensleutel

- Toevoegen

Zie Sleuteltypen, algoritmen en bewerkingen voor meer informatie over sleutelmachtigingen.

Azure Policy biedt een ingebouwd beleid om te vereisen dat opslagaccounts door de klant beheerde sleutels gebruiken voor Blob Storage- en Azure Files-workloads. Zie de sectie Storage in ingebouwde azure Policy-beleidsdefinities voor meer informatie.

Door de klant beheerde sleutels voor wachtrijen en tabellen

Gegevens die zijn opgeslagen in Queue en Table Storage, worden niet automatisch beveiligd door een door de klant beheerde sleutel wanneer door de klant beheerde sleutels zijn ingeschakeld voor het opslagaccount. U kunt deze services desgewenst zo configureren dat deze worden opgenomen in deze beveiliging op het moment dat u het opslagaccount maakt.

Zie Een account maken dat door de klant beheerde sleutels voor tabellen en wachtrijen ondersteunt voor tabellen en tabellen voor meer informatie over het maken van een opslagaccount dat door de klant beheerde sleutels voor tabellen en wachtrijen ondersteunt.

Gegevens in Blob Storage en Azure Files worden altijd beveiligd door door de klant beheerde sleutels wanneer door de klant beheerde sleutels zijn geconfigureerd voor het opslagaccount.

Door de klant beheerde sleutels inschakelen voor een opslagaccount

Wanneer u door de klant beheerde sleutels voor een opslagaccount configureert, verpakt Azure Storage de hoofdsleutel voor gegevensversleuteling voor het account met de door de klant beheerde sleutel in de bijbehorende sleutelkluis of beheerde HSM. De beveiliging van de hoofdversleutelingssleutel verandert, maar de gegevens in uw Azure Storage-account blijven altijd versleuteld. Er is geen extra actie vereist om ervoor te zorgen dat uw gegevens versleuteld blijven. Beveiliging door door de klant beheerde sleutels wordt onmiddellijk van kracht.

U kunt op elk gewenst moment schakelen tussen door de klant beheerde sleutels en door Microsoft beheerde sleutels. Zie Over versleutelingssleutelbeheer voor meer informatie over door Microsoft beheerde sleutels.

Vereisten voor key vault

De sleutelkluis of beheerde HSM waarin de sleutel wordt opgeslagen, moet zowel voorlopig verwijderen als opschonen zijn ingeschakeld. Azure Storage-versleuteling ondersteunt RSA- en RSA-HSM-sleutels van grootte 2048, 3072 en 4096. Zie Over sleutels voor meer informatie over sleutels.

Aan het gebruik van een sleutelkluis of beheerde HSM zijn kosten verbonden. Zie De prijzen van Key Vault voor meer informatie.

Door de klant beheerde sleutels met een sleutelkluis in dezelfde tenant

U kunt door de klant beheerde sleutels configureren met de sleutelkluis en het opslagaccount in dezelfde tenant of in verschillende Microsoft Entra-tenants. Zie een van de volgende artikelen voor meer informatie over het configureren van Azure Storage-versleuteling met door de klant beheerde sleutels wanneer de sleutelkluis en het opslagaccount zich in dezelfde tenants bevinden:

- Door de klant beheerde sleutels configureren in een Azure-sleutelkluis voor een nieuw opslagaccount

- Door de klant beheerde sleutels configureren in een Azure-sleutelkluis voor een bestaand opslagaccount

Wanneer u door de klant beheerde sleutels inschakelt met een sleutelkluis in dezelfde tenant, moet u een beheerde identiteit opgeven die moet worden gebruikt om toegang te verlenen tot de sleutelkluis die de sleutel bevat. De beheerde identiteit kan een door de gebruiker toegewezen of door het systeem toegewezen beheerde identiteit zijn:

- Wanneer u door de klant beheerde sleutels configureert op het moment dat u een opslagaccount maakt, moet u een door de gebruiker toegewezen beheerde identiteit gebruiken.

- Wanneer u door de klant beheerde sleutels configureert voor een bestaand opslagaccount, kunt u een door de gebruiker toegewezen beheerde identiteit of een door het systeem toegewezen beheerde identiteit gebruiken.

Zie Beheerde identiteiten voor Azure-resources voor meer informatie over door het systeem toegewezen versus door de gebruiker toegewezen beheerde identiteiten. Zie Door de gebruiker toegewezen beheerde identiteiten beheren voor meer informatie over het maken en beheren van een door de gebruiker toegewezen beheerde identiteiten.

Door de klant beheerde sleutels met een sleutelkluis in een andere tenant

Zie een van de volgende artikelen voor meer informatie over het configureren van Azure Storage-versleuteling met door de klant beheerde sleutels wanneer de sleutelkluis en het opslagaccount zich in verschillende Microsoft Entra-tenants bevinden:

- Door de klant beheerde sleutels voor meerdere tenants configureren voor een nieuw opslagaccount

- Door de klant beheerde sleutels voor meerdere tenants configureren voor een bestaand opslagaccount

Door de klant beheerde sleutels met een beheerde HSM

U kunt door de klant beheerde sleutels configureren met een door Azure Key Vault beheerde HSM voor een nieuw of bestaand account. En u kunt door de klant beheerde sleutels configureren met een beheerde HSM die zich in dezelfde tenant bevindt als het opslagaccount of in een andere tenant. Het proces voor het configureren van door de klant beheerde sleutels in een beheerde HSM is hetzelfde als voor het configureren van door de klant beheerde sleutels in een sleutelkluis, maar de machtigingen zijn iets anders. Zie Versleuteling configureren met door de klant beheerde sleutels die zijn opgeslagen in azure Key Vault Managed HSM voor meer informatie.

De sleutelversie bijwerken

Het volgen van cryptografische aanbevolen procedures betekent dat u de sleutel die uw opslagaccount beveiligt volgens een normale planning, doorgaans ten minste om de twee jaar roteert. Azure Storage wijzigt nooit de sleutel in de sleutelkluis, maar u kunt een sleutelrotatiebeleid configureren om de sleutel te roteren op basis van uw nalevingsvereisten. Zie Automatische rotatie van cryptografische sleutels configureren in Azure Key Vault voor meer informatie.

Nadat de sleutel in de sleutelkluis is geroteerd, moet de configuratie van door de klant beheerde sleutels voor uw opslagaccount worden bijgewerkt om de nieuwe sleutelversie te kunnen gebruiken. Door de klant beheerde sleutels ondersteunen zowel het automatisch als handmatig bijwerken van de sleutelversie voor de sleutel die het account beveiligt. U kunt bepalen welke benadering u wilt gebruiken wanneer u door de klant beheerde sleutels configureert of wanneer u uw configuratie bijwerkt.

Wanneer u de sleutel of de sleutelversie wijzigt, verandert de beveiliging van de hoofdversleutelingssleutel, maar blijven de gegevens in uw Azure Storage-account altijd versleuteld. Er zijn geen aanvullende acties van uw kant vereist om ervoor te zorgen dat uw gegevens worden beschermd. Het rouleren van de sleutelversie heeft geen invloed op de prestaties. Er is geen downtime verbonden aan het rouleren van de sleutelversie.

Belangrijk

Als u een sleutel wilt draaien, maakt u een nieuwe versie van de sleutel in de sleutelkluis of beheerde HSM op basis van uw nalevingsvereisten. Azure Storage verwerkt geen sleutelrotatie, dus u moet de rotatie van de sleutel in de sleutelkluis beheren.

Wanneer u de sleutel roteert die wordt gebruikt voor door de klant beheerde sleutels, wordt die actie momenteel niet vastgelegd in de Azure Monitor-logboeken voor Azure Storage.

De sleutelversie automatisch bijwerken

Als u automatisch een door de klant beheerde sleutel wilt bijwerken wanneer er een nieuwe versie beschikbaar is, laat u de sleutelversie weg wanneer u versleuteling inschakelt met door de klant beheerde sleutels voor het opslagaccount. Als de sleutelversie wordt weggelaten, controleert Azure Storage de sleutelkluis of de beheerde HSM dagelijks op een nieuwe versie van een door de klant beheerde sleutel. Als er een nieuwe sleutelversie beschikbaar is, gebruikt Azure Storage automatisch de meest recente versie van de sleutel.

Azure Storage controleert de sleutelkluis slechts eenmaal per dag op een nieuwe sleutelversie. Wanneer u een sleutel draait, wacht u 24 uur voordat u de oudere versie uitschakelt.

Als het opslagaccount eerder is geconfigureerd voor het handmatig bijwerken van de sleutelversie en u het account wilt wijzigen om automatisch bij te werken, moet u de sleutelversie mogelijk expliciet wijzigen in een lege tekenreeks. Zie Versleuteling configureren voor het automatisch bijwerken van sleutelversies voor meer informatie over hoe u dit doet.

De sleutelversie handmatig bijwerken

Als u een specifieke versie van een sleutel voor Azure Storage-versleuteling wilt gebruiken, geeft u die sleutelversie op wanneer u versleuteling inschakelt met door de klant beheerde sleutels voor het opslagaccount. Als u de sleutelversie opgeeft, gebruikt Azure Storage die versie voor versleuteling totdat u de sleutelversie handmatig bijwerkt.

Wanneer de sleutelversie expliciet is opgegeven, moet u het opslagaccount handmatig bijwerken om de URI van de nieuwe sleutelversie te gebruiken wanneer een nieuwe versie wordt gemaakt. Zie Versleuteling configureren met door de klant beheerde sleutels die zijn opgeslagen in Azure Key Vault of versleuteling configureren met door de klant beheerde sleutels die zijn opgeslagen in Azure Key Vault of versleuteling configureren met door de klant beheerde sleutels die zijn opgeslagen in azure Key Vault Managed HSM.

Toegang intrekken tot een opslagaccount dat gebruikmaakt van door de klant beheerde sleutels

Als u de toegang wilt intrekken tot een opslagaccount dat door de klant beheerde sleutels gebruikt, schakelt u de sleutel uit in de sleutelkluis. Zie Toegang intrekken tot een opslagaccount dat gebruikmaakt van door de klant beheerde sleutels voor meer informatie over het uitschakelen van de sleutel.

Nadat de sleutel is uitgeschakeld, kunnen clients geen bewerkingen aanroepen die lezen van of schrijven naar een resource of de bijbehorende metagegevens. Pogingen om deze bewerkingen aan te roepen mislukken met foutcode 403 (verboden) voor alle gebruikers.

Als u deze bewerkingen opnieuw wilt aanroepen, herstelt u de toegang tot de door de klant beheerde sleutel.

Alle gegevensbewerkingen die niet in de volgende secties worden vermeld, kunnen doorgaan nadat door de klant beheerde sleutels zijn ingetrokken of nadat een sleutel is uitgeschakeld of verwijderd.

Als u de toegang tot door de klant beheerde sleutels wilt intrekken, gebruikt u PowerShell of Azure CLI.

Blob Storage-bewerkingen die mislukken nadat een sleutel is ingetrokken

- Lijst met blobs, wanneer aangeroepen met de

include=metadataparameter op de aanvraag-URI - Blob ophalen

- Get Blob Properties (Blob-eigenschappen ophalen)

- Blobmetagegevens ophalen

- Blobmetagegevens instellen

- Momentopnameblob, wanneer deze wordt aangeroepen met de

x-ms-meta-nameaanvraagheader - Blob kopiëren

- Blob kopiëren uit URL

- Set Blob Tier (Blob-laag instellen)

- Blok plaatsen

- Put Block From URL

- Toevoegblok

- Append Block From URL

- Blob plaatsen

- Pagina plaatsen

- Put Page From URL

- Incrementele blob kopiëren

Azure Files-bewerkingen die mislukken nadat een sleutel is ingetrokken

- Machtiging maken

- Machtiging ophalen

- Mappen en bestanden weergeven

- Map maken

- Mapeigenschappen ophalen

- Mapeigenschappen instellen

- Mapmetagegevens ophalen

- Mapmetagegevens instellen

- Bestand maken

- Bestand ophalen

- Bestandseigenschappen ophalen

- Bestandseigenschappen instellen

- Bereik plaatsen

- Bereik van URL plaatsen

- Bestandsmetagegevens ophalen

- Bestandsmetagegevens instellen

- Bestand kopiëren

- Naam van bestand wijzigen

Door de klant beheerde sleutels voor beheerde Azure-schijven

Door de klant beheerde sleutels zijn ook beschikbaar voor het beheren van versleuteling van door Azure beheerde schijven. Door de klant beheerde sleutels gedragen zich anders voor beheerde schijven dan voor Azure Storage-resources. Zie Voor meer informatie versleuteling aan de serverzijde van beheerde Azure-schijven voor Windows- of Server-zijdeversleuteling van door Azure beheerde schijven voor Linux.