Azure Disk Encryption voor virtuele Windows-machines

Van toepassing op: ✔️ Flexibele schaalsets voor Windows-VM's ✔️

Azure Disk Encryption helpt om uw gegevens te beschermen en te beveiligen, zodat u aan de beveiligings- en nalevingsafspraken van uw organisatie voldoet. De BitLocker-functie van Windows wordt gebruikt om volumeversleuteling te bieden voor het besturingssysteem en de gegevensschijven van virtuele Azure-machines (VM's) en is geïntegreerd met Azure Key Vault om u te helpen de schijfversleutelingssleutels en -geheimen te beheren.

Azure Disk Encryption is zonetolerant, op dezelfde manier als virtuele machines. Zie Azure-services die ondersteuning bieden voor Beschikbaarheidszones voor meer informatie.

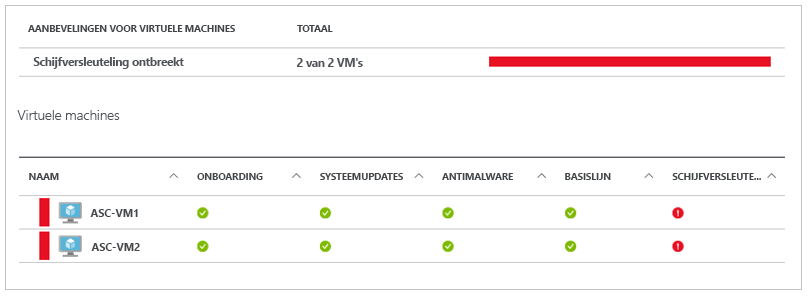

Als u Microsoft Defender voor Cloud gebruikt, wordt u gewaarschuwd als u vm's hebt die niet zijn versleuteld. De waarschuwingen worden weergegeven als hoge ernst en de aanbeveling is om deze VM's te versleutelen.

Waarschuwing

- Als u Azure Disk Encryption eerder hebt gebruikt met Microsoft Entra ID om een virtuele machine te versleutelen, moet u deze optie blijven gebruiken om uw virtuele machine te versleutelen. Zie Azure Disk Encryption met Microsoft Entra ID (vorige release) voor meer informatie.

- Bepaalde aanbevelingen kunnen het gebruik van gegevens, netwerken of rekenresources verhogen, wat resulteert in extra licentie- of abonnementskosten. U moet een geldig actief Azure-abonnement hebben om resources te maken in Azure in de ondersteunde regio's.

- Gebruik BitLocker niet om handmatig een virtuele machine of schijf te ontsleutelen die is versleuteld via Azure Disk Encryption.

U kunt in slechts een paar minuten de basisprincipes van Azure Disk Encryption voor Windows leren met de quickstart een Virtuele Windows-machine maken en versleutelen met Azure CLI of de quickstart een Virtuele Windows-machine maken en versleutelen met Azure PowerShell.

Ondersteunde VM's en besturingssystemen

Ondersteunde VM's

Windows-VM's zijn beschikbaar in een reeks grootten. Azure Disk Encryption wordt ondersteund op vm's van de eerste en tweede generatie. Azure Disk Encryption is ook beschikbaar voor VM's met Premium Storage.

Azure Disk Encryption is niet beschikbaar op vm's uit de Basic-, A-serie of op virtuele machines met minder dan 2 GB geheugen. Zie Azure Disk Encryption: Beperkingen voor meer uitzonderingen.

Ondersteunde besturingssystemen

- Windows-client: Windows 8 en hoger.

- Windows Server: Windows Server 2008 R2 en hoger.

- Windows 10 Enterprise voor meerdere sessies en hoger.

Notitie

Windows Server 2022 en Windows 11 bieden geen ondersteuning voor een RSA 2048-bits sleutel. Zie veelgestelde vragen voor meer informatie: Welke grootte moet ik gebruiken voor mijn sleutelversleutelingssleutel?

Voor Windows Server 2008 R2 moet .NET Framework 4.5 zijn geïnstalleerd voor versleuteling; installeer deze vanuit Windows Update met de optionele update van Microsoft .NET Framework 4.5.2 voor Windows Server 2008 R2 x64-systemen (KB2901983).

Voor Windows Server 2012 R2 Core en Windows Server 2016 Core moet het bdehdcfg-onderdeel worden geïnstalleerd op de VIRTUELE machine voor versleuteling.

Netwerkvereisten

Als u Azure Disk Encryption wilt inschakelen, moeten de VM's voldoen aan de volgende configuratievereisten voor netwerkeindpunten:

- Als u een token wilt ophalen om verbinding te maken met uw sleutelkluis, moet de Windows-VM verbinding kunnen maken met een Microsoft Entra-eindpunt, [login.microsoftonline.com].

- Als u de versleutelingssleutels naar uw sleutelkluis wilt schrijven, moet de Windows-VM verbinding kunnen maken met het eindpunt van de sleutelkluis.

- De Windows-VM moet verbinding kunnen maken met een Azure-opslageindpunt dat als host fungeert voor de Azure-extensieopslagplaats en een Azure-opslagaccount dat als host fungeert voor de VHD-bestanden.

- Als uw beveiligingsbeleid de toegang van Azure-VM's tot internet beperkt, kunt u de voorgaande URI oplossen en een specifieke regel configureren om uitgaande connectiviteit met de IP-adressen toe te staan. Zie Azure Key Vault achter een firewall voor meer informatie.

Vereisten voor groepsbeleid

Azure Disk Encryption maakt gebruik van de externe BitLocker-sleutelbeveiliging voor Windows-VM's. Voor vm's die lid zijn van een domein, pusht u geen groepsbeleid dat TPM-beveiliging afdwingt. Zie de referentie voor BitLocker-groepsbeleid voor informatie over het groepsbeleid 'BitLocker zonder compatibele TPM toestaan'.

BitLocker-beleid op virtuele machines die lid zijn van een domein met aangepast groepsbeleid moet de volgende instelling bevatten: Gebruikersopslag van BitLocker-herstelgegevens configureren -> 256-bits herstelsleutel toestaan. Azure Disk Encryption mislukt wanneer aangepaste groepsbeleidsinstellingen voor BitLocker niet compatibel zijn. Op computers waarop de juiste beleidsinstelling niet is ingesteld, past u het nieuwe beleid toe en dwingt u af dat het nieuwe beleid wordt bijgewerkt (gpupdate.exe /force). Mogelijk is opnieuw opstarten vereist.

Groepsbeleidsfuncties van Microsoft BitLocker Beheer istration and Monitoring (MBAM) zijn niet compatibel met Azure Disk Encryption.

Waarschuwing

Azure Disk Encryption slaat geen herstelsleutels op. Als de instelling Interactieve aanmelding: drempelwaarde voor vergrendeling van computeraccounts is ingeschakeld, kunnen machines alleen worden hersteld door een herstelsleutel op te geven via de seriële console. Instructies voor het controleren of het juiste herstelbeleid is ingeschakeld, vindt u in het Bitlocker-herstelhandleidingplan.

Azure Disk Encryption mislukt als groepsbeleid op domeinniveau het AES-CBC-algoritme blokkeert, dat wordt gebruikt door BitLocker.

Opslagvereisten voor versleutelingssleutels

Azure Disk Encryption vereist een Azure Key Vault om schijfversleutelingssleutels en -geheimen te beheren. Uw sleutelkluis en VM's moeten zich in dezelfde Azure-regio en hetzelfde abonnement bevinden.

Zie Een sleutelkluis maken en configureren voor Azure Disk Encryption voor meer informatie.

Terminologie

In de volgende tabel worden enkele algemene termen gedefinieerd die worden gebruikt in de documentatie voor Azure-schijfversleuteling:

| Terminologie | Definitie |

|---|---|

| Azure Key Vault | Key Vault is een cryptografische, sleutelbeheerservice die is gebaseerd op FIPS-gevalideerde hardwarebeveiligingsmodules (Federal Information Processing Standards). Deze standaarden helpen bij het beveiligen van uw cryptografische sleutels en gevoelige geheimen. Zie de documentatie van Azure Key Vault en een sleutelkluis maken en configureren voor Azure Disk Encryption voor meer informatie. |

| Azure-CLI | De Azure CLI is geoptimaliseerd voor het beheren en beheren van Azure-resources vanaf de opdrachtregel. |

| BitLocker | BitLocker is een door de branche herkende Technologie voor Windows-volumeversleuteling die wordt gebruikt voor het inschakelen van schijfversleuteling op Windows-VM's. |

| Sleutel voor versleutelingssleutel (KEK) | De asymmetrische sleutel (RSA 2048) die u kunt gebruiken om het geheim te beveiligen of in te pakken. U kunt een met hardwarebeveiligingsmodule (HSM) beveiligde sleutel of met software beveiligde sleutel opgeven. Zie de documentatie van Azure Key Vault en een sleutelkluis maken en configureren voor Azure Disk Encryption voor meer informatie. |

| PowerShell-cmdlets | Zie Azure PowerShell-cmdlets voor meer informatie. |

Volgende stappen

- Quickstart: Een Virtuele Windows-machine maken en versleutelen met Azure CLI

- Quickstart: Een Virtuele Windows-machine maken en versleutelen met Azure PowerShell

- Azure Disk Encryption-scenario's voor Windows-VM's

- CLI-script met vereisten voor Azure Disk Encryption

- PowerShell-script met vereisten voor Azure Disk Encryption

- Een sleutelkluis voor Azure Disk Encryption maken en configureren