Servicetags voor virtueel netwerk

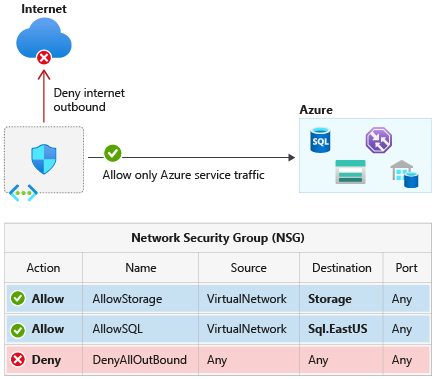

Een servicetag vertegenwoordigt een groep IP-adresvoorvoegsels van een bepaalde Azure-service. Microsoft beheert de adresvoorvoegsels die worden omvat door de servicetag en werkt de servicetag automatisch bij naarmate de adressen veranderen, waardoor de complexiteit van frequente updates voor netwerkbeveiligingsregels wordt geminimaliseerd.

U kunt servicetags gebruiken om netwerktoegangsbeheer te definiëren voor netwerkbeveiligingsgroepen, Azure Firewall en door de gebruiker gedefinieerde routes. Gebruik servicetags in plaats van specifieke IP-adressen wanneer u beveiligingsregels en routes maakt. Door de naam van de servicetag op te geven, zoals ApiManagement, in het juiste bron - of doelveld van een beveiligingsregel, kunt u het verkeer voor de bijbehorende service toestaan of weigeren. Door de naam van de servicetag op te geven in het adresvoorvoegsel van een route, kunt u verkeer routeren dat is bedoeld voor een van de voorvoegsels die door de servicetag zijn ingekapseld naar een gewenst volgend hoptype.

Notitie

Vanaf maart 2022 is het gebruik van servicetags in plaats van expliciete adresvoorvoegsels in door de gebruiker gedefinieerde routes buiten preview en algemeen beschikbaar.

U kunt servicetags gebruiken om netwerkisolatie te bereiken en uw Azure-resources te beschermen tegen het algemene internet terwijl u toegang krijgt tot Azure-services met openbare eindpunten. Maak regels voor binnenkomende/uitgaande netwerkbeveiligingsgroepen om verkeer van/naar internet te weigeren en verkeer naar/van AzureCloud of andere beschikbare servicetags van specifieke Azure-services toe te staan.

Beschikbare servicetags

De volgende tabel bevat alle servicetags die beschikbaar zijn voor gebruik in regels voor netwerkbeveiligingsgroepen .

De kolommen geven aan of de tag:

- Is geschikt voor regels die betrekking hebben op inkomend of uitgaand verkeer.

- Ondersteunt regionaal bereik.

- Kan alleen worden gebruikt in Azure Firewall-regels als doelregel voor inkomend of uitgaand verkeer.

Servicetags weerspiegelen standaard de bereiken voor de hele cloud. Sommige servicetags bieden ook gedetailleerdere controle door de bijbehorende IP-bereiken te beperken tot een opgegeven regio. De servicetag Storage vertegenwoordigt bijvoorbeeld Azure Storage voor de hele cloud, maar Storage.WestUS beperkt het bereik tot alleen het IP-adresbereik van de opslag van de regio WestUS. De volgende tabel geeft aan of elke servicetag een dergelijk regionaal bereik ondersteunt en de richting die voor elke tag wordt vermeld, is een aanbeveling. De AzureCloud-tag kan bijvoorbeeld worden gebruikt om binnenkomend verkeer toe te staan. In de meeste scenario's is het niet raadzaam om verkeer van alle Azure-IP's toe te staan, omdat IP-adressen die door andere Azure-klanten worden gebruikt, worden opgenomen als onderdeel van de servicetag.

| Tag | Doel | Kunt u binnenkomend of uitgaand gebruiken? | Kan het regionaal zijn? | Kan dit worden gebruikt met Azure Firewall? |

|---|---|---|---|---|

| ActionGroup | Actiegroep. | Inkomend | Nr. | Ja |

| ApiManagement | Beheerverkeer voor azure API Management-specifieke implementaties. Opmerking: deze tag vertegenwoordigt het Azure API Management-service-eindpunt voor het besturingsvlak per regio. Met de tag kunnen klanten beheerbewerkingen uitvoeren op de API's, Bewerkingen, Beleid, NamedValues die zijn geconfigureerd in de API Management-service. |

Inkomend | Ja | Ja |

| ApplicationInsightsAvailability | Beschikbaarheid van Application Insights. | Inkomend | Nr. | Ja |

| AppConfiguration | App Configuration. | Uitgaand | Nr. | Ja |

| AppService | Azure App Service. Deze tag wordt aanbevolen voor uitgaande beveiligingsregels voor web-apps en functie-apps. Opmerking: deze tag bevat geen IP-adressen die zijn toegewezen bij het gebruik van SSL op basis van IP (app-toegewezen adres). |

Uitgaand | Ja | Ja |

| AppServiceManagement | Beheerverkeer voor implementaties die zijn toegewezen aan App Service Environment. | Beide | Nee | Ja |

| AutonomousDevelopmentPlatform | Autonome ontwikkelingsplatform | Beide | Ja | Ja |

| AzureActiveDirectory | Microsoft Entra-id. | Uitgaand | Nr. | Ja |

| AzureActiveDirectoryDomainServices | Beheerverkeer voor implementaties die zijn toegewezen aan Microsoft Entra Domain Services. | Beide | Nee | Ja |

| AzureAdvancedThreatProtection | Azure Advanced Threat Protection. | Uitgaand | Nr. | Ja |

| AzureArcInfrastructure | Servers met Azure Arc, Kubernetes met Azure Arc en gastconfiguratieverkeer. Opmerking: deze tag heeft een afhankelijkheid van de tags AzureActiveDirectory, AzureTrafficManager en AzureResourceManager . |

Uitgaand | Nr. | Ja |

| AzureAttestation | Azure Attestation. | Uitgaand | Nr. | Ja |

| AzureBackup | Azure Backup. Opmerking: deze tag heeft een afhankelijkheid van de tags Storage en AzureActiveDirectory . |

Uitgaand | Nr. | Ja |

| AzureBotService | Azure Bot Service. | Beide | Nee | Ja |

| AzureCloud | Alle openbare IP-adressen van datacenters. Bevat IPv6. | Beide | Ja | Ja |

| AzureCognitiveSearch | Azure AI Search. Deze tag of de IP-adressen die door deze tag worden gedekt, kunnen worden gebruikt om indexeerfuncties beveiligde toegang tot gegevensbronnen te verlenen. Zie de documentatie over de indexeerfunctieverbinding voor meer informatie over indexeerfuncties. Opmerking: het IP-adres van de zoekservice is niet opgenomen in de lijst met IP-bereiken voor deze servicetag en moet ook worden toegevoegd aan de IP-firewall van gegevensbronnen. |

Inkomend | Nr. | Ja |

| Azure Verbinding maken ors | Deze tag vertegenwoordigt de IP-adressen die worden gebruikt voor beheerde connectors die binnenkomende webhook-callbacks maken naar de Azure Logic Apps-service en uitgaande aanroepen naar hun respectieve services, bijvoorbeeld Azure Storage of Azure Event Hubs. | Beide | Ja | Ja |

| AzureContainerAppsService | Azure Container Apps Service | Beide | Ja | Nr. |

| AzureContainerRegistry | Azure Container Registry. | Uitgaand | Ja | Ja |

| AzureCosmosDB | Azure Cosmos DB. | Uitgaand | Ja | Ja |

| AzureDatabricks | Azure Databricks. | Beide | Nee | Ja |

| AzureDataExplorerManagement | Azure Data Explorer-beheer. | Inkomend | Nr. | Ja |

| AzureDataLake | Azure Data Lake Storage Gen1. | Uitgaand | Nr. | Ja |

| AzureDeviceUpdate | Apparaatupdate voor IoT Hub. | Beide | Nee | Ja |

| AzureDevSpaces | Azure Dev Spaces. | Uitgaand | Nr. | Ja |

| AzureDevOps | Azure DevOps. | Inkomend | Ja | Ja |

| AzureDigitalTwins | Azure Digital Twins. Opmerking: deze tag of de IP-adressen waarop deze tag betrekking heeft, kunnen worden gebruikt om de toegang tot eindpunten te beperken die zijn geconfigureerd voor gebeurtenisroutes. |

Inkomend | Nr. | Ja |

| AzureEventGrid | Azure Event Grid. | Beide | Nee | Ja |

| AzureFrontDoor.Frontend AzureFrontDoor.Backend AzureFrontDoor.FirstParty |

De front-endservicetag bevat de IP-adressen die clients gebruiken om Front Door te bereiken. U kunt de servicetag AzureFrontDoor.Frontend toepassen wanneer u het uitgaande verkeer wilt beheren dat verbinding kan maken met services achter Azure Front Door. De back-endservicetag bevat de IP-adressen die Azure Front Door gebruikt voor toegang tot uw origins. U kunt deze servicetag toepassen wanneer u beveiliging voor uw origins configureert. FirstParty is een speciale tag die is gereserveerd voor een bepaalde groep Microsoft-services gehost op Azure Front Door. | Beide | Ja | Ja |

| AzureHealthcare-API's | De IP-adressen die door deze tag worden gedekt, kunnen worden gebruikt om de toegang tot Azure Health Data Services te beperken. | Beide | Nee | Ja |

| AzureInformationProtection | Azure Information Protection. Opmerking: Deze tag heeft een afhankelijkheid van de tags AzureActiveDirectory, AzureFrontDoor.Frontend en AzureFrontDoor.FirstParty . |

Uitgaand | Nr. | Ja |

| AzureIoTHub | Azure IoT Hub. | Uitgaand | Ja | Ja |

| AzureKeyVault | Azure Key Vault. Opmerking: deze tag heeft een afhankelijkheid van de AzureActiveDirectory-tag . |

Uitgaand | Ja | Ja |

| AzureLoadBalancer | De Load Balancer van de Azure-infrastructuur. De tag wordt omgezet in het virtuele IP-adres van de host (168.63.129.16) waar de Azure-statustests vandaan komen. Dit omvat alleen testverkeer, geen echt verkeer naar uw back-endresource. Als u Azure Load Balancer niet gebruikt, kunt u deze regel overschrijven. | Beide | Nee | Nr. |

| AzureLoadTestingInstanceManagement | Deze servicetag wordt gebruikt voor binnenkomende connectiviteit van de Azure Load Testing-service naar de exemplaren van het genereren van belasting die zijn geïnjecteerd in uw virtuele netwerk in het scenario voor het testen van privébelastingen. Opmerking: deze tag is bedoeld voor gebruik in Azure Firewall, NSG, UDR en alle andere gateways voor binnenkomende connectiviteit. |

Inkomend | Nr. | Ja |

| AzureMachineLearning | Azure Machine Learning. | Beide | Nee | Ja |

| AzureMachineLearningInference | Deze servicetag wordt gebruikt voor het beperken van inkomend verkeer van openbare netwerken in scenario's voor beheerde deductie in het privénetwerk. | Inkomend | Nr. | Ja |

| AzureManagedGrafana | Eindpunt van azure Managed Grafana-exemplaar. | Uitgaand | Nr. | Ja |

| AzureMonitor | Log Analytics, Application Insights, AzMon en aangepaste metrische gegevens (GiG-eindpunten). Opmerking: Voor Log Analytics is ook de opslagtag vereist. Als Linux-agents worden gebruikt, is ook de tag GuestAndHybridManagement vereist. |

Uitgaand | Nr. | Ja |

| AzureOpenDatasets | Azure Open Datasets. Opmerking: deze tag heeft een afhankelijkheid van de AzureFrontDoor.Frontend - en Storage-tag . |

Uitgaand | Nr. | Ja |

| AzurePlatformDNS | De STANDAARD-INFRASTRUCTUUR (standaard) DNS-service. U kunt deze tag gebruiken om de standaard-DNS uit te schakelen. Wees voorzichtig wanneer u deze tag gebruikt. We raden u aan overwegingen voor het Azure-platform te lezen. We raden u ook aan om tests uit te voeren voordat u deze tag gebruikt. |

Uitgaand | Nee | Nr. |

| AzurePlatformIMDS | Azure Instance Metadata Service (IMDS), een basisinfrastructuurservice. U kunt deze tag gebruiken om de standaard-IMDS uit te schakelen. Wees voorzichtig wanneer u deze tag gebruikt. We raden u aan overwegingen voor het Azure-platform te lezen. We raden u ook aan om tests uit te voeren voordat u deze tag gebruikt. |

Uitgaand | Nee | Nr. |

| AzurePlatformLKM | Windows-licentie- of sleutelbeheerservice. U kunt deze tag gebruiken om de standaardinstellingen voor licenties uit te schakelen. Wees voorzichtig wanneer u deze tag gebruikt. We raden u aan overwegingen voor het Azure-platform te lezen. We raden u ook aan om tests uit te voeren voordat u deze tag gebruikt. |

Uitgaand | Nee | Nr. |

| AzureResourceManager | Azure Resource Manager. | Uitgaand | Nr. | Ja |

| AzureSentinel | Microsoft Sentinel. | Inkomend | Nr. | Ja |

| AzureSignalR | Azure SignalR. | Uitgaand | Nr. | Ja |

| AzureSiteRecovery | Azure Site Recovery. Opmerking: deze tag heeft een afhankelijkheid van de tags AzureActiveDirectory, AzureKeyVault, EventHub, GuestAndHybridManagement en Storage . |

Uitgaand | Nr. | Ja |

| AzureSphere | Deze tag of de IP-adressen waarop deze tag betrekking heeft, kunnen worden gebruikt om de toegang tot Azure Sphere-beveiligingsservices te beperken. | Beide | Nee | Ja |

| AzureSpringCloud | Verkeer naar toepassingen die worden gehost in Azure Spring Apps toestaan. | Uitgaand | Nr. | Ja |

| AzureStack | Azure Stack Bridge-services. Deze tag vertegenwoordigt het Service-eindpunt van Azure Stack Bridge per regio. |

Uitgaand | Nr. | Ja |

| AzureTrafficManager | Azure Traffic Manager test-IP-adressen. Zie de veelgestelde vragen over Azure Traffic Manager voor meer informatie over ip-adressen van Traffic Manager-tests. |

Inkomend | Nr. | Ja |

| AzureUpdateDelivery | Voor toegang tot Windows-updates. Opmerking: Deze tag biedt toegang tot Windows Update-metagegevensservices. Als u updates wilt downloaden, moet u ook de servicetag AzureFrontDoor.FirstParty inschakelen en uitgaande beveiligingsregels configureren met het protocol en de poort die als volgt zijn gedefinieerd:

|

Uitgaand | Nr. | Ja |

| AzureWebPubSub | AzureWebPubSub | Beide | Ja | Ja |

| BatchNodeManagement | Beheerverkeer voor implementaties die zijn toegewezen aan Azure Batch. | Beide | Ja | Ja |

| ChaosStudio | Azure Chaos Studio. Opmerking: als u Application Insights-integratie hebt ingeschakeld op de Chaos Agent, is de AzureMonitor-tag ook vereist. |

Beide | Nee | Ja |

| CognitiveServicesFrontend | De adresbereiken voor verkeer voor front-endportals van Azure AI-services. | Beide | Nee | Ja |

| CognitiveServicesManagement | De adresbereiken voor verkeer voor Azure AI-services. | Beide | Nee | Ja |

| Datafactory | Azure Data Factory | Beide | Ja | Ja |

| DataFactoryManagement | Beheerverkeer voor Azure Data Factory. | Uitgaand | Nr. | Ja |

| Dynamics365ForMarketingEmail | De adresbereiken voor de marketing-e-mailservice van Dynamics 365. | Beide | Ja | Ja |

| Dynamics365BusinessCentral | Deze tag of de IP-adressen waarop deze tag betrekking heeft, kunnen worden gebruikt om de toegang tot/met de Dynamics 365 Business Central Services te beperken. | Beide | Nee | Ja |

| EOPExternalPublishedIPs | Deze tag vertegenwoordigt de IP-adressen die worden gebruikt voor Security & Compliance Center PowerShell. Raadpleeg de Verbinding maken naar Security & Compliance Center PowerShell met behulp van de EXO V2-module voor meer informatie. | Beide | Nee | Ja |

| EventHub | Azure Event Hubs. | Uitgaand | Ja | Ja |

| GatewayManager | Beheerverkeer voor implementaties die zijn toegewezen aan Azure VPN Gateway en Application Gateway. | Inkomend | Nee | Nr. |

| GuestAndHybridManagement | Azure Automation en gastconfiguratie. | Uitgaand | Nr. | Ja |

| HDInsight | Azure HDInsight. | Inkomend | Ja | Ja |

| Internet | De IP-adresruimte die zich buiten het virtuele netwerk bevindt en bereikbaar is via het openbare internet. Het adresbereik bevat de openbare IP-adresruimte van Azure. |

Beide | Nee | Nr. |

| KustoAnalytics | Kusto Analytics. | Beide | Nee | Nr. |

| LogicApps | Logic Apps. | Beide | Nee | Ja |

| LogicAppsManagement | Beheerverkeer voor Logic Apps. | Inkomend | Nr. | Ja |

| Marketplace | Vertegenwoordigt de volledige suite van Azure'Commercial Marketplace Experiences'-services. | Beide | Nee | Ja |

| M365ManagementActivityApi | De Office 365 Management Activity-API biedt informatie over verschillende activiteitenlogboeken van gebruikers, beheerders, systemen en beleidsacties en -gebeurtenissen uit de activiteitenlogboeken van Office 365 en Microsoft Entra. Klanten en partners kunnen deze informatie gebruiken om nieuwe bewerkingen, beveiliging en nalevingsbewakingsoplossingen voor de onderneming te maken of te verbeteren. Opmerking: deze tag heeft een afhankelijkheid van de AzureActiveDirectory-tag . |

Uitgaand | Ja | Ja |

| M365ManagementActivityApiWebhook | Meldingen worden verzonden naar de geconfigureerde webhook voor een abonnement wanneer er nieuwe inhoud beschikbaar komt. | Inkomend | Ja | Ja |

| MicrosoftAzureFluidRelay | Deze tag vertegenwoordigt de IP-adressen die worden gebruikt voor Azure Fluid Relay Server. Opmerking: deze tag heeft een afhankelijkheid van de tag AzureFrontDoor.Frontend . | Uitgaand | Nr. | Ja |

| MicrosoftCloudAppSecurity | Microsoft Defender voor Cloud-apps. | Uitgaand | Nr. | Ja |

| MicrosoftContainerRegistry | Containerregister voor Microsoft-containerinstallatiekopieën. Opmerking: deze tag heeft een afhankelijkheid van de tag AzureFrontDoor.FirstParty . |

Uitgaand | Ja | Ja |

| MicrosoftDefenderForEndpoint | Microsoft Defender voor Eindpunt. Deze servicetag is beschikbaar in de openbare preview. Zie Onboarding-apparaten met behulp van gestroomlijnde connectiviteit voor Microsoft Defender voor Eindpunt voor meer informatie | Beide | Nee | Ja |

| MicrosoftPurviewPolicyDistribution | Deze tag moet worden gebruikt binnen de uitgaande beveiligingsregels voor een gegevensbron (bijvoorbeeld Azure SQL MI) die zijn geconfigureerd met een privé-eindpunt om beleid op te halen uit Microsoft Purview | Uitgaand | Nee | Nr. |

| PowerBI | Back-endservices en API-eindpunten van het Power BI-platform. Opmerking: bevat momenteel geen front-endeindpunten (bijvoorbeeld app.powerbi.com). Toegang tot front-endeindpunten moet worden opgegeven via de AzureCloud-tag (uitgaand, HTTPS, kan regionaal zijn). |

Beide | Nee | Ja |

| PowerPlatformInfra | Deze tag vertegenwoordigt de IP-adressen die door de infrastructuur worden gebruikt voor het hosten van Power Platform-services. | Beide | Ja | Ja |

| PowerPlatformPlex | Deze tag vertegenwoordigt de IP-adressen die worden gebruikt door de infrastructuur voor het hosten van de Power Platform-extensie namens de klant. | Beide | Ja | Ja |

| PowerQueryOnline | Power Query Online. | Beide | Nee | Ja |

| Scuba | Gegevensconnectors voor Microsoft-beveiligingsproducten (Sentinel, Defender, enzovoort). | Inkomend | Nee | Nr. |

| SerialConsole | Toegang tot diagnostische opslagaccounts voor opstarten beperken vanaf alleen seriële consoleservicetag | Inkomend | Nr. | Ja |

| ServiceBus | Azure Service Bus-verkeer dat gebruikmaakt van de Premium-servicelaag. | Uitgaand | Ja | Ja |

| ServiceFabric | Azure Service Fabric. Opmerking: Deze tag vertegenwoordigt het Service Fabric-service-eindpunt voor het besturingsvlak per regio. Hierdoor kunnen klanten beheerbewerkingen uitvoeren voor hun Service Fabric-clusters vanaf hun VNET-eindpunt. (Bijvoorbeeld https:// westus.servicefabric.azure.com). |

Beide | Nee | Ja |

| Sql | Azure SQL Database, Azure Database for MySQL, Azure Database for PostgreSQL, Azure Database for MariaDB en Azure Synapse Analytics. Opmerking: deze tag vertegenwoordigt de service, maar niet specifieke exemplaren van de service. De tag vertegenwoordigt bijvoorbeeld de service Azure SQL Database, maar geen specifieke SQL-database of -server. Deze tag is niet van toepassing op sql Managed Instance. |

Uitgaand | Ja | Ja |

| SqlManagement | Beheerverkeer voor SQL-toegewezen implementaties. | Beide | Nee | Ja |

| Storage | Azure Storage. Opmerking: deze tag vertegenwoordigt de service, maar niet specifieke exemplaren van de service. De tag vertegenwoordigt bijvoorbeeld de service Azure Storage, maar geen specifiek Azure Storage-account. |

Uitgaand | Ja | Ja |

| StorageSyncService | Opslagsynchronisatieservice. | Beide | Nee | Ja |

| StorageMover | Opslag Mover. | Uitgaand | Ja | Ja |

| Windows Beheer Center | Sta de back-endservice van Windows Beheer Center toe om te communiceren met de installatie van Windows Beheer Center van klanten. | Uitgaand | Nr. | Ja |

| WindowsVirtualDesktop | Azure Virtual Desktop (voorheen Windows Virtual Desktop). | Beide | Nee | Ja |

| VideoIndexer | Video Indexer. Hiermee kunnen klanten hun NSG openen naar de Video Indexer-service en callbacks ontvangen naar hun service. | Beide | Nee | Ja |

| VirtualNetwork | De adresruimte van het virtuele netwerk (alle IP-adresbereiken die zijn gedefinieerd voor het virtuele netwerk), alle verbonden on-premises adresruimten, gekoppelde virtuele netwerken, virtuele netwerken die zijn verbonden met een virtuele netwerkgateway, het virtuele IP-adres van de host en adresvoorvoegsels die worden gebruikt voor door de gebruiker gedefinieerde routes. Deze tag kan ook standaardroutes bevatten. | Beide | Nee | Nr. |

Notitie

Wanneer u servicetags gebruikt met Azure Firewall, kunt u alleen doelregels maken voor inkomend en uitgaand verkeer. Bronregels worden niet ondersteund. Zie het document Azure Firewall Service Tags voor meer informatie.

Servicetags van Azure-services geven de adresvoorvoegsels aan van de specifieke cloud die wordt gebruikt. De onderliggende IP-bereiken die overeenkomen met de sql-tagwaarde in de openbare Azure-cloud, verschillen bijvoorbeeld van de onderliggende bereiken in de Microsoft Azure-cloud die worden beheerd door de 21Vianet-cloud.

Als u een service-eindpunt voor een virtueel netwerk voor een service als Azure Storage of Azure SQL Database implementeert, wordt een route naar een virtueel netwerksubnet voor de service toegevoegd. De adresvoorvoegsels in de route zijn dezelfde adresvoorvoegsels of CIDR-bereiken als die van de bijbehorende servicetag.

Tags die worden ondersteund in het klassieke implementatiemodel

Het klassieke implementatiemodel (vóór Azure Resource Manager) ondersteunt een kleine subset van de tags die in de vorige tabel worden vermeld. De tags in het klassieke implementatiemodel zijn anders gespeld, zoals wordt weergegeven in de volgende tabel:

| Resource Manager-tag | Bijbehorende tag in het klassieke implementatiemodel |

|---|---|

| AzureLoadBalancer | AZURE_LOADBALANCER |

| Internet | INTERNET |

| VirtualNetwork | VIRTUAL_NETWORK |

Tags die niet worden ondersteund voor door de gebruiker gedefinieerde routes (UDR)

Hier volgt een lijst met tags die momenteel niet worden ondersteund voor gebruik met door de gebruiker gedefinieerde routes (UDR).

AzurePlatformDNS

AzurePlatformIMDS

AzurePlatformLKM

VirtualNetwork

AzureLoadBalancer

Internet

Servicetags on-premises

U kunt de huidige servicetag- en bereikgegevens verkrijgen die u wilt opnemen als onderdeel van uw on-premises firewallconfiguraties. Deze informatie is de huidige point-in-time-lijst van de IP-bereiken die overeenkomen met elke servicetag. U kunt de informatie programmatisch of via een JSON-bestand downloaden, zoals beschreven in de volgende secties.

De Service Tag Discovery-API gebruiken

U kunt de huidige lijst met servicetags programmatisch ophalen, samen met details van IP-adresbereik:

Als u bijvoorbeeld alle voorvoegsels voor de Storage Service Tag wilt ophalen, kunt u de volgende PowerShell-cmdlets gebruiken:

$serviceTags = Get-AzNetworkServiceTag -Location eastus2

$storage = $serviceTags.Values | Where-Object { $_.Name -eq "Storage" }

$storage.Properties.AddressPrefixes

Notitie

- De API-gegevens vertegenwoordigen de tags die kunnen worden gebruikt met NSG-regels in uw regio. Gebruik de API-gegevens als de bron van waarheid voor beschikbare servicetags, omdat deze mogelijk anders zijn dan het downloadbare JSON-bestand.

- Het duurt maximaal 4 weken voordat nieuwe servicetaggegevens zijn doorgegeven in de API-resultaten in alle Azure-regio's. Vanwege dit proces zijn uw API-gegevensresultaten mogelijk niet gesynchroniseerd met het downloadbare JSON-bestand, omdat de API-gegevens een subset vertegenwoordigen van de tags die zich momenteel in het downloadbare JSON-bestand bevinden.

- U moet worden geverifieerd en een rol met leesmachtigingen voor uw huidige abonnement hebben.

Servicetags detecteren met behulp van downloadbare JSON-bestanden

U kunt JSON-bestanden downloaden die de huidige lijst met servicetags bevatten, samen met details van IP-adresbereik. Deze lijsten worden wekelijks bijgewerkt en gepubliceerd. Locaties voor elke cloud zijn:

De IP-adresbereiken in deze bestanden bevinden zich in CIDR-notatie.

De volgende AzureCloud-tags hebben geen regionale namen die zijn opgemaakt volgens het normale schema:

AzureCloud.centralfrance (FranceCentral)

AzureCloud.southfrance (FranceSouth)

AzureCloud.germanywc (GermanyWestCentral)

AzureCloud.germanyn (GermanyNorth)

AzureCloud.norwaye (NoorwegenEast)

AzureCloud.norwayw (NorwayWest)

AzureCloud.switzerlandn (ZwitserlandNorth)

AzureCloud.switzerlandw (ZwitserlandWest)

AzureCloud.usstagee (EastUSSTG)

AzureCloud.usstagec (SouthCentralUSSTG)

AzureCloud.brazilse (BrazilSoutheast)

Tip

U kunt updates van de ene publicatie naar de volgende detecteren door verhoogde changeNumber-waarden in het JSON-bestand te noteren. Elke subsectie (bijvoorbeeld Storage.WestUS) heeft een eigen changeNumber dat wordt verhoogd wanneer er wijzigingen optreden. Het hoogste niveau van het changeNumber van het bestand wordt verhoogd wanneer een van de subsecties wordt gewijzigd.

Zie de PowerShell-documentatie van de Service Tag Discovery-API voor voorbeelden van het parseren van de servicetag-informatie (bijvoorbeeld alle adresbereiken voor Opslag in WestUS ophalen).

Wanneer er nieuwe IP-adressen worden toegevoegd aan servicetags, worden deze gedurende ten minste één week niet in Azure gebruikt. Hiermee kunt u alle systemen bijwerken die mogelijk de IP-adressen moeten bijhouden die zijn gekoppeld aan servicetags.

Volgende stappen

- Meer informatie over het maken van een netwerkbeveiligingsgroep.