Problemen met toegangs- en sessiebesturingselementen voor eindgebruikers oplossen

Dit artikel bevat Microsoft Defender voor Cloud Apps-beheerders met richtlijnen voor het onderzoeken en oplossen van veelvoorkomende problemen met toegangs- en sessiebeheer, zoals ervaren door eindgebruikers.

Minimale vereisten controleren

Voordat u begint met het oplossen van problemen, moet u ervoor zorgen dat uw omgeving voldoet aan de volgende minimale algemene vereisten voor toegangs- en sessiebeheer.

| Vereiste | Beschrijving |

|---|---|

| Licenties | Zorg ervoor dat u een geldige licentie hebt voor Microsoft Defender voor Cloud Apps. |

| Eenmalige aanmelding (SSO) | Apps moeten worden geconfigureerd met een van de ondersteunde oplossingen voor eenmalige aanmelding (SSO): - Microsoft Entra-id met SAML 2.0 of OpenID Connect 2.0 - Niet-Microsoft IdP met SAML 2.0 |

| Browserondersteuning | Sessiebesturingselementen zijn beschikbaar voor browsersessies in de nieuwste versies van de volgende browsers: - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari Beveiliging in de browser voor Microsoft Edge heeft ook specifieke vereisten, waaronder de gebruiker die zich heeft aangemeld met zijn werkprofiel. Zie De beveiligingsvereisten in de browser voor meer informatie. |

| Downtime | Defender voor Cloud Apps kunt u het standaardgedrag definiëren dat moet worden toegepast als er een serviceonderbreking is, zoals een onderdeel dat niet goed functioneert. U kunt er bijvoorbeeld voor kiezen om gebruikers te beperken (blokkeren) of gebruikers te omzeilen (toestaan) om acties uit te voeren op mogelijk gevoelige inhoud wanneer de normale beleidsbesturingselementen niet kunnen worden afgedwongen. Als u het standaardgedrag tijdens uitvaltijd van het systeem wilt configureren, gaat u in Microsoft Defender XDR naar Instellingen>voor app-beheer>voor voorwaardelijke toegang standaardgedrag>toestaan of blokkeren. |

De pagina Gebruikersbewaking wordt niet weergegeven

Wanneer u een gebruiker doorsturen via de Defender voor Cloud-apps, kunt u de gebruiker op de hoogte stellen dat de sessie wordt bewaakt. De pagina voor gebruikersbewaking is standaard ingeschakeld.

In deze sectie worden de stappen voor probleemoplossing beschreven die u kunt uitvoeren als de pagina gebruikersbewaking is ingeschakeld, maar niet zoals verwacht wordt weergegeven.

Aanbevolen stappen

Selecteer Instellingen>cloud-apps in de Microsoft Defender-portal.

Selecteer onder App-beheer voor voorwaardelijke toegang de optie Gebruikersbewaking. Op deze pagina ziet u de opties voor gebruikersbewaking die beschikbaar zijn in Defender voor Cloud Apps. Voorbeeld:

Controleer of de optie Gebruikers waarschuwen dat hun activiteit wordt bewaakt , is geselecteerd.

Selecteer of u het standaardbericht wilt gebruiken of een aangepast bericht wilt opgeven:

Berichttype DETAILS Standaard Header:

Toegang tot [App-naam wordt hier weergegeven] wordt bewaakt

Hoofdtekst:

Voor een betere beveiliging heeft uw organisatie toegang tot [App-naam wordt hier weergegeven] in de monitormodus. Access is alleen beschikbaar vanuit een webbrowser.Aangepast Header:

Gebruik dit vak om een aangepaste kop op te geven om gebruikers te informeren dat ze worden bewaakt.

Hoofdtekst:

Gebruik dit vak om andere aangepaste informatie toe te voegen voor de gebruiker, zoals wie contact moet opnemen met vragen en ondersteunt de volgende invoer: tekst zonder opmaak, tekst met opmaak, hyperlinks.Selecteer Voorbeeld om de pagina gebruikersbewaking te controleren die wordt weergegeven voordat u toegang krijgt tot een app.

Selecteer Opslaan.

Geen toegang tot de app van een niet-Microsoft-id-provider

Als een eindgebruiker een algemene fout ontvangt na het aanmelden bij een app van een niet-Microsoft-id-provider, valideert u de configuratie van niet-Microsoft IdP.

Aanbevolen stappen

Selecteer Instellingen>cloud-apps in de Microsoft Defender-portal.

Selecteer onder Verbonden apps app-beheerapps voor voorwaardelijke toegang.

Selecteer in de lijst met apps in de rij waarin de app die u niet kunt openen, de drie puntjes aan het einde van de rij en selecteer vervolgens App bewerken.

Controleer of het SAML-certificaat dat is geüpload, juist is.

Controleer of geldige URL's voor eenmalige aanmelding zijn opgegeven in de app-configuratie.

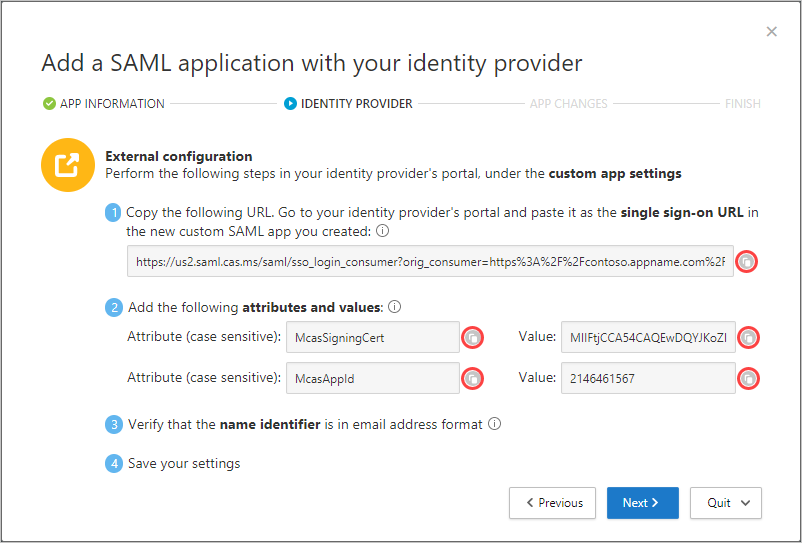

Controleer of de kenmerken en waarden in de aangepaste app worden weergegeven in de instellingen van de id-provider.

Voorbeeld:

.

.Als u nog steeds geen toegang hebt tot de app, opent u een ondersteuningsticket.

Er is iets misgegaan pagina weergegeven

Soms wordt tijdens een geproxiede sessie de pagina Iets fout weergegeven. Dit kan gebeuren als:

- Een gebruiker meldt zich aan na enige tijd inactief te zijn

- Het vernieuwen van de browser en het laden van de pagina duurt langer dan verwacht

- De niet-Microsoft IdP-app is niet juist geconfigureerd

Aanbevolen stappen

Als de eindgebruiker probeert toegang te krijgen tot een app die is geconfigureerd met een niet-Microsoft IdP, raadpleegt u De app niet toegankelijk vanuit een niet-Microsoft IdP - en app-status: Doorgaan met instellen.

Als de eindgebruiker deze pagina onverwacht heeft bereikt, gaat u als volgt te werk:

- Start de browsersessie opnieuw op.

- Wis geschiedenis, cookies en cache vanuit de browser.

Klembordacties of bestandsbesturingselementen worden niet geblokkeerd

De mogelijkheid om klembordacties zoals knippen, kopiëren, plakken en bestandsbesturingselementen zoals downloaden, uploaden en afdrukken te blokkeren, is vereist om gegevensexfiltratie en infiltratiescenario's te voorkomen.

Met deze mogelijkheid kunnen bedrijven de beveiliging en productiviteit van eindgebruikers in balans laten komen. Als u problemen ondervindt met deze functies, gebruikt u de volgende stappen om het probleem te onderzoeken.

Notitie

Knippen, kopiëren en plakken worden niet geblokkeerd voor gegevens in hetzelfde Excel-document. Alleen kopiëren naar externe locaties wordt geblokkeerd.

Aanbevolen stappen

Als de sessie wordt geproxied, gebruikt u de volgende stappen om het beleid te controleren:

Selecteer in de Microsoft Defender-portal onder Cloud Apps het activiteitenlogboek.

Gebruik het geavanceerde filter, selecteer Toegepaste actie en stel de waarde ervan in op Geblokkeerd.

Controleer of er geblokkeerde bestandsactiviteiten zijn:

Als er een activiteit is, vouwt u de activiteitenlade uit door op de activiteit te klikken.

Selecteer op het tabblad Algemeen van de activiteitslade de koppeling overeenkomende beleidsregels om te controleren of het beleid dat u hebt afgedwongen aanwezig is.

Als u uw beleid niet ziet, raadpleegt u Problemen bij het maken van toegangs- en sessiebeleid.

Als u ziet dat Access is geblokkeerd/toegestaan vanwege standaardgedrag, geeft dit aan dat het systeem is uitgeschakeld en dat het standaardgedrag is toegepast.

Als u het standaardgedrag wilt wijzigen, selecteert u Instellingen in de Microsoft Defender-portal. Kies vervolgens Cloud Apps. Selecteer vervolgens onder App-beheer voor voorwaardelijke toegang het standaardgedrag en stel het standaardgedrag in op Toegang toestaan of blokkeren.

Ga naar de Microsoft 365-beheerportal en controleer meldingen over downtime van het systeem.

Als u nog steeds geblokkeerde activiteiten niet kunt zien, opent u een ondersteuningsticket.

Downloads worden niet beveiligd

Als eindgebruiker kan het downloaden van gevoelige gegevens op een onbeheerd apparaat nodig zijn. In deze scenario's kunt u documenten beveiligen met Microsoft Purview Informatiebeveiliging.

Als de eindgebruiker het document niet kan versleutelen, gebruikt u de volgende stappen om het probleem te onderzoeken.

Aanbevolen stappen

Selecteer in de Microsoft Defender-portal onder Cloud Apps het activiteitenlogboek.

Gebruik het geavanceerde filter, selecteer Toegepaste actie en stel de waarde ervan in op Beveiligd.

Controleer of er geblokkeerde bestandsactiviteiten zijn:

Als er een activiteit is, vouwt u de activiteitslade uit door op de activiteit te klikken

Selecteer op het tabblad Algemeen van de activiteitslade de koppeling overeenkomende beleidsregels om te controleren of het beleid dat u hebt afgedwongen aanwezig is.

Als u uw beleid niet ziet, raadpleegt u Problemen bij het maken van toegangs- en sessiebeleid.

Als u ziet dat Access is geblokkeerd/toegestaan vanwege standaardgedrag, geeft dit aan dat het systeem is uitgeschakeld en dat het standaardgedrag is toegepast.

Als u het standaardgedrag wilt wijzigen, selecteert u Instellingen in de Microsoft Defender-portal. Kies vervolgens Cloud Apps. Selecteer vervolgens onder App-beheer voor voorwaardelijke toegang het standaardgedrag en stel het standaardgedrag in op Toegang toestaan of blokkeren.

Ga naar het Microsoft 365 Service Health Dashboard en controleer meldingen over systeem downtime.

Als u het bestand beveiligt met een vertrouwelijkheidslabel of aangepaste machtigingen, controleert u in de beschrijving van activiteit of de bestandsextensie een van de volgende ondersteunde bestandstypen is:

Word: docm, docx, dotm, dotx

Excel: xlam, xlsm, xlsx, xltx

PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

PDF als Unified Labeling is ingeschakeld

Als het bestandstype niet wordt ondersteund, kunt u in het sessiebeleid het downloaden blokkeren selecteren van bestanden die niet worden ondersteund door systeemeigen beveiliging of waarbij systeemeigen beveiliging mislukt.

Als u nog steeds geblokkeerde activiteiten niet kunt zien, opent u een ondersteuningsticket.

Navigeren naar een bepaalde URL van een achtervoegsel-app en naar een algemene pagina gaan

In sommige scenario's kan het navigeren naar een koppeling ertoe leiden dat de gebruiker op de startpagina van de app komt in plaats van het volledige pad van de koppeling.

Tip

Defender voor Cloud Apps onderhoudt een lijst met apps waarvan bekend is dat ze last hebben van contextverlies. Zie Beperkingen voor contextverlies voor meer informatie.

Aanbevolen stappen

Als u een andere browser dan Microsoft Edge gebruikt en een gebruiker op de startpagina van de app terechtkomt in plaats van het volledige pad van de koppeling, lost u het probleem op door toe .mcas.ms te voegen aan de oorspronkelijke URL.

Als de oorspronkelijke URL bijvoorbeeld het volgende is:

https://www.github.com/organization/threads/threadnumber, wijzigt u deze in https://www.github.com.mcas.ms/organization/threads/threadnumber

Microsoft Edge-gebruikers profiteren van in-browserbeveiliging, worden niet omgeleid naar een omgekeerde proxy en hoeven het achtervoegsel niet toe te voegen .mcas.ms . Voor apps die contextverlies ondervinden, opent u een ondersteuningsticket.

Het blokkeren van downloads zorgt ervoor dat PDF-previews worden geblokkeerd

Wanneer u pdf-bestanden bekijkt of afdrukt, starten apps af en toe een download van het bestand. Dit zorgt ervoor dat Defender voor Cloud Apps tussenkomt om ervoor te zorgen dat het downloaden wordt geblokkeerd en dat er geen gegevens uit uw omgeving worden gelekt.

Als u bijvoorbeeld een sessiebeleid hebt gemaakt om downloads voor Outlook Web Access (OWA) te blokkeren, kan het bekijken of afdrukken van PDF-bestanden worden geblokkeerd, met een bericht als volgt:

Als u de preview wilt toestaan, moet een Exchange-beheerder de volgende stappen uitvoeren:

Download de Exchange Online PowerShell-module.

Maak verbinding met de module. Zie Verbinding maken met Exchange Online PowerShell voor meer informatie.

Nadat u verbinding hebt gemaakt met Exchange Online PowerShell, gebruikt u de cmdlet Set-OwaMailboxPolicy om de parameters in het beleid bij te werken:

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $falseNotitie

Het beleid OwaMailboxPolicy-Default is de standaardnaam van het OWA-beleid in Exchange Online. Sommige klanten hebben mogelijk extra geïmplementeerd of een aangepast OWA-beleid met een andere naam gemaakt. Als u meerdere OWA-beleidsregels hebt, kunnen deze worden toegepast op specifieke gebruikers. Daarom moet u ze ook bijwerken om volledige dekking te hebben.

Nadat deze parameters zijn ingesteld, voert u een test uit op OWA met een PDF-bestand en een sessiebeleid dat is geconfigureerd om downloads te blokkeren. De optie Downloaden moet worden verwijderd uit de vervolgkeuzelijst en u kunt een voorbeeld van het bestand bekijken. Voorbeeld:

Waarschuwing voor vergelijkbare site wordt weergegeven

Kwaadwillende actoren kunnen URL's maken die vergelijkbaar zijn met url's van andere sites om gebruikers te imiteren en te misleiden om te geloven dat ze naar een andere site bladeren. Sommige browsers proberen dit gedrag te detecteren en waarschuwen gebruikers voordat ze toegang krijgen tot de URL of de toegang blokkeren.

In sommige zeldzame gevallen ontvangen gebruikers onder sessiebeheer een bericht van de browser die verdachte sitetoegang aangeeft. De reden hiervoor is dat de browser het achtervoegseldomein (bijvoorbeeld: .mcas.ms) behandelt als verdacht.

Dit bericht wordt alleen weergegeven voor Chrome-gebruikers, omdat Microsoft Edge-gebruikers profiteren van in-browserbeveiliging, zonder de architectuur van de omgekeerde proxy. Voorbeeld:

Als u een bericht zoals dit ontvangt, neemt u contact op met de ondersteuning van Microsoft om dit te verhelpen bij de relevante leverancier van de browser.

Meer overwegingen voor het oplossen van problemen met apps

Bij het oplossen van problemen met apps moet u rekening houden met het volgende:

Ondersteuning voor sessiebesturingselementen voor moderne browsers Defender voor Cloud Apps-sessiebesturingselementen bevat nu ondersteuning voor de nieuwe Microsoft Edge-browser op basis van Chromium. Hoewel we de meest recente versies van Internet Explorer en de oudere versie van Microsoft Edge blijven ondersteunen, is de ondersteuning beperkt en wordt u aangeraden de nieuwe Microsoft Edge-browser te gebruiken.

Sessiebesturingselementen beschermen beperking co-verificatie labelen onder 'beveiligen' actie wordt niet ondersteund door Defender voor Cloud Apps sessiebesturingselementen. Zie Cocreatie inschakelen voor bestanden die zijn versleuteld met vertrouwelijkheidslabels voor meer informatie.