Problemen met passthrough-verificatie van Microsoft Entra oplossen: quickstart

Passthrough-verificatie van Microsoft Entra implementeren

Met microsoft Entra-passthrough-verificatie kunnen uw gebruikers zich aanmelden bij zowel on-premises als cloudtoepassingen met behulp van dezelfde wachtwoorden. Pass-through-verificatie meldt gebruikers aan door hun wachtwoorden rechtstreeks te valideren op basis van on-premises Active Directory.

Belangrijk

Als u migreert van AD FS (of andere federatietechnologieën) naar passthrough-verificatie, bekijkt u bronnen voor het migreren van toepassingen naar Microsoft Entra ID.

Notitie

Als u Pass Through-verificatie implementeert met de Azure Government-cloud, bekijkt u overwegingen voor hybride identiteiten voor Azure Government.

Volg deze instructies voor het implementeren van passthrough-verificatie op uw tenant:

Stap 1: controleer de vereisten

Zorg ervoor dat aan de volgende vereisten wordt voldaan.

Belangrijk

Vanuit beveiligingsoogpunt moeten beheerders de server waarop de PTA-agent wordt uitgevoerd behandelen alsof het een domeincontroller is. De PTA-agentservers moeten worden beveiligd volgens dezelfde regels zoals beschreven in Domeincontrollers beveiligen tegen aanvallen.

In het Microsoft Entra-beheercentrum

- Maak een hybride identiteit in de cloud Beheer istrator-account of een beheerdersaccount voor hybride identiteit op uw Microsoft Entra-tenant. Op deze manier kunt u de configuratie van uw tenant beheren als uw on-premises services mislukken of niet meer beschikbaar zijn. Meer informatie over het toevoegen van een hybride identiteit in de cloud Beheer istrator-account. Het voltooien van deze stap is van cruciaal belang om ervoor te zorgen dat de tenant niet wordt vergrendeld.

- Voeg een of meer aangepaste domeinnamen toe aan uw Microsoft Entra-tenant. Uw gebruikers kunnen zich aanmelden met een van deze domeinnamen.

In uw on-premises omgeving

Identificeer een server met Windows Server 2016 of hoger om Microsoft Entra Verbinding maken uit te voeren. Als dit nog niet is ingeschakeld, schakelt u TLS 1.2 in op de server. Voeg de server toe aan hetzelfde Active Directory-forest als de gebruikers van wie u de wachtwoorden moet valideren. Er moet worden opgemerkt dat de installatie van pass-Through-verificatieagent in Windows Server Core-versies niet wordt ondersteund.

Installeer de nieuwste versie van Microsoft Entra Verbinding maken op de server die in de vorige stap is geïdentificeerd. Als Microsoft Entra al Verbinding maken wordt uitgevoerd, controleert u of de versie wordt ondersteund.

Notitie

Microsoft Entra Verbinding maken versies 1.1.557.0, 1.1.558.0, 1.1.561.0 en 1.1.614.0 hebben een probleem met betrekking tot wachtwoord-hashsynchronisatie. Als u geen wachtwoord-hashsynchronisatie wilt gebruiken in combinatie met passthrough-verificatie, leest u de releaseopmerkingen van Microsoft Entra Verbinding maken.

Identificeer een of meer extra servers (met Windows Server 2016 of hoger, met TLS 1.2 ingeschakeld) waar u zelfstandige verificatieagents kunt uitvoeren. Deze extra servers zijn nodig om te zorgen voor hoge beschikbaarheid van aanvragen om u aan te melden. Voeg de servers toe aan hetzelfde Active Directory-forest als de gebruikers wiens wachtwoorden u moet valideren.

Belangrijk

In productieomgevingen raden we u aan minimaal drie verificatieagents uit te voeren op uw tenant. Er is een systeemlimiet van 40 verificatieagenten per tenant. En als best practice behandelt u alle servers waarop verificatieagents worden uitgevoerd als laag 0-systemen (zie naslaginformatie).

Als er een firewall is tussen uw servers en Microsoft Entra-id, configureert u de volgende items:

Zorg ervoor dat verificatieagenten uitgaande aanvragen naar Microsoft Entra-id kunnen indienen via de volgende poorten:

Poortnummer Hoe dat wordt gebruikt 80 Downloadt de certificaatintrekkingslijsten (CRL's) tijdens het valideren van het TLS-/SSL-certificaat 443 Verwerkt alle uitgaande communicatie met de service 8080 (optioneel) Verificatieagenten rapporteren hun status elke tien minuten via poort 8080, als poort 443 niet beschikbaar is. Deze status wordt weergegeven in het Microsoft Entra-beheercentrum. Poort 8080 wordt niet gebruikt voor gebruikersaanmelding. Als met uw firewall regels worden afgedwongen op basis van de herkomst van gebruikers, opent u deze poorten voor verkeer dat afkomstig is van Windows-services die als een netwerkservice worden uitgevoerd.

Als u met uw firewall of proxy DNS-vermeldingen kunt toevoegen aan een acceptatielijst, voegt u verbindingen toe aan *.msappproxy.net en *.servicebus.windows.net. Als dat niet het geval is, moet u toegang toestaan tot de IP-adresbereiken van Azure Datacenter, die elke week worden bijgewerkt.

Vermijd alle vormen van inline-inspectie en beëindiging van uitgaande TLS-communicatie tussen Azure Passthrough Agent en Azure Endpoint.

Als u een uitgaande HTTP-proxy hebt, controleert u of deze URL, autologon.microsoftazuread-sso.com, in de lijst met toegestane URL's staat. U moet deze URL expliciet opgeven omdat jokertekens mogelijk niet worden geaccepteerd.

Uw verificatieagenten hebben toegang nodig tot login.windows.net en login.microsoftonline.com voor de eerste registratie. Open uw firewall ook voor deze URL's.

Voor certificaatvalidatie deblokkert u de volgende URL's: crl3.digicert.com:80, crl4.digicert.com:80, ocsp.digicert.com:80, www.d-trust.net:80, root-c3-ca2-2009.ocsp.d-trust.net:80, crl.microsoft.com:80, oneocsp.microsoft.com:80 en ocsp.msocsp.com:80. Omdat deze URL's worden gebruikt voor certificaatvalidatie met andere Microsoft-producten, is het mogelijk dat u deze URL's al hebt gedeblokkeerd.

Azure Government-cloudvereisten

Voordat u passthrough-verificatie via Microsoft Entra Verbinding maken inschakelt met stap 2, downloadt u de nieuwste versie van de PTA-agent vanuit het Microsoft Entra-beheercentrum. U moet ervoor zorgen dat uw agent versie 1.5.1742.0 of hoger is. Zie Verificatieagents upgraden om uw agent te verifiëren

Nadat u de nieuwste versie van de agent hebt gedownload, gaat u verder met de onderstaande instructies voor het configureren van Pass Through-verificatie via Microsoft Entra Verbinding maken.

Stap 2: De functie inschakelen

Passthrough-verificatie via Microsoft Entra Verbinding maken inschakelen.

Belangrijk

U kunt passthrough-verificatie inschakelen op de primaire server of faseringsserver van Microsoft Entra Verbinding maken. Het wordt ten zeerste aanbevolen dat u deze inschakelt vanaf de primaire server. Als u in de toekomst een Microsoft Entra-Verbinding maken faseringsserver instelt, moet u passthrough-verificatie blijven kiezen als aanmeldingsoptie. Als u een andere optie kiest, wordt passthrough-verificatie op de tenant uitgeschakeld en wordt de instelling op de primaire server overschreven.

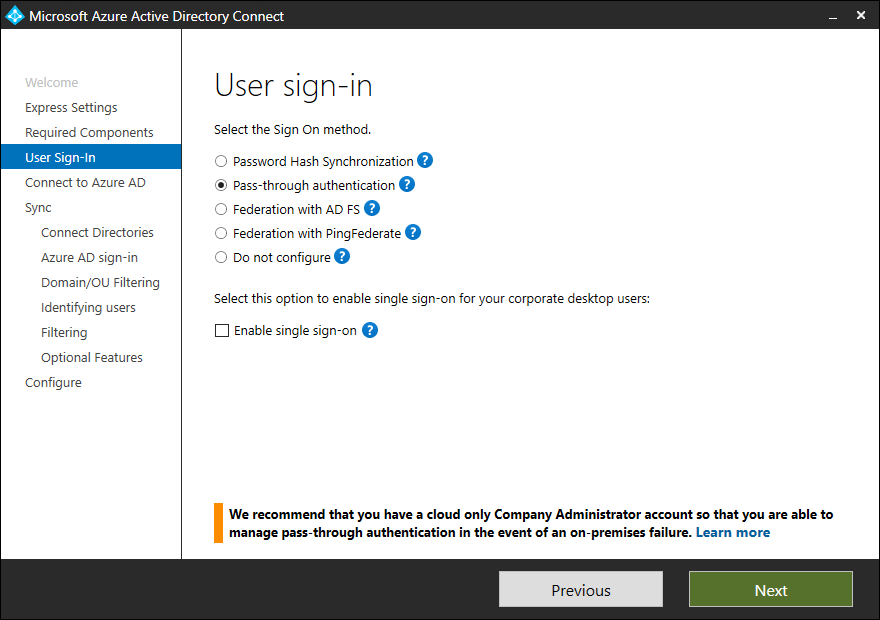

Als u Microsoft Entra voor het eerst installeert Verbinding maken, kiest u het aangepaste installatiepad. Kies passthrough-verificatie op de aanmeldingspagina van de gebruiker als aanmeldingsmethode. Na een geslaagde voltooiing wordt een passthrough-verificatieagent geïnstalleerd op dezelfde server als Microsoft Entra Verbinding maken. Daarnaast is de functie PassThrough-verificatie ingeschakeld voor uw tenant.

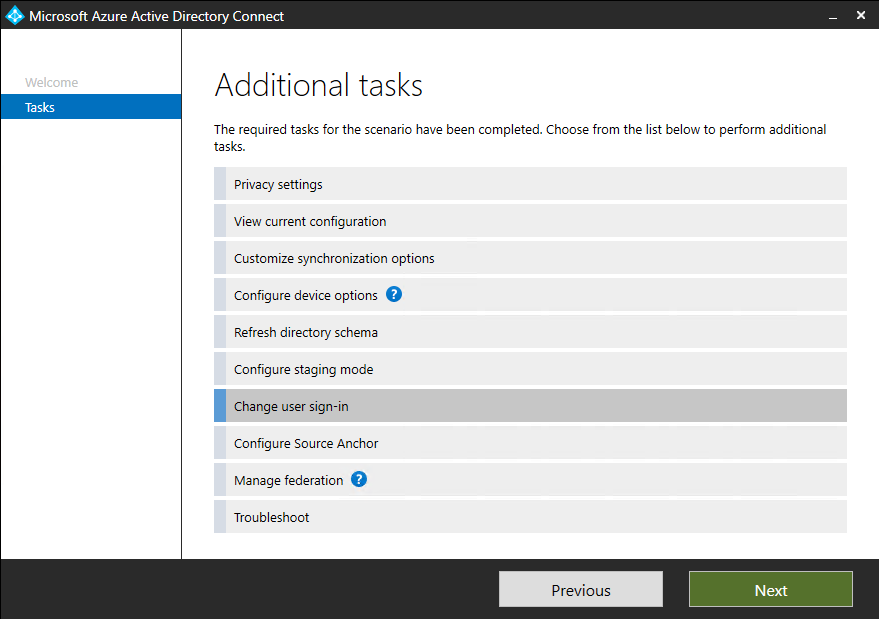

Als u Microsoft Entra al hebt geïnstalleerd Verbinding maken met behulp van de snelle installatie of het aangepaste installatiepad, selecteert u de aanmeldingstaak voor gebruikers wijzigen in Microsoft Entra Verbinding maken en selecteert u vervolgens Volgende. Selecteer vervolgens PassThrough-verificatie als aanmeldingsmethode. Als de verificatieagent is voltooid, wordt er een passthrough-verificatieagent geïnstalleerd op dezelfde server als Microsoft Entra Verbinding maken en wordt de functie ingeschakeld op uw tenant.

Belangrijk

PassThrough-verificatie is een functie op tenantniveau. Het inschakelen is van invloed op de aanmelding voor gebruikers in alle beheerde domeinen in uw tenant. Als u overschakelt van Active Directory Federation Services (AD FS) naar passthrough-verificatie, moet u ten minste 12 uur wachten voordat u uw AD FS-infrastructuur afsluit. Deze wachttijd is om ervoor te zorgen dat gebruikers zich tijdens de overgang kunnen blijven aanmelden bij Exchange ActiveSync. Bekijk onze implementatieplannen die hier worden gepubliceerd voor meer hulp bij het migreren van AD FS naar passthrough-verificatie.

Stap 3: De functie testen

Volg deze instructies om te controleren of passthrough-verificatie correct is ingeschakeld:

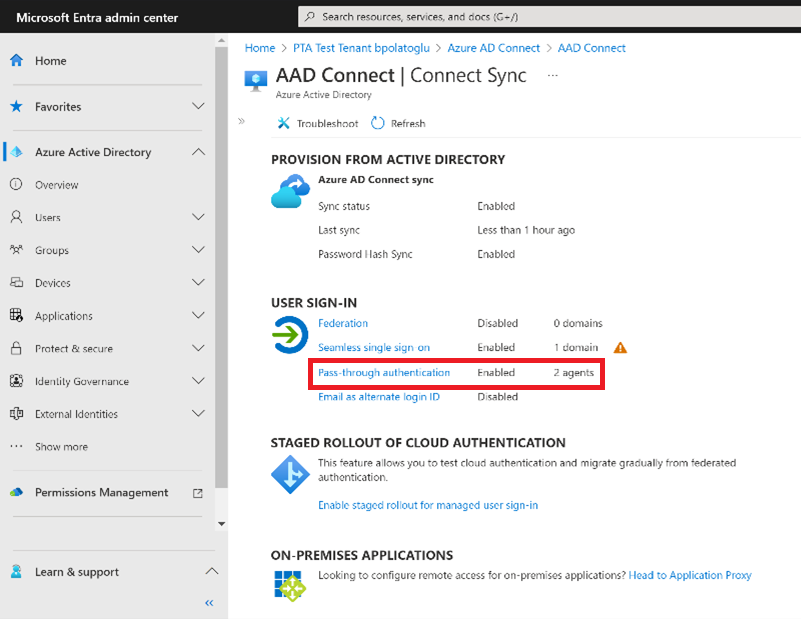

Meld u aan bij het Microsoft Entra-beheercentrum met de referenties voor hybride identiteit Beheer istrator voor uw tenant.

Selecteer Microsoft Entra ID.

Selecteer Microsoft Entra Verbinding maken.

Controleer of de passthrough-verificatiefunctie wordt weergegeven als Ingeschakeld.

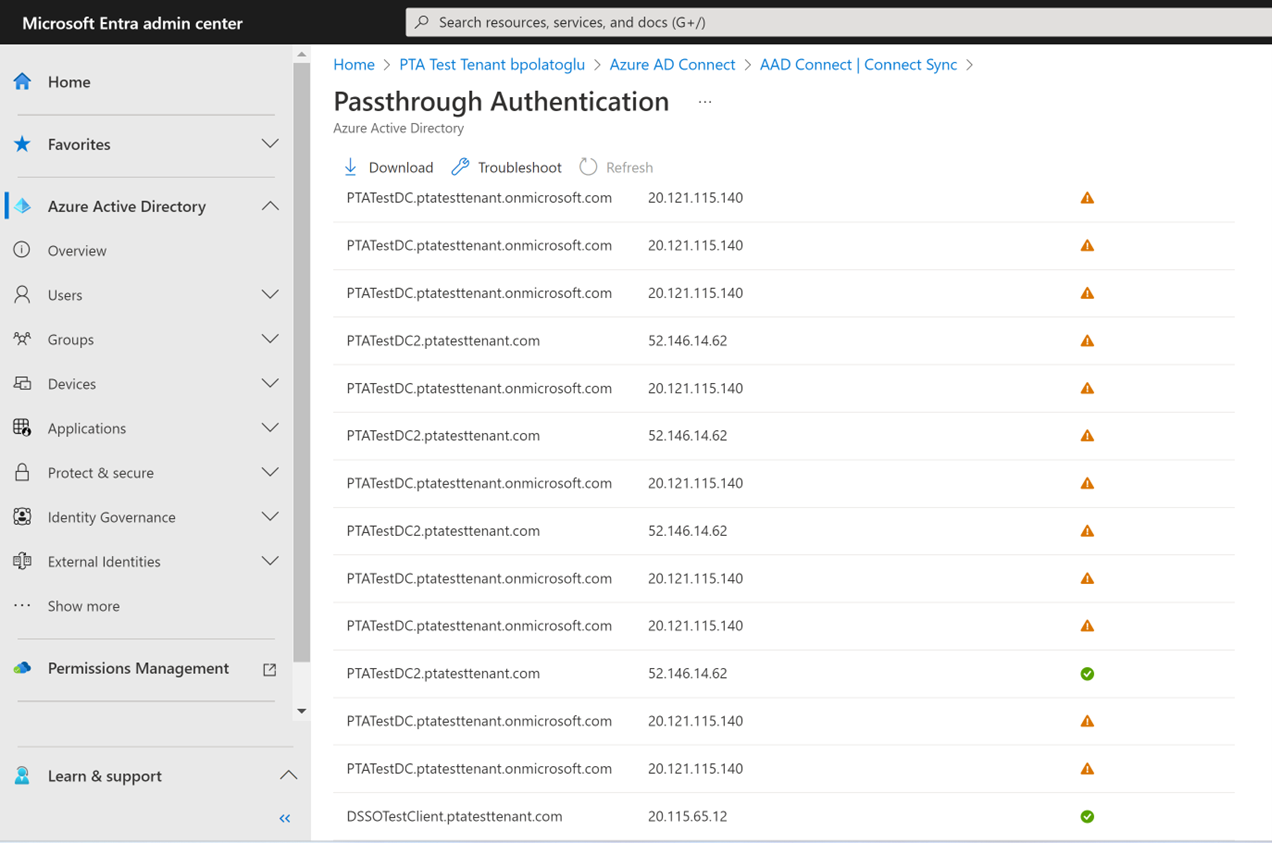

Selecteer Passthrough-verificatie. In het deelvenster PassThrough-verificatie worden de servers weergegeven waarop uw verificatieagents zijn geïnstalleerd.

In deze fase kunnen gebruikers van alle beheerde domeinen in uw tenant zich aanmelden met passthrough-verificatie. Gebruikers van federatieve domeinen blijven zich echter aanmelden met AD FS of een andere federatieprovider die u eerder hebt geconfigureerd. Als u een domein converteert van federatief naar beheerd, beginnen alle gebruikers van dat domein automatisch aan te melden met passthrough-verificatie. De functie PassThrough-verificatie heeft geen invloed op gebruikers in de cloud.

Stap 4: Hoge beschikbaarheid garanderen

Als u passthrough-verificatie in een productieomgeving wilt implementeren, moet u extra zelfstandige verificatieagents installeren. Installeer deze verificatieagent(s) op een of meer andere servers dan die waarop Microsoft Entra Verbinding maken wordt uitgevoerd. Deze installatie biedt u hoge beschikbaarheid voor aanmeldingsaanvragen van gebruikers.

Belangrijk

In productieomgevingen raden we u aan minimaal drie verificatieagents uit te voeren op uw tenant. Er is een systeemlimiet van 40 verificatieagenten per tenant. En als best practice behandelt u alle servers waarop verificatieagents worden uitgevoerd als laag 0-systemen (zie naslaginformatie).

Het installeren van meerdere passthrough-verificatieagents zorgt voor hoge beschikbaarheid, maar niet voor deterministische taakverdeling tussen de verificatieagents. Als u wilt bepalen hoeveel verificatieagenten u nodig hebt voor uw tenant, moet u rekening houden met de piek en gemiddelde belasting van aanmeldingsaanvragen die u verwacht te zien op uw tenant. Als benchmark kan één verificatieagent 300 tot 400 verificaties per seconde verwerken op een standaard 4-core CPU, 16 GB RAM-server.

Als u netwerkverkeer wilt schatten, gebruikt u de volgende richtlijnen voor het aanpassen van de grootte:

- Elke aanvraag heeft een nettoladinggrootte van (0,5K + 1K * num_of_agents) bytes, dat wil gezegd, gegevens van Microsoft Entra-id naar de verificatieagent. Hier geeft 'num_of_agents' het aantal verificatieagenten aan dat is geregistreerd op uw tenant.

- Elk antwoord heeft een nettoladinggrootte van 1K bytes, dat wil gezegd, gegevens van de verificatieagent naar Microsoft Entra-id.

Voor de meeste klanten zijn drie verificatieagenten in totaal voldoende voor hoge beschikbaarheid en capaciteit. Installeer verificatieagents dicht bij uw domeincontrollers om de aanmeldingslatentie te verbeteren.

Volg deze instructies om de verificatieagentsoftware te downloaden om te beginnen:

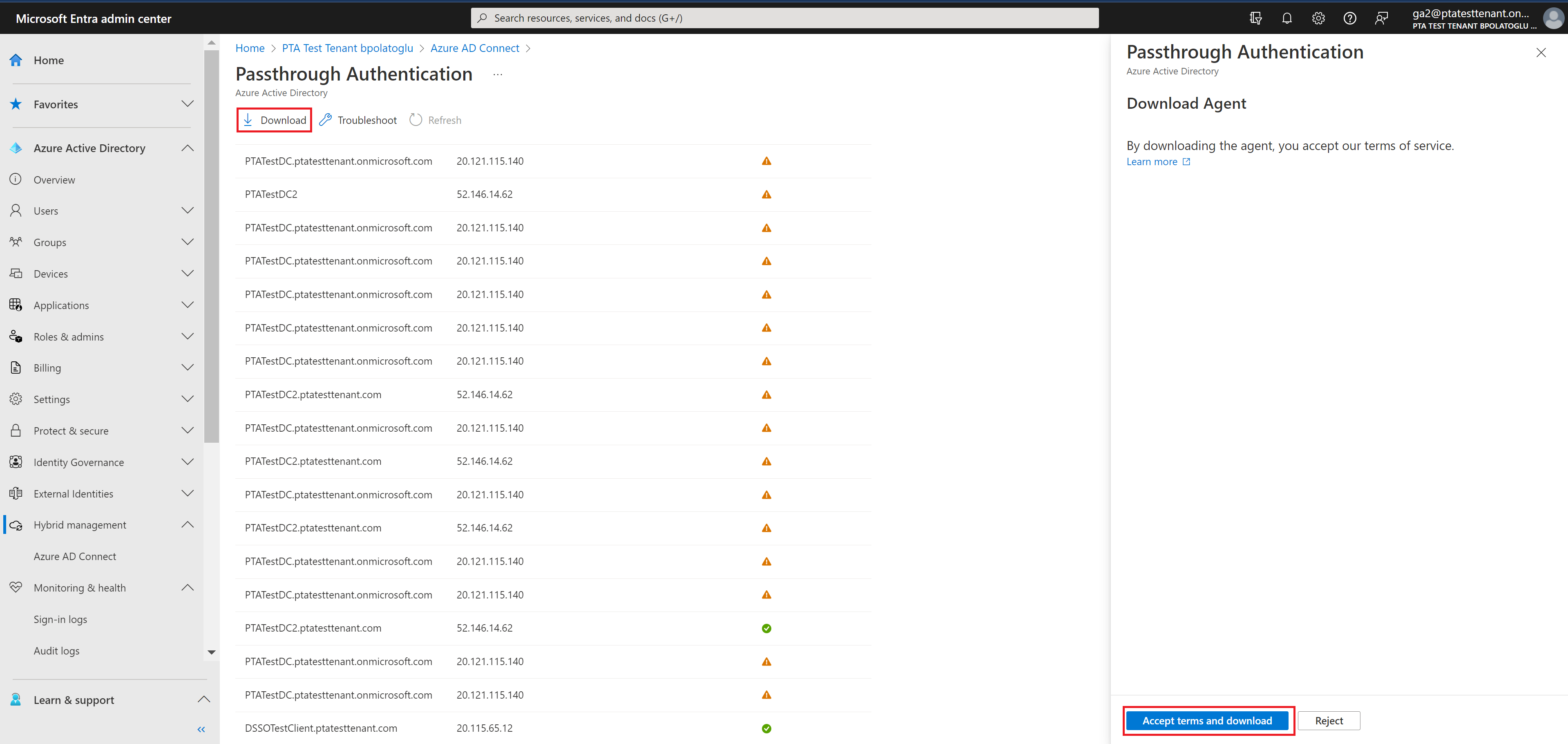

Als u de nieuwste versie van de verificatieagent (versie 1.5.193.0 of hoger) wilt downloaden, meldt u zich aan bij het Microsoft Entra-beheercentrum met de referenties voor hybride identiteit van uw tenant Beheer istrator.

Selecteer Microsoft Entra ID.

Selecteer Microsoft Entra Verbinding maken, selecteer PassThrough-verificatie en selecteer vervolgens Agent downloaden.

Selecteer de knop Voorwaarden accepteren en downloaden .

Notitie

U kunt de verificatieagentsoftware ook rechtstreeks downloaden. Controleer en accepteer de servicevoorwaardenvan de verificatieagent voordat u deze installeert.

Er zijn twee manieren om een zelfstandige verificatieagent te implementeren:

U kunt dit eerst interactief doen door alleen het uitvoerbare bestand van de gedownloade verificatieagent uit te voeren en de referenties van de globale beheerder van uw tenant op te geven wanneer hierom wordt gevraagd.

Ten tweede kunt u een implementatiescript zonder toezicht maken en uitvoeren. Dit is handig als u meerdere verificatieagents tegelijk wilt implementeren of verificatieagents wilt installeren op Windows-servers waarvoor geen gebruikersinterface is ingeschakeld of die u niet kunt openen met Extern bureaublad. Hier volgen de instructies voor het gebruik van deze methode:

- Voer de volgende opdracht uit om een verificatieagent te installeren:

AADConnectAuthAgentSetup.exe REGISTERCONNECTOR="false" /q. - U kunt de verificatieagent registreren bij onze service via PowerShell. Maak een PowerShell-referentieobject

$credmet de gebruikersnaam en het wachtwoord van een globale beheerder voor uw tenant. Voer de volgende opdracht uit, vervang<username>en<password>:

$User = "<username>"

$PlainPassword = '<password>'

$SecurePassword = $PlainPassword | ConvertTo-SecureString -AsPlainText -Force

$cred = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $User, $SecurePassword

- Ga naar C:\Program Files\Microsoft Azure AD Verbinding maken Authentication Agent en voer het volgende script uit met behulp van het

$credobject dat u hebt gemaakt:

RegisterConnector.ps1 -modulePath "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\" -moduleName "PassthroughAuthPSModule" -Authenticationmode Credentials -Usercredentials $cred -Feature PassthroughAuthentication

Belangrijk

Als een verificatieagent is geïnstalleerd op een virtuele machine, kunt u de virtuele machine niet klonen om een andere verificatieagent in te stellen. Deze methode wordt niet ondersteund.

Stap 5: Smart Lockout-mogelijkheid configureren

Smart Lockout helpt bij het vergrendelen van slechte acteurs die proberen de wachtwoorden van uw gebruikers te raden of brute force-methoden te gebruiken om binnen te komen. Door Smart Lockout-instellingen te configureren in Microsoft Entra ID en/of de juiste vergrendelingsinstellingen in on-premises Active Directory, kunnen aanvallen worden gefilterd voordat ze Active Directory bereiken. Lees dit artikel voor meer informatie over het configureren van Smart Lockout-instellingen in uw tenant om uw gebruikersaccounts te beveiligen.

Volgende stappen

- Migreer uw apps naar Microsoft Entra ID: bronnen om u te helpen bij het migreren van toepassingstoegang en -verificatie naar Microsoft Entra-id.

- Smart Lockout: informatie over het configureren van de functie Smart Lockout op uw tenant om gebruikersaccounts te beveiligen.

- Huidige beperkingen: meer informatie over welke scenario's worden ondersteund met passthrough-verificatie en welke niet.

- Technische informatie: inzicht in de werking van de passthrough-verificatiefunctie.

- Veelgestelde vragen: Vind antwoorden op veelgestelde vragen.

- Probleemoplossing: Leer hoe u veelvoorkomende problemen met de functie Passthrough-verificatie oplost.

- Uitgebreide informatie over beveiliging: krijg technische informatie over de functie PassThrough-verificatie.

- Hybride deelname van Microsoft Entra: configureer de hybride deelnamemogelijkheid van Microsoft Entra in uw tenant voor eenmalige aanmelding in uw cloud en on-premises resources.

- Naadloze eenmalige aanmelding van Microsoft Entra: meer informatie over deze aanvullende functie.

- UserVoice: gebruik het Microsoft Entra-forum om nieuwe functieaanvragen in te voeren.