Actiegroepen

Wanneer Azure Monitor-gegevens aangeeft dat er mogelijk een probleem is met uw infrastructuur of toepassing, wordt er een waarschuwing geactiveerd. U kunt een actiegroep gebruiken om een melding te verzenden, zoals een spraakoproep, sms of e-mail wanneer de waarschuwing wordt geactiveerd, naast de waarschuwing zelf. Actiegroepen zijn een verzameling meldingsvoorkeuren en acties. Azure Monitor, Azure Service Health en Azure Advisor gebruiken actiegroepen om gebruikers op de hoogte te stellen van de waarschuwing en een actie te ondernemen. In dit artikel leest u hoe u actiegroepen maakt en beheert.

Elke actie bestaat uit:

- Type: De melding die wordt verzonden of actie die wordt uitgevoerd. Voorbeelden hiervan zijn het verzenden van een spraakoproep, sms of e-mail. U kunt ook verschillende soorten geautomatiseerde acties activeren.

- Naam: Een unieke id binnen de actiegroep.

- Details: De bijbehorende details die per type variëren.

Over het algemeen is een actiegroep een globale service. De inspanningen om ze regionaal meer beschikbaar te maken, zijn in ontwikkeling.

Globale aanvragen van clients kunnen worden verwerkt door actiegroepservices in elke regio. Als één regio van de actiegroepservice uitvalt, wordt het verkeer automatisch gerouteerd en verwerkt in andere regio's. Als globale service biedt een actiegroep een oplossing voor herstel na noodgevallen. Regionale aanvragen zijn afhankelijk van redundantie in de beschikbaarheidszone om te voldoen aan de privacyvereisten en bieden een vergelijkbare oplossing voor herstel na noodgevallen.

- U kunt maximaal vijf actiegroepen toevoegen aan een waarschuwingsregel.

- Actiegroepen worden gelijktijdig uitgevoerd, in geen specifieke volgorde.

- Meerdere waarschuwingsregels kunnen dezelfde actiegroep gebruiken.

- Actiegroepen worden gedefinieerd door de unieke set acties en de gebruikers die op de hoogte moeten worden gesteld. Als u bijvoorbeeld per e-mail gebruiker1, Gebruiker2 en Gebruiker3 per e-mail op de hoogte wilt stellen voor twee verschillende waarschuwingsregels, hoeft u slechts één actiegroep te maken die u op beide waarschuwingsregels kunt toepassen.

Een actiegroep maken in Azure Portal

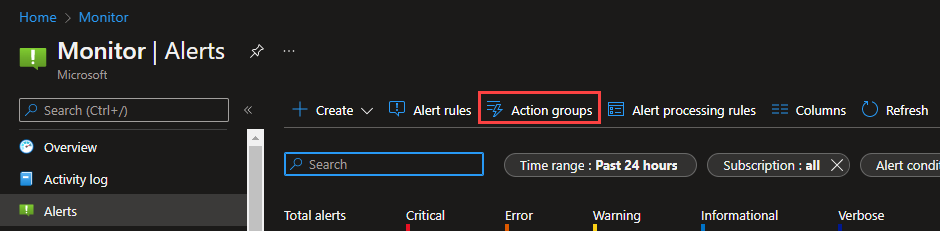

Ga naar de Azure Portal.

Zoek en selecteer Monitor. In het deelvenster Monitor worden al uw bewakingsinstellingen en -gegevens in één weergave geconsolideerd.

Selecteer Waarschuwingen en selecteer vervolgens Actiegroepen.

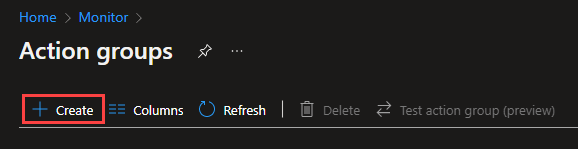

Selecteer Maken.

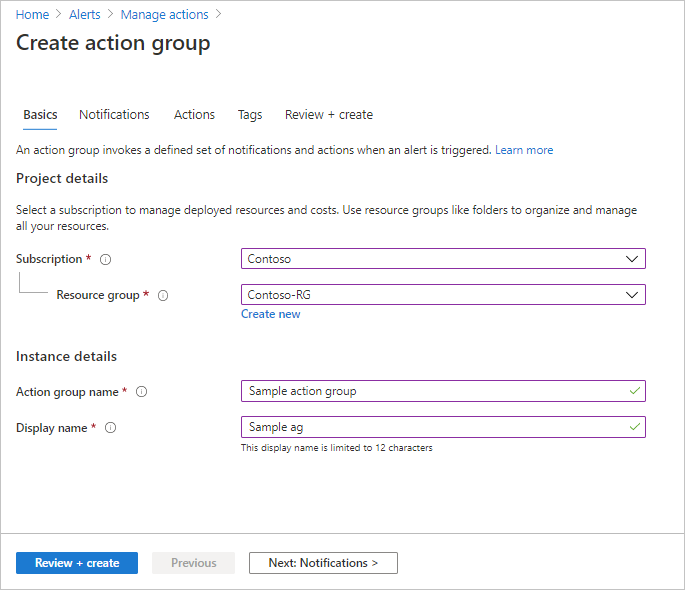

Basisinstellingen voor actiegroepen configureren. In de sectie Projectdetails :

- Selecteer waarden voor abonnement en resourcegroep.

- Selecteer de regio.

Notitie

ServiceStatuswaarschuwingen worden alleen ondersteund in openbare clouds binnen de globale regio. Als actiegroepen correct functioneren als reactie op een servicestatuswaarschuwing, moet de regio van de actiegroep worden ingesteld als 'Globaal'.

Optie Gedrag Globaal De actiegroepenservice bepaalt waar de actiegroep moet worden opgeslagen. De actiegroep wordt in ten minste twee regio's bewaard om regionale tolerantie te garanderen. De verwerking van acties kan worden uitgevoerd in elke geografische regio.

Spraak-, SMS- en e-mailacties die worden uitgevoerd als gevolg van servicestatuswaarschuwingen , zijn tolerant voor live-site-incidenten in Azure.Regionaal De actiegroep wordt opgeslagen in de geselecteerde regio. De actiegroep is zone-redundant. Gebruik deze optie als u ervoor wilt zorgen dat de verwerking van uw actiegroep binnen een specifieke geografische grens wordt uitgevoerd. U kunt een van deze regio's selecteren voor regionale verwerking van actiegroepen:

- VS - oost

- VS - west

- VS - oost2

- VS - west2

- VS - zuid-centraal

- VS - noord-centraal

- Zweden - centraal

- Duitsland - west-centraal

- India - centraal

- India - zuid

We voegen voortdurend meer regio's toe voor regionale gegevensverwerking van actiegroepen.De actiegroep wordt opgeslagen in het abonnement, de regio en de resourcegroep die u selecteert.

Voer in de sectie Instantiedetails waarden in voor de naam van de actiegroep en weergavenaam. De weergavenaam wordt gebruikt in plaats van een volledige naam van een actiegroep wanneer de groep wordt gebruikt om meldingen te verzenden.

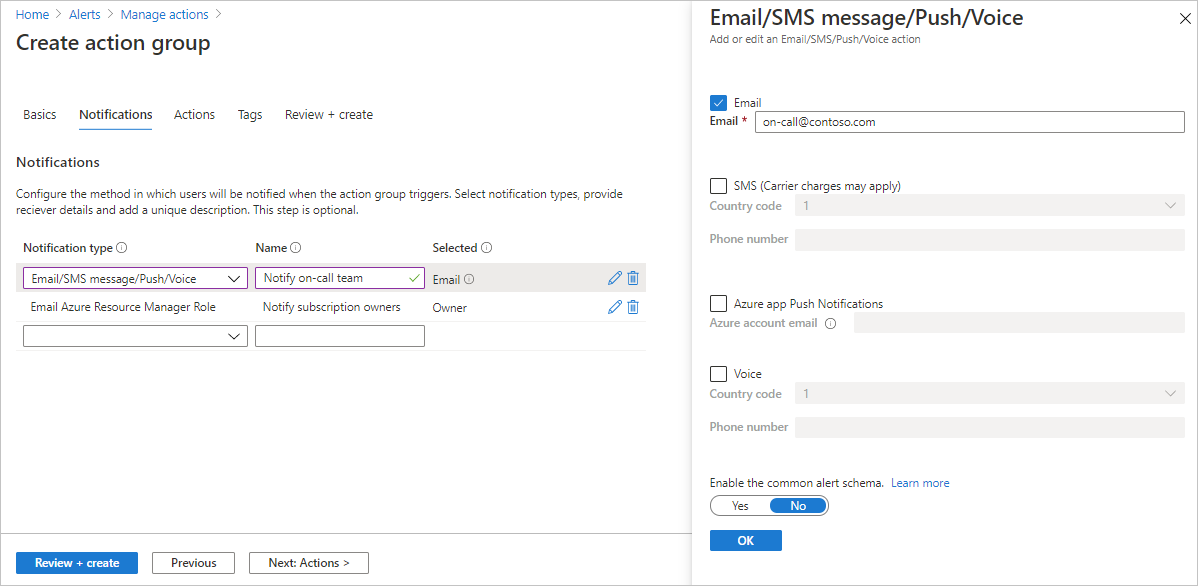

Configureer meldingen. Selecteer Volgende: Meldingen of selecteer het tabblad Meldingen boven aan de pagina.

Definieer een lijst met meldingen die moeten worden verzonden wanneer een waarschuwing wordt geactiveerd.

Voor elke melding:

Selecteer het meldingstype en vul vervolgens de juiste velden voor die melding in. De beschikbare opties zijn:

Meldingstype Beschrijving Velden Azure Resource Manager-rol e-mailen Verzend een e-mailbericht naar de leden van het abonnement op basis van hun rol.

Zie e-mail.Voer het primaire e-mailadres in dat is geconfigureerd voor de Microsoft Entra-gebruiker. Zie e-mail. E-mailen Zorg ervoor dat uw e-mailfilters en eventuele malware-/spampreventieservices op de juiste wijze zijn geconfigureerd. E-mailberichten worden verzonden vanaf de volgende e-mailadressen:

* azure-noreply@microsoft.com

* azureemail-noreply@microsoft.com

* alerts-noreply@mail.windowsazure.comVoer de e-mail in waar de melding moet worden verzonden. Sms SMS-meldingen ondersteunen bidirectionele communicatie. De sms bevat de volgende informatie:

* Korte naam van de actiegroep waar deze waarschuwing naar is verzonden

* De titel van de waarschuwing.

Een gebruiker kan reageren op een sms naar:

* Meld u af van alle sms-waarschuwingen voor alle actiegroepen of één actiegroep.

* Opnieuw abonneren op waarschuwingen

* Vraag hulp aan.

Zie SMS-antwoorden voor meer informatie over ondersteunde sms-antwoorden.Voer de landcode en het telefoonnummer voor de ontvanger van de sms in. Als u uw land-/regiocode niet kunt selecteren in Azure Portal, wordt sms niet ondersteund voor uw land/regio. Als uw land-/regiocode niet beschikbaar is, kunt u stemmen om uw land/regio toe te voegen op Uw ideeën delen. Als tijdelijke oplossing totdat uw land wordt ondersteund, configureert u de actiegroep om een webhook aan te roepen bij een externe SMS-provider die ondersteuning biedt voor uw land/regio. Pushmeldingen voor Azure-apps Meldingen verzenden naar de mobiele Azure-app. Als u pushmeldingen naar de mobiele Azure-app wilt inschakelen, geeft u de mobiele Azure-app op voor meer informatie over de mobiele Azure-app. Voer in het e-mailadresveld van het Azure-account het e-mailadres in dat u als account-id gebruikt wanneer u de mobiele Azure-app configureert. Spraak Spraakmelding. Voer de landcode en het telefoonnummer in voor de ontvanger van de melding. Als u uw land-/regiocode niet kunt selecteren in Azure Portal, worden spraakmeldingen niet ondersteund voor uw land/regio. Als uw land-/regiocode niet beschikbaar is, kunt u stemmen om uw land/regio toe te voegen op Uw ideeën delen. Als tijdelijke oplossing totdat uw land wordt ondersteund, configureert u de actiegroep om een webhook aan te roepen bij een externe spraakoproepprovider die ondersteuning biedt voor uw land/regio. Selecteer of u het algemene waarschuwingsschema wilt inschakelen. Het algemene waarschuwingsschema is één uitbreidbare en uniforme nettolading voor waarschuwingen die kan worden gebruikt voor alle waarschuwingsservices in Azure Monitor. Zie Algemeen waarschuwingsschema voor meer informatie over het algemene schema.

Selecteer OK.

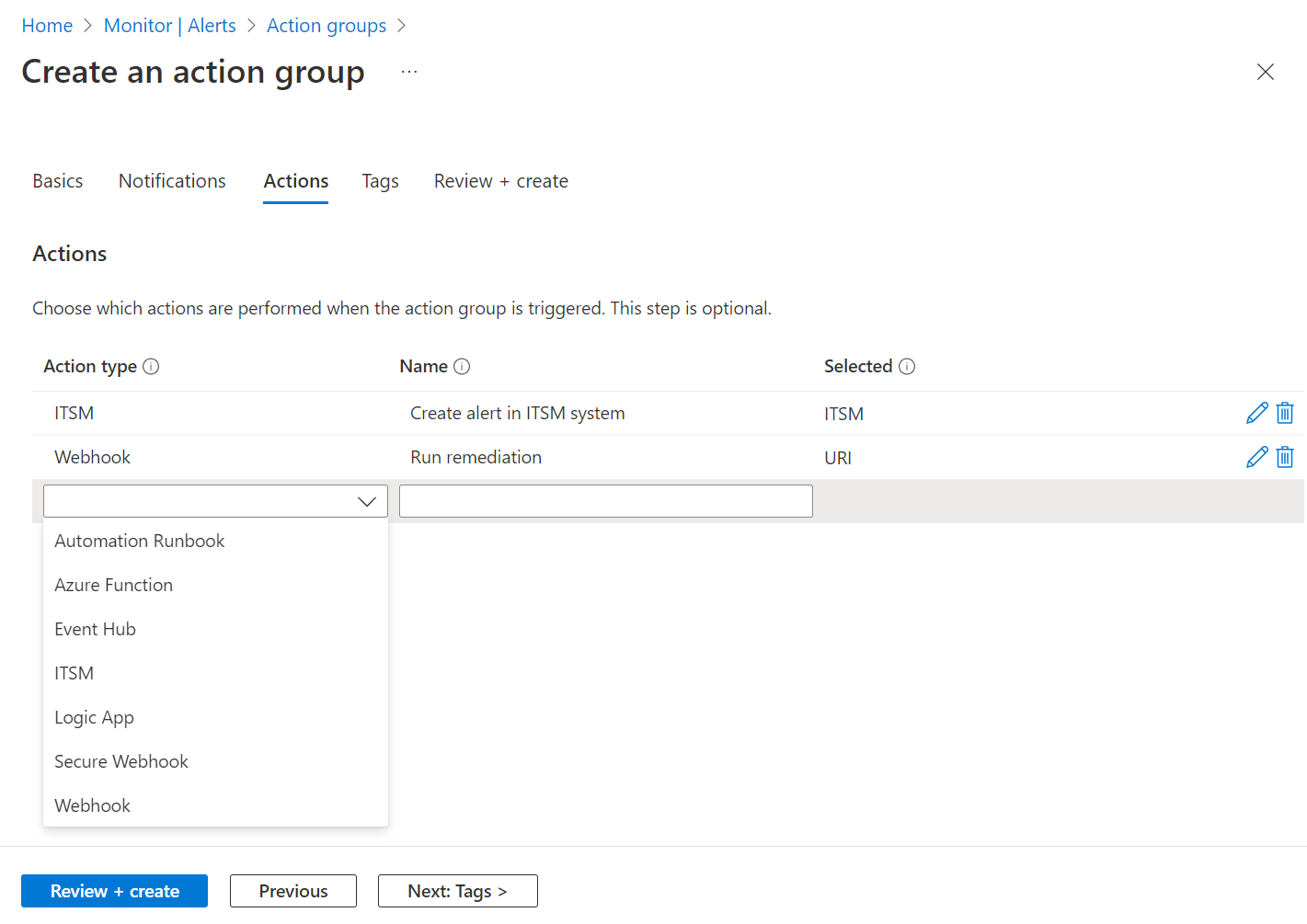

Configureer acties. Selecteer Volgende: Acties. of selecteer het tabblad Acties boven aan de pagina.

Definieer een lijst met acties die moeten worden geactiveerd wanneer een waarschuwing wordt geactiveerd. Selecteer een actietype en voer een naam in voor elke actie.

Actietype DETAILS Automation-runbook Gebruik Automation Runbook om taken te automatiseren op basis van metrische gegevens. Sluit bijvoorbeeld resources af wanneer aan een bepaalde drempelwaarde in het gekoppelde budget wordt voldaan. Zie Automation-limieten voor meer informatie over limieten voor automation-runbookpayloads. Event hubs Een Event Hubs-actie publiceert meldingen naar Event Hubs. Zie Azure Event Hubs: een big data-streamingplatform en gebeurtenisopnameservice voor meer informatie over Event Hubs. U kunt zich abonneren op de meldingsstroom van uw gebeurtenisontvanger. Functies Roept een bestaand HTTP-triggereindpunt aan in functies. Zie Azure Functions voor meer informatie.

Wanneer u de functieactie definieert, worden het HTTP-triggereindpunt en de toegangssleutel van de functie opgeslagen in de actiedefinitie, bijvoorbeeldhttps://azfunctionurl.azurewebsites.net/api/httptrigger?code=<access_key>. Als u de toegangssleutel voor de functie wijzigt, moet u de functieactie in de actiegroep verwijderen en opnieuw maken.

Uw eindpunt moet de HTTP POST-methode ondersteunen.

De functie moet toegang hebben tot het opslagaccount. Als deze geen toegang heeft, zijn sleutels niet beschikbaar en is de functie-URI niet toegankelijk.

Meer informatie over het herstellen van de toegang tot het opslagaccount.ITSM Voor een ITSM-actie is een ITSM-verbinding vereist. Zie ITSM-integratie voor meer informatie over het maken van een ITSM-verbinding. Logische apps U kunt Azure Logic Apps gebruiken om werkstromen voor integratie te bouwen en aan te passen en uw waarschuwingsmeldingen aan te passen. Webhook beveiligen Wanneer u een beveiligde webhookactie gebruikt, moet u Microsoft Entra ID gebruiken om de verbinding tussen uw actiegroep en uw eindpunt te beveiligen. Dit is een beveiligde web-API. Zie Verificatie configureren voor beveiligde webhook. Beveiligde webhook biedt geen ondersteuning voor basisverificatie. Als u basisverificatie gebruikt, gebruikt u de webhookactie. Webhook Als u de webhookactie gebruikt, moet uw doelwebhookeindpunt de verschillende JSON-nettoladingen kunnen verwerken die verschillende waarschuwingsbronnen verzenden.

U kunt geen beveiligingscertificaten doorgeven via een webhookactie. Als u basisverificatie wilt gebruiken, moet u uw referenties doorgeven via de URI.

Als het webhook-eindpunt een specifiek schema verwacht, bijvoorbeeld het Microsoft Teams-schema, gebruikt u het actietype Logic Apps om het waarschuwingsschema te manipuleren om te voldoen aan de verwachtingen van de doelwebhook.

Zie Webhook voor informatie over de regels die worden gebruikt voor het opnieuw proberen van webhookacties.

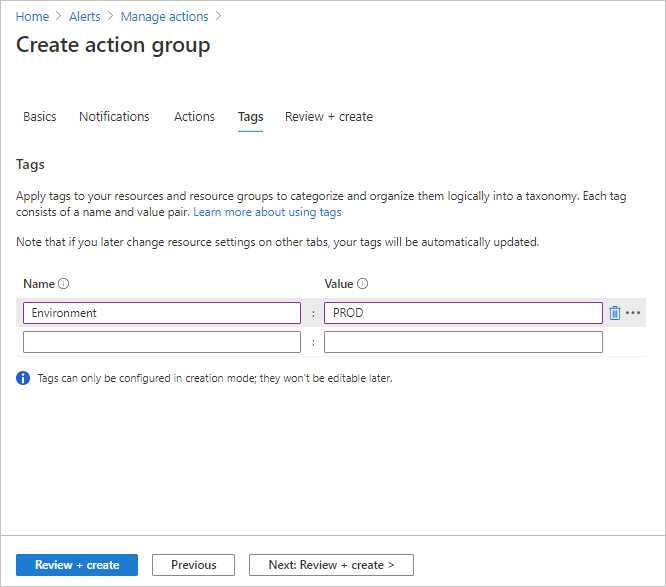

(Optioneel.) Als u een sleutel-waardepaar aan de actiegroep wilt toewijzen om uw Azure-resources te categoriseren, selecteert u Volgende: Tags of het tabblad Tags . Sla anders deze stap over.

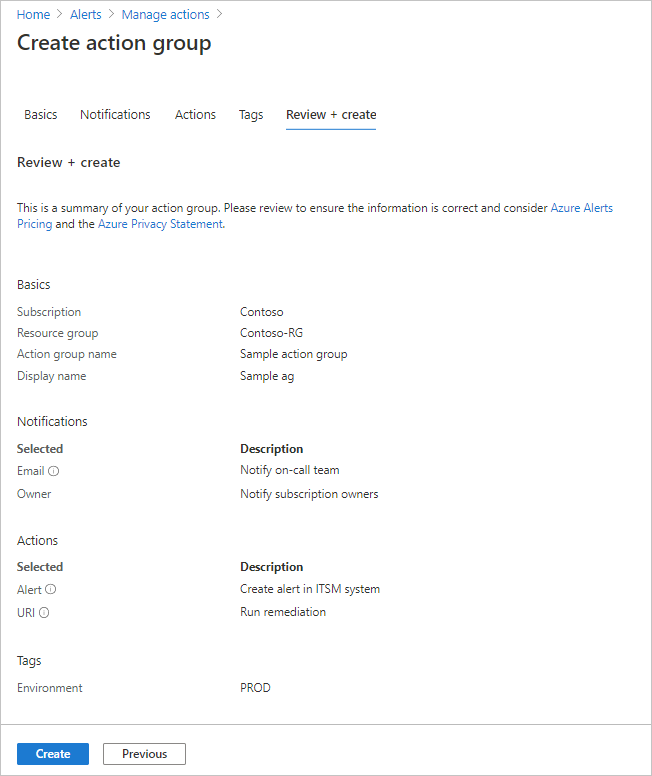

Selecteer Beoordelen en maken om uw instellingen te controleren. Deze stap controleert snel uw invoer om ervoor te zorgen dat u alle vereiste gegevens hebt ingevoerd. Als er problemen zijn, worden ze hier gerapporteerd. Nadat u de instellingen hebt gecontroleerd, selecteert u Maken om de actiegroep te maken.

Notitie

Wanneer u een actie configureert om een persoon per e-mail of sms op de hoogte te stellen, ontvangen ze een bevestiging die aangeeft dat ze zijn toegevoegd aan de actiegroep.

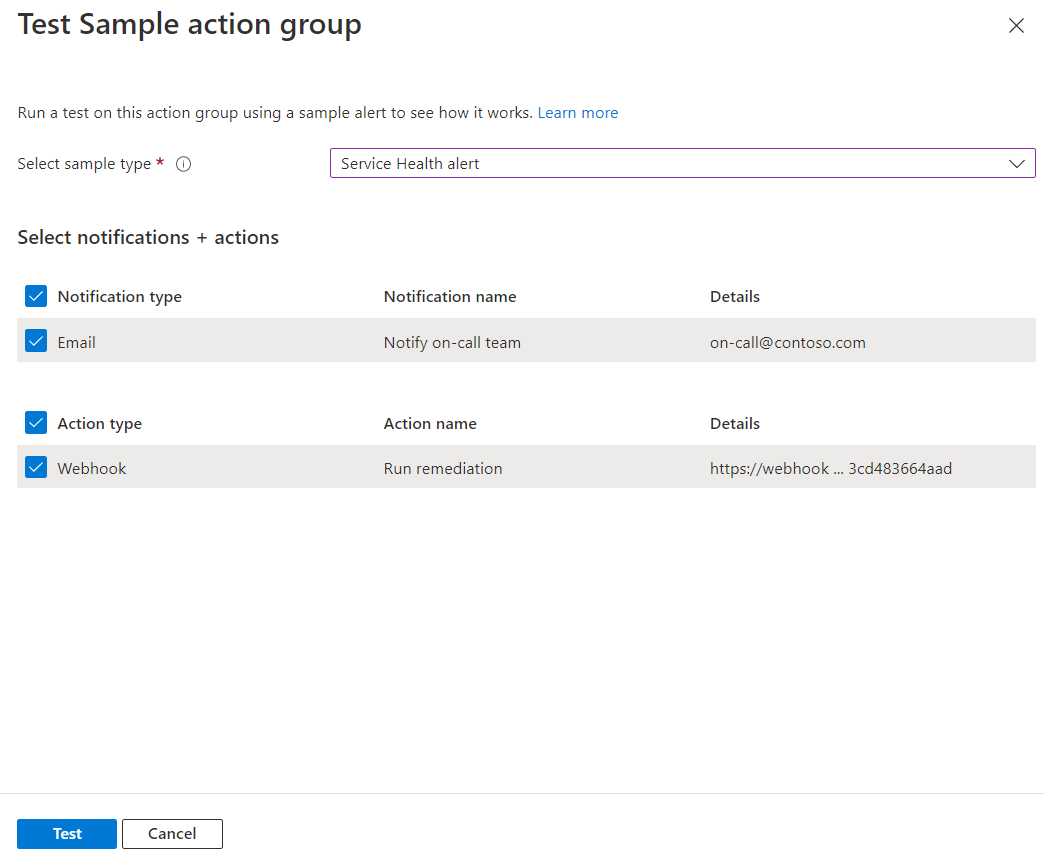

Een actiegroep testen in de Azure-portal

Wanneer u een actiegroep maakt of bijwerkt in Azure Portal, kunt u de actiegroep testen.

Maak een actiegroep in Azure Portal.

Notitie

De actiegroep moet worden gemaakt en opgeslagen voordat u gaat testen. Als u een bestaande actiegroep bewerkt, slaat u de wijzigingen op in de actiegroep voordat u gaat testen.

Selecteer Actiegroep testen op de pagina actiegroep testen.

Selecteer het sampletype en de meldings- en actietypen die u wilt testen. Selecteer vervolgens Test.

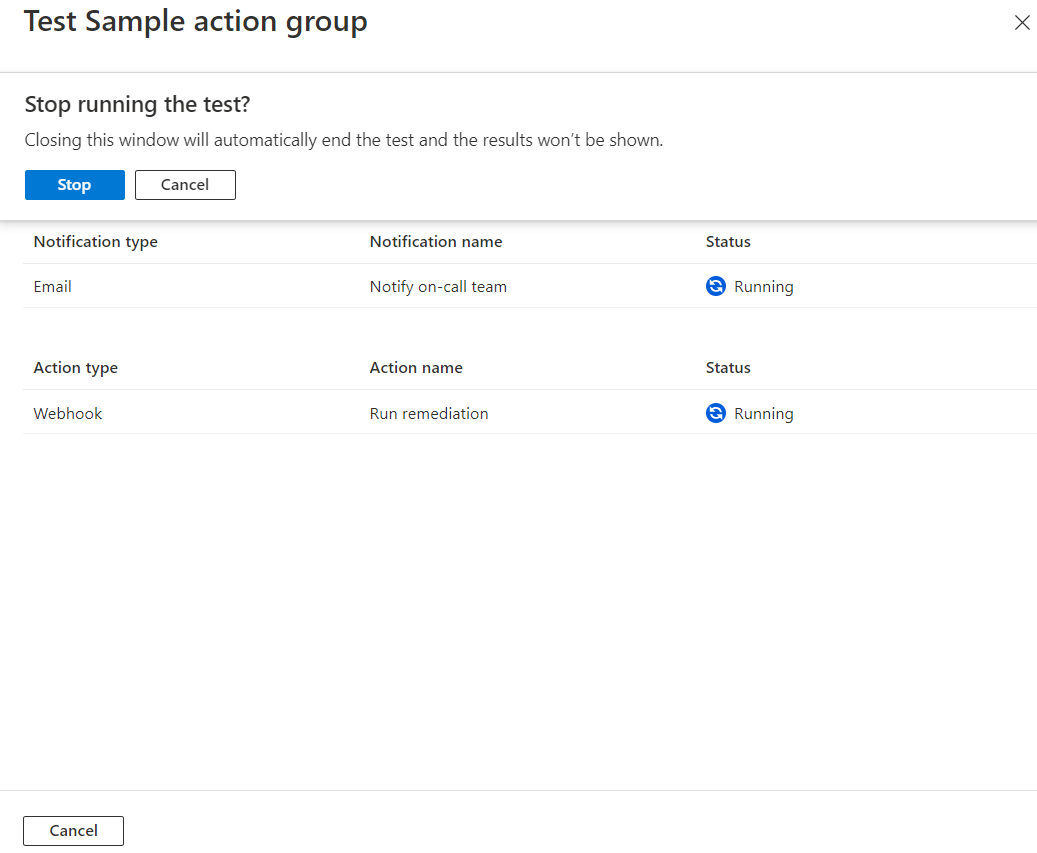

Als u het venster sluit of Terug selecteert om de installatie te testen terwijl de test wordt uitgevoerd, wordt de test gestopt en krijgt u geen testresultaten.

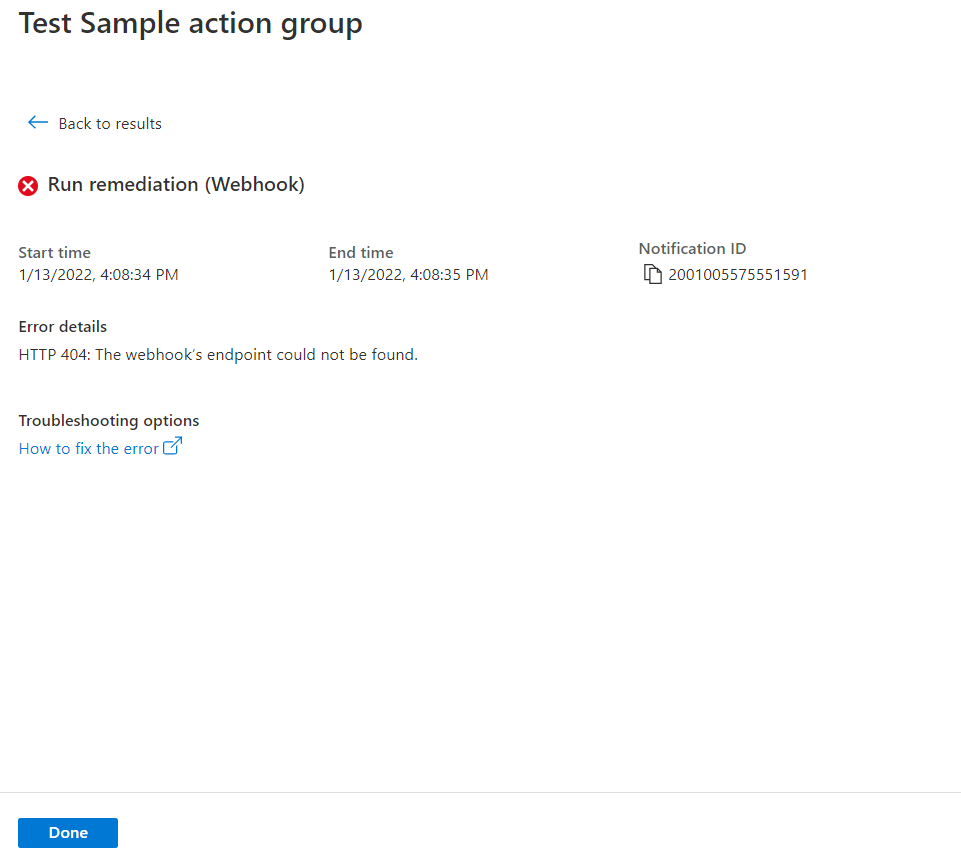

Wanneer de test is voltooid, wordt de teststatus Geslaagd of Mislukt weergegeven. Als de test is mislukt en u meer informatie wilt, selecteert u Details weergeven.

U kunt de informatie in de sectie Foutdetails gebruiken om het probleem te begrijpen. Vervolgens kunt u wijzigingen bewerken, opslaan en de actiegroep opnieuw testen.

Wanneer u een test uitvoert en een meldingstype selecteert, krijgt u een bericht met 'Testen' in het onderwerp. De tests bieden een manier om te controleren of uw actiegroep werkt zoals verwacht voordat u deze inschakelt in een productieomgeving. Alle details en koppelingen in test-e-mailmeldingen zijn afkomstig uit een voorbeeldreferentieset.

Rolvereisten voor testactiegroepen

In de volgende tabel worden de vereisten voor rollidmaatschap beschreven die nodig zijn voor de functionaliteit van de testacties :

| Rollidmaatschap | Bestaande actiegroep | Bestaande resourcegroep en nieuwe actiegroep | Nieuwe resourcegroep en nieuwe actiegroep |

|---|---|---|---|

| Inzender voor abonnementen | Ondersteund | Ondersteund | Ondersteund |

| Inzender voor resourcegroepen | Ondersteund | Ondersteund | Niet van toepassing |

| Inzender voor actiegroepresources | Ondersteund | Niet van toepassing | Niet van toepassing |

| Azure Monitor-inzender | Ondersteund | Ondersteund | Niet van toepassing |

| Aangepaste rol1 | Ondersteund | Ondersteund | Niet van toepassing |

1 De aangepaste rol moet de machtiging Microsoft.Insights/createNotifications/* hebben.

Notitie

- Als een gebruiker geen lid is van de bovenstaande rollidmaatschappen met de juiste machtigingen om deze melding te genereren, is de minimale machtiging die is vereist voor het testen van een actiegroep 'Microsoft.Insights/createNotifications/*'

- U kunt een beperkt aantal tests per periode uitvoeren. Zie Azure Monitor-servicelimieten om te controleren welke limieten van toepassing zijn op uw situatie.

- Wanneer u een actiegroep in de portal configureert, kunt u zich afmelden voor het algemene waarschuwingsschema.

- Zie Algemene waarschuwingsschemadefinities voor testactiegroep voor algemene schemavoorbeelden voor alle voorbeeldtypen.

- Zie Niet-gangbare waarschuwingsschemadefinities voor testactiegroepen voor niet-algemene schemadefinities.

Een actiegroep maken met een Resource Manager-sjabloon

U kunt een Azure Resource Manager-sjabloon gebruiken om actiegroepen te configureren. Met behulp van sjablonen kunt u automatisch actiegroepen instellen die opnieuw kunnen worden gebruikt in bepaalde typen waarschuwingen. Deze actiegroepen zorgen ervoor dat alle juiste partijen worden gewaarschuwd wanneer een waarschuwing wordt geactiveerd.

De basisstappen zijn:

- Maak een sjabloon als een JSON-bestand waarin wordt beschreven hoe u de actiegroep maakt.

- Implementeer de sjabloon met behulp van een implementatiemethode.

Resource Manager-sjablonen voor actiegroep

Als u een actiegroep wilt maken met behulp van een Resource Manager-sjabloon, maakt u een resource van het type Microsoft.Insights/actionGroups. Vervolgens vult u alle gerelateerde eigenschappen in. Hier volgen twee voorbeeldsjablonen waarmee een actiegroep wordt gemaakt.

In de eerste sjabloon wordt beschreven hoe u een Resource Manager-sjabloon maakt voor een actiegroep waarin de actiedefinities in de sjabloon zijn vastgelegd. In de tweede sjabloon wordt beschreven hoe u een sjabloon maakt die de configuratiegegevens van de webhook als invoerparameters gebruikt wanneer de sjabloon wordt geïmplementeerd.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

{

"name": "contosoSMS",

"countryCode": "1",

"phoneNumber": "5555551212"

},

{

"name": "contosoSMS2",

"countryCode": "1",

"phoneNumber": "5555552121"

}

],

"emailReceivers": [

{

"name": "contosoEmail",

"emailAddress": "devops@contoso.com",

"useCommonAlertSchema": true

},

{

"name": "contosoEmail2",

"emailAddress": "devops2@contoso.com",

"useCommonAlertSchema": true

}

],

"webhookReceivers": [

{

"name": "contosoHook",

"serviceUri": "http://requestb.in/1bq62iu1",

"useCommonAlertSchema": true

},

{

"name": "contosoHook2",

"serviceUri": "http://requestb.in/1bq62iu2",

"useCommonAlertSchema": true

}

],

"SecurewebhookReceivers": [

{

"name": "contososecureHook",

"serviceUri": "http://requestb.in/1bq63iu1",

"useCommonAlertSchema": false

},

{

"name": "contososecureHook2",

"serviceUri": "http://requestb.in/1bq63iu2",

"useCommonAlertSchema": false

}

],

"eventHubReceivers": [

{

"name": "contosoeventhub1",

"subscriptionId": "replace with subscription id GUID",

"eventHubNameSpace": "contosoeventHubNameSpace",

"eventHubName": "contosoeventHub",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

},

"webhookReceiverName": {

"type": "string",

"metadata": {

"description": "Webhook receiver service Name."

}

},

"webhookServiceUri": {

"type": "string",

"metadata": {

"description": "Webhook receiver service URI."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

],

"emailReceivers": [

],

"webhookReceivers": [

{

"name": "[parameters('webhookReceiverName')]",

"serviceUri": "[parameters('webhookServiceUri')]",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupResourceId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

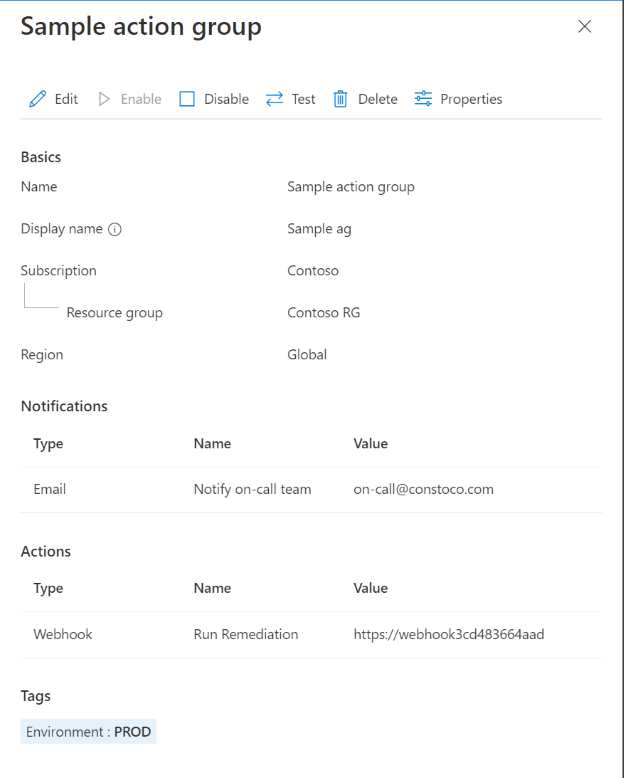

Actiegroepen beheren

Nadat u een actiegroep hebt gemaakt, kunt u deze bekijken in de portal:

Ga naar de Azure Portal.

Selecteer Waarschuwingen op de pagina Monitor.

Selecteer Actiegroepen.

Selecteer de actiegroep die u wilt beheren. U kunt:

- Acties toevoegen, bewerken of verwijderen.

- Verwijder de actiegroep.

Servicelimieten voor meldingen

Een telefoonnummer of e-mailadres kan worden opgenomen in actiegroepen in veel abonnementen. Azure Monitor gebruikt snelheidsbeperking om meldingen te onderbreken wanneer er te veel meldingen worden verzonden naar een bepaald telefoonnummer, e-mailadres of apparaat. Snelheidsbeperking zorgt ervoor dat waarschuwingen beheerbaar en uitvoerbaar zijn.

Frequentiebeperking is van toepassing op sms-, spraak- en e-mailmeldingen. Alle andere meldingsacties zijn niet beperkt. Snelheidsbeperking is van toepassing op alle abonnementen. Snelheidsbeperking wordt toegepast zodra de drempelwaarde is bereikt, zelfs als berichten vanuit meerdere abonnementen worden verzonden. Wanneer een e-mailadres beperkt is, wordt er een melding verzonden om aan te geven dat frequentielimiet is toegepast en wanneer de snelheidsbeperking verloopt.

Zie Azure Monitor-servicelimieten voor informatie over frequentielimieten.

Azure Resource Manager e-mailen

Wanneer u Azure Resource Manager gebruikt voor e-mailmeldingen, kunt u e-mail verzenden naar de leden van de rol van een abonnement. E-mail wordt verzonden naar gebruikers- of groepsleden van de Microsoft Entra-id van de rol. Dit omvat ondersteuning voor rollen die zijn toegewezen via Azure Lighthouse.

Notitie

Actiegroepen ondersteunen alleen het e-mailen van de volgende rollen: Eigenaar, Inzender, Lezer, Controlebijdrager, Bewakingslezer.

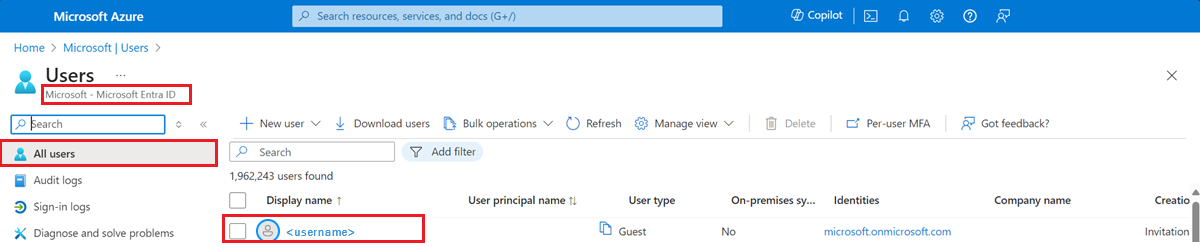

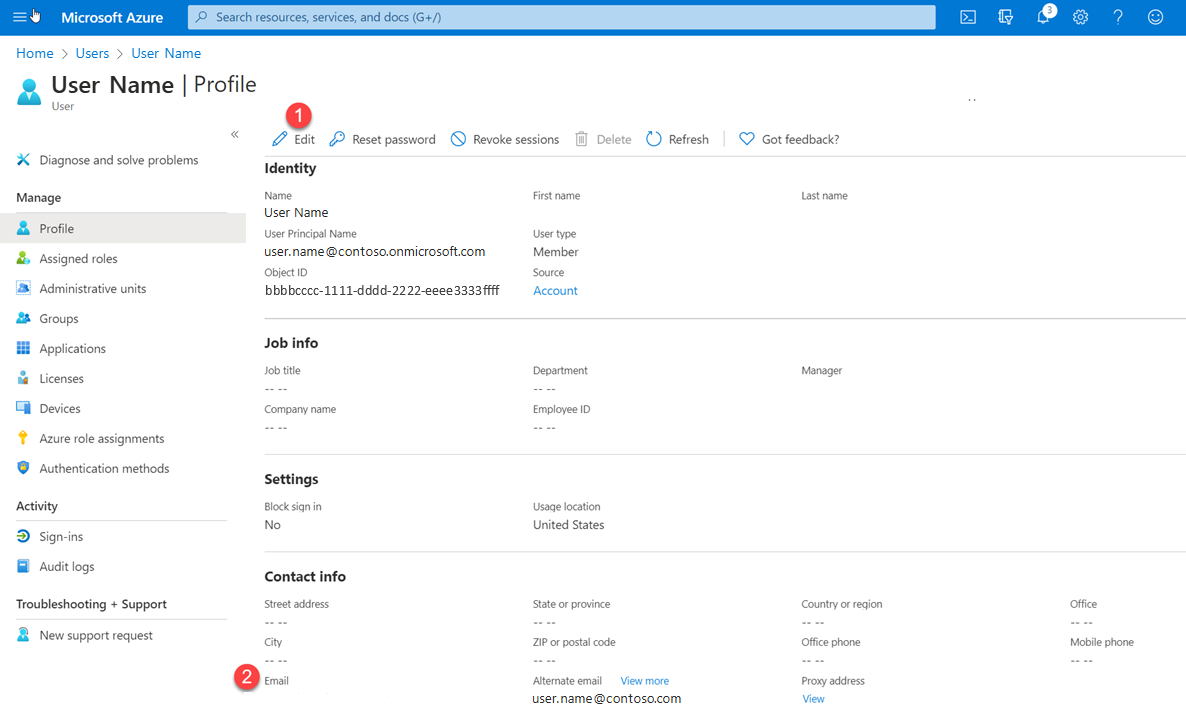

Als uw primaire e-mail geen meldingen ontvangt, configureert u het e-mailadres voor de azure Resource Manager-rol e-mail:

Ga in Azure Portal naar Microsoft Entra-id.

Selecteer aan de linkerkant Alle gebruikers. Aan de rechterkant wordt een lijst met gebruikers weergegeven.

Selecteer de gebruiker waarvan u de primaire e-mail wilt controleren.

Kijk in het gebruikersprofiel onder Contactgegevens voor een e-mailwaarde . Als dit leeg is:

- Selecteer Bewerken boven aan de pagina.

- Voer een e-mailadres in.

- Klik bovenaan de pagina op Opslaan.

Mogelijk hebt u een beperkt aantal e-mailacties per actiegroep. Zie Azure Monitor-servicelimieten om te controleren welke limieten van toepassing zijn op uw situatie.

Wanneer u de Resource Manager-rol instelt:

- Wijs een entiteit van het type Gebruiker of Groep toe aan de rol.

- Maak de toewijzing op abonnementsniveau .

- Zorg ervoor dat een e-mailadres is geconfigureerd voor de gebruiker in het Microsoft Entra-profiel.

- Als een gebruiker geen lid is van de bovenstaande rollidmaatschappen met de juiste machtigingen om deze melding te genereren, is de minimale machtiging die is vereist voor het testen van een actiegroep 'Microsoft.Insights/createNotifications/*'

- U kunt een beperkt aantal tests per periode uitvoeren. Zie Azure Monitor-servicelimieten om te controleren welke limieten gelden voor uw situatie.

- Wanneer u een actiegroep in de portal configureert, kunt u zich afmelden voor het algemene waarschuwingsschema.

- Zie Algemene waarschuwingsschemadefinities voor testactiegroep voor algemene schemavoorbeelden voor alle voorbeeldtypen.

- Zie Niet-gangbare waarschuwingsschemadefinities voor testactiegroepen voor niet-algemene schemadefinities.

Notitie

Het kan tot 24 uur duren voordat een klant meldingen ontvangt nadat ze een nieuwe Azure Resource Manager-rol aan hun abonnement hebben toegevoegd.

Sms

Mogelijk hebt u een beperkt aantal SMS-acties per actiegroep.

- Zie Azure Monitor-servicelimieten voor informatie over frequentielimieten.

- Zie het gedrag van sms-waarschuwingen in actiegroepen voor belangrijke informatie over het gebruik van SMS-meldingen in actiegroepen.

Notitie

Als u uw land-/regiocode niet kunt selecteren in Azure Portal, wordt sms niet ondersteund voor uw land/regio. Als uw land-/regiocode niet beschikbaar is, kunt u stemmen om uw land/regio toe te voegen op Uw ideeën delen. Configureer ondertussen als tijdelijke oplossing uw actiegroep om een webhook aan te roepen bij een externe SMS-provider die ondersteuning biedt in uw land/regio.

Sms-antwoorden

Deze antwoorden worden ondersteund voor sms-meldingen. De ontvanger van de sms kan de sms beantwoorden met de volgende waarden:

| ANTWOORD | Beschrijving |

|---|---|

UITSCHAKELEN <Action Group Short name> |

Schakelt verdere sms uit van de actiegroep |

INSCHAKELEN <Action Group Short name> |

Sms opnieuw inschakelen vanuit de actiegroep |

| STOPPEN | Schakelt verdere sms uit van alle actiegroepen |

| START | Hiermee schakelt u sms opnieuw in vanuit ALLE actiegroepen |

| HELP | Er wordt een antwoord naar de gebruiker verzonden met een koppeling naar dit artikel. |

Notitie

Als een gebruiker zich heeft afgemeld voor sms-waarschuwingen, maar vervolgens wordt toegevoegd aan een nieuwe actiegroep; ze ontvangen sms-waarschuwingen voor die nieuwe actiegroep, maar blijven afgemeld voor alle vorige actiegroepen. Mogelijk hebt u een beperkt aantal Azure-app-acties per actiegroep.

Landen/regio's met ondersteuning voor sms-meldingen

| Landcode | Land/regio |

|---|---|

| 61 | Australië |

| 43 | Oostenrijk |

| 32 | België |

| 55 | Brazilië |

| 1 | Canada |

| 56 | Chili |

| 86 | China |

| 420 | Tsjechische Republiek |

| 45 | Denemarken |

| 372 | Estland |

| 358 | Finland |

| 33 | Frankrijk |

| 49 | Duitsland |

| 852 | Speciale administratieve regio van Hongkong |

| 91 | India |

| 353 | Ierland |

| 972 | Israël |

| 39 | Italië |

| 81 | Japan |

| 352 | Luxemburg |

| 60 | Maleisië |

| 52 | Mexico |

| 31 | Nederland |

| 64 | Nieuw-Zeeland |

| 47 | Noorwegen |

| 351 | Portugal |

| 1 | Puerto Rico |

| 40 | Roemenië |

| 7 | Rusland |

| 65 | Singapore |

| 27 | Zuid-Afrika |

| 82 | Zuid-Korea |

| 34 | Spanje |

| 41 | Zwitserland |

| 886 | Taiwan |

| 971 | VAE |

| 44 | Verenigd Koninkrijk |

| 1 | Verenigde Staten |

Spraak

Mogelijk hebt u een beperkt aantal spraakacties per actiegroep. Zie Azure Monitor-servicelimieten voor belangrijke informatie over frequentielimieten.

Notitie

Als u uw land-/regiocode niet kunt selecteren in Azure Portal, worden spraakoproepen niet ondersteund voor uw land/regio. Als uw land-/regiocode niet beschikbaar is, kunt u stemmen om uw land/regio toe te voegen op Uw ideeën delen. Configureer ondertussen als tijdelijke oplossing uw actiegroep om een webhook aan te roepen bij een externe spraakoproepprovider die ondersteuning biedt in uw land/regio. Als een land is gemarkeerd met een *-oproep komt van een amerikaans telefoonnummer.

Landen/regio's met ondersteuning voor spraakmeldingen

| Landcode | Land/regio |

|---|---|

| 61 | Australië |

| 43 | Oostenrijk |

| 32 | België |

| 55 | Brazilië |

| 1 | Canada |

| 56 | Chili |

| 86 | China* |

| 420 | Tsjechische Republiek |

| 45 | Denemarken |

| 372 | Estland |

| 358 | Finland |

| 33 | Frankrijk |

| 49 | Duitsland |

| 852 | Hongkong* |

| 91 | India* |

| 353 | Ierland |

| 972 | Israël |

| 39 | Italië* |

| 81 | Japan* |

| 352 | Luxemburg |

| 60 | Maleisië |

| 52 | Mexico |

| 31 | Nederland |

| 64 | Nieuw-Zeeland |

| 47 | Noorwegen |

| 351 | Portugal |

| 40 | Roemenië* |

| 7 | Rusland* |

| 65 | Singapore |

| 27 | Zuid-Afrika |

| 82 | Zuid-Korea |

| 34 | Spanje |

| 46 | Sweeden |

| 41 | Zwitserland |

| 886 | Taiwan* |

| 971 | Verenigde Arabische Emiraten* |

| 44 | Verenigd Koninkrijk |

| 1 | Verenigde Staten |

Zie Prijzen van Azure Monitor voor informatie over prijzen voor ondersteunde landen/regio's.

Webhook

Notitie

Als u de webhookactie gebruikt, moet uw doelwebhookeindpunt de verschillende JSON-nettoladingen kunnen verwerken die verschillende waarschuwingsbronnen verzenden. Het eindpunt van de webhook moet ook openbaar toegankelijk zijn. U kunt geen beveiligingscertificaten doorgeven via een webhookactie. Als u basisverificatie wilt gebruiken, moet u uw referenties doorgeven via de URI. Als het webhook-eindpunt een specifiek schema verwacht, bijvoorbeeld het Microsoft Teams-schema, gebruikt u de actie Logic Apps om het waarschuwingsschema te transformeren om te voldoen aan de verwachtingen van de doelwebhook. Webhook-actiegroepen volgen over het algemeen de volgende regels wanneer deze worden aangeroepen:

- Wanneer een webhook wordt aangeroepen en de eerste aanroep mislukt, wordt er ten minste één keer geprobeerd en maximaal 5 keer (5 nieuwe pogingen) met verschillende vertragingsintervallen (5, 20, 40 seconden).

- De vertraging tussen 1e en 2e poging is 5 seconden

- De vertraging tussen 2e en 3e poging is 20 seconden

- De vertraging tussen de 3e en de 4e poging is 5 seconden

- De vertraging tussen 4e en 5e poging is 40 seconden

- De vertraging tussen de 5e en de 6e poging is 5 seconden

- Nadat er opnieuw pogingen zijn gedaan om de webhook aan te roepen, wordt het eindpunt gedurende 15 minuten niet door een actiegroep aangeroepen.

- Bij de logica voor opnieuw proberen wordt ervan uitgegaan dat de aanroep opnieuw kan worden geprobeerd. De statuscodes: 408, 429, 503, 504 of HttpRequestException, WebException,

TaskCancellationExceptionzorgen ervoor dat de aanroep opnieuw kan worden geprobeerd".

Verificatie configureren voor beveiligde webhook

De beveiligde webhookactie wordt geverifieerd bij de beveiligde API met behulp van een service-principal-exemplaar in de Microsoft Entra-tenant van de Microsoft Entra-toepassing 'AZNS Microsoft Entra Webhook'. Als u de actiegroep wilt laten werken, moet deze Microsoft Entra Webhook-service-principal worden toegevoegd als lid van een rol in de Microsoft Entra-doeltoepassing die toegang verleent tot het doeleindpunt.

Zie het overzicht van Microsoft Entra-toepassingen en service-principals voor een overzicht van Microsoft Identity Platform (v2.0). Volg deze stappen om te profiteren van de beveiligde webhookfunctionaliteit.

Notitie

Basisverificatie wordt niet ondersteund voor SecureWebhook. Als u basisverificatie wilt gebruiken, moet u .Webhook

Als u de webhookactie gebruikt, moet uw doelwebhookeindpunt de verschillende JSON-nettoladingen kunnen verwerken die verschillende waarschuwingsbronnen verzenden. Als het webhook-eindpunt een specifiek schema verwacht, bijvoorbeeld het Microsoft Teams-schema, gebruikt u de actie Logic Apps om het waarschuwingsschema te transformeren om te voldoen aan de verwachtingen van de doelwebhook.

Notitie

Azure AD- en MSOnline PowerShell-modules zijn vanaf 30 maart 2024 afgeschaft. Lees de afschaffingsupdate voor meer informatie. Na deze datum is ondersteuning voor deze modules beperkt tot migratieondersteuning voor Microsoft Graph PowerShell SDK en beveiligingsoplossingen. De afgeschafte modules blijven functioneren tot en met 30 maart 2025.

Het is raadzaam om te migreren naar Microsoft Graph PowerShell om te communiceren met Microsoft Entra ID (voorheen Azure AD). Raadpleeg de veelgestelde vragen over migratie voor veelgestelde vragen over migratie. Opmerking: versies 1.0.x van MSOnline kunnen na 30 juni 2024 onderbrekingen ondervinden.

Maak een Microsoft Entra-toepassing voor uw beveiligde web-API. Zie Beveiligde web-API: App-registratie voor meer informatie. Configureer de beveiligde API die moet worden aangeroepen door een daemon-app en stel toepassingsmachtigingen beschikbaar, niet gedelegeerde machtigingen. Zie voor meer informatie over deze machtigingen of uw web-API wordt aangeroepen door een service- of daemon-app.

Notitie

Configureer uw beveiligde web-API om V2.0-toegangstokens te accepteren. Zie het App-manifest van Microsoft Entra voor meer informatie over deze instelling.

Als u wilt dat de actiegroep uw Microsoft Entra-toepassing gebruikt, gebruikt u het PowerShell-script dat volgt op deze procedure.

Notitie

U moet de rol Microsoft Entra-toepassingsbeheerder zijn toegewezen om dit script uit te voeren.

- Wijzig de aanroep van

Connect-AzureADhet PowerShell-script om uw Microsoft Entra-tenant-id te gebruiken. - Wijzig de variabele van

$myAzureADApplicationObjectIdhet PowerShell-script om de object-id van uw Microsoft Entra-toepassing te gebruiken. - Voer het gewijzigde script uit.

Notitie

Aan de service-principal moet een eigenaarsrol van de Microsoft Entra-toepassing worden toegewezen om de beveiligde webhookactie in de actiegroep te kunnen maken of wijzigen.

- Wijzig de aanroep van

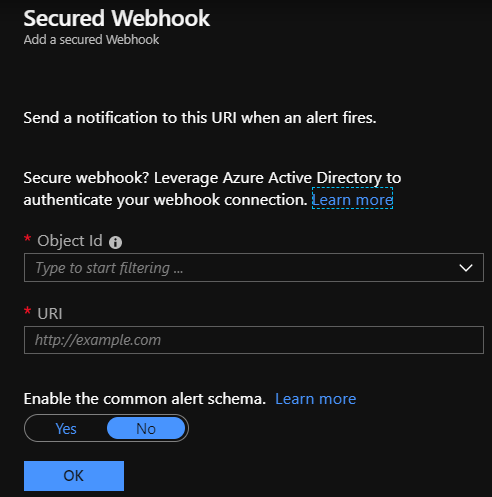

Configureer de beveiligde webhookactie.

- Kopieer de

$myApp.ObjectIdwaarde in het script. - Voer in de webhookactiedefinitie in het vak Object-id de waarde in die u hebt gekopieerd.

- Kopieer de

PowerShell-script voor beveiligde webhook

Notitie

Hoe kan ik het uitvoeren?

- Kopieer en plak het onderstaande script op uw computer

- Vervang uw tenantId en de ObjectID in uw app-registratie

- Opslaan als *.ps1

- Open de PowerShell-opdracht vanaf uw computer en voer het script *.ps1 uit

Write-Host "================================================================================================="

$scopes = "Application.ReadWrite.All"

$myTenantId = "<<Customer's tenant id>>"

$myMicrosoftEntraAppRegistrationObjectId = "<<Customer's object id from the app registration>>"

$actionGroupRoleName = "ActionGroupsSecureWebhook"

$azureMonitorActionGroupsAppId = "461e8683-5575-4561-ac7f-899cc907d62a" # Required. Do not change.

Connect-MgGraph -Scopes $scopes -TenantId $myTenantId

Function CreateAppRole([string] $Name, [string] $Description)

{

$appRole = @{

AllowedMemberTypes = @("Application")

DisplayName = $Name

Id = New-Guid

IsEnabled = $true

Description = $Description

Value = $Name

}

return $appRole

}

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

$myActionGroupServicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$azureMonitorActionGroupsAppId'"

Write-Host "App Roles before addition of new role.."

foreach ($role in $myAppRoles) { Write-Host $role.Value }

if ($myAppRoles.Value -contains $actionGroupRoleName)

{

Write-Host "The Action Group role is already defined. No need to redefine.`n"

# Retrieve the application again to get the updated roles

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

}

else

{

Write-Host "The Action Group role is not defined. Defining the role and adding it."

$newRole = CreateAppRole -Name $actionGroupRoleName -Description "This is a role for Action Group to join"

$myAppRoles += $newRole

Update-MgApplication -ApplicationId $myApp.Id -AppRole $myAppRoles

# Retrieve the application again to get the updated roles

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

}

$myServicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$($myApp.AppId)'"

if ($myActionGroupServicePrincipal.DisplayName -contains "AzNS AAD Webhook")

{

Write-Host "The Service principal is already defined.`n"

Write-Host "The action group Service Principal is: " + $myActionGroupServicePrincipal.DisplayName + " and the id is: " + $myActionGroupServicePrincipal.Id

}

else

{

Write-Host "The Service principal has NOT been defined/created in the tenant.`n"

$myActionGroupServicePrincipal = New-MgServicePrincipal -AppId $azureMonitorActionGroupsAppId

Write-Host "The Service Principal is been created successfully, and the id is: " + $myActionGroupServicePrincipal.Id

}

# Check if $myActionGroupServicePrincipal is not $null before trying to access its Id property

# Check if the role assignment already exists

$existingRoleAssignment = Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $myActionGroupServicePrincipal.Id | Where-Object { $_.AppRoleId -eq $myApp.AppRoles[0].Id -and $_.PrincipalId -eq $myActionGroupServicePrincipal.Id -and $_.ResourceId -eq $myServicePrincipal.Id }

# If the role assignment does not exist, create it

if ($null -eq $existingRoleAssignment) {

Write-Host "Doing app role assignment to the new action group Service Principal`n"

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $myActionGroupServicePrincipal.Id -AppRoleId $myApp.AppRoles[0].Id -PrincipalId $myActionGroupServicePrincipal.Id -ResourceId $myServicePrincipal.Id

} else {

Write-Host "Skip assigning because the role already existed."

}

Write-Host "myServicePrincipalId: " $myServicePrincipal.Id

Write-Host "My Azure AD Application (ObjectId): " $myApp.Id

Write-Host "My Azure AD Application's Roles"

foreach ($role in $myAppRoles) { Write-Host $role.Value }

Write-Host "================================================================================================="

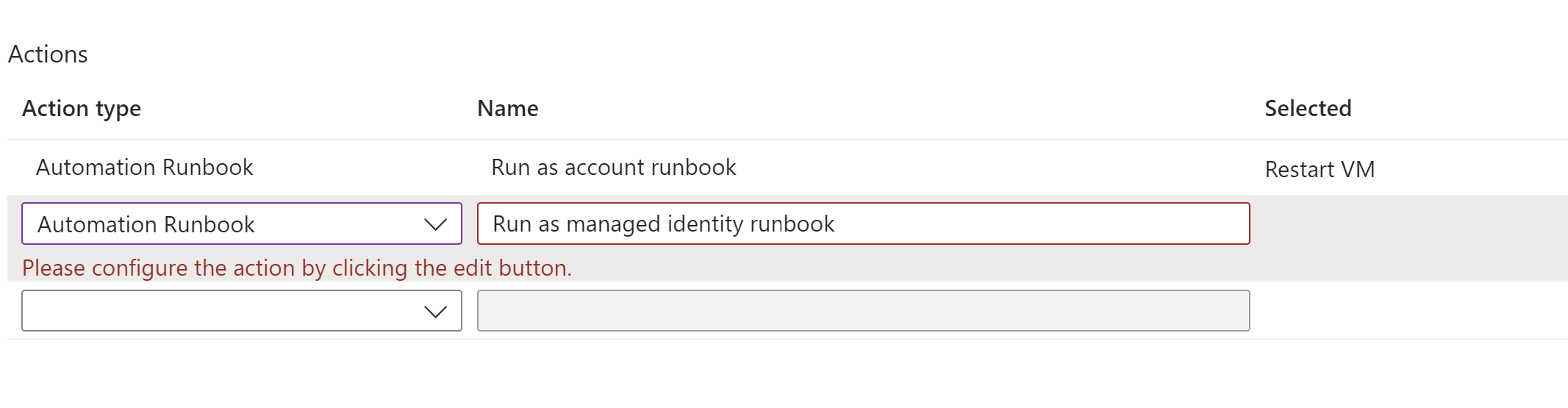

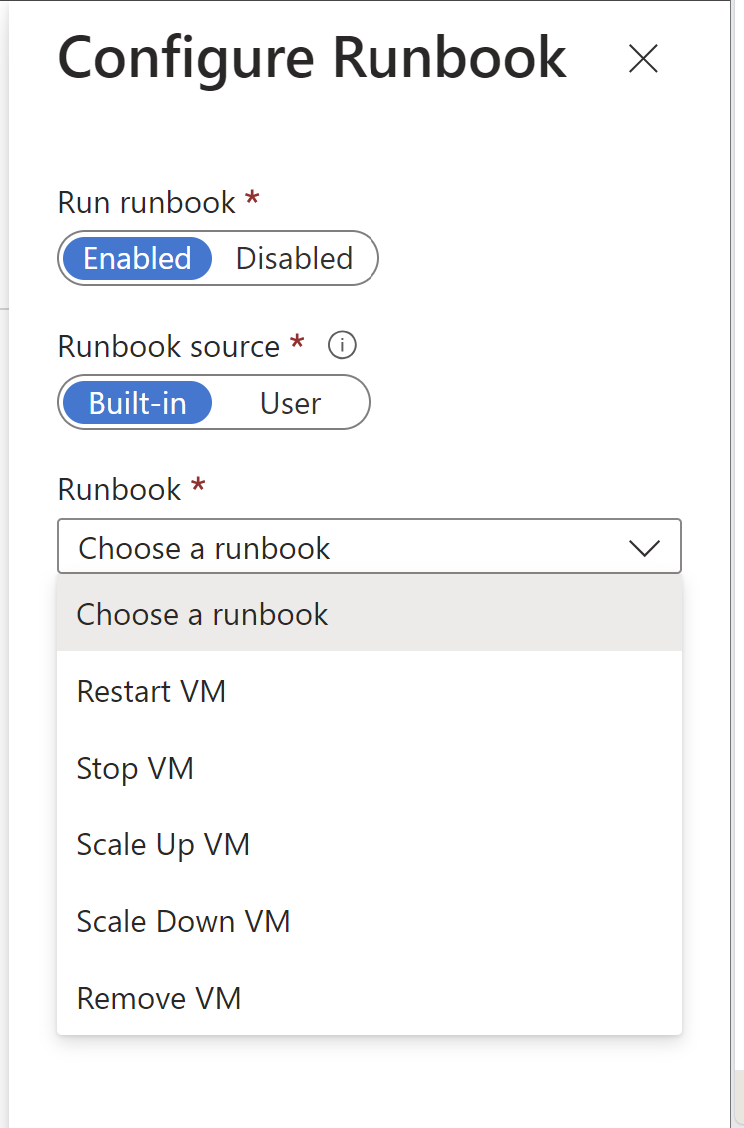

Runbookactie migreren van Uitvoeren als-account naar Uitvoeren als beheerde identiteit

Notitie

Azure Automation Uitvoeren als-account is op 30 september 2023 buiten gebruik gesteld , wat van invloed is op acties die zijn gemaakt met het actietype Automation Runbook. Bestaande acties die zijn gekoppeld aan Run as-account-runbooks, worden na buitengebruikstelling niet ondersteund. Deze runbooks blijven echter worden uitgevoerd totdat het certificaat Uitvoeren als van het Automation-account verloopt. Om ervoor te zorgen dat u de runbookacties kunt blijven gebruiken, moet u het volgende doen:

Bewerk de actiegroep door een nieuwe actie toe te voegen met het actietype Automation Runbook en kies hetzelfde runbook in de vervolgkeuzelijst. (Alle vijf runbooks in de vervolgkeuzelijst zijn opnieuw geconfigureerd in de back-end om te verifiëren met beheerde identiteit in plaats van uitvoeren als-account. Door het systeem toegewezen beheerde identiteit in het Automation-account wordt ingeschakeld met de rol VM-inzender op abonnementsniveau.

Verwijder de oude runbookactie die is gekoppeld aan een runbook Uitvoeren als-account.

Sla de actiegroep op.

Volgende stappen

- Krijg een overzicht van waarschuwingen en leer hoe u waarschuwingen ontvangt.

- Meer informatie over de ITSM-connector.

- Meer informatie over het webhookschema voor waarschuwingen voor activiteitenlogboeken.