Een stroom voor het opnieuw instellen van een geforceerd wachtwoord instellen in Azure Active Directory B2C

Voordat u begint, gebruikt u de selector Een beleidstype kiezen om het type beleid te kiezen dat u instelt. U kunt in Azure Active Directory B2C op twee manieren definiëren hoe gebruikers met uw toepassingen communiceren: via vooraf gedefinieerde gebruikersstromen of via volledig configureerbaar aangepast beleid. De stappen die in dit artikel zijn vereist, verschillen voor elke methode.

Overzicht

Als beheerder kunt u het wachtwoord van een gebruiker opnieuw instellen als de gebruiker zijn of haar wachtwoord vergeet. Of u wilt afdwingen dat ze het wachtwoord opnieuw instellen. In dit artikel leert u hoe u het opnieuw instellen van wachtwoorden in deze scenario's kunt afdwingen.

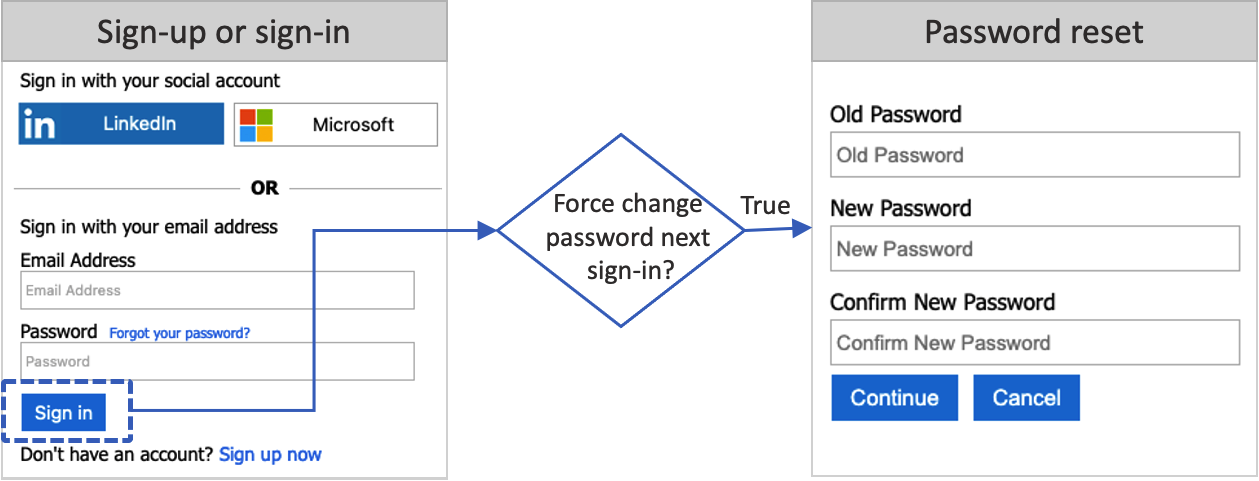

Wanneer een beheerder het wachtwoord van een gebruiker opnieuw instelt via Azure Portal, wordt de waarde van het kenmerk forceChangePasswordNextSignIn ingesteld op true. Het aanmeldings- en registratietraject controleert de waarde van dit kenmerk. Nadat de gebruiker de aanmelding heeft voltooid en het kenmerk is ingesteld trueop, moet de gebruiker het wachtwoord opnieuw instellen. Vervolgens wordt de waarde van het kenmerk teruggezet.false

De stroom voor wachtwoordherstel is van toepassing op lokale accounts in Azure AD B2C die gebruikmaken van een e-mailadres of gebruikersnaam met een wachtwoord voor aanmelding.

Vereisten

- Maak een gebruikersstroom, zodat gebruikers zich bij uw toepassing kunnen registreren en aanmelden.

- Registreer een web-app.

- Voer de stappen in Aan de slag met aangepast beleid in Active Directory B2C uit.

- Registreer een web-app.

Uw gebruikersstroom configureren

Ga als volgt te werk om de instelling voor het opnieuw instellen van geforceerde wachtwoorden in te schakelen in een gebruikersstroom voor registratie of aanmelding:

- Meld u aan bij de Azure-portal.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

- Zoek en selecteer Azure AD B2C in de Azure-portal.

- Selecteer de Gebruikersstromen.

- Selecteer de registratie- en aanmeldings- of aanmeldingsgebruikersstroom (van het type Aanbevolen) die u wilt aanpassen.

- Selecteer in het linkermenu bij Instellingen de optie Eigenschappen.

- Selecteer onder Wachtwoordconfiguratie de optie Geforceerd opnieuw instellen van het wachtwoord.

- Selecteer Opslaan.

De gebruikersstroom testen

- Meld u als gebruikersbeheerder of wachtwoordbeheerder aan bij Azure Portal . Zie Beheerdersrollen toewijzen in Microsoft Entra ID voor meer informatie over de beschikbare rollen.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

- Zoek en selecteer Azure AD B2C in de Azure-portal.

- Selecteer Gebruikers. Zoek en selecteer de gebruiker die u gaat gebruiken om het opnieuw instellen van het wachtwoord te testen en selecteer vervolgens Wachtwoord opnieuw instellen.

- Zoek en selecteer Azure AD B2C in de Azure-portal.

- Selecteer de Gebruikersstromen.

- Selecteer een gebruikersstroom voor registreren of aanmelden (van het type Aanbevolen) die u wilt testen.

- Selecteer Gebruikersstroom uitvoeren.

- Selecteer voor Toepassing de webtoepassing met de naam webapp1 die u eerder hebt geregistreerd. De antwoord-URL moet

https://jwt.msweergeven. - Selecteer Gebruikersstroom uitvoeren.

- Meld u aan met het gebruikersaccount waarvoor u het wachtwoord opnieuw instelt.

- U moet nu het wachtwoord voor de gebruiker wijzigen. Wijzig het wachtwoord en selecteer Doorgaan. Het token wordt geretourneerd aan

https://jwt.msen moet worden weergegeven.

Uw aangepaste beleid configureren

Bekijk het voorbeeld van het beleid voor het geforceerd opnieuw instellen van wachtwoorden op GitHub. Vervang in elk bestand de tekenreeks yourtenant door de naam van uw Azure AD B2C-tenant. Als de naam van uw B2C-tenant bijvoorbeeld contosob2c is, gaan alle exemplaren van yourtenant.onmicrosoft.com over in contosob2c.onmicrosoft.com.

Het beleid uploaden en testen

- Meld u aan bij de Azure-portal.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

- Kies Alle services linksboven in de Azure Portal, zoek Azure AD B2C en selecteer deze.

- Selecteer Identity Experience Framework.

- Selecteer Uploadbeleid in Aangepast beleid.

- Selecteer het bestand TrustFrameworkExtensionsCustomForcePasswordReset.xml .

- Selecteer Uploaden.

- Herhaal stap 6 tot en met 8 voor het Relying Party-bestand TrustFrameworkExtensionsCustomForcePasswordReset.xml.

Het beleid uitvoeren

- Open het beleid dat u hebt geüpload B2C_1A_TrustFrameworkExtensions_custom_ForcePasswordReset.

- Selecteer voor Toepassing de toepassing die u eerder hebt geregistreerd. Als u het token wilt zien, moet de antwoord-URL worden weergegeven

https://jwt.ms. - Selecteer Nu uitvoeren.

- Meld u aan met het gebruikersaccount waarvoor u het wachtwoord opnieuw instelt.

- U moet nu het wachtwoord voor de gebruiker wijzigen. Wijzig het wachtwoord en selecteer Doorgaan. Het token wordt geretourneerd aan

https://jwt.msen moet worden weergegeven.

Wachtwoordherstel afdwingen bij volgende aanmelding

Als u het wachtwoord voor de volgende aanmelding wilt afdwingen, werkt u het wachtwoordprofiel voor het account bij met behulp van de ms Graph Update-gebruikersbewerking . Hiervoor moet u uw Microsoft Graph-toepassingde rol Gebruikerbeheerder toewijzen. Volg de stappen in de rol Gebruikerbeheerder verlenen om uw Microsoft Graph-toepassing een gebruikersbeheerderrol toe te wijzen.

In het volgende voorbeeld wordt het kenmerk forceChangePasswordNextSignIn van het wachtwoordprofiel bijgewerkt, truewaardoor de gebruiker het wachtwoord opnieuw moet instellen bij de volgende aanmelding.

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordProfile": {

"forceChangePasswordNextSignIn": true

}

}

Zodra het accountwachtwoordprofiel is ingesteld, moet u ook de stroom voor het opnieuw instellen van wachtwoorden configureren, zoals beschreven in dit artikel.

Een wachtwoord opnieuw instellen na 90 dagen afdwingen

Als beheerder kunt u het wachtwoord van een gebruiker instellen op 90 dagen, met behulp van MS Graph. Na 90 dagen wordt de waarde van het kenmerk forceChangePasswordNextSignIn automatisch ingesteld op true. Als u de wachtwoordherstel na 90 dagen wilt afdwingen, verwijdert u de DisablePasswordExpiration waarde uit het profielbeleidskenmerk Wachtwoord van de gebruiker.

In het volgende voorbeeld wordt het wachtwoordbeleid bijgewerkt naar None, waardoor het wachtwoord na 90 dagen opnieuw wordt ingesteld:

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordPolicies": "None"

}

Als u de sterke wachtwoordcomplexiteit hebt uitgeschakeld, werkt u het wachtwoordbeleid bij naar DisableStrongPassword:

Notitie

Nadat de gebruiker het wachtwoord opnieuw heeft ingesteld, wordt de passwordPolicies weer gewijzigd in DisablePasswordExpiration

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordPolicies": "DisableStrongPassword"

}

Zodra een wachtwoordverloopbeleid is ingesteld, moet u ook de stroom voor het opnieuw instellen van wachtwoorden configureren, zoals beschreven in dit artikel.

Periode voor wachtwoordverloop

Het wachtwoord is standaard ingesteld om niet te verlopen. De waarde kan echter worden geconfigureerd met behulp van de cmdlet Update-MgDomain uit de Microsoft Graph PowerShell-module. Met deze opdracht wordt de tenant bijgewerkt, zodat de wachtwoorden van alle gebruikers na een aantal dagen verlopen die u configureert. Bijvoorbeeld:

Import-Module Microsoft.Graph.Identity.DirectoryManagement

Connect-MgGraph -Scopes 'Domain.ReadWrite.All'

$domainId = "contoso.com"

$params = @{

passwordValidityPeriodInDays = 90

passwordNotificationWindowInDays = 15

}

Update-MgDomain -DomainId $domainId -BodyParameter $params

Notitie

passwordValidityPeriodInDays geeft de tijdsduur in dagen aan dat een wachtwoord geldig blijft voordat het moet worden gewijzigd. passwordNotificationWindowInDays geeft de tijdsduur in dagen vóór de vervaldatum van het wachtwoord aan wanneer gebruikers hun eerste melding ontvangen om aan te geven dat hun wachtwoord bijna verloopt.

Volgende stappen

Stel een selfservice voor wachtwoordherstel in.