Hoe objecten en referenties worden gesynchroniseerd in een door Microsoft Entra Domain Services beheerd domein

Objecten en referenties in een beheerd domein van Microsoft Entra Domain Services kunnen lokaal worden gemaakt binnen het domein of worden gesynchroniseerd vanuit een Microsoft Entra-tenant. Wanneer u Domain Services voor het eerst implementeert, wordt automatisch eenrichtingssynchronisatie geconfigureerd en gestart met het repliceren van de objecten vanuit Microsoft Entra-id. Deze eenrichtingssynchronisatie blijft op de achtergrond worden uitgevoerd om het beheerde domein van Domain Services up-to-date te houden met eventuele wijzigingen van Microsoft Entra ID. Er vindt geen synchronisatie plaats van Domain Services terug naar Microsoft Entra-id.

In een hybride omgeving kunnen objecten en referenties van een on-premises AD DS-domein worden gesynchroniseerd met Microsoft Entra-id met behulp van Microsoft Entra Verbinding maken. Zodra deze objecten zijn gesynchroniseerd met Microsoft Entra ID, maakt de automatische achtergrondsynchronisatie deze objecten en referenties beschikbaar voor toepassingen met behulp van het beheerde domein.

In het volgende diagram ziet u hoe synchronisatie werkt tussen Domain Services, Microsoft Entra ID en een optionele on-premises AD DS-omgeving:

Synchronisatie van Microsoft Entra-id naar Domain Services

Gebruikersaccounts, groepslidmaatschappen en referentie-hashes worden één manier gesynchroniseerd van Microsoft Entra-id naar Domain Services. Dit synchronisatieproces is automatisch. U hoeft dit synchronisatieproces niet te configureren, bewaken of beheren. De initiële synchronisatie kan enkele uren tot een paar dagen duren, afhankelijk van het aantal objecten in de Microsoft Entra-directory. Nadat de initiële synchronisatie is voltooid, worden wijzigingen die zijn aangebracht in Microsoft Entra-id, zoals wachtwoord- of kenmerkwijzigingen, automatisch gesynchroniseerd met Domain Services.

Wanneer een gebruiker wordt gemaakt in Microsoft Entra ID, worden ze pas gesynchroniseerd met Domain Services als ze hun wachtwoord in Microsoft Entra ID wijzigen. Dit wachtwoordwijzigingsproces zorgt ervoor dat de wachtwoordhashes voor Kerberos- en NTLM-verificatie worden gegenereerd en opgeslagen in Microsoft Entra-id. De wachtwoordhashes zijn nodig om een gebruiker in Domain Services te verifiëren.

Het synchronisatieproces is standaard in één richting. Er is geen omgekeerde synchronisatie van wijzigingen van Domain Services terug naar Microsoft Entra-id. Een beheerd domein is grotendeels alleen-lezen, met uitzondering van aangepaste OE's die u kunt maken. U kunt geen wijzigingen aanbrengen in gebruikerskenmerken, gebruikerswachtwoorden of groepslidmaatschappen binnen een beheerd domein.

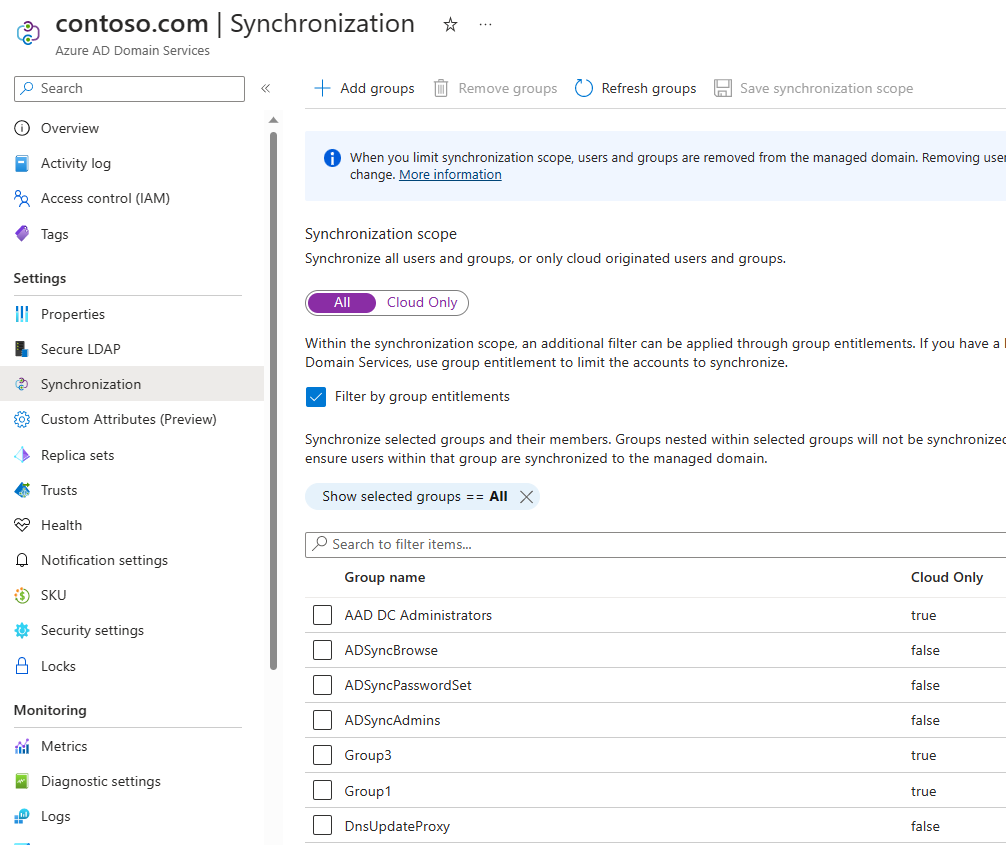

Bereiksynchronisatie en groepsfilter

U kunt synchronisatie alleen instellen voor gebruikersaccounts die afkomstig zijn uit de cloud. Binnen dat synchronisatiebereik kunt u filteren op specifieke groepen of gebruikers. U kunt kiezen tussen alleen cloudgroepen, on-premises groepen of beide. Zie Bereiksynchronisatie configureren voor meer informatie over het configureren van bereiksynchronisatie.

Kenmerksynchronisatie en toewijzing aan Domain Services

De volgende tabel bevat enkele algemene kenmerken en hoe deze worden gesynchroniseerd met Domain Services.

| Kenmerk in Domain Services | Bron | Opmerkingen |

|---|---|---|

| UPN | Upn-kenmerk van gebruiker in Microsoft Entra-tenant | Het UPN-kenmerk van de Microsoft Entra-tenant wordt gesynchroniseerd met Domain Services. De meest betrouwbare manier om u aan te melden bij een beheerd domein is het gebruik van de UPN. |

| Samaccountname | Het kenmerk mailNickname van de gebruiker in de Microsoft Entra-tenant of automatisch gegenereerd | Het kenmerk SAMAccountName is afkomstig van het kenmerk mailNickname in de Microsoft Entra-tenant. Als meerdere gebruikersaccounts hetzelfde kenmerk mailNickname hebben, wordt de SAMAccountName automatisch gegenereerd. Als het mailNickname- of UPN-voorvoegsel van de gebruiker langer is dan 20 tekens, wordt de SAMAccountName automatisch gegenereerd om te voldoen aan de limiet van 20 tekens voor SAMAccountName-kenmerken. |

| Wachtwoords | Gebruikerswachtwoord van de Microsoft Entra-tenant | Verouderde wachtwoordhashes die vereist zijn voor NTLM- of Kerberos-verificatie, worden gesynchroniseerd vanuit de Microsoft Entra-tenant. Als de Microsoft Entra-tenant is geconfigureerd voor hybride synchronisatie met behulp van Microsoft Entra Verbinding maken, worden deze wachtwoordhashes afkomstig uit de on-premises AD DS-omgeving. |

| Primaire sid van gebruiker/groep | Automatisch gegenereerd | De primaire SID voor gebruikers-/groepsaccounts wordt automatisch gegenereerd in Domain Services. Dit kenmerk komt niet overeen met de primaire sid van de gebruiker/groep van het object in een on-premises AD DS-omgeving. Dit komt niet overeen omdat het beheerde domein een andere SID-naamruimte heeft dan het on-premises AD DS-domein. |

| SID-geschiedenis voor gebruikers en groepen | On-premises primaire gebruikers- en groeps-SID | Het sidhistory-kenmerk voor gebruikers en groepen in Domain Services is ingesteld op overeenstemming met de bijbehorende primaire gebruiker of groeps-SID in een on-premises AD DS-omgeving. Deze functie maakt lift-and-shift van on-premises toepassingen naar Domain Services eenvoudiger, omdat u geen ACL-resources opnieuw hoeft te gebruiken. |

Tip

Meld u aan bij het beheerde domein met de UPN-indeling Het kenmerk SAMAccountName , zoals AADDSCONTOSO\driley, kan automatisch worden gegenereerd voor sommige gebruikersaccounts in een beheerd domein. De automatisch gegenereerde SAMAccountName van gebruikers kan afwijken van hun UPN-voorvoegsel, dus is niet altijd een betrouwbare manier om u aan te melden.

Als meerdere gebruikers bijvoorbeeld hetzelfde mailNickname-kenmerk hebben of als gebruikers te lang UPN-voorvoegsels hebben, kan de SAMAccountName voor deze gebruikers automatisch worden gegenereerd. Gebruik de UPN-indeling, zoals driley@aaddscontoso.com, om u betrouwbaar aan te melden bij een beheerd domein.

Kenmerktoewijzing voor gebruikersaccounts

In de volgende tabel ziet u hoe specifieke kenmerken voor gebruikersobjecten in Microsoft Entra-id worden gesynchroniseerd met bijbehorende kenmerken in Domain Services.

| Gebruikerskenmerk in Microsoft Entra-id | Gebruikerskenmerk in Domain Services |

|---|---|

| accountEnabled | userAccountControl (hiermee wordt de ACCOUNT_DISABLED bit ingesteld of gewist) |

| plaats | l |

| companyName | companyName |

| land | co |

| afdeling | afdeling |

| displayName | displayName |

| employeeId | employeeId |

| facsimileTelephoneNumber | facsimileTelephoneNumber |

| givenName | givenName |

| jobTitle | title |

| mailNickname | msDS-AzureADMailNickname |

| mailNickname | SAMAccountName (soms automatisch gegenereerd) |

| manager | manager |

| mobiele apparaten | mobiele apparaten |

| objectid | msDS-aadObjectId |

| onPremiseSecurityIdentifier | Sidhistory |

| passwordPolicies | userAccountControl (hiermee wordt de DONT_EXPIRE_PASSWORD bit ingesteld of gewist) |

| physicalDeliveryOfficeName | physicalDeliveryOfficeName |

| postalCode | postalCode |

| preferredLanguage | preferredLanguage |

| proxyAddresses | proxyAddresses |

| staat | St |

| streetAddress | streetAddress |

| surname | sn |

| telephoneNumber | telephoneNumber |

| userPrincipalName | userPrincipalName |

Kenmerktoewijzing voor groepen

In de volgende tabel ziet u hoe specifieke kenmerken voor groepsobjecten in Microsoft Entra-id worden gesynchroniseerd met bijbehorende kenmerken in Domain Services.

| Groepskenmerk in Microsoft Entra-id | Groepskenmerk in Domain Services |

|---|---|

| displayName | displayName |

| displayName | SAMAccountName (soms automatisch gegenereerd) |

| mailNickname | msDS-AzureADMailNickname |

| objectid | msDS-AzureADObjectId |

| onPremiseSecurityIdentifier | Sidhistory |

| proxyAddresses | proxyAddresses |

| securityEnabled | groupType |

Synchronisatie van on-premises AD DS naar Microsoft Entra ID en Domain Services

Microsoft Entra Verbinding maken wordt gebruikt voor het synchroniseren van gebruikersaccounts, groepslidmaatschappen en referentie-hashes van een on-premises AD DS-omgeving naar Microsoft Entra-id. Kenmerken van gebruikersaccounts, zoals de UPN en de on-premises beveiligings-id (SID), worden gesynchroniseerd. Als u zich wilt aanmelden met Domain Services, worden verouderde wachtwoordhashes die vereist zijn voor NTLM- en Kerberos-verificatie, ook gesynchroniseerd met Microsoft Entra-id.

Belangrijk

Microsoft Entra Verbinding maken mag alleen worden geïnstalleerd en geconfigureerd voor synchronisatie met on-premises AD DS-omgevingen. Het wordt niet ondersteund om Microsoft Entra Verbinding maken te installeren in een beheerd domein om objecten terug te synchroniseren naar Microsoft Entra-id.

Als u write-back configureert, worden wijzigingen van Microsoft Entra-id gesynchroniseerd naar de on-premises AD DS-omgeving. Als een gebruiker bijvoorbeeld het wachtwoord wijzigt met behulp van selfservice voor wachtwoordbeheer van Microsoft Entra, wordt het wachtwoord weer bijgewerkt in de on-premises AD DS-omgeving.

Notitie

Gebruik altijd de nieuwste versie van Microsoft Entra Verbinding maken om ervoor te zorgen dat u oplossingen hebt voor alle bekende bugs.

Synchronisatie vanuit een on-premises omgeving met meerdere forests

Veel organisaties hebben een redelijk complexe on-premises AD DS-omgeving met meerdere forests. Microsoft Entra Verbinding maken ondersteunt het synchroniseren van gebruikers, groepen en referentie-hashes van omgevingen met meerdere forests naar Microsoft Entra ID.

Microsoft Entra ID heeft een veel eenvoudigere en platte naamruimte. Om gebruikers in staat te stellen op betrouwbare wijze toegang te krijgen tot toepassingen die worden beveiligd door Microsoft Entra ID, lost u UPN-conflicten op tussen gebruikersaccounts in verschillende forests. Beheerde domeinen maken gebruik van een platte OE-structuur, vergelijkbaar met Microsoft Entra-id. Alle gebruikersaccounts en -groepen worden opgeslagen in de container AADDC-gebruikers , ondanks dat ze worden gesynchroniseerd vanuit verschillende on-premises domeinen of forests, zelfs als u een hiërarchische OE-structuur on-premises hebt geconfigureerd. Het beheerde domein platt eventuele hiërarchische OE-structuren af.

Zoals eerder beschreven, is er geen synchronisatie van Domain Services terug naar Microsoft Entra-id. U kunt een aangepaste organisatie-eenheid (OE) maken in Domain Services en vervolgens gebruikers, groepen of serviceaccounts binnen deze aangepaste organisatie-eenheden. Geen van de objecten die zijn gemaakt in aangepaste OE's worden gesynchroniseerd met Microsoft Entra-id. Deze objecten zijn alleen beschikbaar binnen het beheerde domein en zijn niet zichtbaar met behulp van Microsoft Graph PowerShell-cmdlets, Microsoft Graph API of het Microsoft Entra-beheercentrum.

Wat is niet gesynchroniseerd met Domain Services

De volgende objecten of kenmerken worden niet gesynchroniseerd vanuit een on-premises AD DS-omgeving naar Microsoft Entra ID of Domain Services:

- Uitgesloten kenmerken: u kunt ervoor kiezen om bepaalde kenmerken uit te sluiten van synchronisatie naar Microsoft Entra-id van een on-premises AD DS-omgeving met behulp van Microsoft Entra Verbinding maken. Deze uitgesloten kenmerken zijn dan niet beschikbaar in Domain Services.

- Groepsbeleid: groepsbeleid dat is geconfigureerd in een on-premises AD DS-omgeving, wordt niet gesynchroniseerd met Domain Services.

- Sysvol-map: de inhoud van de map Sysvol in een on-premises AD DS-omgeving wordt niet gesynchroniseerd met Domain Services.

- Computerobjecten: computerobjecten voor computers die zijn gekoppeld aan een on-premises AD DS-omgeving, worden niet gesynchroniseerd met Domain Services. Deze computers hebben geen vertrouwensrelatie met het beheerde domein en behoren alleen tot de on-premises AD DS-omgeving. In Domain Services worden alleen computerobjecten weergegeven voor computers die expliciet lid zijn van het beheerde domein.

- SidHistory-kenmerken voor gebruikers en groepen: de primaire gebruiker en primaire groeps-SID's van een on-premises AD DS-omgeving worden gesynchroniseerd met Domain Services. Bestaande SidHistory-kenmerken voor gebruikers en groepen worden echter niet gesynchroniseerd vanuit de on-premises AD DS-omgeving naar Domain Services.

- Organisatie-eenheden (OE)-structuren: organisatie-eenheden die zijn gedefinieerd in een on-premises AD DS-omgeving worden niet gesynchroniseerd met Domain Services. Er zijn twee ingebouwde OE's in Domain Services: één voor gebruikers en één voor computers. Het beheerde domein heeft een platte OE-structuur. U kunt ervoor kiezen om een aangepaste organisatie-eenheid te maken in uw beheerde domein.

Overwegingen voor wachtwoord-hashsynchronisatie en beveiliging

Wanneer u Domain Services inschakelt, zijn verouderde wachtwoordhashes voor NTLM- en Kerberos-verificatie vereist. Microsoft Entra ID slaat geen wachtwoorden met tekst zonder opmaak op, zodat deze hashes niet automatisch kunnen worden gegenereerd voor bestaande gebruikersaccounts. NTLM- en Kerberos-compatibele wachtwoordhashes worden altijd op een versleutelde manier opgeslagen in Microsoft Entra-id.

De versleutelingssleutels zijn uniek voor elke Microsoft Entra-tenant. Deze hashes worden versleuteld zodat alleen Domain Services toegang heeft tot de ontsleutelingssleutels. Geen andere service of onderdeel in Microsoft Entra ID heeft toegang tot de ontsleutelingssleutels.

Verouderde wachtwoordhashes worden vervolgens vanuit Microsoft Entra-id gesynchroniseerd met de domeincontrollers voor een beheerd domein. De schijven voor deze beheerde domeincontrollers in Domain Services worden in rust versleuteld. Deze wachtwoordhashes worden opgeslagen en beveiligd op deze domeincontrollers, vergelijkbaar met hoe wachtwoorden worden opgeslagen en beveiligd in een on-premises AD DS-omgeving.

Voor Microsoft Entra-omgevingen in de cloud moeten gebruikers hun wachtwoord opnieuw instellen/wijzigen om ervoor te zorgen dat de vereiste wachtwoordhashes worden gegenereerd en opgeslagen in Microsoft Entra-id. Voor elk cloudgebruikersaccount dat is gemaakt in Microsoft Entra ID nadat Microsoft Entra Domain Services is ingeschakeld, worden de wachtwoordhashes gegenereerd en opgeslagen in de compatibele NTLM- en Kerberos-indelingen. Alle cloudgebruikersaccounts moeten hun wachtwoord wijzigen voordat ze worden gesynchroniseerd met Domain Services.

Voor hybride gebruikersaccounts die zijn gesynchroniseerd vanuit een on-premises AD DS-omgeving met behulp van Microsoft Entra-Verbinding maken, moet u Microsoft Entra-Verbinding maken configureren om wachtwoordhashes te synchroniseren in de compatibele NTLM- en Kerberos-indelingen.

Volgende stappen

Zie Hoe wachtwoord-hashsynchronisatie werkt met Microsoft Entra Verbinding maken voor meer informatie over de specifieke kenmerken van wachtwoordsynchronisatie.

Maak een beheerd domein om aan de slag te gaan met Domain Services.