Beveiligingsoverwegingen voor toegang tot apps op afstand met Microsoft Entra-toepassingsproxy

In dit artikel worden de onderdelen uitgelegd die ervoor zorgen dat uw gebruikers en toepassingen veilig blijven wanneer u microsoft Entra-toepassingsproxy gebruikt.

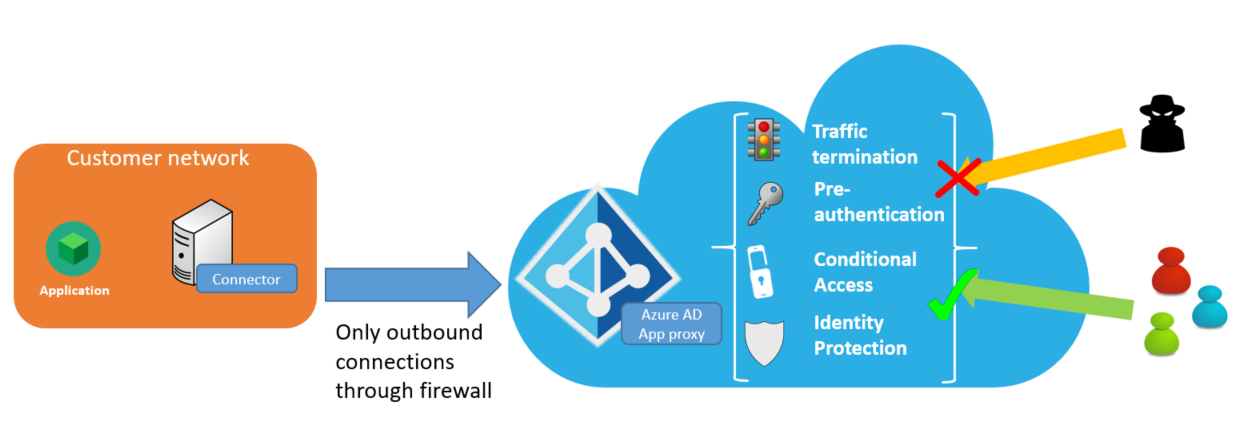

In het volgende diagram ziet u hoe Microsoft Entra ID beveiligde externe toegang tot uw on-premises toepassingen mogelijk maakt.

Beveiligingsvoordelen

Microsoft Entra-toepassingsproxy biedt veel beveiligingsvoordelen. De lijst met voordelen is:

- Geverifieerde toegang

- Voorwaardelijke toegang

- Verkeer beëindigen

- Alle uitgaande toegang

- Analyse van cloudschaal en machine learning

- Externe toegang als service

- DDoS-beveiligingsservice (Microsoft Distributed Denial of Service)

Geverifieerde toegang

Alleen geverifieerde verbindingen hebben toegang tot uw netwerk wanneer u vooraf verificatie van Microsoft Entra gebruikt.

Microsoft Entra-toepassingsproxy is afhankelijk van de Microsoft Entra-beveiligingstokenservice (STS) voor alle verificatie. Vooraf verificatie blokkeert een aanzienlijk aantal anonieme aanvallen, omdat alleen geverifieerde identiteiten toegang hebben tot de back-endtoepassing.

Als u Passthrough kiest als uw pre-verificatiemethode, krijgt u dit voordeel niet.

Voorwaardelijke toegang

Uitgebreidere beleidscontroles toepassen voordat verbindingen met uw netwerk tot stand worden gebracht.

Met voorwaardelijke toegang kunt u beperkingen definiëren voor de wijze waarop gebruikers toegang hebben tot uw toepassingen. U kunt beleidsregels maken die aanmeldingen beperken op basis van locatie, verificatiesterkte en gebruikersrisicoprofiel.

U kunt ook voorwaardelijke toegang gebruiken om meervoudig verificatiebeleid te configureren en een andere beveiligingslaag toe te voegen aan uw gebruikersverificaties. Daarnaast kunnen uw toepassingen ook worden doorgestuurd naar Microsoft Defender voor Cloud Apps via voorwaardelijke toegang van Microsoft Entra om realtime bewaking en besturingselementen te bieden via toegangs- en sessiebeleid.

Verkeer beëindigen

Al het verkeer wordt beëindigd in de cloud.

Omdat microsoft Entra-toepassingsproxy een omgekeerde proxy is, wordt al het verkeer naar back-endtoepassingen beëindigd bij de service. De sessie kan alleen worden hersteld met de back-endserver, wat betekent dat uw back-endservers niet worden blootgesteld aan direct HTTP-verkeer. De configuratie betekent dat u beter beschermd bent tegen gerichte aanvallen.

Alle toegang is uitgaand

U hoeft geen binnenkomende verbindingen met het bedrijfsnetwerk te openen.

privénetwerkconnectors maken alleen gebruik van uitgaande verbindingen met de Microsoft Entra-toepassingsproxyservice. U hoeft geen firewallpoorten te openen voor binnenkomende verbindingen. Traditionele proxy's vereisen een perimeternetwerk (ook wel DMZ, gedemilitariseerde zone of gescreend subnet genoemd) en bieden toegang tot niet-geverifieerde verbindingen aan de netwerkrand. Met de toepassingsproxy hebt u geen perimeternetwerk nodig omdat alle verbindingen uitgaand zijn en via een beveiligd kanaal plaatsvinden.

Zie Meer informatie over connectors in Microsoft Entra-privénetwerkconnectors.

Analyse op schaal van cloud en automatisch leren

Toonaangevende beveiligingsbescherming gebruiken.

Omdat deze deel uitmaakt van Microsoft Entra ID, maakt de toepassingsproxy gebruik van Microsoft Entra ID Protection, met gegevens van het Microsoft Security Response Center en Digital Crimes Unit. Samen identificeren we proactief beschadigde accounts en we bieden bescherming tegen aanmeldingen met een hoog risico. We houden rekening met talloze factoren om te bepalen welke aanmeldingspogingen een hoog risico betekenen. Deze factoren omvatten het markeren van geïnfecteerde apparaten, het anoniem maken van netwerken en atypische of onwaarschijnlijke locaties.

Veel van deze rapporten en gebeurtenissen zijn al beschikbaar via een API voor integratie met uw SIEM-systemen.

Externe toegang als service

U hoeft zich geen zorgen te maken over het onderhouden en patchen van on-premises servers.

Niet-gepatchte software-accounts voor een groot aantal aanvallen. Microsoft Entra-toepassingsproxy is een internetservice waarvan Microsoft eigenaar is, zodat u altijd de nieuwste beveiligingspatches en upgrades krijgt.

Om de beveiliging van toepassingen die zijn gepubliceerd door de Microsoft Entra-toepassingsproxy te verbeteren, blokkeren we dat webcrawlerrobots uw toepassingen indexeren en archiveren. Telkens wanneer een webcrawlerrobot probeert de instellingen van de robot op te halen voor een gepubliceerde app, antwoordt de toepassingsproxy met een robots.txt bestand dat het bestand bevat User-agent: * Disallow: /.

DDoS-beveiligingsservice (Microsoft Distributed Denial of Service)

Toepassingen die zijn gepubliceerd via een toepassingsproxy, worden beschermd tegen DDoS-aanvallen (Distributed Denial of Service). Microsoft schakelt deze beveiliging automatisch in in alle datacenters. De Microsoft DDoS-beveiligingsservice biedt permanente verkeersbewaking en realtime beperking van veelvoorkomende aanvallen op netwerkniveau.

Onder de motorkap

Microsoft Entra-toepassingsproxy bestaat uit twee delen:

- De cloudservice: deze service wordt uitgevoerd in de Microsoft-cloud en is waar de externe client-/gebruikersverbindingen worden gemaakt.

- De on-premises connector: Een on-premises onderdeel, de connector luistert naar aanvragen van de Microsoft Entra-toepassingsproxyservice en verwerkt verbindingen met de interne toepassingen.

Er wordt een stroom tussen de connector en de toepassingsproxyservice tot stand gebracht wanneer:

- De connector wordt eerst ingesteld.

- De connector haalt configuratiegegevens op uit de toepassingsproxyservice.

- Een gebruiker opent een gepubliceerde toepassing.

Notitie

Alle communicatie vindt plaats via TLS en ze zijn altijd afkomstig van de connector naar de toepassingsproxyservice. De service is alleen uitgaand.

De connector gebruikt een clientcertificaat voor verificatie bij de toepassingsproxyservice voor bijna alle aanroepen. De enige uitzondering op dit proces is de eerste installatiestap, waarin het clientcertificaat wordt opgesteld.

De connector installeren

Wanneer de connector voor het eerst is ingesteld, vinden de volgende stroomgebeurtenissen plaats:

- De registratie van de connector voor de service vindt plaats als onderdeel van de installatie van de connector. Gebruikers wordt gevraagd hun Microsoft Entra-beheerdersreferenties in te voeren. Het token dat via deze verificatie is verkregen, wordt vervolgens gepresenteerd aan de Microsoft Entra-toepassingsproxyservice.

- De toepassingsproxyservice evalueert het token. Hiermee wordt gecontroleerd of de gebruiker een globale beheerder in de tenant is. Als de gebruiker geen beheerder is, wordt het proces beëindigd.

- De connector genereert een clientcertificaataanvraag en geeft deze, samen met het token, door aan de toepassingsproxyservice. De service verifieert het token en ondertekent de aanvraag voor het clientcertificaat.

- De connector gebruikt het clientcertificaat voor toekomstige communicatie met de toepassingsproxyservice.

- De connector voert een eerste pull uit van de systeemconfiguratiegegevens van de service met behulp van het clientcertificaat en is nu klaar om aanvragen te nemen.

De configuratie-instellingen bijwerken

Wanneer de toepassingsproxyservice de configuratie-instellingen bijwerken, vinden de volgende stroomgebeurtenissen plaats:

- De connector maakt verbinding met het configuratie-eindpunt in de toepassingsproxyservice met behulp van het clientcertificaat.

- Het clientcertificaat wordt gevalideerd.

- De toepassingsproxyservice retourneert configuratiegegevens naar de connector (bijvoorbeeld de connectorgroep waarvan de connector deel moet uitmaken).

- De connector genereert een nieuwe certificaataanvraag als het huidige certificaat meer dan 180 dagen oud is.

Toegang tot gepubliceerde toepassingen

Wanneer gebruikers toegang hebben tot een gepubliceerde toepassing, vinden de volgende gebeurtenissen plaats tussen de toepassingsproxyservice en de connector voor het privénetwerk:

- De service verifieert de gebruiker voor de app

- De service plaatst een aanvraag in de connectorwachtrij

- Een connector verwerkt de aanvraag vanuit de wachtrij

- De connector wacht op een antwoord

- De service streamt gegevens naar de gebruiker

Lees verder voor meer informatie over wat er bij elk van deze stappen plaatsvindt.

1. De service verifieert de gebruiker voor de app

Als de toepassing passthrough gebruikt als de voorafgaande verificatiemethode, worden de stappen in deze sectie overgeslagen.

Gebruikers worden omgeleid naar de Microsoft Entra STS om te verifiëren als de toepassing is geconfigureerd om vooraf te verifiëren met Microsoft Entra-id. De volgende stappen worden uitgevoerd:

- Toepassingsproxy controleert op beleidsvereisten voor voorwaardelijke toegang. De stap zorgt ervoor dat de gebruiker is toegewezen aan de toepassing. Als verificatie in twee stappen is vereist, vraagt de verificatiereeks de gebruiker om een tweede verificatiemethode.

- De Microsoft Entra STS geeft een ondertekend token voor de toepassing uit en stuurt de gebruiker terug naar de toepassingsproxyservice.

- De toepassingsproxy controleert of het token is uitgegeven aan de juiste toepassing, ondertekend en geldig is.

- Toepassingsproxy stelt een versleutelde verificatiecooky in om aan te geven dat de toepassing is geverifieerd. De cookie bevat een verlooptijdstempel op basis van het token van Microsoft Entra-id. De cookie bevat ook de gebruikersnaam waarop de verificatie is gebaseerd. De cookie wordt versleuteld met een persoonlijke sleutel die alleen bekend is bij de toepassingsproxyservice.

- De toepassingsproxy leidt de gebruiker terug naar de oorspronkelijk aangevraagde URL.

Als een deel van de stappen voor verificatie mislukt, wordt de aanvraag van de gebruiker geweigerd en wordt de gebruiker een bericht weergegeven dat de oorzaak van het probleem aangeeft.

2. De service plaatst een aanvraag in de connectorwachtrij

Verbinding maken ors houden een uitgaande verbinding open voor de toepassingsproxyservice. Wanneer een aanvraag binnenkomt, wordt de aanvraag door de service in de wachtrij geplaatst op een van de geopende verbindingen die de connector kan ophalen.

De aanvraag bevat aanvraagheaders, gegevens uit de versleutelde cookie, de gebruiker die de aanvraag indient en de aanvraag-id. Hoewel gegevens uit de versleutelde cookie met de aanvraag worden verzonden, is de verificatiecooky zelf niet.

3. Een connector verwerkt de aanvraag vanuit de wachtrij

Op basis van de aanvraag voert de toepassingsproxy een van de volgende acties uit:

Als de aanvraag een eenvoudige bewerking is (er zijn bijvoorbeeld geen gegevens in de hoofdtekst zoals bij een RESTful API-aanvraag

GET), maakt de connector een verbinding met de interne doelresource en wacht vervolgens op een antwoord.Als de aanvraag gegevens bevat die eraan zijn gekoppeld in de hoofdtekst (bijvoorbeeld een RESTful-API-bewerking

POST), maakt de connector een uitgaande verbinding met behulp van het clientcertificaat naar het exemplaar van de toepassingsproxy. Hiermee wordt deze verbinding tot stand gebracht om de gegevens aan te vragen en een verbinding met de interne bron te openen. Nadat de aanvraag van de connector is ontvangen, accepteert de toepassingsproxyservice inhoud van de gebruiker en stuurt deze gegevens door naar de connector. De connector stuurt de gegevens op zijn beurt door naar de interne bron.

4. De connector wacht op een antwoord

Nadat de aanvraag en verzending van alle inhoud naar de back-end is voltooid, wacht de connector op een reactie.

Nadat de connector een antwoord heeft ontvangen, maakt de connector een uitgaande verbinding met de toepassingsproxyservice om de headergegevens te retourneren en de retourgegevens te streamen.

5. De service streamt gegevens naar de gebruiker

Op dit moment wordt een bepaalde verwerking van de toepassing uitgevoerd. De toepassingsproxy vertaalt bijvoorbeeld headers of URL's.