Verificatie op basis van Microsoft Entra-certificaten configureren

Met Microsoft Entra-verificatie op basis van certificaten (CBA) kunnen organisaties hun Microsoft Entra-tenants zo configureren dat gebruikers zich kunnen verifiëren met X.509-certificaten die zijn gemaakt door hun PKI (Enterprise Public Key Infrastructure) voor aanmelding bij apps en browsers. Met deze functie kunnen organisaties phishingbestendige moderne verificatie zonder wachtwoord gebruiken met behulp van een x.509-certificaat.

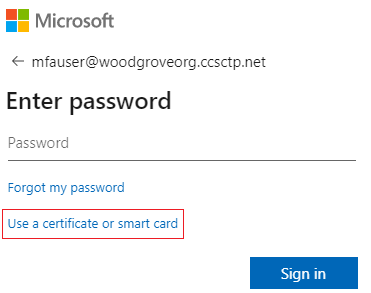

Tijdens het aanmelden zien gebruikers ook een optie om te verifiëren met een certificaat in plaats van een wachtwoord in te voeren. Als er meerdere overeenkomende certificaten aanwezig zijn op het apparaat, kan de gebruiker kiezen welke certificaten te gebruiken. Het certificaat wordt gevalideerd op basis van het gebruikersaccount en als het lukt, melden ze zich aan.

Volg deze instructies voor het configureren en gebruiken van Microsoft Entra CBA voor tenants in Office 365 Enterprise- en US Government-abonnementen. U moet al een PKI (Public Key Infrastructure) hebben geconfigureerd.

Vereisten

Zorg ervoor dat aan de volgende voorwaarden is voldaan:

- Configureer ten minste één certificeringsinstantie (CA) en tussenliggende CA's in Microsoft Entra-id.

- De gebruiker moet toegang hebben tot een gebruikerscertificaat (uitgegeven vanuit een vertrouwde openbare-sleutelinfrastructuur die is geconfigureerd op de tenant) die is bedoeld voor clientverificatie voor verificatie bij Microsoft Entra-id.

- Elke CA moet een certificaatintrekkingslijst (CRL) hebben waarnaar kan worden verwezen vanuit internetgerichte URL's. Als de vertrouwde CERTIFICERINGsinstantie geen CRL heeft geconfigureerd, voert Microsoft Entra-id geen CRL-controle uit, werkt het intrekken van gebruikerscertificaten niet en wordt de verificatie niet geblokkeerd.

Belangrijk

Zorg ervoor dat de PKI veilig is en niet eenvoudig kan worden aangetast. In het geval van een inbreuk kan de aanvaller clientcertificaten maken en ondertekenen en elke gebruiker in de tenant in gevaar brengen, zowel gebruikers die worden gesynchroniseerd vanuit on-premises als alleen-cloudgebruikers. Een sterke strategie voor sleutelbeveiliging, samen met andere fysieke en logische besturingselementen, zoals HSM-activeringskaarten of tokens voor de beveiligde opslag van artefacten, kan echter diepgaande verdediging bieden om te voorkomen dat externe aanvallers of insiderbedreigingen de integriteit van de PKI in gevaar brengen. Zie voor meer informatie PKI beveiligen.

Belangrijk

Ga naar de Aanbevelingen van Microsoft voor aanbevolen procedures voor Microsoft Cryptographic met betrekking tot algoritmekeuze, sleutellengte en gegevensbescherming. Zorg ervoor dat u een van de aanbevolen algoritmen, sleutellengte en goedgekeurde NIST-curven gebruikt.

Belangrijk

Als onderdeel van doorlopende beveiligingsverbeteringen voegen Azure/M365-eindpunten ondersteuning toe voor TLS1.3 en dit proces duurt naar verwachting enkele maanden om de duizenden service-eindpunten in Azure/M365 te dekken. Dit omvat het Entra ID-eindpunt dat wordt gebruikt door Microsoft Entra Certificate Based Authentication (CBA) *.certauth.login.microsoftonline.com & *.certauth.login.mcirosoftonline.us. TLS 1.3 is de nieuwste versie van het meest geïmplementeerde beveiligingsprotocol van internet, waarmee gegevens worden versleuteld om een beveiligd communicatiekanaal tussen twee eindpunten te bieden. TLS 1.3 elimineert verouderde cryptografische algoritmen, verbetert de beveiliging ten opzichte van oudere versies en streeft ernaar zoveel mogelijk handshake te versleutelen. We raden ontwikkelaars ten zeerste aan om TLS 1.3 te testen in hun toepassingen en services.

Notitie

Bij het evalueren van een PKI is het belangrijk om certificaatuitgiftebeleid en afdwinging te controleren. Zoals vermeld, staat het toevoegen van certificeringsinstanties (CA's) aan Microsoft Entra-configuratie toe dat certificaten die door deze CA's worden uitgegeven, elke gebruiker in Microsoft Entra-id verifiëren. Daarom is het belangrijk om na te denken over hoe en wanneer de CA's certificaten mogen uitgeven en hoe ze herbruikbare id's implementeren. Wanneer beheerders ervoor moeten zorgen dat alleen een specifiek certificaat kan worden gebruikt om een gebruiker te verifiëren, moeten beheerders uitsluitend gebruik maken van bindingen met hoge affiniteit om een hoger niveau van zekerheid te bereiken dat alleen een specifiek certificaat de gebruiker kan verifiëren. Zie bindingen met hoge affiniteit voor meer informatie.

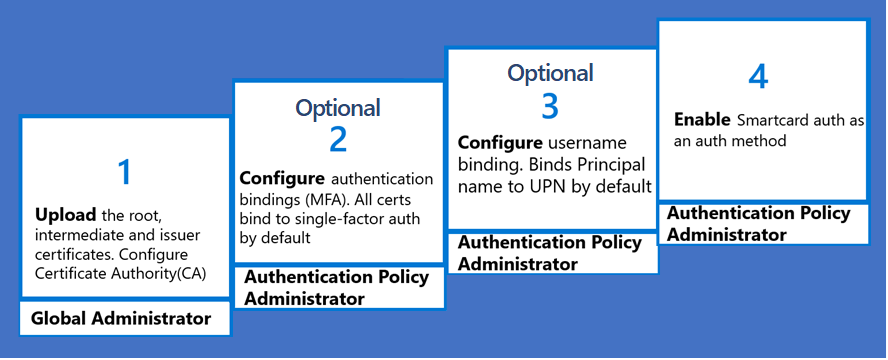

Stappen voor het configureren en testen van Microsoft Entra CBA

Enkele configuratiestappen die moeten worden uitgevoerd voordat u Microsoft Entra CBA inschakelt. Eerst moet een beheerder de vertrouwde CA's configureren die gebruikerscertificaten verlenen. Zoals u in het volgende diagram ziet, gebruiken we op rollen gebaseerd toegangsbeheer om ervoor te zorgen dat alleen beheerders met minimale bevoegdheden wijzigingen moeten aanbrengen. Alleen de rol Global Beheer istrator kan de CA configureren.

U kunt ook verificatiebindingen configureren om certificaten toe te wijzen aan verificatie met één factor of meervoudige verificatie en gebruikersnaambindingen configureren om het certificaatveld toe te wijzen aan een kenmerk van het gebruikersobject. Verificatiebeleid Beheer istrators kunnen gebruikersinstellingen configureren. Zodra alle configuraties zijn voltooid, schakelt u Microsoft Entra CBA in op de tenant.

Stap 1: de certificeringsinstanties configureren

U kunt certificeringsinstanties (CA's) configureren met behulp van het Microsoft Entra-beheercentrum of Microsoft Graph REST API's en de ondersteunde SDK's, zoals Microsoft Graph PowerShell. De PKI-infrastructuur of PKI-beheerder moet de lijst met verlenende CA's kunnen opgeven. Om ervoor te zorgen dat u alle CA's hebt geconfigureerd, opent u het gebruikerscertificaat en klikt u op het tabblad Certificeringspad en zorgt u ervoor dat elke CA totdat de hoofdmap is geüpload naar het Entra-vertrouwensarchief. CBA-verificatie mislukt als er ca's ontbreken.

Certificeringsinstanties configureren met behulp van het Microsoft Entra-beheercentrum

Voer de volgende stappen uit om verificatie op basis van certificaten in te schakelen en gebruikersbindingen te configureren in het Microsoft Entra-beheercentrum:

Meld u aan bij het Microsoft Entra-beheercentrum als een Globale Beheer istrator.

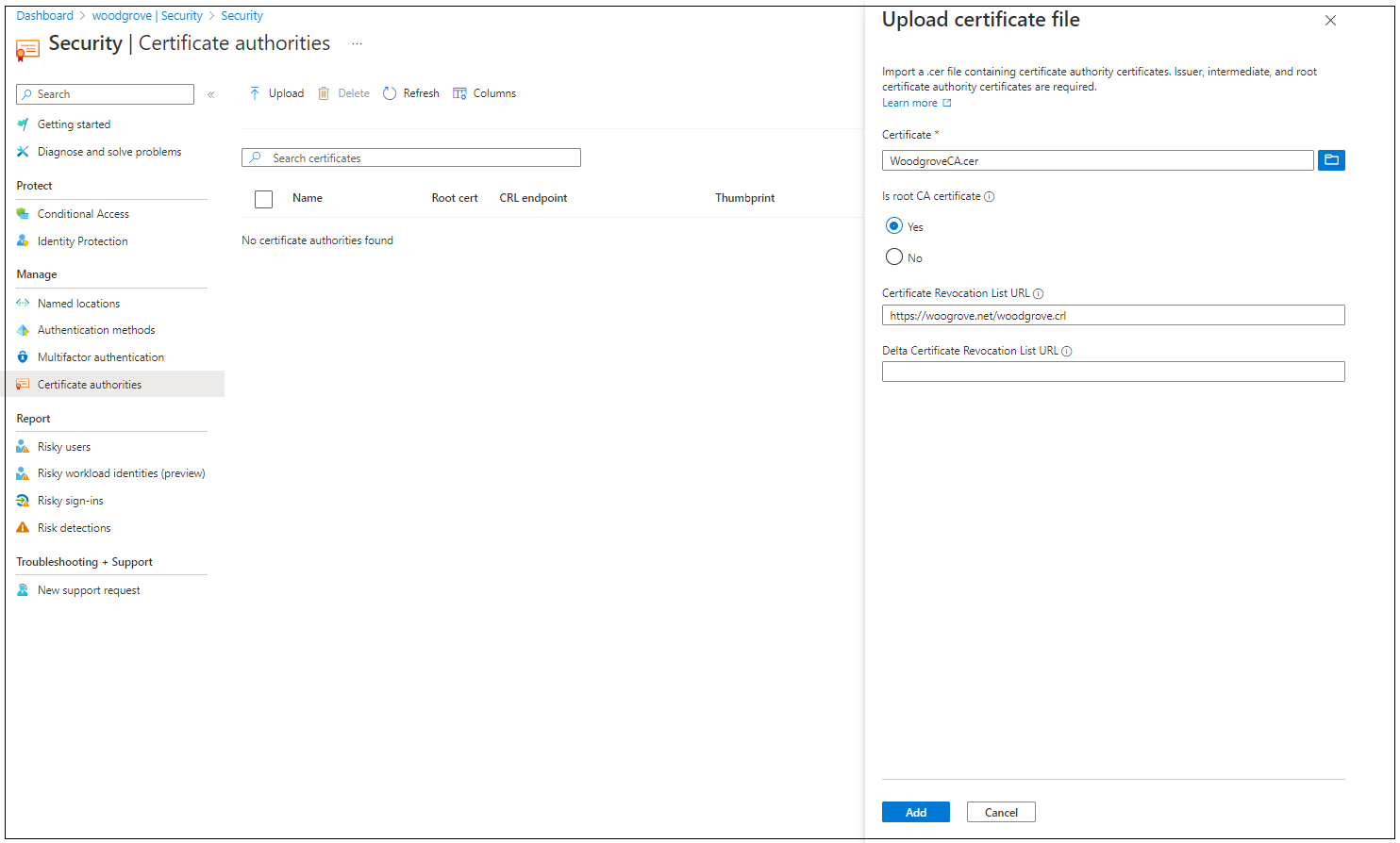

Blader naar Protection>Show more>Security Center (or Identity Secure Score) >Certificeringsinstanties.

Als u een CA wilt uploaden, selecteert u Uploaden:

Kies het CA-bestand.

Kies Ja als de CA een basiscertificaat is, kies anders Nee.

Voor de URL van de certificaatintrekkingslijst stelt u de internetgerichte URL in voor de CA-basis-CRL die alle ingetrokken certificaten bevat. Als de URL niet is ingesteld, mislukt de verificatie met ingetrokken certificaten niet.

Stel voor de URL van de Delta-certificaatintrekkingslijst de internet-URL in voor de CRL die alle ingetrokken certificaten bevat sinds de laatste basis-CRL is gepubliceerd.

Selecteer Toevoegen.

Als u een CA-certificaat wilt verwijderen, selecteert u het certificaat en selecteert u Verwijderen.

Selecteer Kolommen om kolommen toe te voegen of te verwijderen.

Notitie

Uploaden van een nieuwe CA mislukt als een bestaande CA is verlopen. Een globale Beheer istrator moet een verlopen CA verwijderen en de nieuwe CA opnieuw uploaden.

Certificeringsinstanties (CA) configureren met Behulp van PowerShell

Er wordt slechts één CRL-distributiepunt (CDP) ondersteund voor een vertrouwde CA. Het CDP kan alleen HTTP-URL's zijn. ONLINE CERTIFICATE Status Protocol (OCSP) of LDAP-URL's (Lightweight Directory Access Protocol) worden niet ondersteund.

Als u uw certificeringsinstanties in Microsoft Entra-id wilt configureren, uploadt u voor elke certificeringsinstantie het volgende:

- Het openbare gedeelte van het certificaat, in .cer-indeling

- De internetgerichte URL's waar de certificaatintrekkingslijsten (CRL's) zich bevinden

Het schema voor een certificeringsinstantie ziet er als volgt uit:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

Voor de configuratie kunt u Microsoft Graph PowerShell gebruiken:

Start Windows PowerShell met beheerdersbevoegdheden.

Installeer Microsoft Graph PowerShell:

Install-Module Microsoft.Graph

Als eerste configuratiestap moet u verbinding maken met uw tenant. Zodra er een verbinding met uw tenant bestaat, kunt u de vertrouwde certificeringsinstanties die in uw directory zijn gedefinieerd controleren, toevoegen, verwijderen en wijzigen.

Verbinden

Als u verbinding wilt maken met uw tenant, gebruikt u Verbinding maken-MgGraph:

Connect-MgGraph

Retrieve

Als u de vertrouwde certificeringsinstanties wilt ophalen die zijn gedefinieerd in uw directory, gebruikt u Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

Toevoegen

Notitie

Uploaden van nieuwe CA's mislukt wanneer een van de bestaande CA's is verlopen. Tenant Beheer moet de verlopen CA's verwijderen en vervolgens de nieuwe CA uploaden.

Volg de voorgaande stappen om een CA toe te voegen in het Microsoft Entra-beheercentrum.

AuthorityType

- Gebruik 0 om een basiscertificeringsinstantie aan te geven

- Gebruik 1 om een tussenliggende of verlenende certificeringsinstantie aan te geven

crlDistributionPoint

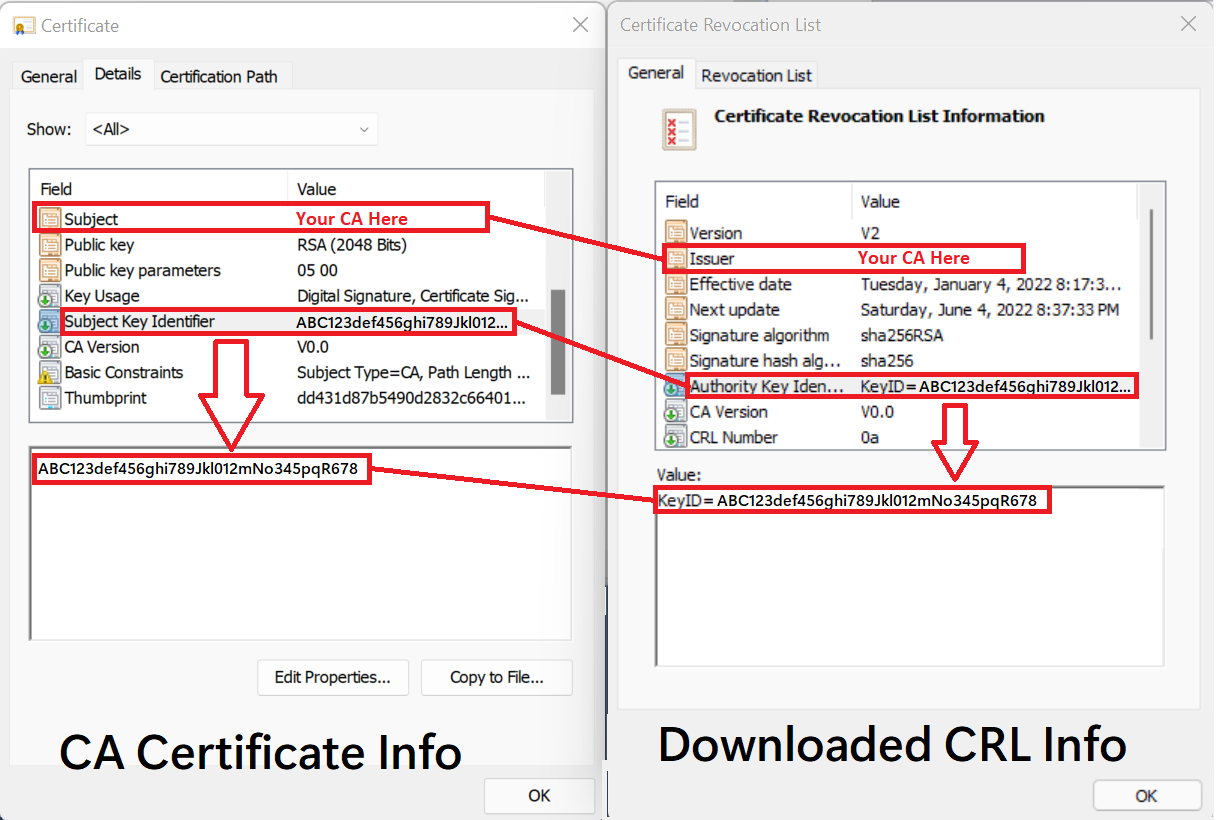

U kunt de CRL downloaden en het CA-certificaat vergelijken en de CRL-informatie vergelijken om de crlDistributionPoint-waarde in het voorgaande PowerShell-voorbeeld te valideren, is geldig voor de CA die u wilt toevoegen.

In de volgende tabel en afbeelding ziet u hoe u informatie van het CA-certificaat kunt toewijzen aan de kenmerken van de gedownloade CRL.

| CA-certificaatgegevens | = | Gedownloade CRL-informatie |

|---|---|---|

| Onderwerp | = | Verlener |

| Identifier onderwerpsleutel | = | Authority Key Identifier (Sleutel-ID) |

Tip

De waarde voor crlDistributionPoint in het voorgaande voorbeeld is de http-locatie voor de certificaatintrekkingslijst van de CA (CRL). Deze waarde vindt u op een aantal plaatsen:

- In het CRL-distributiepunt (CDP) kenmerk van een certificaat dat is uitgegeven door de CA.

Als de verlenende CA Windows Server uitvoert:

- Op de eigenschappen van de CA in de Microsoft Management Console (MMC) van de certificeringsinstantie.

- Op de CA door uit te voeren

certutil -cainfo cdp. Zie certutil voor meer informatie.

Zie Inzicht in het certificaatintrekkingsproces voor meer informatie.

De configuratie van de certificeringsinstantie valideren

Het is belangrijk om ervoor te zorgen dat het resultaat van de bovenstaande configuratiestappen de entra-id-mogelijkheid is om zowel de vertrouwensketen van de certificeringsinstantie te valideren als de certificaatintrekkingslijst (CRL) op te vragen bij het geconfigureerde CRL-distributiepunt (CDP) van de certificeringsinstantie. Voor hulp bij deze taak is het raadzaam om de PowerShell-module MSIdentity Tools te installeren en Test-MsIdCBATrustStoreConfiguration uit te voeren. Deze PowerShell-cmdlet controleert de configuratie van de Entra-tenantcertificaatinstantie en surface errors/waarschuwingen voor veelvoorkomende problemen met onjuiste configuratie.

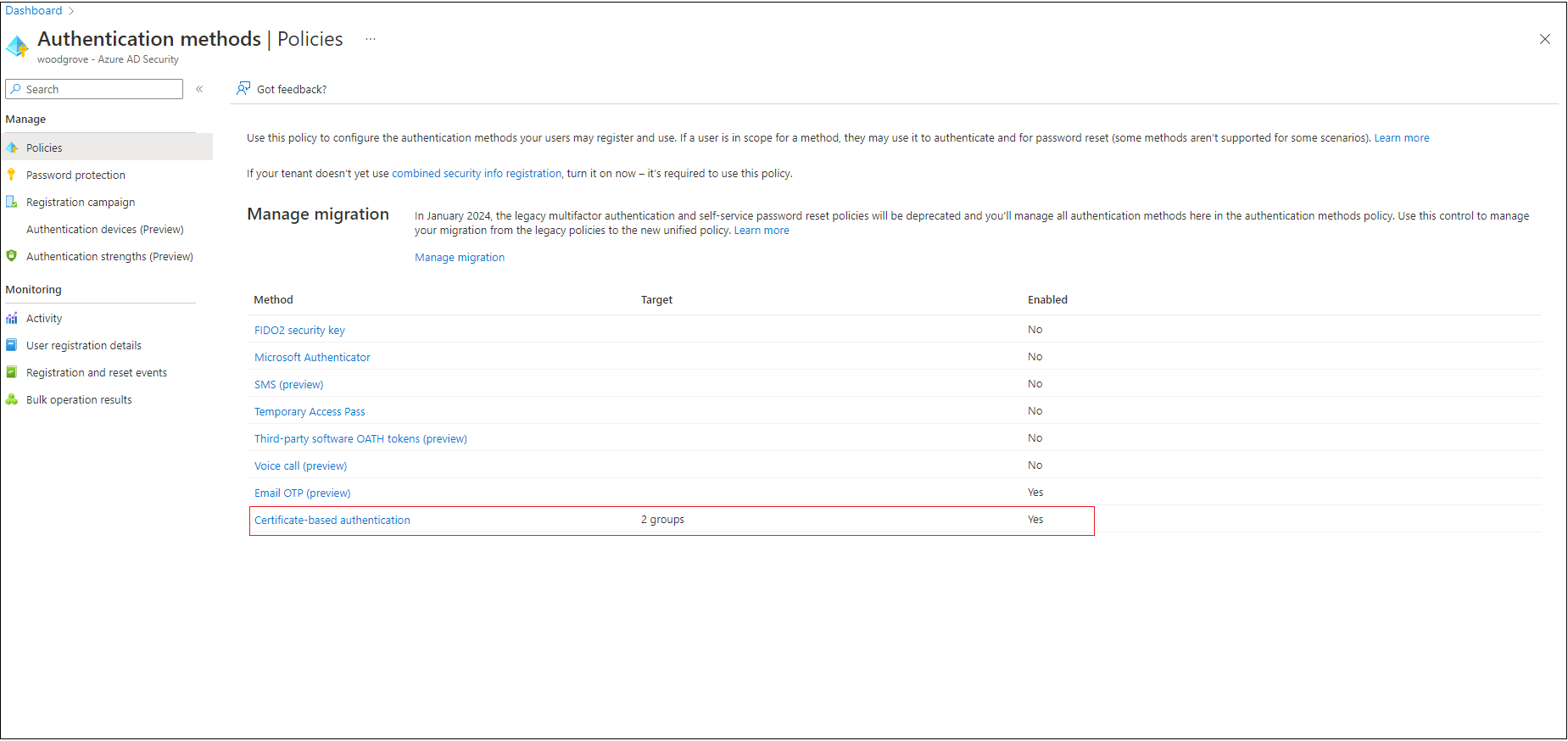

Stap 2: CBA inschakelen op de tenant

Belangrijk

Een gebruiker wordt beschouwd als geschikt voor MFA wanneer de gebruiker het bereik heeft voor verificatie op basis van certificaten in het beleid voor verificatiemethoden. Deze beleidsvereiste betekent dat een gebruiker geen bewijs kan gebruiken als onderdeel van de verificatie om andere beschikbare methoden te registreren. Als de gebruikers geen toegang hebben tot certificaten, worden ze vergrendeld en kunnen ze geen andere methoden voor MFA registreren. De beheerder moet dus gebruikers inschakelen die een geldig certificaat hebben in het CBA-bereik. Gebruik niet alle gebruikers voor CBA-doel en gebruik groepen gebruikers met geldige certificaten. Zie Microsoft Entra multifactor authentication voor meer informatie.

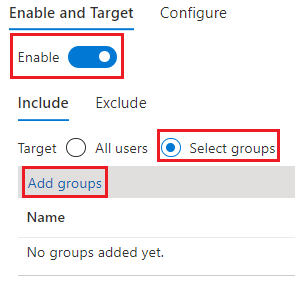

Voer de volgende stappen uit om de verificatie op basis van certificaten in te schakelen in het Microsoft Entra-beheercentrum:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleid Beheer istrator.

Blader naar Groepen>Alle groepen> selecteer Nieuwe groep en maak een groep voor CBA-gebruikers

Blader naar verificatiemethoden>op basis van certificaten.>

Selecteer Inschakelen en doel onder Inschakelen.

Selecteer Alle gebruikers of selecteer Groepen toevoegen om specifieke groepen te selecteren, zoals die hierboven is gemaakt. Het wordt aanbevolen om specifieke groepen te gebruiken in plaats van alle gebruikers.

Zodra verificatie op basis van certificaten is ingeschakeld voor de tenant, zien alle gebruikers in de tenant de optie om zich aan te melden met een certificaat. Alleen gebruikers die zijn ingeschakeld voor verificatie op basis van certificaten, kunnen zich verifiëren met behulp van het X.509-certificaat.

Notitie

De netwerkbeheerder moet naast login.microsoftonline.com toegang tot het eindpunt voor certificaatverificatie toestaan voor de cloudomgeving van de klant. Schakel TLS-inspectie uit op het certauth-eindpunt om ervoor te zorgen dat de aanvraag voor het clientcertificaat slaagt als onderdeel van de TLS-handshake.

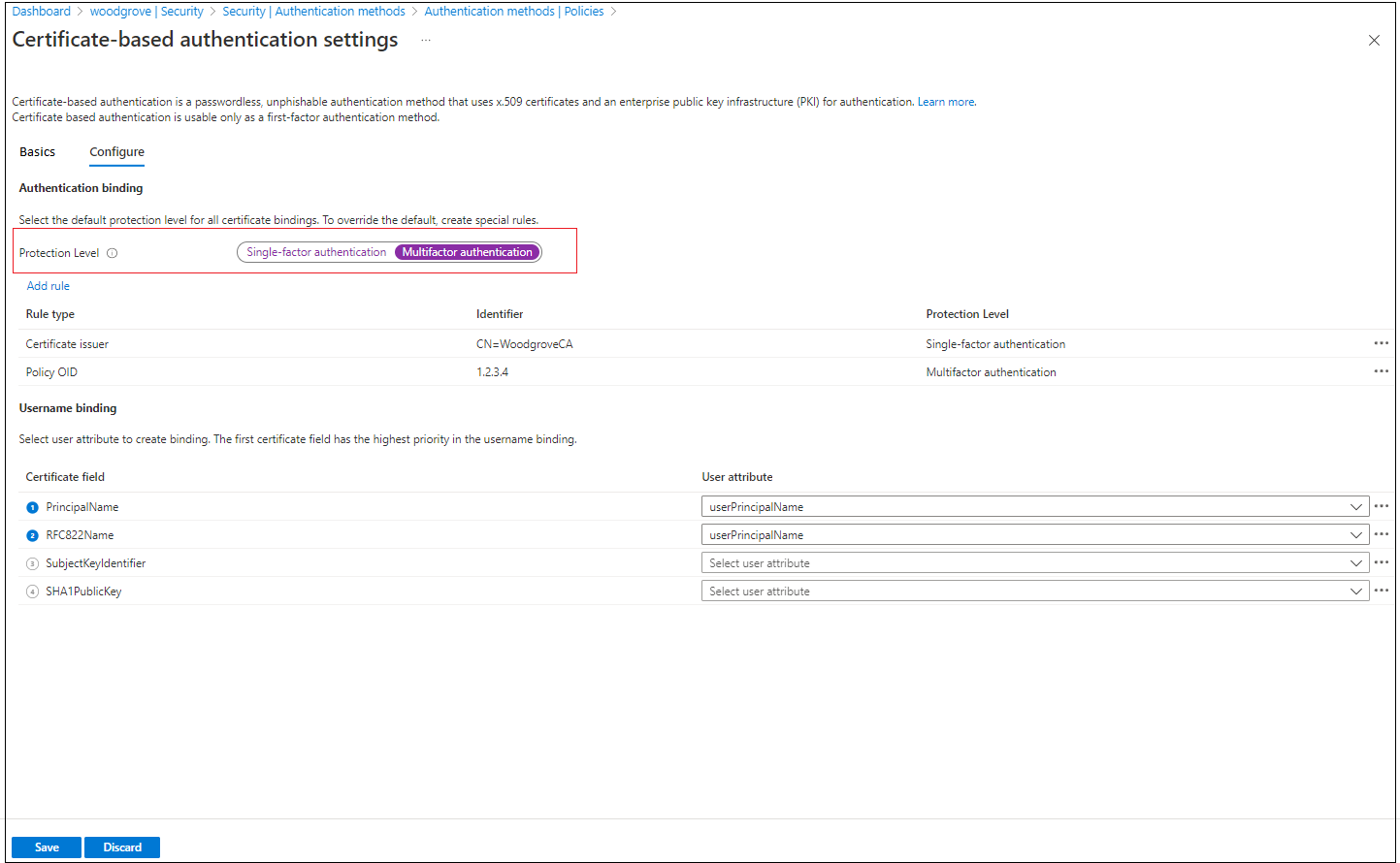

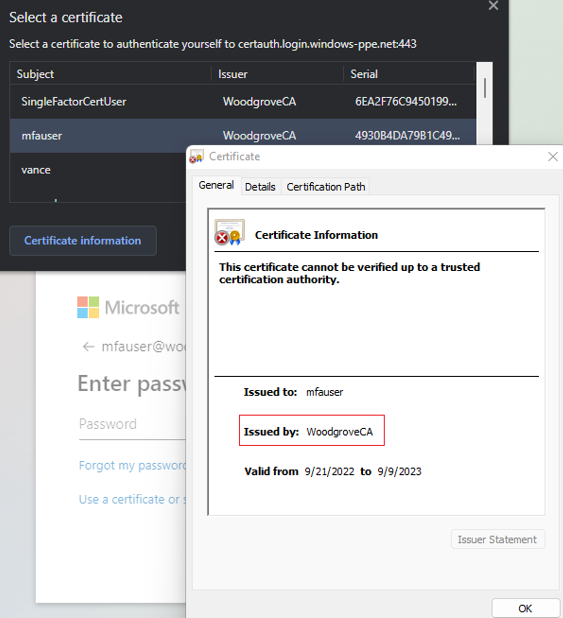

Stap 3: Verificatiebindingsbeleid configureren

Het verificatiebindingsbeleid helpt bij het bepalen van de sterkte van verificatie voor één factor of meerdere factoren. Het standaardbeveiligingsniveau voor de certificaten op de tenant is verificatie met één factor.

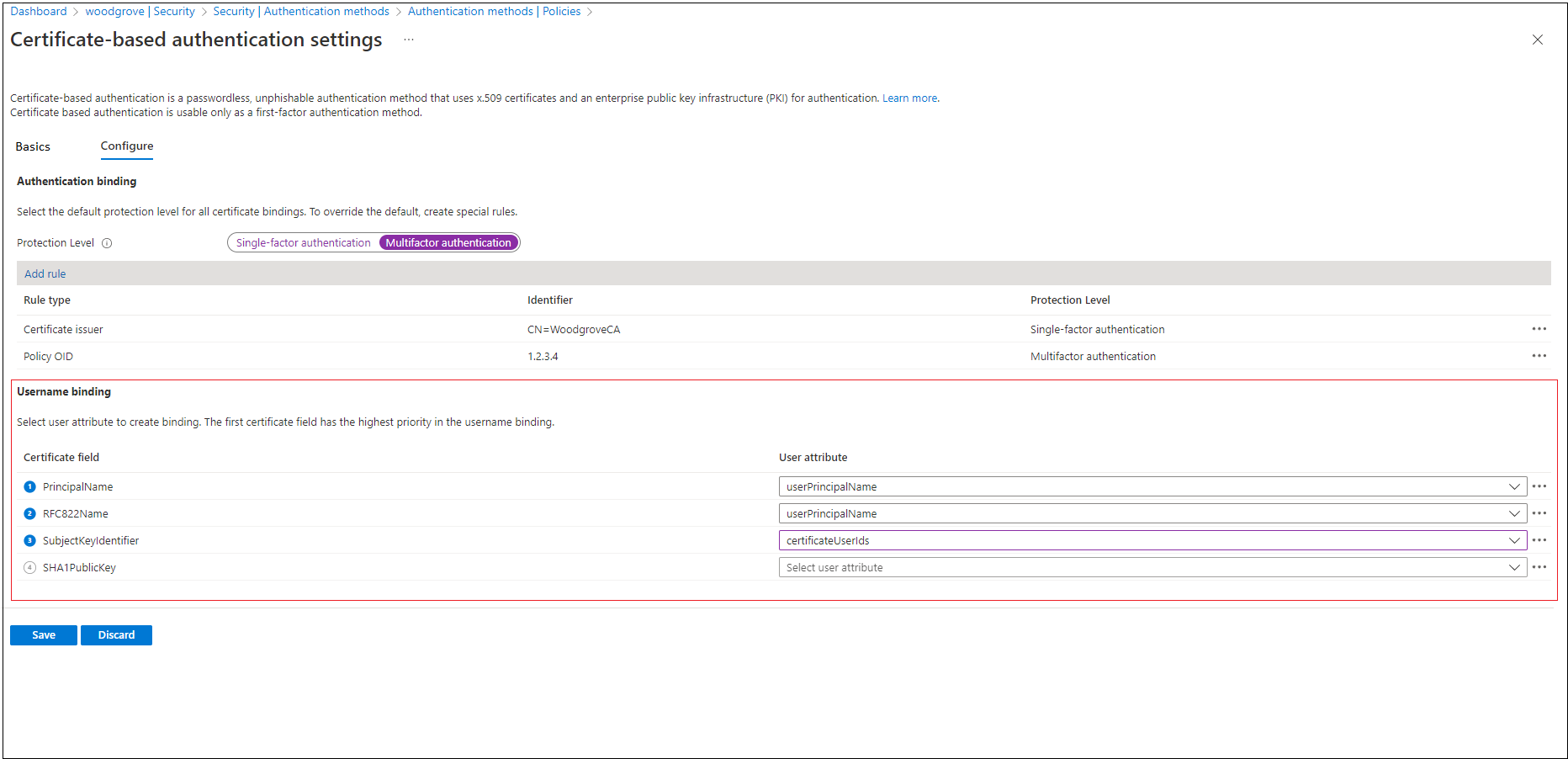

Een verificatiebeleid Beheer istrator kan de standaardwaarde wijzigen van één factor in multifactor en aangepaste beleidsregels configureren. Verificatiebindingsregels wijzen certificaatkenmerken, zoals Issuer, of Policy OID, of Issuer and Policy OID, toe aan een waarde en selecteer het standaardbeveiligingsniveau voor die regel. U kunt meerdere regels maken.

Voer de volgende stappen uit om de standaardinstellingen voor tenants in het Microsoft Entra-beheercentrum te wijzigen:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleid Beheer istrator.

Blader naar >beleid voor beveiligingsverificatiemethoden.>

Kies verificatiemethodenop basis van certificaten> onder Beheren.

Selecteer Configureren om verificatiebinding en gebruikersnaambinding in te stellen.

Het kenmerk beveiligingsniveau heeft een standaardwaarde voor verificatie met één factor. Kies Meervoudige verificatie om de standaardwaarde te wijzigen in MFA.

Notitie

De standaardwaarde voor beveiligingsniveau is van kracht als er geen aangepaste regels worden toegevoegd. Als er aangepaste regels worden toegevoegd, wordt in plaats daarvan het beveiligingsniveau toegepast dat is gedefinieerd op regelniveau.

U kunt ook aangepaste regels voor verificatiebinding instellen om het beveiligingsniveau voor clientcertificaten te bepalen. Deze kan worden geconfigureerd met behulp van de velden Onderwerp van verlener of Beleids-OID in het certificaat.

Met bindingsregels voor verificatie worden de certificaatkenmerken (uitgever of beleids-OID) toegewezen aan een waarde en wordt het standaardbeveiligingsniveau voor die regel geselecteerd. Er kunnen meerdere regels worden gemaakt.

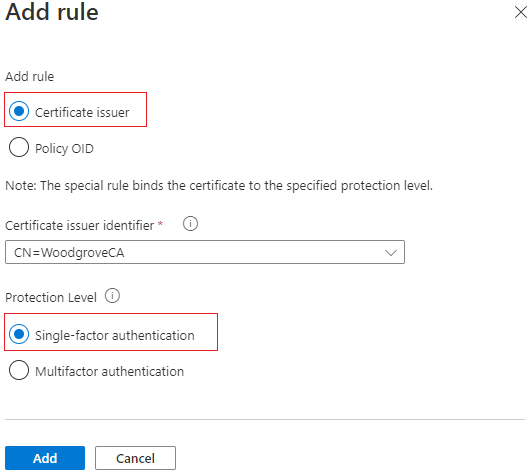

Als u aangepaste regels wilt toevoegen, selecteert u Regel toevoegen.

Als u een regel wilt maken per certificaatverlener, selecteert u Certificaatverlener.

Kies een certificaatverlener-id in de keuzelijst.

Selecteer Meervoudige verificatie, Binding met lage affiniteit en klik vervolgens op Toevoegen. Wanneer u hierom wordt gevraagd, klikt u op Ik bevestig dat u klaar bent met het toevoegen van de regel.

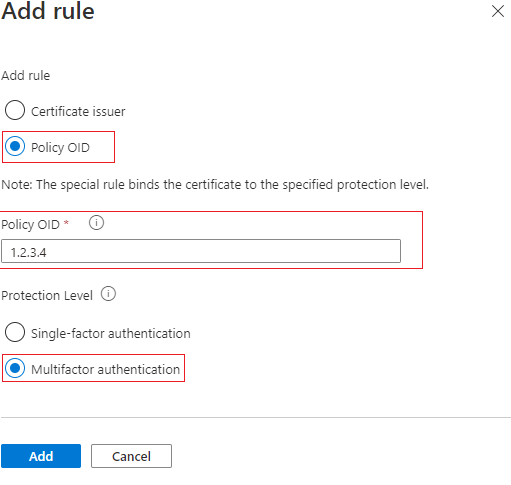

Als u een regel wilt maken op beleids-OID, selecteert u Beleids-OID.

Voer een waarde in voor beleids-OID.

Selecteer Meervoudige verificatie, Binding met lage affiniteit en klik vervolgens op Toevoegen. Wanneer u hierom wordt gevraagd, klikt u op Ik bevestig dat u klaar bent met het toevoegen van de regel. .

Een regel maken op Verlener en Beleids-OID:

Selecteer certificaatverlener en beleids-OID.

Selecteer een verlener en voer de beleids-OID in.

Voor verificatiesterkte selecteert u Meervoudige verificatie of Meervoudige verificatie.

Selecteer Laag voor affiniteitsbinding.

Selecteer Toevoegen.

Verifieer met een certificaat met beleids-OID van 3.4.5.6 en uitgegeven door CN=CBATestRootProd. Verificatie moet worden doorgegeven en een claim met meerdere factoren ophalen.

Belangrijk

Er is een bekend probleem waarbij een Entra-tenantbeheerder een CBA-verificatiebeleidsregel configureert met behulp van zowel Issuer als Policy OID van invloed is op sommige scenario's voor apparaatregistratie, waaronder:

- Windows Hello voor Bedrijven-inschrijving

- Registratie van Fido2-beveiligingssleutel

- Windows-Telefoon-aanmelding zonder wachtwoord

Apparaatregistratie met Workplace Join- en Entra ID- en Hybrid Entra ID-scenario's voor apparaatdeelname worden niet beïnvloed. CBA-verificatiebeleidsregels die gebruikmaken van Issuer OR Policy OID, worden niet beïnvloed. Om dit te verhelpen, moeten beheerders het volgende doen:

- Bewerk de verificatiebeleidsregels op basis van certificaten die momenteel gebruikmaken van de opties Issuer en Policy OID en verwijder de Verlener- of OID-vereiste en sla deze op. OF

- Verwijder de verificatiebeleidsregel die momenteel zowel Verlener als Beleids-OID gebruikt en maak regels met alleen verlener of beleids-OID

We proberen het probleem op te lossen.

Ga als volgt te werk om een regel te maken op Verlener en Serienummer:

Voeg een verificatiebindingsbeleid toe waarvoor een certificaat dat is uitgegeven door CN=CBATestRootProd met policyOID 1.2.3.4.6 alleen een hoge affiniteitsbinding nodig heeft (dat wil gezegd: Issuer en serienummer worden gebruikt).

Selecteer het certificaatveld. In dit voorbeeld selecteren we Issuer en Serienummer.

Het enige ondersteunde gebruikerskenmerk is CertificateUserIds. Selecteer Toevoegen.

Selecteer Opslaan.

In het aanmeldingslogboek ziet u welke binding is gebruikt en welke gegevens van het certificaat zijn gebruikt.

- Selecteer OK om een aangepaste regel op te slaan.

Belangrijk

Voer de PolicyOID in met behulp van de object-id-indeling. Als in het certificaatbeleid bijvoorbeeld Alle uitgiftebeleidsregels worden vermeld, voert u de OID in als 2.5.29.32.0 wanneer u de regel toevoegt. De tekenreeks Alle uitgiftebeleidsregels is ongeldig voor de regeleditor en wordt niet van kracht.

Stap 4: bindingsbeleid voor gebruikersnaam configureren

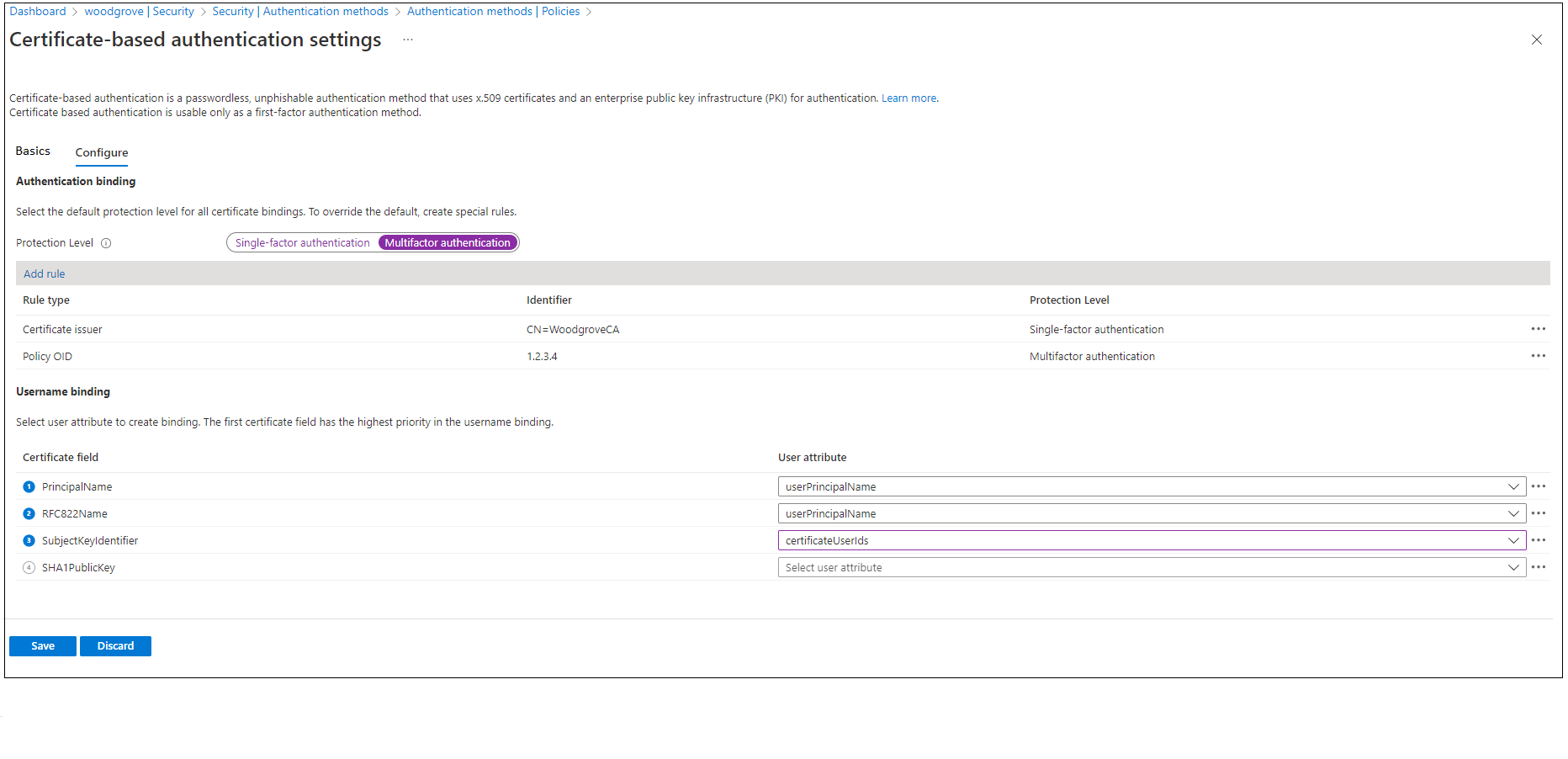

Het bindingsbeleid voor gebruikersnaam helpt het certificaat van de gebruiker te valideren. Standaard wijzen we Principal Name in het certificaat toe aan UserPrincipalName in het gebruikersobject om de gebruiker te bepalen.

Een verificatiebeleid Beheer istrator kan de standaardinstelling overschrijven en een aangepaste toewijzing maken. Zie Hoe gebruikersnaambinding werkt om te bepalen hoe de gebruikersnaambinding werkt.

Zie Certificaatgebruikers-id's voor meer informatie over scenario's die gebruikmaken van het kenmerk certificateUserIds.

Belangrijk

Als een bindingsbeleid voor gebruikersnamen gebruikmaakt van gesynchroniseerde kenmerken, zoals de certificateUserIds, onPremisesUserPrincipalName en het kenmerk userPrincipalName van het gebruikersobject, moet u er rekening mee houden dat accounts met beheerdersbevoegdheden in Active Directory (zoals die met gedelegeerde rechten voor gebruikersobjecten of beheerdersrechten op de Entra Verbinding maken Server) wijzigingen kunnen aanbrengen die van invloed zijn op deze kenmerken in Entra-id.

Maak de gebruikersnaambinding door een van de X.509-certificaatvelden te kiezen om te verbinden met een van de gebruikerskenmerken. De volgorde van de gebruikersnaambinding vertegenwoordigt het prioriteitsniveau van de binding. De eerste heeft de hoogste prioriteit, enzovoort.

Als het opgegeven X.509-certificaatveld op het certificaat wordt gevonden, maar Microsoft Entra-id geen gebruikersobject met deze waarde vindt, mislukt de verificatie. Microsoft Entra ID probeert de volgende binding in de lijst.

Als u de wijzigingen wilt opslaan, selecteert u Opslaan.

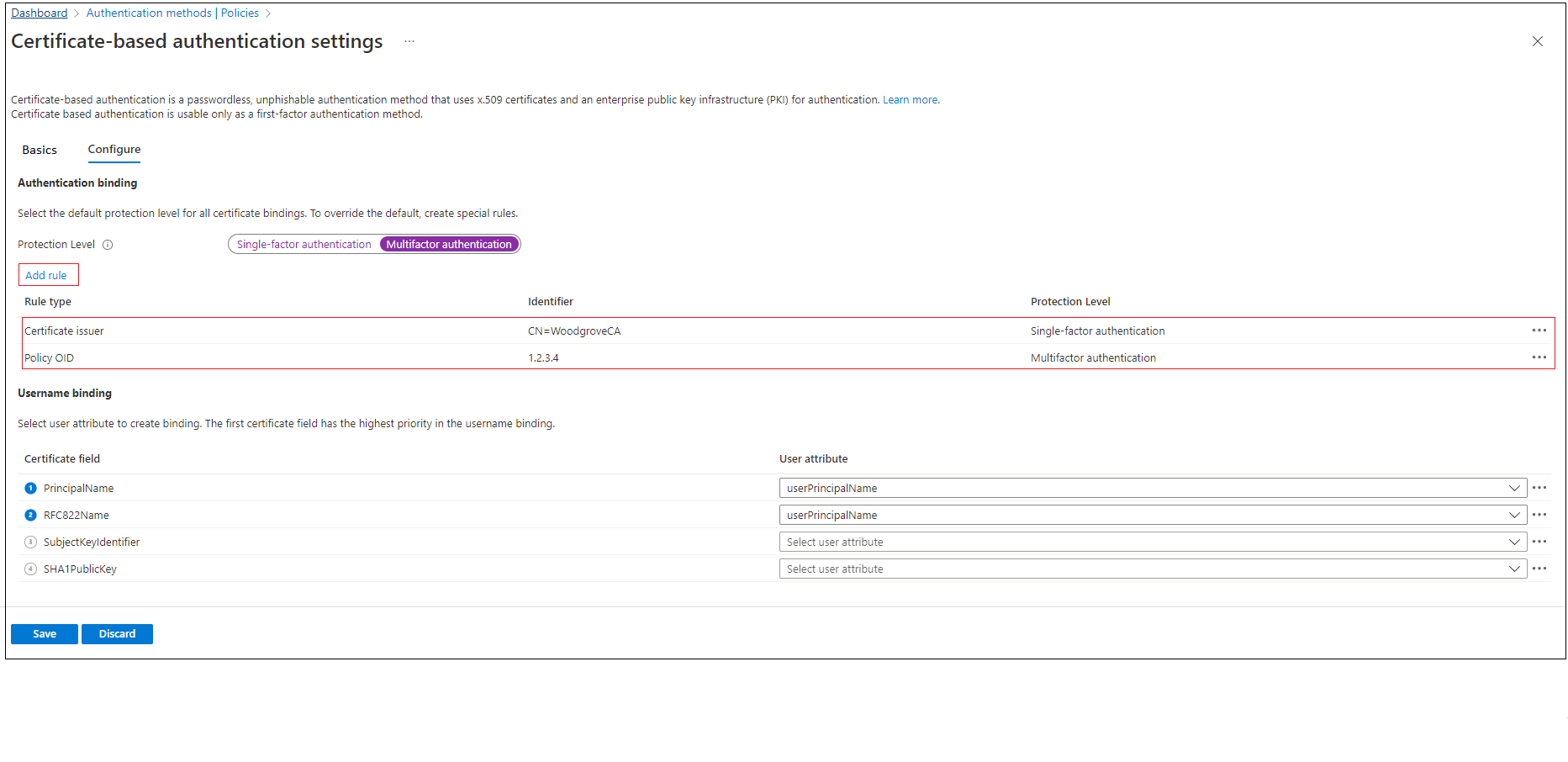

De uiteindelijke configuratie ziet er als volgt uit:

Stap 5: uw configuratie testen

In deze sectie wordt beschreven hoe u uw certificaat en aangepaste regels voor verificatiebinding kunt testen.

Uw certificaat testen

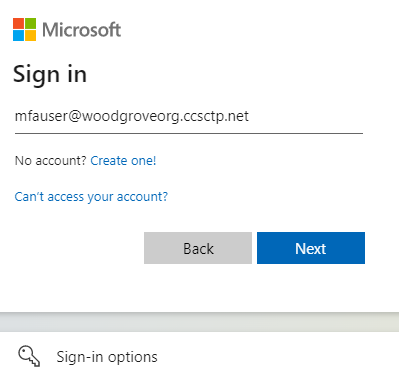

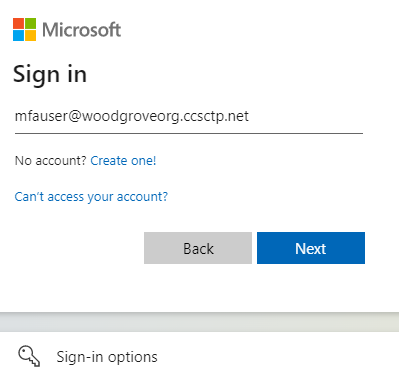

Als eerste configuratietest moet u zich aanmelden bij het MyApps-portal met behulp van uw browser op het apparaat.

Voer uw UPN (User Principal Name) in.

Selecteer Volgende.

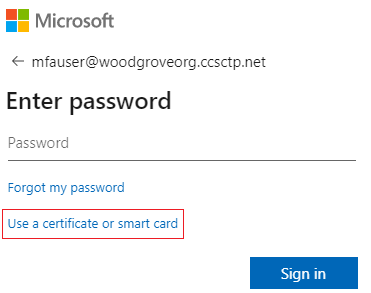

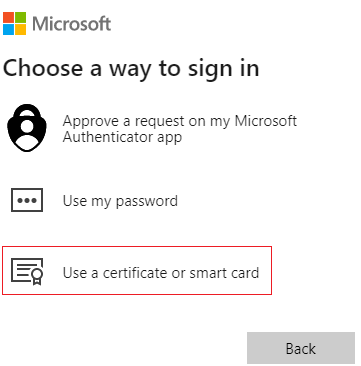

Als u andere verificatiemethoden hebt ingeschakeld, zoals Telefoon aanmelding of FIDO2, zien gebruikers mogelijk een ander aanmeldingsscherm.

Kies Aanmelden met een certificaat.

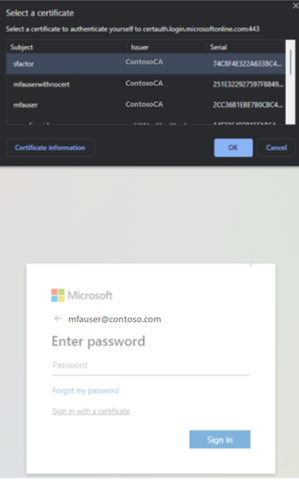

Kies het juiste gebruikerscertificaat in de gebruikersinterface van de clientcertificaatkiezer en selecteer OK.

Gebruikers moeten zijn aangemeld bij de MyApps-portal.

Als uw aanmelding is geslaagd, weet u dat:

- Het gebruikerscertificaat is ingericht in uw testapparaat.

- Microsoft Entra-id is correct geconfigureerd met vertrouwde CA's.

- De gebruikersnaambinding is correct geconfigureerd en de gebruiker wordt gevonden en geverifieerd.

Aangepaste regels voor verificatiebinding testen

Laten we een scenario doorlopen waarin we sterke verificatie valideren. We maken twee verificatiebeleidsregels, één met behulp van verleners die voldoen aan eenmalige verificatie en een andere met behulp van beleids-OID om te voldoen aan meervoudige verificatie.

Maak een onderwerpregel voor verleners met beveiligingsniveau als verificatie met één factor en de waarde die is ingesteld op de waarde van uw CA's. Voorbeeld:

CN = WoodgroveCAMaak een beleids-OID-regel, met beveiligingsniveau als meervoudige verificatie en waarde ingesteld op een van de beleids-OID's in uw certificaat. Bijvoorbeeld 1.2.3.4.

Maak een beleid voor voorwaardelijke toegang voor de gebruiker om meervoudige verificatie te vereisen door de volgende stappen uit te voeren bij Voorwaardelijke toegang: MFA vereisen.

Navigeer naar hetMyApps-portal. Voer uw UPN in en selecteer Volgende.

Kies Aanmelden met een certificaat.

Als u andere verificatiemethoden hebt ingeschakeld, zoals Telefoon aanmeldings- of beveiligingssleutels, zien gebruikers mogelijk een ander aanmeldingsscherm.

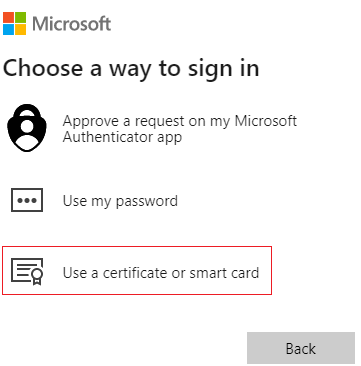

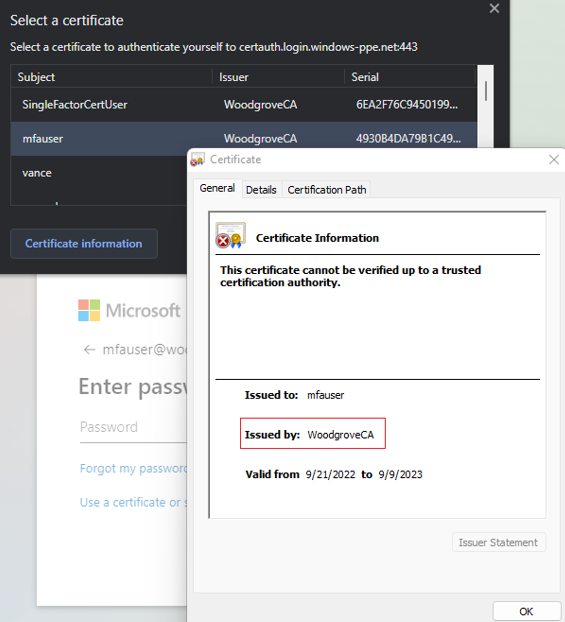

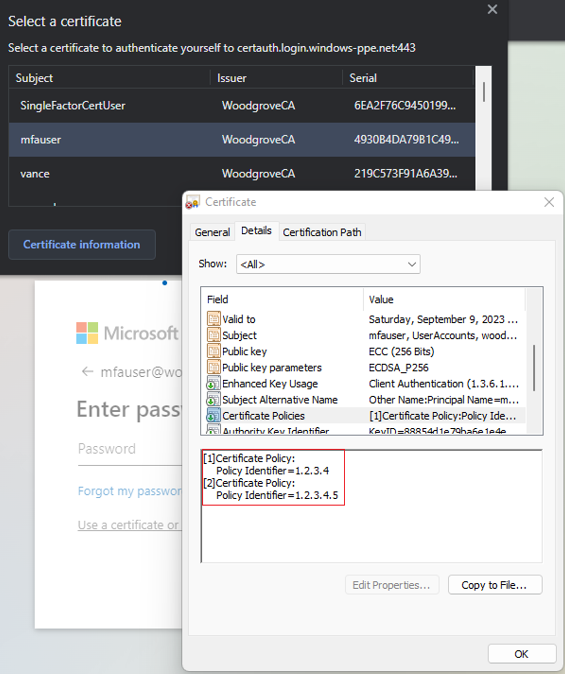

Selecteer het clientcertificaat en selecteer Certificaatgegevens.

Het certificaat wordt weergegeven en u kunt de verlener en beleids-OID-waarden controleren.

Als u beleids-OID-waarden wilt zien, selecteert u Details.

Selecteer het clientcertificaat en selecteer OK.

De beleids-OID in het certificaat komt overeen met de geconfigureerde waarde 1.2.3.4 en voldoet aan meervoudige verificatie. Op dezelfde manier komt de verlener in het certificaat overeen met de geconfigureerde waarde van CN=WoodgroveCA en voldoet deze aan verificatie met één factor.

Omdat de beleids-OID-regel voorrang heeft op de verlenerregel, voldoet het certificaat aan meervoudige verificatie.

Het beleid voor voorwaardelijke toegang voor de gebruiker vereist MFA en het certificaat voldoet aan meerdere factoren, zodat de gebruiker zich kan aanmelden bij de toepassing.

Bindingsbeleid voor gebruikersnaam testen

Het bindingsbeleid voor gebruikersnaam helpt het certificaat van de gebruiker te valideren. Er zijn drie bindingen die worden ondersteund voor het beleid voor de gebruikersnaambinding:

- IssuerAndSerialNumber > CertificateUserIds

- IssuerAndSubject > CertificateUserIds

- Subject > CertificateUserIds

Standaard wijst Microsoft Entra ID Principal Name in het certificaat toe aan UserPrincipalName in het gebruikersobject om de gebruiker te bepalen. Een verificatiebeleid Beheer istrator kan de standaardinstelling overschrijven en een aangepaste toewijzing maken, zoals eerder in stap 4 is uitgelegd.

Voordat u de nieuwe bindingen inschakelt, moet een verificatiebeleid-Beheer istrator ervoor zorgen dat de juiste waarden voor de bindingen worden bijgewerkt in het gebruikersobjectkenmerk Certificate UserIds voor de bijbehorende gebruikersnaambindingen.

- Voor alleen cloudgebruikers gebruikt u het Microsoft Entra-beheercentrum of Microsoft Graph-API's om de waarde in CertificateUserIds bij te werken.

- Voor on-premises gesynchroniseerde gebruikers gebruikt u Microsoft Entra Verbinding maken om de waarden van on-premises te synchroniseren door Microsoft Entra Verbinding maken Regels te volgen of altSecId-waarde te synchroniseren.

Belangrijk

De notatie van de waarden van Issuer, Subject en SerialNumber moet in de omgekeerde volgorde van de indeling in het certificaat staan. Voeg geen ruimte toe aan de verlener of het onderwerp.

Handmatige toewijzing van verleners en serienummer

Hier volgt een voorbeeld voor handmatige toewijzing van verleners en serienummers. De waarde van de verlener die moet worden toegevoegd, is:

C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate

Als u de juiste waarde voor serienummer wilt ophalen, voert u de volgende opdracht uit en slaat u de waarde op die wordt weergegeven in CertificateUserIds. De syntaxis van de opdracht is:

Certutil –dump –v [~certificate path~] >> [~dumpFile path~]

Voorbeeld:

certutil -dump -v firstusercert.cer >> firstCertDump.txt

Hier volgt een voorbeeld voor de opdracht certutil:

certutil -dump -v C:\save\CBA\certs\CBATestRootProd\mfausercer.cer

X509 Certificate:

Version: 3

Serial Number: 48efa06ba8127299499b069f133441b2

b2 41 34 13 9f 06 9b 49 99 72 12 a8 6b a0 ef 48

De serialNumber-waarde die moet worden toegevoegd in CertificateUserId is:

b24134139f069b49997212a86ba0ef48

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<SR> b24134139f069b49997212a86ba0ef48

Handmatige toewijzing van probleem en onderwerp

Hier volgt een voorbeeld voor handmatige toewijzing van problemen en onderwerpen. De waarde van de verlener is:

De waarde Onderwerp is:

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<S> DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Handmatige toewijzing van onderwerp

Hier volgt een voorbeeld voor handmatige toewijzing van onderwerpen. De waarde Onderwerp is:

CertificateUserId:

X509:<S>DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Affiniteitsbinding testen

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleid Beheer istrator.

Blader naar >beleid voor beveiligingsverificatiemethoden.>

Kies verificatiemethodenop basis van certificaten> onder Beheren.

Selecteer Configureren.

Stel vereiste affiniteitsbinding in op tenantniveau.

Belangrijk

Wees voorzichtig met de instelling voor affiniteit voor de hele tenant. U kunt de hele tenant vergrendelen als u de vereiste affiniteitsbinding voor de tenant wijzigt en u geen juiste waarden in het gebruikersobject hebt. Als u ook een aangepaste regel maakt die van toepassing is op alle gebruikers en een binding met hoge affiniteit vereist, kunnen gebruikers in de tenant worden vergrendeld.

Als u wilt testen, selecteert u Vereiste affiniteitsbinding als laag.

Voeg een binding met hoge affiniteit toe, zoals SKI. Selecteer Regel toevoegen onder Gebruikersnaambinding.

Selecteer SKI en selecteer Toevoegen.

Wanneer u klaar bent, ziet de regel er als volgt uit:

Werk alle gebruikersobjecten CertificateUserIds-kenmerk bij om de juiste waarde van SKI van het gebruikerscertificaat te hebben. Zie Ondersteunde patronen voor CertificateUserIDs voor meer informatie.

Maak een aangepaste regel voor verificatiebinding.

Selecteer Toevoegen.

Wanneer u klaar bent, ziet de regel er als volgt uit:

Werk de user CertificateUserIds bij met de juiste SKI-waarde van het certificaat met policy OID 9.8.7.5.

Test met een certificaat met policy OID 9.8.7.5 en de gebruiker moet worden geverifieerd met SKI-binding en MFA ophalen met alleen het certificaat.

CBA inschakelen met behulp van Microsoft Graph API

Voer de volgende stappen uit om CBA in te schakelen en gebruikersnaambindingen te configureren met behulp van Graph API.

Notitie

In de volgende stappen wordt Graph Explorer gebruikt. Deze is niet beschikbaar in de cloud van de Amerikaanse overheid. Cloudtenants van de Amerikaanse overheid kunnen Postman gebruiken om de Microsoft Graph-query's te testen.

Ga naar Microsoft Graph Explorer.

Selecteer Aanmelden bij Graph Explorer en meld u aan bij uw tenant.

Volg de stappen om toestemming te geven voor de gedelegeerde toestemming Policy.ReadWrite.AuthenticationMethod.

GET all verificatiemethoden:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyHAAL de configuratie voor de verificatiemethode x509-certificaten op:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy/authenticationMethodConfigurations/X509CertificateStandaard is de verificatiemethode x509-certificaat uitgeschakeld. Als u wilt toestaan dat gebruikers zich met een certificaat kunnen aanmelden, moet u de verificatiemethode inschakelen en het beleid voor verificatie- en gebruikersnaambinding configureren via een updatebewerking. Voer een PATCH-aanvraag uit om het beleid bij te werken.

Aanvraagtekst:

PATCH https: //graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate Content-Type: application/json { "@odata.type": "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration", "id": "X509Certificate", "state": "enabled", "certificateUserBindings": [ { "x509CertificateField": "PrincipalName", "userProperty": "onPremisesUserPrincipalName", "priority": 1 }, { "x509CertificateField": "RFC822Name", "userProperty": "userPrincipalName", "priority": 2 }, { "x509CertificateField": "PrincipalName", "userProperty": "certificateUserIds", "priority": 3 } ], "authenticationModeConfiguration": { "x509CertificateAuthenticationDefaultMode": "x509CertificateSingleFactor", "rules": [ { "x509CertificateRuleType": "issuerSubject", "identifier": "CN=WoodgroveCA ", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" }, { "x509CertificateRuleType": "policyOID", "identifier": "1.2.3.4", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" } ] }, "includeTargets": [ { "targetType": "group", "id": "all_users", "isRegistrationRequired": false } ] }U krijgt een

204 No contentantwoordcode. Voer de GET-aanvraag opnieuw uit om ervoor te zorgen dat het beleid correct wordt bijgewerkt.Test de configuratie door u aan te melden met een certificaat dat voldoet aan het beleid.

Volgende stappen

- Overzicht van Microsoft Entra CBA

- Technische diepgaande informatie voor Microsoft Entra CBA

- Beperkingen met Microsoft Entra CBA

- Windows SmartCard-aanmelding met Microsoft Entra CBA

- Microsoft Entra CBA op mobiele apparaten (Android en iOS)

- Certificaatgebruikers-id's

- Federatieve gebruikers migreren

- Veelgestelde vragen