Migreren naar Microsoft Entra-meervoudige verificatie en Microsoft Entra-gebruikersverificatie

Meervoudige verificatie helpt uw infrastructuur en assets te beveiligen tegen slechte actoren. Microsoft Multi-Factor Authentication-server (MFA-server) wordt niet meer aangeboden voor nieuwe implementaties. Klanten die MFA Server gebruiken, moeten overstappen op Meervoudige Verificatie van Microsoft Entra (Meervoudige verificatie van Microsoft Entra).

Er zijn verschillende opties voor het migreren van MFA-server naar Microsoft Entra-id:

- Goed: Verplaats alleen uw MFA-service naar Microsoft Entra-id.

- Beter: Verplaats uw MFA-service en gebruikersverificatie naar Microsoft Entra-id, die in dit artikel wordt behandeld.

- Beste: al uw toepassingen, uw MFA-service en gebruikersverificatie verplaatsen naar Microsoft Entra-id. Zie de sectie Overschakelen van toepassingen naar Microsoft Entra ID van dit artikel als u van plan bent om toepassingen te verplaatsen, zoals beschreven in dit artikel.

Als u de juiste MFA-migratieoptie voor uw organisatie wilt selecteren, raadpleegt u de overwegingen in Migreren van MFA-server naar Microsoft Entra-meervoudige verificatie.

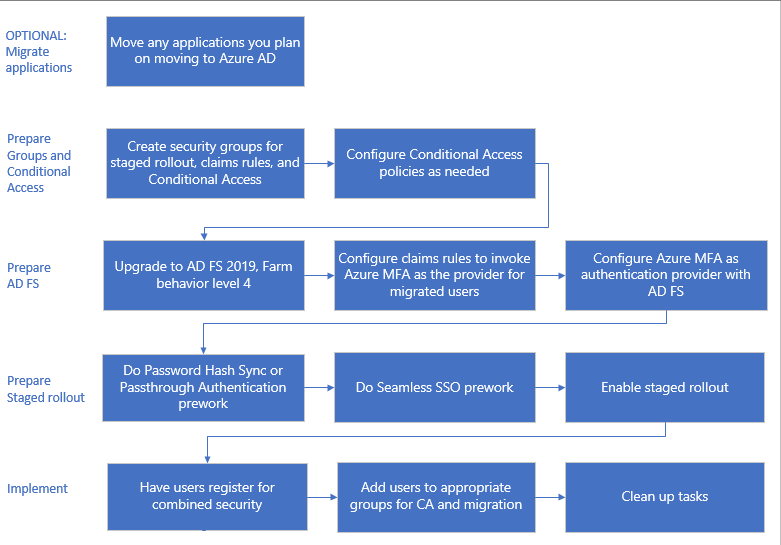

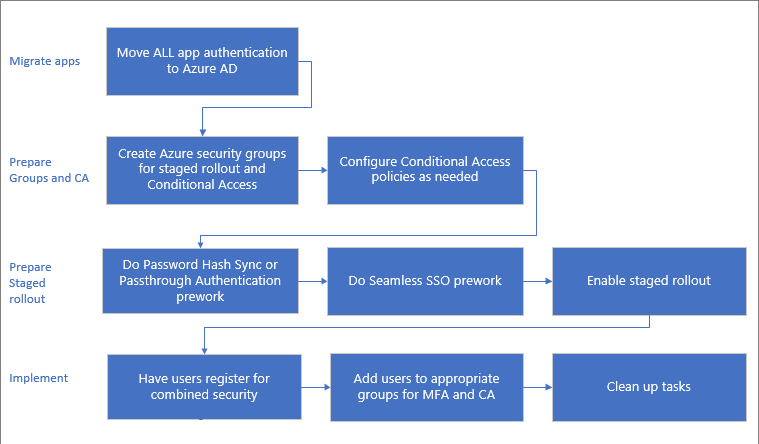

In het volgende diagram ziet u het proces voor migratie naar Microsoft Entra multifactor-verificatie en cloudverificatie terwijl sommige van uw toepassingen op AD FS behouden blijven. Met dit proces wordt de iteratieve migratie van gebruikers van MFA Server naar Microsoft Entra multifactor authentication op basis van groepslidmaatschap mogelijk.

Elke stap wordt uitgelegd in de volgende secties van dit artikel.

Notitie

Als u van plan bent om toepassingen te verplaatsen naar Microsoft Entra ID als onderdeel van deze migratie, moet u dit doen vóór uw MFA-migratie. Als u al uw toepassingen verplaatst, kunt u secties van het MFA-migratieproces overslaan. Zie de sectie over het verplaatsen van toepassingen aan het einde van dit artikel.

Proces voor migratie naar Microsoft Entra-id en gebruikersverificatie

Groepen en voorwaardelijke toegang voorbereiden

Groepen worden gebruikt in drie hoedanigheden voor MFA-migratie.

Gebruikers iteratief verplaatsen naar Meervoudige Verificatie van Microsoft Entra met gefaseerde implementatie.

Gebruik een groep die is gemaakt in Microsoft Entra-id, ook wel een cloudgroep genoemd. U kunt Microsoft Entra-beveiligingsgroepen of Microsoft 365 Groepen gebruiken voor het verplaatsen van gebruikers naar MFA en voor beleid voor voorwaardelijke toegang.

Belangrijk

Geneste en dynamische groepen worden niet ondersteund voor gefaseerde implementatie. Gebruik deze typen groepen niet.

Beleid voor voorwaardelijke toegang. U kunt Microsoft Entra ID of on-premises groepen gebruiken voor voorwaardelijke toegang.

Om Microsoft Entra multifactor authentication voor AD FS-toepassingen aan te roepen met claimregels. Deze stap is alleen van toepassing als u toepassingen met AD FS gebruikt.

U moet een on-premises Active Directory-beveiligingsgroep gebruiken. Zodra Microsoft Entra meervoudige verificatie een extra verificatiemethode is, kunt u groepen gebruikers aanwijzen om die methode te gebruiken voor elke relying party-vertrouwensrelatie. U kunt bijvoorbeeld Meervoudige Verificatie van Microsoft Entra aanroepen voor gebruikers die u al hebt gemigreerd en MFA-server voor gebruikers die nog niet zijn gemigreerd. Deze strategie is zowel nuttig bij het testen als tijdens de migratie.

Notitie

We raden u niet aan om groepen opnieuw te gebruiken die worden gebruikt voor beveiliging. Gebruik alleen de beveiligingsgroep om een groep hoogwaardige apps te beveiligen met beleid voor voorwaardelijke toegang.

Het voorwaardelijke toegangsbeleid configureren

Als u al voorwaardelijke toegang gebruikt om te bepalen wanneer gebruikers om MFA worden gevraagd, hebt u geen wijzigingen in uw beleid nodig. Wanneer gebruikers worden gemigreerd naar cloudverificatie, gaan ze microsoft Entra-meervoudige verificatie gebruiken zoals gedefinieerd door uw beleid voor voorwaardelijke toegang. Ze worden niet meer omgeleid naar AD FS en MFA-server.

Als voor uw federatieve domeinen de federatieveIdpMfaBehavior is ingesteld op enforceMfaByFederatedIdp of ondersteuntMfa-vlag is ingesteld $True op (de federatieveIdpMfaBehavior overschrijft SupportsMfa wanneer beide zijn ingesteld), dwingt u waarschijnlijk MFA af op AD FS met behulp van claimregels.

In dit geval moet u uw claimregels analyseren op de vertrouwensrelatie van de Relying Party van Microsoft Entra ID en beleidsregels voor voorwaardelijke toegang maken die dezelfde beveiligingsdoelen ondersteunen.

Configureer indien nodig beleid voor voorwaardelijke toegang voordat u gefaseerde implementatie inschakelt. Voor meer informatie raadpleegt u de volgende bronnen:

AD FS voorbereiden

Als u geen toepassingen in AD FS hebt waarvoor MFA is vereist, kunt u deze sectie overslaan en naar de sectie Gefaseerde implementatie voorbereiden gaan.

AD FS-serverfarm upgraden naar 2019, FBL 4

In AD FS 2019 heeft Microsoft nieuwe functionaliteit uitgebracht om aanvullende verificatiemethoden op te geven voor een relying party, zoals een toepassing. U kunt een extra verificatiemethode opgeven met behulp van groepslidmaatschap om de verificatieprovider te bepalen. Door een extra verificatiemethode op te geven, kunt u overstappen op Meervoudige Verificatie van Microsoft Entra terwijl andere verificatie tijdens de overgang intact blijft.

Zie voor meer informatie Upgraden naar AD FS in Windows Server 2016 met een WID-database. In dit artikel komt zowel het upgraden van uw farm naar AD FS 2019 als het upgraden van uw FBL naar 4 aan bod.

Claimregels configureren om Meervoudige Verificatie van Microsoft Entra aan te roepen

Nu Microsoft Entra-meervoudige verificatie een extra verificatiemethode is, kunt u groepen gebruikers toewijzen om Meervoudige Verificatie van Microsoft Entra te gebruiken door claimregels te configureren, ook wel vertrouwensrelaties van relying party's genoemd. Met behulp van groepen kunt u bepalen welke verificatieprovider globaal of per toepassing wordt aangeroepen. U kunt bijvoorbeeld Meervoudige Verificatie van Microsoft Entra aanroepen voor gebruikers die zich hebben geregistreerd voor gecombineerde beveiligingsgegevens of hun telefoonnummers hebben gemigreerd, terwijl de MFA-server wordt aangeroepen voor gebruikers van wie de telefoonnummers niet zijn gemigreerd.

Notitie

Claimregels vereisen een on-premises beveiligingsgroep.

Een back-up maken van regels

Maak een back-up van uw regels voordat u nieuwe claimregels configureert. U moet claimregels herstellen als onderdeel van uw opschoonstappen.

Afhankelijk van uw configuratie moet u mogelijk ook de bestaande regel kopiëren en de nieuwe regels die worden gemaakt voor de migratie toevoegen.

Als u globale regels wilt weergeven, voert u het volgende uit:

Get-AdfsAdditionalAuthenticationRule

Als u relying party-vertrouwensrelaties wilt weergeven, voert u de volgende opdracht uit en vervangt u RPTrustName door de naam van de vertrouwensclaimregel van de relying party:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Beleid inzake toegangsbeheer

Notitie

Beleid inzake toegangsbeheer kan niet worden geconfigureerd voor het aanroepen van een specifieke verificatieprovider op basis van groepslidmaatschap.

Als u van uw toegangsbeheerbeleid wilt overstappen naar aanvullende verificatieregels, voert u deze opdracht uit voor elk van uw relying party-vertrouwensrelaties met behulp van de MFA-serververificatieprovider:

Set-AdfsRelyingPartyTrust -**TargetName AppA -AccessControlPolicyName $Null**

Met deze opdracht wordt de logica van uw huidige toegangsbeheerbeleid overgezet naar aanvullende verificatieregels.

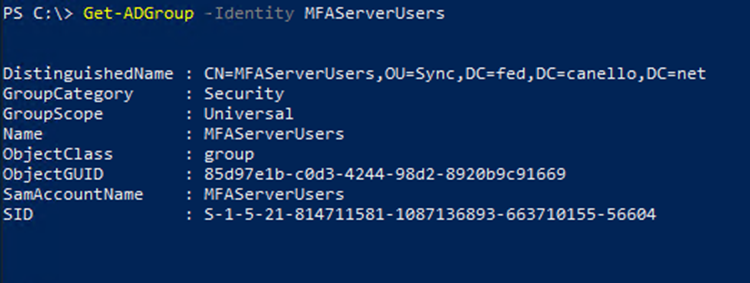

De groep instellen en de SID zoeken

U moet een specifieke groep hebben waarin u gebruikers plaatst voor wie u Microsoft Entra multifactor-verificatie wilt aanroepen. U moet de beveiligings-id (SID) voor die groep vinden.

Als u de groeps-SID wilt zoeken, voert u de volgende opdracht uit en vervangt u deze door GroupName de groepsnaam:

Get-ADGroup GroupName

De claimregels instellen om Meervoudige Verificatie van Microsoft Entra aan te roepen

Met de volgende Microsoft Graph PowerShell-cmdlets wordt Meervoudige Verificatie voor Microsoft Entra aangeroepen voor gebruikers in de groep wanneer ze zich niet in het bedrijfsnetwerk bevinden.

Vervang "YourGroupSid" door de SID die is gevonden door de voorgaande cmdlet uit te voeren.

Lees het artikel Aanvullende verificatieproviders kiezen in 2019.

Belangrijk

Maak een back-up van uw claimregels voordat u doorgaat.

Globale claimregel instellen

Voer de volgende opdracht uit en vervang RPTrustName door de naam van de claimregel van de relying party-vertrouwensrelatie:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Met deze opdracht worden uw huidige aanvullende verificatieregels voor uw relying party-vertrouwensrelatie geretourneerd.

U moet de volgende regels toevoegen aan uw huidige claimregels:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

In het volgende voorbeeld wordt ervan uitgegaan dat uw huidige claimregels zijn geconfigureerd om te vragen om MFA wanneer gebruikers van buiten uw netwerk verbinding maken. Dit voorbeeld bevat de aanvullende regels die u moet toevoegen.

Set-AdfsAdditionalAuthenticationRule -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Claimregels per toepassing instellen

In dit voorbeeld worden claimregels gewijzigd voor een specifieke relying party-vertrouwensrelatie. Het bevat de aanvullende regels die u moet toevoegen.

Set-AdfsRelyingPartyTrust -TargetName AppA -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

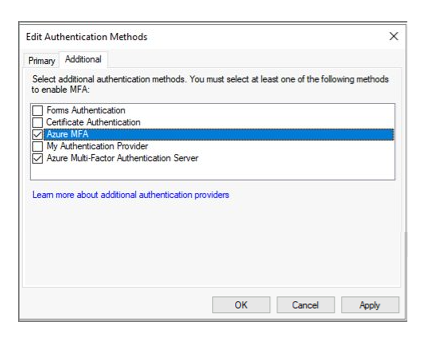

Meervoudige verificatie van Microsoft Entra configureren als verificatieprovider in AD FS

Als u Microsoft Entra-meervoudige verificatie voor AD FS wilt configureren, moet u elke AD FS-server configureren. Als meerdere AD FS-servers zich in uw farm bevinden, kunt u deze extern configureren met Behulp van Microsoft Graph PowerShell.

Zie De AD FS-servers configureren voor stapsgewijze instructies voor dit proces.

Nadat u de servers hebt geconfigureerd, kunt u Meervoudige Verificatie van Microsoft Entra toevoegen als een extra verificatiemethode.

Gefaseerde implementatie voorbereiden

U bent nu klaar om gefaseerde implementatie in te schakelen. Gefaseerde implementatie helpt u om uw gebruikers iteratief te verplaatsen naar PHS of PTA terwijl ze ook hun on-premises MFA-instellingen migreren.

- Bekijk de ondersteunde scenario's.

- Eerst moet u het voorwerk voor PHS of het voorwerk voor PTA uitvoeren. We raden PHS aan.

- Vervolgens voert u het voorbereidende werk uit voor naadloze eenmalige aanmelding.

- Schakel de gefaseerde implementatie van cloudverificatie in voor uw geselecteerde verificatiemethode.

- Voeg de groepen toe die u hebt gemaakt voor gefaseerde implementatie. Houd er rekening mee dat u gebruikers iteratief toevoegt aan groepen en dat ze geen dynamische of geneste groepen kunnen zijn.

Gebruikers registreren voor Meervoudige Verificatie van Microsoft Entra

In deze sectie wordt beschreven hoe gebruikers zich kunnen registreren voor gecombineerde beveiliging (MFA en selfservice voor wachtwoordherstel) en hoe ze hun MFA-instellingen kunnen migreren. Microsoft Authenticator kan worden gebruikt als in de modus zonder wachtwoord. Het kan ook worden gebruikt als tweede factor voor MFA met een van beide registratiemethoden.

Registreren voor gecombineerde beveiligingsregistratie (aanbevolen)

We raden u aan uw gebruikers te laten registreren voor gecombineerde beveiligingsgegevens. Dit is één plek waar ze hun verificatiemethoden en apparaten kunnen registreren voor zowel MFA als SSPR.

Microsoft biedt informatiesjablonen die u aan uw gebruikers kunt bieden om hen door het gecombineerde registratieproces te begeleiden.

Dit zijn sjablonen voor e-mail, posters, tafeltenten en verschillende andere assets. Gebruikers registreren hun gegevens ophttps://aka.ms/mysecurityinfo, waarna ze naar het gecombineerde beveiligingsregistratiescherm gaan.

U wordt aangeraden het beveiligingsregistratieproces te beveiligen met voorwaardelijke toegang die vereist dat de registratie plaatsvindt vanaf een vertrouwd apparaat of een vertrouwde locatie. Zie Verificatiemethodeactiviteit voor Microsoft Entra-id voor informatie over het bijhouden van registratiestatussen.

Notitie

Gebruikers die hun gecombineerde beveiligingsgegevens vanaf een niet-vertrouwde locatie of een niet-vertrouwd apparaat MOETEN registreren, kunnen een tijdelijke toegangspas krijgen of tijdelijk worden uitgesloten van het beleid.

MFA-instellingen migreren vanaf MFA-server

U kunt het hulpprogramma MFA-servermigratie gebruiken om geregistreerde MFA-instellingen te synchroniseren voor gebruikers van MFA-server naar Microsoft Entra-id. U kunt telefoonnummers, hardwaretokens en apparaatregistraties, zoals app-instellingen van Microsoft Authenticator, synchroniseren.

Gebruikers aan de juiste groepen toevoegen

- Als u nieuw beleid voor voorwaardelijke toegang hebt gemaakt, voegt u de juiste gebruikers toe aan deze groepen.

- Als u on-premises beveiligingsgroepen voor claimregels hebt gemaakt, voegt u de juiste gebruikers aan deze groepen toe.

- Pas nadat u gebruikers hebt toegevoegd aan de juiste regels voor voorwaardelijke toegang, voegt u gebruikers toe aan de groep die u hebt gemaakt voor gefaseerde implementatie. Als u klaar bent, gaan ze de Azure-verificatiemethode gebruiken die u hebt geselecteerd (PHS of PTA) en Microsoft Entra multifactor-verificatie wanneer ze MFA moeten uitvoeren.

Belangrijk

Geneste en dynamische groepen worden niet ondersteund voor gefaseerde implementatie. Gebruik deze typen groepen niet.

We raden u niet aan om groepen opnieuw te gebruiken die worden gebruikt voor beveiliging. Als u een beveiligingsgroep gebruikt om een groep hoogwaardige apps te beveiligen met beleid voor voorwaardelijke toegang, gebruikt u alleen de groep voor dat doel.

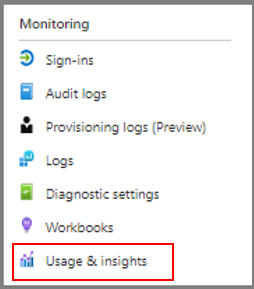

Controleren

Er zijn veel Azure Monitor-werkmappen en gebruiks- en inzichtenrapporten beschikbaar om uw implementatie te bewaken. Deze rapporten vindt u in Microsoft Entra ID in het navigatiedeelvenster onder Bewaking.

Gefaseerde implementatie van bewaking

Selecteer Openbare sjablonen in de sectie Werkmappen. Selecteer onder de sectie Hybride verificatie de werkmap Groepen, gebruikers en aanmeldingen in een gefaseerde implementatie.

Deze werkmap kan worden gebruikt om de volgende activiteiten te bewaken:

- Gebruikers en groepen die zijn toegevoegd aan de gefaseerde implementatie.

- Gebruikers en groepen die zijn verwijderd uit de gefaseerde implementatie.

- Aanmeldingsfouten voor gebruikers in gefaseerde implementatie en de redenen voor fouten.

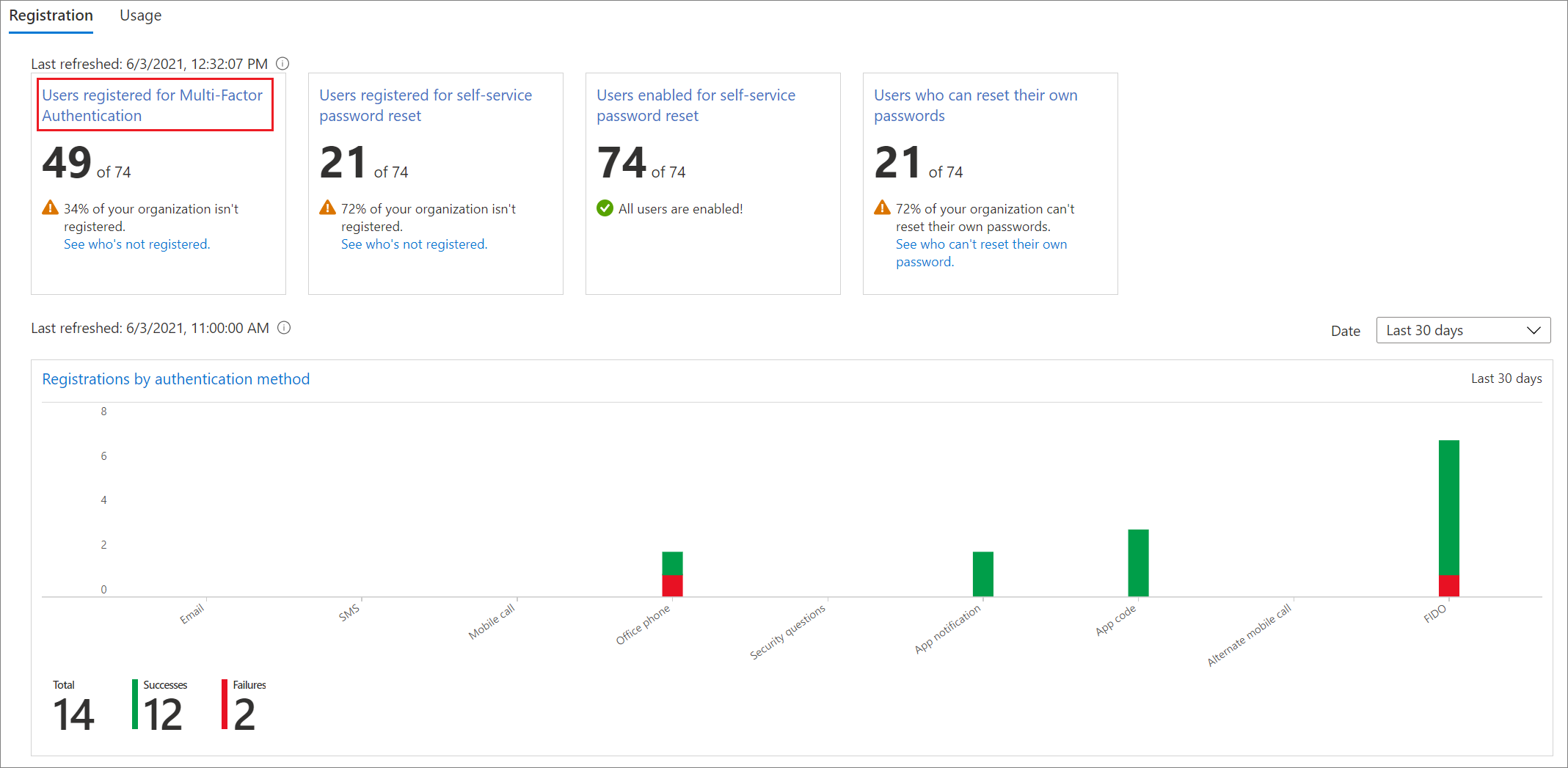

Registratie van meervoudige verificatie van Microsoft Entra bewaken

Registratie van meervoudige verificatie van Microsoft Entra kan worden bewaakt met behulp van het rapport Gebruiks- en inzichten van verificatiemethoden. Dit rapport vindt u in Microsoft Entra-id. Selecteer Bewaking en selecteer vervolgens Usage &insights.

Selecteer verificatiemethoden in Gebruik en inzichten.

Gedetailleerde registratiegegevens van Microsoft Entra voor meervoudige verificatie vindt u op het tabblad Registratie. U kunt inzoomen om een lijst met geregistreerde gebruikers weer te geven door de hyperlink Gebruikers te selecteren die zijn geregistreerd voor Meervoudige verificatie van Azure.

De aanmeldingsstatus van de toepassing bewaken

Bewaak toepassingen die u naar Microsoft Entra ID hebt verplaatst met de werkmap voor de aanmeldingsstatus van de app of het gebruiksrapport voor toepassingsactiviteiten.

- Werkmap voor de aanmeldingsstatus van de toepassing. Zie De aanmeldingsstatus van toepassingen bewaken voor tolerantie voor gedetailleerde richtlijnen over het gebruik van deze werkmap.

- Gebruiksrapport voor Microsoft Entra-toepassingsactiviteiten. Dit rapport kan worden gebruikt om de geslaagde en mislukte aanmeldingen voor afzonderlijke toepassingen weer te geven. Het biedt ook de mogelijkheid om in te zoomen en aanmeldingsactiviteiten weer te geven voor een specifieke toepassing.

Opschoningstaken

Nadat u alle gebruikers hebt verplaatst naar Microsoft Entra-cloudverificatie en Microsoft Entra-meervoudige verificatie, bent u klaar om uw MFA-server buiten gebruik te stellen. Het is raadzaam om MFA-serverlogboeken te controleren om ervoor te zorgen dat er geen gebruikers of toepassingen zijn die de server gebruiken voordat u de server verwijdert.

Uw domeinen converteren naar beheerde verificatie

U moet nu uw federatieve domeinen in Microsoft Entra ID converteren naar beheerde en verwijder de gefaseerde implementatieconfiguratie. Deze conversie zorgt ervoor dat nieuwe gebruikers cloudverificatie gebruiken zonder dat ze worden toegevoegd aan de migratiegroepen.

Claimregels in AD FS herstellen en verificatieprovider van de MFA-server verwijderen

Volg de stappen onder Claimregels configureren om Meervoudige Verificatie van Microsoft Entra aan te roepen om de claimregels te herstellen en eventuele AzureMFAServerAuthentication-claimregels te verwijderen.

Verwijder bijvoorbeeld de volgende sectie uit de regels:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"**YourGroupSID**"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

MFA-server uitschakelen als verificatieprovider in AD FS

Deze wijziging zorgt ervoor dat alleen Meervoudige Verificatie van Microsoft Entra wordt gebruikt als verificatieprovider.

- Open de AD FS-beheerconsole.

- Klik onder Services met de rechtermuisknop op Verificatiemethoden en selecteer Meervoudige verificatiemethoden bewerken.

- Schakel het selectievakje Azure Multi-Factor Authentication-server uit.

De MFA-server buiten gebruik stellen

Volg de procedure voor het uit bedrijf nemen van servers van uw bedrijf om de MFA-servers in uw omgeving te verwijderen.

Mogelijke overwegingen bij het buiten gebruik stellen van de MFA-server zijn:

- Het is raadzaam om MFA-serverlogboeken te controleren om ervoor te zorgen dat er geen gebruikers of toepassingen zijn die de server gebruiken voordat u de server verwijdert.

- Verwijder de Multi-Factor Authentication-server uit de Configuratiescherm op de server.

- U kunt eventueel logboeken en gegevensmappen opschonen die achterblijven nadat u er eerst een back-up van heeft gemaakt.

- Verwijder de webserver-SDK voor meervoudige verificatie, indien van toepassing, inclusief bestanden die zijn overgelaten inetpub\wwwroot\MultiFactorAuthWebServiceSdk en/of MultiFactorAuth-mappen.

- Voor pre-8.0.x-versies van MFA-server kan het ook nodig zijn om de meervoudige verificatie te verwijderen Telefoon App-webservice.

Toepassingsverificatie verplaatsen naar Microsoft Entra-id

Als u al uw toepassingsverificatie migreert met uw MFA en gebruikersverificatie, kunt u aanzienlijke delen van uw on-premises infrastructuur verwijderen, waardoor de kosten en risico's worden verminderd. Als u alle toepassingsverificatie verplaatst, kunt u de fase AD FS voorbereiden overslaan en uw MFA-migratie vereenvoudigen.

Het proces voor het verplaatsen van alle toepassingsverificatie wordt weergegeven in het volgende diagram.

Als u niet alle toepassingen vóór de migratie kunt verplaatsen, verplaatst u zoveel mogelijk voordat u begint. Zie Resources voor het migreren van toepassingen naar Microsoft Entra ID voor meer informatie over het migreren van toepassingen naar Azure.