Standaardinstellingen voor beveiliging in Microsoft Entra ID

Met standaardinstellingen voor beveiliging kunt u uw organisatie gemakkelijker beschermen tegen identiteitsgerelateerde aanvallen, zoals wachtwoordspray, herhaling en phishing die gebruikelijk zijn in de huidige omgevingen.

Microsoft maakt deze vooraf geconfigureerde beveiligingsinstellingen beschikbaar voor iedereen, omdat we weten dat het beheren van beveiliging lastig kan zijn. Op basis van onze bevindingen worden meer dan 99,9% van deze veelvoorkomende identiteitsgerelateerde aanvallen gestopt door meervoudige verificatie te gebruiken en verouderde verificatie te blokkeren. Ons doel is ervoor te zorgen dat alle organisaties minimaal een basisniveau van beveiliging hebben ingeschakeld zonder extra kosten.

Deze basisbesturingselementen zijn onder andere:

- Vereisen dat alle gebruikers zich registreren voor meervoudige verificatie

- Beheerders verplichten om meervoudige verificatie uit te voeren

- Gebruikers verplichten om meervoudige verificatie uit te voeren wanneer dat nodig is

- Verouderde verificatieprotocollen blokkeren

- Beschermde activiteiten beveiligen, zoals toegang tot Azure Portal

Voor wie is het bedoeld?

- Organisaties die hun beveiligingspostuur willen verhogen, maar niet weten hoe of waar ze moeten beginnen.

- Organisaties die gebruikmaken van de gratis laag van Microsoft Entra ID-licenties.

Wie moet voorwaardelijke toegang gebruiken?

- Als u een organisatie bent met Microsoft Entra ID P1- of P2-licenties, zijn de standaardinstellingen voor beveiliging waarschijnlijk niet geschikt voor u.

- Als uw organisatie complexe beveiligingsvereisten heeft, kunt u voorwaardelijke toegang overwegen.

Standaardinstellingen voor beveiliging inschakelen

Als uw tenant is gemaakt op of na 22 oktober 2019, zijn de standaardinstellingen voor beveiliging mogelijk ingeschakeld in uw tenant. Om al onze gebruikers te beschermen, worden de standaardinstellingen voor beveiliging tijdens het maken voor alle nieuwe tenants geïmplementeerd.

Om organisaties te beschermen, werken we altijd aan het verbeteren van de beveiliging van Microsoft-accountservices. Als onderdeel van deze beveiliging worden klanten periodiek op de hoogte gesteld van de automatische activering van de standaardinstellingen voor beveiliging als ze:

- Geen beleid voor voorwaardelijke toegang

- Geen Premium-licenties

- Werken niet actief met verouderde verificatieclients

Nadat deze instelling is ingeschakeld, moeten alle gebruikers in de organisatie zich registreren voor meervoudige verificatie. Als u verwarring wilt voorkomen, raadpleegt u de e-mail die u hebt ontvangen en kunt u de standaardinstellingen voor beveiliging uitschakelen nadat deze is ingeschakeld.

Als u de standaardinstellingen voor beveiliging in uw directory wilt configureren, moet u ten minste de rol Security Beheer istrator hebben toegewezen. Standaard wordt aan het eerste account in een map een rol met hogere bevoegdheden toegewezen, ook wel Global Beheer istrator genoemd.

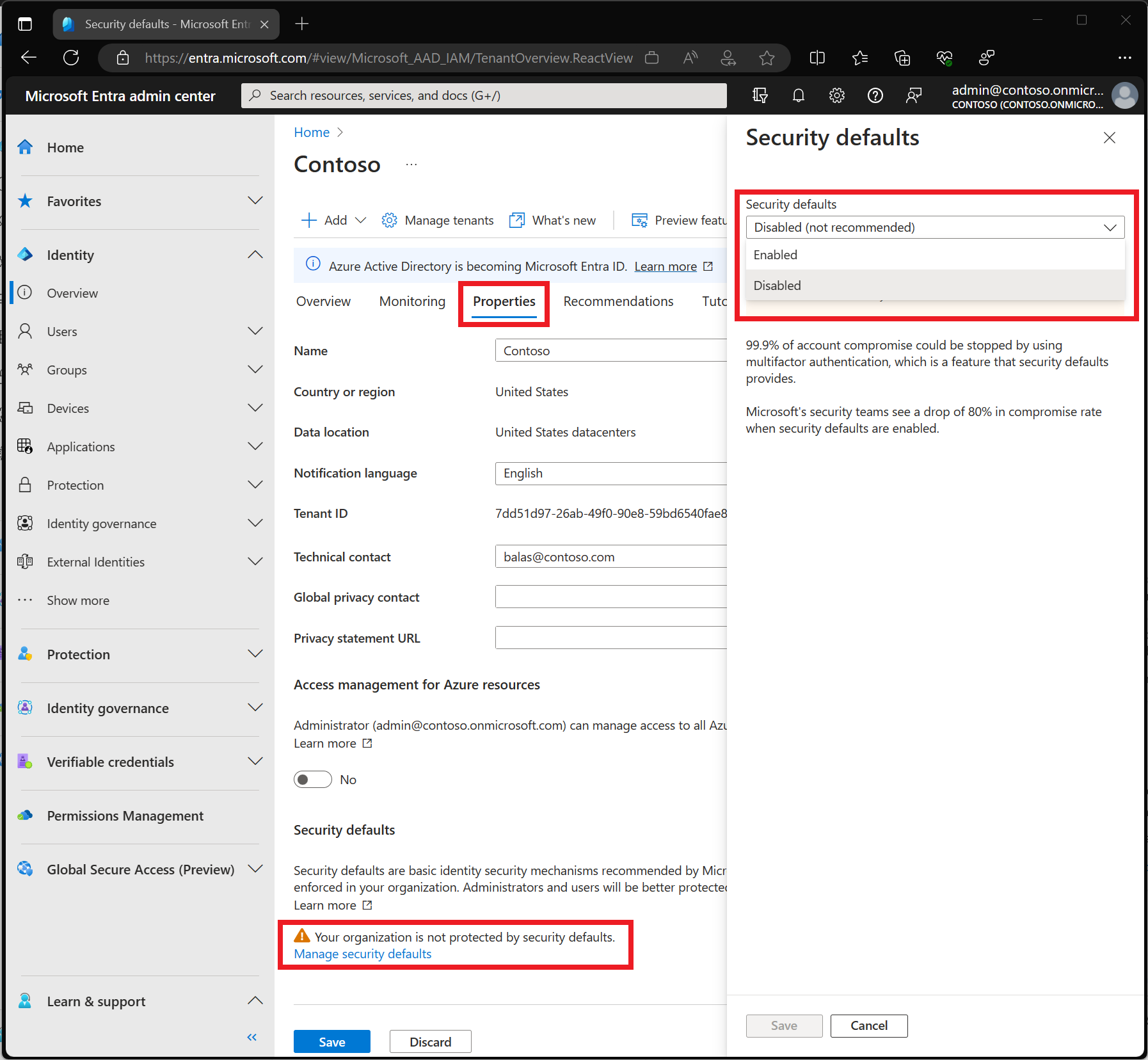

Standaardinstellingen voor beveiliging inschakelen:

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een security Beheer istrator.

- Blader naar Identiteit>Overzicht>Eigenschappen.

- Selecteer Standaardinstellingen voor beveiliging beheren.

- Stel de standaardinstellingen voor beveiliging in op Ingeschakeld.

- Selecteer Opslaan.

Actieve tokens intrekken

Als onderdeel van het inschakelen van standaardinstellingen voor beveiliging, moeten beheerders alle bestaande tokens intrekken, zodat alle gebruikers zich moeten registreren voor meervoudige verificatie. Met deze intrekkingsgebeurtenis worden eerder geverifieerde gebruikers gedwongen zich te verifiëren en te registreren voor meervoudige verificatie. Deze taak kan worden uitgevoerd met behulp van de PowerShell-cmdlet Revoke-AzureADUserAllRefreshToken PowerShell.

Afgedwongen beveiligingsbeleid

Vereisen dat alle gebruikers zich registreren voor Meervoudige Verificatie van Microsoft Entra

Alle gebruikers hebben 14 dagen de tijd om zich te registreren met behulp van de Microsoft Authenticator-app of elke app die OATH TOTP ondersteunt. Nadat de 14 dagen zijn verstreken, kan de gebruiker zich pas aanmelden nadat de registratie is voltooid. De periode van veertien dagen voor een gebruiker begint na de eerste geslaagde interactieve aanmelding nadat de standaardinstellingen voor beveiliging zijn ingeschakeld.

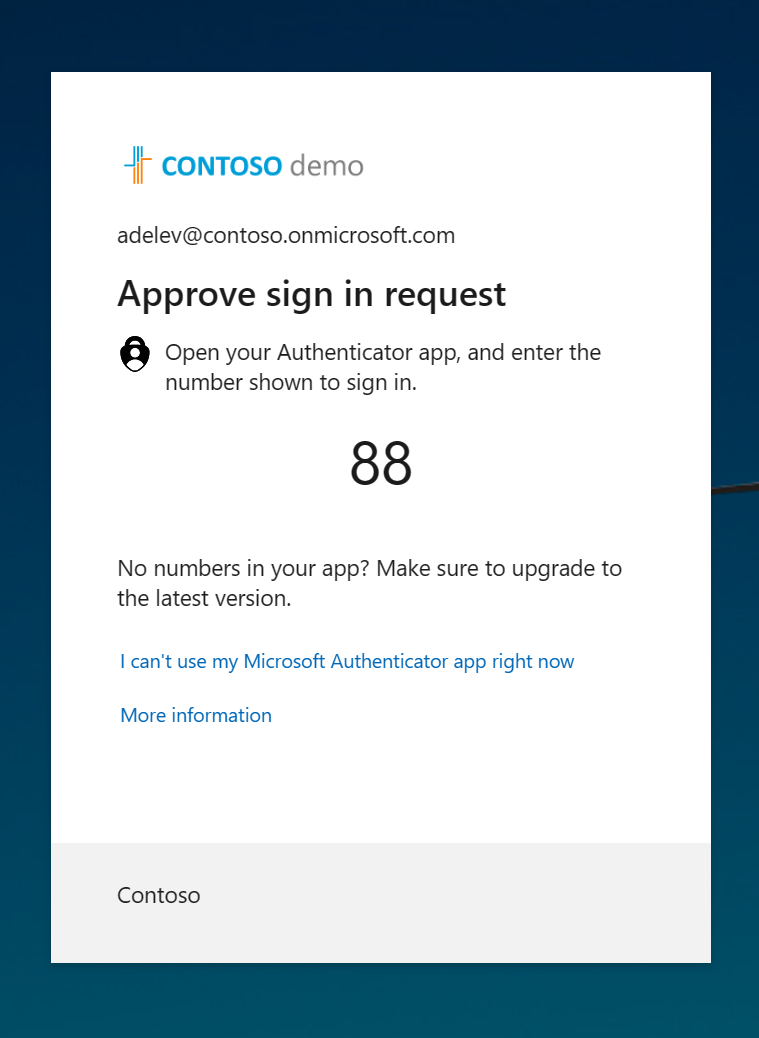

Wanneer gebruikers zich aanmelden en worden gevraagd om meervoudige verificatie uit te voeren, zien ze een scherm met een nummer dat moet worden ingevoerd in de Microsoft Authenticator-app. Deze meting helpt voorkomen dat gebruikers vallen voor MFA-vermoeidheidsaanvallen.

Beheerders verplichten meervoudige verificatie uit te voeren

Beheerders hebben meer toegang tot uw omgeving. Vanwege de kracht die deze zeer bevoorrechte accounts hebben, moet u ze met speciale zorg behandelen. Een veelgebruikte methode voor het verbeteren van de beveiliging van bevoegde accounts is het vereisen van een sterkere vorm van accountverificatie voor aanmelding, zoals het vereisen van meervoudige verificatie.

Tip

Aanbevelingen voor uw beheerders:

- Zorg ervoor dat alle beheerders zich aanmelden nadat ze de standaardinstellingen voor beveiliging hebben ingeschakeld, zodat ze zich kunnen registreren voor verificatiemethoden.

- Zorg voor afzonderlijke accounts voor beheer- en standaardproductiviteitstaken om het aantal keren dat uw beheerders om MFA worden gevraagd aanzienlijk te verminderen.

Nadat de registratie is voltooid, zijn de volgende beheerdersrollen vereist om meervoudige verificatie uit te voeren telkens wanneer ze zich aanmelden:

- Hoofdbeheerder

- Toepassingsbeheerder

- Verificatiebeheerder

- Beheerder van verificatiebeleid

- Factureringsbeheerder

- Beheerder van de cloudtoepassing

- Beheerder voor voorwaardelijke toegang

- Exchange-beheerder

- Helpdeskbeheerder

- Identity Governance-beheerder

- Wachtwoordbeheerder

- Bevoorrechte verificatiebeheerder

- Beheerder voor bevoorrechte rollen

- Beveiligingsbeheer

- SharePoint-beheerder

- Gebruikersbeheerder

Vereisen dat gebruikers meervoudige verificatie uitvoeren wanneer dat nodig is

We denken vaak dat beheerdersaccounts de enige accounts zijn die extra verificatielagen nodig hebben. Beheerders hebben ruime toegang tot gevoelige informatie en kunnen wijzigingen aanbrengen in de instellingen voor het hele abonnement. Maar aanvallers richten zich vaak op eindgebruikers.

Nadat deze aanvallers toegang hebben gekregen, kunnen ze toegang vragen tot vertrouwelijke informatie voor de oorspronkelijke accounthouder. Ze kunnen zelfs de hele directory downloaden om een phishingaanval uit te voeren op de hele organisatie.

Een veelgebruikte methode voor het verbeteren van de beveiliging voor alle gebruikers is het vereisen van een sterkere vorm van accountverificatie, zoals meervoudige verificatie, voor iedereen. Nadat gebruikers de registratie hebben voltooid, wordt ze zo nodig om een andere verificatie gevraagd. Microsoft bepaalt wanneer een gebruiker wordt gevraagd om meervoudige verificatie, op basis van factoren zoals locatie, apparaat, rol en taak. Deze functionaliteit beveiligt alle geregistreerde toepassingen, inclusief SaaS-toepassingen.

Notitie

In het geval van B2B-gebruikers voor directe verbinding , moet aan elke vereiste voor meervoudige verificatie van standaardinstellingen voor beveiliging die zijn ingeschakeld in de resourcetenant, worden voldaan, inclusief meervoudige verificatieregistratie door de gebruiker voor directe verbinding in hun thuistenant.

Verouderde verificatieprotocollen blokkeren

Om uw gebruikers eenvoudig toegang te geven tot uw cloud-apps, ondersteunen we verschillende verificatieprotocollen, waaronder verouderde verificatie. Verouderde verificatie is een term die naar een verificatie-aanvraag verwijst die is ingediend door:

- Clients die geen moderne verificatie gebruiken (bijvoorbeeld een Office 2010-client)

- Elke client die gebruikmaakt van oudere e-mailprotocollen, zoals IMAP, SMTP of POP3

Tegenwoordig zijn de meeste aanmeldingspogingen afkomstig van verouderde verificatie. Verouderde verificatie biedt geen ondersteuning voor meervoudige verificatie. Zelfs als u een meervoudig verificatiebeleid hebt ingeschakeld voor uw directory, kan een aanvaller zich verifiëren met behulp van een ouder protocol en meervoudige verificatie omzeilen.

Nadat de standaardinstellingen voor beveiliging in uw tenant zijn ingeschakeld, worden alle verificatieaanvragen van een ouder protocol geblokkeerd. Standaardinstellingen voor beveiliging blokkeren basisverificatie van Exchange Active Sync.

Waarschuwing

Voordat u de standaardinstellingen voor beveiliging inschakelt, moet u ervoor zorgen dat uw beheerders geen oudere verificatieprotocollen gebruiken. Zie Afstappen van verouderde verificatie voor meer informatie.

Bevoorrechte activiteiten beschermen, zoals toegang tot Azure Portal

Organisaties gebruiken verschillende Azure-services die via de Azure Resource Manager-API worden beheerd, waaronder:

- Azure Portal

- Microsoft Entra-beheercentrum

- Azure PowerShell

- Azure CLI

Het gebruik van Azure Resource Manager voor het beheren van uw services is een actie met hoge bevoegdheden. Azure Resource Manager kan configuraties voor de hele tenant wijzigen, zoals service-instellingen en abonnementsfacturering. Eenmalige aanmelding is kwetsbaar voor verschillende aanvallen, zoals phishing en wachtwoordspray.

Het is belangrijk om de identiteit te controleren van gebruikers die toegang willen hebben tot Azure Resource Manager en configuraties willen bijwerken. U verifieert hun identiteit door meer verificatie te vereisen voordat u toegang toestaat.

Nadat u de standaardinstellingen voor beveiliging in uw tenant hebt ingeschakeld, moet elke gebruiker die toegang heeft tot de volgende services, meervoudige verificatie voltooien:

- Azure Portal

- Microsoft Entra-beheercentrum

- Azure PowerShell

- Azure CLI

Dit beleid is van toepassing op alle gebruikers die toegang hebben tot Azure Resource Manager-services, ongeacht of het beheerders of gebruikers zijn. Dit beleid is van toepassing op Azure Resource Manager-API's, zoals toegang tot uw abonnement, VM's, opslagaccounts, enzovoort. Dit beleid bevat geen Microsoft Entra-id of Microsoft Graph.

Notitie

In Exchange Online-tenants van vóór 2017 is moderne verificatie standaard uitgeschakeld. Schakel moderne verificatie in om de mogelijkheid van een aanmeldingslus tijdens het verifiëren via deze tenants te voorkomen.

Notitie

Het Microsoft Entra Verbinding maken-synchronisatieaccount wordt uitgesloten van de standaardinstellingen voor beveiliging en wordt niet gevraagd om zich te registreren voor of meervoudige verificatie uit te voeren. Organisaties mogen dit account niet voor andere doeleinden gebruiken.

Implementatieoverwegingen

Uw gebruikers voorbereiden

Het is essentieel gebruikers te informeren over toekomstige wijzigingen, registratievereisten en eventuele benodigde gebruikersacties. Wij verstrekken communicatiesjablonen en gebruikersdocumentatie om uw gebruikers voor te bereiden op de nieuwe ervaring en bij te dragen aan een succesvolle implementatie. Gebruikers naar https://myprofile.microsoft.com sturen voor de registratie door de koppeling Beveiligingsgegevens te selecteren op die pagina.

Verificatiemethoden

Standaardinstellingen voor beveiliging zijn vereist voor het registreren en gebruiken van meervoudige verificatie met behulp van de Microsoft Authenticator-app met behulp van meldingen. Gebruikers kunnen verificatiecodes van de Microsoft Authenticator-app gebruiken, maar kunnen zich alleen registreren met behulp van de meldingsoptie. Gebruikers kunnen ook elke toepassing van derden gebruiken met OATH TOTP om codes te genereren.

Waarschuwing

Schakel de methoden voor uw organisatie niet uit als u de standaardinstellingen voor beveiliging gebruikt. Het uitschakelen van methoden kan ertoe leiden dat u zichzelf uitsluit van uw tenant. Laat alle methoden die voor gebruikers beschikbaar zijn, ingeschakeld in de portal voor MFA-service-instellingen.

B2B-gebruikers

Alle B2B-gastgebruikers of B2B-gebruikers die rechtstreeks verbinding maken met uw adreslijst, worden hetzelfde behandeld als de gebruikers van uw organisatie.

MFA-status uitgeschakeld

Als uw organisatie een eerdere gebruiker van meervoudige verificatie per gebruiker is, wordt u niet bang dat u geen gebruikers ziet met de status Ingeschakeld of Afgedwongen als u naar de pagina voor de status van meervoudige verificatie kijkt. Uitgeschakeld is de juiste status voor gebruikers die gebruikmaken van standaardinstellingen voor beveiliging of meervoudige verificatie op basis van voorwaardelijke toegang.

Standaardinstellingen voor beveiliging uitschakelen

Organisaties die ervoor kiezen om beleid voor voorwaardelijke toegang te implementeren die de standaardinstellingen voor beveiliging vervangen, moeten de standaardinstellingen voor beveiliging uitschakelen.

Standaardinstellingen voor beveiliging uitschakelen in uw directory:

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een security Beheer istrator.

- Blader naar Identiteit>Overzicht>Eigenschappen.

- Selecteer Standaardinstellingen voor beveiliging beheren.

- Stel de standaardinstellingen voor beveiliging in op Uitgeschakeld (niet aanbevolen).

- Selecteer Opslaan.

Overstappen van standaardinstellingen voor beveiliging naar voorwaardelijke toegang

Hoewel de standaardinstellingen voor beveiliging een goede basislijn zijn om uw beveiligingspostuur te starten, staan ze niet toe dat veel organisaties deze aanpassen. Beleidsregels voor voorwaardelijke toegang bieden een volledig scala aan aanpassingen die complexere organisaties nodig hebben.

| Standaardinstellingen voor beveiliging | Voorwaardelijke toegang | |

|---|---|---|

| Vereiste licenties | Geen | Ten minste Microsoft Entra ID P1 |

| Aanpassing | Geen aanpassing (in of uit) | Volledig aanpasbaar |

| Ingeschakeld door | Microsoft of beheerder | Beheerder |

| Complexiteit | Eenvoudig in het gebruik | Volledig aanpasbaar op basis van uw vereisten |

Aanbevolen stappen bij het verplaatsen van de standaardinstellingen voor beveiliging

Organisaties die de functies van voorwaardelijke toegang willen testen, kunnen zich aanmelden voor een gratis proefversie om aan de slag te gaan.

Nadat beheerders de standaardinstellingen voor beveiliging hebben uitgeschakeld, moeten organisaties beleid voor voorwaardelijke toegang onmiddellijk inschakelen om hun organisatie te beveiligen. Deze beleidsregels moeten ten minste die beleidsregels bevatten in de categorie veilige basisbeginselen van sjablonen voor voorwaardelijke toegang. Organisaties met Microsoft Entra ID P2-licenties met Microsoft Entra ID Protection kunnen deze lijst uitbreiden om gebruikers toe te voegen en beleid op basis van risico's aan te melden om hun houding verder te versterken.

U wordt aangeraden ten minste één account uit te sluiten van uw beleid voor voorwaardelijke toegang. Deze uitgesloten accounts voor noodgevallen of break-glass-accounts helpen de vergrendeling van accounts voor de hele tenant te voorkomen. In het onwaarschijnlijke scenario zijn alle beheerders uitgesloten van uw tenant, kan uw beheerdersaccount voor noodtoegang worden gebruikt om u aan te melden bij de tenant om stappen te ondernemen om de toegang te herstellen. Zie het artikel Accounts voor toegang tot noodgevallen beheren voor meer informatie.

Volgende stappen

- Blog: Introducing security defaults (Blog: inleiding tot standaardinstellingen voor beveiliging)

- Meer informatie over licenties vindt u op de pagina met prijzen van Microsoft Entra.