In dit artikel worden het ontwerpproces, de principes en de technologische keuzes beschreven voor het gebruik van Azure Synapse om een veilige Data Lakehouse-oplossing te bouwen. We richten ons op de beveiligingsoverwegingen en belangrijke technische beslissingen.

Apache, Apache® Spark® en het vlamlogo zijn gedeponeerde handelsmerken of handelsmerken van de Apache Software Foundation in de Verenigde Staten en/of andere landen. Er wordt geen goedkeuring door De Apache Software Foundation geïmpliceerd door het gebruik van deze markeringen.

Architectuur

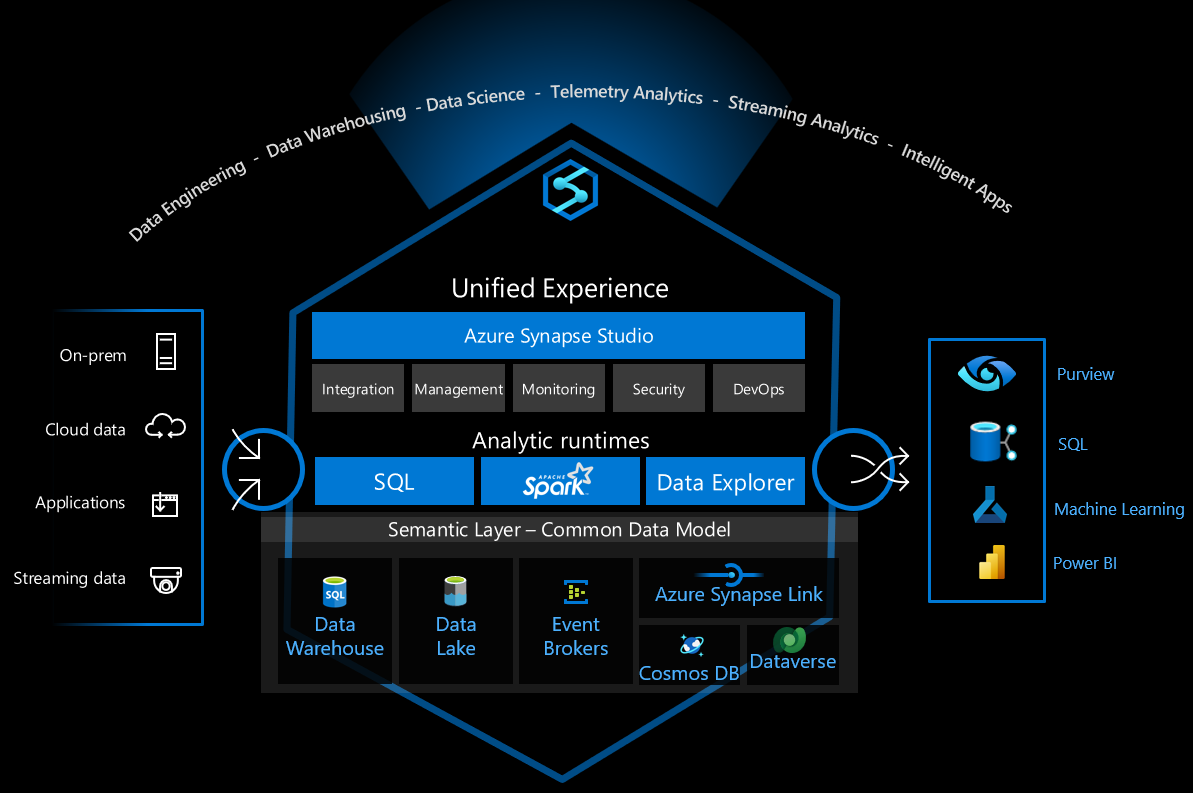

In het volgende diagram ziet u de architectuur van de data lakehouse-oplossing. Het is ontworpen om de interacties tussen de services te beheren om beveiligingsrisico's te beperken. Oplossingen variëren afhankelijk van functionele en beveiligingsvereisten.

Een Visio-bestand van deze architectuur downloaden.

Gegevensstroom

De gegevensstroom voor de oplossing wordt weergegeven in het volgende diagram:

- Gegevens worden vanuit de gegevensbron geüpload naar de landingszone voor gegevens, naar Azure Blob Storage of naar een bestandsshare die wordt geleverd door Azure Files. De gegevens worden geüpload door een batchuploaderprogramma of -systeem. Streaminggegevens worden vastgelegd en opgeslagen in Blob Storage met behulp van de functie Capture van Azure Event Hubs. Er kunnen meerdere gegevensbronnen zijn. Verschillende factory's kunnen bijvoorbeeld hun bewerkingsgegevens uploaden. Zie Beveiligingsaanaanveling voor Blob Storage en planning voor een Azure Files-implementatie voor informatie over het beveiligen van toegang tot Blob Storage, bestandsshares en andere opslagbronnen.

- De aankomst van het gegevensbestand activeert Azure Data Factory om de gegevens te verwerken en op te slaan in de data lake in de kerngegevenszone. Het uploaden van gegevens naar de kerngegevenszone in Azure Data Lake beschermt tegen gegevensexfiltratie.

- Azure Data Lake slaat de onbewerkte gegevens op die zijn verkregen uit verschillende bronnen. Het wordt beveiligd door firewallregels en virtuele netwerken. Het blokkeert alle verbindingspogingen die afkomstig zijn van het openbare internet.

- De aankomst van gegevens in de Data Lake activeert de Azure Synapse-pijplijn of een getimede trigger voert een gegevensverwerkingstaak uit. Apache Spark in Azure Synapse wordt geactiveerd en voert een Spark-taak of -notebook uit. Het organiseert ook de gegevensprocesstroom in data lakehouse. Azure Synapse-pijplijnen converteren gegevens van de bronszone naar de Silver-zone en vervolgens naar de Gold-zone.

- Een Spark-taak of -notebook voert de gegevensverwerkingstaak uit. Gegevens curatie of een machine learning-trainingstaak kan ook worden uitgevoerd in Spark. Gestructureerde gegevens in de gouden zone worden opgeslagen in Delta Lake-indeling .

- Een serverloze SQL-pool maakt externe tabellen die gebruikmaken van de gegevens die zijn opgeslagen in Delta Lake. De serverloze SQL-pool biedt een krachtige en efficiënte SQL-query-engine en kan traditionele SQL-gebruikersaccounts of Microsoft Entra-gebruikersaccounts ondersteunen.

- Power BI maakt verbinding met de serverloze SQL-pool om de gegevens te visualiseren. Er worden rapporten of dashboards gemaakt met behulp van de gegevens in data lakehouse.

- Gegevensanalist s of wetenschappers kunnen zich aanmelden bij Azure Synapse Studio om:

- Verbeter de gegevens verder.

- Analyseren om zakelijk inzicht te krijgen.

- Train het machine learning-model.

- Zakelijke toepassingen maken verbinding met een serverloze SQL-pool en gebruiken de gegevens ter ondersteuning van andere bedrijfsvereisten.

- Azure Pipelines voert het CI/CD-proces uit waarmee de oplossing automatisch wordt gebouwd, getest en geïmplementeerd. Het is ontworpen om menselijke interventie tijdens het implementatieproces te minimaliseren.

Onderdelen

Hier volgen de belangrijkste onderdelen in deze Data Lakehouse-oplossing:

- Azure Synapse

- Azure Files

- Event Hubs

- Blob Storage

- Azure Data Lake Storage

- Azure DevOps

- Power BI

- Data Factory

- Azure Bastion

- Azure Monitor

- Microsoft Defender voor Cloud

- Azure Key Vault

Alternatieven

- Als u realtime gegevensverwerking nodig hebt, kunt u, in plaats van afzonderlijke bestanden op te slaan in de landingszone voor gegevens, Apache Structured Streaming gebruiken om de gegevensstroom van Event Hubs te ontvangen en te verwerken.

- Als de gegevens een complexe structuur hebben en complexe SQL-query's vereist, kunt u overwegen deze op te slaan in een toegewezen SQL-pool in plaats van een serverloze SQL-pool.

- Als de gegevens veel hiërarchische gegevensstructuren bevatten, bijvoorbeeld een grote JSON-structuur, kunt u deze opslaan in Azure Synapse Data Explorer.

Scenariodetails

Azure Synapse Analytics is een veelzijdig gegevensplatform dat ondersteuning biedt voor zakelijke datawarehousing, realtime gegevensanalyse, pijplijnen, tijdreeksgegevensverwerking, machine learning en gegevensbeheer. Ter ondersteuning van deze mogelijkheden integreert het verschillende technologieën, zoals:

- Datawarehousing voor bedrijven

- Serverloze SQL-pools

- Apache Spark

- Pijplijnen

- Data Explorer

- Machine learning-mogelijkheden

- Geïntegreerde gegevensgovernance van Purview

Deze mogelijkheden bieden veel mogelijkheden, maar er zijn veel technische keuzes om de infrastructuur veilig te configureren voor veilig gebruik.

In dit artikel worden het ontwerpproces, de principes en de technologische keuzes beschreven voor het gebruik van Azure Synapse om een veilige Data Lakehouse-oplossing te bouwen. We richten ons op de beveiligingsoverwegingen en belangrijke technische beslissingen. De oplossing maakt gebruik van deze Azure-services:

- Azure Synapse

- Serverloze SQL-pools van Azure Synapse

- Apache Spark in Azure Synapse Analytics

- Azure Synapse-pijplijnen

- Azure Data Lake

- Azure DevOps.

Het doel is om richtlijnen te bieden voor het bouwen van een veilig en rendabel data lakehouse-platform voor zakelijk gebruik en het naadloos en veilig samenwerken van de technologieën.

Potentiële gebruikscases

Een Data Lakehouse is een moderne architectuur voor gegevensbeheer die de functies voor kostenefficiëntie, schaal en flexibiliteit van een data lake combineert met de mogelijkheden voor gegevens- en transactiebeheer van een datawarehouse. Een Data Lakehouse kan een grote hoeveelheid gegevens verwerken en business intelligence- en machine learning-scenario's ondersteunen. Het kan ook gegevens verwerken uit diverse gegevensstructuren en gegevensbronnen. Zie Wat is databricks Lakehouse? voor meer informatie.

Enkele veelvoorkomende gebruiksvoorbeelden voor de oplossing die hier wordt beschreven, zijn:

- Analyse van IoT-telemetrie (Internet of Things)

- Automatisering van slimme factory's (voor productie)

- Consumentenactiviteiten en -gedrag bijhouden (voor detailhandel)

- Beveiligingsincidenten en -gebeurtenissen beheren

- Toepassingslogboeken en toepassingsgedrag bewaken

- Verwerking en bedrijfsanalyse van semi-gestructureerde gegevens

Basisontwerp

Deze oplossing is gericht op het beveiligingsontwerp en de implementatieprocedures in de architectuur. Serverloze SQL-pool, Apache Spark in Azure Synapse, Azure Synapse-pijplijnen, Data Lake Storage en Power BI zijn de belangrijkste services die worden gebruikt om het data lakehouse-patroon te implementeren.

Dit is de architectuur voor het ontwerpen van oplossingen op hoog niveau:

Beveiligingsfocus kiezen

We hebben het beveiligingsontwerp gestart met behulp van het hulpprogramma Threat Modeling. Het hulpprogramma heeft ons geholpen:

- Communiceer met belanghebbenden van het systeem over mogelijke risico's.

- Definieer de vertrouwensgrens in het systeem.

Op basis van de resultaten van threat modeling hebben we de volgende beveiligingsgebieden onze hoogste prioriteiten gesteld:

- Identiteits- en toegangsbeheer

- Netwerkbeveiliging

- DevOps-beveiliging

We hebben de beveiligingsfuncties en infrastructuurwijzigingen ontworpen om het systeem te beschermen door de belangrijkste beveiligingsrisico's te beperken die zijn geïdentificeerd met deze topprioriteiten.

Zie voor meer informatie over wat moet worden gecontroleerd en overwogen:

- Beveiliging in het Microsoft Cloud Adoption Framework voor Azure

- Toegangsbeheer

- Assetbeveiliging

- Innovatiebeveiliging

Netwerk- en assetbeveiligingsplan

Een van de belangrijkste beveiligingsprincipes in het Cloud Adoption Framework is het Zero Trust-principe: bij het ontwerpen van beveiliging voor elk onderdeel of systeem vermindert u het risico dat aanvallers hun toegang uitbreiden door ervan uit te gaan dat andere resources in de organisatie worden aangetast.

Op basis van het resultaat van bedreigingsmodellering neemt de oplossing de aanbeveling voor microsegmentatie-implementatie in zero-trust aan en definieert de oplossing verschillende beveiligingsgrenzen. Exfiltratiebeveiliging van Azure Virtual Network en Azure Synapse-gegevens zijn de belangrijkste technologieën die worden gebruikt om de beveiligingsgrens te implementeren om gegevensassets en essentiële onderdelen te beveiligen.

Omdat Azure Synapse bestaat uit verschillende technologieën, moeten we het volgende doen:

Identificeer de onderdelen van Synapse en gerelateerde services die in het project worden gebruikt.

Azure Synapse is een veelzijdig gegevensplatform dat veel verschillende gegevensverwerkingsbehoeften kan verwerken. Eerst moeten we bepalen welke onderdelen in Azure Synapse in het project worden gebruikt, zodat we kunnen plannen hoe ze moeten worden beveiligd. We moeten ook bepalen welke andere services met deze Azure Synapse-onderdelen communiceren.

In de data lakehouse-architectuur zijn de belangrijkste onderdelen:

- Serverloze SQL van Azure Synapse

- Apache Spark in Azure Synapse

- Azure Synapse-pijplijnen

- Data Lake Storage

- Azure DevOps

Definieer het gedrag van juridische communicatie tussen de onderdelen.

We moeten het toegestane communicatiegedrag tussen de onderdelen definiëren. Willen we bijvoorbeeld dat de Spark-engine rechtstreeks communiceert met het toegewezen SQL-exemplaar, of willen we dat deze communiceert via een proxy zoals azure Synapse Data-Integratie-pijplijn of Data Lake Storage?

Op basis van het Zero Trust-principe blokkeren we communicatie als er geen zakelijke behoefte is aan de interactie. We blokkeren bijvoorbeeld een Spark-engine die zich in een onbekende tenant bevindt om rechtstreeks te communiceren met Data Lake Storage.

Kies de juiste beveiligingsoplossing om het gedefinieerde communicatiegedrag af te dwingen.

In Azure kunnen verschillende beveiligingstechnologieën het gedrag van de gedefinieerde servicecommunicatie afdwingen. In Data Lake Storage kunt u bijvoorbeeld een acceptatielijst voor IP-adressen gebruiken om de toegang tot een data lake te beheren, maar u kunt ook kiezen welke virtuele netwerken, Azure-services en resource-exemplaren zijn toegestaan. Elke beveiligingsmethode biedt verschillende beveiligingsbeveiliging. Kies op basis van bedrijfsbehoeften en milieubeperkingen. De configuratie die in deze oplossing wordt gebruikt, wordt beschreven in de volgende sectie.

Implementeer bedreigingsdetectie en geavanceerde verdediging voor kritieke resources.

Voor kritieke resources is het raadzaam om detectie van bedreigingen en geavanceerde verdediging te implementeren. De services helpen bedreigingen te identificeren en waarschuwingen te activeren, zodat het systeem gebruikers kan informeren over beveiligingsschendingen.

Overweeg de volgende technieken om netwerken en assets beter te beveiligen:

Perimeternetwerken implementeren om beveiligingszones voor gegevenspijplijnen te bieden

Wanneer voor een workload van een gegevenspijplijn toegang tot externe gegevens en de landingszone voor gegevens is vereist, kunt u het beste een perimeternetwerk implementeren en scheiden met een ETL-pijplijn (extract, transform en load).

Defender voor Cloud inschakelen voor alle opslagaccounts

Defender voor Cloud activeert beveiligingswaarschuwingen wanneer er ongebruikelijke en mogelijk schadelijke pogingen worden gedetecteerd om toegang te krijgen tot of misbruik te maken van opslagaccounts. Zie Microsoft Defender voor Opslag configureren voor meer informatie.

Een opslagaccount vergrendelen om schadelijke verwijdering of configuratiewijzigingen te voorkomen

Zie Een Azure Resource Manager-vergrendeling toepassen op een opslagaccount voor meer informatie.

Architectuur met netwerk- en assetbeveiliging

In de volgende tabel worden de gedefinieerde communicatiegedragen en beveiligingstechnologieën beschreven die voor deze oplossing zijn gekozen. De keuzes waren gebaseerd op de methoden die worden besproken in het netwerk- en assetbeveiligingsplan.

| Van (client) | Aan (service) | Gedrag | Configuratie | Opmerkingen | |

|---|---|---|---|---|---|

| Internet | Data Lake Storage | Alles weigeren | Firewallregel - Standaard weigeren | Standaard: Weigeren | Firewallregel - Standaard weigeren |

| Azure Synapse-pijplijn/Spark | Data Lake Storage | Toestaan (exemplaar) | Virtueel netwerk - Beheerd privé-eindpunt (Data Lake Storage) | ||

| Synapse SQL | Data Lake Storage | Toestaan (exemplaar) | Firewallregel - Resource-exemplaren (Synapse SQL) | Synapse SQL moet toegang krijgen tot Data Lake Storage met behulp van beheerde identiteiten | |

| Azure Pipelines-agent | Data Lake Storage | Toestaan (exemplaar) | Firewallregel - Geselecteerde virtuele netwerken Service-eindpunt - Opslag |

Voor integratietests bypass: 'AzureServices' (firewallregel) |

|

| Internet | Synapse-werkruimte | Alles weigeren | Firewallregel | ||

| Azure Pipelines-agent | Synapse-werkruimte | Toestaan (exemplaar) | Virtueel netwerk - privé-eindpunt | Vereist drie privé-eindpunten (Dev, serverloze SQL en toegewezen SQL) | |

| Door Synapse beheerd virtueel netwerk | Internet of onbevoegde Azure-tenant | Alles weigeren | Virtueel netwerk - Beveiliging tegen synapse-gegevensexfiltratie | ||

| Synapse-pijplijn/Spark | Sleutelkluis | Toestaan (exemplaar) | Virtueel netwerk - Beheerd privé-eindpunt (Key Vault) | Standaard: Weigeren | |

| Azure Pipelines-agent | Sleutelkluis | Toestaan (exemplaar) | Firewallregel - Geselecteerde virtuele netwerken * Service-eindpunt - Key Vault |

bypass: 'AzureServices' (firewallregel) | |

| Azure Functions | Serverloze SQL van Synapse | Toestaan (exemplaar) | Virtueel netwerk - Privé-eindpunt (serverloze SQL synapse) | ||

| Synapse-pijplijn/Spark | Azure Monitor | Toestaan (exemplaar) | Virtueel netwerk - Privé-eindpunt (Azure Monitor) |

In het plan willen we bijvoorbeeld het volgende doen:

- Maak een Azure Synapse-werkruimte met een beheerd virtueel netwerk.

- Beveilig gegevens die uitgaan van Azure Synapse-werkruimten met behulp van Gegevensexfiltratiebeveiliging van Azure Synapse-werkruimten.

- De lijst met goedgekeurde Microsoft Entra-tenants voor de Azure Synapse-werkruimte beheren.

- Configureer netwerkregels voor het verlenen van verkeer aan het opslagaccount van geselecteerde virtuele netwerken, alleen toegang en uitschakelen van openbare netwerktoegang.

- Gebruik beheerde privé-eindpunten om het virtuele netwerk dat wordt beheerd door Azure Synapse te verbinden met de data lake.

- Gebruik Resource Instance om Azure Synapse SQL veilig te verbinden met de data lake.

Overwegingen

Met deze overwegingen worden de pijlers van het Azure Well-Architected Framework geïmplementeerd. Dit is een set richtlijnen die u kunt gebruiken om de kwaliteit van een workload te verbeteren. Zie Microsoft Azure Well-Architected Framework voor meer informatie.

Beveiliging

Zie Beveiliging voor informatie over de beveiligingspijler van het goed ontworpen framework.

Identiteits- en toegangsbeheer

Er zijn verschillende onderdelen in het systeem. Voor elke configuratie is een andere IAM-configuratie (Identity and Access Management) vereist. Deze configuraties moeten samenwerken om een gestroomlijnde gebruikerservaring te bieden. Daarom gebruiken we de volgende ontwerprichtlijnen wanneer we identiteits- en toegangsbeheer implementeren.

Een identiteitsoplossing kiezen voor verschillende toegangsbeheerlagen

- Er zijn vier verschillende identiteitsoplossingen in het systeem.

- SQL-account (SQL Server)

- Service-principal (Microsoft Entra-id)

- Beheerde identiteit (Microsoft Entra-id)

- Gebruikersaccount (Microsoft Entra-id)

- Er zijn vier verschillende toegangsbeheerlagen in het systeem.

- De toegangslaag voor toepassingen: kies de identiteitsoplossing voor AP-rollen.

- De toegangslaag Azure Synapse DB/Table: kies de identiteitsoplossing voor rollen in databases.

- Toegang tot externe resourcelaag in Azure Synapse: kies de identiteitsoplossing voor toegang tot externe resources.

- Data Lake Storage-toegangslaag: kies de identiteitsoplossing voor het beheren van bestandstoegang in de opslag.

Een cruciaal onderdeel van identiteits- en toegangsbeheer is het kiezen van de juiste identiteitsoplossing voor elke laag voor toegangsbeheer. De principes van het beveiligingsontwerp van het Azure Well-Architected Framework stellen voor het gebruik van systeemeigen besturingselementen en het stimuleren van eenvoud. Daarom maakt deze oplossing gebruik van het Microsoft Entra-gebruikersaccount van de eindgebruiker in de toepassing en azure Synapse DB-toegangslagen. Het maakt gebruik van de systeemeigen IAM-oplossingen van de eerste partij en biedt gedetailleerd toegangsbeheer. De externe resourcelaag van Azure Synapse en de Data Lake-toegangslaag maken gebruik van beheerde identiteiten in Azure Synapse om het autorisatieproces te vereenvoudigen.

- Er zijn vier verschillende identiteitsoplossingen in het systeem.

Overweeg toegang met minimale bevoegdheden

Een nulvertrouwensprincipe stelt voor om just-in-time en just-voldoende toegang te bieden tot kritieke resources. Zie Microsoft Entra Privileged Identity Management (PIM) om de beveiliging in de toekomst te verbeteren.

Gekoppelde service beveiligen

Gekoppelde services definiëren de verbindingsgegevens die nodig zijn voor een service om verbinding te maken met externe resources. Het is belangrijk om configuraties van gekoppelde services te beveiligen.

- Maak een gekoppelde Azure Data Lake-service met Private Link.

- Gebruik beheerde identiteit als verificatiemethode in gekoppelde services.

- Gebruik Azure Key Vault om de referenties te beveiligen voor toegang tot de gekoppelde service.

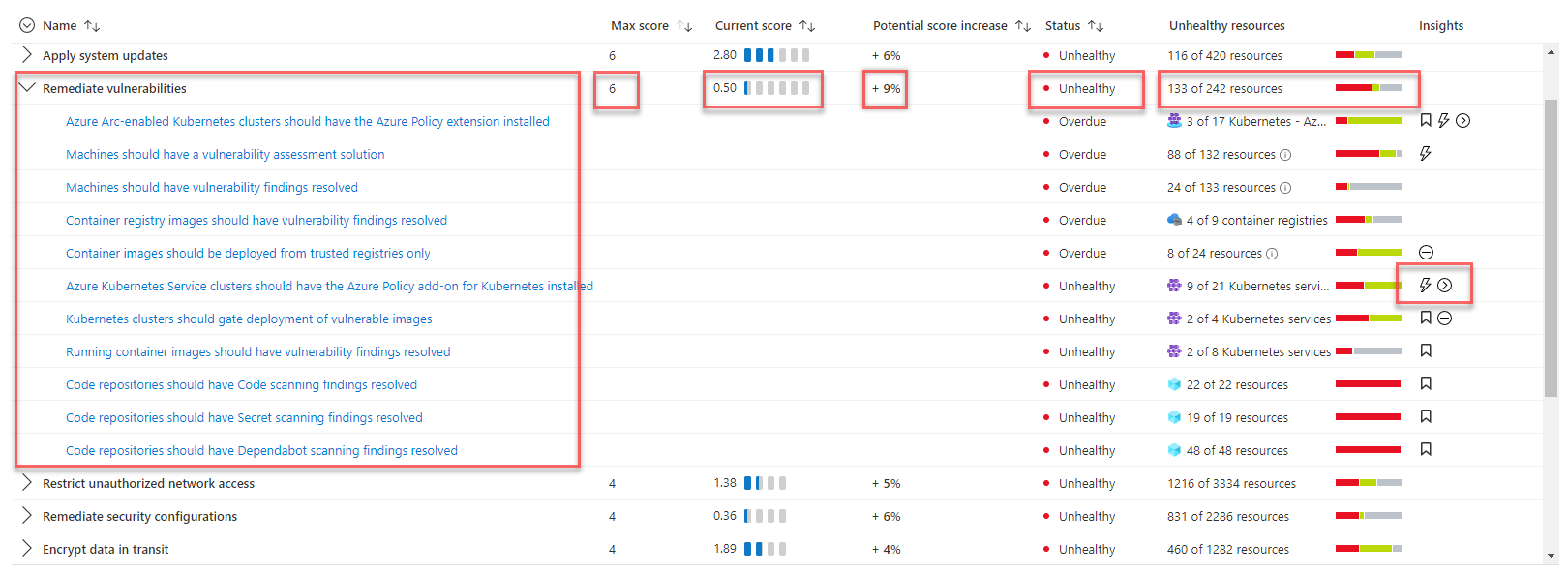

Evaluatie van beveiligingsscore en detectie van bedreigingen

Om inzicht te hebben in de beveiligingsstatus van het systeem, gebruikt de oplossing Microsoft Defender voor Cloud om de beveiliging van de infrastructuur te beoordelen en beveiligingsproblemen te detecteren. Microsoft Defender voor Cloud is een hulpprogramma voor beveiligingspostuurbeheer en bedreigingsbeveiliging. Het kan workloads beveiligen die worden uitgevoerd in Azure, hybride en andere cloudplatforms.

U schakelt automatisch het gratis abonnement van Defender voor Cloud in voor al uw Azure-abonnementen wanneer u de Defender voor Cloud pagina's voor het eerst bezoekt in Azure Portal. We raden u ten zeerste aan dit in te schakelen voor de evaluatie en suggesties van uw cloudbeveiligingspostuur. Microsoft Defender voor Cloud geeft uw beveiligingsscore en enkele beveiligingsbeveiligingsrichtlijnen voor uw abonnementen.

Als de oplossing geavanceerde mogelijkheden voor beveiligingsbeheer en detectie van bedreigingen nodig heeft, zoals detectie en waarschuwingen voor verdachte activiteiten, kunt u cloudworkloadbeveiliging afzonderlijk inschakelen voor verschillende resources.

Kostenoptimalisatie

Zie Kostenoptimalisatie voor meer informatie over de pijler kostenoptimalisatie van het Well-Architected Framework.

Een belangrijk voordeel van de data lakehouse-oplossing is de kostenefficiëntie en schaalbare architectuur. De meeste onderdelen in de oplossing maken gebruik van facturering op basis van verbruik en worden automatisch geschaald. In deze oplossing worden alle gegevens opgeslagen in Data Lake Storage. U betaalt alleen om de gegevens op te slaan als u geen query's uitvoert of gegevens verwerkt.

Prijzen voor deze oplossing zijn afhankelijk van het gebruik van de volgende belangrijke resources:

- Serverloze SQL van Azure Synapse: gebruik facturering op basis van verbruik, betaal alleen voor wat u gebruikt.

- Apache Spark in Azure Synapse: gebruik facturering op basis van verbruik, betaal alleen voor wat u gebruikt.

- Azure Synapse Pipelines: gebruik facturering op basis van verbruik, betaal alleen voor wat u gebruikt.

- Azure Data Lakes: gebruik facturering op basis van verbruik, betaal alleen voor wat u gebruikt.

- Power BI: de kosten zijn gebaseerd op de licentie die u aanschaft.

- Private Link: gebruik facturering op basis van verbruik, betaal alleen voor wat u gebruikt.

Verschillende beveiligingsbeveiligingsoplossingen hebben verschillende kostenmodi. U moet de beveiligingsoplossing kiezen op basis van uw bedrijfsbehoeften en oplossingskosten.

U kunt de Azure-prijscalculator gebruiken om de kosten van de oplossing te schatten.

Operationele uitmuntendheid

Zie Operationele uitmuntendheid voor meer informatie over de operationele uitmuntendheidpijler van het Well-Architected Framework.

Een zelf-hostende pijplijnagent gebruiken voor een virtueel netwerk voor CI/CD-services

De standaard Azure DevOps-pijplijnagent biedt geen ondersteuning voor communicatie tussen virtuele netwerken, omdat er een zeer breed IP-adresbereik wordt gebruikt. Met deze oplossing wordt een zelf-hostende Azure DevOps-agent geïmplementeerd in het virtuele netwerk, zodat de DevOps-processen probleemloos kunnen communiceren met de andere services in de oplossing. De verbindingsreeks s en geheimen voor het uitvoeren van de CI/CD-services worden opgeslagen in een onafhankelijke sleutelkluis. Tijdens het implementatieproces heeft de zelf-hostende agent toegang tot de sleutelkluis in de kerngegevenszone om resourceconfiguraties en geheimen bij te werken. Zie het document Afzonderlijke sleutelkluizen gebruiken voor meer informatie. Deze oplossing maakt ook gebruik van VM-schaalsets om ervoor te zorgen dat de DevOps-engine automatisch omhoog en omlaag kan worden geschaald op basis van de workload.

Infrastructuurbeveiligingsscans en beveiligingsrooktests implementeren in de CI/CD-pijplijn

Een hulpprogramma voor statische analyse voor het scannen van infrastructuur als codebestanden (IaC) kan helpen bij het detecteren en voorkomen van onjuiste configuraties die kunnen leiden tot beveiligings- of nalevingsproblemen. Betrouwbaarheidstests voor beveiliging zorgen ervoor dat de essentiële systeembeveiligingsmaatregelen met succes worden ingeschakeld, waardoor de implementatiefouten worden beschermd.

- Gebruik een hulpprogramma voor statische analyse om IaC-sjablonen (Infrastructure as Code) te scannen om onjuiste configuraties te detecteren en te voorkomen die kunnen leiden tot beveiligings- of nalevingsproblemen. Gebruik hulpprogramma's zoals Checkov of Terrascan om beveiligingsrisico's te detecteren en te voorkomen.

- Zorg ervoor dat de CD-pijplijn implementatiefouten correct afhandelt. Implementatiefouten met betrekking tot beveiligingsfuncties moeten worden behandeld als een kritieke fout. De pijplijn moet de mislukte actie opnieuw proberen of de implementatie opslaan.

- Valideer de beveiligingsmaatregelen in de implementatiepijplijn door betrouwbaarheidstests uit te voeren. De betrouwbaarheidstests voor beveiliging, zoals het valideren van de configuratiestatus van geïmplementeerde resources of testcases die kritieke beveiligingsscenario's onderzoeken, kunnen ervoor zorgen dat het beveiligingsontwerp werkt zoals verwacht.

Bijdragers

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Hoofdauteur:

- Herman Wu | Senior Software Engineer

Andere Inzenders:

- Ian Chen | Principal Software Engineer Lead

- Jose Contreras | Principal Software Engineering

- Roy Chan | Principal Software Engineer Manager

Volgende stappen

- Azure-productdocumentatie

- Andere artikelen

- Wat is Azure Synapse Analytics?

- Serverloze SQL-pool in Azure Synapse Analytics

- Apache Spark in Azure Synapse Analytics

- Pijplijnen en activiteiten in Azure Data Factory en Azure Synapse Analytics

- Wat is Azure Synapse Data Explorer? (Preview)

- Mogelijkheden voor machine learning in Azure Synapse Analytics

- Wat is Microsoft Purview?

- Azure Synapse Analytics en Azure Purview werken beter samen

- Inleiding tot Azure Data Lake Storage Gen2

- Wat is Azure Data Factory?

- Blogreeks huidige gegevenspatronen: Data Lakehouse

- Wat is Microsoft Defender voor Cloud?

- Data Lakehouse, datawarehouse en een modern dataplatformarchitectuur

- De aanbevolen procedures voor het organiseren van Azure Synapse-werkruimten en Lakehouse

- Informatie over azure Synapse-privé-eindpunten

- Azure Synapse Analytics : nieuwe inzichten in gegevensbeveiliging

- Azure-beveiligingsbasislijn voor toegewezen SQL-pool van Azure Synapse (voorheen SQL DW)

- Cloud Network Security 101: Azure-service-eindpunten versus privé-eindpunten

- Toegangsbeheer instellen voor uw Azure Synapse-werkruimte

- Verbinding maken met Azure Synapse Studio via Azure Private Link-hubs

- Uw Azure Synapse-werkruimteartefacten implementeren in een beheerd VIRTUEEL NETWERK Azure Synapse-werkruimte

- Continue integratie en levering voor een Azure Synapse Analytics-werkruimte

- Beveiligingsscore in Microsoft Defender for Cloud

- Aanbevolen procedures voor het gebruik van Azure Key Vault

- Adatum Corporation-scenario voor gegevensbeheer en -analyse in Azure