Dit artikel bevat richtlijnen voor het gebruik van Azure Private Link in een hub-and-spoke-netwerktopologie. De doelgroep omvat netwerkarchitecten en cloudoplossingsarchitecten. In deze handleiding wordt beschreven hoe u privé-eindpunten van Azure gebruikt voor privétoegang tot PaaS-resources (Platform as a Service).

Deze handleiding heeft geen betrekking op integratie van virtuele netwerken, service-eindpunten en andere oplossingen voor het verbinden van IaaS-onderdelen (Infrastructure as a Service) met Azure PaaS-resources. Zie Azure-services integreren met virtuele netwerken voor netwerkisolatie voor meer informatie over deze oplossingen.

Overzicht

De volgende secties bevatten algemene informatie over Private Link en de bijbehorende omgeving.

Azure-hub-and-spoke-topologieën

Hub en spoke is een netwerktopologie die u in Azure kunt gebruiken. Deze topologie werkt goed voor het efficiënt beheren van communicatieservices en het voldoen aan beveiligingsvereisten op schaal. Zie hub-and-spoke-netwerktopologie voor meer informatie over hub-and-spoke-netwerkmodellen.

Met behulp van een hub-and-spoke-architectuur kunt u profiteren van deze voordelen:

- Afzonderlijke workloads implementeren tussen centrale IT-teams en workloadteams

- Kosten besparen door redundante resources te minimaliseren

- Netwerken efficiënt beheren door services te centraliseren die meerdere workloads delen

- Limieten voor het overhalen van limieten die zijn gekoppeld aan één Azure-abonnement

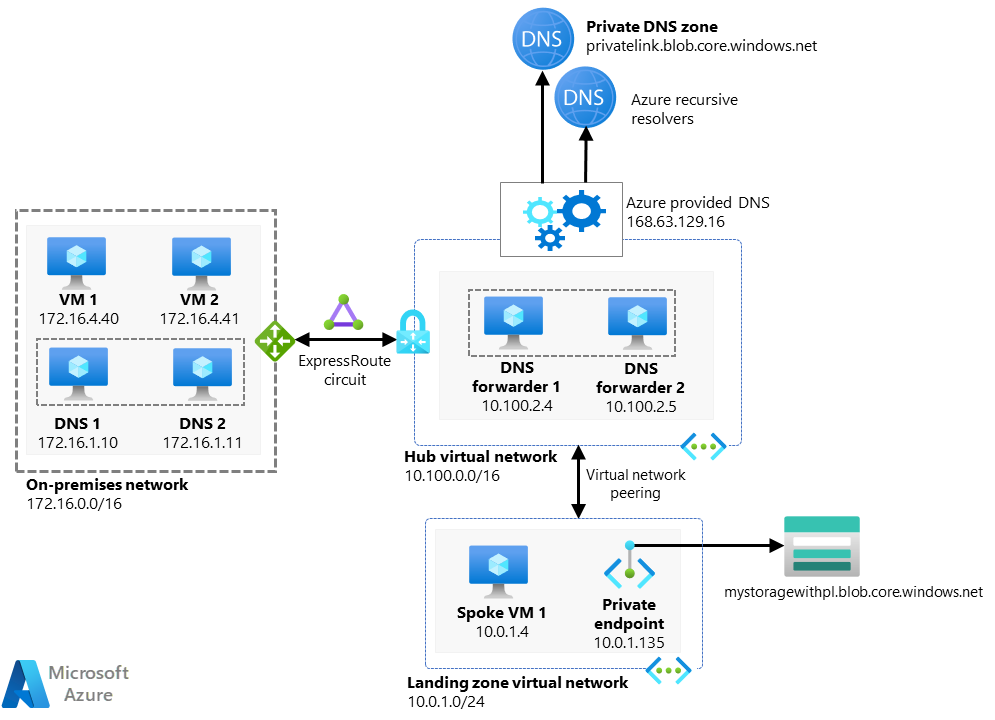

In dit diagram ziet u een typische hub-and-spoke-topologie die u in Azure kunt implementeren:

Aan de linkerkant bevat het diagram een gestippeld vak met het label On-premises netwerk. Het bevat pictogrammen voor virtuele machines en domeinnaamservers. Een bidirectionele pijl verbindt dat vak met een gestippeld vak aan de rechterkant van het virtuele Hub-netwerk. Een pictogram boven die pijl heeft het label Azure ExpressRoute. Het hubvak bevat pictogrammen voor D N S-doorstuurservers. Pijlen wijzen weg van het hubvak naar pictogrammen voor privé-D N S-zones. Een bidirectionele pijl verbindt het hubvak met een vak eronder met het label Virtueel netwerk landingszone. Rechts van de pijl ziet u een pictogram met het label Peering van virtuele netwerken. Het landingszonevak bevat pictogrammen voor een virtuele machine en een privé-eindpunt. Een pijl wijst van het privé-eindpunt naar een opslagpictogram dat zich buiten het landingszonevak bevindt.

Download een PowerPoint-bestand van deze architectuur.

Deze architectuur is een van de twee opties voor netwerktopologie die ondersteuning voor Azure s. Dit klassieke referentieontwerp maakt gebruik van basisnetwerkonderdelen zoals Azure Virtual Network, peering van virtuele netwerken en door de gebruiker gedefinieerde routes (UDR's). Wanneer u hub en spoke gebruikt, bent u verantwoordelijk voor het configureren van de services. U moet er ook voor zorgen dat het netwerk voldoet aan de beveiligings- en routeringsvereisten.

Azure Virtual WAN biedt een alternatief voor implementaties op schaal. Deze service maakt gebruik van een vereenvoudigd netwerkontwerp. Virtual WAN vermindert ook de configuratie-overhead die is gekoppeld aan routering en beveiliging.

Private Link ondersteunt verschillende opties voor traditionele hub-and-spoke-netwerken en voor Virtual WAN-netwerken.

Private Link

Private Link biedt toegang tot services via de netwerkinterface van het privé-eindpunt. Privé-eindpunt maakt gebruik van een privé-IP-adres uit uw virtuele netwerk. U hebt toegang tot verschillende services via dat privé-IP-adres:

- Azure PaaS-services

- Services die eigendom zijn van de klant die door Azure worden gehost

- Partnerservices die door Azure worden gehost

Verkeer tussen uw virtuele netwerk en de service waartoe u toegang hebt, reist via de Backbone van het Azure-netwerk. Als gevolg hiervan hebt u geen toegang meer tot de service via een openbaar eindpunt. Zie Wat is Azure Private Link? voor meer informatie.

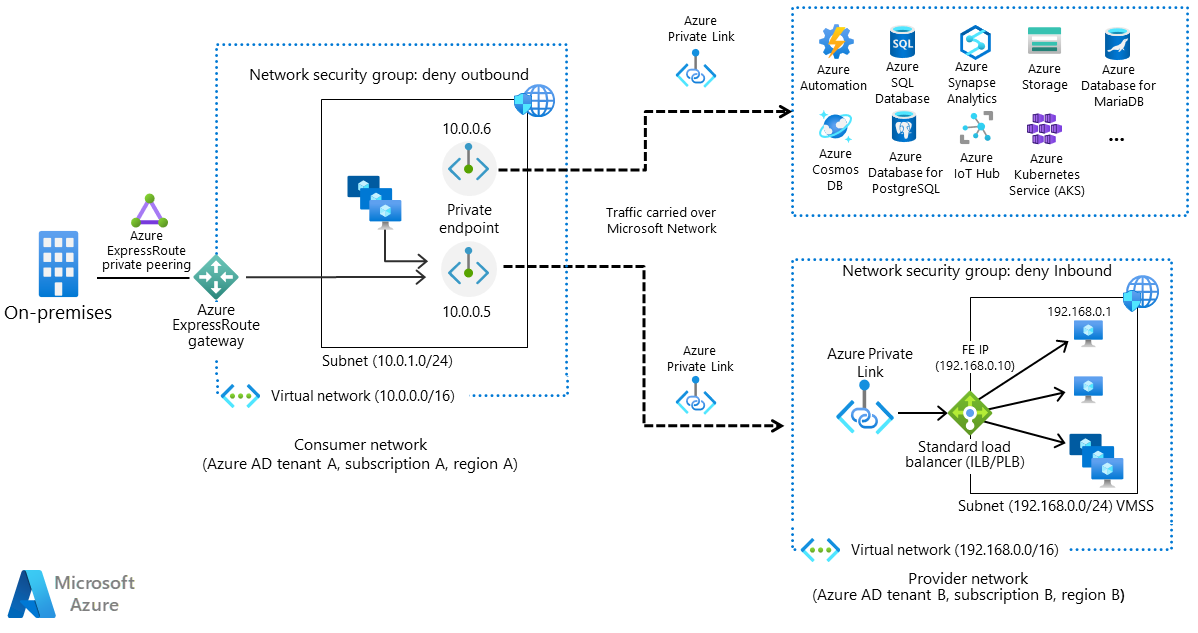

In het volgende diagram ziet u hoe on-premises gebruikers verbinding maken met een virtueel netwerk en Private Link gebruiken om toegang te krijgen tot PaaS-resources:

Het diagram bevat een gestippeld vak aan de linkerkant gelabeld Consumer-netwerk. Een pictogram bevindt zich op de rand en heeft het label Azure ExpressRoute. Buiten het vak aan de linkerkant staan pictogrammen voor on-premises gebruikers en een persoonlijke peering. In het vak bevindt zich een kleiner gestippeld subnet met pictogrammen voor computers en privé-eindpunten. De rand van het kleinere vak bevat een pictogram voor een netwerkbeveiligingsgroep. Twee stippelpijlen stromen uit het binnenste vak. Ze passeren ook de buitenste doosrand. Een punt verwijst naar een gestippeld vak aan de rechterkant met pictogrammen voor Azure-services. De andere pijl wijst naar een gestippeld vak op het rechterlabel Provider-netwerk. Het netwerkvak van de provider bevat een kleiner gestippeld vak en een pictogram voor Azure Private Link. Het kleinere stippelvak bevat pictogrammen voor computers. De rand bevat twee pictogrammen: één voor een load balancer en één voor een netwerkbeveiligingsgroep.

Download een PowerPoint-bestand van deze architectuur.

Beslissingsstructuur voor Private Link-implementatie

U kunt privé-eindpunten implementeren in een hub of een spoke. Een paar factoren bepalen welke locatie het beste werkt in elke situatie. De factoren zijn relevant voor Azure PaaS-services en voor services van klanten en partners die door Azure worden gehost.

Vragen die u moet overwegen

Gebruik de volgende vragen om de beste configuratie voor uw omgeving te bepalen:

Is Virtual WAN uw netwerkverbindingsoplossing?

Als u Virtual WAN gebruikt, kunt u alleen privé-eindpunten implementeren in virtuele spoke-netwerken die u met uw virtuele hub verbindt. U kunt geen resources implementeren in uw virtuele hub of beveiligde hub.

Zie de volgende artikelen voor meer informatie over het integreren van privé-eindpunten in uw netwerk:

Gebruikt u een virtueel netwerkapparaat (NVA), zoals Azure Firewall?

Verkeer naar privé-eindpunt maakt gebruik van de Azure-netwerk-backbone en wordt versleuteld. Mogelijk moet u dat verkeer registreren of filteren. U kunt ook een firewall gebruiken om verkeer naar een privé-eindpunt te analyseren als u een firewall gebruikt op een van deze gebieden:

- Tussen spaken

- Tussen uw hub en spokes

- Tussen on-premises onderdelen en uw Azure-netwerken

In dit geval implementeert u privé-eindpunten in uw hub in een toegewezen subnet. Deze rangschikking:

- Vereenvoudigt de configuratie van de SNAT-regel (Secure Network Address Translation). U kunt één SNAT-regel in uw NVA maken voor verkeer naar het toegewezen subnet dat uw privé-eindpunten bevat. U kunt verkeer naar andere toepassingen routeren zonder SNAT toe te passen.

- Vereenvoudigt de configuratie van uw routetabel. Voor verkeer dat naar privé-eindpunten stroomt, kunt u een regel toevoegen om dat verkeer via uw NVA te routeren. U kunt deze regel opnieuw gebruiken voor al uw spokes, VPN-gateways (virtual private network) en Azure ExpressRoute-gateways.

- Hiermee kunt u regels voor netwerkbeveiligingsgroepen toepassen voor binnenkomend verkeer in het subnet dat u aan privé-eindpunt toegeeft. Met deze regels wordt verkeer naar uw resources gefilterd. Ze bieden één plaats voor het beheren van de toegang tot uw resources.

- Centraliseert het beheer van privé-eindpunten. Als u alle privé-eindpunten op één plek implementeert, kunt u deze efficiënter beheren in al uw virtuele netwerken en abonnementen.

Wanneer al uw workloads toegang nodig hebben tot elke PaaS-resource die u beveiligt met Private Link, is deze configuratie geschikt. Maar als uw workloads toegang hebben tot verschillende PaaS-resources, implementeert u geen privé-eindpunten in een toegewezen subnet. Verbeter in plaats daarvan de beveiliging door het principe van minimale bevoegdheden te volgen:

- Plaats elk privé-eindpunt in een afzonderlijk subnet.

- Geef alleen workloads die gebruikmaken van beveiligde resourcetoegang tot die resource.

Gebruikt u een privé-eindpunt vanuit een on-premises systeem?

Als u van plan bent om privé-eindpunten te gebruiken voor toegang tot resources vanuit een on-premises systeem, implementeert u de eindpunten in uw hub. Met deze regeling kunt u profiteren van enkele voordelen die in de vorige sectie worden beschreven:

- Netwerkbeveiligingsgroepen gebruiken om de toegang tot uw resources te beheren

- Uw privé-eindpunten beheren op een centrale locatie

Als u van plan bent om toegang te krijgen tot resources vanuit toepassingen die u in Azure hebt geïmplementeerd, is de situatie anders:

- Als slechts één toepassing toegang nodig heeft tot uw resources, implementeert u een privé-eindpunt in de spoke van die toepassing.

- Als meer dan één toepassing toegang nodig heeft tot uw resources, implementeert u een privé-eindpunt in uw hub.

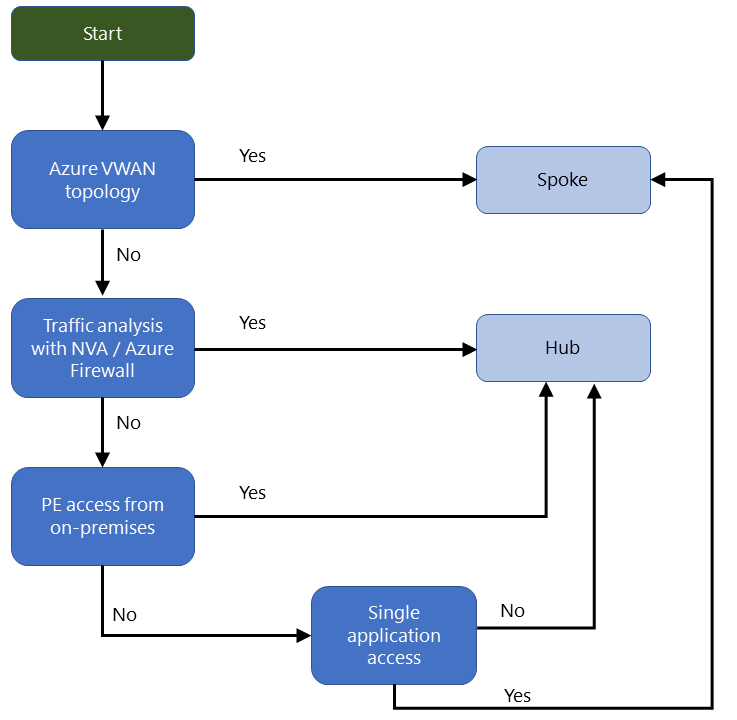

Stroomdiagram

Het volgende stroomdiagram bevat een overzicht van de verschillende opties en aanbevelingen. Aangezien elke klant een unieke omgeving heeft, moet u rekening houden met de vereisten van uw systeem bij het bepalen waar u privé-eindpunten wilt plaatsen.

Bovenaan het stroomdiagram bevindt zich een groen vak met het label Start. Een pijl wijst van dat vak naar een blauw vak met het label Azure Virtual W A N-topologie. Twee pijlen stromen uit dat vak. Eén met het label Ja verwijst naar een oranje vak met het label Spoke. De tweede pijl heeft het label Nee. Het verwijst naar een blauw vak met het label Traffic Analysis met N V A of Azure Firewall. Twee pijlen stromen ook uit het vak verkeersanalyse. Eén met het label Ja verwijst naar een oranje doos met het label Hub. De tweede pijl heeft het label Nee. Het verwijst naar een blauw vak met het label Privé-eindpunttoegang vanaf on-premises. Twee pijlen stromen uit het vak Privé-eindpunt. Eén gelabeld Ja verwijst naar het oranje vak met het label Hub. De tweede pijl heeft het label Nee. Het verwijst naar een blauw vak met het label Toegang tot één toepassing. Twee pijlen stromen uit dat vak. Eén met het label Nee verwijst naar het oranje vak met het label Hub. De tweede pijl heeft het label Ja. Het verwijst naar het oranje vak met het label Spoke.

Download een PowerPoint-bestand van deze architectuur.

Overwegingen

Enkele factoren kunnen van invloed zijn op de implementatie van uw privé-eindpunt. Ze zijn van toepassing op Azure PaaS-services en services van klanten en partnerservices die door Azure worden gehost. Houd rekening met deze punten wanneer u een privé-eindpunt implementeert:

Netwerken

Wanneer u privé-eindpunt in een virtueel spoke-netwerk gebruikt, bevat de standaardroutetabel van het subnet een /32 route met een volgend hoptype InterfaceEndpoint.

Als u een traditionele hub-and-spoke-topologie gebruikt:

- U kunt deze effectieve route zien op het niveau van de netwerkinterface van uw virtuele machines.

- Zie Diagnose van een routeringsprobleem met virtuele machines voor meer informatie.

Als u Virtual WAN gebruikt:

- U kunt deze route zien in de effectieve routes van de virtuele hub.

- Zie Effectieve routes voor virtuele hubs weergeven voor meer informatie.

De /32 route wordt doorgegeven aan deze gebieden:

- Peering van virtuele netwerken die u hebt geconfigureerd

- Een VPN- of ExpressRoute-verbinding met een on-premises systeem

Als u de toegang van uw hub of on-premises systeem tot privé-eindpunt wilt beperken, gebruikt u een netwerkbeveiligingsgroep in het subnet waar u een privé-eindpunt hebt geïmplementeerd. Configureer de juiste regels voor inkomend verkeer.

Naamomzetting

Onderdelen in uw virtuele netwerk koppelen een privé-IP-adres aan elk privé-eindpunt. Deze onderdelen kunnen dat privé-IP-adres alleen omzetten als u een specifieke DNS-installatie (Domain Name System) gebruikt. Als u een aangepaste DNS-oplossing gebruikt, kunt u het beste DNS-zonegroepen gebruiken. Integreer privé-eindpunt met een gecentraliseerde privé-DNS-zone van Azure. Het maakt niet uit of u resources hebt geïmplementeerd in een hub of een spoke. Koppel de privé-DNS-zone aan alle virtuele netwerken die de DNS-naam van uw privé-eindpunt moeten omzetten.

Met deze methode kunnen on-premises en Azure DNS-clients de naam oplossen en toegang krijgen tot het privé-IP-adres. Zie Private Link en DNS-integratie op schaal voor een referentie-implementatie.

Kosten

- Wanneer u Een privé-eindpunt gebruikt voor peering van een regionaal virtueel netwerk, worden er geen peeringkosten in rekening gebracht voor verkeer naar en van privé-eindpunt.

- Peeringkosten zijn nog steeds van toepassing op ander infrastructuurresourceverkeer dat via peering van een virtueel netwerk stroomt.

- Als u privé-eindpunten implementeert in verschillende regio's, zijn de tarieven van Private Link en wereldwijde peering van binnenkomende en uitgaande peering van toepassing.

Zie bandbreedteprijzen voor meer informatie.

Medewerkers

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Hoofdauteur:

- Jose Angel Tenzijeen | Senior Specialist GBB

Andere inzender:

- Ivens Applyrs | Product Manager 2

Als u niet-openbare LinkedIn-profielen wilt zien, meldt u zich aan bij LinkedIn.

Volgende stappen

- Hub-spoke-netwerktopologie in Azure

- Hub-spoke-netwerktopologie in Azure

- Beschikbaarheid van Azure Private Link

- Wat is een privé-eindpunt van Azure?

- Wat is Azure Virtual Network?

- Wat is Azure DNS?

- Wat is een privé-Azure DNS-zone?

- Azure Firewall gebruiken om verkeer te controleren dat is bestemd voor een privé-eindpunt

- Hoe netwerkbeveiligingsgroepen netwerkverkeer filteren

Verwante resources

- Verwerking van serverloze gebeurtenisstromen in een VNet met privé-eindpunten

- Uw Microsoft Teams-kanaalbot en web-app beveiligen achter een firewall

- Privéconnectiviteit van web-app met Azure SQL-database

- [Web-app voor meerdere regio's met privéconnectiviteit met database] [Web-app voor meerdere regio's met privéconnectiviteit met database]