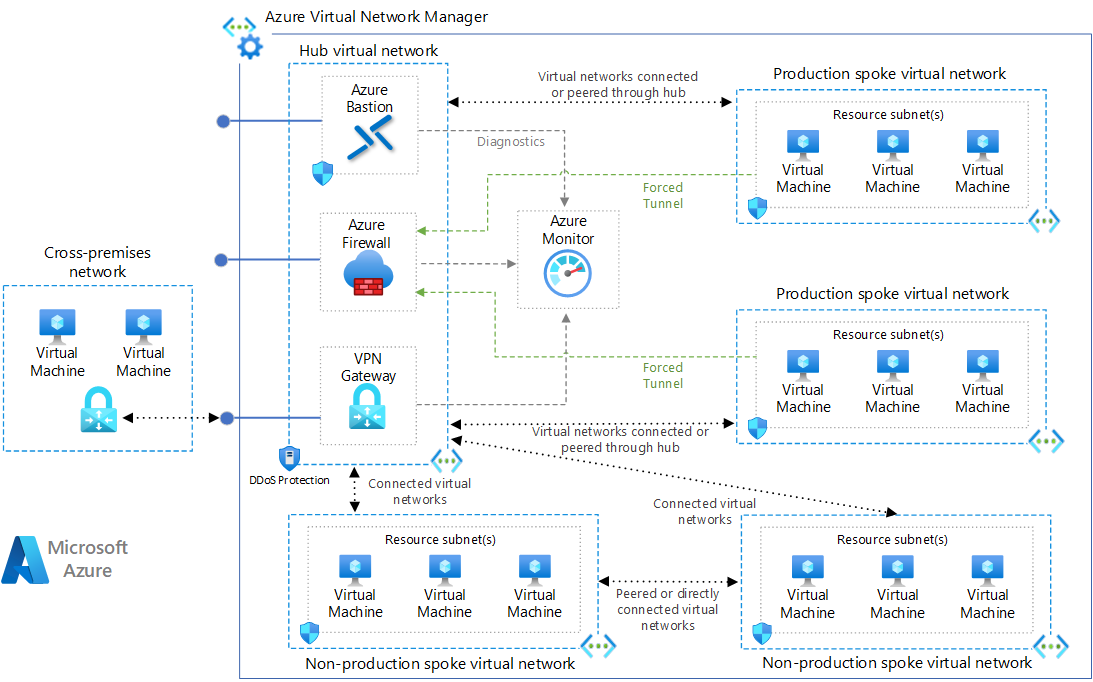

Deze referentiearchitectuur implementeert een hub-spoke-netwerkpatroon met infrastructuuronderdelen die door de klant worden beheerd. Zie de hub-spoke-netwerktopologie met Azure Virtual WAN voor een door Microsoft beheerde hubinfrastructuuroplossing.

Architectuur

Een Visio-bestand van deze architectuur downloaden.

Workflow

Deze hub-spoke-netwerkconfiguratie maakt gebruik van de volgende architectuurelementen:

Virtueel hubnetwerk. Het virtuele hubnetwerk host gedeelde Azure-services. Workloads die worden gehost in de virtuele spoke-netwerken, kunnen deze services gebruiken. Het virtuele hubnetwerk is het centrale punt van connectiviteit voor cross-premises netwerken.

Virtuele spoke-netwerken. Virtuele spoke-netwerken isoleren en beheren werkbelastingen afzonderlijk in elke spoke. Elke workload kan meerdere lagen bevatten, waarbij meerdere subnetten zijn verbonden via Azure Load Balancers. Spokes kunnen bestaan in verschillende abonnementen en vertegenwoordigen verschillende omgevingen, zoals Productie en Niet-productie.

Virtuele netwerkconnectiviteit. Deze architectuur verbindt virtuele netwerken met behulp van peeringverbindingen of verbonden groepen. Peeringverbindingen en verbonden groepen zijn niet-transitieve verbindingen met lage latentie tussen virtuele netwerken. Gekoppelde of verbonden virtuele netwerken kunnen verkeer uitwisselen via de Azure-backbone zonder dat er een router nodig is. Azure Virtual Network Manager maakt en beheert netwerkgroepen en de bijbehorende verbindingen.

Azure Bastion-host. Azure Bastion biedt beveiligde connectiviteit vanuit Azure Portal met virtuele machines (VM's) met behulp van uw browser. Een Azure Bastion-host die in een virtueel Azure-netwerk is geïmplementeerd, heeft toegang tot VM's in dat virtuele netwerk of in verbonden virtuele netwerken.

Azure Firewall. Er bestaat een beheerd firewallexemplaren van Azure Firewall in een eigen subnet.

Azure VPN Gateway of Azure ExpressRoute-gateway. Met een virtuele netwerkgateway kan een virtueel netwerk verbinding maken met een VPN-apparaat (Virtual Private Network) of een Azure ExpressRoute-circuit. De gateway biedt cross-premises netwerkconnectiviteit. Zie Verbinding maken een on-premises netwerk naar een virtueel Microsoft Azure-netwerk en een on-premises netwerk uitbreiden met vpn voor meer informatie.

VPN-apparaat. Een VPN-apparaat of -service biedt externe connectiviteit met het cross-premises netwerk. Het VPN-apparaat kan een hardwareapparaat of een softwareoplossing zijn, zoals RRAS (Routing and Remote Access Service) in Windows Server. Zie Gevalideerde VPN-apparaten en configuratiehandleidingen voor apparaten voor meer informatie.

Onderdelen

Virtual Network Manager is een beheerservice waarmee u virtuele netwerken op schaal kunt groeperen, configureren, implementeren en beheren in Azure-abonnementen, -regio's en -tenants. Met Virtual Network Manager kunt u groepen virtuele netwerken definiëren om uw virtuele netwerken te identificeren en logisch te segmenteren. U kunt connectiviteits- en beveiligingsconfiguraties definiëren en toepassen in alle virtuele netwerken in een netwerkgroep tegelijk.

Azure Virtual Network is de fundamentele bouwsteen voor privénetwerken in Azure. Met Virtual Network kunnen veel Azure-resources, zoals azure-VM's, veilig met elkaar communiceren, cross-premises netwerken en internet.

Azure Bastion is een volledig beheerde service die veiligere en naadloze RDP-toegang (Remote Desktop Protocol) en Secure Shell Protocol (SSH) tot VM's biedt zonder hun openbare IP-adressen weer te geven.

Azure Firewall is een beheerde netwerkbeveiligingsservice in de cloud die virtuele netwerkresources beveiligt. Deze stateful firewallservice heeft ingebouwde hoge beschikbaarheid en onbeperkte cloudschaalbaarheid om u te helpen bij het maken, afdwingen en registreren van beleid voor toepassings- en netwerkconnectiviteit in abonnementen en virtuele netwerken.

VPN Gateway is een specifiek type virtuele netwerkgateway waarmee versleuteld verkeer tussen een virtueel netwerk en een on-premises locatie via het openbare internet wordt verzonden. U kunt VPN Gateway ook gebruiken om versleuteld verkeer tussen virtuele Azure-netwerken via het Microsoft-netwerk te verzenden.

Azure Monitor kan telemetriegegevens verzamelen, analyseren en er actie op ondernemen vanuit cross-premises omgevingen, waaronder Azure en on-premises. Azure Monitor helpt u bij het maximaliseren van de prestaties en beschikbaarheid van uw toepassingen en het proactief identificeren van problemen in seconden.

Scenariodetails

Deze referentiearchitectuur implementeert een hub-spoke-netwerkpatroon waarbij het virtuele hubnetwerk fungeert als een centraal punt van connectiviteit met veel virtuele spoke-netwerken. De virtuele spoke-netwerken maken verbinding met de hub en kunnen worden gebruikt om workloads te isoleren. U kunt ook cross-premises scenario's inschakelen door de hub te gebruiken om verbinding te maken met on-premises netwerken.

In deze architectuur wordt een netwerkpatroon beschreven met infrastructuuronderdelen die door de klant worden beheerd. Zie de hub-spoke-netwerktopologie met Azure Virtual WAN voor een door Microsoft beheerde hubinfrastructuuroplossing.

De voordelen van het gebruik van een hub- en spoke-configuratie zijn:

- Kostenbesparingen

- Abonnementslimieten overschrijden

- Isolatie van workloads

Zie hub-and-spoke-netwerktopologie voor meer informatie.

Potentiële gebruikscases

Typische toepassingen voor een hub- en spoke-architectuur zijn workloads die:

- Meerdere omgevingen hebben waarvoor gedeelde services zijn vereist. Een workload kan bijvoorbeeld ontwikkel-, test- en productieomgevingen hebben. Gedeelde services kunnen DNS-id's, NTP (Network Time Protocol) of Active Directory-domein Services (AD DS) bevatten. Gedeelde services worden in het virtuele hubnetwerk geplaatst en elke omgeving wordt geïmplementeerd in een andere spoke om isolatie te behouden.

- U hoeft geen verbinding met elkaar te maken, maar u hebt wel toegang tot gedeelde services nodig.

- Centrale controle over beveiliging vereisen, zoals een perimeternetwerkfirewall (ook wel DMZ genoemd) in de hub met gescheiden workloadbeheer in elke spoke.

- Centrale controle over connectiviteit vereisen, zoals selectieve connectiviteit of isolatie tussen spokes van bepaalde omgevingen of workloads.

Aanbevelingen

De volgende aanbevelingen zijn van toepassing op de meeste scenario's. Volg deze aanbevelingen tenzij u specifieke vereisten hebt die deze overschrijven.

Resourcegroepen, abonnementen en regio's

In deze voorbeeldoplossing wordt één Azure-resourcegroep gebruikt. U kunt de hub en elke spoke ook implementeren in verschillende resourcegroepen en abonnementen.

Wanneer u virtuele netwerken in verschillende abonnementen peert, kunt u de abonnementen koppelen aan dezelfde of verschillende Microsoft Entra-tenants. Dankzij deze flexibiliteit kunt u gedecentraliseerde beheer van elke workload uitvoeren terwijl gedeelde services in de hub worden onderhouden. Zie Een peering voor een virtueel netwerk maken : Resource Manager, verschillende abonnementen en Microsoft Entra-tenants.

Over het algemeen kunt u het beste ten minste één hub per regio hebben. Met deze configuratie voorkomt u een single point of failure, bijvoorbeeld om te voorkomen dat regio A-resources worden beïnvloed op netwerkniveau door een storing in regio B.

Virtueel netwerk-subnetten

De volgende aanbevelingen geven een overzicht van het configureren van de subnetten in het virtuele netwerk.

GatewaySubnet

Voor de gateway van het virtuele netwerk is dit subnet vereist. U kunt ook een stertopologie zonder gateway gebruiken als u geen cross-premises netwerkconnectiviteit nodig hebt.

Maak een subnet met de naam GatewaySubnet met een adresbereik van ten minste /27. Het /27 adresbereik biedt het subnet voldoende schaalbaarheidsconfiguratieopties om te voorkomen dat de gatewaygroottebeperkingen in de toekomst worden bereikt. Zie voor meer informatie over het instellen van de gateway de volgende referentiearchitecturen, afhankelijk van het verbindingstype:

Voor hogere beschikbaarheid kunt u ExpressRoute plus een VPN voor failover gebruiken. Zie Een on-premises netwerk verbinden met behulp van ExpressRoute met VPN-failover.

AzureFirewallSubnet

Maak een subnet met de naam AzureFirewallSubnet met een adresbereik van ten minste /26. Ongeacht de schaal is het /26 adresbereik de aanbevolen grootte en heeft betrekking op toekomstige beperkingen. Dit subnet biedt geen ondersteuning voor netwerkbeveiligingsgroepen (NSG's).

Voor Azure Firewall is dit subnet vereist. Als u een virtueel netwerkapparaat (NVA) van een partner gebruikt, volgt u de netwerkvereisten.

Spoke-netwerkverbinding

Peering van virtuele netwerken of verbonden groepen zijn niet-transitieve relaties tussen virtuele netwerken. Als u virtuele spoke-netwerken nodig hebt om verbinding met elkaar te maken, voegt u een peeringverbinding tussen deze spokes toe of plaatst u deze in dezelfde netwerkgroep.

Spoke-verbindingen via Azure Firewall of NVA

Het aantal peerings van virtuele netwerken per virtueel netwerk is beperkt. Als u veel spokes hebt die verbinding met elkaar moeten maken, kunt u geen peeringverbindingen meer hebben. Verbinding maken groepen hebben ook beperkingen. Zie Netwerklimieten en Verbinding maken groepenlimieten voor meer informatie.

In dit scenario kunt u overwegen om door de gebruiker gedefinieerde routes (UDR's) te gebruiken om af te dwingen dat spoke-verkeer wordt verzonden naar Azure Firewall of een andere NVA die als router op de hub fungeert. Met deze wijziging kunnen de spokes verbinding maken met elkaar. Ter ondersteuning van deze configuratie moet u Azure Firewall implementeren waarvoor geforceerde tunnelconfiguratie is ingeschakeld. Zie Geforceerde tunneling van Azure Firewall voor meer informatie.

De topologie in dit architectuurontwerp vereenvoudigt uitgaande stromen. Hoewel Azure Firewall voornamelijk bedoeld is voor uitgaand verkeer, kan het ook een inkomend punt zijn. Zie Firewall en Application Gateway voor virtuele netwerken voor meer overwegingen over routering van inkomend verkeer van hub NVA.

Spoke-verbindingen met externe netwerken via een hubgateway

Als u spokes wilt configureren om te communiceren met externe netwerken via een hubgateway, kunt u peerings van virtuele netwerken of verbonden netwerkgroepen gebruiken.

Als u peerings voor virtuele netwerken wilt gebruiken, gaat u naar de installatie van peering van het virtuele netwerk:

- Configureer de peeringverbinding in de hub om gatewaydoorvoer toe te staan .

- Configureer de peeringverbinding in elke spoke om de gateway van het externe virtuele netwerk te gebruiken.

- Configureer alle peeringverbindingen om doorgestuurd verkeer toe te staan .

Zie Een peering voor een virtueel netwerk maken voor meer informatie.

Verbonden netwerkgroepen gebruiken:

- Maak in Virtual Network Manager een netwerkgroep en voeg lid-virtuele netwerken toe.

- Maak een hub- en spoke-connectiviteitsconfiguratie.

- Voor de spoke-netwerkgroepen selecteert u Hub als gateway.

Zie Een hub- en spoke-topologie maken met Azure Virtual Network Manager voor meer informatie.

Spoke-netwerkcommunicatie

Er zijn twee belangrijke manieren om virtuele spoke-netwerken met elkaar te laten communiceren:

- Communicatie via een NVA zoals een firewall en router. Met deze methode wordt een hop tussen de twee spaken in rekening gebracht.

- Communicatie met behulp van peering van virtuele netwerken of directe connectiviteit tussen spokes in Virtual Network Manager. Deze benadering veroorzaakt geen hop tussen de twee spokes en wordt aanbevolen voor het minimaliseren van latentie.

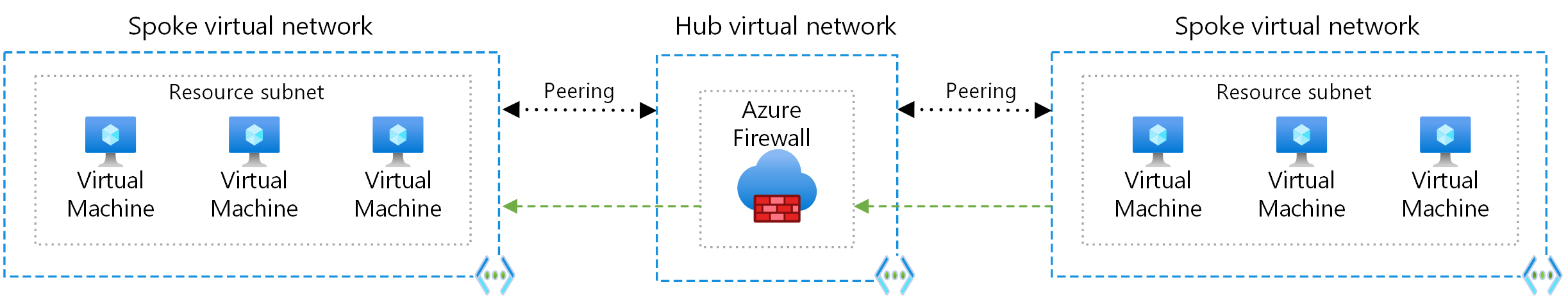

Communicatie via een NVA

Als u connectiviteit tussen spokes nodig hebt, kunt u Overwegen Om Azure Firewall of een andere NVA in de hub te implementeren. Maak vervolgens routes om verkeer van een spoke door te sturen naar de firewall of NVA, die vervolgens naar de tweede spoke kan worden gerouteerd. In dit scenario configureert u de peeringverbindingen om doorgestuurd verkeer toe te staan.

U kunt ook een VPN-gateway gebruiken om verkeer tussen spokes te routeren, hoewel deze keuze van invloed is op latentie en doorvoer. Zie Vpn-gatewayoverdracht configureren voor peering van virtuele netwerken voor configuratiedetails.

Evalueer de services die u deelt in de hub om ervoor te zorgen dat de hub wordt geschaald voor een groter aantal spokes. Als uw hub bijvoorbeeld firewallservices biedt, moet u rekening houden met de bandbreedtelimieten van uw firewalloplossing wanneer u meerdere spokes toevoegt. U kunt sommige van deze gedeelde services verplaatsen naar een tweede niveau van hubs.

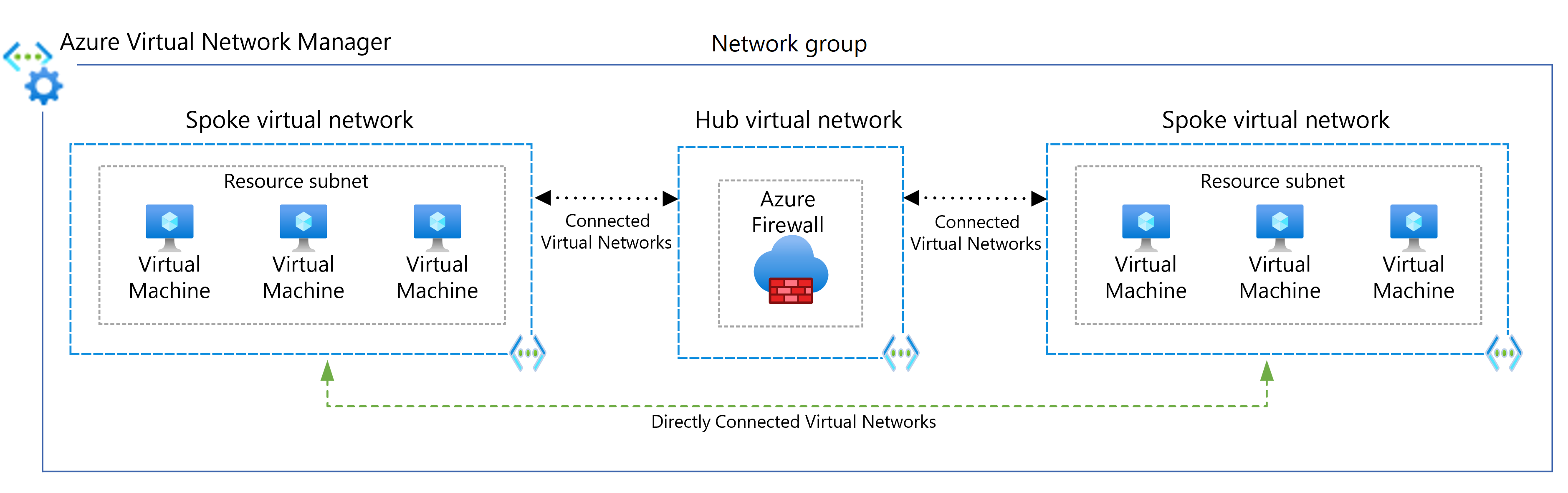

Directe communicatie tussen spoke-netwerken

Als u rechtstreeks verbinding wilt maken tussen virtuele spoke-netwerken zonder het virtuele hubnetwerk te doorlopen, kunt u peeringverbindingen tussen spokes maken of directe connectiviteit voor de netwerkgroep inschakelen. Het is raadzaam peering of directe connectiviteit met virtuele spoke-netwerken te beperken die deel uitmaken van dezelfde omgeving en workload.

Wanneer u Virtual Network Manager gebruikt, kunt u virtuele spoke-netwerken handmatig toevoegen aan netwerkgroepen of automatisch netwerken toevoegen op basis van de voorwaarden die u definieert. Zie Spoke-to-spoke-netwerken voor meer informatie.

Het volgende diagram illustreert het gebruik van Virtual Network Manager voor directe connectiviteit tussen spokes.

Aanbevelingen voor beheer

Als u connectiviteits- en beveiligingscontroles centraal wilt beheren, gebruikt u Virtual Network Manager om nieuwe hub- en spoke-topologieën voor virtuele netwerken te maken of bestaande topologieën te onboarden. Met Virtual Network Manager zorgt u ervoor dat uw hub- en spoke-netwerktopologieën zijn voorbereid op grootschalige toekomstige groei in meerdere abonnementen, beheergroepen en regio's.

Voorbeelden van use-casescenario's voor Virtual Network Manager zijn:

- Democratisering van spoke virtueel netwerkbeheer voor groepen zoals bedrijfseenheden of toepassingsteams. Democratisering kan leiden tot grote aantallen vereisten voor virtuele netwerk-naar-virtuele netwerken en netwerkbeveiligingsregels.

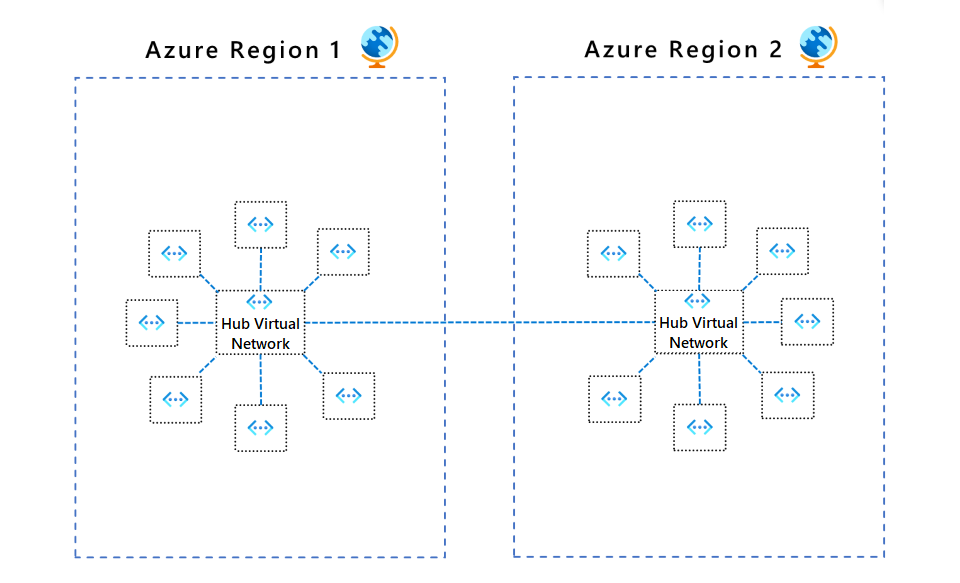

- Standaardisatie van meerdere replicaarchitecturen in meerdere Azure-regio's om een wereldwijde footprint voor toepassingen te garanderen.

Om uniforme connectiviteits- en netwerkbeveiligingsregels te garanderen, kunt u netwerkgroepen gebruiken om virtuele netwerken te groeperen in elk abonnement, beheergroep of regio onder dezelfde Microsoft Entra-tenant. U kunt virtuele netwerken automatisch of handmatig onboarden naar netwerkgroepen via dynamische of statische lidmaatschapstoewijzingen.

U definieert de detectie van de virtuele netwerken die Virtual Network Manager beheert met behulp van bereiken. Deze functie biedt flexibiliteit voor een gewenst aantal netwerkbeheerexemplaren, waardoor verdere democratisering van beheer mogelijk is voor virtuele netwerkgroepen.

Als u virtuele spoke-netwerken in dezelfde netwerkgroep met elkaar wilt verbinden, gebruikt u Virtual Network Manager om peering van virtuele netwerken of directe connectiviteit te implementeren. Gebruik de globale mesh-optie om mesh directe connectiviteit met spoke-netwerken in verschillende regio's uit te breiden. In het volgende diagram ziet u globale mesh-connectiviteit tussen regio's.

U kunt virtuele netwerken binnen een netwerkgroep koppelen aan een basislijnset beveiligingsbeheerdersregels. Netwerkgroepbeveiligingsbeheerregels voorkomen dat eigenaren van virtuele spoke-netwerken basisbeveiligingsregels overschrijven, terwijl ze onafhankelijk hun eigen sets beveiligingsregels en NSG's kunnen toevoegen. Zie zelfstudie: Een beveiligd hub- en spoke-netwerk maken voor een voorbeeld van het gebruik van beveiligingsbeheerdersregels in hub- en spoke-topologieën.

Om een gecontroleerde implementatie van netwerkgroepen, connectiviteit en beveiligingsregels mogelijk te maken, helpt Virtual Network Manager-configuratie-implementaties u bij het veilig vrijgeven van configuratiewijzigingen die fouten veroorzaken in hub- en spoke-omgevingen. Zie Configuratie-implementaties in Azure Virtual Network Manager voor meer informatie.

Overwegingen

Met deze overwegingen worden de pijlers van het Azure Well-Architected Framework geïmplementeerd. Dit is een set richtlijnen die kunnen worden gebruikt om de kwaliteit van een workload te verbeteren. Zie Microsoft Azure Well-Architected Framework voor meer informatie.

Beveiliging

Beveiliging biedt garanties tegen opzettelijke aanvallen en misbruik van uw waardevolle gegevens en systemen. Zie Overzicht van de beveiligingspijler voor meer informatie.

Als u een basislijnset met beveiligingsregels wilt garanderen, moet u beveiligingsbeheerdersregels koppelen aan virtuele netwerken in netwerkgroepen. Beveiligingsbeheerdersregels hebben voorrang en worden geëvalueerd vóór NSG-regels. Net als NSG-regels bieden beveiligingsbeheerdersregels ondersteuning voor prioriteitstelling, servicetags en L3-L4-protocollen. Zie Beveiligingsbeheerdersregels in Virtual Network Manager voor meer informatie.

Gebruik Virtual Network Manager-implementaties om de gecontroleerde implementatie van mogelijk belangrijke wijzigingen in beveiligingsregels voor netwerkgroepen te vergemakkelijken.

Azure DDoS Protection, gecombineerd met best practices voor toepassingsontwerp, biedt verbeterde DDoS-risicobeperkingsfuncties om meer bescherming te bieden tegen DDoS-aanvallen. Schakel Azure DDOS Protection in voor elk virtueel perimeternetwerk.

Kostenoptimalisatie

Kostenoptimalisatie gaat over manieren om onnodige uitgaven te verminderen en operationele efficiëntie te verbeteren. Zie Overzicht van de pijler kostenoptimalisatie voor meer informatie.

Houd rekening met de volgende kostengerelateerde factoren wanneer u hub- en spoke-netwerken implementeert en beheert. Zie prijzen voor virtuele netwerken voor meer informatie.

Azure Firewall-kosten

Met deze architectuur wordt een Azure Firewall-exemplaar geïmplementeerd in het hubnetwerk. Het gebruik van een Azure Firewall-implementatie als een gedeelde oplossing die door meerdere workloads wordt gebruikt, kan de cloudkosten aanzienlijk besparen in vergelijking met andere NVA's. Zie Azure Firewall versus virtuele netwerkapparaten voor meer informatie.

Als u alle geïmplementeerde resources effectief wilt gebruiken, kiest u de juiste Azure Firewall-grootte. Bepaal welke functies u nodig hebt en welke laag het beste past bij uw huidige set workloads. Zie Wat is Azure Firewall voor meer informatie over de beschikbare Azure Firewall-SKU's?

Kosten voor privé-IP-adressen

U kunt privé-IP-adressen gebruiken om verkeer te routeren tussen gekoppelde virtuele netwerken of tussen netwerken in verbonden groepen. De volgende kostenoverwegingen zijn van toepassing:

- Inkomend en uitgaand verkeer wordt aan beide uiteinden van de gekoppelde of verbonden netwerken in rekening gebracht. Gegevensoverdracht van een virtueel netwerk in zone 1 naar een ander virtueel netwerk in zone 2 brengt bijvoorbeeld een uitgaande overdrachtssnelheid in voor zone 1 en een inkomende snelheid voor zone 2.

- Verschillende zones hebben verschillende overdrachtssnelheden.

Plan IP-adressering op basis van uw peeringvereisten en zorg ervoor dat de adresruimte niet overlapt tussen cross-premises locaties en Azure-locaties.

Operationele uitmuntendheid

Operationele uitmuntendheid omvat de operationele processen die een toepassing implementeren en deze in productie houden. Zie Overzicht van de operationele uitmuntendheidpijler voor meer informatie.

Gebruik Azure Network Watcher om netwerkonderdelen te bewaken en problemen op te lossen met de volgende hulpprogramma's:

- Traffic Analytics toont u de systemen in uw virtuele netwerken die het meeste verkeer genereren. U kunt knelpunten visueel identificeren voordat ze problemen worden.

- Netwerkprestatiemeter bewaakt informatie over ExpressRoute-circuits.

- Diagnostische gegevens van VPN helpen bij het oplossen van problemen met site-naar-site-VPN-verbindingen die uw toepassingen verbinden met on-premises gebruikers.

Overweeg ook diagnostische logboekregistratie van Azure Firewall in te schakelen om beter inzicht te krijgen in de DNS-aanvragen en de resultaten voor toestaan/weigeren in de logboeken.

Dit scenario implementeren

Deze implementatie omvat één virtueel hubnetwerk en twee verbonden spokes, en implementeert ook een Azure Firewall-exemplaar en Azure Bastion-host. Optioneel kan de implementatie VM's opnemen in het eerste spoke-netwerk en een VPN-gateway.

U kunt kiezen tussen peering van virtuele netwerken of met Virtual Network Manager verbonden groepen om de netwerkverbindingen te maken. Elke methode heeft verschillende implementatieopties.

Peering van virtuele netwerken gebruiken

Voer de volgende opdracht uit om een resourcegroep te maken met de naam

hub-spokein deeastusregio voor de implementatie. Selecteer Proberen om een ingesloten shell te gebruiken.az group create --name hub-spoke --location eastusVoer de volgende opdracht uit om de Bicep-sjabloon te downloaden.

curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke/bicep/main.bicep > main.bicepVoer de volgende opdracht uit om de hub- en spoke-netwerkconfiguratie, peerings van virtuele netwerken tussen de hub en spokes en een Azure Bastion-host te implementeren. Voer een gebruikersnaam en wachtwoord in wanneer u hierom wordt gevraagd. U kunt deze gebruikersnaam en dit wachtwoord gebruiken om toegang te krijgen tot VM's in de spoke-netwerken.

az deployment group create --resource-group hub-spoke --template-file main.bicep

Zie de Hub and Spoke ARM- en Bicep-sjablonen die deze oplossing implementeren voor gedetailleerde informatie en extra implementatieopties.

Verbonden groepen van Virtual Network Manager gebruiken

Voer de volgende opdracht uit om een resourcegroep voor de implementatie te maken. Selecteer Proberen om een ingesloten shell te gebruiken.

az group create --name hub-spoke --location eastusVoer de volgende opdracht uit om de Bicep-sjabloon te downloaden.

curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/main.bicep > main.bicepVoer de volgende opdrachten uit om alle benodigde modules naar een nieuwe map te downloaden.

mkdir modules curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/avnm.bicep > modules/avnm.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/avnmDeploymentScript.bicep > modules/avnmDeploymentScript.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/hub.bicep > modules/hub.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/spoke.bicep > modules/spoke.bicepVoer de volgende opdracht uit om de hub- en spoke-netwerkconfiguratie, virtuele netwerkverbindingen tussen de hub en spokes en een Bastion-host te implementeren. Voer een gebruikersnaam en wachtwoord in wanneer u hierom wordt gevraagd. U kunt deze gebruikersnaam en dit wachtwoord gebruiken om toegang te krijgen tot VM's in de spoke-netwerken.

az deployment group create --resource-group hub-spoke --template-file main.bicep

Zie de Hub and Spoke ARM- en Bicep-sjablonen die deze oplossing implementeren voor gedetailleerde informatie en extra implementatieopties.

Medewerkers

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Hoofdauteur:

Spanjaarda Palacios | Senior klanttechnicus

Andere Inzenders:

- Matthew Bratschun | Klanttechnicus

- Jay Li | Senior Product Manager

- Telmo Sampaio | Principal Service Engineering Manager

Als u niet-openbare LinkedIn-profielen wilt zien, meldt u zich aan bij LinkedIn.

Volgende stappen

Voor meer informatie over beveiligde virtuele hubs en het bijbehorende beveiligings- en routeringsbeleid dat Azure Firewall Manager configureert, raadpleegt u Wat is een beveiligde virtuele hub?

De hub in een hub-spoke-netwerktopologie is het belangrijkste onderdeel van een connectiviteitsabonnement in een Azure-landingszone. Zie Een Azure-netwerktopologie definiëren voor meer informatie over het bouwen van grootschalige netwerken in Azure met routering en beveiliging die wordt beheerd door de klant of door Microsoft.

Verwante resources

Verken de volgende gerelateerde architecturen:

- Architectuurhandleiding voor Azure Firewall

- Firewall en Application Gateway voor virtuele netwerken

- Problemen met een hybride VPN-verbinding oplossen

- Spoke-to-spoke-netwerken

- Hybride verbinding

- Verbinding maken zelfstandige servers met behulp van Azure Network Adapter

- Workloads beveiligen en beheren met segmentatie op netwerkniveau

- Basislijnarchitectuur voor een AKS-cluster (Azure Kubernetes Service)