Dit artikel bevat enkele tips voor het oplossen van problemen met een VPN-gatewayverbinding tussen een on-premises netwerk en Azure. Zie Troubleshooting common VPN related errors (Veelvoorkomende fouten in verband met VPN oplossen) voor algemene informatie over het oplossen van fouten in verband met VPN.

Controleren of het VPN-apparaat correct werkt

De volgende aanbevelingen zijn handig om te bepalen of uw on-premises VPN-apparaat goed werkt.

Controleer de logboekbestanden die door het VPN-apparaat zijn gegenereerd op fouten. Hierdoor kunt u vaststellen of het VPN-apparaat correct functioneert. De locatie van deze informatie is afhankelijk van uw apparaat. Als u bijvoorbeeld RRAS onder Windows Server 2012 gebruikt, kunt u de volgende PowerShell-opdracht gebruiken om gegevens over foutgebeurtenissen weer te geven voor de RRAS-service:

Get-EventLog -LogName System -EntryType Error -Source RemoteAccess | Format-List -Property *

De eigenschap Message van een vermelding bevat een beschrijving van de fout. Enkele typische voorbeelden zijn:

Kan geen verbinding maken, mogelijk vanwege een onjuist IP-adres dat is opgegeven voor de Azure VPN-gateway in de configuratie van de VPN-netwerkinterface van RRAS.

EventID : 20111 MachineName : on-premises-vm Data : {41, 3, 0, 0} Index : 14231 Category : (0) CategoryNumber : 0 EntryType : Error Message : RoutingDomainID- {00000000-0000-0000-0000-000000000000}: A demand dial connection to the remote interface AzureGateway on port VPN2-4 was successfully initiated but failed to complete successfully because of the following error: The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (for example, firewalls, NAT, routers, and so on) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem. Source : RemoteAccess ReplacementStrings : {{00000000-0000-0000-0000-000000000000}, AzureGateway, VPN2-4, The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (for example, firewalls, NAT, routers, and so on) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem.} InstanceId : 20111 TimeGenerated : 3/18/2016 1:26:02 PM TimeWritten : 3/18/2016 1:26:02 PM UserName : Site : Container :De verkeerde gedeelde sleutel die is opgegeven in de configuratie van de RRAS VPN-netwerkinterface.

EventID : 20111 MachineName : on-premises-vm Data : {233, 53, 0, 0} Index : 14245 Category : (0) CategoryNumber : 0 EntryType : Error Message : RoutingDomainID- {00000000-0000-0000-0000-000000000000}: A demand dial connection to the remote interface AzureGateway on port VPN2-4 was successfully initiated but failed to complete successfully because of the following error: Internet key exchange (IKE) authentication credentials are unacceptable. Source : RemoteAccess ReplacementStrings : {{00000000-0000-0000-0000-000000000000}, AzureGateway, VPN2-4, IKE authentication credentials are unacceptable. } InstanceId : 20111 TimeGenerated : 3/18/2016 1:34:22 PM TimeWritten : 3/18/2016 1:34:22 PM UserName : Site : Container :

U kunt ook logboekgegevens over gebeurtenissen verkrijgen in verband met pogingen verbinding te maken via de RRAS-service met de volgende PowerShell-opdracht:

Get-EventLog -LogName Application -Source RasClient | Format-List -Property *

In geval van een foutieve verbindingspoging bevat dit logboek fouten die lijken op de volgende:

EventID : 20227

MachineName : on-premises-vm

Data : {}

Index : 4203

Category : (0)

CategoryNumber : 0

EntryType : Error

Message : CoId={B4000371-A67F-452F-AA4C-3125AA9CFC78}: The user SYSTEM dialed a connection named

AzureGateway that has failed. The error code returned on failure is 809.

Source : RasClient

ReplacementStrings : {{B4000371-A67F-452F-AA4C-3125AA9CFC78}, SYSTEM, AzureGateway, 809}

InstanceId : 20227

TimeGenerated : 3/18/2016 1:29:21 PM

TimeWritten : 3/18/2016 1:29:21 PM

UserName :

Site :

Container :

Connectiviteit verifiëren

Controleer de connectiviteit en routering voor de VPN-gateway. Het VPN-apparaat stuurt verkeer mogelijk niet goed door via de Azure VPN-gateway. Gebruik een hulpmiddel als PsPing om de connectiviteit en routering te verifiëren voor de VPN-gateway. Als u bijvoorbeeld de connectiviteit wilt testen tussen een on-premises computer en een webserver op het VNet, voert u de volgende opdracht uit (vervang <<web-server-address>> door het adres van de webserver):

PsPing -t <<web-server-address>>:80

Als de on-premises computer verkeer kan doorsturen naar de webserver, ziet u uitvoer die lijkt op:

D:\PSTools> psping -t 10.20.0.5:80

PsPing v2.01 - PsPing - ping, latency, bandwidth measurement utility

Copyright (C) 2012-2014 Mark Russinovich

Sysinternals - www.sysinternals.com

TCP connect to 10.20.0.5:80:

Infinite iterations (warmup 1) connecting test:

Connecting to 10.20.0.5:80 (warmup): 6.21ms

Connecting to 10.20.0.5:80: 3.79ms

Connecting to 10.20.0.5:80: 3.44ms

Connecting to 10.20.0.5:80: 4.81ms

Sent = 3, Received = 3, Lost = 0 (0% loss),

Minimum = 3.44ms, Maximum = 4.81ms, Average = 4.01ms

Als de on-premises computer niet kan communiceren met de opgegeven bestemming, ziet u berichten die lijken op:

D:\PSTools>psping -t 10.20.1.6:80

PsPing v2.01 - PsPing - ping, latency, bandwidth measurement utility

Copyright (C) 2012-2014 Mark Russinovich

Sysinternals - www.sysinternals.com

TCP connect to 10.20.1.6:80:

Infinite iterations (warmup 1) connecting test:

Connecting to 10.20.1.6:80 (warmup): This operation returned because the timeout period expired.

Connecting to 10.20.1.6:80: This operation returned because the timeout period expired.

Connecting to 10.20.1.6:80: This operation returned because the timeout period expired.

Connecting to 10.20.1.6:80: This operation returned because the timeout period expired.

Connecting to 10.20.1.6:80:

Sent = 3, Received = 0, Lost = 3 (100% loss),

Minimum = 0.00ms, Maximum = 0.00ms, Average = 0.00ms

Verifieer of de on-premises firewall VPN-verkeer toestaat en dat de juiste poorten geopend zijn.

Verifieer of het on-premises VPN-apparaat een versleutelingsmethode gebruikt die compatibel is met de Azure VPN-gateway. Voor routering op basis van beleid ondersteunt de Azure VPN-gateway de versleutelingsalgoritmen AES256, AES128 en 3DES. Gateways op basis van routes ondersteunen AES256 en 3DES. Zie VPN-apparaten en IPSec-/IKE-parameters voor site-naar-site-VPN-gateway-verbindingen voor meer informatie.

Controleren op problemen met de Azure VPN-gateway

De volgende aanbevelingen zijn nuttig om te bepalen of er een probleem is met de Azure VPN-gateway:

Onderzoek diagnostische logboeken van Azure VPN Gateway op mogelijke problemen. Zie Stap voor stap: diagnostische logboeken van Azure Resource Manager VNet-gateway vastleggen voor meer informatie.

Verifieer of de Azure VPN-gateway en het on-premises VPN-apparaat zijn geconfigureerd met dezelfde gedeelde verificatiesleutel. U kunt de gedeelde sleutel die door de Azure VPN-gateway is opgeslagen, weergeven met behulp van de volgende Azure CLI-opdracht:

azure network vpn-connection shared-key show <<resource-group>> <<vpn-connection-name>>

Gebruik de opdracht die past bij uw on-premises VPN-apparaat om de gedeelde sleutel weer te geven die voor dat apparaat is geconfigureerd.

Verifieer of het GatewaySubnet-subnet die de Azure VPN-gateway bevat, niet is gekoppeld aan een NSG.

U kunt de details van het subnet weergeven met de volgende Azure CLI-opdracht:

azure network vnet subnet show -g <<resource-group>> -e <<vnet-name>> -n GatewaySubnet

Zorg ervoor dat er geen gegevensveld is met de naam Netwerkbeveiligingsgroep-id. Het volgende voorbeeld toont de resultaten voor een exemplaar van GatewaySubnet waaraan een NSG (VPN-Gateway-Group) is toegewezen. Hierdoor kan worden verhinderd dat de gateway correct werkt als er regels zijn gedefinieerd voor de NSG.

C:\>azure network vnet subnet show -g profx-prod-rg -e profx-vnet -n GatewaySubnet

info: Executing command network vnet subnet show

+ Looking up virtual network "profx-vnet"

+ Looking up the subnet "GatewaySubnet"

data: Id : /subscriptions/########-####-####-####-############/resourceGroups/profx-prod-rg/providers/Microsoft.Network/virtualNetworks/profx-vnet/subnets/GatewaySubnet

data: Name : GatewaySubnet

data: Provisioning state : Succeeded

data: Address prefix : 10.20.3.0/27

data: Network Security Group id : /subscriptions/########-####-####-####-############/resourceGroups/profx-prod-rg/providers/Microsoft.Network/networkSecurityGroups/VPN-Gateway-Group

info: network vnet subnet show command OK

Verifieer of de virtuele machines in het Azure-VNet zodanig zijn geconfigureerd dat verkeer van buiten het VNet wordt toegestaan. Controleer NSG-regels die aan deze subnetten zijn gekoppeld die deze virtuele machines bevatten. U kunt alle NSG-regels weergeven met behulp van de volgende Azure CLI-opdracht:

azure network nsg show -g <<resource-group>> -n <<nsg-name>>

Verifieer of de Azure VPN-gateway is verbonden. U kunt de volgende Azure PowerShell-opdracht gebruiken om de huidige status te controleren van de Azure VPN-verbinding. De parameter <<connection-name>> is de naam van de Azure VPN-verbinding die de virtuele netwerkgateway koppelt aan de lokale gateway.

Get-AzureRmVirtualNetworkGatewayConnection -Name <<connection-name>> - ResourceGroupName <<resource-group>>

De volgende codefragmenten laten de uitvoer zien die wordt gegenereerd als de gateway is verbonden (eerste voorbeeld) en als de verbinding is verbroken (tweede voorbeeld):

PS C:\> Get-AzureRmVirtualNetworkGatewayConnection -Name profx-gateway-connection -ResourceGroupName profx-prod-rg

AuthorizationKey :

VirtualNetworkGateway1 : Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway

VirtualNetworkGateway2 :

LocalNetworkGateway2 : Microsoft.Azure.Commands.Network.Models.PSLocalNetworkGateway

Peer :

ConnectionType : IPsec

RoutingWeight : 0

SharedKey : ####################################

ConnectionStatus : Connected

EgressBytesTransferred : 55254803

IngressBytesTransferred : 32227221

ProvisioningState : Succeeded

...

PS C:\> Get-AzureRmVirtualNetworkGatewayConnection -Name profx-gateway-connection2 -ResourceGroupName profx-prod-rg

AuthorizationKey :

VirtualNetworkGateway1 : Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway

VirtualNetworkGateway2 :

LocalNetworkGateway2 : Microsoft.Azure.Commands.Network.Models.PSLocalNetworkGateway

Peer :

ConnectionType : IPsec

RoutingWeight : 0

SharedKey : ####################################

ConnectionStatus : NotConnected

EgressBytesTransferred : 0

IngressBytesTransferred : 0

ProvisioningState : Succeeded

...

Overige problemen

De volgende aanbevelingen zijn nuttig om te bepalen of er een probleem is met de VM-configuratie van de host, het bandbreedtegebruik van het netwerk of de prestaties van de toepassingen:

Controleer de firewallconfiguratie. Verifieer of de firewall in het gastbesturingssysteem dat op de Azure-VM's in het subnet wordt uitgevoerd, op de juiste manier is geconfigureerd zodat verkeer vanaf de on-premises IP-bereiken wordt toegestaan.

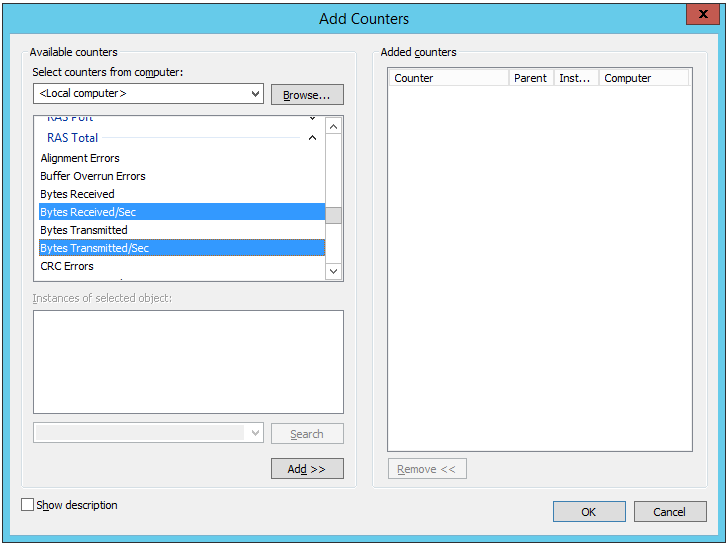

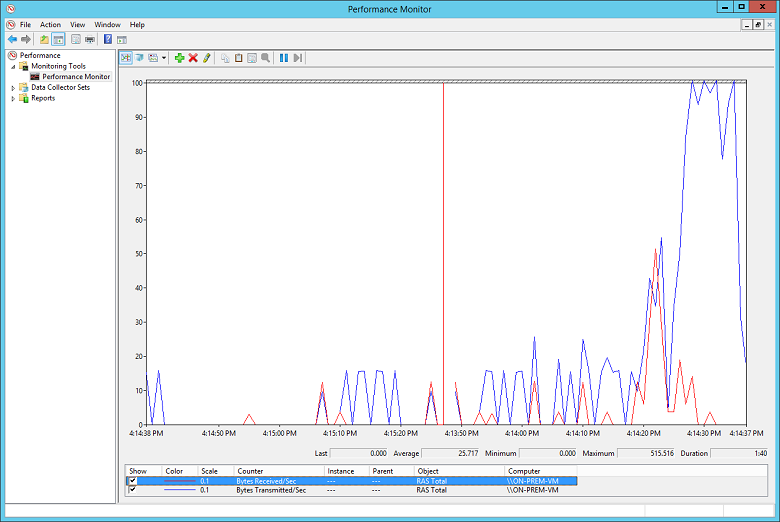

Verifieer of het volume van het verkeer niet dicht in de buurt is van de beschikbare bandbreedte voor de Azure VPN-gateway. Hoe u dit kunt verifiëren, is afhankelijk van het VPN-apparaat dat on-premises wordt uitgevoerd. Als u bijvoorbeeld gebruikmaakt van RRAS onder Windows Server 2012, kunt u een prestatiemeter gebruiken om het volume aan gegevens bij te houden dat via de VPN-verbinding wordt ontvangen en verstuurd. Als u het object RAS Total gebruikt, selecteert u de tellers Ontvangen bytes per seconde en Verzonden bytes per seconde:

U moet de resultaten vergelijken met de bandbreedte die beschikbaar is voor de VPN-gateway (van 100 Mbps voor de Basic-SKU tot 1,25 Gbps voor VpnGw3 SKU):

Verifieer of u het juiste aantal VM's en de juiste grootte ervan voor de werkbelasting van uw toepassing het geïmplementeerd. Bepaal of er virtuele machines in het Azure-VNet zijn die traag worden uitgevoerd. Als dat het geval is, dan kan het zijn dat ze overbelast zijn, dat er te weinig zijn om de belasting te verwerken of dat de load balancers niet correct zijn geconfigureerd. U kunt dit vaststellen door diagnostische gegevens vast te leggen en te analyseren. U kunt de resultaten onderzoeken in Azure Portal, maar er zijn talloze hulpprogramma's van derden beschikbaar waarmee u gedetailleerd inzicht kunt krijgen in de prestatiegegevens.

U kunt Azure DDoS Protection gebruiken om u te beschermen tegen uitputting van schadelijke resources. Azure DDoS Protection, gecombineerd met best practices voor toepassingsontwerp, biedt verbeterde DDoS-risicobeperkingsfuncties om meer bescherming te bieden tegen DDoS-aanvallen. U moet Azure DDOS Protection inschakelen op elk virtueel perimeternetwerk.

Verifieer of de toepassing efficiënt gebruikmaakt van cloudresources. Instrumenteer toepassingscode die op de VM's wordt uitgevoerd om te bepalen of toepassingen zo efficiënt mogelijk gebruikmaken van resources. U kunt gebruikmaken van hulpprogramma's als Application Insights.

Volgende stappen

Productdocumentatie:

- Virtuele Linux-machines in Azure

- Wat is Azure PowerShell?

- Wat is Azure Virtual Network?

- Wat is de Azure CLI?

- Wat is VPN Gateway?

- Virtuele Windows-machines in Azure

Microsoft Learn-modules:

- Azure-resources configureren met hulpprogramma's

- VPN Gateway configureren

- Een virtuele Linux-machine maken in Azure

- Een virtuele Windows-machine maken in Azure