Rolmachtigingen en -beveiliging beheren in Azure Automation

Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) maakt toegangsbeheer mogelijk voor Azure-resources. Met Azure RBAC kunt u taken in uw team scheiden en alleen de hoeveelheid toegang verlenen tot gebruikers, groepen en toepassingen die ze nodig hebben om hun taken uit te voeren. U kunt op rollen gebaseerde toegang verlenen aan gebruikers met behulp van Azure Portal, Azure-opdrachtregelprogramma's of Azure Management-API's.

Rollen in Automation-accounts

In Azure Automation wordt toegang verleend door de juiste Azure-rol toe te wijzen aan gebruikers, groepen en toepassingen bij het Automation-accountbereik. Hieronder vindt u de ingebouwde rollen die worden ondersteund met een Automation-account:

| - Rol | Beschrijving |

|---|---|

| Eigenaar | De rol van Eigenaar maakt het mogelijk om alle resources en acties binnen een Automation-account te openen, inclusief toegang tot andere gebruikers, groepen en toepassingen om het Automation-account te beheren. |

| Inzender | De rol van Bijdrager maakt het mogelijk om alles te beheren, behalve de toegangsrechten van andere gebruikers te wijzigen naar een Automation-account. |

| Lezer | Met de rol van Lezer kunt u alle resources in een Automation-account bekijken, maar niets wijzigen. |

| Automation-inzender | Met de rol Automation-inzender kunt u alle resources in het Automation-account beheren, met uitzondering van het wijzigen van de toegangsmachtigingen van andere gebruikers voor een Automation-account. |

| Automation-operator | Met de rol Automation-operator kunt u de naam en eigenschappen van het runbook weergeven en taken maken en beheren voor alle runbooks in een Automation-account. Deze rol is handig als u niet wilt dat uw Automation-accountresources zoals referentieassets en runbooks worden weergegeven of gewijzigd, maar u wel wilt toestaan dat leden van uw organisatie deze runbooks uitvoeren. |

| Operator voor Automation-taak | Met de rol Automation-taakoperator kunt u taken maken en beheren voor alle runbooks in een Automation-account. |

| Operator voor Automation-runbook | Met de rol Automation Runbook Operator kunt u de naam en eigenschappen van een runbook weergeven. |

| Inzender van Log Analytics | Met de rol Log Analytics-inzender kunt u alle bewakingsgegevens lezen en bewakingsinstellingen bewerken. Het bewerken van bewakingsinstellingen omvat het toevoegen van de VM-extensie aan VM's, het lezen van opslagaccountsleutels om het verzamelen van logboeken uit Azure Storage te kunnen configureren, het maken en configureren van Automation-accounts, het toevoegen van Azure Automation functies en het configureren van Azure Diagnostics voor alle Azure-resources. |

| Lezer van Log Analytics | Met de rol Log Analytics-lezer kunt u alle bewakingsgegevens en bewakingsinstellingen weergeven en doorzoeken. Dit is inclusief de configuratie van Azure Diagnostics voor alle Azure-resources. |

| Bijdrager voor bewaking | Met de rol Inzender voor bewaking kunt u alle bewakingsgegevens lezen en bewakingsinstellingen bijwerken. |

| Lezer voor bewaking | Met de rol Lezer voor bewaking kunt u alle bewakingsgegevens lezen. |

| Beheerder van gebruikerstoegang | De beheerdersrol gebruiker toegang kunt u gebruikerstoegang tot Azure Automation-accounts beheren. |

Rolmachtigingen

In de volgende tabellen worden de specifieke machtigingen beschreven die aan elke rol zijn verleend. Dit kunnen acties zijn, die machtigingen verlenen, en Geen acties, die deze beperken.

Eigenaar

Een eigenaar kan alles beheren, inclusief toegang. In de volgende tabel ziet u de machtigingen die voor de rol zijn verleend:

| Acties | Beschrijving |

|---|---|

| Microsoft.Automation/automationAccounts/* | Alle typen resources maken en beheren. |

Inzender

Een inzender kan alles beheren, behalve de toegang. In de volgende tabel ziet u de machtigingen die zijn verleend en geweigerd voor de rol:

| Acties | Beschrijving |

|---|---|

| Microsoft.Automation/automationAccounts/* | Alle typen resources maken en beheren |

| Geen acties | |

| Microsoft.Authorization/*/Delete | Rollen en roltoewijzingen verwijderen. |

| Microsoft.Authorization/*/Write | Rollen en roltoewijzingen maken. |

| Microsoft.Authorization/elevateAccess/Action | Hiermee wordt de mogelijkheid om een beheerder voor gebruikerstoegang te maken geweigerd. |

Lezer

Notitie

We hebben onlangs een wijziging aangebracht in de ingebouwde machtiging Lezer voor het Automation-account. Meer informatie

Met de rol van Lezer kunt u alle resources in een Automation-account bekijken, maar niets wijzigen.

| Acties | Beschrijving |

|---|---|

| Microsoft.Automation/automationAccounts/read | Alle resources in een Automation-account weergeven. |

Automation-inzender

Een Automation-inzender kan alle resources in het Automation-account beheren, met uitzondering van toegang. In de volgende tabel ziet u de machtigingen die voor de rol zijn verleend:

| Acties | Beschrijving |

|---|---|

| Microsoft.Automation/automationAccounts/* | Alle typen resources maken en beheren. |

| Microsoft.Authorization/*/read | Rollen en roltoewijzingen lezen. |

| Microsoft.Resources/deployments/* | Implementaties van resourcegroepen maken en beheren. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Lees resourcegroepimplementaties. |

| Microsoft.Support/* | Azure-ondersteuningstickets maken en beheren. |

| Microsoft.Insights/ActionGroups/* | Actiegroepen lezen/schrijven/verwijderen. |

| Microsoft.Insights/ActivityLogAlerts/* | Waarschuwingen voor lezen/schrijven/verwijderen van activiteitenlogboeken. |

| Microsoft.Insights/diagnosticSettings/* | Diagnostische instellingen lezen/schrijven/verwijderen. |

| Microsoft.Insights/MetricAlerts/* | Bijna realtime metrische waarschuwingen lezen/schrijven/verwijderen. |

| Microsoft.Insights/ScheduledQueryRules/* | Logboekwaarschuwingen lezen/schrijven/verwijderen in Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Sleutels weergeven voor een Log Analytics-werkruimte |

Notitie

De rol Automation-inzender kan worden gebruikt voor toegang tot elke resource met behulp van de beheerde identiteit, als de juiste machtigingen zijn ingesteld voor de doelresource of met behulp van een Uitvoeren als-account. Een Automation Uitvoeren als-account is standaard geconfigureerd met inzenderrechten voor het abonnement. Volg de principal van minimale bevoegdheden en wijs zorgvuldig machtigingen toe die alleen zijn vereist voor het uitvoeren van uw runbook. Als het Automation-account bijvoorbeeld alleen is vereist om een Azure-VM te starten of te stoppen, zijn de machtigingen die zijn toegewezen aan het Uitvoeren als-account of beheerde identiteit alleen vereist voor het starten of stoppen van de VM. Evenzo, als een runbook uit blob-opslag leest, wijs dan alleen-lezen rechten toe.

Bij het toewijzen van machtigingen wordt aanbevolen om op rollen gebaseerd toegangsbeheer (RBAC) van Azure te gebruiken dat is toegewezen aan een beheerde identiteit. Bekijk onze aanbevelingen voor de beste aanpak voor het gebruik van een door het systeem of de gebruiker toegewezen beheerde identiteit, inclusief beheer en governance tijdens de levensduur.

Automation-operator

Een Automation-operator kan taken maken en beheren en runbooknamen en -eigenschappen lezen voor alle runbooks in een Automation-account.

Notitie

Als u operatortoegang tot afzonderlijke runbooks wilt beheren, stelt u deze rol niet in. Gebruik in plaats daarvan de rollen Automation Job Operator en Automation Runbook Operator in combinatie.

In de volgende tabel ziet u de machtigingen die voor de rol zijn verleend:

| Acties | Beschrijving |

|---|---|

| Microsoft.Authorization/*/read | Leesautorisatie. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Lees Resources voor Hybrid Runbook Worker. |

| Microsoft.Automation/automationAccounts/jobs/read | Taken van het runbook weergeven. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | Een taak hervatten die is onderbroken. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Annuleer een taak die wordt uitgevoerd. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Lees de taakstromen en uitvoer. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Haal de uitvoer van een taak op. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Een taak onderbreken die wordt uitgevoerd. |

| Microsoft.Automation/automationAccounts/jobs/write | Taken maken. |

| Microsoft.Automation/automationAccounts/jobSchedules/read | Een Azure Automation taakplanning ophalen. |

| Microsoft.Automation/automationAccounts/jobSchedules/write | Maak een Azure Automation taakplanning. |

| Microsoft.Automation/automationAccounts/linkedWorkspace/read | Haal de werkruimte op die is gekoppeld aan het Automation-account. |

| Microsoft.Automation/automationAccounts/read | Een Azure Automation-account ophalen. |

| Microsoft.Automation/automationAccounts/runbooks/read | Een Azure Automation-runbook ophalen. |

| Microsoft.Automation/automationAccounts/schedules/read | Haal een Azure Automation planningsasset op. |

| Microsoft.Automation/automationAccounts/schedules/write | Een Azure Automation planningsasset maken of bijwerken. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Rollen en roltoewijzingen lezen. |

| Microsoft.Resources/deployments/* | Implementaties van resourcegroepen maken en beheren. |

| Microsoft.Insights/alertRules/* | Waarschuwingsregels maken en beheren. |

| Microsoft.Support/* | Azure-ondersteuningstickets maken en beheren. |

| Microsoft.ResourceHealth/availabilityStatuses/read | Hiermee worden de beschikbaarheidsstatussen voor alle resources in het opgegeven bereik opgeslagen. |

Operator voor Automation-taak

De rol Automation-taakoperator wordt toegekend in het automation-accountbereik. Hierdoor kan de operatormachtigingen taken maken en beheren voor alle runbooks in het account. Als aan de rol Taakoperator leesmachtigingen zijn verleend voor de resourcegroep die het Automation-account bevat, kunnen leden van de rol runbooks starten. Ze kunnen ze echter niet maken, bewerken of verwijderen.

In de volgende tabel ziet u de machtigingen die voor de rol zijn verleend:

| Acties | Beschrijving |

|---|---|

| Microsoft.Authorization/*/read | Leesautorisatie. |

| Microsoft.Automation/automationAccounts/jobs/read | Taken van het runbook weergeven. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | Een taak hervatten die is onderbroken. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Annuleer een taak die wordt uitgevoerd. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Lees de taakstromen en uitvoer. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Een taak onderbreken die wordt uitgevoerd. |

| Microsoft.Automation/automationAccounts/jobs/write | Taken maken. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Rollen en roltoewijzingen lezen. |

| Microsoft.Resources/deployments/* | Implementaties van resourcegroepen maken en beheren. |

| Microsoft.Insights/alertRules/* | Waarschuwingsregels maken en beheren. |

| Microsoft.Support/* | Azure-ondersteuningstickets maken en beheren. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Leest een Hybrid Runbook Worker-groep. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Hiermee haalt u de uitvoer van een taak op. |

Operator voor Automation-runbook

De rol Automation Runbook Operator wordt toegekend in het runbookbereik. Een Automation Runbook-operator kan de naam en eigenschappen van het runbook bekijken. Met deze rol in combinatie met de rol Automation-taakoperator kan de operator ook taken voor het runbook maken en beheren. In de volgende tabel ziet u de machtigingen die voor de rol zijn verleend:

| Acties | Beschrijving |

|---|---|

| Microsoft.Automation/automationAccounts/runbooks/read | Vermeld de runbooks. |

| Microsoft.Authorization/*/read | Leesautorisatie. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Rollen en roltoewijzingen lezen. |

| Microsoft.Resources/deployments/* | Implementaties van resourcegroepen maken en beheren. |

| Microsoft.Insights/alertRules/* | Waarschuwingsregels maken en beheren. |

| Microsoft.Support/* | Azure-ondersteuningstickets maken en beheren. |

Inzender van Log Analytics

Een Log Analytics-inzender kan alle bewakingsgegevens lezen en bewakingsinstellingen bewerken. Het bewerken van bewakingsinstellingen omvat het toevoegen van de VM-extensie aan VM's; opslagaccountsleutels lezen om het verzamelen van logboeken uit Azure Storage te kunnen configureren; maken en configureren van Automation-accounts; functies toevoegen; en het configureren van Diagnostische gegevens van Azure voor alle Azure-resources. In de volgende tabel ziet u de machtigingen die voor de rol zijn verleend:

| Acties | Beschrijving |

|---|---|

| */read | Leesbronnen van alle typen, met uitzondering van geheimen. |

| Microsoft.ClassicCompute/virtualMachines/extensions/* | Extensies voor virtuele machines maken en beheren. |

| Microsoft.ClassicStorage/storageAccounts/listKeys/action | Klassieke opslagaccountsleutels weergeven. |

| Microsoft.Compute/virtualMachines/extensions/* | Klassieke extensies voor virtuele machines maken en beheren. |

| Microsoft.Insights/alertRules/* | Waarschuwingsregels lezen/schrijven/verwijderen. |

| Microsoft.Insights/diagnosticSettings/* | Diagnostische instellingen lezen/schrijven/verwijderen. |

| Microsoft.OperationalInsights/* | Azure Monitor-logboeken beheren. |

| Microsoft.OperationsManagement/* | Beheer Azure Automation functies in werkruimten. |

| Microsoft.Resources/deployments/* | Implementaties van resourcegroepen maken en beheren. |

| Microsoft.Resources/subscriptions/resourcegroups/deployments/* | Implementaties van resourcegroepen maken en beheren. |

| Microsoft.Storage/storageAccounts/listKeys/action | Opslagsleutels voor account opnemen in een lijst. |

| Microsoft.Support/* | Azure-ondersteuningstickets maken en beheren. |

| Microsoft.HybridCompute/machines/extensions/write | Installeert of updatet een Azure Arc-uitbreiding. |

Lezer van Log Analytics

Een Log Analytics-lezer kan alle bewakingsgegevens weergeven en doorzoeken, evenals bewakingsinstellingen, inclusief het weergeven van de configuratie van Azure Diagnostics op alle Azure-resources. In de volgende tabel ziet u de machtigingen die zijn verleend of geweigerd voor de rol:

| Acties | Beschrijving |

|---|---|

| */read | Leesbronnen van alle typen, met uitzondering van geheimen. |

| Microsoft.OperationalInsights/workspaces/analytics/query/action | Query's beheren in Azure Monitor-logboeken. |

| Microsoft.OperationalInsights/workspaces/search/action | Zoeken in Azure Monitor-logboekgegevens. |

| Microsoft.Support/* | Azure-ondersteuningstickets maken en beheren. |

| Geen acties | |

| Microsoft.OperationalInsights/workspaces/sharedKeys/read | Kan de gedeelde toegangssleutels niet lezen. |

Bijdrager voor bewaking

Een bewakingsbijdrager kan alle bewakingsgegevens lezen en bewakingsinstellingen bijwerken. In de volgende tabel ziet u de machtigingen die voor de rol zijn verleend:

| Acties | Beschrijving |

|---|---|

| */read | Leesbronnen van alle typen, met uitzondering van geheimen. |

| Microsoft.AlertsManagement/alerts/* | Waarschuwingen beheren. |

| Microsoft.AlertsManagement/alertsSummary/* | Het waarschuwingsdashboard beheren. |

| Microsoft.Insights/AlertRules/* | Waarschuwingsregels beheren. |

| Microsoft.Insights/components/* | Application Insights-onderdelen beheren. |

| Microsoft.Insights/DiagnosticSettings/* | Diagnostische instellingen beheren. |

| Microsoft.Insights/eventtypes/* | Gebeurtenissen in het activiteitenlogboek (beheerevenementen) in een abonnement weergeven. Deze machtiging is van toepassing op zowel programmatische als portaltoegang tot het activiteitenlogboek. |

| Microsoft.Insights/LogDefinitions/* | Deze machtiging is nodig voor gebruikers die toegang nodig hebben tot activiteitenlogboeken via de portal. Logboekcategorieën weergeven in activiteitenlogboek. |

| Microsoft.Insights/MetricDefinitions/* | Metrische definities lezen (lijst met beschikbare metrische typen voor een resource). |

| Microsoft.Insights/Metrics/* | Metrische gegevens voor een resource lezen. |

| Microsoft.Insights/Register/Action | De Microsoft.Insights-provider registeren. |

| Microsoft.Insights/webtests/* | Application Insights-webtests beheren. |

| Microsoft.OperationalInsights/workspaces/intelligencepacks/* | Oplossingspakketten voor Azure Monitor-logboeken beheren. |

| Microsoft.OperationalInsights/workspaces/savedSearches/* | Opgeslagen zoekopdrachten in Azure Monitor-logboeken beheren. |

| Microsoft.OperationalInsights/workspaces/search/action | Zoeken in Log Analytics-werkruimten. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Sleutels weergeven voor een Log Analytics-werkruimte. |

| Microsoft.OperationalInsights/workspaces/storageinsightconfigs/* | Configuraties voor opslag-inzicht in Azure Monitor-logboeken beheren. |

| Microsoft.Support/* | Azure-ondersteuningstickets maken en beheren. |

| Microsoft.WorkloadMonitor/workloads/* | Workloads beheren. |

Lezer voor bewaking

Een bewakingslezer kan alle bewakingsgegevens lezen. In de volgende tabel ziet u de machtigingen die voor de rol zijn verleend:

| Acties | Beschrijving |

|---|---|

| */read | Leesbronnen van alle typen, met uitzondering van geheimen. |

| Microsoft.OperationalInsights/workspaces/search/action | Zoeken in Log Analytics-werkruimten. |

| Microsoft.Support/* | Azure-ondersteuningstickets maken en beheren |

Beheerder van gebruikerstoegang

Beheerder gebruikerstoegang: kan gebruikerstoegang tot Azure-resources beheren. In de volgende tabel ziet u de machtigingen die voor de rol zijn verleend:

| Acties | Beschrijving |

|---|---|

| */read | Alle resources |

| Microsoft.Authorization/* | Autorisatie beheren |

| Microsoft.Support/* | Azure-ondersteuningstickets maken en beheren |

Toegangsmachtigingen voor de rol van lezer

Belangrijk

De ingebouwde RBAC Reader heeft geen toegang tot Automation-accountsleutels via de API-aanroep om de algehele Azure Automation-beveiligingspostuur GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATIONte versterken.

De rol Ingebouwde lezer voor het Automation-account kan niet worden API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION gebruikt om de Sleutels van het Automation-account op te halen. Dit is een bewerking met hoge bevoegdheden die gevoelige informatie biedt die een beveiligingsrisico kan vormen voor een ongewenste kwaadwillende actor met lage bevoegdheden die toegang kan krijgen tot Automation-accountsleutels en acties kan uitvoeren met verhoogde bevoegdheden.

Voor toegang tot de API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATIONrol wordt u aangeraden over te schakelen naar de ingebouwde rollen, zoals Eigenaar, Inzender of Automation-inzender voor toegang tot de Automation-accountsleutels. Deze rollen hebben standaard de machtiging listKeys . Als best practice raden we u aan een aangepaste rol te maken met beperkte machtigingen voor toegang tot de Automation-accountsleutels. Voor een aangepaste rol moet u machtigingen toevoegen Microsoft.Automation/automationAccounts/listKeys/action aan de roldefinitie.

Meer informatie over het maken van een aangepaste rol vanuit Azure Portal.

Machtigingen voor het instellen van functies

In de volgende secties worden de minimaal vereiste machtigingen beschreven die nodig zijn voor het inschakelen van updatebeheer en Wijzigingen bijhouden en inventaris functies.

Machtigingen voor het inschakelen van Updatebeheer en Wijzigingen bijhouden en inventaris vanaf een VIRTUELE machine

| Actie | Machtiging | Minimumbereik |

|---|---|---|

| Nieuwe implementatie schrijven | Microsoft.Resources/deployments/* | Abonnement |

| Nieuwe resourcegroep schrijven | Microsoft.Resources/subscriptions/resourceGroups/write | Abonnement |

| Nieuwe standaardwerkruimte maken | Microsoft.OperationalInsights/workspaces/write | Resourcegroep |

| Nieuw account maken | Microsoft.Automation/automationAccounts/write | Resourcegroep |

| Werkruimte en account koppelen | Microsoft.OperationalInsights/workspaces/writeMicrosoft.Automation/automationAccounts/read | Automation-account voor werkruimte |

| MMA-extensie maken | Microsoft.Compute/virtualMachines/write | Virtuele machine |

| Opgeslagen zoekopdracht maken | Microsoft.OperationalInsights/workspaces/write | Werkruimte |

| Bereikconfiguratie maken | Microsoft.OperationalInsights/workspaces/write | Werkruimte |

| Statuscontrole voor onboarding - Werkruimte lezen | Microsoft.OperationalInsights/workspaces/read | Werkruimte |

| Statuscontrole voor onboarding - Eigenschap van gekoppelde werkruimte van account lezen | Microsoft.Automation/automationAccounts/read | Automation-account |

| Statuscontrole voor onboarding - Leesoplossing | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Oplossing |

| Statuscontrole onboarding - VM lezen | Microsoft.Compute/virtualMachines/read | Virtuele machine |

| Statuscontrole onboarding - Leesaccount | Microsoft.Automation/automationAccounts/read | Automation-account |

| Controle van onboarding van werkruimte voor VM1 | Microsoft.OperationalInsights/workspaces/read | Abonnement |

| De Log Analytics-provider registreren | Microsoft.Insights/registreren/actie | Abonnement |

1 Deze machtiging is nodig om functies in te schakelen via de VM-portalervaring.

Machtigingen voor het inschakelen van Updatebeheer en Wijzigingen bijhouden en inventaris vanuit een Automation-account

| Actie | Machtiging | Minimumbereik |

|---|---|---|

| Nieuwe implementatie maken | Microsoft.Resources/deployments/* | Abonnement |

| Nieuwe resourcegroep maken | Microsoft.Resources/subscriptions/resourceGroups/write | Abonnement |

| Blade AutomationOnboarding - Nieuwe werkruimte maken | Microsoft.OperationalInsights/workspaces/write | Resourcegroep |

| Blade AutomationOnboarding - gekoppelde werkruimte lezen | Microsoft.Automation/automationAccounts/read | Automation-account |

| Blade AutomationOnboarding - leesoplossing | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Oplossing |

| Blade AutomationOnboarding - werkruimte lezen | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Werkruimte |

| Koppeling maken voor werkruimte en account | Microsoft.OperationalInsights/workspaces/write | Werkruimte |

| Account schrijven voor shoebox | Microsoft.Automation/automationAccounts/write | Account |

| Opgeslagen zoekopdracht maken/bewerken | Microsoft.OperationalInsights/workspaces/write | Werkruimte |

| Bereikconfiguratie maken/bewerken | Microsoft.OperationalInsights/workspaces/write | Werkruimte |

| De Log Analytics-provider registreren | Microsoft.Insights/registreren/actie | Abonnement |

| Stap 2: meerdere VM's inschakelen | ||

| Blade VMOnboarding - MMA-extensie maken | Microsoft.Compute/virtualMachines/write | Virtuele machine |

| Opgeslagen zoekopdracht maken/bewerken | Microsoft.OperationalInsights/workspaces/write | Werkruimte |

| Bereikconfiguratie maken/bewerken | Microsoft.OperationalInsights/workspaces/write | Werkruimte |

Rolmachtigingen beheren voor Hybrid Worker-groepen en Hybrid Workers

U kunt aangepaste Azure-rollen maken in Automation en de volgende machtigingen verlenen aan Hybrid Worker-groepen en Hybrid Workers:

- Hybrid Runbook Worker op basis van extensies

- Windows Hybrid Runbook Worker op basis van agents

- Linux Hybrid Runbook Worker op basis van agents

Machtigingen voor updatebeheer

Updatebeheer kan worden gebruikt om update-implementaties te evalueren en te plannen voor machines in meerdere abonnementen in dezelfde Microsoft Entra-tenant of voor tenants die Gebruikmaken van Azure Lighthouse. De volgende tabel bevat de machtigingen die nodig zijn voor het beheren van update-implementaties.

| Resource | - Rol | Bereik |

|---|---|---|

| Automation-account | Inzender voor virtuele machines | Resourcegroep voor het account |

| Log Analytics-werkruimte | Inzender van Log Analytics | Log Analytics-werkruimte |

| Log Analytics-werkruimte | Lezer van Log Analytics | Abonnement |

| Oplossing | Inzender van Log Analytics | Oplossing |

| Virtuele machine | Inzender voor virtuele machines | Virtuele machine |

| Acties op virtuele machine | ||

| Geschiedenis van uitvoering van updateplanning weergeven (Uitvoeringen van software-updateconfiguratiecomputers) | Lezer | Automation-account |

| Acties op virtuele machine | Machtiging | |

| Updateschema maken (software-updateconfiguraties) | Microsoft.Compute/virtualMachines/write | Voor een statische VM-lijst en resourcegroepen |

| Updateschema maken (software-updateconfiguraties) | Microsoft.OperationalInsights/workspaces/analytics/query/action | Voor de resource-id van de werkruimte wanneer u een dynamische lijst van niet-Azure gebruikt. |

Notitie

Wanneer u Updatebeheer gebruikt, moet u ervoor zorgen dat het uitvoeringsbeleid voor scripts RemoteSigned is.

Azure RBAC configureren voor uw Automation-account

In de volgende sectie ziet u hoe u Azure RBAC configureert in uw Automation-account via Azure Portal en PowerShell.

Azure RBAC configureren met behulp van Azure Portal

Meld u aan bij Azure Portal en open uw Automation-account op de pagina Automation-accounts .

Selecteer Toegangsbeheer (IAM) en selecteer een rol in de lijst met beschikbare rollen. U kunt een van de beschikbare ingebouwde rollen kiezen die door een Automation-account worden ondersteund of een aangepaste rol die u mogelijk hebt gedefinieerd. Wijs de rol toe aan een gebruiker waaraan u machtigingen wilt verlenen.

Raadpleeg Azure-rollen toewijzen met Azure Portal voor informatie over het toewijzen van rollen.

Notitie

U kunt alleen op rollen gebaseerd toegangsbeheer instellen in het Automation-accountbereik en niet op een resource onder het Automation-account.

Roltoewijzingen van een gebruiker verwijderen

U kunt de toegangsmachtiging verwijderen voor een gebruiker die het Automation-account niet beheert of die niet meer voor de organisatie werkt. De volgende stappen laten zien hoe u de roltoewijzingen van een gebruiker verwijdert. Zie Azure-roltoewijzingen verwijderen voor gedetailleerde stappen:

Open Toegangsbeheer (IAM) in een bereik, zoals beheergroep, abonnement, resourcegroep of resource, waar u de toegang wilt verwijderen.

Selecteer het tabblad Roltoewijzingen om alle roltoewijzingen in dit bereik weer te geven.

Voeg in de lijst met roltoewijzingen een vinkje toe naast de gebruiker met de roltoewijzing die u wilt verwijderen.

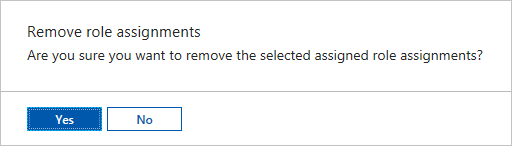

Selecteer Verwijderen.

Azure RBAC configureren met behulp van PowerShell

U kunt ook op rollen gebaseerde toegang tot een Automation-account configureren met behulp van de volgende Azure PowerShell-cmdlets:

Get-AzRoleDefinition bevat alle Azure-rollen die beschikbaar zijn in Microsoft Entra-id. U kunt deze cmdlet gebruiken met de Name parameter om alle acties weer te geven die een specifieke rol kan uitvoeren.

Get-AzRoleDefinition -Name 'Automation Operator'

Hier volgt de voorbeelduitvoer:

Name : Automation Operator

Id : d3881f73-407a-4167-8283-e981cbba0404

IsCustom : False

Description : Automation Operators are able to start, stop, suspend, and resume jobs

Actions : {Microsoft.Authorization/*/read, Microsoft.Automation/automationAccounts/jobs/read, Microsoft.Automation/automationAccounts/jobs/resume/action,

Microsoft.Automation/automationAccounts/jobs/stop/action...}

NotActions : {}

AssignableScopes : {/}

Get-AzRoleAssignment vermeldt Azure-roltoewijzingen in het opgegeven bereik. Zonder parameters retourneert deze cmdlet alle roltoewijzingen die zijn gemaakt onder het abonnement. Gebruik de ExpandPrincipalGroups parameter om toegangstoewijzingen weer te geven voor de opgegeven gebruiker, evenals de groepen waartoe de gebruiker behoort.

Voorbeeld: Gebruik de volgende cmdlet om alle gebruikers en hun rollen in een Automation-account weer te geven.

Get-AzRoleAssignment -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Hier volgt de voorbeelduitvoer:

RoleAssignmentId : /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/cc594d39-ac10-46c4-9505-f182a355c41f

Scope : /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : 15f26a47-812d-489a-8197-3d4853558347

ObjectType : User

Gebruik New-AzRoleAssignment om toegang toe te wijzen aan gebruikers, groepen en toepassingen aan een bepaald bereik.

Voorbeeld: Gebruik de volgende opdracht om de rol Automation-operator toe te wijzen voor een gebruiker in het automation-accountbereik.

New-AzRoleAssignment -SignInName <sign-in Id of a user you wish to grant access> -RoleDefinitionName 'Automation operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Hier volgt de voorbeelduitvoer:

RoleAssignmentId : /subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/25377770-561e-4496-8b4f-7cba1d6fa346

Scope : /subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : f5ecbe87-1181-43d2-88d5-a8f5e9d8014e

ObjectType : User

Gebruik Remove-AzRoleAssignment om de toegang van een opgegeven gebruiker, groep of toepassing uit een bepaald bereik te verwijderen.

Voorbeeld: Gebruik de volgende opdracht om de gebruiker te verwijderen uit de rol Automation-operator in het bereik van het Automation-account.

Remove-AzRoleAssignment -SignInName <sign-in Id of a user you wish to remove> -RoleDefinitionName 'Automation Operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Vervang in het voorgaande voorbeeld , vervang sign-in ID of a user you wish to remove, SubscriptionIDen Resource Group NameAutomation account name door uw accountgegevens. Kies ja wanneer u wordt gevraagd om te bevestigen voordat u doorgaat met het verwijderen van gebruikersroltoewijzingen.

Gebruikerservaring voor de rol Automation-operator - Automation-account

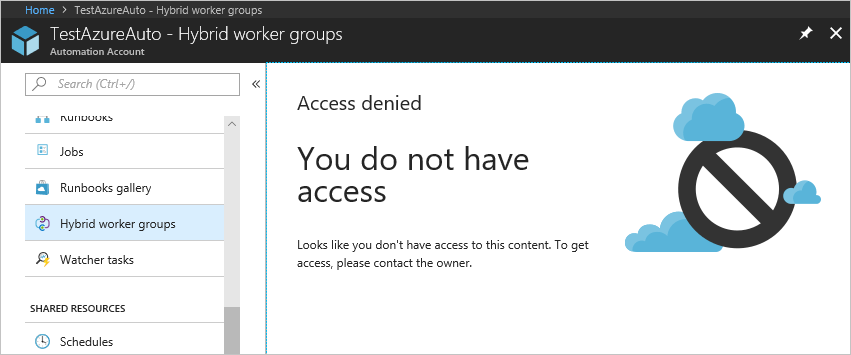

Wanneer een gebruiker die is toegewezen aan de rol Automation-operator in het Bereik van het Automation-account het Automation-account weergeeft waaraan hij/zij is toegewezen, kan de gebruiker alleen de lijst met runbooks, runbooktaken en planningen bekijken die zijn gemaakt in het Automation-account. Deze gebruiker kan de definities van deze items niet bekijken. De gebruiker kan de runbooktaak starten, stoppen, onderbreken, hervatten of plannen. De gebruiker heeft echter geen toegang tot andere Automation-resources, zoals configuraties, Hybrid Runbook Worker-groepen of DSC-knooppunten.

Azure RBAC configureren voor runbooks

Met Azure Automation kunt u Azure-rollen toewijzen aan specifieke runbooks. Voer hiervoor het volgende script uit om een gebruiker toe te voegen aan een specifiek runbook. Een Automation-account Beheer istrator of een tenant-Beheer istrator kan dit script uitvoeren.

$rgName = "<Resource Group Name>" # Resource Group name for the Automation account

$automationAccountName ="<Automation account name>" # Name of the Automation account

$rbName = "<Name of Runbook>" # Name of the runbook

$userId = "<User ObjectId>" # Azure Active Directory (AAD) user's ObjectId from the directory

# Gets the Automation account resource

$aa = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts" -ResourceName $automationAccountName

# Get the Runbook resource

$rb = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts/runbooks" -ResourceName "$rbName"

# The Automation Job Operator role only needs to be run once per user.

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Job Operator" -Scope $aa.ResourceId

# Adds the user to the Automation Runbook Operator role to the Runbook scope

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Runbook Operator" -Scope $rb.ResourceId

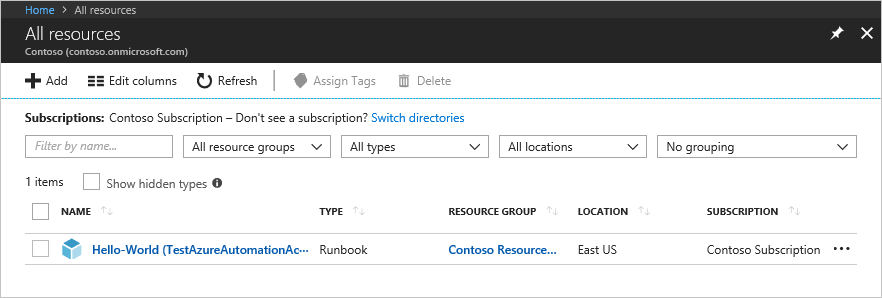

Zodra het script is uitgevoerd, laat u de gebruiker zich aanmelden bij Azure Portal en selecteert u Alle resources. In de lijst kan de gebruiker het runbook zien waarvoor hij/zij is toegevoegd als Automation Runbook Operator.

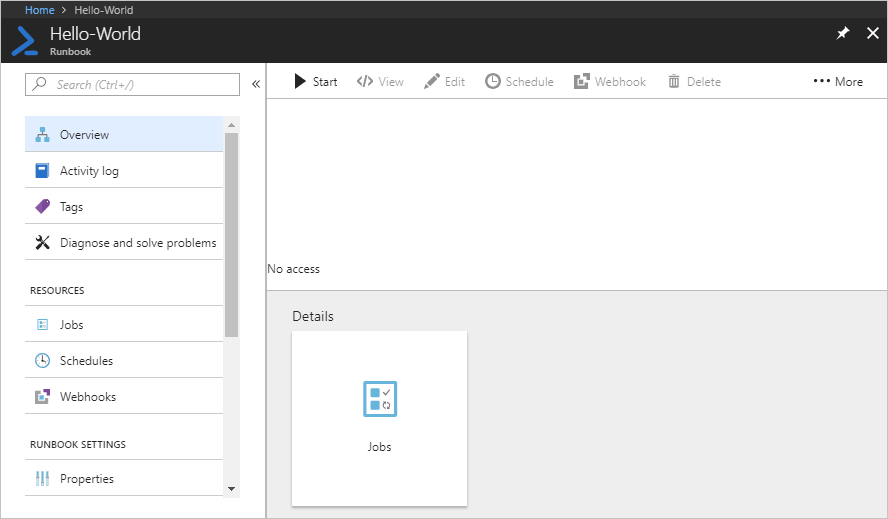

Gebruikerservaring voor de rol Automation-operator - Runbook

Wanneer een gebruiker die is toegewezen aan de rol Automation-operator in het runbookbereik een toegewezen runbook bekijkt, kan de gebruiker alleen het runbook starten en de runbooktaken weergeven.

Volgende stappen

- Zie Best practices voor beveiliging in Azure Automation voor meer informatie over beveiligingsrichtlijnen.

- Zie Azure-roltoewijzingen toevoegen of verwijderen met behulp van Azure PowerShell voor meer informatie over Azure RBAC met behulp van PowerShell.

- Zie Azure Automation-runbooktypen voor meer informatie over de typen runbooks.

- Zie Een runbook starten in Azure Automation om een runbook te starten.