Back-up maken van cloud- en on-premises workloads naar de cloud

Azure Backup beveiligt uw gegevensassets uitgebreid in Azure met behulp van een eenvoudige, veilige en kosteneffectieve oplossing waarvoor geen infrastructuur nodig is. Het is de geïntegreerde beveiligingsoplossing voor gegevens van Azure voor een grote verscheidenheid aan workloads. Het helpt uw bedrijfskritieke workloads te beveiligen die in de cloud worden uitgevoerd en zorgt ervoor dat uw back-ups altijd op schaal beschikbaar zijn en op schaal worden beheerd in uw hele back-upomgeving.

Doelgroep

De primaire doelgroep voor dit artikel is de IT- en toepassingsbeheerders, en implementeerfuncties van grote en middelgrote organisaties, die meer willen weten over de mogelijkheden van de ingebouwde technologie voor gegevensbeveiliging van Azure, Azure Backup en het implementeren van oplossingen om uw implementaties efficiënt te beveiligen. In het artikel wordt ervan uitgegaan dat u bekend bent met de belangrijkste Azure-technologieën, concepten voor gegevensbeveiliging en ervaring hebt met het werken met een back-upoplossing. De richtlijnen in dit artikel kunnen het eenvoudiger maken om uw back-upoplossing in Azure te ontwerpen met behulp van vastgestelde patronen en bekende valkuilen te voorkomen.

Hoe dit artikel is georganiseerd

Hoewel het eenvoudig is om infrastructuur en toepassingen in Azure te beveiligen, kunt u, wanneer u ervoor zorgt dat de onderliggende Azure-resources correct zijn ingesteld en optimaal worden gebruikt, uw tijd tot waarde versnellen. Dit artikel bevat een kort overzicht van ontwerpoverwegingen en richtlijnen voor het optimaal configureren van uw Azure Backup-implementatie. Hierin worden de kernonderdelen (bijvoorbeeld Recovery Services-kluis, back-upbeleid) en concepten (bijvoorbeeld governance) onderzocht en wordt uitgelegd hoe u ze en hun mogelijkheden kunt bedenken met koppelingen naar gedetailleerde productdocumentatie.

Aan de slag

Strategie voor abonnementsontwerp

Afgezien van een duidelijke roadmap om door het Cloud Adoption Journey te navigeren, moet u het abonnementsontwerp en de accountstructuur van uw cloudimplementatie plannen om te voldoen aan de eigendoms-, facturerings- en beheermogelijkheden van uw organisatie. Naarmate de kluis is gericht op een abonnement, heeft uw abonnementsontwerp veel invloed op uw kluisontwerp. Meer informatie over verschillende strategieën voor abonnementsontwerp en richtlijnen over wanneer u deze kunt gebruiken.

Uw back-upvereisten documenteer

Plan uw back-upbehoeften om aan de slag te gaan met Azure Backup. Hieronder volgen enkele van de vragen die u uzelf moet stellen tijdens het formuleren van een perfecte back-upstrategie.

Welk type werkbelasting wilt u beveiligen?

Als u uw kluizen wilt ontwerpen, moet u ervoor zorgen dat u een gecentraliseerde/gedecentraliseerde bewerkingsmodus nodig hebt.

Wat is de vereiste back-upgranulariteit?

Bepaal of het toepassingsconsistente, crashconsistente of logboekback-up moet zijn.

Hebt u nalevingsvereisten?

Zorg ervoor dat u beveiligingsstandaarden en afzonderlijke toegangsgrenzen moet afdwingen.

Wat is de vereiste RPO, RTO?

Bepaal de back-upfrequentie en de snelheid van herstel.

Hebt u beperkingen voor gegevenslocatie?

Bepaal de opslagredundantie voor de vereiste duurzaamheid van gegevens.

Hoe lang wilt u de back-upgegevens bewaren?

Bepaal de duur van de back-upgegevens die in de opslag worden bewaard.

Architectuur

Workloads

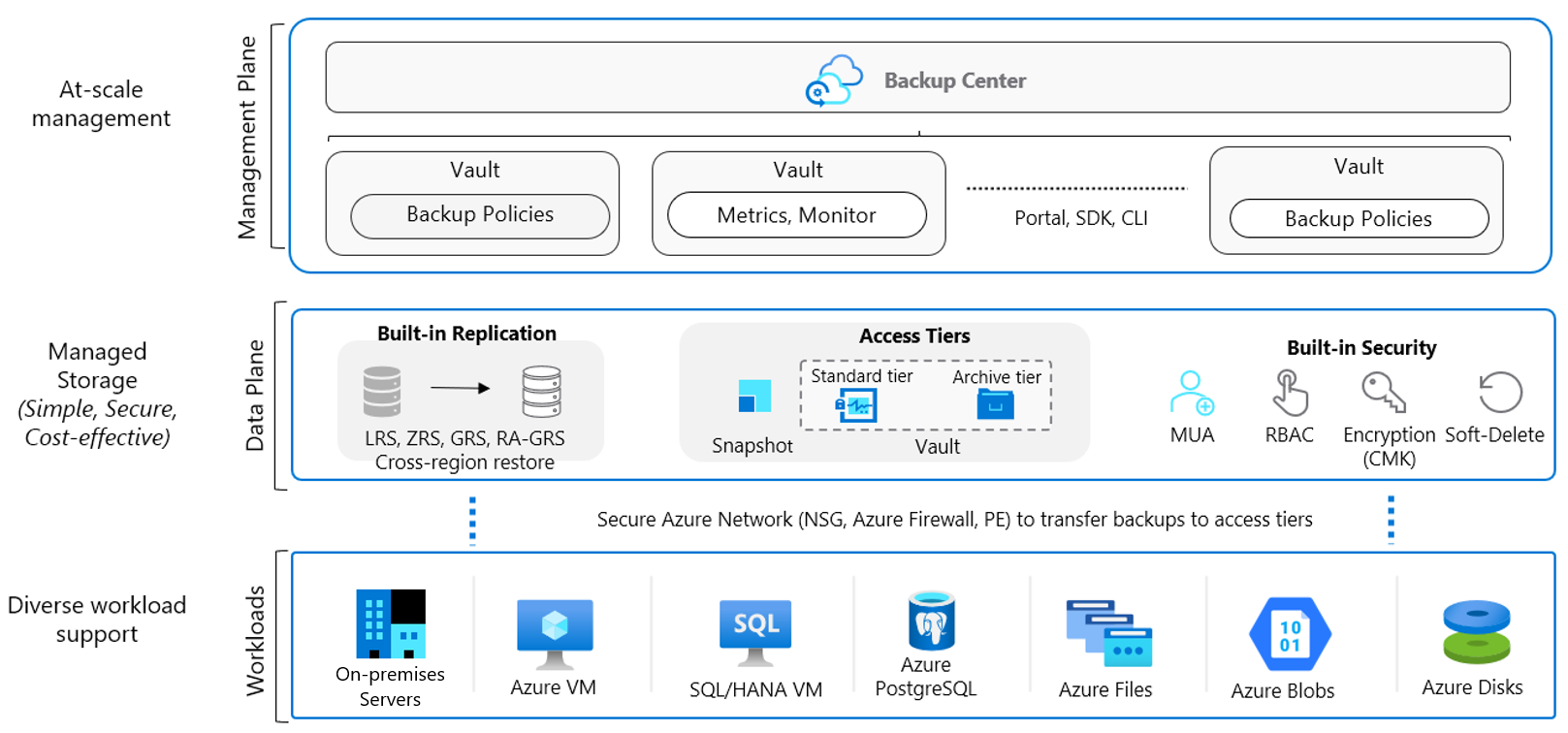

Azure Backup maakt gegevensbeveiliging mogelijk voor verschillende workloads (on-premises en cloud). Het is een veilig en betrouwbaar ingebouwd mechanisme voor gegevensbeveiliging in Azure. De beveiliging kan naadloos worden geschaald voor meerdere workloads zonder beheeroverhead voor u. Er zijn ook meerdere automatiseringskanalen om dit in te schakelen (via PowerShell, CLI, Azure Resource Manager-sjablonen en REST API's.)

Schaalbare, duurzame en veilige opslag: Azure Backup maakt gebruik van betrouwbare Blob-opslag met ingebouwde beveiligings- en hoge beschikbaarheidsfuncties. U kunt LRS-, GRS- of RA-GRS-opslag voor uw back-upgegevens kiezen.

Systeemeigen workloadintegratie: Azure Backup biedt systeemeigen integratie met Azure-workloads (VM's, SAP HANA, SQL in Azure-VM's en zelfs Azure Files) zonder dat u automatisering of infrastructuur hoeft te beheren om agents te implementeren, nieuwe scripts te schrijven of opslag in te richten.

Meer informatie over ondersteunde workloads.

Gegevenslaag

Geautomatiseerd opslagbeheer: Azure Backup automatiseert het inrichten en beheren van opslagaccounts voor de back-upgegevens om ervoor te zorgen dat de back-upgegevens worden geschaald naarmate de back-upgegevens toenemen.

Bescherming tegen schadelijke verwijdering: bescherm tegen onbedoelde en schadelijke pogingen om uw back-ups te verwijderen via voorlopig verwijderen van back-ups. De verwijderde back-upgegevens worden 14 dagen gratis opgeslagen en kunnen worden hersteld vanuit deze status.

Versleutelde back-ups beveiligen: Azure Backup zorgt ervoor dat uw back-upgegevens op een veilige manier worden opgeslagen, waarbij gebruik wordt gemaakt van ingebouwde beveiligingsmogelijkheden van het Azure-platform, zoals op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) en versleuteling.

Levenscyclusbeheer voor back-upgegevens: Azure Backup schoont automatisch oudere back-upgegevens op om te voldoen aan het bewaarbeleid. U kunt uw gegevens ook tieren van operationele opslag naar kluisopslag.

Beveiligde kritieke bewerkingen: MUA (Multi-User Authorization) voor Azure Backup stelt u in staat om een extra beveiligingslaag toe te voegen aan kritieke bewerkingen in uw Recovery Services-kluizen.

Beheerlaag

Toegangsbeheer: kluizen (Recovery Services en Backup-kluizen) bieden de beheermogelijkheden en zijn toegankelijk via Azure Portal, Backup Center, Vault-dashboards, SDK, CLI en zelfs REST API's. Het is ook een azure RBAC-grens (op rollen gebaseerd toegangsbeheer), waarmee u de toegang tot back-ups alleen kunt beperken tot geautoriseerde back-ups Beheer s.

Beleidsbeheer: Azure Backup-beleid binnen elke kluis bepaalt wanneer de back-ups moeten worden geactiveerd en de duur die ze moeten behouden. U kunt deze beleidsregels ook beheren en toepassen op meerdere items.

Bewaking en rapportage: Azure Backup is geïntegreerd met Log Analytics en biedt de mogelijkheid om rapporten ook te bekijken via Werkmappen.

Momentopnamebeheer: Azure Backup maakt momentopnamen voor sommige systeemeigen Azure-workloads (VM's en Azure Files), beheert deze momentopnamen en maakt snelle herstelbewerkingen mogelijk. Deze optie vermindert de tijd die nodig is om uw gegevens te herstellen naar de oorspronkelijke opslag.

Overwegingen voor kluis

Azure Backup maakt gebruik van kluizen (Recovery Services en Backup-kluizen) voor het organiseren, beheren van back-ups en het opslaan van back-upgegevens. Effectief kluisontwerp helpt organisaties bij het opzetten van een structuur voor het organiseren en beheren van de back-upassets in Azure ter ondersteuning van uw bedrijfsprioriteiten. Houd rekening met de volgende richtlijnen bij het maken van een kluis.

Eén of meerdere kluizen

Als u één kluis of meerdere kluizen wilt gebruiken om uw back-up te organiseren en te beheren, raadpleegt u de volgende richtlijnen:

Beveilig resources in meerdere regio's wereldwijd: als uw organisatie wereldwijde activiteiten heeft in Noord-Amerika, Europa en Azië, en uw resources worden geïmplementeerd in VS - oost, VK - west en Azië - oost. Een van de vereisten van Azure Backup is dat de kluizen aanwezig moeten zijn in dezelfde regio als de resource waarvan een back-up moet worden gemaakt. Daarom moet u drie afzonderlijke kluizen maken voor elke regio om uw resources te beveiligen.

Beveilig resources over verschillende bedrijfseenheden en afdelingen: houd er rekening mee dat uw bedrijfsactiviteiten zijn onderverdeeld in drie afzonderlijke bedrijfseenheden (BU) en dat elke bedrijfseenheid een eigen set afdelingen heeft (vijf afdelingen - Financiën, Verkoop, HR, R & D en Marketing). Voor uw bedrijfsbehoeften moet elke afdeling mogelijk hun eigen back-ups en herstelbewerkingen beheren en openen; Schakel ze ook in om hun individuele gebruiks- en kostenkosten bij te houden. Voor dergelijke scenario's raden we u aan om één kluis te maken voor elke afdeling in een BU. Op deze manier hebt u 15 kluizen in uw organisatie.

Verschillende workloads beveiligen: als u van plan bent om verschillende typen workloads te beveiligen (zoals 150 VM's, 40 SQL-databases en 70 PostgreSQL-databases), raden we u aan afzonderlijke kluizen te maken voor elk type werkbelasting (in dit voorbeeld moet u drie kluizen maken voor elke workload: VM's, SQL-databases en PostgreSQL-databases). Dit helpt u om de toegangsgrenzen voor de gebruikers te scheiden door u toegang te verlenen (met behulp van op rollen gebaseerd toegangsbeheer van Azure – Azure RBAC) aan de relevante belanghebbenden.

Beveilig resources die in meerdere omgevingen worden uitgevoerd: als voor uw bewerkingen u moet werken aan meerdere omgevingen, zoals productie, niet-productie en ontwikkelaar, raden we u aan afzonderlijke kluizen te maken voor elke omgeving.

Beveilig een groot aantal (1000+) azure-VM's: houd er rekening mee dat u 1500 VM's hebt om een back-up te maken. Met Azure Backup kunnen slechts 1000 Virtuele Azure-machines in één kluis worden geback-upt. Voor dit scenario kunt u twee verschillende kluizen maken en de resources distribueren als 1000 en 500 VM's naar respectieve kluizen of in een willekeurige combinatie, gezien de bovengrens.

Beveilig een groot aantal (2000+) workloads: terwijl u uw back-ups op schaal beheert, beveiligt u de Virtuele Azure-machines, samen met andere workloads, zoals SQL- en SAP HANA-databases die worden uitgevoerd op deze Azure-VM's. U hebt bijvoorbeeld 1300 Virtuele Azure-machines en 2500 SQL-databases die u wilt beveiligen. Met de kluislimieten kunt u in elke kluis een back-up maken van 2000 workloads (met een beperking van 1000 VM's). Daarom kunt u wiskundig een back-up maken van 2000 workloads in één kluis (1000 VM's + 1000 SQL-databases) en 1800 workloads in een afzonderlijke kluis (300 VM's + 1500 SQL-databases).

Dit type scheiding wordt echter niet aanbevolen omdat u geen toegangsgrenzen kunt definiëren en de workloads niet van elkaar worden geïsoleerd. Als u de workloads dus correct wilt distribueren, maakt u vier kluizen. Twee kluizen om een back-up te maken van de VIRTUELE machines (1000 VM's + 300 VM's) en de andere twee kluizen om een back-up te maken van de SQL-databases (2000 databases + 500 databases).

U kunt ze beheren met:

- Met het back-upcentrum kunt u één deelvenster gebruiken om alle back-uptaken te beheren. Klik hier voor meer informatie.

- Als u consistent beleid tussen kluizen nodig hebt, kunt u Azure Policy gebruiken om back-upbeleid door te geven over meerdere kluizen. U kunt een aangepaste Azure Policy-definitie schrijven die gebruikmaakt van het effect deployifnotexists om een back-upbeleid door te geven in meerdere kluizen. U kunt deze Azure Policy-definitie ook toewijzen aan een bepaald bereik (abonnement of RG), zodat er een resource voor back-upbeleid wordt geïmplementeerd in alle Recovery Services-kluizen binnen het bereik van de Azure Policy-toewijzing. De instellingen van het back-upbeleid (zoals back-upfrequentie, retentie, enzovoort) moeten door de gebruiker worden opgegeven als parameters in de Toewijzing van Azure Policy.

- Naarmate de footprint van uw organisatie groeit, wilt u mogelijk workloads verplaatsen tussen abonnementen om de volgende redenen: uitlijnen op back-upbeleid, kluizen samenvoegen, lagere redundantie afruilen om kosten te besparen (overstappen van GRS naar LRS). Azure Backup biedt ondersteuning voor het verplaatsen van een Recovery Services-kluis tussen Azure-abonnementen of naar een andere resourcegroep binnen hetzelfde abonnement. Klik hier voor meer informatie.

Standaardinstellingen controleren

Controleer de standaardinstellingen voor opslagreplicatietype en beveiligingsinstellingen om aan uw vereisten te voldoen voordat u back-ups in de kluis configureert.

Het type opslagreplicatie is standaard ingesteld op Geografisch redundant (GRS). Zodra u de back-up hebt geconfigureerd, is de optie om te wijzigen uitgeschakeld. Volg deze stappen om de instellingen te controleren en te wijzigen.

Niet-kritieke workloads, zoals niet-prod en dev, zijn geschikt voor LRS-opslagreplicatie.

Zone-redundante opslag (ZRS) is een goede opslagoptie voor een hoge duurzaamheid van gegevens, samen met Data Residency.

Geografisch redundante opslag (GRS) wordt aanbevolen voor bedrijfskritieke workloads, zoals de workloads die worden uitgevoerd in een productieomgeving, om permanent gegevensverlies te voorkomen en te beveiligen in geval van volledige regionale storingen of een noodgeval waarin de primaire regio niet kan worden hersteld.

Voorlopig verwijderen is standaard ingeschakeld op nieuw gemaakte kluizen om back-upgegevens te beschermen tegen onbedoelde of schadelijke verwijderingen. Volg deze stappen om de instellingen te controleren en te wijzigen.

Met Herstel tussen regio's kunt u Virtuele Azure-machines herstellen in een secundaire regio, een gekoppelde Azure-regio. Met deze optie kunt u drills uitvoeren om te voldoen aan de controle- of nalevingsvereisten en om de VIRTUELE machine of de schijf te herstellen als er een noodgeval in de primaire regio is. CRR is een opt-in-functie voor elke GRS-kluis. Klik hier voor meer informatie.

Voordat u het ontwerp van uw kluis voltooit, bekijkt u de ondersteuningsmatrixen voor de kluis om inzicht te krijgen in de factoren die uw ontwerpkeuzen kunnen beïnvloeden of beperken.

Overwegingen voor back-upbeleid

Azure Backup Policy heeft twee onderdelen: Planning (wanneer back-up moet worden gemaakt) en Retentie (hoe lang back-up moet worden bewaard). U kunt het beleid definiëren op basis van het type gegevens waarvan een back-up wordt gemaakt, RTO/RPO-vereisten, operationele of wettelijke nalevingsbehoeften en workloadtypen (bijvoorbeeld VM, database, bestanden). Meer informatie

Houd rekening met de volgende richtlijnen bij het maken van back-upbeleid:

Planningsoverwegingen

Houd rekening met de volgende punten tijdens het plannen van uw back-upbeleid:

Voor bedrijfskritieke resources kunt u proberen de meest beschikbare geautomatiseerde back-ups per dag te plannen om een kleinere RPO te hebben. Meer informatie

Als u meerdere back-ups per dag voor Azure VM wilt maken via de extensie, raadpleegt u de tijdelijke oplossingen in de volgende sectie.

Voor een resource waarvoor dezelfde begintijd, frequentie en retentie-instellingen zijn vereist, moet u deze groeperen onder één back-upbeleid.

U wordt aangeraden de geplande begintijd van de back-up te behouden tijdens de niet-piektijd van de productietoepassing. Het is bijvoorbeeld beter om de dagelijkse geautomatiseerde back-up 's nachts te plannen, rond 2-3 uur, in plaats van het in te plannen op het tijdstip waarop het gebruik van de resources hoog is.

Als u het back-upverkeer wilt distribueren, raden we u aan om op verschillende tijdstippen van de dag een back-up te maken van verschillende VM's. Als u bijvoorbeeld een back-up wilt maken van 500 VM's met dezelfde bewaarinstellingen, raden we u aan vijf verschillende beleidsregels te maken die ze aan 100 VM's koppelen en ze enkele uren apart plannen.

Overwegingen voor bewaren

Kortetermijnretentie kan 'dagelijks' zijn. Retentie voor back-ups van wekelijkse, maandelijkse of jaarlijkse back-ups wordt langetermijnretentie genoemd.

Langetermijnretentie:

- Geplande (nalevingsvereisten): als u van tevoren weet dat gegevens jaren vanaf de huidige tijd zijn vereist, gebruikt u langetermijnretentie. Azure Backup biedt ondersteuning voor back-ups van langetermijnretentiepunten in de archieflaag, samen met momentopnamen en de Standard-laag. Meer informatie over ondersteunde workloads voor archieflaag en retentieconfiguratie.

- Niet-gepland (vereiste op aanvraag): als u het niet van tevoren weet, kunt u on-demand gebruiken met specifieke aangepaste bewaarinstellingen (deze aangepaste bewaarinstellingen worden niet beïnvloed door beleidsinstellingen).

Back-up op aanvraag met aangepaste retentie. Als u een back-up wilt maken die niet is gepland via back-upbeleid, kunt u een back-up op aanvraag gebruiken. Dit kan handig zijn voor het maken van back-ups die niet passen bij uw geplande back-up of voor het maken van gedetailleerde back-ups (bijvoorbeeld meerdere IaaS VM-back-ups per dag omdat geplande back-ups slechts één back-up per dag toestaat). Het is belangrijk te weten dat het bewaarbeleid dat is gedefinieerd in het geplande beleid, niet van toepassing is op back-ups op aanvraag.

Back-upbeleid optimaliseren

Naarmate uw bedrijfsvereisten veranderen, moet u mogelijk de retentieduur verlengen of verminderen. Wanneer u dit doet, kunt u het volgende verwachten:

- Als de retentie wordt verlengd, worden bestaande herstelpunten gemarkeerd en bewaard in overeenstemming met het nieuwe beleid.

- Als de retentie is verminderd, worden herstelpunten gemarkeerd voor het verwijderen in de volgende opschoontaak en vervolgens verwijderd.

- De meest recente bewaarregels zijn van toepassing op alle bewaarpunten (met uitzondering van retentiepunten op aanvraag). Dus als de bewaarperiode wordt verlengd (bijvoorbeeld tot 100 dagen), worden alle back-upgegevens bewaard volgens de laatste opgegeven bewaarperiode (bijvoorbeeld van 100 dagen tot zeven dagen).

Azure Backup biedt u de flexibiliteit om te stoppen met het beveiligen en beheren van uw back-ups:

Stop de beveiliging en behoud back-upgegevens. Als u uw gegevensbron (VM, toepassing) buiten gebruik stelt of buiten gebruik stelt, maar gegevens moet bewaren voor controle- of nalevingsdoeleinden, kunt u deze optie gebruiken om te voorkomen dat alle toekomstige back-uptaken uw gegevensbron beschermen en de herstelpunten waarvan een back-up is gemaakt, behouden. Vervolgens kunt u de VM-beveiliging herstellen of hervatten.

Stop de beveiliging en verwijder back-upgegevens. Met deze optie worden alle toekomstige back-uptaken gestopt tegen het beveiligen van uw VIRTUELE machine en worden alle herstelpunten verwijderd. U kunt de virtuele machine niet herstellen of de optie Back-up hervatten gebruiken.

Als u de beveiliging hervat (van een gegevensbron die is gestopt met behoud van gegevens), zijn de bewaarregels van toepassing. Verlopen herstelpunten worden verwijderd (op het geplande tijdstip).

Voordat u uw beleidsontwerp voltooit, is het belangrijk om rekening te houden met de volgende factoren die van invloed kunnen zijn op uw ontwerpkeuzen.

- Een back-upbeleid is gericht op een kluis.

- Er is een limiet voor het aantal items per beleid (bijvoorbeeld 100 VM's). Als u wilt schalen, kunt u dubbele beleidsregels maken met dezelfde of verschillende planningen.

- U kunt geen specifieke herstelpunten selectief verwijderen.

- U kunt de geplande back-up niet volledig uitschakelen en de gegevensbron in een beveiligde status houden. De minst frequente back-up die u met het beleid kunt configureren, is om een wekelijkse geplande back-up te hebben. Een alternatief is om de beveiliging te stoppen met gegevens te bewaren en beveiliging in te schakelen telkens wanneer u een back-up wilt maken, een back-up op aanvraag wilt maken en vervolgens de beveiliging wilt uitschakelen, maar de back-upgegevens wilt behouden. Klik hier voor meer informatie.

Beveiligingsoverwegingen

Om u te helpen uw back-upgegevens te beschermen en te voldoen aan de beveiligingsbehoeften van uw bedrijf, biedt Azure Backup vertrouwelijkheid, integriteit en beschikbaarheidsgaranties tegen opzettelijke aanvallen en misbruik van uw waardevolle gegevens en systemen. Houd rekening met de volgende beveiligingsrichtlijnen voor uw Azure Backup-oplossing:

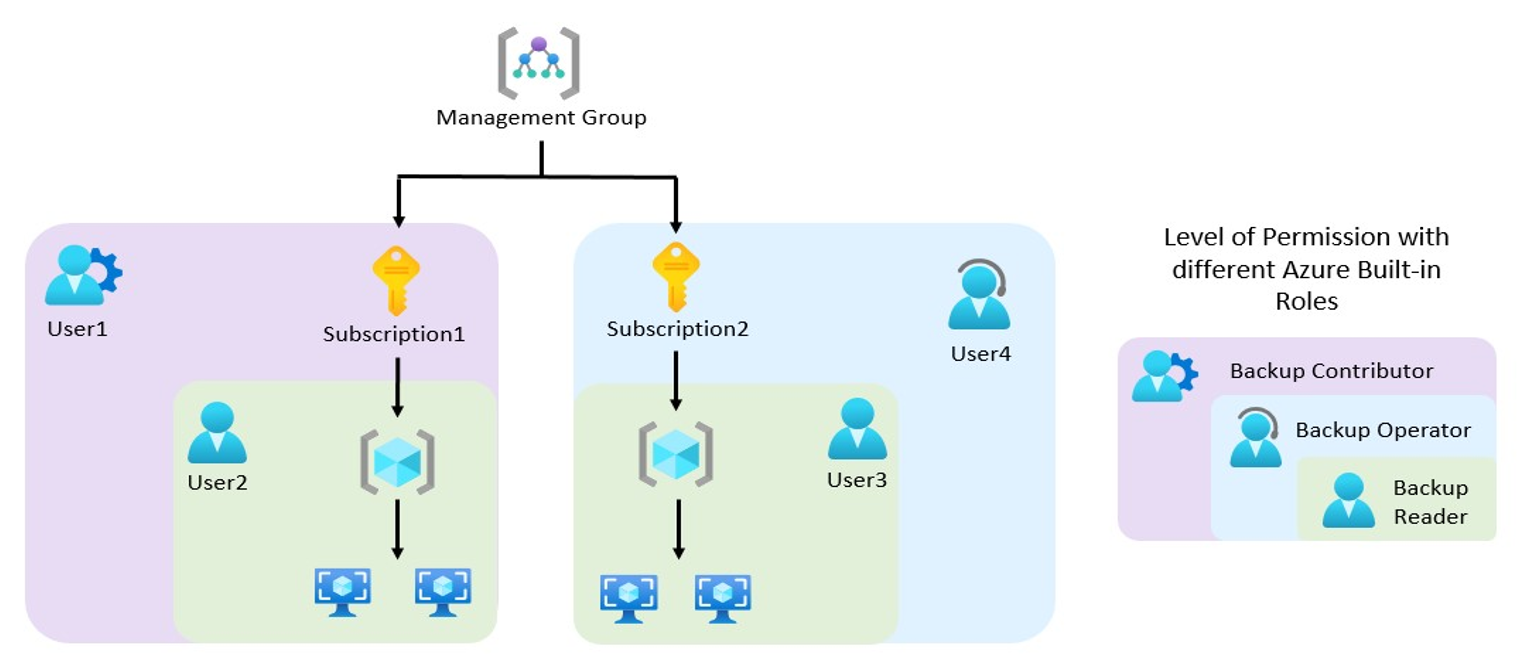

Verificatie en autorisatie met behulp van op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC)

Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) maakt gedetailleerd toegangsbeheer mogelijk, scheiding van taken binnen uw team en verleent alleen de hoeveelheid toegang tot gebruikers die nodig zijn om hun taken uit te voeren. Klik hier voor meer informatie.

Als u meerdere workloads hebt om een back-up te maken (zoals Azure-VM's, SQL-databases en PostgreSQL-databases) en u meerdere belanghebbenden hebt om deze back-ups te beheren, is het belangrijk om hun verantwoordelijkheden te scheiden, zodat de gebruiker alleen toegang heeft tot de resources waarvoor ze verantwoordelijk zijn. Met op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) kunt u gedetailleerd toegangsbeheer, scheiding van taken binnen uw team en alleen de typen toegang verlenen aan gebruikers die nodig zijn om hun taken uit te voeren. Meer informatie

U kunt de taken ook scheiden door minimaal vereiste toegang te bieden om een bepaalde taak uit te voeren. Een persoon die verantwoordelijk is voor het controleren van de workloads, mag bijvoorbeeld geen toegang hebben om het back-upbeleid te wijzigen of de back-upitems te verwijderen. Azure Backup biedt drie ingebouwde rollen voor het beheren van back-upbeheerbewerkingen: Inzenders, operators en lezers van back-ups. U vindt hier meer informatie. Zie deze handleiding voor informatie over de minimale Azure-rol die is vereist voor elke back-upbewerking voor Virtuele Azure-machines, SQL/SAP HANA-databases en Azure-bestandsshares.

Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) biedt ook de flexibiliteit om aangepaste rollen te bouwen op basis van uw afzonderlijke vereisten. Als u niet zeker weet welke typen rollen worden aanbevolen voor specifieke bewerkingen, kunt u gebruikmaken van de ingebouwde rollen die worden geleverd door op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) en aan de slag gaan.

In het volgende diagram wordt uitgelegd hoe verschillende ingebouwde Azure-rollen werken:

In het bovenstaande diagram zijn Gebruiker2 en Gebruiker3 back-uplezers. Daarom hebben ze de machtiging om alleen de back-ups te bewaken en de back-upservices weer te geven.

Wat betreft het bereik van de toegang,

- Gebruiker2 heeft alleen toegang tot de resources van Abonnement1 en Gebruiker3 heeft alleen toegang tot de resources van Abonnement2.

- Gebruiker4 is een back-upoperator. Het heeft de machtiging om back-up in te schakelen, back-up op aanvraag te activeren, herstelbewerkingen te activeren, samen met de mogelijkheden van een back-uplezer. In dit scenario is het bereik echter beperkt tot Abonnement2.

- Gebruiker1 is een inzender voor back-ups. Het heeft de machtiging om kluizen te maken, back-upbeleid te maken/wijzigen/verwijderen en back-ups te stoppen, samen met de mogelijkheden van een back-upoperator. In dit scenario is het bereik echter beperkt tot Abonnement1.

Opslagaccounts die door Recovery Services-kluizen worden gebruikt, zijn geïsoleerd en kunnen niet worden geopend door gebruikers voor schadelijke doeleinden. De toegang is alleen toegestaan via Azure Backup-beheerbewerkingen, zoals herstellen.

Versleuteling van gegevens die worden verzonden en at-rest

Versleuteling beschermt uw gegevens en helpt u om te voldoen aan de beveiligings- en nalevingsverplichtingen van uw organisatie.

Binnen Azure worden gegevens die worden overgedragen tussen Azure Storage en de kluis beveiligd door HTTPS. Deze gegevens blijven binnen het Azure-netwerk.

Back-upgegevens worden automatisch versleuteld met behulp van door Microsoft beheerde sleutels. U kunt ook uw eigen sleutels gebruiken, ook wel door de klant beheerde sleutels genoemd. Als u CMK-versleuteling gebruikt voor back-ups, worden er geen extra kosten in rekening gebracht. Het gebruik van Azure Key Vault, waar uw sleutel wordt opgeslagen, brengt echter kosten in rekening, wat een redelijke kosten zijn voor de hogere gegevensbeveiliging.

Azure Backup ondersteunt back-up en herstel van Azure-VM's waarvoor hun besturingssysteem/gegevensschijven zijn versleuteld met Azure Disk Encryption (ADE). Meer informatie

Bescherming van back-upgegevens tegen onbedoelde verwijderingen met voorlopig verwijderen

Er kunnen scenario's optreden waarin u essentiële back-upgegevens in een kluis hebt en deze per ongeluk of per ongeluk worden verwijderd. Een kwaadwillende actor kan ook uw productieback-upitems verwijderen. Het is vaak kostbaar en tijdrovend om deze resources opnieuw op te bouwen en kan zelfs cruciaal gegevensverlies veroorzaken. Azure Backup biedt beveiliging tegen onbedoelde en schadelijke verwijdering met de functie Voorlopig verwijderen door u in staat te stellen deze resources te herstellen nadat ze zijn verwijderd.

Als een gebruiker met voorlopig verwijderen de back-up verwijdert (van een VIRTUELE machine, SQL Server-database, Azure-bestandsshare, SAP HANA-database), worden de back-upgegevens 14 dagen bewaard, zodat het back-upitem zonder gegevensverlies kan worden hersteld. De extra 14 dagen retentie van back-upgegevens in de status voorlopig verwijderen kost geen kosten. Meer informatie

Multi-User Authorization (MUA)

Hoe beveiligt u uw gegevens als uw beheerder rogue gaat en uw systeem in gevaar komt?

Elke beheerder die de bevoegde toegang tot uw back-upgegevens heeft, kan onherstelbare schade aan het systeem veroorzaken. Een rogue beheerder kan al uw bedrijfskritieke gegevens verwijderen of zelfs alle beveiligingsmaatregelen uitschakelen die uw systeem kwetsbaar maken voor cyberaanvallen.

Azure Backup biedt u de mua-functie (Multi-User Authorization) om u te beschermen tegen dergelijke frauduleuze beheerdersaanvallen. Autorisatie voor meerdere gebruikers helpt u te beschermen tegen een rogue beheerder die destructieve bewerkingen uitvoert (dat wil gezegd, voorlopig verwijderen uitschakelen), door ervoor te zorgen dat elke bevoegde/destructieve bewerking alleen wordt uitgevoerd nadat een beveiligingsbeheerder goedkeuring heeft gekregen.

Ransomwarebeveiliging

Directe toegang tot Azure Backup-gegevens om te versleutelen door kwaadwillende actor wordt uitgesloten, omdat alle bewerkingen op back-upgegevens alleen kunnen worden uitgevoerd via Recovery-Services-kluis of Backup Vault, die kunnen worden beveiligd door op rollen gebaseerd toegangsbeheer (Azure RBAC) en MUA.

Als u voorlopig verwijderen inschakelt voor back-upgegevens (die standaard is ingeschakeld), worden verwijderde gegevens gedurende 14 dagen bewaard (gratis). Voorlopig verwijderen uitschakelen kan worden beveiligd met MUA.

Gebruik langere retentie (weken, maanden, jaren) om ervoor te zorgen dat schone back-ups (niet versleuteld door ransomware) niet voortijdig verlopen en er zijn strategieën voor vroege detectie en beperking van dergelijke aanvallen op brongegevens.

Bewaking en waarschuwingen van verdachte activiteiten

U kunt scenario's tegenkomen waarbij iemand probeert in te breken in uw systeem en de beveiligingsmechanismen kwaadwillig uitschakelt, zoals het uitschakelen van voorlopig verwijderen of pogingen om destructieve bewerkingen uit te voeren, zoals het verwijderen van de back-upresources.

Azure Backup biedt beveiliging tegen dergelijke incidenten door u kritieke waarschuwingen te sturen via uw voorkeursmeldingskanaal (e-mail, ITSM, Webhook, runbook en sp pn) door een actieregel boven op de waarschuwing te maken. Meer informatie

Beveiligingsfuncties voor het beveiligen van hybride back-ups

De Azure Backup-service maakt gebruik van de MARS-agent (Microsoft Azure Recovery Services) om back-ups te maken van bestanden, mappen en het volume of de systeemstatus van een on-premises computer naar Azure. MARS biedt nu beveiligingsfuncties: een wachtwoordzin die moet worden versleuteld voordat u uploadt en ontsleutelt na het downloaden van Azure Backup, worden verwijderde back-upgegevens nog 14 dagen bewaard vanaf de datum van verwijdering en essentiële bewerking (bijvoorbeeld het wijzigen van een wachtwoordzin) kunnen alleen worden uitgevoerd door gebruikers die geldige Azure-referenties hebben. Klik hier voor meer informatie.

Overwegingen voor het netwerk

Azure Backup vereist verplaatsing van gegevens van uw workload naar de Recovery Services-kluis. Azure Backup biedt verschillende mogelijkheden om back-upgegevens per ongeluk beschikbaar te maken (zoals een man-in-the-middle-aanval op het netwerk). Houd rekening met de volgende richtlijnen:

Verbinding met internet

Azure VM-back-up: alle vereiste communicatie en gegevensoverdracht tussen opslag en Azure Backup-service vindt plaats in het Azure-netwerk zonder dat u toegang nodig hebt tot uw virtuele netwerk. Voor back-ups van Virtuele Azure-machines die in beveiligde netwerken worden geplaatst, hoeft u dus geen toegang tot IP-adressen of FQDN's toe te staan.

SAP HANA-databases op Azure VM, SQL Server-databases op Azure VM: hiervoor is verbinding met de Azure Backup-service, Azure Storage en Microsoft Entra-id vereist. Dit kan worden bereikt door gebruik te maken van privé-eindpunten of door toegang te verlenen tot de vereiste openbare IP-adressen of FQDN's. Zonder de juiste connectiviteit met de vereiste Azure-services kunnen bewerkingen zoals het detecteren van databases, het configureren van back-ups, het uitvoeren van back-ups en het herstellen van gegevens mislukken. Raadpleeg deze SQL- en SAP HANA-artikelen voor volledige netwerkrichtlijnen bij het gebruik van NSG-tags, Azure-firewall en HTTP-proxy.

Hybride: de MARS-agent (Microsoft Azure Recovery Services) vereist netwerktoegang voor alle kritieke bewerkingen: installeren, configureren, back-ups maken en herstellen. De MARS-agent kan verbinding maken met de Azure Backup-service via Azure ExpressRoute met behulp van openbare peering (beschikbaar voor oude circuits) en Microsoft-peering, met behulp van privé-eindpunten of via proxy/firewall met de juiste toegangsbeheer.

Privé-eindpunten voor beveiligde toegang

Hoewel u uw kritieke gegevens beveiligt met Azure Backup, wilt u niet dat uw resources toegankelijk zijn vanaf het openbare internet. Vooral als u een bank of een financiële instelling bent, zou u strenge nalevings- en beveiligingsvereisten hebben om uw HBI-gegevens (High Business Impact) te beschermen. Zelfs in de gezondheidszorg zijn er strikte nalevingsregels.

Als u aan al deze behoeften wilt voldoen, gebruikt u Azure Private Endpoint, een netwerkinterface die u privé en veilig verbindt met een service die wordt mogelijk gemaakt door Azure Private Link. U wordt aangeraden privé-eindpunten te gebruiken voor beveiligde back-up en herstel zonder dat u deze hoeft toe te voegen aan een acceptatielijst van IP's/FQDN's voor Azure Backup of Azure Storage vanuit uw virtuele netwerken.

Meer informatie over het maken en gebruiken van privé-eindpunten voor Azure Backup in uw virtuele netwerken.

Wanneer u privé-eindpunten inschakelt voor de kluis, worden ze alleen gebruikt voor back-up en herstel van SQL- en SAP HANA-workloads in een Azure-VM, MARS-agent, DPM/MABS-back-ups. U kunt de kluis ook gebruiken voor de back-up van andere workloads (ze vereisen echter geen privé-eindpunten). Naast de back-up van SQL- en SAP HANA-workloads, worden back-ups met behulp van de MARS-agent en DPM/MABS Server ook privé-eindpunten gebruikt om bestandsherstel uit te voeren in het geval van Back-ups van Azure-VM's. Klik hier voor meer informatie.

Microsoft Entra ID biedt momenteel geen ondersteuning voor privé-eindpunten. Ip-adressen en FQDN's die vereist zijn voor Microsoft Entra ID moeten dus uitgaande toegang vanaf het beveiligde netwerk worden toegestaan bij het maken van back-ups van databases in Azure-VM's en back-ups met behulp van de MARS-agent. U kunt ook NSG-tags en Azure Firewall-tags gebruiken voor toegang tot Microsoft Entra-id, indien van toepassing. Meer informatie over de vereisten vindt u hier.

Overwegingen voor governance

Governance in Azure wordt voornamelijk geïmplementeerd met Azure Policy en Azure Cost Management. Met Azure Policy kunt u beleidsdefinities maken, toewijzen en beheren om regels voor uw resources af te dwingen. Deze functie zorgt voor de naleving van de bedrijfsstandaarden door deze resources. Met Azure Cost Management kunt u het gebruik van de cloud en de uitgaven voor uw Azure-resources en andere cloudproviders bijhouden. Daarnaast spelen de volgende hulpprogramma's, zoals Azure Price Calculator en Azure Advisor , een belangrijke rol in het kostenbeheerproces.

Nieuw ingerichte back-upinfrastructuur automatisch configureren met Azure Policy op schaal

Wanneer er nieuwe infrastructuur wordt ingericht en er nieuwe VM's worden gemaakt, moet u als back-upbeheerder de beveiliging ervan garanderen. U kunt eenvoudig back-ups configureren voor een of twee VM's. Maar het wordt complex wanneer u honderden of zelfs duizenden VM's op schaal moet configureren. Om het proces van het configureren van back-ups te vereenvoudigen, biedt Azure Backup u een set ingebouwde Azure-beleidsregels voor het beheren van uw back-upomgeving.

Back-ups automatisch inschakelen op VM's met behulp van beleid (centraal back-upteammodel):als uw organisatie een centraal back-upteam heeft dat back-ups beheert tussen toepassingsteams, kunt u dit beleid gebruiken om back-ups te configureren naar een bestaande centrale Recovery Services-kluis in hetzelfde abonnement en dezelfde locatie als die van de VM's. U kunt ervoor kiezen om VM's op te nemen/uit te sluiten die een bepaalde tag van het beleidsbereik bevatten. Meer informatie.

Back-ups automatisch inschakelen op VM's met behulp van beleid (waarbij back-ups van toepassingsteams worden gemaakt): als u toepassingen in toegewezen resourcegroepen ordent en een back-up wilt maken van deze kluis, gebruikt u dit beleid om deze actie automatisch te beheren. U kunt ervoor kiezen om VM's op te nemen/uit te sluiten die een bepaalde tag van het beleidsbereik bevatten. Meer informatie.

Bewakingsbeleid: Als u de back-uprapporten voor uw resources wilt genereren, schakelt u de diagnostische instellingen in wanneer u een nieuwe kluis maakt. Vaak kan het handmatig toevoegen van een diagnostische instelling per kluis een lastige taak zijn. U kunt dus een ingebouwd Azure-beleid gebruiken waarmee de diagnostische instellingen op schaal worden geconfigureerd voor alle kluizen in elk abonnement of elke resourcegroep, met Log Analytics als bestemming.

Alleen-controlebeleid: Azure Backup biedt u ook een alleen-controlebeleid waarmee de VM's zonder back-upconfiguratie worden geïdentificeerd.

Kostenoverwegingen voor Azure Backup

De Azure Backup-service biedt de flexibiliteit om uw kosten effectief te beheren; Bovendien moet u voldoen aan uw BCDR-bedrijfsvereiste (bedrijfscontinuïteit en herstel na noodgevallen). Houd rekening met de volgende richtlijnen:

Gebruik de prijscalculator om kosten te evalueren en optimaliseren door verschillende hendels aan te passen. Meer informatie

Back-upbeleid optimaliseren,

- Plannings- en retentie-instellingen optimaliseren op basis van workload archetypen (zoals bedrijfskritiek, niet-kritiek).

- Bewaarinstellingen optimaliseren voor Direct herstellen.

- Kies het juiste back-uptype om te voldoen aan de vereisten, terwijl u ondersteunde back-uptypen (volledig, incrementeel, logboek, differentieel) gebruikt door de workload in Azure Backup.

Verlaag de kosten voor back-upopslag met selectief back-upschijven: schijffunctie uitsluiten biedt een efficiënte en rendabele keuze om selectief back-up te maken van kritieke gegevens. U kunt bijvoorbeeld slechts één schijf maken wanneer u geen back-up wilt maken van alle schijven die zijn gekoppeld aan een virtuele machine. Dit is ook handig wanneer u meerdere back-upoplossingen hebt. Als u bijvoorbeeld een back-up wilt maken van uw databases of gegevens met een back-upoplossing voor workloads (SQL Server-database in Azure VM Backup), gebruikt u back-up op Azure-VM-niveau voor geselecteerde schijven.

Versnel uw herstelbewerkingen en minimaliseer RTO met behulp van de functie Direct herstellen: Azure Backup maakt momentopnamen van Virtuele Azure-machines en slaat deze samen met de schijven op om het maken van herstelpunten te verbeteren en herstelbewerkingen te versnellen. Dit wordt Direct herstellen genoemd. Met deze functie kunt u een herstelbewerking uitvoeren vanuit deze momentopnamen door de hersteltijden te beperken. Het vermindert de tijd die nodig is om gegevens vanuit de kluis te transformeren en te kopiëren. Daarom worden er opslagkosten in rekening gebracht voor de momentopnamen die tijdens deze periode zijn gemaakt. Meer informatie over de mogelijkheid voor direct herstel van Azure Backup.

Kies het juiste replicatietype: het type Opslagreplicatie van Azure Backup-kluis is standaard ingesteld op Geografisch redundant (GRS). Deze optie kan niet worden gewijzigd nadat u items hebt beveiligd. Geografisch redundante opslag (GRS) biedt een hoger niveau van duurzaamheid van gegevens dan lokaal redundante opslag (LRS), biedt een opt-in voor het gebruik van Cross Region Restore en kost meer. Bekijk de afwegingen tussen lagere kosten en een hogere duurzaamheid van gegevens en kies de beste optie voor uw scenario. Meer informatie

Gebruik archieflaag voor langetermijnretentie (LTR) en bespaar kosten: Overweeg het scenario waarin u oudere back-upgegevens hebt die u zelden gebruikt, maar die gedurende een lange periode (bijvoorbeeld 99 jaar) moeten worden opgeslagen om nalevingsredenen. Het opslaan van dergelijke enorme gegevens in een Standard-laag is kostbaar en is niet voordelig. Om u te helpen uw opslagkosten te optimaliseren, biedt Azure Backup u archieflaag. Dit is een toegangslaag die speciaal is ontworpen voor langetermijnretentie (LTR) van de back-upgegevens.

Als u zowel de werkbelasting beveiligt die wordt uitgevoerd binnen een VIRTUELE machine als de VM zelf, controleert u of deze dubbele beveiliging nodig is.

Overwegingen voor bewaking en waarschuwingen

Als back-upgebruiker of beheerder moet u alle back-upoplossingen kunnen bewaken en op de hoogte kunnen worden gesteld van belangrijke scenario's. In deze sectie worden de bewakings- en meldingsmogelijkheden van de Azure Backup-service beschreven.

Monitor

Azure Backup biedt ingebouwde taakbewaking voor bewerkingen zoals het configureren van back-ups, back-ups maken, herstellen, verwijderen van back-ups, enzovoort. Dit is gericht op de kluis en is ideaal voor het bewaken van één kluis. Klik hier voor meer informatie.

Als u operationele activiteiten op schaal wilt bewaken, biedt Backup Explorer een geaggregeerde weergave van uw volledige back-upomgeving, waardoor gedetailleerde analyse van inzoomen en probleemoplossing mogelijk is. Het is een ingebouwde Azure Monitor-werkmap die één centrale locatie biedt om operationele activiteiten in de hele back-upomgeving in Azure te bewaken, waarbij tenants, locaties, abonnementen, resourcegroepen en kluizen worden beslaat. Klik hier voor meer informatie.

- Gebruik deze om resources te identificeren die niet zijn geconfigureerd voor back-up en zorg ervoor dat u nooit kritieke gegevens in uw groeiende omgeving mist.

- Het dashboard biedt operationele activiteiten voor de afgelopen zeven dagen (maximum). Als u deze gegevens wilt bewaren, kunt u deze exporteren als een Excel-bestand en deze bewaren.

- Als u een Azure Lighthouse-gebruiker bent, kunt u informatie over meerdere tenants bekijken en grensloze bewaking inschakelen.

Als u de operationele activiteiten voor de lange termijn wilt behouden en weergeven, gebruikt u Rapporten. Een veelvoorkomende vereiste voor back-upbeheerders is het verkrijgen van inzichten over back-ups op basis van gegevens die een langere periode beslaan. Gebruiksvoorbeelden voor een dergelijke oplossing zijn:

- Toewijzen en voorspellen van verbruikte cloudopslag.

- Controle van back-ups en herstelbewerkingen.

- Belangrijke trends identificeren op verschillende granulariteitsniveaus.

Bovendien

- U kunt gegevens (bijvoorbeeld taken, beleid, enzovoort) verzenden naar de Log Analytics-werkruimte . Hierdoor worden de functies van Azure Monitor-logboeken ingeschakeld om correlatie van gegevens mogelijk te maken met andere bewakingsgegevens die door Azure Monitor worden verzameld, logboekvermeldingen van meerdere Azure-abonnementen en -tenants samen te voegen op één locatie voor analyse, logboekquery's te gebruiken om complexe analyses uit te voeren en uitgebreide inzichten te krijgen in logboekvermeldingen. Klik hier voor meer informatie.

- U kunt gegevens verzenden naar een Azure Event Hub om vermeldingen buiten Azure te verzenden, bijvoorbeeld naar een SIEM van derden (Security Information and Event Management) of een andere log analytics-oplossing. Klik hier voor meer informatie.

- U kunt gegevens verzenden naar een Azure Storage-account als u uw logboekgegevens langer dan 90 dagen wilt bewaren voor controle, statische analyse of back-up. Als u uw gebeurtenissen slechts 90 dagen of minder hoeft te bewaren, hoeft u geen archieven in te stellen voor een opslagaccount, omdat activiteitenlogboeken gedurende 90 dagen in het Azure-platform worden bewaard. Meer informatie.

Waarschuwingen

In een scenario waarin uw back-up-/hersteltaak is mislukt vanwege een onbekend probleem. Als u een technicus wilt toewijzen om fouten op te sporen, wilt u zo snel mogelijk op de hoogte worden gesteld van de fout. Er kan ook een scenario zijn waarin iemand kwaadwillig een destructieve bewerking uitvoert, zoals het verwijderen van back-upitems of het uitschakelen van voorlopig verwijderen, en u zou een waarschuwingsbericht voor een dergelijk incident nodig hebben.

U kunt dergelijke kritieke waarschuwingen configureren en deze routeren naar elk voorkeursmeldingskanaal (e-mail, ITSM, webhook, runbook, enzovoort). Azure Backup kan worden geïntegreerd met meerdere Azure-services om te voldoen aan verschillende vereisten voor waarschuwingen en meldingen:

Azure Monitor-logboeken (Log Analytics):u kunt uw kluizen configureren voor het verzenden van gegevens naar een Log Analytics-werkruimte, het schrijven van aangepaste query's in de werkruimte en het configureren van waarschuwingen die moeten worden gegenereerd op basis van de queryuitvoer. U kunt de queryresultaten weergeven in tabellen en grafieken; exporteer ze ook naar Power BI of Grafana. (Log Analytics is ook een belangrijk onderdeel van de rapportage-/controlefunctie die in de latere secties wordt beschreven).

Azure Monitor-waarschuwingen: Voor bepaalde standaardscenario's, zoals back-upfouten, herstelfouten, het verwijderen van back-upgegevens, enzovoort, verzendt Azure Backup standaard waarschuwingen die worden weergegeven met Behulp van Azure Monitor, zonder dat een gebruiker een Log Analytics-werkruimte hoeft in te stellen.

Azure Backup biedt een ingebouwd waarschuwingsmechanisme via e-mail voor fouten, waarschuwingen en kritieke bewerkingen. U kunt afzonderlijke e-mailadressen of distributielijsten opgeven die moeten worden gewaarschuwd wanneer er een waarschuwing wordt gegenereerd. U kunt ook kiezen of u een melding wilt ontvangen voor elke afzonderlijke waarschuwing of dat u deze wilt groeperen in een samenvatting per uur en vervolgens een melding wilt ontvangen.

- Deze waarschuwingen worden gedefinieerd door de service en bieden ondersteuning voor beperkte scenario's: back-up-/herstelfouten, beveiliging stoppen met behoud van gegevens/Beveiliging stoppen met verwijderen van gegevens, enzovoort. Klik hier voor meer informatie.

- Als een destructieve bewerking zoals het stoppen van de beveiliging met verwijdergegevens wordt uitgevoerd, wordt er een waarschuwing gegenereerd en wordt er een e-mail verzonden naar abonnementseigenaren, beheerders en medebeheerders, zelfs als meldingen niet zijn geconfigureerd voor de Recovery Services-kluis.

- Bepaalde workloads kunnen een hoge frequentie van fouten genereren (bijvoorbeeld om de 15 minuten sql Server). Om te voorkomen dat er waarschuwingen worden overweldigd met waarschuwingen die worden gegenereerd voor elke fout, worden de waarschuwingen samengevoegd. Klik hier voor meer informatie.

- De ingebouwde waarschuwingen kunnen niet worden aangepast en zijn beperkt tot e-mailberichten die zijn gedefinieerd in Azure Portal.

Als u aangepaste waarschuwingen wilt maken (bijvoorbeeld waarschuwingen van geslaagde taken), gebruikt u Log Analytics. In Azure Monitor kunt u uw eigen waarschuwingen maken in een Log Analytics-werkruimte. Hybride workloads (DPM/MABS) kunnen ook gegevens verzenden naar LA en LA gebruiken om algemene waarschuwingen te bieden voor workloads die worden ondersteund door Azure Backup.

U kunt ook meldingen ontvangen via ingebouwde activiteitenlogboeken van Recovery Services-kluizen. Het biedt echter ondersteuning voor beperkte scenario's en is niet geschikt voor bewerkingen zoals geplande back-up, die beter is afgestemd op resourcelogboeken dan met activiteitenlogboeken. Raadpleeg dit artikel voor meer informatie over deze beperkingen en hoe u log analytics-werkruimte kunt gebruiken voor bewaking en waarschuwingen op schaal voor al uw workloads die worden beveiligd met Azure Backup.

Automatisch opnieuw proberen van mislukte back-uptaken

Veel van de fouten of de storingsscenario's zijn tijdelijk van aard en u kunt dit oplossen door de juiste azure RBAC-machtigingen (op rollen gebaseerd toegangsbeheer) in te stellen of de back-up-/hersteltaak opnieuw te activeren. Omdat de oplossing voor dergelijke fouten eenvoudig is, hoeft u geen tijd te investeren totdat een technicus de taak handmatig activeert of de relevante machtiging toewijst. De slimmere manier om dit scenario af te handelen, is door het opnieuw proberen van de mislukte taken te automatiseren. Dit minimaliseert de tijd die nodig is om fouten te herstellen. U kunt dit bereiken door relevante back-upgegevens op te halen via Azure Resource Graph (ARG) en deze te combineren met een corrigerende PowerShell/CLI-procedure.

Bekijk de volgende video voor meer informatie over het opnieuw activeren van back-ups voor alle mislukte taken (tussen kluizen, abonnementen, tenants) met behulp van ARG en PowerShell.

Waarschuwingen routeren naar uw voorkeursmeldingskanaal

Hoewel tijdelijke fouten kunnen worden gecorrigeerd, zijn sommige permanente fouten mogelijk een grondige analyse vereist en is het opnieuw inschakelen van de taken mogelijk niet de haalbare oplossing. Mogelijk hebt u uw eigen bewakings-/ticketingmechanismen om ervoor te zorgen dat dergelijke fouten correct worden bijgehouden en opgelost. Als u dergelijke scenario's wilt afhandelen, kunt u ervoor kiezen om de waarschuwingen te routeren naar uw voorkeursmeldingskanaal (e-mail, ITSM, Webhook, runbook, enzovoort) door een actieregel voor de waarschuwing te maken.

Bekijk de volgende video voor meer informatie over het gebruik van Azure Monitor voor het configureren van verschillende meldingsmechanismen voor kritieke waarschuwingen.

Volgende stappen

Lees de volgende artikelen als uitgangspunt voor het gebruik van Azure Backup: