Voorbeeldarchitecturen voor Azure VMware Solutions

Als u een Azure VMware Solution-landingszone tot stand wilt brengen, moet u eerst netwerkmogelijkheden ontwerpen en implementeren. Azure-netwerkproducten en -services ondersteunen een groot aantal netwerkscenario's. Kies een geschikte architectuur en plan voor het structureren van services voor uw behoeften door de workloads, governance en vereisten van uw organisatie te evalueren.

Bekijk de volgende overwegingen en belangrijke vereisten voordat u uw Azure VMware Solution-implementatiebeslissing neemt.

- Http/S- of niet-HTTP/S-vereisten voor inkomend verkeer in Azure VMware Solution-toepassingen

- Overwegingen voor uitgaand internetverkeer

- L2-extensie voor migraties

- NVA-gebruik in de huidige architectuur

- Azure VMware Solution-connectiviteit met een standaard hub virtueel netwerk of Virtual WAN-hub

- Privé-ExpressRoute-connectiviteit van on-premises datacenters naar Azure VMware Solution (en als u ExpressRoute Global Reach moet inschakelen of niet)

- Vereisten voor verkeersinspectie voor:

- Inkomend internet in Azure VMware Solution-toepassingen

- Uitgaand verkeer van Azure VMware Solution tot internet

- Azure VMware Solution-toegang tot on-premises datacenters

- Azure VMware Solution-toegang tot Azure Virtual Network

- Verkeer binnen de privécloud van Azure VMware Solution

In de volgende tabel worden de vereisten voor verkeersinspectie van VMware-oplossingen gebruikt om aanbevelingen en overwegingen te bieden voor de meest voorkomende netwerkscenario's.

| Scenario | Vereisten voor verkeersinspectie | Aanbevolen oplossingsontwerp | Overwegingen |

|---|---|---|---|

| 1 | - Inkomend verkeer via internet - Uitgaand internetverkeer |

Gebruik een met Virtual WAN beveiligde hub met standaardgatewaydoorgifte. Gebruik Azure-toepassing Gateway voor HTTP/S-verkeer. Gebruik Azure Firewall voor niet-HTTP/S-verkeer. Implementeer een beveiligde Virtual WAN-hub en schakel het openbare IP-adres in azure VMware Solution in. |

Deze oplossing werkt niet voor on-premises filtering. Global Reach omzeilt Virtual WAN-hubs. |

| 2 | - Inkomend verkeer via internet - Uitgaand internetverkeer - Naar on-premises datacenter - Naar Azure Virtual Network |

Gebruik NVA-oplossingen van derden in uw virtuele hubnetwerk met Azure Route Server. Schakel Global Reach uit. Gebruik Azure-toepassing Gateway voor HTTP/S-verkeer. Gebruik een NVA van derden in Azure voor niet-HTTP/S-verkeer. |

Kies deze optie als u uw bestaande NVA wilt gebruiken en alle verkeersinspecties in uw virtuele hubnetwerk wilt centraliseren. |

| 3 | - Inkomend verkeer via internet - Uitgaand internetverkeer - Naar on-premises datacenter - Naar Azure Virtual Network Binnen Azure VMware Solution |

Gebruik NSX-T-datacentrum of een NVA-firewall van derden in Azure VMware Solution. Gebruik Application Gateway voor HTTPs of Azure Firewall voor niet-HTTPs-verkeer. Implementeer de beveiligde Virtual WAN-hub en schakel het openbare IP-adres in azure VMware Solution in. |

Kies deze optie als u verkeer van twee of meer Azure VMware Solution-privéclouds wilt inspecteren. Met deze optie kunt u systeemeigen NSX-T-functies gebruiken. U kunt deze optie ook combineren met NVA's die worden uitgevoerd in Azure VMware Solution tussen L1 en L0. |

| 4 | - Inkomend verkeer via internet - Uitgaand internetverkeer - Naar on-premises datacenter - Naar Azure Virtual Network |

Gebruik firewalloplossingen van derden in een virtueel hubnetwerk met Azure Route Server. Gebruik Azure-toepassing Gateway voor HTTP- en HTTPS-verkeer. Gebruik voor niet-HTTP-/HTTPS-verkeer een NVA van derden voor firewalls in Azure. Gebruik een on-premises FIREWALL NVA van derden. Implementeer firewalloplossingen van derden in een virtueel hubnetwerk met Azure Route Server. |

Kies deze optie om de 0.0.0.0/0 route van een NVA in uw virtuele Azure Hub-netwerk naar een Azure VMware Solution te adverteren. |

Belangrijke punten over de netwerkscenario's:

- Alle scenario's hebben vergelijkbare toegangsbeheerpatronen via Application Gateway en Azure Firewall.

- U kunt NVA's van de L4-L7-load balancer gebruiken in Azure VMware Solution.

- U kunt NSX-T-datacentrumfirewall gebruiken voor een van deze scenario's.

In de volgende secties vindt u een overzicht van architectuurpatronen voor privéclouds van Azure VMware Solution. Dit is geen volledige lijst. Zie Azure VMware Solution-netwerken en interconnectiviteitsconcepten voor meer informatie.

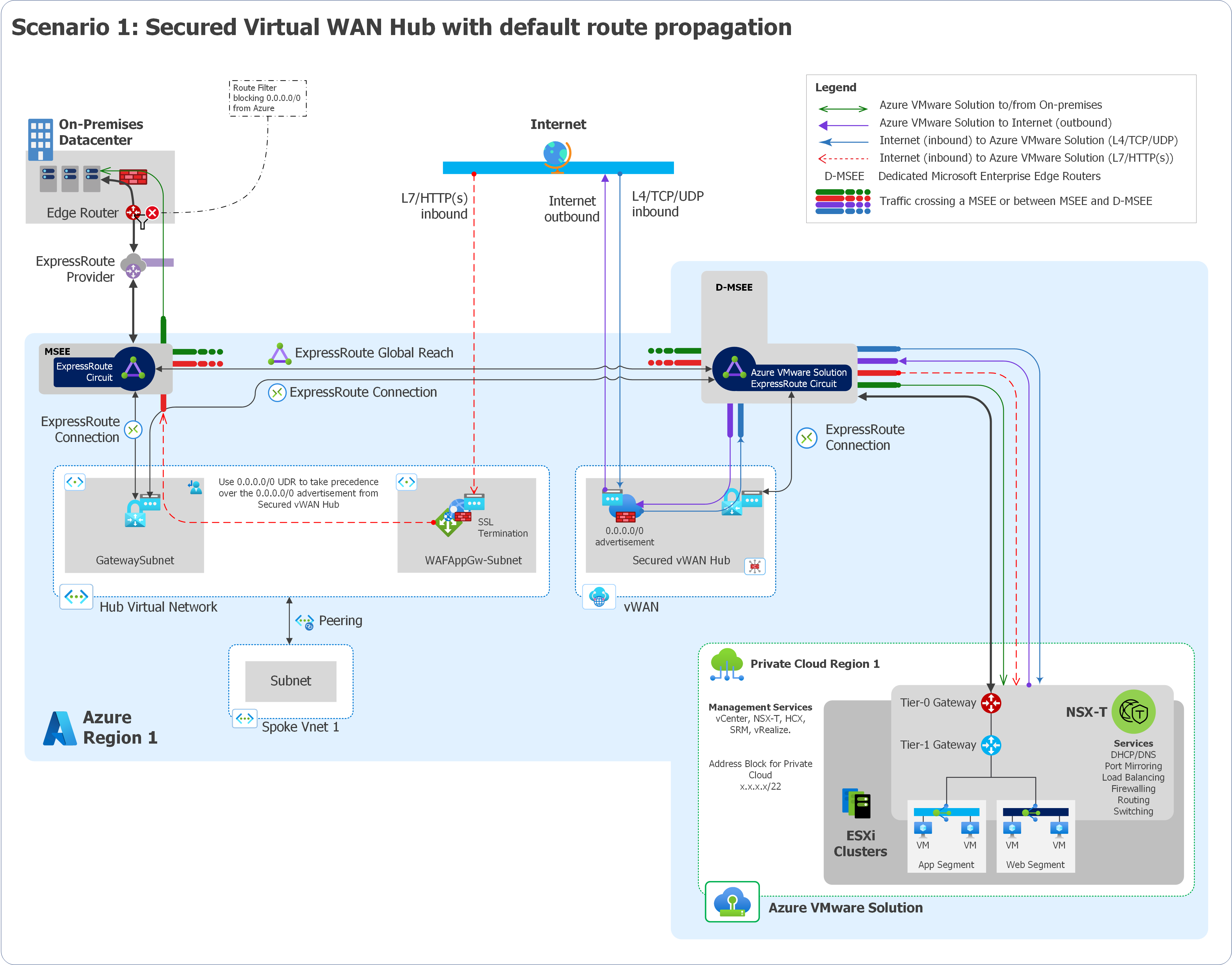

Beveiligde Virtual WAN-hub met standaardroutedoorgifte

Dit scenario omvat het volgende klantprofiel, architectuuronderdelen en overwegingen.

Klantprofiel

Dit scenario is ideaal als:

- U hebt geen verkeersinspectie nodig tussen Azure VMware Solution en Azure Virtual Network.

- U hebt geen verkeersinspectie nodig tussen Azure VMware Solution en on-premises datacenters.

- U hebt verkeersinspectie nodig tussen Azure VMware Solution-workloads en internet.

Voor dit scenario gebruikt u Azure VMware Solution, zoals een PaaS-aanbieding (Platform as a Service). In dit scenario bent u niet de eigenaar van de openbare IP-adressen. Voeg indien nodig openbare L4- en L7-binnenkomende services toe. Mogelijk hebt u al dan niet al ExpressRoute-connectiviteit tussen on-premises datacenters en Azure.

Overzicht op hoog niveau

Het volgende diagram biedt een algemeen overzicht van het scenario.

Architectuuronderdelen

Implementeer dit scenario met:

- Azure Firewall in een beveiligde Virtual WAN-hub voor firewalls

- Application Gateway voor L7-taakverdeling

- L4-doelnetwerkadresomzetting (DNAT) met Azure Firewall om inkomend netwerkverkeer te vertalen en filteren

- Uitgaand internet via Azure Firewall in uw Virtual WAN-hub

- EXR, VPN of SD-WAN voor connectiviteit tussen on-premises datacenters en Azure VMware Solution

Overwegingen

Als u de standaardroute-advertentie 0.0.0.0/0 van Azure VMware Solution niet wilt ontvangen omdat deze conflicteert met uw bestaande omgeving, moet u wat extra werk doen.

Azure Firewall in een beveiligde Virtual WAN-hub kondigt de 0.0.0.0/0 route aan naar Azure VMware Solution. Deze route wordt ook on-premises geadverteerd via Global Reach. Implementeer een on-premises routefilter om route learning te voorkomen 0.0.0.0/0 . Vermijd dit probleem met behulp van SD-WAN of VPN.

Als u momenteel verbinding maakt met een hub-and-spoke-topologie op basis van een virtueel netwerk via een ExpressRoute-gateway in plaats van rechtstreeks verbinding te maken, wordt de standaardroute 0.0.0.0/0 van de Virtual WAN-hub doorgegeven aan die gateway en heeft voorrang op de internetsysteemroute die is ingebouwd in uw virtuele netwerk. Vermijd dit probleem door een door de 0.0.0.0/0 gebruiker gedefinieerde route in uw virtuele netwerk te implementeren om de geleerde standaardroute te overschrijven.

Tot stand gebrachte VPN-, ExpressRoute- of virtuele netwerkverbindingen met een beveiligde Virtual WAN-hub waarvoor geen reclame is vereist 0.0.0.0/0 , ontvangt u de advertentie toch. Om dit te voorkomen, kunt u het volgende doen:

- Filter de

0.0.0.0/0route met een on-premises edge-apparaat. - Doorgifte van specifieke verbindingen uitschakelen

0.0.0.0/0.- Verbreek de verbinding tussen ExpressRoute, VPN of virtueel netwerk.

- Doorgifte inschakelen

0.0.0.0/0. - Schakel

0.0.0.0/0doorgifte van deze specifieke verbindingen uit. - Maak opnieuw verbinding met deze verbindingen.

U kunt Application Gateway hosten op een virtueel spoke-netwerk dat is verbonden met uw hub of in het virtuele hubnetwerk.

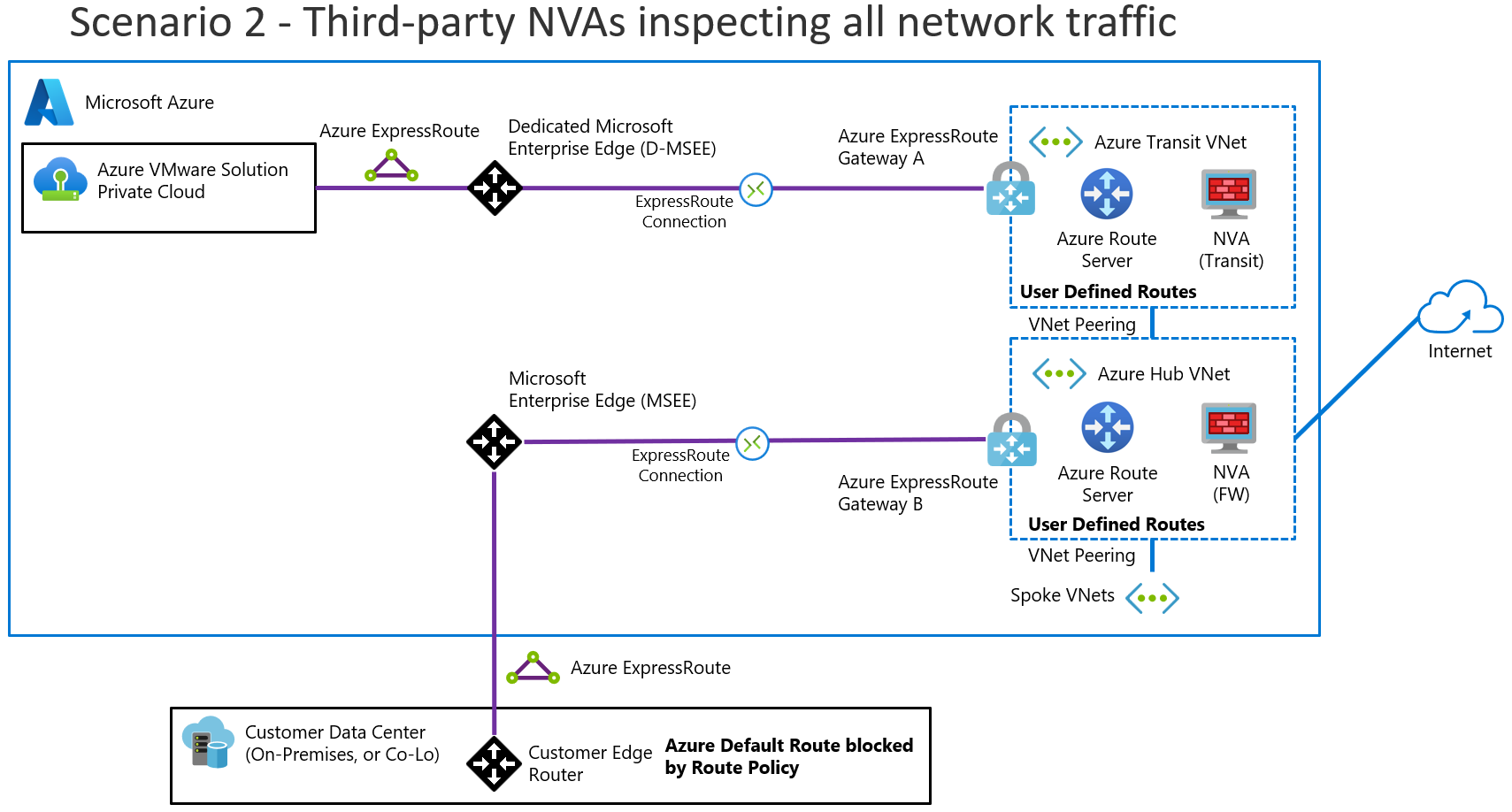

Virtueel netwerkapparaat in Azure Virtual Network om al het netwerkverkeer te controleren

Dit scenario omvat het volgende klantprofiel, architectuuronderdelen en overwegingen.

Klantprofiel

Dit scenario is ideaal als:

- U moet uw externe firewall-NVA's in een virtueel hubnetwerk gebruiken om al het verkeer te inspecteren en u kunt Global Reach niet gebruiken om geopolitieke of andere redenen.

- U bevindt zich tussen on-premises datacenters en Azure VMware Solution.

- U bevindt zich tussen Azure Virtual Network en Azure VMware Solution.

- U hebt inkomend internet van Azure VMware Solution nodig.

- U hebt internetuitgang nodig naar Azure VMware Solution.

- U hebt nauwkeurige controle nodig over firewalls buiten de privécloud van Azure VMware Solution.

- U hebt meerdere openbare IP-adressen voor binnenkomende services nodig en u hebt een blok met vooraf gedefinieerde IP-adressen in Azure nodig. In dit scenario bent u niet de eigenaar van de openbare IP-adressen.

In dit scenario wordt ervan uitgegaan dat u ExpressRoute-connectiviteit hebt tussen on-premises datacenters en Azure.

Overzicht op hoog niveau

Het volgende diagram biedt een algemeen overzicht van het scenario.

Architectuuronderdelen

Implementeer dit scenario met:

- NVA's van externe firewalls die worden gehost in een virtueel netwerk voor verkeersinspectie en andere netwerkfuncties.

- Azure Route Server, om verkeer te routeren tussen Azure VMware Solution, on-premises datacenters en virtuele netwerken.

- Application Gateway voor L7 HTTP/S-taakverdeling.

In dit scenario moet u ExpressRoute Global Reach uitschakelen. De NVA's van derden zijn verantwoordelijk voor het leveren van uitgaand internet aan Azure VMware Solution.

Overwegingen

- Configureer Nooit ExpressRoute Global Reach voor dit scenario, omdat hiermee verkeer van Azure VMware Solution rechtstreeks tussen Microsoft Enterprise Edge-routers (MSEE) kan stromen, waarbij het virtuele hubnetwerk wordt overgeslagen.

- Azure Route Server moet worden geïmplementeerd in uw hub-VNet en BGP-peering met de NVA's in het transit-VNet. Configureer Azure Route Server om vertakkingsconnectiviteit toe te staan.

- Aangepaste routetabellen en door de gebruiker gedefinieerde routes worden gebruikt om verkeer naar/van Azure VMware Solution te routeren naar de load balancer van de firewall van derden. Alle HA-modi (actief/actief en actief/stand-by) worden ondersteund, met gegarandeerde routeringssymmetrie.

- Als u hoge beschikbaarheid voor NVA's nodig hebt, raadpleegt u de documentatie van uw NVA-leverancier en implementeert u maximaal beschikbare NVA's.

Uitgaand verkeer van Azure VMware Solution met of zonder NSX-T of NVA

Dit scenario omvat het volgende klantprofiel, architectuuronderdelen en overwegingen.

Klantprofiel

Dit scenario is ideaal als:

- U moet het systeemeigen NSX-T-datacentrumplatform gebruiken, dus u hebt een PaaS-implementatie nodig voor Azure VMware Solution.

- U hebt een BYOL-NVA (Bring Your Own License) nodig in Azure VMware Solution voor verkeersinspectie.

- Mogelijk hebt u al dan niet al ExpressRoute-connectiviteit tussen on-premises datacenters en Azure.

- U hebt binnenkomende HTTP/S- of L4-services nodig.

Al het verkeer van Azure VMware Solution naar Azure Virtual Network, van Azure VMware Solution naar internet en van Azure VMware Solution naar on-premises datacenters wordt doorgestuurd via de NSX-T Data Center Tier-0/Tier-1-gateways of de NVA's.

Overzicht op hoog niveau

Het volgende diagram biedt een algemeen overzicht van het scenario.

Architectuuronderdelen

Implementeer dit scenario met:

- Een gedistribueerde NSX-firewall (DFW) of een NVA achter laag-1 in Azure VMware Solution.

- Application Gateway om L7-taakverdeling te bieden.

- L4 DNAT met behulp van Azure Firewall.

- Internetonderbreking van Azure VMware Solution.

Overwegingen

Internettoegang inschakelen in Azure Portal. In dit ontwerp kan een uitgaand IP-adres worden gewijzigd en is dit niet deterministisch. Openbare IP-adressen bevinden zich buiten de NVA. De NVA in Azure VMware Solution heeft nog steeds privé-IP-adressen en bepaalt niet het uitgaande openbare IP-adres.

De NVA is BYOL. Het is uw verantwoordelijkheid om een licentie te nemen en hoge beschikbaarheid voor de NVA te implementeren.

Zie de VMware-documentatie voor NVA-plaatsingsopties en voor informatie over de VMware-beperking van maximaal acht virtuele netwerkinterfacekaarten (NIC's) op een VIRTUELE machine. Zie Firewall-integratie in Azure VMware Solution voor meer informatie.

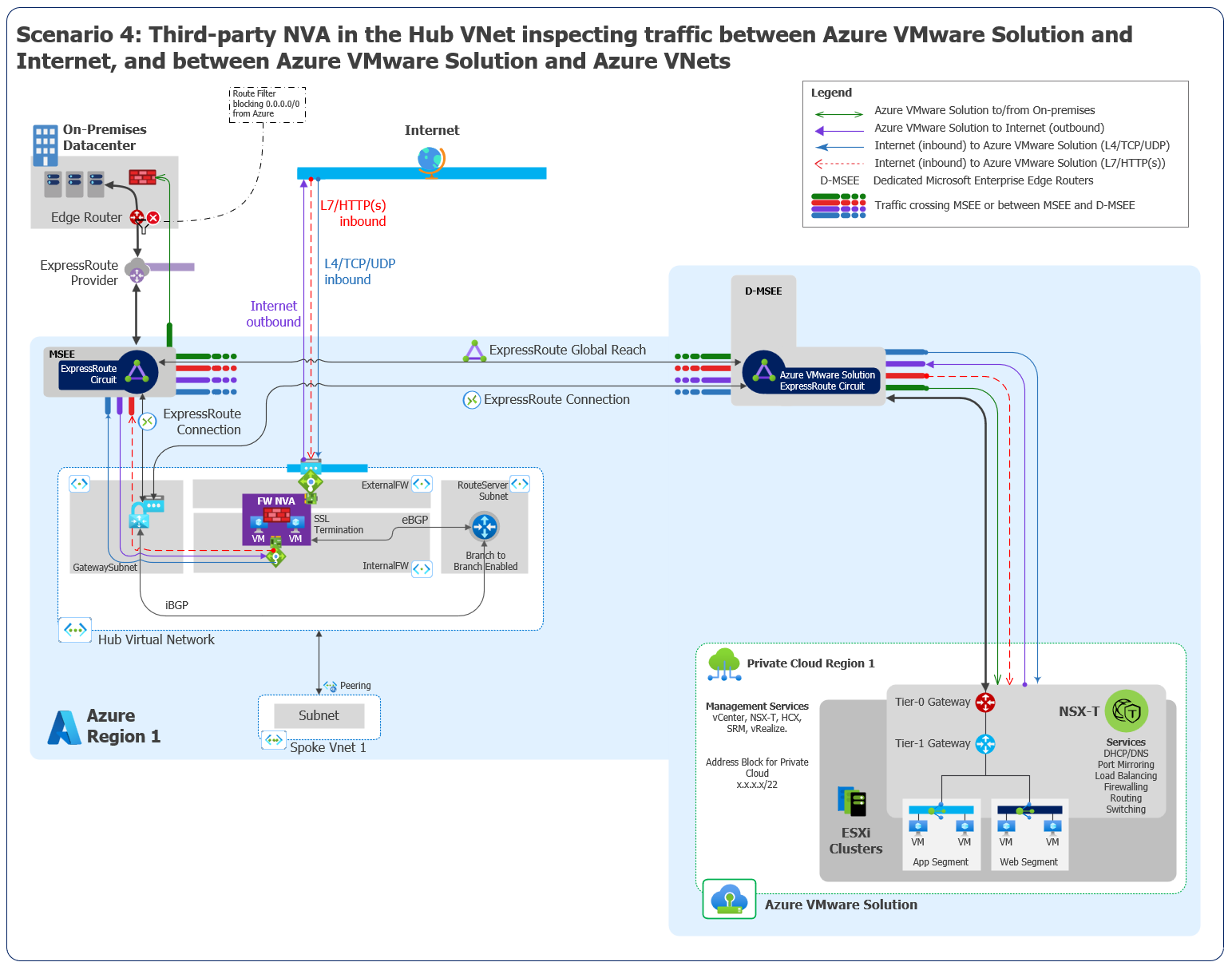

Firewalloplossingen van derden in een virtueel hubnetwerk met Azure Route Server

Dit scenario heeft het volgende klantprofiel, architectuuronderdelen en overwegingen:

Klantprofiel

Dit scenario is ideaal als:

- U wilt dat internetuitgangen van Azure VMware Solution gebruikmaken van uw NVA van derden in Azure VNet-hub en dat u verkeer tussen Azure VMware Solution en Azure Virtual Network wilt inspecteren.

- U wilt verkeer tussen on-premises datacenters en Azure inspecteren met behulp van uw on-premises NVA van derden.

- U hebt meerdere openbare IP-adressen voor binnenkomende services nodig en u hebt een blok met vooraf gedefinieerde IP-adressen in Azure nodig. In dit scenario bent u niet de eigenaar van de openbare IP-adressen.

- U hebt nauwkeurige controle nodig over firewalls buiten de privécloud van Azure VMware Solution.

Overzicht op hoog niveau

Het volgende diagram biedt een algemeen overzicht van het scenario.

Architectuuronderdelen

Implementeer dit scenario met:

- NVA's van derden die actief actief of actief stand-by worden gehost in een VNet voor firewalls en andere netwerkfuncties.

- Azure Route Server voor het uitwisselen van routes tussen Azure VMware Solution, on-premises datacenters en virtuele netwerken.

- Uw NVA's van derden in uw Azure Virtual Network-hub om uitgaand internet naar Azure VMware Solution te bieden.

- ExpressRoute voor connectiviteit tussen on-premises datacenters en Azure VMware Solution.

Overwegingen

- In dit ontwerp bevinden uitgaande openbare IP-adressen zich met NVA's in het Azure-VNet.

- NVA's van derden in de virtuele netwerkhub BGP worden gekoppeld aan Azure Route Server (ECMP) en adverteren de standaardroute naar

0.0.0.0/0Azure VMware Solution. - De standaardroute

0.0.0.0/0wordt ook on-premises geadverteerd via Global Reach. Implementeer een routefilter on-premises om standaardroute0.0.0.0/0learning te voorkomen. - Verkeer tussen Azure VMware Solution en uw on-premises netwerk loopt via ExpressRoute Global Reach, zoals wordt beschreven in on-premises peeromgevingen naar Azure VMware Solution. Verkeersinspectie tussen on-premises en Azure VMware Solution wordt uitgevoerd door uw on-premises NVA van derden, niet uw NVA's van derden in azure Virtual Network Hub.

- U kunt Application Gateway hosten op een virtueel spoke-netwerk dat is verbonden met een hub of in het virtuele hubnetwerk.

Volgende stappen

Zie Azure VMware Solution integreren in een hub- en spoke-architectuur voor meer informatie over Azure VMware Solution in hub- en spoke-netwerken.

Zie NSX-T Data Center-netwerkonderdelen configureren met behulp van Azure VMware Solution voor meer informatie over netwerksegmenten van VMware NSX-T Data Center.

Zie het volgende artikel in deze reeks voor meer informatie over architectuurprincipes voor landingszones op ondernemingsniveau van Cloud Adoption Framework, verschillende ontwerpoverwegingen en best practices voor Azure VMware Solution: