Identiteits- en toegangsbeheer voor sql Managed Instance met Azure Arc

In dit artikel worden de IAM-architectuur (Identity and Access Management) met Sql Arc,ontwerpoverwegingen en aanbevelingen voor verschillende scenario's beschreven.

Sql Managed Instance met Arc is afhankelijk van de azure Arc-extensie voor gegevensservices die wordt uitgevoerd op een Kubernetes-cluster met Azure Arc. Hieronder volgen de verschillende onderdelen van gegevensservices met Azure Arc die belangrijk zijn voor identiteits- en toegangsbeheer als onderdeel van dit kritieke ontwerpgebied.

- Azure Arc-gegevenscontroller

- Azure Arc Active Directory Verbinding maken or

- SQL Managed Instance met Azure Arc

Architectuur

SQL-verificatie

SQL-verificatie wordt ondersteund voor SQL Managed Instance met Arc met behulp van lokale SQL-identiteiten. De SQL-verificatiemethode wordt gebruikt tijdens de eerste aanmelding om aanmeldingsreferenties te maken van Windows voor beheerders en om machtigingen te verlenen aan de database voor toegang tot SQL Managed Instance met Arc met behulp van Active Directory-verificatie. Grafana- en Kibana-dashboards ondersteunen momenteel alleen basisverificatie.

Active Directory-authenticatie

Voor veel bedrijfsorganisaties is Active Directory-verificatie (AD) de standaard voor het afdwingen van op rollen gebaseerd toegangsbeheer (RBAC) met SQL-servers die on-premises en in cloudomgevingen worden uitgevoerd. Sql Managed Instance met Azure Arc ondersteunt AD-verificatie om bestaande SQL Server-databases naadloos te migreren naar sql Managed Instance met Arc en op de hoogte te blijven van de nieuwste SQL Server-versie en beveiligingspatches.

Sql Managed Instance met Arc maakt gebruik van Kerberos keytab ter ondersteuning van AD-verificatie bij het uitvoeren op Kubernetes-clusters met Arc. Active Directory-connector is een belangrijk onderdeel in gegevensservices met Arc om AD-verificatie te ondersteunen.

Hieronder vindt u twee manieren om kerberos-keytab te genereren en te beheren en te gebruiken in sql Managed Instance met Arc. In de volgende secties worden de scenario's uitgelegd en wanneer u de juiste keytabmodus gebruikt.

Door het systeem beheerde sleuteltab

Active Directory-connector in de door het systeem beheerde keytabmodus vereenvoudigt het genereren en keytabbeheer van AD-accounts voor SQL Managed Instance met Arc. De AD-connector is verantwoordelijk voor het maken van de serviceaccounts, het toewijzen van service-principals en het genereren van keytab ter ondersteuning van AD-verificatie. Deze methode wordt aanbevolen voor klanten die de bewerkingen liever vereenvoudigen via gedetailleerde controle om de keytab voor AD-verificatie automatisch te beheren.

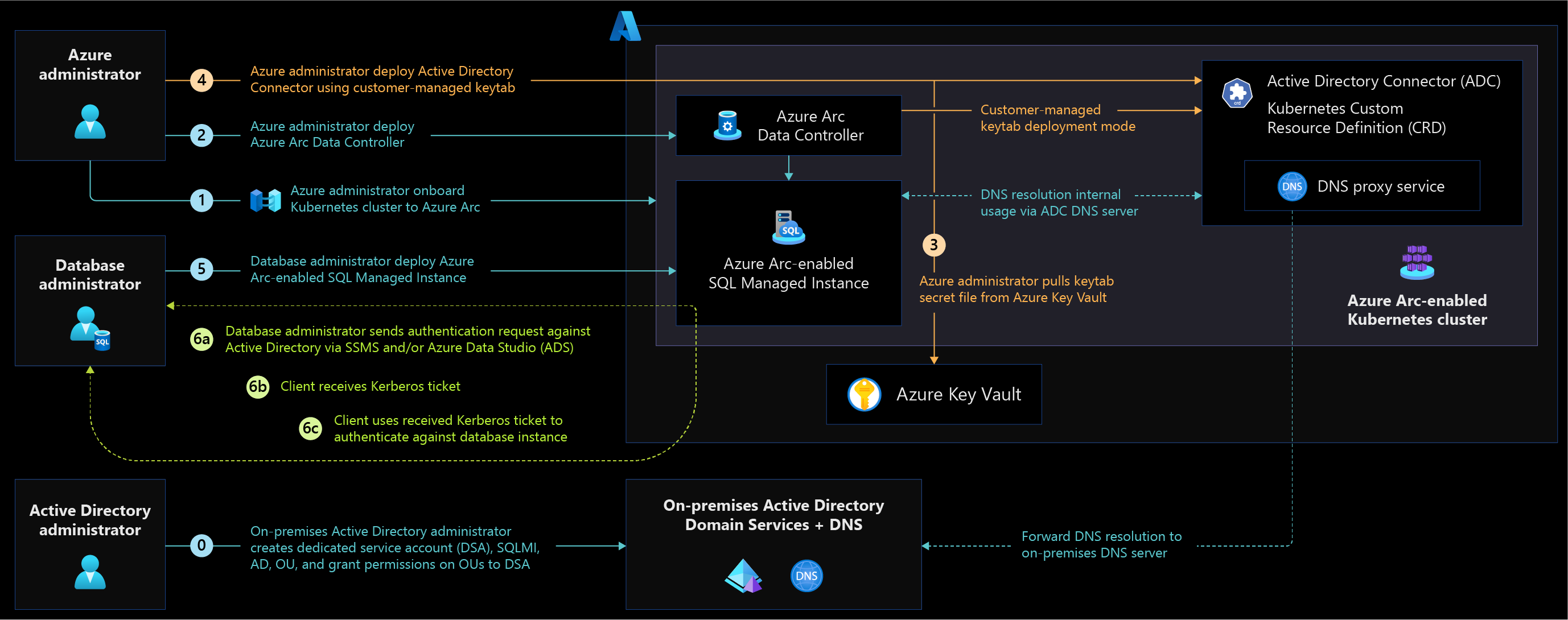

Afbeelding 1: Architectuurdiagram voor de AD-connector in de door het systeem beheerde keytabmodus.

Door de klant beheerde sleuteltab

Active Directory-connector in de door de klant beheerde keytabmodus biedt volledige controle over het beheren van serviceaccounts, service-principals en het genereren van keytab aan de klanten die het ITIL-proces (Information Technology Infrastructure Library) strikt volgen en taken scheiden om activiteiten aan verschillende teams te delegeren.

Afbeelding 2: Architectuurdiagram voor AD-connector in door de klant beheerde keytabmodus.

Azure Arc-gegevenscontroller

Wanneer de gegevensservices-extensie met Arc is geïnstalleerd in de modus Direct verbonden, wordt er een beheerde identiteit gemaakt voor gegevensservices met Arc om te communiceren met het besturingsvlak en gegevensvlak van Azure Resource Manager (ARM). Azure Arc-gegevenscontroller gebruikt deze beheerde identiteit om deze acties uit te voeren bij het beheren van sql Managed Instance met Arc.

In een indirecte connectiviteitsmodus is een service-principal met vereiste machtigingen nodig door Azure Arc-gegevenscontroller om periodiek gebruiksgegevens te exporteren, zoals voorraad en resourcegebruik naar Azure.

Azure RBAC in gegevensservices met Azure Arc

Hieronder volgen de vereiste RBAC-machtigingen voor het publiceren van metrische bewakingsgegevens naar Azure Monitor.

| - Rol | Omschrijving |

|---|---|

| Uitgever van metrische gegevens bewaken | Hiermee kunt u metrische gegevens publiceren voor Azure-resources. |

Beveiligde toegang tot sql Managed Instance met Azure Arc

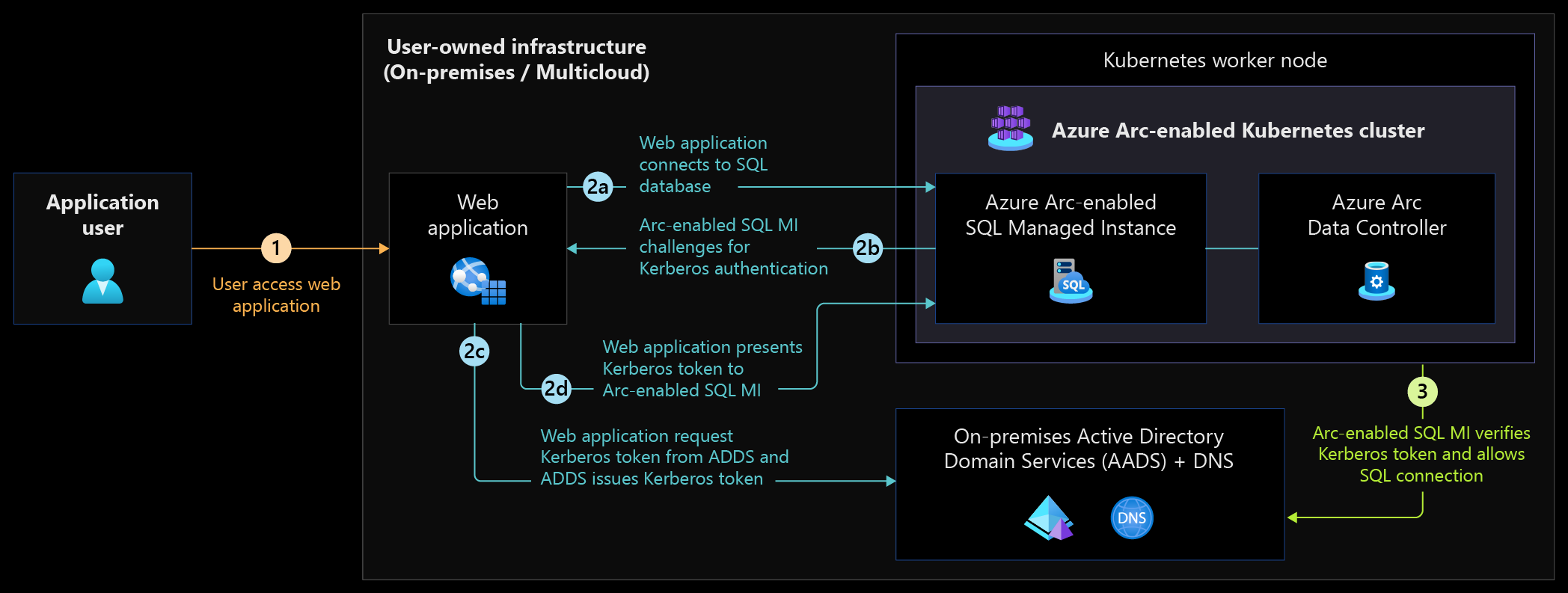

In het volgende architectuurdiagram ziet u beveiligde toegang met AD-verificatie.

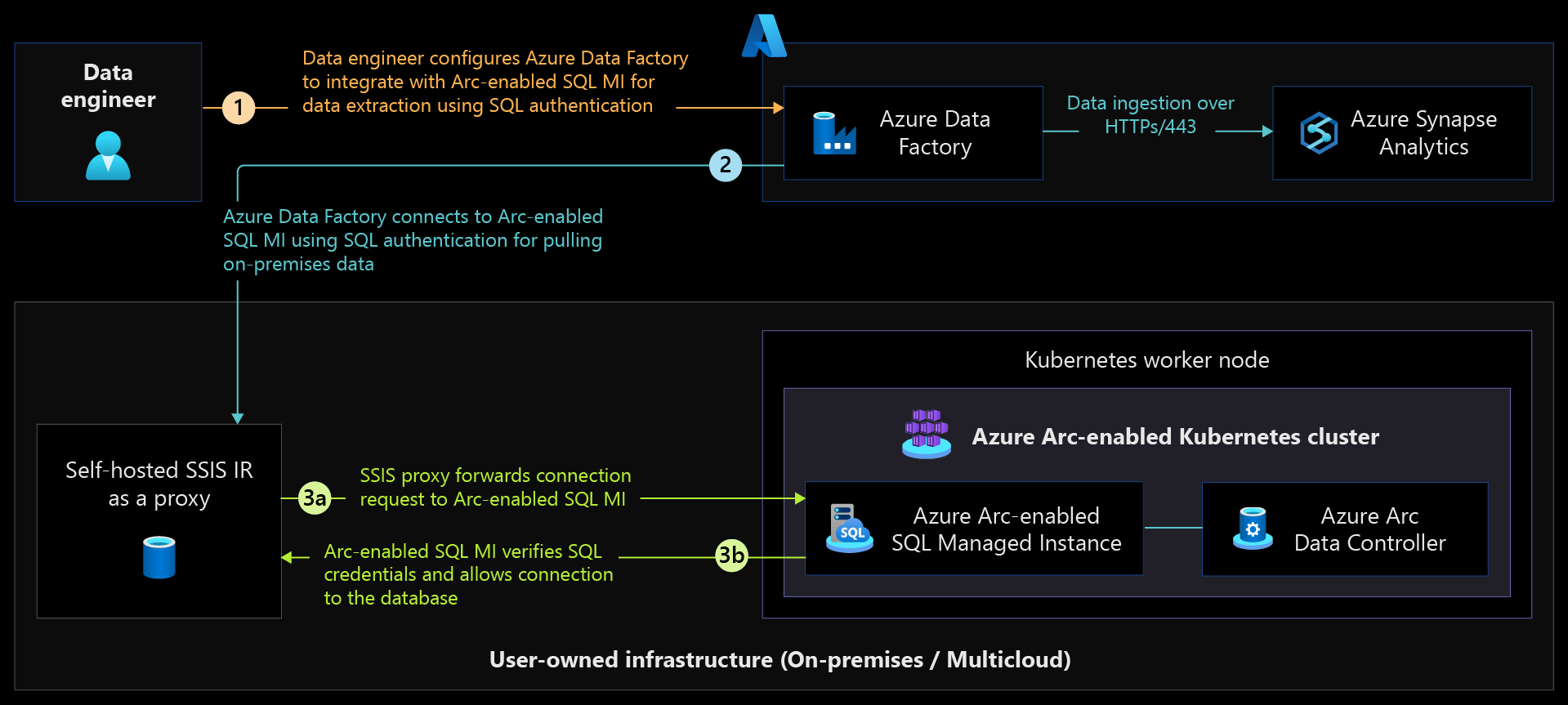

In het volgende architectuurdiagram ziet u beveiligde toegang met behulp van SQL-verificatie.

Ontwerpoverwegingen

Bekijk het kritieke ontwerpgebied voor identiteits- en toegangsbeheer van Azure-landingszones om het effect van gegevensservices met Azure Arc op uw algehele identiteit en toegangsmodel te beoordelen.

Implementatie van gegevensservices met Arc

Overweeg de identiteit die wordt gebruikt voor het implementeren van gegevensservices met Azure Arc, afhankelijk van het type implementatie, zoals handmatig of geautomatiseerd, voor de implementatie van gegevensservices met Arc. Deze identiteit kan een Microsoft Entra-account of LDAP-account (Lightweight Directory Access Protocol) zijn van Active Directory-domein Services (AD DS) of een EXTERNE LDAP-provider op basis van de wijze waarop onderliggende kubernetes-toegangsbeheer met Azure Arc worden beheerd in on-premises of andere cloudomgevingen.

Overweeg of op groepen gebaseerd toegangsbeheer of afzonderlijke toegangsbeheer op basis van identiteiten geschikter zijn voor uw IT-organisatie (Information Technology) om gegevensservices met Arc te beheren op basis van de overhead van bewerkingen die door beide opties is gemaakt.

Overweeg tussen Kubernetes-beheerders met Azure Arc versus databasebeheergroep (DMG) versus toepassingsbeheergroep voor het implementeren en beheren van gegevensservices met Azure Arc, afhankelijk van de beveiligingsgovernance en scheiding van vereisten voor taken van uw organisatie.

Overweeg het gebruikspatroon tussen door het systeem beheerde keytab en door de klant beheerde keytab om Azure Arc AD Verbinding maken or te implementeren ter ondersteuning van AD-verificatie in sql Managed Instance met Arc. Beide methoden hebben de voordelen van vereenvoudigde bewerkingen vergeleken met volledig klantbeheer van het beheren van serviceaccounts en keytab voor ad-verificatieondersteuning.

Toegang tot gegevensservices met Arc

Toegangsbeheer voor SQL Managed Instance met Arc is volledig onafhankelijk van onderliggende kubernetes-toegangsbeheer met Azure Arc. Het is belangrijk om enkele ontwerpbeslissingen te nemen voor het beheren van SQL Managed Instance met Arc en toegang te bieden tot consumententoepassingen en eindgebruikers.

Kies tussen AD- en SQL-verificatie, afhankelijk van de toepassingen of servicemogelijkheden van uw organisatie. Aangezien niet alle toepassingen ONDERSTEUNING bieden voor AD-verificatie, controleert u het beveiligingsbeleid van uw organisatie op toegestane verificatietypen en dwingt u extra beveiligingscontroles af die nodig zijn bij het gebruik van SQL-verificatie.

Wanneer cloudeigen services moeten worden geverifieerd en verbinding moeten maken met SQL Managed Instance-databases met Arc om gegevens te extraheren en op te nemen in data analytics-services, kunt u overwegen om zelf-hostende virtuele of fysieke machines te gebruiken die zijn toegevoegd aan AD via SQL om te verifiëren en verbinding te maken met sql Managed Instance met Arc.

Ontwerpaanaanvelingen

Bekijk naast de volgende ontwerpaanbevelingen de ontwerpaanbevelingen voor identiteits- en toegangsbeheer voor Kubernetes met Azure Arc, omdat Sql Managed Instance met Arc is geïmplementeerd op het Kubernetes-cluster met Arc.

Implementatie van gegevensservices met Arc

Voor bedrijfsorganisaties die strikte ITIL-processen volgen, isoleren we teams die verantwoordelijk zijn voor het beheren van arc-gegevensservices van Kubernetes met Arc door verschillende beveiligingsgroepen te maken en vervolgens machtigingen toe te wijzen om gegevensservices met Arc te beheren.

Gebruik de door het systeem beheerde keytab-modus voor AD-verificatie om de overhead van domeinaccounts en keytab-beheer te offloaden om bewerkingen te vereenvoudigen.

Gebruik de door de klant beheerde keytabmodus voor AD-verificatie om volledige controle te hebben over het maken van serviceaccounts en het genereren van keytabs.

Maak een toegewezen AD-organisatie-eenheid (OE) voor het delegeren van toegangsbeheer en vereenvoudig bewerkingen voor alle met Arc ingeschakelde SQL Managed Instance-accounts.

Gebruik AES256-versleuteling voor Kerberos-sleuteltabbestanden en vermijd het gebruik van RC4-coderingen.

Toegang tot gegevensservices met Arc

Gebruik waar nodig AD-verificatie met SQL Managed Instance om levenscyclusbeheer van gebruikers te offloaden naar adreslijstservices en gebruik beveiligingsgroepen in AD om gebruikersmachtigingen te beheren.

Gebruik SQL-verificatie met SQL Managed Instance met Arc als een minst voorkeursverificatietype en wanneer het niet mogelijk is AD-verificatie te gebruiken.

Zodra AD-verificatie mogelijk is gemaakt voor uw organisatiebehoeften, vermijdt u het gebruik van SQL-verificatie voor dagelijkse bewerkingen. Gebruik alleen SQL-verificatie voor toegang tot de databaseserver voor databasebeheer.

In implementatiescenario's die geen ondersteuning bieden voor AD-verificatie, gebruikt u SQL-verificatie die wordt ondersteund in sql Managed Instance met Arc. Zorg ervoor dat u sterk wachtwoordbeleid gebruikt en dat controle mogelijk maakt om identiteiten en machtigingen van SQL-gebruikers te bewaken die zijn verleend voor toegang tot databaseservers en databases.

Op rollen gebaseerd toegangsbeheer (RBAC)

In de door het systeem beheerde keytabmodus zijn expliciete machtigingen voor DSA (Domain Service Account) vereist op active Directory-OE-niveau voor sql Managed Instance met Arc.

Hier volgen de vereiste RBAC-machtigingen. Voor de door de klant beheerde keytabmodus zijn geen expliciete machtigingen vereist voor het domeinserviceaccount op het niveau van de Organisatie-eenheid van Active Directory.

Azure Arc AD-Verbinding maken ormachtigingen

| Machtiging | Omschrijving |

|---|---|

| Alle eigenschappen lezen | Toestaan dat alle eigenschappen van een mapobject worden gelezen. |

| Alle eigenschappen schrijven | Hiermee staat u updates toe voor alle eigenschappen van het mapobject. |

| Gebruikersobjecten maken | Het maken van mapobjecten in de organisatie-eenheid toestaan. |

| Gebruikersobjecten verwijderen | Verwijdering van mapobjecten in de organisatie-eenheid toestaan. |

| Wachtwoord opnieuw instellen | Wachtwoordherstel van gebruikersobjecten in de organisatie-eenheid toestaan. |

SQL Server-functies

Volgende stappen

Zie de volgende artikelen voor meer informatie over identiteits- en toegangsbeheer met Sql Arc:

- Sql Managed Instance met Azure Arc met Active Directory-verificatie

- Vereisten voor SQL Managed Instance met Azure Arc in Active Directory-verificatie

- Zelfstudie: Active Directory-connector implementeren met behulp van Azure CLI

- Active Directory geïntegreerd met SQL Managed Instance met Azure Arc implementeren

- Ervaar geautomatiseerde scenario's met SQL Managed Instance met Azure Arc met Behulp van Azure Arc Jumpstart.

- Raadpleeg het Leertraject van Azure Arc in Microsoft Learn voor meer informatie over Azure Arc.