Netwerktopologie en connectiviteit voor servers met Azure Arc

Met servers met Azure Arc kunt u uw fysieke Windows- en Linux-servers en virtuele machines beheren (gehost in uw on-premises omgeving of door een externe cloudprovider) met behulp van het Azure-besturingsvlak. In dit document wordt u begeleid bij de belangrijkste ontwerpoverwegingen en aanbevolen procedures voor azure Arc-serversconnectiviteit als onderdeel van een cloud Adoption Framework-richtlijnen voor landingszones op ondernemingsniveau.

In dit artikel wordt ervan uitgegaan dat u landingszone op ondernemingsniveau hebt geïmplementeerd en hybride netwerkverbindingen tot stand hebt gebracht en daarom is gericht op de connectiviteit van de verbonden machineagent met Azure Arc. Raadpleeg het overzicht op ondernemingsniveau en de implementatierichtlijnen voor meer informatie over deze vereiste.

Architectuur

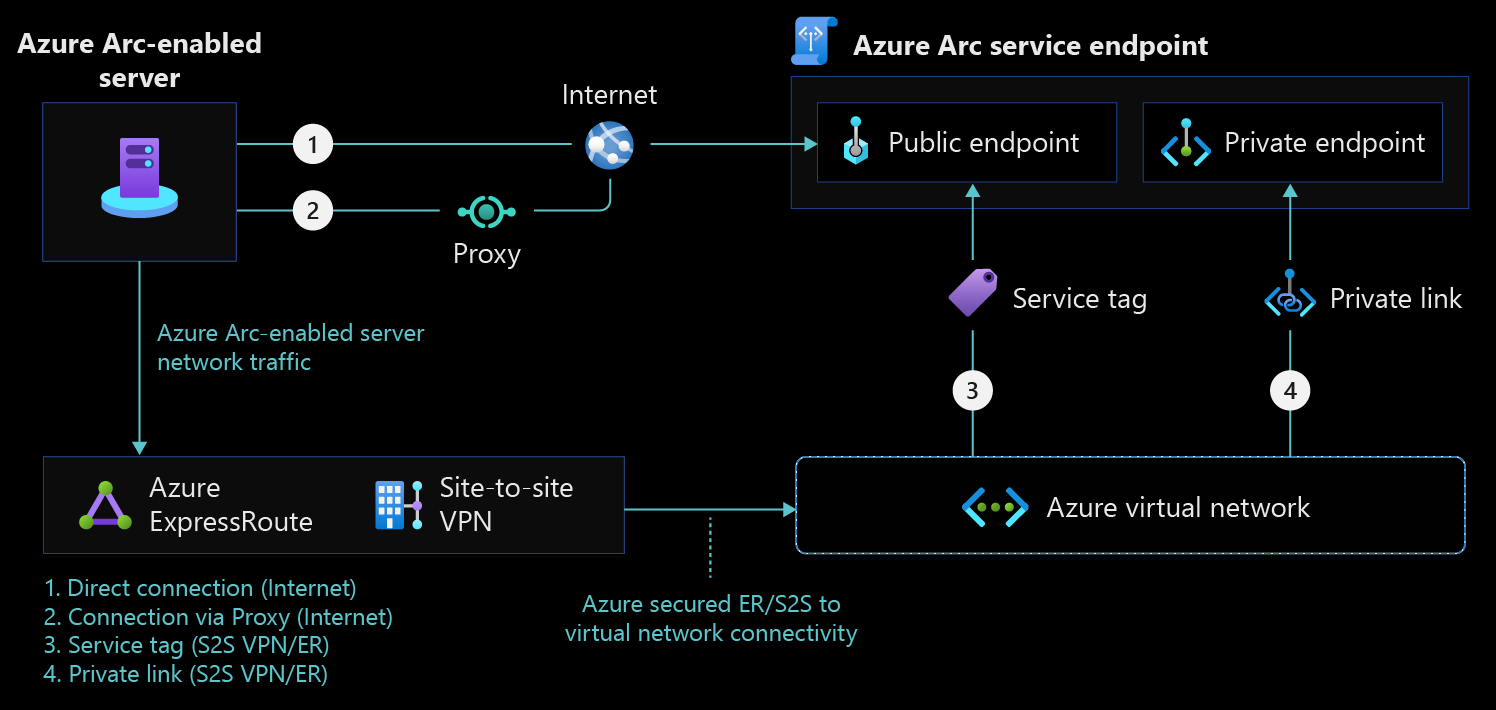

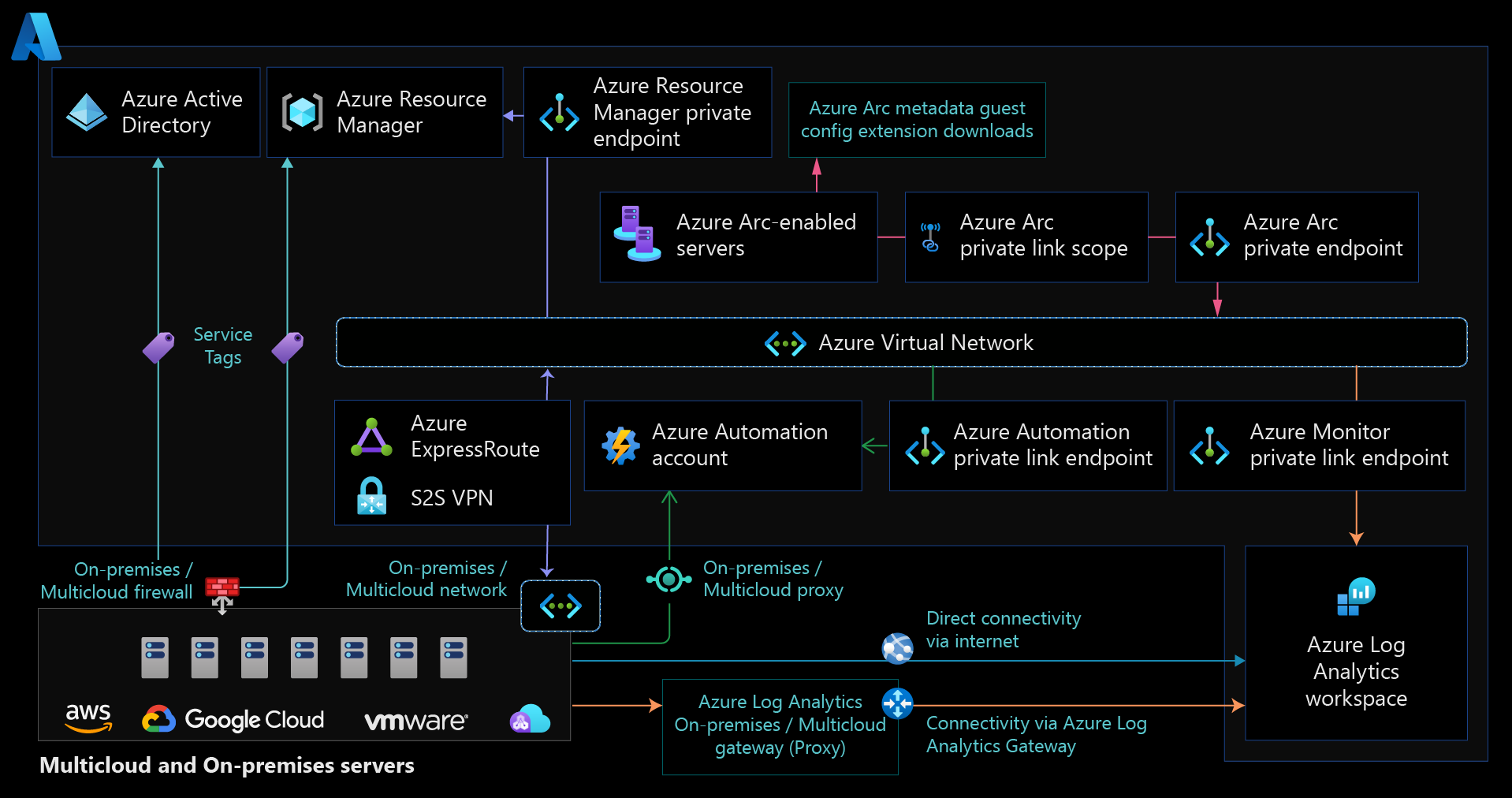

In het volgende diagram ziet u een conceptuele referentiearchitectuur voor de connectiviteit van servers met Azure Arc.

Ontwerpoverwegingen

De volgende lijst bevat een overzicht van overwegingen voor netwerkontwerp voor servers met Azure Arc.

- Definieer de connectiviteitsmethode van de agent: controleer uw bestaande infrastructuur, beveiligingsvereisten en bepaal hoe de verbonden machineagent communiceert met Azure vanuit uw on-premises netwerk of andere cloudproviders. Deze verbinding kan rechtstreeks via internet, via een proxyserver of u kunt Private Link implementeren voor een privéverbinding.

- Toegang tot Azure-servicetags beheren: maak een geautomatiseerd proces om de firewall- en proxynetwerkregels bijgewerkt te houden volgens de netwerkvereisten van de Verbinding maken van de machineagent.

- Beveilig uw netwerkverbinding met Azure Arc: configureer het computerbesturingssysteem voor het gebruik van TLS-versie 1.2 (Transport Layer Security). Oudere versies worden niet aanbevolen vanwege bekende beveiligingsproblemen.

- Connectiviteitsmethode voor extensies definiëren: Azure-extensies die zijn geïmplementeerd op een server met Azure Arc, moeten doorgaans communiceren met andere Azure-services. Deze verbinding kan rechtstreeks via openbare netwerken, via een firewall of via een proxyserver worden gebruikt. Als voor uw ontwerp privéconnectiviteit is vereist, moet u aanvullende stappen uitvoeren, behalve het configureren van privé-eindpunten voor de Arc-agent om de connectiviteit van privé-eindpunten in te schakelen voor elke service die wordt geopend door extensies.

- Controleer de algehele connectiviteitsarchitectuur: Bekijk de netwerktopologie en het ontwerpgebied voor connectiviteit van azure landingszone op ondernemingsniveau om de impact van servers met Azure Arc op uw algehele connectiviteit te beoordelen.

Ontwerpaanaanvelingen

De connectiviteitsmethode van de Azure Arc-agent definiëren

Met servers met Azure Arc kunt u hybride machines verbinden met behulp van de volgende methoden:

- Directe verbinding, optioneel achter een firewall of een proxyserver

- Azure Private Link

Directe verbinding

Servers met Azure Arc bieden een directe verbinding met openbare Azure-eindpunten. Met deze connectiviteitsmethode openen alle machineagents een verbinding via internet met behulp van een openbaar eindpunt. De verbonden machineagent voor Linux en Windows communiceert op een veilige manier naar Azure met behulp van het HTTPS-protocol (TCP/443).

Wanneer u de methode voor directe verbinding gebruikt, moet u de internettoegang voor de verbonden machineagent controleren. U wordt aangeraden de vereiste netwerkregels te configureren.

Proxyserver of firewallverbinding (optioneel)

Als de computer gebruikmaakt van een firewall of een proxyserver om via internet te communiceren, maakt de agent verbinding via het HTTPS-protocol.

Als uitgaande connectiviteit wordt beperkt door uw firewall of een proxyserver, moet u ervoor zorgen dat de IP-bereiken worden toegestaan volgens de netwerkvereisten van de Verbinding maken van de machineagent. Wanneer u alleen de vereiste IP-bereiken of domeinnamen toestaat voor de agent om te communiceren met de service, gebruikt u servicetags en URL's om uw firewall of proxyserver te configureren.

Als u extensies implementeert op uw servers met Azure Arc, maakt elke extensie verbinding met zijn eigen eindpunt of eindpunten en moet u ook alle bijbehorende URL's in de firewall of proxy toestaan. Door deze eindpunten toe te voegen, zorgt u ervoor dat gedetailleerd beveiligd netwerkverkeer voldoet aan het principe van minimale bevoegdheden (PoLP).

Private Link

Door azure Arc-server te gebruiken met Arc Private Link Scope, kunt u ervoor zorgen dat al het verkeer van uw Arc-agents in uw netwerk blijft. Deze configuratie heeft beveiligingsvoordelen: het verkeer gaat niet via internet en u hoeft niet zoveel uitgaande uitzonderingen op de firewall van uw datacenter te openen. Het gebruik van Private Link legt echter een aantal beheeruitdagingen op terwijl de totale complexiteit en kosten toenemen, met name voor wereldwijde organisaties. Hier volgen enkele van deze problemen:

- De keuze voor het gebruik van Arc Private Link-bereiken omvat alle Arc-clients onder hetzelfde DNS-bereik. Sommige Arc-clients kunnen geen privé-eindpunten gebruiken en sommigen die openbaar gebruiken wanneer ze een DNS-server delen (zonder tijdelijke oplossingen zoals DNS-beleid)

- Uw Arc-clients moeten alle privé-eindpunten in een primaire regio of DNS zodanig worden geconfigureerd dat dezelfde privé-eindpuntnamen worden omgezet in verschillende IP-adressen (bijvoorbeeld door selectief gerepliceerde DNS-partities te gebruiken voor active Directory-geïntegreerde DNS). Als u dezelfde privé-eindpunten gebruikt voor al uw Arc-clients, moet u verkeer van al uw netwerken naar de privé-eindpunten kunnen routeren.

- Aanvullende stappen zijn vereist om ervoor te zorgen dat privé-eindpunten ook worden gebruikt voor alle Azure-services die worden geopend door softwareonderdelen voor extensies die zijn geïmplementeerd met Arc, zoals Log Analytics-werkruimten, Automation-accounts, Key Vault of Azure Storage

- Verbinding maken iviteit van Azure Entra ID maakt gebruik van een openbaar eindpunt, zodat clients nog steeds internettoegang nodig hebben

Vanwege deze uitdagingen raden we u aan te evalueren of Private Link een vereiste is voor uw Arc-implementatie. Houd er rekening mee dat met openbare eindpunten het verkeer wordt versleuteld en, afhankelijk van het gebruik van Arc voor servers, kan worden beperkt tot beheer- en metagegevensverkeer. Beveiligingsproblemen kunnen worden verholpen door beveiligingscontroles van lokale agents te implementeren.

Bekijk de beperkingen en beperkingen die zijn gekoppeld aan private link-ondersteuning voor Arc voor meer informatie.

Tip

Controleer de Beveiliging van Azure Private Link voor meer informatie.

Toegang tot Azure-servicetags beheren

Het is raadzaam om een geautomatiseerd proces te implementeren om de firewall- en proxynetwerkregels bijgewerkt te houden volgens de vereisten van het Azure Arc-netwerk.

Uw netwerkconnectiviteit met Azure Arc beveiligen

We raden u aan het Transport Layer Security 1.2-protocol te gebruiken om de beveiliging van gegevens in transit naar Azure te garanderen. Oudere versies van TLS/Secure Sockets Layer (SSL) zijn kwetsbaar bevonden en worden niet aanbevolen.

Connectiviteitsmethode voor extensies definiëren

Wanneer u een van de door Azure Arc ondersteunde VM-extensies inschakelt, maken deze extensies verbinding met andere Azure-services. Het is belangrijk om de connectiviteitsmethode voor deze extensies te bepalen: direct, achter een proxyserver/firewall of met behulp van Azure Private Link.

Als uw servers met Azure Arc een proxy of firewall gebruiken, moet u ook alle URL's toestaan die zijn vereist voor de extensies, omdat ze met hun eigen eindpunten communiceren.

Als u Private Link gebruikt, moet u Private Link configureren voor elke service.

Volgende stappen

Raadpleeg de volgende bronnen voor meer richtlijnen voor uw overstap naar hybride clouds:

- Bekijk Azure Arc Jumpstart-scenario's .

- Controleer de vereisten voor servers met Azure Arc.

- Controleer de vereiste netwerkconfiguratie voor de Private Link-connectiviteitsmethode.

- Meer informatie over de werking van servers met Azure Arc Private Link .

- Plan een implementatie op schaal van servers met Azure Arc.

- Plan uw Private Link-installatie.

- Raadpleeg de handleiding voor het oplossen van verbindingsproblemen met servers met Azure Arc.

- Meer informatie over Azure Arc via het Azure Arc-leertraject.