Activabescherming

Assets omvatten fysieke en virtuele items, zoals laptops, databases, bestanden en virtuele opslagaccounts. Het beveiligen van bedrijfskritieke assets is vaak afhankelijk van de beveiliging van onderliggende systemen, zoals opslag, gegevens, eindpuntapparaten en toepassingsonderdelen. De meest waardevolle technische assets zijn doorgaans gegevens en de beschikbaarheid van toepassingen, zoals zakelijke websites, productielijnen en communicatie.

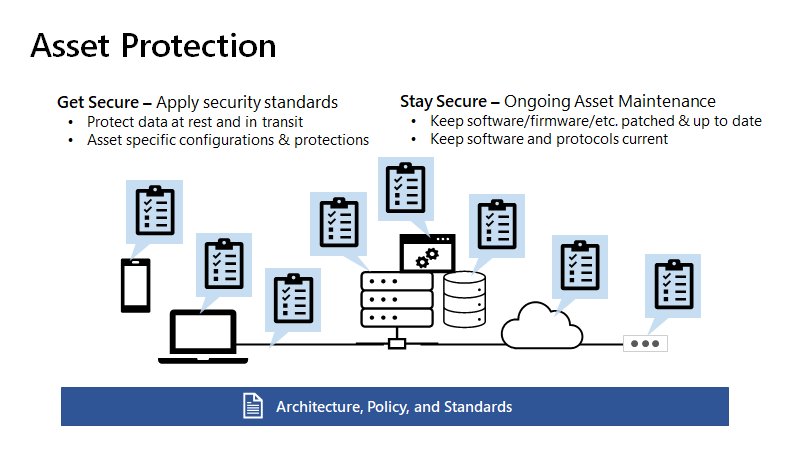

Asset Protection implementeert controles ter ondersteuning van beveiligingsarchitectuur, standaarden en beleid. Elk type asset en elk beveiligingsvereiste is uniek. De beveiligingsstandaarden voor elk assettype moeten consistent worden toegepast op alle exemplaren.

Asset protection is gericht op een consistente uitvoering voor alle typen besturingselementen. Preventief, detective en anderen worden afgestemd op het beleid, de normen en de architectuur.

Asset Protection fungeert als de technische expert op het gebied van activa. Het werkt met andere disciplines, zoals governance, architectuur, beveiligingsbewerkingen en workloadteams. Asset Protection zorgt ervoor dat beleid en standaarden haalbaar zijn en maakt de implementatie van controles ter ondersteuning van het beleid en de standaarden mogelijk. Asset protection biedt feedback voor continue verbetering.

Notitie

Assetbeveiliging wordt meestal geïmplementeerd door IT-operationele teams die de assets onderhouden en worden aangevuld met expertise in het beveiligingsteam. Zie Besturingselementen ontwerpen als een team voor meer informatie.

Bedreigingsactoren zijn persistent en zoeken naar kwetsbaarheden die het gevolg zijn van hiaten in de toepassing van standaarden en beleid. Aanvallers kunnen zich rechtstreeks richten op de bedrijfskritieke gegevens of toepassing. Ze kunnen zich ook richten op de infrastructuur die hen toegang verleent tot de bedrijfskritieke gegevens en toepassingen. Toegangsbeheer is gericht op het beheren van geautoriseerde toegang tot resources. Assetbeveiligingsadressen op alle andere mogelijke out-of-band-manieren om toegang te krijgen tot of controle over resources. Deze twee disciplines vullen elkaar aan en moeten samen worden ontworpen om te voldoen aan uw architectuur, beleid en standaarden. Zie Toegangsbeheer voor meer informatie.

Bekijk de volgende video voor meer informatie over de geschiedenis van assetbeveiliging en hoe u zowel oude als nieuwe assets veilig kunt houden.

Beveiligen

Get secure richt zich op het up-to-date brengen van resources om te voldoen aan de huidige beveiligingsstandaarden, het beleid en de architectuur van uw organisatie. Er zijn twee soorten activiteiten:

- Brownfield: De huidige beveiligingsstandaarden en -controles achteraf aanpassen aan bestaande assets. Organisaties kunnen IT-omgevingen ontwerpen en gebruiken met een lage prioriteit voor beveiliging. Deze aanpak creëert een 'technische schuld': zwakke beveiligingsconfiguraties, software die niet wordt bijgewerkt, niet-versleutelde communicatie of opslag, verouderde software en protocollen, en meer. Breng uw beveiligingsbesturingselementen op de huidige manier. Deze verbetering is essentieel om risico's te beperken, omdat aanvallers hun vermogen om deze kansen te benutten voortdurend verbeteren.

- Greenfield: Zorg ervoor dat nieuwe assets en nieuwe assettypen zijn geconfigureerd volgens standaarden. Dit proces is essentieel om te voorkomen dat er continu direct verouderde of brownfield-systemen worden gemaakt die niet voldoen aan de huidige normen. Deze technische schuld moet later worden afgehandeld tegen hogere kosten, wat resulteert in een verhoogde risicoblootstelling totdat deze is voltooid.

Financieel gezien wordt 'Secure' doorgaans toegewezen aan de dynamiek van kapitaaluitgaven (CAPEX) van een eenmalige investering. Greenfield-budget voor beveiliging moet zo dicht mogelijk bij het maken van het activum worden toegewezen, met een gereserveerd percentage van het budget voor beveiliging voor elk nieuw softwareproject, grote software-upgrade of algemeen cloudimplementatie-initiatief. Veel organisaties reserveren ongeveer 10 procent van het budget voor beveiliging. Brownfield-budget is doorgaans een speciaal project dat wordt gefinancierd om beveiligingscontroles op de huidige normen en naleving te brengen.

Blijf veilig

Alles verslechtert na verloop van tijd. Fysieke items slijten. De omgeving verandert rond virtuele items, zoals software, beveiligingsmaatregelen en beveiliging. Ze voldoen mogelijk niet meer aan veranderende vereisten. Deze verschuivingen vinden momenteel snel plaats vanwege de volgende snelle wijzigingen:

- Bedrijfsvereisten, aangestuurd door digitale transformatie.

- Technologische vereisten, aangestuurd door snelle evolutie van cloudplatforms en functiereleases.

- Beveiligingsvereisten, aangedreven door aanvallersinnovatie en snelle ontwikkeling van systeemeigen cloudbeveiligingsmogelijkheden.

Deze dynamiek is van invloed op alle onderdelen van de beveiliging, met inbegrip van beveiligingsbewerkingen, toegangsbeheer en met name DevSecOps in innovation-beveiliging.

Veilig blijven omvat veel elementen. Richt u op deze twee specifieke gebieden van assetbeveiliging:

- Continue cloudverbetering: Omarm de continue verbetering van de beveiligingsmogelijkheden die de cloud biedt. Veel services in Azure, zoals Azure Storage en Azure SQL Database, hebben bijvoorbeeld beveiligingsfuncties toegevoegd om zich in de loop van de tijd te beschermen tegen aanvallers.

- Einde van de levensduur van software: Software, inclusief besturingssystemen, bereikt altijd het einde van de levensduur wanneer beveiligingsupdates niet meer worden geleverd. Deze situatie kan bedrijfskritieke gegevens en toepassingen blootstellen aan goedkope en eenvoudige aanvallen. Hoewel Software as a Service (SaaS) en cloudinfrastructuur en -platforms worden onderhouden door de cloudprovider, hebben ondernemingen vaak een aanzienlijke hoeveelheid software die ze installeren, schrijven en moeten onderhouden.

Plannen voor het upgraden of buiten gebruik stellen van software aan het einde van de levensduur. Investeren in uw beveiligingspostuur vermindert het risico op een groot beveiligingsincident. Blijf veilig maakt deel uit van de opex-dynamiek (operationele uitgaven) van een regelmatige lopende investering.

Het patch-dilemma

Het is essentieel dat leidinggevenden hun IT- en beveiligingsleiders en -teams ondersteunen. Het uitvoeren van complexe software in een vijandige omgeving heeft inherente risico's. Beveiligings- en IT-leiders nemen voortdurend moeilijke beslissingen over operationele risico's en beveiligingsrisico's.

- Operationeel risico: Een wijziging in de software waarop het systeem wordt uitgevoerd, kan bedrijfsprocessen verstoren. Dergelijke wijzigingen zijn van invloed op de veronderstellingen die zijn gemaakt toen het systeem werd aangepast voor de organisatie. Dit feit creëert druk om te voorkomen dat het systeem wordt gewijzigd.

- Beveiligingsrisico: Een aanval brengt het bedrijfsrisico van downtime met zich mee. Aanvallers analyseren elke belangrijke beveiligingsupdate bij de release. Ze kunnen binnen 24-48 uur een werkende exploit ontwikkelen om organisaties aan te vallen die de beveiligingsupdate niet hebben toegepast.

Uw organisatie kan dit dilemma vaak hebben vanwege de voortdurende veranderingen in de technologie en de evolutie van aanvalstechnieken. Leidinggevenden moeten het risico van het runnen van een bedrijf met behulp van complexe software erkennen. Ondersteuning voor het bijwerken van bedrijfsprocessen, zoals deze voorbeelden:

- Softwareonderhoud integreren in de operationele veronderstellingen, planning, prognoses en andere bedrijfsprocessen van het bedrijf.

- Investeren in architecturen die het onderhoud vereenvoudigen en de impact op de bedrijfsvoering verminderen. Deze benadering kan bestaan uit het bijwerken van bestaande architecturen of het volledig overschakelen naar nieuwe architecturen door te migreren naar cloudservices of een servicegerichte architectuur.

Zonder ondersteuning van bedrijfsleiders worden beveiligings- en IT-leiders afgeleid van het ondersteunen van belangrijke bedrijfsdoelen. Zij moeten voortdurend de politiek van een no-win situatie beheren.

Netwerkisolatie

Netwerkisolatie kan een geldige optie zijn voor het beveiligen van oudere assets die niet meer kunnen worden beveiligd, maar niet onmiddellijk buiten gebruik kunnen worden gesteld. Dit scenario kan zich doorgaans voordoen voor besturingssystemen en toepassingen met het einde van de levensduur. Het komt vaak voor in OT-omgevingen (operationele technologie) en verouderde systemen.

Isolatie zelf wordt beschouwd als toegangsbeheer, zelfs als de assets die niet kunnen worden beveiligd, worden geïdentificeerd als onderdeel van assetbeveiliging. Zie Firewall vermijden en vergeten voor meer informatie.

Sommige systemen aan het einde van de levensduur zijn moeilijk los te koppelen en volledig te isoleren. Het wordt afgeraden deze onveilige systemen volledig verbonden te laten met een productienetwerk. Met deze configuratie kunnen aanvallers inbreuk maken op het systeem en toegang krijgen tot assets in de organisatie.

Het is nooit goedkoop of eenvoudig om computertechnologie te upgraden of te vervangen die al tien jaar of langer goed werkt. Er is mogelijk beperkte documentatie over de functionaliteit. De potentiële zakelijke impact van het verliezen van de controle over meerdere bedrijfskritieke activa overschrijdt vaak de kosten van upgrade of vervanging. Voor deze assets die niet kunnen worden geïsoleerd, vinden organisaties vaak dat het moderniseren van de workload met cloudtechnologie en analyses nieuwe bedrijfswaarde kan creëren die de kosten van upgrade of vervanging kan compenseren of rechtvaardigen.

Veilig blijven is een uitdaging in een wereld die voortdurend verandert. Het is essentieel om voortdurend te bepalen welke assets u wilt moderniseren en wat u zo goed mogelijk wilt beveiligen. Gebruik bedrijfsrisico's en bedrijfsprioriteiten om te evalueren.

Aan de slag

Om aan de slag te gaan met assetbeveiliging, raden we organisaties aan de volgende stappen uit te voeren.

Richt u eerst op bekende resources: Denk aan virtuele machines, netwerken en identiteiten in de cloud waarmee het team al bekend is. Met deze techniek kunt u direct vooruitgang boeken en zijn ze vaak eenvoudiger te beheren en te beveiligen met systeemeigen cloudhulpprogramma's zoals Microsoft Defender for Cloud.

Begin met basislijnen voor leveranciers/bedrijfstakken: Start uw beveiligingsconfiguratie met een bekende en bewezen oplossing, bijvoorbeeld:

- Beveiligingsbasislijnen in de Azure Security Benchmark. Microsoft biedt richtlijnen voor beveiligingsconfiguratie die zijn afgestemd op afzonderlijke Azure-services. Met deze basislijnen worden de Azure-beveiligingsbenchmarks toegepast op de unieke kenmerken van elke service. Deze aanpak stelt beveiligingsteams in staat om elke service te beveiligen en configuraties naar behoefte te verfijnen. Zie Beveiligingsbasislijnen voor Azure voor meer informatie.

- Microsoft-beveiligingsbasislijnen. Microsoft biedt richtlijnen voor beveiligingsconfiguratie voor veelgebruikte technologieën, waaronder Windows, Microsoft Office en Microsoft Edge. Zie Microsoft-beveiligingsbasislijnen voor meer informatie. Microsoft-security-baselines) voor meer informatie

- CIS-benchmarks. Het Center for Internet Security (CIS) biedt specifieke configuratierichtlijnen voor veel producten en leveranciers. Zie CIS-benchmarks voor meer informatie.

Belangrijke informatie

Deze belangrijke elementen helpen u bij het proces voor de beveiliging van assets:

Verantwoordelijke en verantwoordelijke teams

De verantwoordelijkheid voor beveiliging moet altijd liggen bij de uiteindelijke resource-eigenaar in het bedrijf dat eigenaar is van alle andere risico's en voordelen. De beveiligingsteams en deskundigen zijn gezamenlijk verantwoordelijk voor het adviseren van de verantwoordelijke eigenaar over de risico's, eventuele risicobeperking en het uitvoeren van de daadwerkelijke implementatie.

Assetbeveiligingsverantwoordelijkheden kunnen worden uitgevoerd door IT-bewerkingen die bedrijfsbrede assets beheren, DevOps- en DevSecOps-teams die verantwoordelijk zijn voor de assets van hun workload, of beveiligingsteams die werken met de IT- of DevOps- en DevSecOps-teams.

Naarmate organisaties overstappen naar de cloud, kunnen veel van deze verantwoordelijkheden worden overgedragen naar de cloudprovider, bijvoorbeeld door firmware en virtualisatieoplossingen bij te werken of eenvoudiger te maken, bijvoorbeeld het scannen en herstellen van beveiligingsconfiguraties.

Zie Gedeelde verantwoordelijkheid in de cloud voor meer informatie over het model voor gedeelde verantwoordelijkheid.

Elasticiteit van de cloud

In tegenstelling tot on-premises resources bestaan cloudresources mogelijk slechts korte tijd. Workloads kunnen zo nodig meer exemplaren van servers, Azure Functions en andere resources maken om een taak uit te voeren. Azure verwijdert de resources daarna. Dit scenario kan binnen maanden plaatsvinden, maar soms binnen minuten of uren. Neem deze mogelijkheid in aanmerking voor uw assetbeschermingsprocessen en -metingen.

Voor de elasticiteit van de cloud moeten veel processen worden aangepast. Het verbetert uw zichtbaarheid, met voorraad op aanvraag in plaats van statische rapporten. De elasticiteit van de cloud verbetert ook de mogelijkheid om problemen op te lossen. Het bouwen van een nieuwe virtuele machine om veiligheidsredenen kan bijvoorbeeld snel gebeuren.

Uitzonderingenbeheer

Zodra u een best practice voor een asset hebt geïdentificeerd, past u deze consistent toe op alle exemplaren van de asset. Mogelijk moet u tijdelijke uitzonderingen maken, maar de uitzonderingen beheren met specifieke vervaldatums. Zorg ervoor dat tijdelijke uitzonderingen geen permanente bedrijfsrisico's worden.

Uitdagingen met het meten van waarde

Het kan lastig zijn om de bedrijfswaarde van activabescherming te meten. De impact van een probleem is pas duidelijk als er een echte fout optreedt. Het risico dat de beveiliging voor beveiligingsproblemen niet wordt bijgewerkt, is stil en onzichtbaar.

De voorkeur geven aan geautomatiseerd beleid

Geef de voorkeur aan geautomatiseerde afdwingings- en herstelmechanismen zoals Azure Policy voor assetbeveiliging. Deze aanpak helpt voorkomen dat kosten- en morele problemen herhaaldelijk handmatige taken uitvoeren. Het vermindert ook het risico op menselijke fouten.

met Azure Policy kunnen centrale teams configuraties opgeven die moeten worden gebruikt voor assets in clouds.

Besturingselementen ontwerpen als een team

Alle controles moeten worden ontworpen als een partnerschap met de belangrijkste belanghebbenden:

- Activabescherming biedt expertise op het gebied van de activa, de beschikbare controles en de haalbaarheid van de uitvoering van de controles.

- Het governanceteam biedt context van de wijze waarop de besturingselementen passen in de beveiligingsarchitectuur, beleidsregels en standaarden en nalevingsvereisten voor regelgeving.

- Beveiligingsoperaties adviseren over detectivecontroles. Ze integreren waarschuwingen en logboeken in hulpprogramma's, processen en training voor beveiligingsbewerkingen.

- Leveranciers en cloudproviders kunnen diepgaande expertise op het gebied van systemen en onderdelen bieden om bekende problemen in hun klantenbestand te voorkomen.

Volgende stappen

De volgende discipline die moet worden beoordeeld, is beveiligingsgovernance

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor