Scenario's en bronnen voor virtuele netwerken

Azure Virtual Network biedt beveiligde, privénetwerken voor uw Azure- en on-premises resources. Door containergroepen te implementeren in een virtueel Azure-netwerk, kunnen uw containers veilig communiceren met andere resources in het virtuele netwerk.

Dit artikel bevat achtergrondinformatie over scenario's, beperkingen en resources voor virtuele netwerken. Zie Containerinstanties implementeren in een virtueel Azure-netwerk voor voorbeelden van implementaties met behulp van de Azure CLI.

Belangrijk

Implementatie van containergroepen in een virtueel netwerk is algemeen beschikbaar voor Linux- en Windows-containers, in de meeste regio's waar Azure Container Instances beschikbaar is. Zie beschikbaarheid en quotumlimieten voor resources voor meer informatie.

Scenario's

Containergroepen die zijn geïmplementeerd in een virtueel Azure-netwerk, maken scenario's mogelijk, zoals:

- Directe communicatie tussen containergroepen in hetzelfde subnet

- Taakgebaseerde workloaduitvoer van containerinstanties verzenden naar een database in het virtuele netwerk

- Inhoud voor containerinstanties ophalen uit een service-eindpunt in het virtuele netwerk

- Containercommunicatie met on-premises resources inschakelen via een VPN-gateway of ExpressRoute

- Integreren met Azure Firewall om uitgaand verkeer te identificeren dat afkomstig is van de container

- Namen omzetten via de interne Azure DNS voor communicatie met Azure-resources in het virtuele netwerk, zoals virtuele machines

- NSG-regels gebruiken om de toegang van containers tot subnetten of andere netwerkbronnen te beheren

Niet-ondersteunde netwerkscenario's

- Azure Load Balancer : het plaatsen van een Azure Load Balancer vóór containerinstanties in een netwerkcontainergroep wordt niet ondersteund

- Wereldwijde peering van virtuele netwerken - Wereldwijde peering (virtuele netwerken verbinden tussen Azure-regio's) wordt niet ondersteund

- Openbaar IP- of DNS-label : containergroepen die zijn geïmplementeerd in een virtueel netwerk bieden momenteel geen ondersteuning voor het rechtstreeks beschikbaar maken van containers op internet met een openbaar IP-adres of een volledig gekwalificeerde domeinnaam

- Beheerde identiteit met virtueel netwerk in Azure Government-regio's - Beheerde identiteit met mogelijkheden voor virtuele netwerken wordt niet ondersteund in Azure Government-regio's

Andere beperkingen

- Als u containergroepen wilt implementeren in een subnet, kan het subnet geen andere resourcetypen bevatten. Verwijder alle bestaande resources uit een bestaand subnet voordat u er containergroepen in implementeert of maak een nieuw subnet.

- Als u containergroepen wilt implementeren in een subnet, moeten het subnet en de containergroep zich in hetzelfde Azure-abonnement bevinden.

- U kunt geen livenesstest of gereedheidstest inschakelen in een containergroep die is geïmplementeerd in een virtueel netwerk.

- Vanwege de extra netwerkresources zijn implementaties in een virtueel netwerk doorgaans trager dan het implementeren van een standaardcontainerinstantie.

- Uitgaande verbindingen met poort 25 en 19390 worden momenteel niet ondersteund. Poort 19390 moet worden geopend in uw firewall om verbinding te maken met ACI vanuit Azure Portal wanneer containergroepen worden geïmplementeerd in virtuele netwerken.

- Voor binnenkomende verbindingen moet de firewall ook alle IP-adressen binnen het virtuele netwerk toestaan.

- Als u uw containergroep verbindt met een Azure Storage-account, moet u een service-eindpunt toevoegen aan die resource.

- IPv6-adressen worden momenteel niet ondersteund.

- Afhankelijk van uw abonnementstype kunnen bepaalde poorten worden geblokkeerd.

Vereiste netwerkbronnen

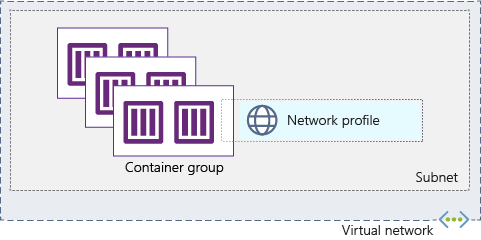

Er zijn drie Azure Virtual Network-resources vereist voor het implementeren van containergroepen in een virtueel netwerk: het virtuele netwerk zelf, een gedelegeerd subnet binnen het virtuele netwerk en een netwerkprofiel.

Virtueel netwerk

Een virtueel netwerk definieert de adresruimte waarin u een of meer subnetten maakt. Vervolgens implementeert u Azure-resources (zoals containergroepen) in de subnetten in uw virtuele netwerk.

Subnet (gedelegeerd)

Subnetten segmenteren het virtuele netwerk in afzonderlijke adresruimten die kunnen worden gebruikt door de Azure-resources die u erin plaatst. U maakt een of meer subnetten in een virtueel netwerk.

Het subnet dat u voor containergroepen gebruikt, mag alleen containergroepen bevatten. Wanneer u voor het eerst een containergroep implementeert in een subnet, delegeert Azure dat subnet naar Azure Container Instances. Zodra het subnet is gedelegeerd, kan het alleen worden gebruikt voor containergroepen. Als u andere resources dan containergroepen wilt implementeren in een gedelegeerd subnet, mislukt de bewerking.

Netwerkprofiel

Belangrijk

Netwerkprofielen zijn buiten gebruik gesteld vanaf de 2021-07-01 API-versie. Als u deze of een recentere versie gebruikt, negeert u alle stappen en acties met betrekking tot netwerkprofielen.

Een netwerkprofiel is een netwerkconfiguratiesjabloon voor Azure-resources. Hiermee worden bepaalde netwerkeigenschappen voor de resource opgegeven, bijvoorbeeld het subnet waarin het moet worden geïmplementeerd. Wanneer u de opdracht az container create voor het eerst gebruikt om een containergroep te implementeren in een subnet (en dus een virtueel netwerk), maakt Azure een netwerkprofiel voor u. Vervolgens kunt u dat netwerkprofiel gebruiken voor toekomstige implementaties in het subnet.

Als u een Resource Manager-sjabloon, YAML-bestand of een programmatische methode wilt gebruiken om een containergroep te implementeren in een subnet, moet u de volledige Resource Manager-resource-id van een netwerkprofiel opgeven. U kunt een profiel gebruiken dat eerder is gemaakt met az container create of een profiel maken met behulp van een Resource Manager-sjabloon (zie sjabloonvoorbeeld en verwijzing). Gebruik de opdracht az network profile list om de id van een eerder gemaakt profiel op te halen.

In het volgende diagram zijn verschillende containergroepen geïmplementeerd in een subnet dat is gedelegeerd aan Azure Container Instances. Zodra u één containergroep hebt geïmplementeerd in een subnet, kunt u er extra containergroepen in implementeren door hetzelfde netwerkprofiel op te geven.

Volgende stappen

- Zie Containerinstanties implementeren in een virtueel Azure-netwerk voor voorbeelden van implementaties met de Azure CLI.

- Zie Een Azure-containergroep maken met VNet als u een nieuw virtueel netwerk, subnet, netwerkprofiel en containergroep wilt implementeren met behulp van een Resource Manager-sjabloon.

- Wanneer u Azure Portal gebruikt om een containerinstantie te maken, kunt u ook instellingen opgeven voor een nieuw of exsting virtueel netwerk op het tabblad Netwerken .