De on-premises beheerconsole onderhouden (verouderd)

Belangrijk

Defender for IoT raadt nu aan om Microsoft-cloudservices of bestaande IT-infrastructuur te gebruiken voor centraal bewakings- en sensorbeheer en is van plan om de on-premises beheerconsole op 1 januari 2025 buiten gebruik te stellen.

Zie Hybride of lucht-gapped OT-sensorbeheer implementeren voor meer informatie.

In dit artikel worden extra on-premises beheerconsoleactiviteiten beschreven die u buiten een groter implementatieproces kunt uitvoeren.

Let op

Alleen gedocumenteerde configuratieparameters op de OT-netwerksensor en on-premises beheerconsole worden ondersteund voor de configuratie van de klant. Wijzig geen niet-gedocumenteerde configuratieparameters of systeemeigenschappen, omdat wijzigingen onverwacht gedrag en systeemfouten kunnen veroorzaken.

Het verwijderen van pakketten uit uw sensor zonder Goedkeuring van Microsoft kan onverwachte resultaten veroorzaken. Alle pakketten die op de sensor zijn geïnstalleerd, zijn vereist voor de juiste sensorfunctionaliteit.

Vereisten

Voordat u de procedures in dit artikel uitvoert, moet u ervoor zorgen dat u het volgende hebt:

Er is een on-premises beheerconsole geïnstalleerd en geactiveerd.

Toegang tot de on-premises beheerconsole als Beheer gebruiker. Voor geselecteerde procedures en CLI-toegang is ook een bevoegde gebruiker vereist. Zie On-premises gebruikers en rollen voor OT-bewaking met Defender for IoT voor meer informatie.

Een SSL/TLS-certificaat dat is voorbereid als u het certificaat van uw sensor moet bijwerken.

Als u een secundaire NIC toevoegt, hebt u toegang tot de CLI nodig als bevoegde gebruiker.

Software downloaden voor de on-premises beheerconsole

Mogelijk moet u software voor uw on-premises beheerconsole downloaden als u Defender for IoT-software op uw eigen apparaten installeert of softwareversies bijwerkt.

Gebruik in Defender for IoT in Azure Portal een van de volgende opties:

Voor een nieuwe installatie of zelfstandige update selecteert u Aan de slag on-premises>beheerconsole.

- Voor een nieuwe installatie selecteert u een versie in het gebied Een apparaat aanschaffen en software installeren en selecteert u Downloaden.

- Voor een update selecteert u uw updatescenario in het gebied on-premises beheerconsole en selecteert u Downloaden.

Als u uw on-premises beheerconsole samen met verbonden OT-sensoren bijwerkt, gebruikt u de opties in het menu Sensorupdate (Preview) van de pagina >Sites en sensoren.

Een secundaire NIC toevoegen na de installatie

Verbeter de beveiliging voor uw on-premises beheerconsole door een secundaire NIC toe te voegen die is toegewezen aan gekoppelde sensoren binnen een IP-adresbereik. Wanneer u een secundaire NIC gebruikt, is de eerste toegewezen voor eindgebruikers en ondersteunt de secundaire de configuratie van een gateway voor gerouteerde netwerken.

In deze procedure wordt beschreven hoe u een secundaire NIC toevoegt nadat u uw on-premises beheerconsole hebt geïnstalleerd.

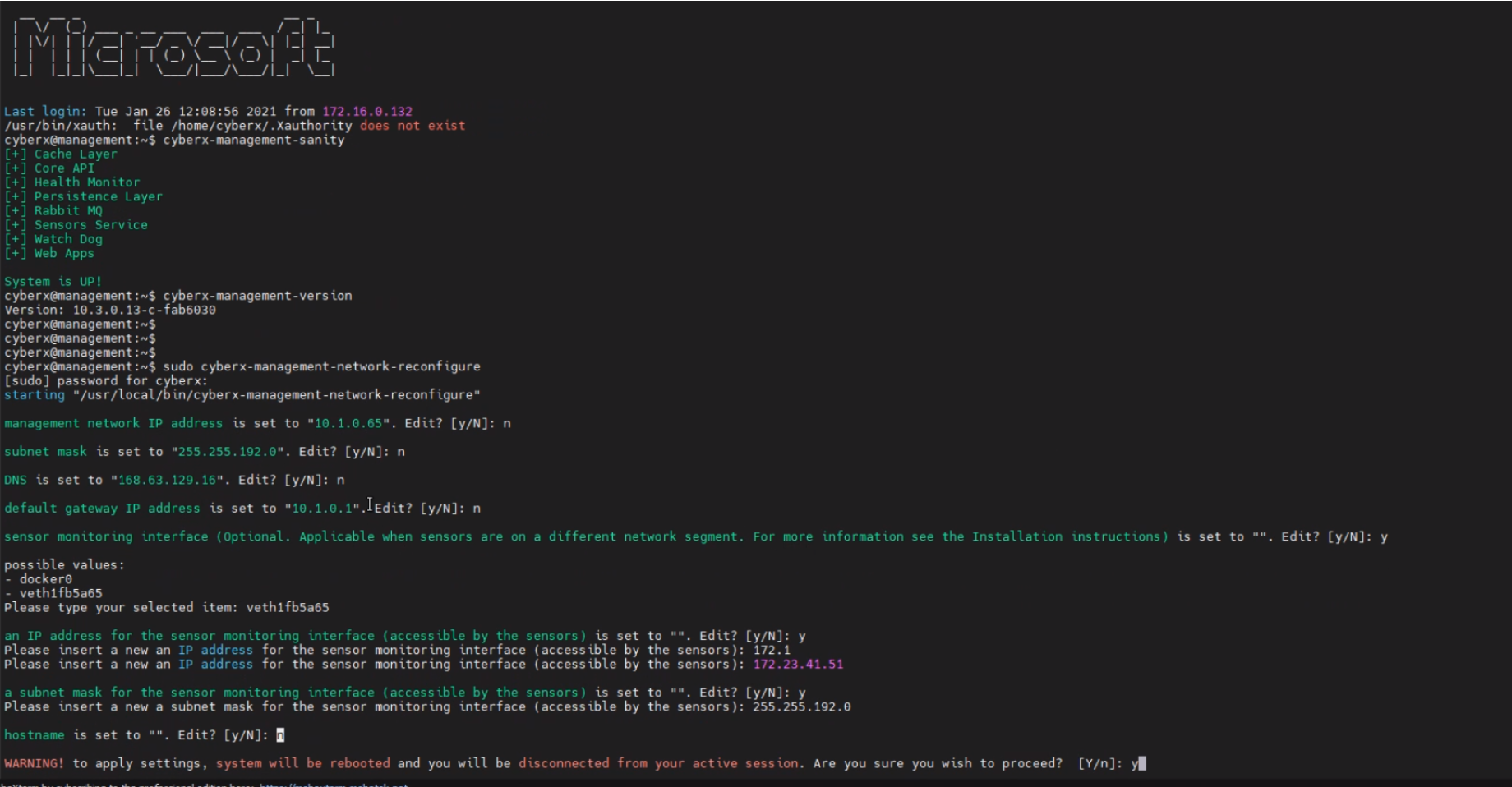

Een secundaire NIC toevoegen:

Meld u via SSH aan bij uw on-premises beheerconsole om toegang te krijgen tot de CLI en voer het volgende uit:

sudo cyberx-management-network-reconfigureVoer de volgende antwoorden in op de volgende vragen:

Parameters Antwoord om in te voeren IP-adres van beheernetwerk NSubnetmasker NDNS NStandaard-GATEWAY-IP-adres NSensorbewakingsinterface

Optioneel. Relevant wanneer sensoren zich in een ander netwerksegment bevinden.Yen selecteer een mogelijke waardeEen IP-adres voor de sensorbewakingsinterface Yen voer een IP-adres in dat toegankelijk is voor de sensorenEen subnetmasker voor de sensorbewakingsinterface Yen voer een IP-adres in dat toegankelijk is voor de sensorenHostnaam Voer de hostnaam in Bekijk alle opties en voer deze in

Yom de wijzigingen te accepteren. Het systeem wordt opnieuw opgestart.

Een nieuw activeringsbestand uploaden

U hebt uw on-premises beheerconsole geactiveerd als onderdeel van uw implementatie.

Mogelijk moet u uw on-premises beheerconsole opnieuw activeren als onderdeel van onderhoudsprocedures, bijvoorbeeld als het totale aantal bewaakte apparaten het aantal apparaten overschrijdt waarvoor u een licentie hebt.

Een nieuw activeringsbestand uploaden naar uw on-premises beheerconsole:

Selecteer abonnementen en prijzen in Defender for IoT in Azure Portal.

Selecteer uw plan en selecteer vervolgens Het activeringsbestand van de on-premises beheerconsole downloaden.

Sla het gedownloade bestand op op een locatie die toegankelijk is vanuit de on-premises beheerconsole.

Alle bestanden die vanuit Azure Portal worden gedownload, worden ondertekend door de hoofdmap van vertrouwen, zodat uw computers alleen ondertekende assets gebruiken.

Meld u aan bij uw on-premises beheerconsole en selecteer System Instellingen> Activation.

Selecteer IN het dialoogvenster Activering de optie CHOOSE FILE en blader naar het activeringsbestand dat u eerder hebt gedownload.

Selecteer Sluiten om uw wijzigingen op te slaan.

SSL/TLS-certificaten beheren

Als u met een productieomgeving werkt, hebt u een DOOR een CA ondertekend SSL/TLS-certificaat geïmplementeerd als onderdeel van de implementatie van uw on-premises beheerconsole. U wordt aangeraden zelfondertekende certificaten alleen te gebruiken voor testdoeleinden.

In de volgende procedures wordt beschreven hoe u bijgewerkte SSL/TLS-certificaten implementeert, bijvoorbeeld als het certificaat is verlopen.

- Een door een CA ondertekend certificaat implementeren

- Een zelfondertekend certificaat maken en implementeren

Ga als volgende te werk om een door een CA ondertekend certificaat te implementeren:

Meld u aan bij uw on-premises beheerconsole en selecteer System Instellingen> SSL/TLS-certificaten.

Selecteer + Certificaat toevoegen in het dialoogvenster SSL/TLS-certificaten en voer de volgende waarden in:

Parameter Description Certificaatnaam Voer uw certificaatnaam in. Wachtwoordzin - optioneel Voer een wachtwoordzin in. Persoonlijke sleutel (SLEUTELbestand) Een persoonlijke sleutel (KEY-bestand) uploaden. Certificaat (CRT-bestand) Een certificaat (CRT-bestand) uploaden. Certificaatketen (PEM-bestand) - Optioneel Een PEM-bestand (Certificate Chain) uploaden. Voorbeeld:

Als het uploaden mislukt, neemt u contact op met uw beveiligings- of IT-beheerder. Zie ssl/TLS-certificaatvereisten voor on-premises resources en SSL/TLS-certificaten maken voor OT-apparaten voor meer informatie.

Selecteer de optie Certificaatvalidatie inschakelen om systeembrede validatie in te schakelen voor SSL/TLS-certificaten met de verlenende certificeringsinstantie en certificaatintrekkingslijsten.

Als deze optie is ingeschakeld en de validatie mislukt, wordt de communicatie tussen relevante onderdelen gestopt en wordt er een validatiefout weergegeven op de sensor. Zie crt-bestandsvereisten voor meer informatie.

Selecteer Opslaan om uw wijzigingen op te slaan.

Fouten bij het uploaden van certificaten oplossen

U kunt geen certificaten uploaden naar uw OT-sensoren of on-premises beheerconsoles als de certificaten niet goed zijn gemaakt of ongeldig zijn. Gebruik de volgende tabel om te begrijpen hoe u actie kunt ondernemen als het uploaden van uw certificaat mislukt en een foutbericht wordt weergegeven:

| Certificaatvalidatiefout | Aanbeveling |

|---|---|

| Wachtwoordzin komt niet overeen met de sleutel | Zorg ervoor dat u de juiste wachtwoordzin hebt. Als het probleem zich blijft voordoen, probeert u het certificaat opnieuw te maken met behulp van de juiste wachtwoordzin. Zie Ondersteunde tekens voor sleutels en wachtwoordzinnen voor meer informatie. |

| Kan de vertrouwensketen niet valideren. Het opgegeven certificaat en de basis-CA komen niet overeen. | Zorg ervoor dat een .pem bestand overeenkomt met het .crt bestand. Als het probleem zich blijft voordoen, probeert u het certificaat opnieuw te maken met behulp van de juiste vertrouwensketen, zoals gedefinieerd door het .pem bestand. |

| Dit SSL-certificaat is verlopen en wordt niet als geldig beschouwd. | Maak een nieuw certificaat met geldige datums. |

| Dit certificaat is ingetrokken door de CRL en kan niet worden vertrouwd voor een beveiligde verbinding | Maak een nieuw niet-aangetrokken certificaat. |

| De locatie CRL (Certificaatintrekkingslijst) is niet bereikbaar. Controleer of de URL toegankelijk is vanaf dit apparaat | Zorg ervoor dat de netwerkconfiguratie de sensor of on-premises beheerconsole toestaat om de CRL-server te bereiken die is gedefinieerd in het certificaat. Zie CRL-servertoegang controleren voor meer informatie. |

| Certificaatvalidatie is mislukt | Dit duidt op een algemene fout in het apparaat. Neem contact op met Microsoft Ondersteuning. |

De naam van de on-premises beheerconsole wijzigen

De standaardnaam van uw on-premises beheerconsole is beheerconsole en wordt weergegeven in de GUI van de on-premises beheerconsole en logboeken voor probleemoplossing.

De naam van uw on-premises beheerconsole wijzigen:

Meld u aan bij uw on-premises beheerconsole en selecteer de naam linksonder, net boven het versienummer.

Voer in het dialoogvenster Beheerconsoleconfiguratie bewerken uw nieuwe naam in. De naam mag maximaal 25 tekens bevatten. Voorbeeld:

Selecteer Opslaan om uw wijzigingen op te slaan.

Een bevoegd gebruikerswachtwoord herstellen

Als u geen toegang meer hebt tot uw on-premises beheerconsole als bevoegde gebruiker, herstelt u de toegang vanuit Azure Portal.

Bevoegde gebruikerstoegang herstellen:

Ga naar de aanmeldingspagina voor uw on-premises beheerconsole en selecteer Wachtwoordherstel.

Selecteer de gebruiker waarvoor u toegang wilt herstellen, ofwel de ondersteunings - of CyberX-gebruiker .

Kopieer de id die wordt weergegeven in het dialoogvenster Wachtwoordherstel naar een veilige locatie.

Ga in Azure Portal naar Defender for IoT en zorg ervoor dat u het abonnement bekijkt dat is gebruikt voor het onboarden van de OT-sensoren die momenteel zijn verbonden met de on-premises beheerconsole.

Selecteer Sites en sensoren>Meer acties>Een on-premises beheerconsolewachtwoord herstellen.

Voer de geheime id in die u eerder hebt gekopieerd uit uw on-premises beheerconsole en selecteer Herstellen.

Er wordt een

password_recovery.zipbestand gedownload vanuit uw browser.Alle bestanden die vanuit Azure Portal worden gedownload, worden ondertekend door de hoofdmap van vertrouwen, zodat uw computers alleen ondertekende assets gebruiken.

Selecteer In het dialoogvenster Wachtwoordherstel in de on-premises beheerconsole uploaden en selecteert u het

password_recovery.zipbestand dat u hebt gedownload.

Uw nieuwe referenties worden weergegeven.

De hostnaam bewerken

De hostnaam van de on-premises beheerconsole moet overeenkomen met de hostnaam die is geconfigureerd in de DNS-server van de organisatie.

De hostnaam bewerken die is opgeslagen op de on-premises beheerconsole:

Meld u aan bij de on-premises beheerconsole en selecteer System Instellingen.

Selecteer Netwerk in het netwerkgebied beheerconsole.

Voer de nieuwe hostnaam in en selecteer OPSLAAN om uw wijzigingen op te slaan.

VLAN-namen definiëren

VLAN-namen worden niet gesynchroniseerd tussen een OT-sensor en de on-premises beheerconsole. Als u VLAN-namen hebt gedefinieerd op uw OT-sensor, raden we u aan identieke VLAN-namen te definiëren in de on-premises beheerconsole.

VLAN-namen definiëren:

Meld u aan bij de on-premises beheerconsole en selecteer System Instellingen.

Selecteer VLAN in het netwerkgebied beheerconsole.

Selecteer VLAN toevoegen in het dialoogvenster VLAN bewerken en voer uw VLAN-id en -naam één voor één in.

Selecteer OPSLAAN om uw wijzigingen op te slaan.

Instellingen voor SMTP-e-mailserver configureren

Definieer smtp-mailserverinstellingen op uw on-premises beheerconsole, zodat u de on-premises beheerconsole configureert voor het verzenden van gegevens naar andere servers en partnerservices.

U hebt bijvoorbeeld een SMTP-e-mailserver nodig die is geconfigureerd voor het instellen van doorsturen van e-mail en het configureren van waarschuwingsregels voor doorsturen.

Vereisten:

Zorg ervoor dat u de SMTP-server kunt bereiken vanuit de on-premises beheerconsole.

Een SMTP-server configureren op uw on-premises beheerconsole:

Meld u als bevoegde gebruiker aan bij uw on-premises beheerconsole via SSH/Telnet.

Run:

nano /var/cyberx/properties/remote-interfaces.propertiesVoer de volgende SMTP-servergegevens in zoals hierom wordt gevraagd:

mail.smtp_servermail.port. De standaardpoort is25.mail.sender

Volgende stappen

Zie voor meer informatie: