Key Vault-logboekregistratie inschakelen

Nadat u een of meer sleutelkluizen hebt gemaakt, wilt u wellicht controleren hoe en wanneer uw sleutelkluizen toegankelijk zijn en voor wie. Zie Logboekregistratie van Azure Key Vault voor meer informatie over de functie.

Wat wordt geregistreerd:

- Alle geverifieerde REST-API-aanvragen, ook mislukte aanvragen als gevolg van toegangsmachtigingen, systeemfouten of ongeldige aanvragen.

- Bewerkingen voor de sleutelkluis zelf, zoals het maken, verwijderen en instellen van het toegangsbeleid voor sleutelkluizen, en het bijwerken van de kenmerken van sleutelkluizen, zoals tags.

- Bewerkingen voor sleutels en geheimen in de sleutelkluis, waaronder:

- Het maken, wijzigen of verwijderen van die sleutels of geheimen.

- Het ondertekenen, verifiëren, versleutelen, ontsleutelen, verpakken en uitpakken van sleutels, het ophalen van geheimen en het vermelden van sleutels en geheimen (en hun versies).

- Niet-geverifieerde aanvragen die in een 401-respons resulteren. Voorbeelden zijn aanvragen die geen Bearer-token hebben, ongeldig of verlopen zijn of een ongeldig token hebben.

- Azure Event Grid-meldingsgebeurtenissen voor de volgende voorwaarden: verlopen, bijna verlopen en gewijzigd toegangsbeleid voor de kluis (de nieuwe versiegebeurtenis wordt niet geregistreerd). Gebeurtenissen worden geregistreerd, zelfs als er een gebeurtenisabonnement is gemaakt in de sleutelkluis. Zie Azure Key Vault als Event Grid-bron voor meer informatie.

Vereisten

U hebt een Azure-sleutelkluis nodig om deze zelfstudie te voltooien. U kunt een nieuwe sleutelkluis maken met behulp van een van de volgende methoden:

- Een sleutelkluis maken met behulp van de Azure CLI

- Een sleutelkluis maken met Behulp van Azure PowerShell

- Een sleutelkluis maken met behulp van Azure Portal

U hebt ook een bestemming nodig voor uw logboeken. De bestemming kan een bestaand of nieuw Azure-opslagaccount en/of Log Analytics-werkruimte zijn.

U kunt een nieuw Azure-opslagaccount maken met een van de volgende methoden:

- Een opslagaccount maken met de Azure CLI

- Een opslagaccount maken met behulp van Azure PowerShell

- Een opslagaccount maken met behulp van Azure Portal

U kunt een nieuwe Log Analytics-werkruimte maken met een van de volgende methoden:

- Een Log Analytics-werkruimte maken met behulp van de Azure CLI

- Een Log Analytics-werkruimte maken met behulp van Azure PowerShell

- Een Log Analytics-werkruimte maken in Azure Portal

Verbinding maken met uw Key Vault-abonnement

De eerste stap bij het instellen van sleutellogboekregistratie is het maken van verbinding met het abonnement dat uw sleutelkluis bevat, als er meerdere abonnementen aan uw account zijn gekoppeld.

Met de Azure CLI kunt u al uw abonnementen weergeven met behulp van de opdracht az account list . Vervolgens maakt u verbinding met een account met behulp van de opdracht az account set :

az account list

az account set --subscription "<subscriptionID>"

Met Azure PowerShell kunt u uw abonnementen eerst vermelden met behulp van de Cmdlet Get-AzSubscription . Vervolgens maakt u verbinding met een cmdlet Set-AzContext :

Get-AzSubscription

Set-AzContext -SubscriptionId "<subscriptionID>"

Resource-id's ophalen

Als u logboekregistratie voor een sleutelkluis wilt inschakelen, hebt u de resource-id van de sleutelkluis en het doel (Azure Storage- of Log Analytics-account) nodig.

Als u de naam van uw sleutelkluis niet meer weet, kunt u de opdracht Azure CLI az keyvault list of de Azure PowerShell Get-AzKeyVault-cmdlet gebruiken om deze te vinden.

Gebruik de naam van uw sleutelkluis om de resource-id te vinden. Gebruik met de Azure CLI de opdracht az keyvault show .

az keyvault show --name "<your-unique-keyvault-name>"

Gebruik met Azure PowerShell de Cmdlet Get-AzKeyVault .

Get-AzKeyVault -VaultName "<your-unique-keyvault-name>"

De resource-id voor uw sleutelkluis heeft de volgende indeling: '/subscriptions/your-subscription-ID/resourceGroups/myResourceGroup/providers/Microsoft.KeyVault/vaults/your-unique-keyvault-name. Noteer deze voor de volgende stap.

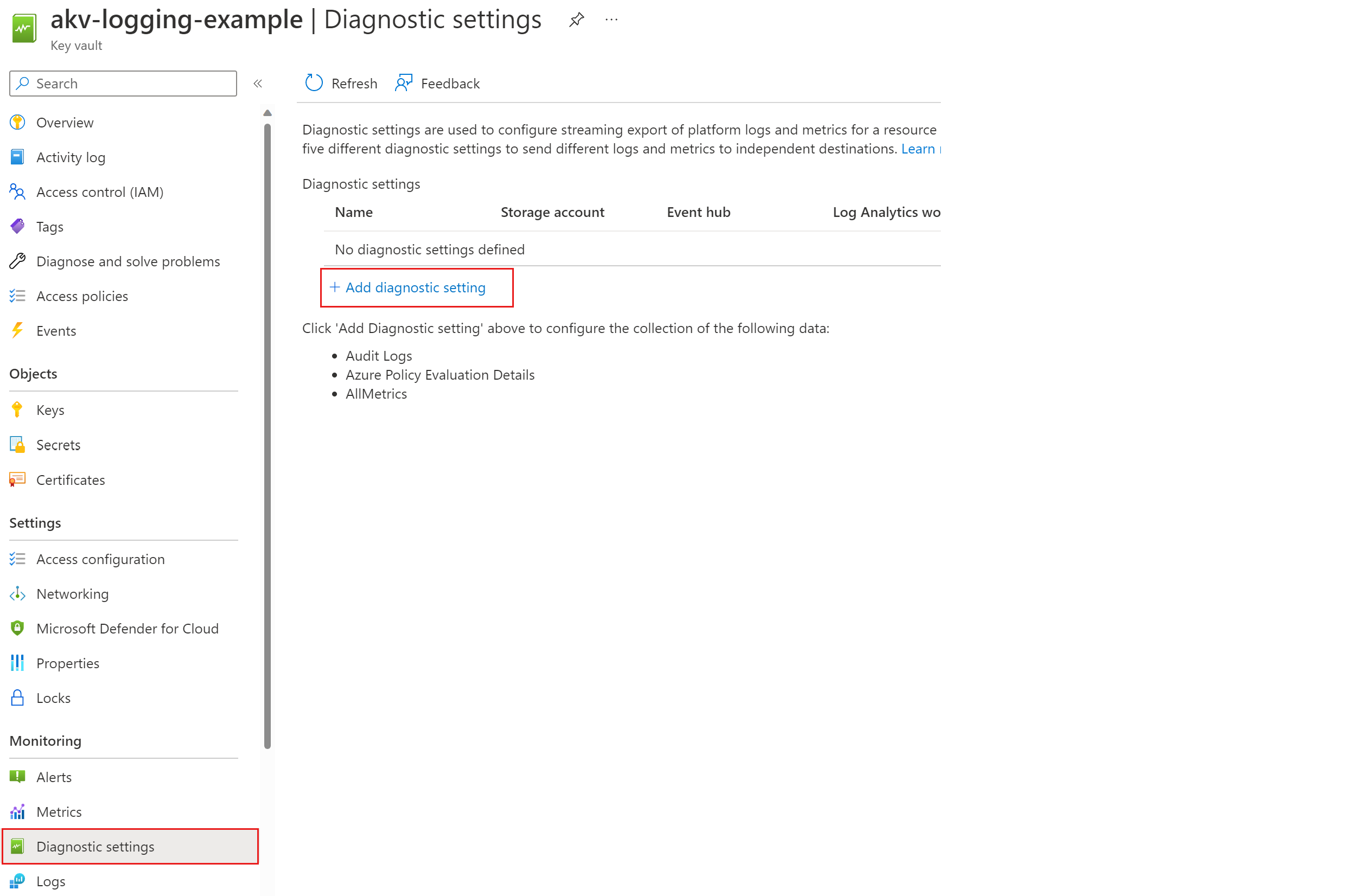

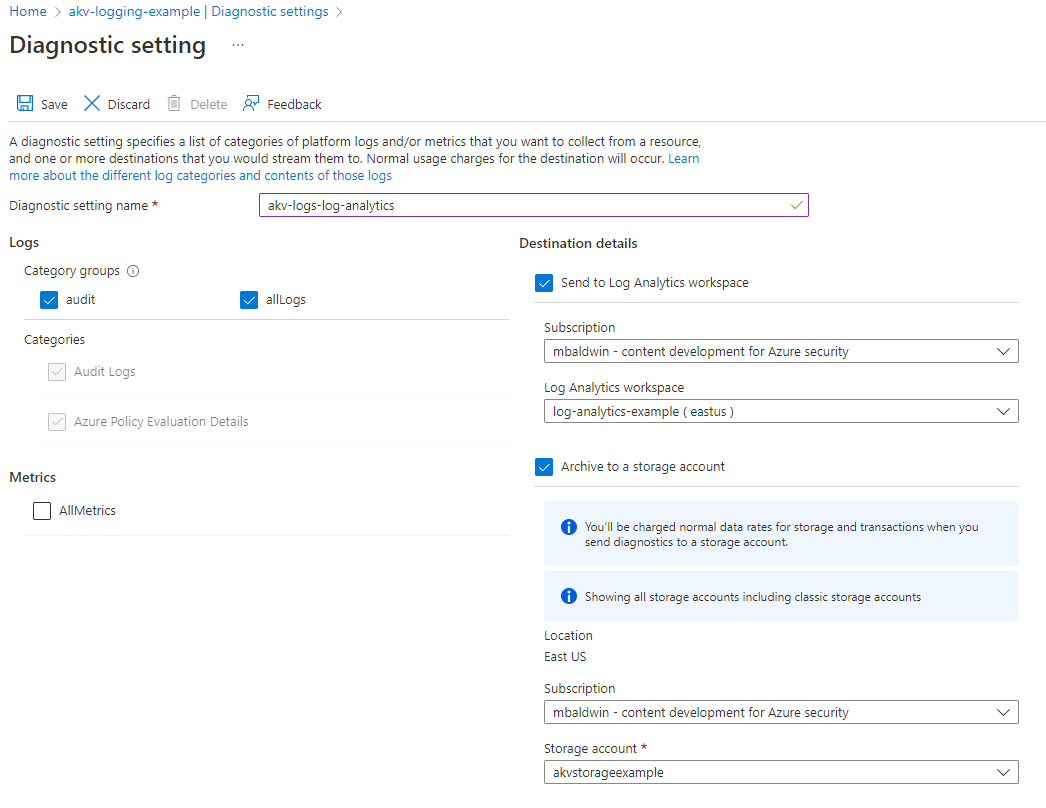

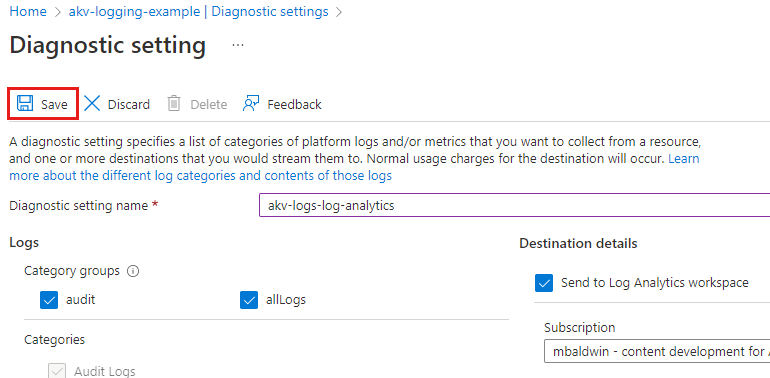

Logboekregistratie inschakelen

U kunt logboekregistratie inschakelen voor Key Vault met behulp van de Azure CLI, Azure PowerShell of Azure Portal.

Azure-CLI

Gebruik de azure CLI az monitor diagnostic-settings create command, de opslagaccount-id en de resource-id van de sleutelkluis als volgt:

az monitor diagnostic-settings create --storage-account "<storage-account-id>" --resource "<key-vault-resource-id>" --name "Key vault logs" --logs '[{"category": "AuditEvent","enabled": true}]' --metrics '[{"category": "AllMetrics","enabled": true}]'

U kunt desgewenst een bewaarbeleid instellen voor uw logboeken, zodat oudere logboeken na een opgegeven tijd automatisch worden verwijderd. U kunt bijvoorbeeld een bewaarbeleid instellen waarmee logboeken die ouder zijn dan 90 dagen automatisch worden verwijderd.

Gebruik met de Azure CLI de opdracht az monitor diagnostic-settings update .

az monitor diagnostic-settings update --name "Key vault retention policy" --resource "<key-vault-resource-id>" --set retentionPolicy.days=90

Toegang tot uw logboeken

Uw Key Vault-logboeken bevinden zich in de container insights-logs-auditevent in het opslagaccount dat u hebt opgegeven. Als u de logboeken wilt bekijken, moet u blobs downloaden.

Vermeld eerst alle blobs in de container. Gebruik met de Azure CLI de opdracht az storage blob list .

az storage blob list --account-name "<your-unique-storage-account-name>" --container-name "insights-logs-auditevent"

Gebruik Met Azure PowerShell Get-AzStorageBlob. Als u alle blobs in deze container wilt weergeven, typt u:

Get-AzStorageBlob -Container "insights-logs-auditevent" -Context $sa.Context

In de uitvoer van de Azure CLI-opdracht of de Azure PowerShell-cmdlet ziet u dat de namen van de blobs de volgende indeling hebben: resourceId=<ARM resource ID>/y=<year>/m=<month>/d=<day of month>/h=<hour>/m=<minute>/filename.json De datum- en tijdwaarden gebruiken Coordinated Universal Time.

Aangezien u hetzelfde opslagaccount kunt gebruiken voor het verzamelen van logboeken voor meerdere resources, is de volledige resource-id in de blobnaam handig voor toegang tot of het downloaden van alleen de blobs die u nodig hebt.

Maar download eerst alle blobs. Gebruik met de Azure CLI de opdracht az storage blob download , geef deze de namen van de blobs door en het pad naar het bestand waar u de resultaten wilt opslaan.

az storage blob download --container-name "insights-logs-auditevent" --file <path-to-file> --name "<blob-name>" --account-name "<your-unique-storage-account-name>"

Gebruik met Azure PowerShell de cmdlet Get-AzStorageBlob om een lijst met de blobs op te halen. Sluis die lijst vervolgens door naar de Get-AzStorageBlobContent-cmdlet om de logboeken naar het gekozen pad te downloaden.

$blobs = Get-AzStorageBlob -Container "insights-logs-auditevent" -Context $sa.Context | Get-AzStorageBlobContent -Destination "<path-to-file>"

Wanneer u deze tweede cmdlet uitvoert in PowerShell, maakt het / scheidingsteken in de blobnamen een volledige mapstructuur onder de doelmap. U gebruikt deze structuur voor het downloaden en opslaan van de blobs als bestanden.

Als u alleen specifieke blobs wilt downloaden, moet u jokertekens gebruiken. Voorbeeld:

Als u meerdere sleutelkluizen hebt en het logboek voor slechts één sleutelkluis wilt downloaden met de naam CONTOSOKEYVAULT3:

Get-AzStorageBlob -Container "insights-logs-auditevent" -Context $sa.Context -Blob '*/VAULTS/CONTOSOKEYVAULT3Als u meerdere resourcegroepen hebt en logboeken voor slechts één resourcegroep wilt downloaden, gebruikt u

-Blob '*/RESOURCEGROUPS/<resource group name>/*':Get-AzStorageBlob -Container "insights-logs-auditevent" -Context $sa.Context -Blob '*/RESOURCEGROUPS/CONTOSORESOURCEGROUP3/*'Als u alle logboeken voor de maand januari 2019 wilt downloaden, gebruikt u

-Blob '*/year=2019/m=01/*':Get-AzStorageBlob -Container "insights-logs-auditevent" -Context $sa.Context -Blob '*/year=2016/m=01/*'

Azure Monitor-logboeken gebruiken

Met de Key Vault-oplossing in Azure Monitor-logboeken kunt u de AuditEvent-logboeken van Key Vault controleren. In Azure Monitor-logboeken kunt u logboekquery’s gebruiken om gegevens te analyseren en de informatie op te halen die u nodig hebt. Zie Key Vault bewaken voor meer informatie.