Binnenkomend en uitgaand netwerkverkeer configureren

Azure Machine Learning vereist toegang tot servers en services op het openbare internet. Wanneer u netwerkisolatie implementeert, moet u weten welke toegang vereist is en hoe u deze inschakelt.

Notitie

De informatie in dit artikel is van toepassing op de Azure Machine Learning-werkruimte die is geconfigureerd voor het gebruik van een virtueel Azure-netwerk. Wanneer u een beheerd virtueel netwerk gebruikt, wordt de vereiste binnenkomende en uitgaande configuratie voor de werkruimte automatisch toegepast. Zie Het beheerde virtuele netwerk van Azure Machine Learning voor meer informatie.

Algemene termen en informatie

In dit artikel worden de volgende termen en informatie gebruikt:

Azure-servicetags: een servicetag is een eenvoudige manier om de IP-bereiken op te geven die door een Azure-service worden gebruikt. De tag vertegenwoordigt bijvoorbeeld

AzureMachineLearningde IP-adressen die worden gebruikt door de Azure Machine Learning-service.Belangrijk

Azure-servicetags worden alleen ondersteund door sommige Azure-services. Zie het artikel Servicetags voor virtuele netwerken voor een lijst met servicetags die worden ondersteund met netwerkbeveiligingsgroepen en Azure Firewall.

Als u een niet-Azure-oplossing gebruikt, zoals een firewall van derden, downloadt u een lijst met Azure IP-bereiken en servicetags. Pak het bestand uit en zoek naar de servicetag in het bestand. De IP-adressen kunnen periodiek worden gewijzigd.

Regio: Met sommige servicetags kunt u een Azure-regio opgeven. Dit beperkt de toegang tot de IP-adressen van de service in een specifieke regio, meestal het adres waarin uw service zich bevindt. Vervang in dit artikel, wanneer u dit ziet

<region>, in plaats daarvan uw Azure-regio. BijvoorbeeldBatchNodeManagement.<region>BatchNodeManagement.uswestals uw Azure Machine Learning-werkruimte zich in de regio US - west bevindt.Azure Batch: Azure Machine Learning-rekenclusters en rekeninstanties zijn afhankelijk van een back-end Azure Batch-exemplaar. Deze back-endservice wordt gehost in een Microsoft-abonnement.

Poorten: De volgende poorten worden in dit artikel gebruikt. Als een poortbereik niet wordt vermeld in deze tabel, is dit specifiek voor de service en heeft deze mogelijk geen gepubliceerde informatie over waarvoor het wordt gebruikt:

Poort Omschrijving 80 Onbeveiligd webverkeer (HTTP) 443 Beveiligd webverkeer (HTTPS) 445 SMB-verkeer dat wordt gebruikt voor toegang tot bestandsshares in Azure File Storage 8787 Wordt gebruikt bij het maken van verbinding met RStudio op een rekenproces 18881 Wordt gebruikt om verbinding te maken met de taalserver om IntelliSense in te schakelen voor notebooks op een rekenproces. Protocol: Tenzij anders vermeld, gebruikt al het netwerkverkeer dat in dit artikel wordt vermeld TCP.

Basisconfiguratie

Deze configuratie doet de volgende veronderstellingen:

- U gebruikt docker-installatiekopieën die worden geleverd door een containerregister dat u opgeeft en maakt geen gebruik van installatiekopieën die door Microsoft worden geleverd.

- U gebruikt een persoonlijke Python-pakketopslagplaats en heeft geen toegang tot openbare pakketopslagplaatsen zoals

pypi.org,*.anaconda.comof*.anaconda.org. - De privé-eindpunten kunnen rechtstreeks met elkaar communiceren binnen het VNet. Alle services hebben bijvoorbeeld een privé-eindpunt in hetzelfde VNet:

- Azure Machine Learning-werkruimte

- Azure Storage-account (blob, bestand, tabel, wachtrij)

Binnenkomend verkeer

| Bron | Bron poorten |

Doel | Doelpoorten | Doel |

|---|---|---|---|---|

AzureMachineLearning |

Alle | VirtualNetwork |

44224 | Inkomend naar rekenproces/cluster. Alleen nodig als het exemplaar/cluster is geconfigureerd voor het gebruik van een openbaar IP-adres. |

Tip

Voor dit verkeer wordt standaard een netwerkbeveiligingsgroep (NSG) gemaakt. Zie Standaardbeveiligingsregels voor meer informatie.

Uitgaand verkeer

| Servicetag(s) | Poorten | Doel |

|---|---|---|

AzureActiveDirectory |

80, 443 | Verificatie met behulp van Microsoft Entra ID. |

AzureMachineLearning |

443, 8787, 18881 UDP: 5831 |

Azure Machine Learning Services gebruiken. |

BatchNodeManagement.<region> |

443 | Communicatie Azure Batch. |

AzureResourceManager |

443 | Azure-resources maken met Azure Machine Learning. |

Storage.<region> |

443 | Bekijk gegevens die zijn opgeslagen in het Azure Storage-account voor het rekencluster en rekenproces. Deze uitgaande gegevens kunnen worden gebruikt om gegevens te exfiltreren. Zie Bescherming tegen gegevensexfiltratie voor meer informatie. |

AzureFrontDoor.FrontEnd* Niet nodig in Microsoft Azure beheerd door 21Vianet. |

443 | Globaal toegangspunt voor Azure Machine Learning-studio. Afbeeldingen en omgevingen opslaan voor AutoML. |

MicrosoftContainerRegistry.<region> |

443 | Toegang tot Docker-installatiekopieën van Microsoft. |

Frontdoor.FirstParty |

443 | Toegang tot Docker-installatiekopieën van Microsoft. |

AzureMonitor |

443 | Wordt gebruikt voor het vastleggen van bewaking en metrische gegevens in Azure Monitor. Alleen nodig als u Azure Monitor niet hebt beveiligd voor de werkruimte. * Deze uitgaande gegevens worden ook gebruikt voor het vastleggen van informatie voor ondersteuningsincidenten. |

Belangrijk

Als een rekenproces of rekencluster is geconfigureerd voor geen openbaar IP-adres, heeft het standaard geen toegang tot internet. Als het nog steeds uitgaand verkeer naar internet kan verzenden, is dit vanwege de standaard uitgaande toegang van Azure en u beschikt over een NSG die uitgaand verkeer naar internet toestaat. We raden u niet aan de standaard uitgaande toegang te gebruiken. Als u uitgaande toegang tot internet nodig hebt, raden we u aan een van de volgende opties te gebruiken in plaats van de standaard uitgaande toegang:

- Azure Virtual Network NAT met een openbaar IP-adres: Zie de documentatie van Virtual Network NAT voor meer informatie over het gebruik van Virtual Network Nat.

- Door de gebruiker gedefinieerde route en firewall: maak een door de gebruiker gedefinieerde route in het subnet dat de berekening bevat. De volgende hop voor de route moet verwijzen naar het privé-IP-adres van de firewall, met een adresvoorvoegsel van 0.0.0.0/0.

Zie het artikel Standaard uitgaande toegang in Azure voor meer informatie.

Aanbevolen configuratie voor het trainen en implementeren van modellen

Uitgaand verkeer

| Servicetag(s) | Poorten | Doel |

|---|---|---|

MicrosoftContainerRegistry.<region> en AzureFrontDoor.FirstParty |

443 | Hiermee staat u het gebruik van Docker-installatiekopieën toe die Microsoft biedt voor training en deductie. Stelt ook de Azure Machine Learning-router in voor Azure Kubernetes Service. |

Als u installatie van Python-pakketten voor training en implementatie wilt toestaan, staat u uitgaand verkeer toe naar de volgende hostnamen:

Notitie

Dit is geen volledige lijst met de hosts die vereist zijn voor alle Python-resources op internet, alleen de meest gebruikte. Als u bijvoorbeeld toegang nodig hebt tot een GitHub-opslagplaats of andere host, moet u de vereiste hosts voor dat scenario identificeren en toevoegen.

| Hostnaam | Doel |

|---|---|

anaconda.com*.anaconda.com |

Wordt gebruikt om standaardpakketten te installeren. |

*.anaconda.org |

Wordt gebruikt om opslagplaatsgegevens op te halen. |

pypi.org |

Wordt gebruikt om afhankelijkheden van de standaardindex weer te geven, indien aanwezig, en de index wordt niet overschreven door gebruikersinstellingen. Als de index wordt overschreven, moet u ook toestaan *.pythonhosted.org. |

pytorch.org*.pytorch.org |

Wordt gebruikt door enkele voorbeelden op basis van PyTorch. |

*.tensorflow.org |

Wordt gebruikt door enkele voorbeelden op basis van Tensorflow. |

Scenario: RStudio installeren op rekenproces

Als u de installatie van RStudio op een rekenproces wilt toestaan, moet de firewall uitgaande toegang toestaan tot de sites waaruit de Docker-installatiekopie kan worden opgehaald. Voeg de volgende toepassingsregel toe aan uw Azure Firewall-beleid:

- Naam: AllowRStudioInstall

- Brontype: IP-adres

- Bron-IP-adressen: het IP-adresbereik van het subnet waar u het rekenproces gaat maken. Bijvoorbeeld:

172.16.0.0/24. - Doeltype: FQDN

- Doel-FQDN:

ghcr.io,pkg-containers.githubusercontent.com - Protocol:

Https:443

Als u de installatie van R-pakketten wilt toestaan, staat u uitgaand verkeer toe naar cloud.r-project.org. Deze host wordt gebruikt voor het installeren van CRAN-pakketten.

Notitie

Als u toegang nodig hebt tot een GitHub-opslagplaats of een andere host, moet u de vereiste hosts voor dat scenario identificeren en toevoegen.

Scenario: Rekencluster of rekenproces gebruiken met een openbaar IP-adres

Belangrijk

Een rekenproces of rekencluster zonder een openbaar IP-adres heeft geen inkomend verkeer van Azure Batch-beheer en Azure Machine Learning-services nodig. Als u echter meerdere berekeningen hebt en sommige hiervan een openbaar IP-adres gebruiken, moet u dit verkeer toestaan.

Wanneer u een Azure Machine Learning-rekenproces of rekencluster gebruikt (met een openbaar IP-adres), staat u inkomend verkeer van de Azure Machine Learning-service toe. Voor een rekenproces of rekencluster zonder openbaar IP-adres (preview) is deze binnenkomende communicatie niet vereist. Een netwerkbeveiligingsgroep waarmee dit verkeer dynamisch voor u wordt gemaakt, maar mogelijk moet u ook door de gebruiker gedefinieerde routes (UDR) maken als u een firewall hebt. Wanneer u een UDR voor dit verkeer maakt, kunt u IP-adressen of servicetags gebruiken om het verkeer te routeren.

Voor de Azure Machine Learning-service moet u het IP-adres van zowel de primaire als de secundaire regio's toevoegen. Zie de replicatie tussen regio's in Azure om de secundaire regio te vinden. Als uw Azure Machine Learning-service zich bijvoorbeeld in VS - oost 2 bevindt, is de secundaire regio VS - centraal.

Als u een lijst met IP-adressen van de Azure Machine Learning-service wilt ophalen, downloadt u de Azure IP-bereiken en servicetags en zoekt u in het bestand AzureMachineLearning.<region>naar , waar <region> is uw Azure-regio.

Belangrijk

De IP-adressen kunnen na verloop van tijd veranderen.

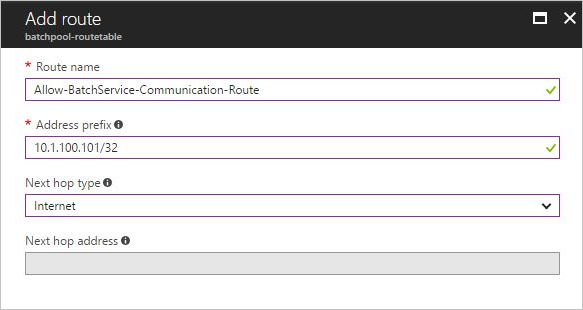

Bij het maken van de UDR stelt u het type Volgende hop in op Internet. Dit betekent dat de inkomende communicatie van Azure uw firewall overslaat voor toegang tot de load balancers met openbare IP-adressen van rekeninstanties en rekenclusters. UDR is vereist omdat compute-exemplaar en rekencluster willekeurige openbare IP-adressen krijgen tijdens het maken en u kunt de openbare IP-adressen niet kennen voordat u ze registreert op uw firewall, zodat het inkomend verkeer van Azure naar specifieke IP-adressen voor rekenproces en rekencluster kan worden toegestaan. In de volgende afbeelding ziet u een voorbeeld van een UDR op basis van IP-adressen in Azure Portal:

Zie Netwerkverkeer routeren met een routeringstabel voor informatie over het configureren van UDR.

Scenario: Firewall tussen Azure Machine Learning- en Azure Storage-eindpunten

U moet ook uitgaande toegang toestaan Storage.<region> op poort 445.

Scenario: Werkruimte gemaakt met de hbi_workspace vlag ingeschakeld

U moet ook uitgaande toegang tot Keyvault.<region>. Dit uitgaande verkeer wordt gebruikt voor toegang tot het sleutelkluisexemplaren voor de back-end Azure Batch-service.

Zie het artikel over gegevensversleuteling voor meer informatie over de hbi_workspace vlag.

Scenario: Kubernetes-rekenproces gebruiken

Kubernetes-cluster dat achter een uitgaande proxyserver of firewall wordt uitgevoerd, heeft extra uitgaande netwerkconfiguratie nodig.

- Configureer voor Kubernetes met Azure Arc-verbinding de Azure Arc-netwerkvereisten die nodig zijn voor Azure Arc-agents.

- Voor een AKS-cluster zonder Azure Arc-verbinding configureert u de netwerkvereisten voor de AKS-extensie.

Naast bovenstaande vereisten zijn ook de volgende uitgaande URL's vereist voor Azure Machine Learning,

| Uitgaand eindpunt | Poort | Omschrijving | Training | Deductie |

|---|---|---|---|---|

*.kusto.windows.net*.table.core.windows.net*.queue.core.windows.net |

443 | Vereist voor het uploaden van systeemlogboeken naar Kusto. | ✓ | ✓ |

<your ACR name>.azurecr.io<your ACR name>.<region>.data.azurecr.io |

443 | Azure Container Registry, vereist voor het ophalen van Docker-installatiekopieën die worden gebruikt voor machine learning-workloads. | ✓ | ✓ |

<your storage account name>.blob.core.windows.net |

443 | Azure Blob Storage, vereist voor het ophalen van machine learning-projectscripts, gegevens of modellen en het uploaden van taaklogboeken/uitvoer. | ✓ | ✓ |

<your workspace ID>.workspace.<region>.api.azureml.ms<region>.experiments.azureml.net<region>.api.azureml.ms |

443 | Azure Machine Learning Service-API. | ✓ | ✓ |

pypi.org |

443 | Python-pakketindex om pip-pakketten te installeren die worden gebruikt voor initialisatie van de trainingstaakomgeving. | ✓ | N.v.t. |

archive.ubuntu.comsecurity.ubuntu.comppa.launchpad.net |

80 | Vereist om de benodigde beveiligingspatches te downloaden. | ✓ | N.v.t. |

Notitie

- Vervang door

<your workspace workspace ID>uw werkruimte-id. De id vindt u in De Azure-portal- de pagina Machine Learning-resource - Eigenschappen - Werkruimte-id. - Vervang door

<your storage account>de naam van het opslagaccount. - Vervang door

<your ACR name>de naam van Azure Container Registry voor uw werkruimte. - Vervang door

<region>de regio van uw werkruimte.

Communicatievereisten in cluster

Als u de Azure Machine Learning-extensie op Kubernetes Compute wilt installeren, worden alle azure Machine Learning-gerelateerde onderdelen geïmplementeerd in een azureml naamruimte. De volgende communicatie in het cluster is nodig om ervoor te zorgen dat de ML-workloads goed werken in het AKS-cluster.

- De onderdelen in

azuremlnaamruimte moeten kunnen communiceren met de Kubernetes-API-server. - De onderdelen in

azuremlde naamruimte moeten met elkaar kunnen communiceren. - De onderdelen in

azuremlnaamruimte moeten kunnen communiceren metkube-dnsenkonnectivity-agentinkube-systemnaamruimte. - Als het cluster wordt gebruikt voor realtime deductie,

azureml-fe-xxxmoeten POD's kunnen communiceren met de geïmplementeerde model-POD's op 5001-poort in een andere naamruimte.azureml-fe-xxxPOD's moeten 11001, 12001, 12101, 12201, 20000, 8000, 8001, 9001 poorten voor interne communicatie openen. - Als het cluster wordt gebruikt voor realtime deductie, moeten de geïmplementeerde model-POD's op 9999-poort kunnen communiceren met

amlarc-identity-proxy-xxxPOD's.

Scenario: Visual Studio Code

De hosts in deze sectie worden gebruikt om Visual Studio Code-pakketten te installeren om een externe verbinding tot stand te brengen tussen Visual Studio Code en rekeninstanties in uw Azure Machine Learning-werkruimte.

Notitie

Dit is geen volledige lijst met de hosts die vereist zijn voor alle Visual Studio Code-resources op internet, alleen de meest gebruikte. Als u bijvoorbeeld toegang nodig hebt tot een GitHub-opslagplaats of andere host, moet u de vereiste hosts voor dat scenario identificeren en toevoegen. Zie Network Verbinding maken ions in Visual Studio Code voor een volledige lijst met hostnamen.

| Hostnaam | Doel |

|---|---|

*.vscode.dev*.vscode-unpkg.net*.vscode-cdn.net*.vscodeexperiments.azureedge.netdefault.exp-tas.com |

Vereist voor toegang tot vscode.dev (Visual Studio Code voor het web) |

code.visualstudio.com |

Vereist voor het downloaden en installeren van VS Code-desktop. Deze host is niet vereist voor VS Code Web. |

update.code.visualstudio.com*.vo.msecnd.net |

Wordt gebruikt om VS Code-serverbits op te halen die zijn geïnstalleerd op het rekenproces via een installatiescript. |

marketplace.visualstudio.comvscode.blob.core.windows.net*.gallerycdn.vsassets.io |

Vereist voor het downloaden en installeren van VS Code-extensies. Met deze hosts kan de externe verbinding rekeninstanties worden berekend met behulp van de Azure Machine Learning-extensie voor VS Code. Zie Verbinding maken naar een Azure Machine Learning-rekenproces in Visual Studio Code voor meer informatie |

raw.githubusercontent.com/microsoft/vscode-tools-for-ai/master/azureml_remote_websocket_server/* |

Wordt gebruikt om WebSocket-serverbits op te halen die zijn geïnstalleerd op het rekenproces. De websocket-server wordt gebruikt voor het verzenden van aanvragen van de Visual Studio Code-client (bureaubladtoepassing) naar de Visual Studio Code-server die wordt uitgevoerd op het rekenproces. |

vscode.download.prss.microsoft.com |

Wordt gebruikt voor het downloaden van CDN van Visual Studio Code |

Scenario: Firewall van derden of Azure Firewall zonder servicetags

De richtlijnen in deze sectie zijn algemeen, omdat elke firewall zijn eigen terminologie en specifieke configuraties heeft. Als u vragen hebt, raadpleegt u de documentatie voor de firewall die u gebruikt.

Tip

Als u Azure Firewall gebruikt en de FQDN's in deze sectie wilt gebruiken in plaats van servicetags te gebruiken, gebruikt u de volgende richtlijnen:

- FQDN's die gebruikmaken van HTTP/S-poorten (80 en 443) moeten worden geconfigureerd als toepassingsregels.

- FQDN's die gebruikmaken van andere poorten moeten worden geconfigureerd als netwerkregels.

Zie Verschillen in toepassingsregels versus netwerkregels voor meer informatie.

Als deze niet juist is geconfigureerd, kan de firewall problemen veroorzaken met het gebruik van uw werkruimte. Er zijn verschillende hostnamen die worden gebruikt door de Azure Machine Learning-werkruimte. De volgende secties bevatten hosts die vereist zijn voor Azure Machine Learning.

Api voor afhankelijkheden

U kunt ook de Azure Machine Learning REST API gebruiken om een lijst met hosts en poorten op te halen waarnaar u uitgaand verkeer moet toestaan. Gebruik de volgende stappen om deze API te gebruiken:

Een verificatietoken ophalen. De volgende opdracht laat zien hoe u de Azure CLI gebruikt om een verificatietoken en abonnements-id op te halen:

TOKEN=$(az account get-access-token --query accessToken -o tsv) SUBSCRIPTION=$(az account show --query id -o tsv)Roep de API aan. Vervang in de volgende opdracht de volgende waarden:

- Vervang

<region>door de Azure-regio waarin uw werkruimte zich bevindt. Bijvoorbeeld:westus2. - Vervang

<resource-group>door de resourcegroep die uw werkruimte bevat. - Vervang door

<workspace-name>de naam van uw werkruimte.

az rest --method GET \ --url "https://<region>.api.azureml.ms/rp/workspaces/subscriptions/$SUBSCRIPTION/resourceGroups/<resource-group>/providers/Microsoft.MachineLearningServices/workspaces/<workspace-name>/outboundNetworkDependenciesEndpoints?api-version=2018-03-01-preview" \ --header Authorization="Bearer $TOKEN"- Vervang

Het resultaat van de API-aanroep is een JSON-document. Het volgende fragment is een fragment van dit document:

{

"value": [

{

"properties": {

"category": "Azure Active Directory",

"endpoints": [

{

"domainName": "login.microsoftonline.com",

"endpointDetails": [

{

"port": 80

},

{

"port": 443

}

]

}

]

}

},

{

"properties": {

"category": "Azure portal",

"endpoints": [

{

"domainName": "management.azure.com",

"endpointDetails": [

{

"port": 443

}

]

}

]

}

},

...

Microsoft-hosts

De hosts in de volgende tabellen zijn eigendom van Microsoft en bieden services die nodig zijn voor de juiste werking van uw werkruimte. De tabellen bevatten hosts voor de openbare Azure-regio's, Azure Government en Microsoft Azure die worden beheerd door 21Vianet-regio's.

Belangrijk

Azure Machine Learning maakt gebruik van Azure Storage-accounts in uw abonnement en in door Microsoft beheerde abonnementen. Waar van toepassing worden de volgende termen gebruikt om onderscheid te maken tussen deze termen in deze sectie:

- Uw opslag: de Azure Storage-accounts in uw abonnement, die worden gebruikt voor het opslaan van uw gegevens en artefacten, zoals modellen, trainingsgegevens, trainingslogboeken en Python-scripts.>

- Microsoft Storage: Het Azure Machine Learning-rekenproces en rekenclusters zijn afhankelijk van Azure Batch en moeten toegang hebben tot opslag die zich in een Microsoft-abonnement bevindt. Deze opslag wordt alleen gebruikt voor het beheer van de rekeninstanties. Geen van uw gegevens wordt hier opgeslagen.

Algemene Azure-hosts

| Vereist voor | Hosts | Protocol | Poorten |

|---|---|---|---|

| Microsoft Entra ID | login.microsoftonline.com |

TCP | 80, 443 |

| Azure Portal | management.azure.com |

TCP | 443 |

| Azure Resource Manager | management.azure.com |

TCP | 443 |

Azure Machine Learning-hosts

Belangrijk

Vervang in de volgende tabel <storage> door de naam van het standaardopslagaccount voor uw Azure Machine Learning-werkruimte. Vervang door <region> de regio van uw werkruimte.

| Vereist voor | Hosts | Protocol | Poorten |

|---|---|---|---|

| Azure Machine Learning Studio | ml.azure.com |

TCP | 443 |

| API | *.azureml.ms |

TCP | 443 |

| API | *.azureml.net |

TCP | 443 |

| Modelbeheer | *.modelmanagement.azureml.net |

TCP | 443 |

| Geïntegreerd notebook | *.notebooks.azure.net |

TCP | 443 |

| Geïntegreerd notebook | <storage>.file.core.windows.net |

TCP | 443, 445 |

| Geïntegreerd notebook | <storage>.dfs.core.windows.net |

TCP | 443 |

| Geïntegreerd notebook | <storage>.blob.core.windows.net |

TCP | 443 |

| Geïntegreerd notebook | graph.microsoft.com |

TCP | 443 |

| Geïntegreerd notebook | *.aznbcontent.net |

TCP | 443 |

| AutoML NLP, Vision | automlresources-prod.azureedge.net |

TCP | 443 |

| AutoML NLP, Vision | aka.ms |

TCP | 443 |

Notitie

AutoML NLP, Vision wordt momenteel alleen ondersteund in openbare Azure-regio's.

Azure Machine Learning-rekenproces- en rekenclusterhosts

Tip

- De host voor Azure Key Vault is alleen nodig als uw werkruimte is gemaakt met de vlag hbi_workspace ingeschakeld.

- Poorten 8787 en 18881 voor het rekenproces zijn alleen nodig wanneer uw Azure Machine-werkruimte een privé-eindpunt heeft.

- Vervang in de volgende tabel

<storage>door de naam van het standaardopslagaccount voor uw Azure Machine Learning-werkruimte. - Vervang in de volgende tabel door

<region>de Azure-regio die uw Azure Machine Learning-werkruimte bevat. - Websocket-communicatie moet zijn toegestaan voor het rekenproces. Als u websocket-verkeer blokkeert, werken Jupyter-notebooks niet correct.

| Vereist voor | Hosts | Protocol | Poorten |

|---|---|---|---|

| Rekencluster/exemplaar | graph.windows.net |

TCP | 443 |

| Rekenproces | *.instances.azureml.net |

TCP | 443 |

| Rekenproces | *.instances.azureml.ms |

TCP | 443, 8787, 18881 |

| Rekenproces | <region>.tundra.azureml.ms |

UDP | 5831 |

| Rekenproces | *.<region>.batch.azure.com |

WILLEKEURIG | 443 |

| Rekenproces | *.<region>.service.batch.azure.com |

WILLEKEURIG | 443 |

| Toegang tot Microsoft Storage | *.blob.core.windows.net |

TCP | 443 |

| Toegang tot Microsoft Storage | *.table.core.windows.net |

TCP | 443 |

| Toegang tot Microsoft Storage | *.queue.core.windows.net |

TCP | 443 |

| Uw opslagaccount | <storage>.file.core.windows.net |

TCP | 443, 445 |

| Uw opslagaccount | <storage>.blob.core.windows.net |

TCP | 443 |

| Azure Key Vault | *.vault.azure.net | TCP | 443 |

Docker-installatiekopieën onderhouden door Azure Machine Learning

| Vereist voor | Hosts | Protocol | Poorten |

|---|---|---|---|

| Microsoft Container Registry | mcr.microsoft.com*.data.mcr.microsoft.com |

TCP | 443 |

Tip

- Azure Container Registry is vereist voor elke aangepaste Docker-installatiekopieën. Dit omvat kleine wijzigingen (zoals extra pakketten) voor basisinstallatiekopieën van Microsoft. Het is ook vereist voor het interne proces voor het indienen van trainingstaken van Azure Machine Learning.

- Microsoft Container Registry is alleen nodig als u van plan bent de standaard Docker-installatiekopieën van Microsoft te gebruiken en door de gebruiker beheerde afhankelijkheden in te schakelen.

- Als u van plan bent federatieve identiteit te gebruiken, volgt u het artikel Aanbevolen procedures voor het beveiligen van Active Directory Federation Services .

Gebruik ook de informatie in de berekening met openbare IP-sectie om IP-adressen toe te voegen voor BatchNodeManagement en AzureMachineLearning.

Zie Uitgaand verkeer in Azure Kubernetes Service beperken voor informatie over het beperken van de toegang tot modellen die zijn geïmplementeerd in AKS.

Bewaking, metrische gegevens en diagnostische gegevens

Als u Azure Monitor niet hebt beveiligd voor de werkruimte, moet u uitgaand verkeer naar de volgende hosts toestaan:

Als u Azure Monitor niet hebt beveiligd voor de werkruimte, moet u uitgaand verkeer naar de volgende hosts toestaan:

Notitie

De informatie die bij deze hosts is geregistreerd, wordt ook gebruikt door Microsoft Ondersteuning om eventuele problemen te diagnosticeren die u ondervindt met uw werkruimte.

dc.applicationinsights.azure.comdc.applicationinsights.microsoft.comdc.services.visualstudio.com*.in.applicationinsights.azure.com

Zie IP-adressen die worden gebruikt door Azure Monitor voor een lijst met IP-adressen voor deze hosts.

Volgende stappen

Dit artikel maakt deel uit van een reeks over het beveiligen van een Azure Machine Learning-werkstroom. Zie de andere artikelen in deze reeks:

Zie zelfstudie: Azure Firewall implementeren en configureren met behulp van Azure Portal voor meer informatie over het configureren van Azure Firewall.