Beveiligingsbeheer in Azure

Azure-abonnees kunnen hun cloudomgevingen beheren vanaf meerdere apparaten, waaronder beheerwerkstations, de pc's van ontwikkelaars en zelfs apparaten van bevoegde eindgebruikers met taakspecifieke rechten. In sommige gevallen worden beheerfuncties uitgevoerd via op het web gebaseerde consoles, zoals de Azure Portal. In andere gevallen zijn er mogelijk directe verbindingen met Azure van on-premises systemen via VPN's (Virtual Private Networks), Terminal Services, clienttoepassingsprotocollen of (programmatisch) het klassieke Azure-implementatiemodel. Clienteindpunten kunnen bovendien zowel in een domein zijn samengevoegd als op zichzelf staand en niet-beheerd zijn, zoals tablets en smartphones.

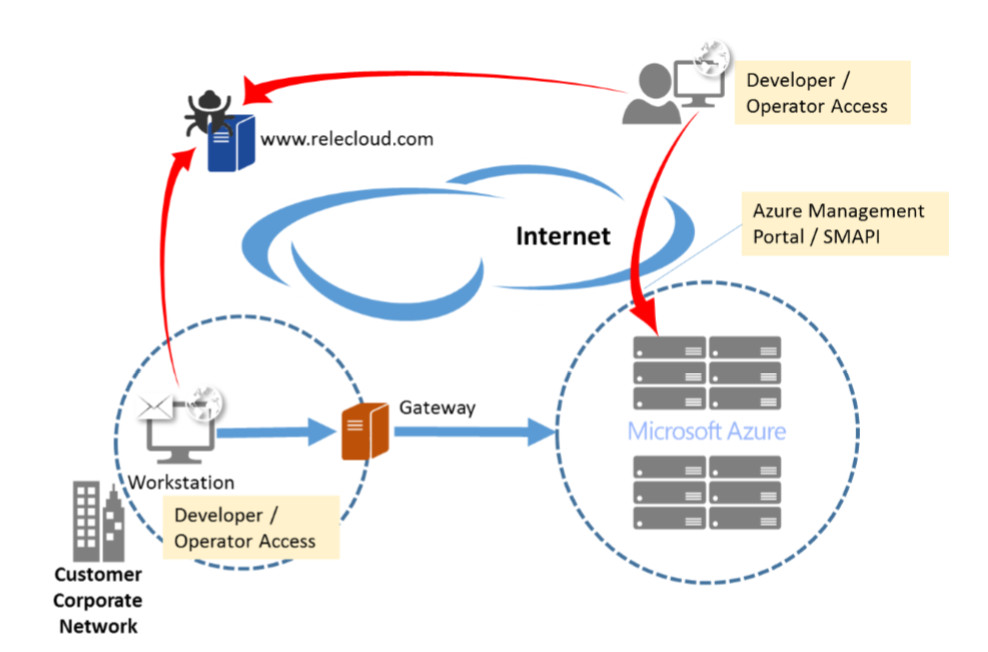

Hoewel meerdere mogelijkheden voor toegang en beheer uitgebreide opties bieden, kan deze verscheidenheid voor een cloudimplementatie aanzienlijke risico's met zich meebrengen. Het beheren, volgen en controleren van beheeracties kan hierdoor worden bemoeilijkt. Deze verscheidenheid kan ook leiden tot beveiligingsrisico's, omdat er ongereglementeerde toegang plaatsvindt tot clienteindpunten die worden gebruikt voor het beheer van cloudservices. Het gebruik van algemene of persoonlijke werkstations voor het ontwikkelen en beheren van infrastructuur brengt onvoorspelbare bedreigingen met zich mee voor bijvoorbeeld surfen op internet (denk aan waterhole-aanvallen) of e-mail (zoals social engineering en phishing).

Het potentieel voor aanvallen neemt toe in dit type omgeving, omdat het lastig is om beveiligingsbeleid en mechanismen samen te stellen om de toegang tot Azure-interfaces (zoals SMAPI) op de juiste wijze te beheren vanaf veel verschillende eindpunten.

Bedreigingen bij extern beheer

Aanvallers proberen vaak bevoegde toegang te krijgen door accountreferenties te misbruiken (bijvoorbeeld door het wachtwoord te kraken via brute force, phishing of credential harvesting) of door gebruikers met een truc aan te zetten tot het uitvoeren van schadelijke code (bijvoorbeeld op schadelijke websites met drive-by downloads of in schadelijke e-mailbijlagen). In een extern beheerde cloudomgeving kunnen accountschendingen leiden tot een verhoogd risico omdat gebruikers altijd en overal toegang hebben.

Zelfs met strikte besturingselementen voor primaire beheerdersaccounts kunnen gebruikersaccounts op lager niveau worden gebruikt om zwakke plekken in de beveiligingsstrategie van één te benutten. Een gebrek aan correcte beveiligingstraining kan leiden tot schendingen door het onbedoeld vrijgeven van accountgegevens.

Wanneer een gebruikerswerkstation ook voor beheertaken wordt gebruikt, kan er op veel verschillende punten inbreuk plaatsvinden. Dit kan bijvoorbeeld wanneer gebruikers op internet surfen, wanneer ze open-sourcebestanden of bestanden van derden gebruiken, of als er een schadelijk document met een Trojaans paard wordt geopend.

In het algemeen kunnen de meeste gerichte aanvallen die tot inbreuk op gegevens leiden, worden herleid tot browseraanvallen, invoegtoepassingen (zoals Flash, PDF, Java) of spear phishing (e-mail) op desktopapparaten. Als deze apparaten worden gebruikt voor ontwikkeling of voor het beheren van andere assets, hebben ze mogelijk machtigingen op beheerniveau of serviceniveau voor toegang met bewerkingsrechten tot liveservers of netwerkapparaten.

Grondbeginselen van operationele beveiliging

Voor veiliger beheer en bewerkingen kunt u het kwetsbaarheid voor aanvallen van een client minimaliseren door het aantal mogelijke toegangspunten te verminderen. Dit kan worden gedaan via beveiligingsprincipes: 'scheiding van taken' en 'scheiding van omgevingen'.

Scheid gevoelige functies van elkaar om de kans te verkleinen dat een fout op één niveau leidt tot een inbreuk op een ander niveau. Voorbeelden:

- Beheertaken mogen niet worden gecombineerd met activiteiten die kunnen leiden tot een inbreuk (bijvoorbeeld malware in de e-mail van een beheerder die vervolgens een infrastructuurserver infecteert).

- Een werkstation dat wordt gebruikt voor bewerkingen met een hoge gevoeligheid, mag niet hetzelfde systeem zijn dat wordt gebruikt voor risicovolle doeleinden, zoals surfen op internet.

Verminder de kwetsbaarheid voor aanvallen door onnodige software te verwijderen. Voorbeeld:

- Standaardbeheer, ondersteuning of ontwikkelwerkstation mag geen installatie van een e-mailclient of andere productiviteitstoepassingen vereisen als het belangrijkste doel van het apparaat is om cloudservices te beheren.

Clientsystemen die beheerderstoegang hebben tot infrastructuuronderdelen, moeten worden onderworpen aan het strengst mogelijke beleid, zodat beveiligingsrisico's worden beperkt. Voorbeelden:

- Beveiligingsbeleid kan bestaan uit instellingen voor groepsbeleid die geen open internettoegang toestaan voor het apparaat en een beperkende firewallconfiguratie gebruiken.

- Gebruik VPN-verbindingen met internetprotocolbeveiliging (IPsec) als u directe toegang nodig hebt.

- Configureer afzonderlijke Active Directory-domeinen voor beheer en voor ontwikkeling.

- Isoleer en filter het netwerkverkeer van werkstations.

- Gebruik antimalwaresoftware.

- Implementeer Multi-Factor Authentication om het risico van gestolen referenties te verminderen.

Door toegangsbronnen te consolideren en niet-beheerde eindpunten te verwijderen, vereenvoudigt u ook uw beheertaken.

Beveiliging voor extern beheer van Azure

Azure biedt beveiligingsmethoden om beheerders te helpen met het beheer van cloudservices en virtuele machines in Azure. Tot deze methoden behoren onder meer:

- Verificatie en op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC).

- Bewaking, logboekregistratie en controle.

- Certificaten en gecodeerde communicatie.

- Een webbeheerportal.

- Filteren van netwerkpakketten.

Met de beveiligingsconfiguratie aan de clientzijde en de datacenterimplementatie van een beheergateway kunt u de toegang van beheerders tot cloudtoepassingen en -gegevens beperken en bewaken.

Notitie

Bepaalde aanbevelingen in dit artikel kunnen leiden tot een toegenomen gebruik van gegevens, het netwerk en computerresources, en verhogen mogelijk de kosten van uw licentie of abonnement.

Beperkt werkstation voor beheer

Beperking van een werkstation heeft als doel om alle functies te elimineren, behalve de functies die echt onmisbaar zijn voor de werking van het apparaat. Zo wordt het risico op aanvallen zo laag mogelijk gemaakt. Als u een systeem beperkt, minimaliseert u het aantal geïnstalleerde services en toepassingen, beperkt u het uitvoeren van toepassingen, staat u netwerktoegang alleen toe als dit noodzakelijk is en houdt u het systeem altijd up-to-date. Daarnaast kunt u door het gebruik van een beperkt werkstation voor beheer de beheertools en -activiteiten scheiden van taken voor eindgebruikers.

Binnen een on-premises bedrijfsomgeving kunt u de kwetsbaarheid van de fysieke infrastructuur beperken via speciale beheernetwerken, serverruimten met kaarttoegang, en werkstations die worden uitgevoerd in beveiligde gebieden van het netwerk. In een cloud- of hybride IT-model is het moeilijker om beheerservices te beveiligen vanwege het gebrek aan fysieke toegang tot de IT-bronnen. Implementatie van veiligheidsoplossingen vereist zorgvuldige softwareconfiguratie, op beveiliging gerichte processen en uitgebreid beleid.

Het gebruik van een minimale bevoegdheden geminimaliseerde softwarevoetafdruk op een vergrendeld werkstation voor cloudbeheer en voor toepassingsontwikkeling kan het risico op beveiligingsincidenten verminderen door het extern beheer en de ontwikkelomgevingen te standaardiseren. Een beperkte werkstationsconfiguratie kan helpen voorkomen dat er inbreuk plaatsvindt op accounts die worden gebruikt voor het beheer van kritieke cloudbronnen. Dit wordt bereikt door veelgebruikte routes voor schadelijke software en aanvallen af te sluiten. U kunt Windows AppLocker en Hyper-V-technologie gebruiken om het gedrag van clientsystemen te beheren en te isoleren, en bedreigingen te verhelpen, waaronder e-mail en surfen op internet.

Op een beveiligd werkstation voert de beheerder een standaardgebruikersaccount uit (waarmee uitvoering op beheerniveau wordt geblokkeerd) en de bijbehorende toepassingen worden beheerd door een acceptatielijst. De basiselementen van een beperkt werkstation zijn:

- Actief scannen en patchen. Implementeer antimalwaresoftware, voer reguliere scans op zwakke plekken uit en werk tijdig alle werkstations bij naar de meest recente beveiligingsupdate.

- Beperkte functionaliteit. Verwijder alle toepassingen die niet nodig zijn en schakel overbodige (opstart)services uit.

- Beperkte netwerktoegang. Gebruik Windows Firewall-regels om alleen geldige IP-adressen, poorten en URL's met betrekking tot het beheer van Azure toe te staan. Zorg er ook voor dat inkomende externe verbindingen met het werkstation worden geblokkeerd.

- Beperkte uitvoering van software. Sta alleen een set vooraf gedefinieerde uitvoerbare bestanden toe die nodig zijn voor het uitvoeren van beheer (ook wel 'standaard weigeren' genoemd). Standaard moeten gebruikers worden geweigerd om een programma uit te voeren, tenzij dit expliciet is gedefinieerd in de acceptatielijst.

- Minimale bevoegdheden. Gebruikers van beheerwerkstations mogen geen beheerdersbevoegdheden hebben op de lokale computer zelf. Op deze manier kunnen ze de systeemconfiguratie of de systeembestanden niet opzettelijk of onbedoeld wijzigen.

U kunt dit afdwingen via Groepsbeleidsobjecten (GPO's) in Active Directory Domain Services (AD DS) en door uw (lokale) beheerdomein toe te passen op alle beheeraccounts.

Services, toepassingen en gegevens beheren

Azure-cloudservices worden geconfigureerd via de Azure Portal of SMAPI, hetzij met behulp van de Windows PowerShell-opdrachtregelinterface, hetzij met een op maat gemaakte toepassing die gebruikmaakt van deze RESTful-interfaces. Services die deze mechanismen gebruiken, zijn Onder andere Microsoft Entra ID, Azure Storage, Azure Websites en Azure Virtual Network.

Geïmplementeerde toepassingen voor virtuele machines bieden indien nodig hun eigen clienthulpprogramma's en interfaces, zoals de Microsoft Management Console (MMC), een enterprise-beheerconsole (zoals Microsoft System Center of Windows Intune) of een andere beheertoepassing van Microsoft SQL Server Management Studio. Deze hulpprogramma's bevinden zich meestal in een bedrijfsomgeving of clientnetwerk. Ze zijn mogelijk afhankelijk van specifieke netwerkprotocollen, zoals Remote Desktop Protocol (RDP), die directe, stateful verbindingen vereisen. Sommige hebben mogelijk webinterfaces die niet open of toegankelijk moeten zijn via internet.

U kunt de toegang tot beheer van infrastructuur- en platformservices in Azure beperken met behulp van meervoudige verificatie, X.509-beheercertificaten en firewallregels. De Azure Portal en SMAPI vereisen Transport Layer Security (TLS). Services en toepassingen die u in Azure implementeert, vereisen echter dat u passende beveiligingsmaatregelen neemt op basis van uw toepassing. Deze methoden kunnen vaak eenvoudiger worden ingeschakeld met behulp van een gestandaardiseerde configuratie voor beperkte werkstations.

Richtlijnen voor beveiliging

Over het algemeen is het helpen beveiligen van beheerderswerkstations voor gebruik met de cloud vergelijkbaar met de procedures die worden gebruikt voor elk on-premises werkstation. Bijvoorbeeld geminimaliseerde build- en beperkende machtigingen. Sommige unieke aspecten van cloudbeheer lijken meer op extern beheer of out-of-band-enterprise-beheer. Hierbij horen het gebruiken en controleren van referenties, verbeterde beveiliging van externe toegang, en bedreigingsdetectie en -respons.

Verificatie

U kunt Azure-aanmeldingsbeperkingen gebruiken om de bron-IP-adressen te beperken die toegang hebben tot beheerhulpprogramma's, en om toegangsaanvragen te controleren. Om Azure te helpen beheerclients (werkstations en/of toepassingen) te identificeren, kunt u zowel SMAPI (via door de klant ontwikkelde hulpprogramma's zoals Windows PowerShell-cmdlets) als Azure Portal configureren om te vereisen dat er beheercertificaten aan de clientzijde worden geïnstalleerd, naast TLS/SSL-certificaten. We raden u ook aan Multi-Factor Authentication verplicht te stellen voor beheerderstoegang.

Sommige toepassingen of services die u in Azure implementeert, hebben mogelijk hun eigen verificatiemechanismen voor toegang tot zowel eindgebruikers als beheerders, terwijl andere volledig profiteren van Microsoft Entra-id. Afhankelijk van of u referenties federeert via Active Directory Federation Services (AD FS), het gebruik van adreslijstsynchronisatie of het onderhouden van gebruikersaccounts uitsluitend in de cloud, helpt Microsoft Identity Manager (onderdeel van Microsoft Entra ID P1 of P2) u bij het beheren van identiteitslevenscycli tussen de resources.

Connectiviteit

Er zijn diverse methoden die u kunt gebruiken om clientverbindingen met uw virtuele netwerken in Azure te beveiligen. Twee van deze mechanismen, site-naar-site-VPN (S2S) en punt-naar-site-VPN (P2S), maken het gebruik van industriestandaard IPsec (S2S) mogelijk voor versleuteling en tunneling. Wanneer Azure verbinding maakt met openbaar Azure-servicesbeheer, zoals Azure Portal, vereist Azure Hypertext Transfer Protocol Secure (HTTPS).

Een zelfstandig beveiligd werkstation dat geen verbinding maakt met Azure via een RD-gateway, moet gebruikmaken van het punt-naar-site-VPN op basis van SSTP om de eerste verbinding met het virtuele Azure-netwerk te maken en vervolgens een RDP-verbinding tot stand te brengen met afzonderlijke virtuele machines vanuit de VPN-tunnel.

Beheercontrole versus beleid afdwingen

Er zijn in principe twee methoden voor het beveiligen van beheerprocessen: controle en het afdwingen van beleid. Als u beide methoden toepast, beschikt u over uitgebreide beheermogelijkheden, maar dit is wellicht niet in alle gevallen mogelijk. Elke benadering brengt haar eigen risico's, kosten en tijdsinvestering met zich mee voor het beheren van beveiliging, met name met betrekking tot het vertrouwen dat wordt geplaatst in gebruikers en de systeemarchitectuur.

Bewaking, logboekregistratie en controle bieden een basis voor het bijhouden en het begrijpen van beheeractiviteiten, maar vanwege de grote hoeveelheid gegevens die wordt gegenereerd, is het niet altijd haalbaar om alle acties nauwgezet te controleren. Het controleren van de effectiviteit van de beleidsregels voor beheer is echter een aanbevolen procedure.

Als u beleid afdwingt dat strikt toegangsbeheer omvat, implementeert u programmatische mechanismen waarmee wordt bepaald welke acties beheerders mogen uitvoeren. Bovendien zorgt dergelijk beleid er mede voor dat alle mogelijke beschermingsmaatregelen worden gebruikt. Het afdwingen wordt vastgelegd in een logboek. Hier wordt ook opgenomen wie wat heeft gedaan, op welk tijdstip en vanaf welk apparaat. Aan de hand van het logboek kunt u ook nagaan en vergelijken hoe beheerders omgaan met het beleid. Daarnaast biedt het logboek bewijs van de uitgevoerde activiteiten

Clientconfiguratie

Voor beperkte werkstations raden we drie primaire configuraties aan. De verschillen tussen deze configuraties hebben voornamelijk betrekking op de kosten, de gebruiksmogelijkheden en de toegankelijkheid. Het beveiligingsprofiel is echter voor alle opties vergelijkbaar. De volgende tabel geeft een korte analyse van de voordelen en de risico's van elk van de opties. (Houd er rekening mee dat 'zakelijke pc' verwijst naar een standaardconfiguratie voor desktop-pc's die voor alle domeingebruikers worden geïmplementeerd, ongeacht rollen.)

| Configuratie | Vergoedingen | Nadelen |

|---|---|---|

| Zelfstandig, beperkt werkstation | Strak beheerd werkstation | Hogere kosten voor speciale desktop-pc’s |

| - | Minder risico op misbruik van zwakke plekken in toepassingen | Meer tijd/werk nodig voor beheer |

| - | Duidelijke scheiding van functies | - |

| Zakelijke pc als virtuele machine | Lagere kosten voor hardware | - |

| - | Scheiding van rollen en toepassingen | - |

Het is belangrijk dat het beperkte werkstation de host is en niet de gast, met niets tussen het hostbesturingssysteem en de hardware. Volgens het 'schone bronprincipe' (ook wel 'secure origin' genoemd) betekent dat de host het meest beveiligd moet zijn. Anders is het beperkte werkstation (gast) onderhevig aan aanvallen op het systeem waarop het wordt gehost.

U kunt de beheerfuncties verder scheiden door voor alle beperkte werkstations gebruik te maken van speciale systeemkopieën met uitsluitend de hulpprogramma's en machtigingen die nodig zijn voor het beheer van geselecteerde Azure- en cloudtoepassingen. Voor de benodigde taken implementeert u dan specifieke lokale AD DS-groepsbeleidsobjecten.

Voor IT-omgevingen die geen on-premises infrastructuur hebben (groepsbeleidsobjecten hebben bijvoorbeeld geen toegang tot een lokaal AD DS-exemplaar omdat alle servers zich in de cloud bevinden), kan een service zoals Microsoft Intune de implementatie en het onderhoud van werkstationconfiguraties vereenvoudigen.

Zelfstandig, beperkt werkstation voor beheer

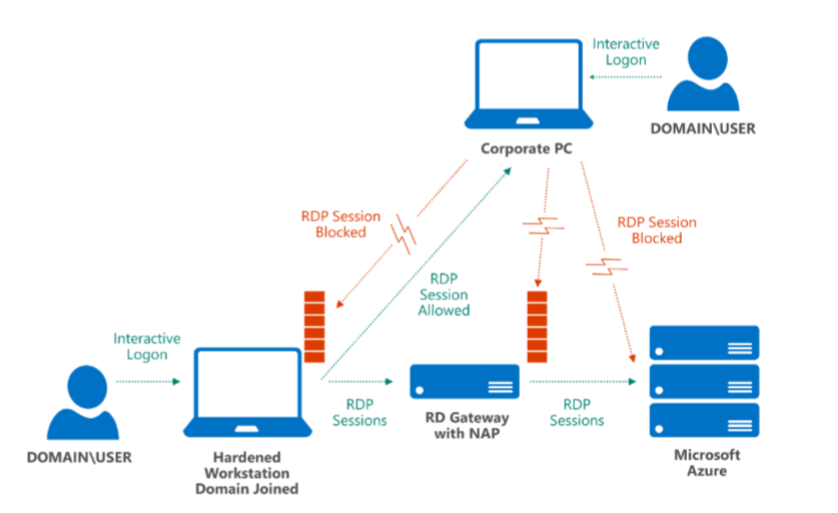

Met een zelfstandig, beperkt werkstation hebben beheerders een pc of laptop die ze voor beheertaken gebruiken en een andere, afzonderlijke pc of laptop voor andere taken. In het scenario voor zelfstandige beperkte werkstations (zie hieronder) is het lokale exemplaar van Windows Firewall (of een niet-Microsoft-clientfirewall) zo geconfigureerd dat binnenkomende verbindingen, zoals RDP, worden geblokkeerd. De beheerder kan zich aanmelden bij het beveiligde werkstation en een RDP-sessie starten die verbinding maakt met Azure na het tot stand brengen van een VPN-verbinding met een virtueel Azure-netwerk, maar kan zich niet aanmelden bij een zakelijke pc en RDP gebruiken om verbinding te maken met het beperkte werkstation zelf.

Zakelijke pc als virtuele machine

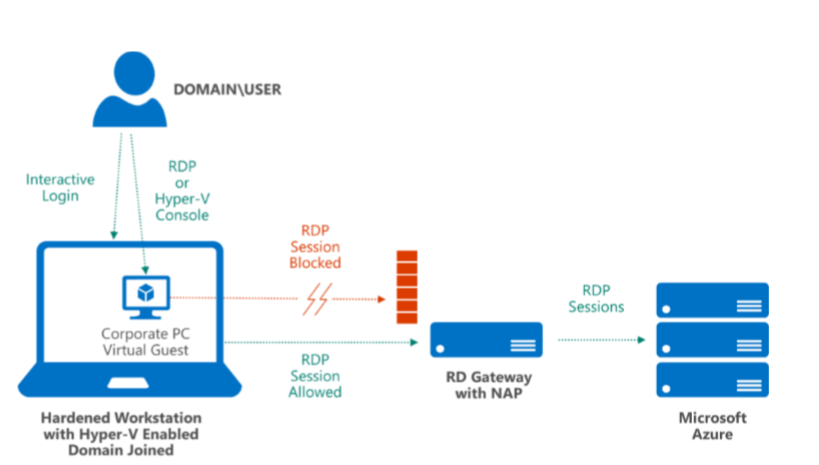

In gevallen waarin een afzonderlijk zelfstandig, beperkt werkstation te duur is of onhandig, kan het beperkte werkstation een virtuele machine hosten voor het uitvoeren van niet-beheertaken.

Ter voorkoming van diverse beveiligingsrisico's die voortvloeien uit het gebruik van hetzelfde werkstation voor systeembeheer en voor andere dagelijkse taken, kunt u op het beperkte werkstation een virtuele machine met Windows Hyper-V implementeren. Deze virtuele machine kan vervolgens worden gebruikt als zakelijke pc. De bedrijfs-pc-omgeving kan geïsoleerd blijven van de host, waardoor de kwetsbaarheid voor aanvallen wordt verminderd en de dagelijkse activiteiten van de gebruiker (zoals e-mail) worden verwijderd uit co-existentie met gevoelige beheertaken.

De virtuele machine die als zakelijke pc wordt gebruikt, wordt uitgevoerd in een beveiligde ruimte en biedt de benodigde gebruikerstoepassingen. De host blijft een 'schone bron' en dwingt strikt netwerkbeleid af in het hoofdbesturingssysteem (bijvoorbeeld het blokkeren van RDP-toegang vanaf de virtuele machine).

Aanbevolen procedures

Houd rekening met de volgende aanvullende richtlijnen wanneer u toepassingen en gegevens in Azure beheert.

Wat u wel en wat u niet moet doen

Stel niet dat aan een werkstation is vergrendeld dat niet hoeft te worden voldaan aan andere algemene beveiligingsvereisten. Vanwege de verhoogde toegangsniveaus waarover beheerdersaccounts over het algemeen beschikken, is het mogelijke risico juist hoger. In onderstaande tabel ziet u voorbeelden van risico's en alternatieve veilige handelswijzen.

| Niet doen | Wel doen |

|---|---|

| Stuur geen e-mailreferenties voor beheerderstoegang of andere geheimen (bijvoorbeeld TLS/SSL of beheercertificaten) | Waarborg de vertrouwelijkheid door gebruikersnamen en wachtwoorden voor accounts mondeling door te geven (maar spreek ze niet op iemands voicemail in), voer een externe installatie van client/server-certificaten uit (via een gecodeerde sessie), voer downloads uit vanaf een beveiligde netwerkshare of distribueer gegevens handmatig via verwisselbare media. |

| - | Beheer de levenscycli van uw beheercertificaat proactief. |

| Sla wachtwoorden niet op in toepassingsopslag (zoals een spreadsheet, een SharePoint-site of een bestandsshare) als ze niet zijn versleuteld of er geen hash-bewerking op is uitgevoerd. | Stel richtlijnen voor beveiligingsbeheer en beleid voor het beperken van het systeem op en pas deze toe op uw ontwikkelomgeving. |

| Deel geen accounts en wachtwoorden tussen beheerders, en gebruik wachtwoorden niet voor meerdere gebruikersaccounts of services, vooral als deze betrekking hebben op sociale media of andere niet-beheeractiviteiten. | Maak een toegewezen Microsoft-account voor het beheren van uw Azure-abonnement, een account dat niet wordt gebruikt voor persoonlijke e-mail. |

| Verzend configuratiebestanden niet via e-mail. | Configuratiebestanden en -profielen moeten worden geïnstalleerd vanuit een vertrouwde bron (bijvoorbeeld een gecodeerd USB-flashstation), niet via een methode waarmee gemakkelijk inbreuk kan worden gepleegd, zoals e-mail. |

| Gebruik geen zwakke of eenvoudige wachtwoorden. | Sterk wachtwoordbeleid, verloopcycli (change-on-first-use), consoletime-outs en automatische accountvergrendelingen afdwingen. Gebruik een beheersysteem met clientwachtwoorden met Multi-Factor Authentication voor wachtwoordtoegang tot de kluis. |

| Stel beheerpoorten niet bloot aan internet. | Vergrendel Azure-poorten en -IP-adressen om de beheertoegang te beperken. |

| - | Gebruik voor alle beheerverbindingen firewalls, VPN-verbindingen en NAP. |

Azure-bewerkingen

Binnen de werking van Microsoft van Azure gebruiken operationele technici en ondersteuningsmedewerkers die toegang hebben tot de productiesystemen van Azure, vaste werkstation-pc's met VM's die erop zijn ingericht voor interne bedrijfsnetwerktoegang en -toepassingen (zoals e-mail, intranet, enzovoort). Alle beheerwerkstationcomputers hebben TPM's, het hostbootstation wordt versleuteld met BitLocker en ze worden gekoppeld aan een speciale organisatie-eenheid (OE) in het primaire bedrijfsdomein van Microsoft.

Systeembeveiliging wordt afgedwongen via groepsbeleid en software wordt centraal bijgewerkt. Voor controle en analyse worden vanaf de beheerwerkstations gebeurtenislogboekgegevens (bijvoorbeeld voor beveiliging en AppLocker) verzameld en opgeslagen op een centrale locatie.

Bovendien worden speciale jumpboxs in het microsoft-netwerk waarvoor tweeledige verificatie is vereist, gebruikt om verbinding te maken met het productienetwerk van Azure.

Controlelijst voor Azure-beveiliging

Door het aantal taken te minimaliseren dat beheerders op een beperkt werkstation kunnen uitvoeren, vermindert u de kwetsbaarheid van uw ontwikkel- en beheeromgeving. Pas de volgende technologieën toe om uw beperkte werkstation te beveiligen:

- Een webbrowser is een belangrijk toegangspunt voor schadelijke code vanwege de uitgebreide interacties met externe servers. Controleer uw clientbeleid en dwing het uitvoeren af in de beveiligde modus, het uitschakelen van invoegtoepassingen en het uitschakelen van bestandsdownloads. Zorg ervoor dat er beveiligingswaarschuwingen worden weergegeven. Profiteer van internetzones en maak een lijst met vertrouwde sites waarvoor u afdoende beveiliging hebt geconfigureerd. Blokkeer alle andere sites en code in de browser, zoals ActiveX en Java.

- Standaardgebruiker. Aanmelden als standaardgebruiker heeft diverse voordelen. Het belangrijkste voordeel is dat het stelen van beheerdersreferenties via schadelijke software moeilijker wordt. Daarnaast heeft een standaardgebruikersaccount geen verhoogde bevoegdheden voor het hoofdbesturingssysteem en zijn veel configuratieopties en API's standaard vergrendeld.

- Programmacode ondertekenen. Ondertekening van de programmacode van alle hulpprogramma's en scripts die door beheerders worden gebruikt, biedt een goed te beheren methode voor het implementeren van beleid voor het vergrendelen van toepassingen. Hashes worden niet geschaald met snelle wijzigingen in de code en bestandspaden bieden geen hoog beveiligingsniveau. Stel het PowerShell-uitvoeringsbeleid voor Windows-computers in.

- Groepsbeleid. Maak een overkoepelend beheerbeleid dat wordt toegepast op alle domeinwerkstations die voor beheer worden gebruikt (en blokkeer de toegang vanaf alle overige werkstations), evenals op gebruikersaccounts die op die werkstations worden geverifieerd.

- Inrichting met verbeterde beveiliging. Bescherm de installatiekopie van uw beperkte basiswerkstation om het risico op inbreuk te reduceren. Gebruik beveiligingsmaatregelen zoals versleuteling en isolatie voor het opslaan van installatiekopieën, virtuele machines en scripts, en beperk de toegang (gebruik bijvoorbeeld een controleerbaar in-/uitcheckproces).

- Patchen. Onderhoud een consistente build (of heb afzonderlijke installatiekopieën voor ontwikkeling, bewerkingen en andere beheertaken), scan regelmatig op wijzigingen en malware, houd de build up-to-date en activeer alleen machines wanneer ze nodig zijn.

- Governance. Gebruik AD DS GPO's om de Windows-interfaces van alle beheerders te beheren, zoals het delen van bestanden. Voer voor beheerwerkstations controle-, bewakings- en logboekregistratieprocessen uit. Houd toegang en gebruik van alle beheerders en ontwikkelaars bij.

Samenvatting

Met behulp van een beperkte werkstationconfiguratie voor het beheer van uw Azure-cloudservices, virtuele machines en toepassingen kunt u diverse risico's en bedreigingen voorkomen die het op afstand beheren van kritieke IT-infrastructuur met zich meebrengt. Zowel Azure als Windows biedt methoden die u kunt gebruiken voor beveiliging en beheer van communicatie, verificatie en clientgedrag.

Volgende stappen

De volgende resources zijn beschikbaar voor algemene informatie over Azure en gerelateerde Microsoft-services:

- Privileged Access beveiligen: krijg de technische details voor het ontwerpen en bouwen van een beveiligd beheerwerkstation voor Azure-beheer

- Microsoft Trust Center: informatie over de functionaliteit van het Azure-platform voor het beschermen van de Azure-infrastructuur en de in Azure uitgevoerde workloads

- Microsoft Security Response Center : waar Beveiligingsproblemen van Microsoft, inclusief problemen met Azure, kunnen worden gerapporteerd of via e-mail naar secure@microsoft.com