Automatiseringsregels voor Microsoft Sentinel maken en gebruiken om het antwoord te beheren

In dit artikel wordt uitgelegd hoe u automatiseringsregels maakt en gebruikt in Microsoft Sentinel om het antwoord op bedreigingen te beheren en te organiseren om de efficiëntie en effectiviteit van uw SOC te maximaliseren.

In dit artikel leert u hoe u de triggers en voorwaarden definieert die bepalen wanneer uw automatiseringsregel wordt uitgevoerd, de verschillende acties die u kunt uitvoeren met de regel en de resterende functies en functionaliteiten.

Belangrijk

Genoteerde functies van automatiseringsregels zijn momenteel beschikbaar in PREVIEW. Zie de aanvullende gebruiksvoorwaarden voor Microsoft Azure Previews voor aanvullende juridische voorwaarden die van toepassing zijn op Azure-functies die bèta, preview of anderszins nog niet beschikbaar zijn.

Microsoft Sentinel is beschikbaar als onderdeel van de openbare preview voor het geïntegreerde platform voor beveiligingsbewerkingen in de Microsoft Defender-portal. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Uw automatiseringsregel ontwerpen

Voordat u uw automatiseringsregel maakt, wordt u aangeraden het bereik en ontwerp ervan te bepalen, inclusief de trigger, voorwaarden en acties waaruit uw regel bestaat.

Het bereik bepalen

De eerste stap bij het ontwerpen en definiëren van uw automatiseringsregel is het bepalen op welke incidenten of waarschuwingen u deze wilt toepassen. Deze bepaling heeft rechtstreeks invloed op de wijze waarop u de regel maakt.

U wilt ook uw use-case bepalen. Wat wilt u doen met deze automatisering? Overweeg de volgende opties:

- Maak taken die uw analisten moeten volgen bij het trillen, onderzoeken en oplossen van incidenten.

- Onderdrukt ruisincidenten. (U kunt ook andere methoden gebruiken om fout-positieven in Microsoft Sentinel af te handelen.)

- Nieuwe incidenten sorteren door de status van Nieuw in Actief te wijzigen en een eigenaar toe te wijzen.

- Tag incidenten om ze te classificeren.

- Escaleer een incident door een nieuwe eigenaar toe te wijzen.

- Sluit opgeloste incidenten, geef een reden op en voeg opmerkingen toe.

- Analyseer de inhoud van het incident (waarschuwingen, entiteiten en andere eigenschappen) en voer verdere actie uit door een playbook aan te roepen.

- Een waarschuwing verwerken of erop reageren zonder een gekoppeld incident.

De trigger bepalen

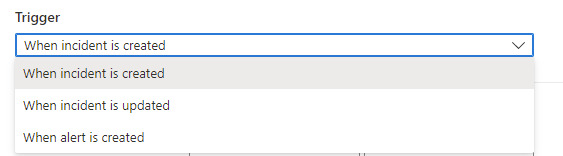

Wilt u dat deze automatisering wordt geactiveerd wanneer er nieuwe incidenten of waarschuwingen worden gemaakt? Of wanneer een incident wordt bijgewerkt?

Automatiseringsregels worden geactiveerd wanneer een incident wordt gemaakt of bijgewerkt of wanneer een waarschuwing wordt gemaakt. Denk eraan dat incidenten waarschuwingen bevatten en dat zowel waarschuwingen als incidenten kunnen worden gemaakt door analyseregels, waarvan er verschillende typen zijn, zoals wordt uitgelegd in Bedreigingen detecteren met ingebouwde analyseregels in Microsoft Sentinel.

In de volgende tabel ziet u de verschillende mogelijke scenario's die ertoe leiden dat een automatiseringsregel wordt uitgevoerd.

| Triggertype | Gebeurtenissen die ervoor zorgen dat de regel wordt uitgevoerd |

|---|---|

| Wanneer een incident wordt gemaakt | Geïntegreerd platform voor beveiligingsbewerkingen in Microsoft Defender: Microsoft Sentinel is niet ge onboarded naar een geïntegreerd platform: |

| Wanneer incident wordt bijgewerkt | |

| Wanneer een waarschuwing wordt gemaakt |

Uw automatiseringsregel maken

De meeste van de volgende instructies zijn van toepassing op alle gebruiksvoorbeelden waarvoor u automatiseringsregels maakt.

Als u ruisincidenten wilt onderdrukken, kunt u fout-positieven afhandelen.

Als u een automatiseringsregel wilt maken die moet worden toegepast op een specifieke analyseregel, raadpleegt u Geautomatiseerde antwoorden instellen en de regel maken.

Uw automatiseringsregel maken:

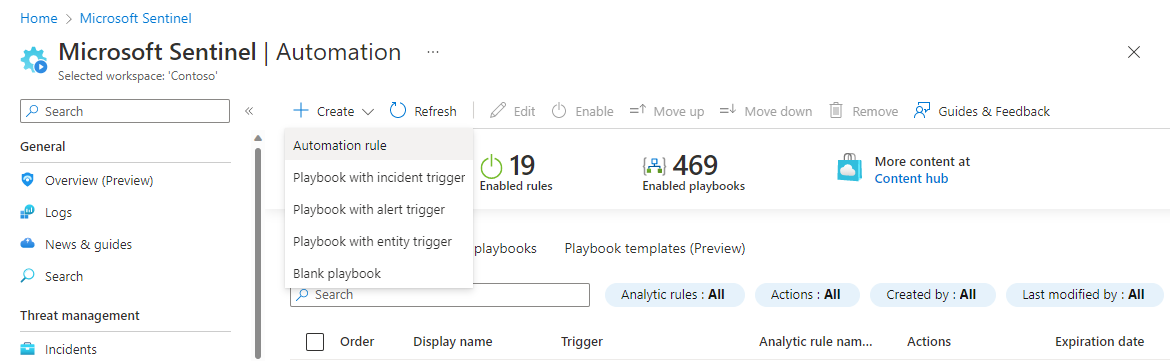

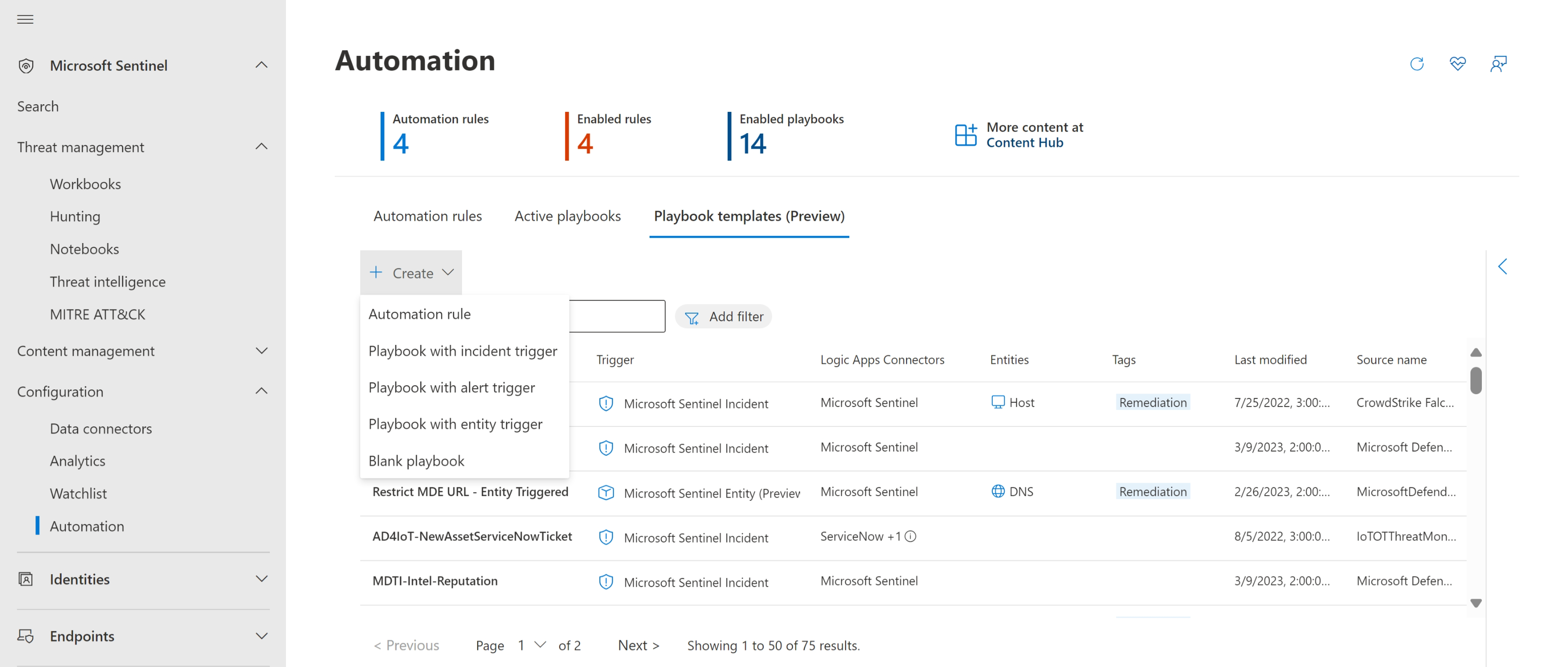

Selecteer voor Microsoft Sentinel in Azure Portal de pagina Configuratieautomatisering>. Voor Microsoft Sentinel in de Defender-portal selecteert u Microsoft Sentinel-configuratieautomatisering>>.

Selecteer Op de pagina Automation in het navigatiemenu van Microsoft Sentinel de optie Maken in het bovenste menu en kies Automation-regel.

Het deelvenster Nieuwe automatiseringsregel maken wordt geopend. Voer in het veld Naam van de Automation-regel een naam in voor uw regel.

Kies uw trigger

Selecteer in de vervolgkeuzelijst Trigger de juiste trigger op basis van de omstandigheden waarvoor u de automatiseringsregel maakt: wanneer een incident wordt gemaakt, wanneer een incident wordt bijgewerkt of wanneer er een waarschuwing wordt gemaakt.

Voorwaarden definiëren

Gebruik de opties in het gebied Voorwaarden om voorwaarden voor uw automatiseringsregel te definiëren.

Regels die u maakt wanneer een waarschuwing wordt gemaakt, ondersteunen alleen de eigenschap If Analytics-regelnaam in uw voorwaarde. Selecteer of u wilt dat de regel inclusief (Bevat) of exclusief is (bevat niet) en selecteer vervolgens de naam van de analyseregel in de vervolgkeuzelijst.

Naamwaarden voor analytische regels bevatten alleen analyseregels en bevatten geen andere typen regels, zoals bedreigingsinformatie of anomalieregels.

Regels die u maakt voor wanneer een incident wordt gemaakt of bijgewerkt, ondersteunen een groot aantal voorwaarden, afhankelijk van uw omgeving. Deze opties beginnen met of uw werkruimte wordt toegevoegd aan het geïntegreerde platform voor beveiligingsbewerkingen:

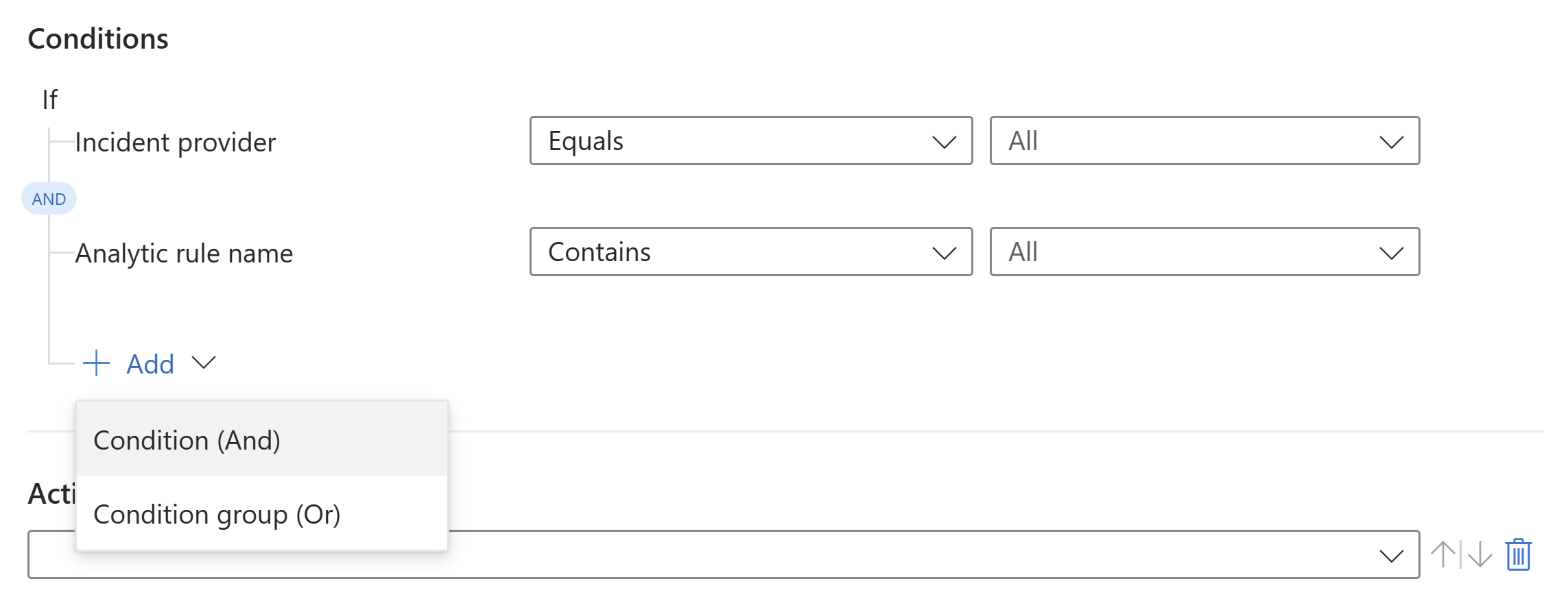

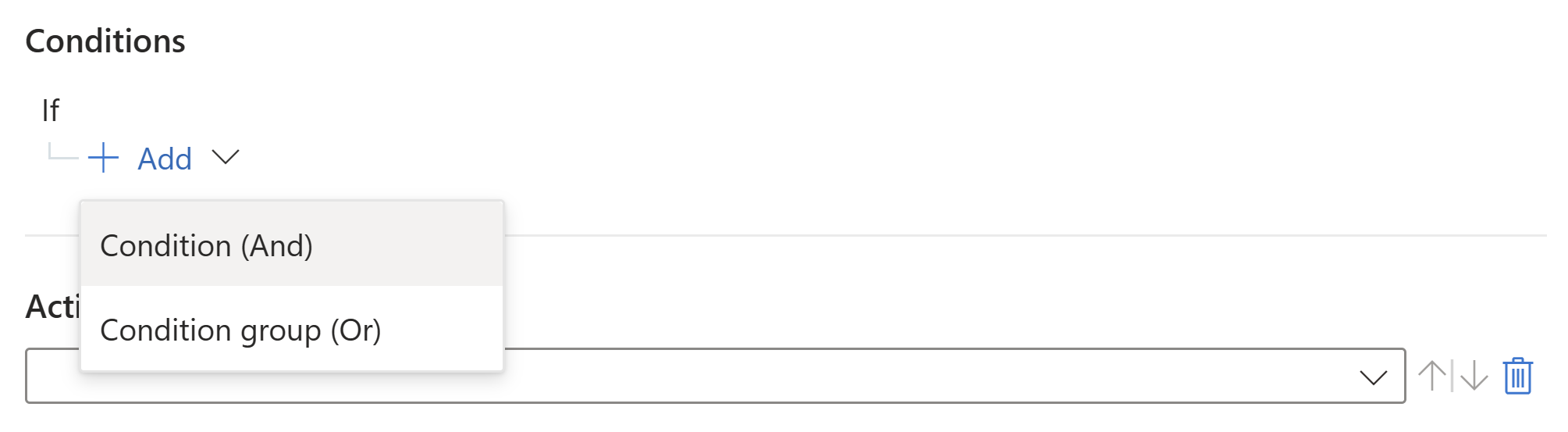

Als uw werkruimte wordt toegevoegd aan het geïntegreerde platform voor beveiligingsbewerkingen, selecteert u eerst een van de volgende operators in Azure of de Defender-portal:

EN: afzonderlijke voorwaarden die als groep worden geëvalueerd. De regel wordt uitgevoerd als aan alle voorwaarden van dit type wordt voldaan.

Als u met de AND-operator wilt werken, selecteert u de +Uitbreiding toevoegen en kiest u Voorwaarde (En) in de vervolgkeuzelijst. De lijst met voorwaarden wordt ingevuld door de velden incidenteigenschap en entiteitseigenschap .

OF (ook wel voorwaardegroepen genoemd): groepen voorwaarden, die onafhankelijk worden geëvalueerd. De regel wordt uitgevoerd als aan een of meer groepen voorwaarden wordt voldaan. Zie Geavanceerde voorwaarden toevoegen aan automatiseringsregels voor meer informatie over het werken met deze complexe typen voorwaarden.

Voorbeeld:

Als u Wanneer een incident als trigger wordt bijgewerkt , begint u met het definiëren van uw voorwaarden en voegt u indien nodig extra operators en waarden toe.

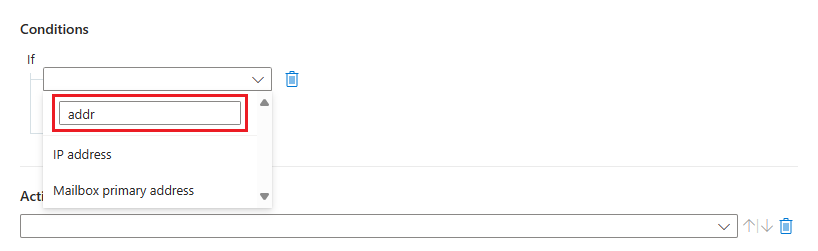

Uw voorwaarden definiëren:

Selecteer een eigenschap in de eerste vervolgkeuzelijst aan de linkerkant. U kunt beginnen met het typen van een deel van een eigenschapsnaam in het zoekvak om de lijst dynamisch te filteren, zodat u snel kunt vinden wat u zoekt.

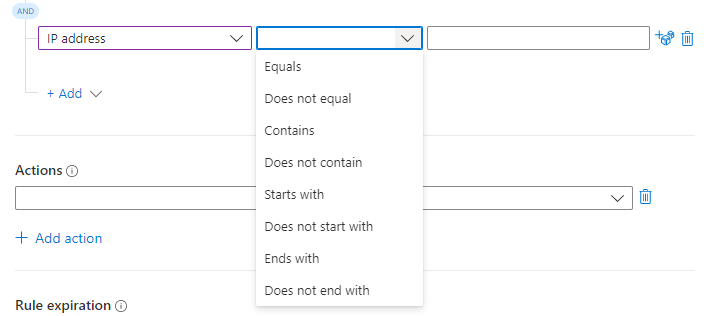

Selecteer een operator in de volgende vervolgkeuzelijst aan de rechterkant.

De lijst met operators waaruit u kunt kiezen, varieert afhankelijk van de geselecteerde trigger en eigenschap.

Voorwaarden die beschikbaar zijn met de create-trigger

Eigenschappen Operatorset - Titel

- Beschrijving

- Alle vermelde entiteitseigenschappen- Is gelijk aan/is niet gelijk aan

- Bevat/bevat geen

- Begint met/begint niet met

- Eindigt met/eindigt niet met- Tag (Zie afzonderlijke versus verzameling) Elke afzonderlijke tag:

- Is gelijk aan/is niet gelijk aan

- Bevat/bevat geen

- Begint met/begint niet met

- Eindigt met/eindigt niet met

Verzameling van alle tags:

- Bevat/bevat geen- Ernst

- -Status

- Aangepaste detailssleutel- Is gelijk aan/is niet gelijk aan - Tactiek

- Productnamen waarschuwen

- Waarde voor aangepaste details

- Naam van analyseregel- Bevat/bevat geen Beschikbare voorwaarden met de updatetrigger

Eigenschappen Operatorset - Titel

- Beschrijving

- Alle vermelde entiteitseigenschappen- Is gelijk aan/is niet gelijk aan

- Bevat/bevat geen

- Begint met/begint niet met

- Eindigt met/eindigt niet met- Tag (Zie afzonderlijke versus verzameling) Elke afzonderlijke tag:

- Is gelijk aan/is niet gelijk aan

- Bevat/bevat geen

- Begint met/begint niet met

- Eindigt met/eindigt niet met

Verzameling van alle tags:

- Bevat/bevat geen- Tag (naast hierboven)

- Waarschuwingen

- Opmerkingen-Toegevoegd - Ernst

- -Status- Is gelijk aan/is niet gelijk aan

-Gewijzigd

- Gewijzigd van

- Gewijzigd in- Eigenaar -Gewijzigd - Bijgewerkt door

- Aangepaste detailssleutel- Is gelijk aan/is niet gelijk aan - Tactiek - Bevat/bevat geen

-Toegevoegd- Productnamen waarschuwen

- Waarde voor aangepaste details

- Naam van analyseregel- Bevat/bevat geen Beschikbare voorwaarden met de waarschuwingstrigger

De enige voorwaarde die kan worden geëvalueerd door regels op basis van de trigger voor het maken van waarschuwingen, is dat de waarschuwing is gemaakt met de analyseregel van Microsoft Sentinel.

Automatiseringsregels op basis van de waarschuwingstrigger worden daarom alleen uitgevoerd op waarschuwingen die zijn gemaakt door Microsoft Sentinel.

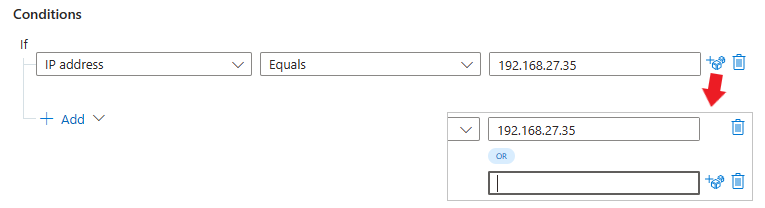

Voer een waarde in het veld aan de rechterkant in. Afhankelijk van de eigenschap die u hebt gekozen, kan dit een tekstvak of een vervolgkeuzelijst zijn waarin u selecteert in een gesloten lijst met waarden. Mogelijk kunt u ook verschillende waarden toevoegen door het dobbelsteenpictogram rechts van het tekstvak te selecteren.

Zie Geavanceerde voorwaarden toevoegen aan automatiseringsregels voor het instellen van complexe of voorwaarden met verschillende velden.

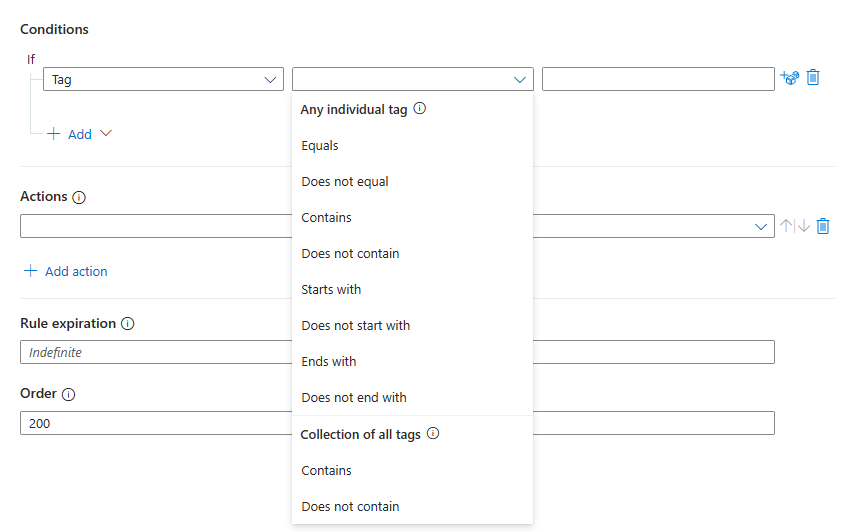

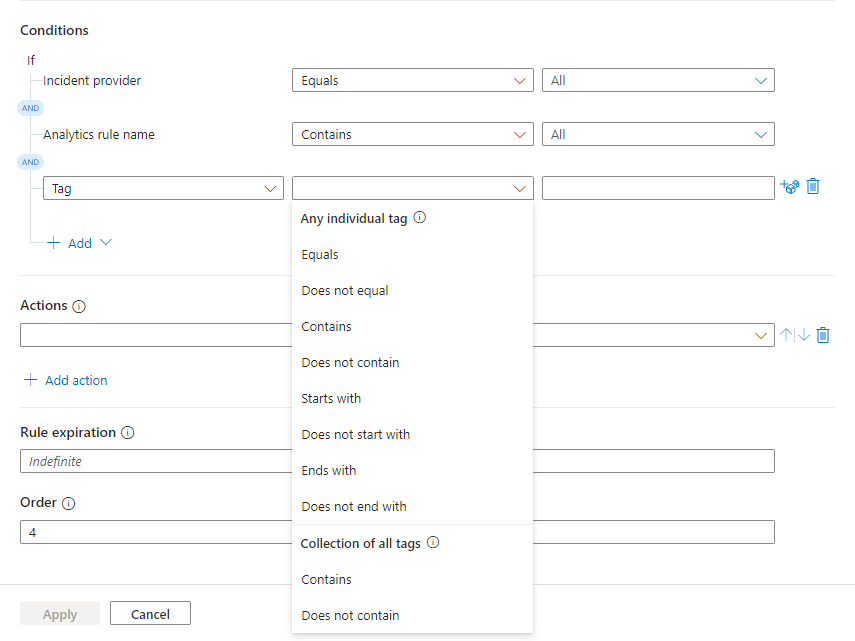

Voorwaarden op basis van tags

U kunt twee soorten voorwaarden maken op basis van tags:

- Voorwaarden met afzonderlijke tagoperators evalueren de opgegeven waarde voor elke tag in de verzameling. De evaluatie is waar wanneer ten minste één tag voldoet aan de voorwaarde.

- Voorwaarden met verzameling van alle tagsoperators evalueren de opgegeven waarde op basis van de verzameling tags als één eenheid. De evaluatie geldt alleen als de verzameling als geheel voldoet aan de voorwaarde.

Voer de volgende stappen uit om een van deze voorwaarden toe te voegen op basis van de tags van een incident:

Maak een nieuwe automatiseringsregel zoals hierboven beschreven.

Voeg een voorwaarde of een voorwaardegroep toe.

Selecteer Tag in de vervolgkeuzelijst eigenschappen.

Selecteer de vervolgkeuzelijst operators om de beschikbare operators weer te geven waaruit u kunt kiezen.

Bekijk hoe de operators zijn onderverdeeld in twee categorieën, zoals eerder beschreven. Kies uw operator zorgvuldig op basis van de manier waarop u de tags wilt evalueren.

Zie tageigenschap : afzonderlijke versus verzameling voor meer informatie.

Voorwaarden op basis van aangepaste details

U kunt de waarde instellen van een aangepast detail dat in een incident wordt weergegeven als een voorwaarde van een automatiseringsregel. Zoals u weet, zijn aangepaste gegevenspunten in onbewerkte gebeurtenislogboekrecords die kunnen worden weergegeven en weergegeven in waarschuwingen en de incidenten die daaruit zijn gegenereerd. Gebruik aangepaste gegevens om toegang te krijgen tot de werkelijke relevante inhoud in uw waarschuwingen zonder dat u queryresultaten hoeft te doorzoeken.

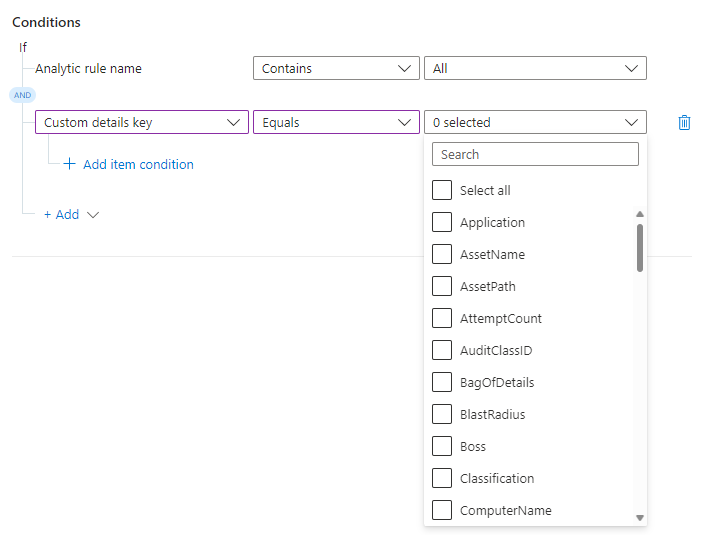

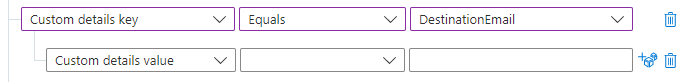

Een voorwaarde toevoegen op basis van een aangepaste details:

Maak een nieuwe automatiseringsregel zoals eerder beschreven.

Voeg een voorwaarde of een voorwaardegroep toe.

Selecteer de sleutel Aangepaste details in de vervolgkeuzelijst eigenschappen. Selecteer Is gelijk aan of is niet gelijk aan in de vervolgkeuzelijst operatoren.

Voor de voorwaarde voor aangepaste details zijn de waarden in de laatste vervolgkeuzelijst afkomstig van de aangepaste details die zijn weergegeven in alle analyseregels die in de eerste voorwaarde worden vermeld. Selecteer de aangepaste details die u als voorwaarde wilt gebruiken.

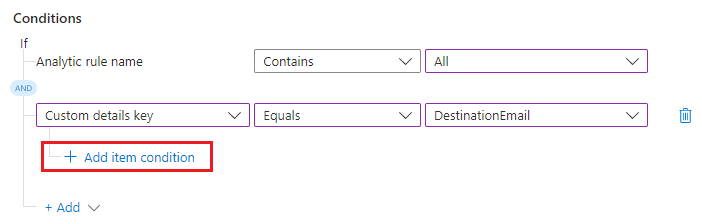

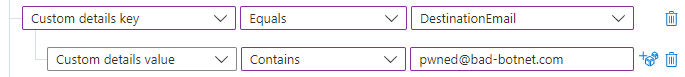

U hebt het veld gekozen dat u wilt evalueren voor deze voorwaarde. Geef nu de waarde op die wordt weergegeven in dat veld, waardoor deze voorwaarde resulteert in waar.

Selecteer + Itemvoorwaarde toevoegen.

De waardevoorwaarderegel wordt hieronder weergegeven.

Selecteer Bevat of Bevat niet in de vervolgkeuzelijst operators. Voer in het tekstvak aan de rechterkant de waarde in waarvoor de voorwaarde waar moet worden geëvalueerd.

In dit voorbeeld, als het incident de aangepaste details DestinationEmail heeft en als de waarde van die details is pwned@bad-botnet.com, worden de acties die zijn gedefinieerd in de automatiseringsregel uitgevoerd.

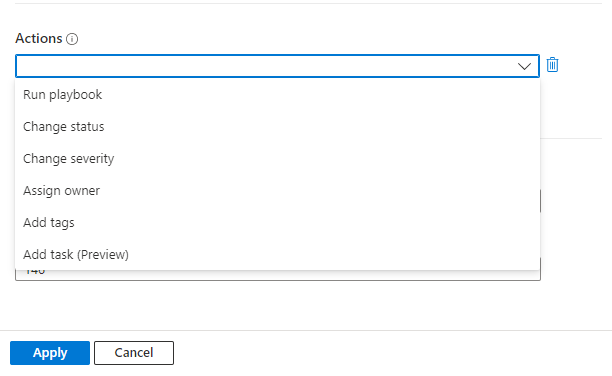

Acties toevoegen

Kies de acties die u wilt uitvoeren met deze automatiseringsregel. Beschikbare acties zijn onder andere Eigenaar toewijzen, Status wijzigen, Ernst wijzigen, Tags toevoegen en Playbook uitvoeren. U kunt zoveel acties toevoegen als u wilt.

Notitie

Alleen de actie Playbook uitvoeren is beschikbaar in automatiseringsregels met behulp van de waarschuwingstrigger.

Voor welke actie u kiest, vult u de velden in die voor die actie worden weergegeven op basis van wat u wilt doen.

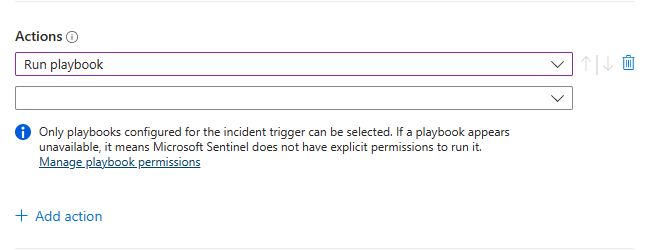

Als u een playbookactie Uitvoeren toevoegt, wordt u gevraagd een keuze te maken uit de vervolgkeuzelijst met beschikbare playbooks.

Alleen playbooks die beginnen met de incidenttrigger kunnen worden uitgevoerd vanuit automatiseringsregels met behulp van een van de incidenttriggers, zodat alleen deze worden weergegeven in de lijst. Op dezelfde manier zijn alleen playbooks die beginnen met de waarschuwingstrigger beschikbaar in automatiseringsregels met behulp van de waarschuwingstrigger.

Microsoft Sentinel moet expliciete machtigingen krijgen om playbooks uit te voeren. Als een playbook 'grijs weergegeven' wordt weergegeven in de vervolgkeuzelijst, betekent dit dat Sentinel niet gemachtigd is voor de resourcegroep van dat playbook. Selecteer de koppeling Machtigingen voor playbook beheren om machtigingen toe te wijzen.

Markeer in het deelvenster Machtigingen beheren dat wordt geopend de selectievakjes van de resourcegroepen met de playbooks die u wilt uitvoeren en selecteer Toepassen.

U moet zelf eigenaarsmachtigingen hebben voor elke resourcegroep waaraan u Microsoft Sentinel-machtigingen wilt verlenen en u moet de rol Microsoft Sentinel Automation-inzender hebben voor elke resourcegroep met playbooks die u wilt uitvoeren.

Als u nog geen playbook hebt dat de actie die u in gedachten hebt, maakt u een nieuw playbook. U moet het proces voor het maken van automatiseringsregels afsluiten en opnieuw starten nadat u uw playbook hebt gemaakt.

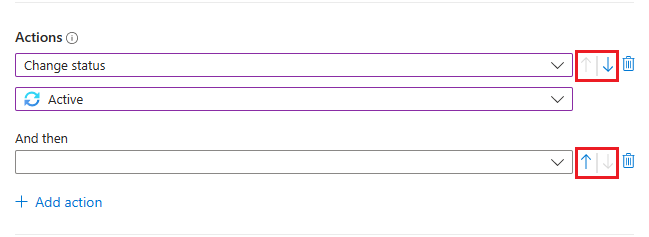

Acties verplaatsen

U kunt de volgorde van acties in uw regel wijzigen, zelfs nadat u ze hebt toegevoegd. Selecteer de blauwe pijl-omhoog of pijl-omlaag naast elke actie om deze stap omhoog of omlaag te verplaatsen.

Het maken van de regel voltooien

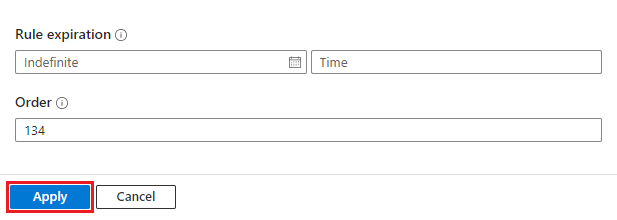

Als u wilt dat de automatiseringsregel verloopt, stelt u onder Regelverlooptijd een vervaldatum in (en eventueel een tijd). Anders laat u deze staan als onbepaald.

Het veld Order wordt vooraf ingevuld met het volgende beschikbare nummer voor het triggertype van uw regel. Dit getal bepaalt waar in de volgorde van automatiseringsregels (van hetzelfde triggertype) deze regel wordt uitgevoerd. U kunt het nummer wijzigen als u wilt dat deze regel vóór een bestaande regel wordt uitgevoerd.

Zie Notities over de uitvoeringsvolgorde en prioriteit voor meer informatie.

Selecteer Toepassen. U bent klaar!

Activiteit automatiseringsregel controleren

Ontdek welke automatiseringsregels mogelijk zijn uitgevoerd voor een bepaald incident. U hebt een volledige record van incidentkroniek die voor u beschikbaar zijn in de tabel SecurityIncident op de pagina Logboeken in Azure Portal of de pagina Geavanceerde opsporing in de Defender-portal. Gebruik de volgende query om al uw automatiseringsregelactiviteit weer te geven:

SecurityIncident

| where ModifiedBy contains "Automation"

Uitvoering van Automatiseringsregels

Automatiseringsregels worden opeenvolgend uitgevoerd volgens de volgorde die u bepaalt. Elke automatiseringsregel wordt uitgevoerd nadat de vorige regel is uitgevoerd. Binnen een automatiseringsregel worden alle acties opeenvolgend uitgevoerd in de volgorde waarin ze zijn gedefinieerd. Zie Notities over de uitvoeringsvolgorde en prioriteit voor meer informatie.

Playbookacties binnen een automatiseringsregel kunnen onder bepaalde omstandigheden anders worden behandeld, volgens de volgende criteria:

| Runtime van playbook | Automatiseringsregel gaat verder met de volgende actie... |

|---|---|

| Minder dan een seconde | Onmiddellijk nadat het playbook is voltooid |

| Minder dan twee minuten | Maximaal twee minuten nadat het playbook begon te draaien, maar niet meer dan 10 seconden nadat het playbook is voltooid |

| Meer dan twee minuten | Twee minuten nadat het playbook begon te draaien, ongeacht of het al dan niet is voltooid |

Volgende stappen

In dit document hebt u geleerd hoe u automatiseringsregels gebruikt voor het centraal beheren van reactieautomatisering voor Microsoft Sentinel-incidenten en -waarschuwingen.

- Zie Geavanceerde voorwaarden toevoegen aan automatiseringsregels in Microsoft Sentinel-automatiseringsregels voor meer informatie over het toevoegen van geavanceerde voorwaarden met

ORoperators aan automatiseringsregels. - Zie Incidentafhandeling automatiseren in Microsoft Sentinel met automatiseringsregels voor meer informatie over automatiseringsregels

- Zie Bedreigingsreacties automatiseren met playbooks in Microsoft Sentinel voor meer informatie over geavanceerde automatiseringsopties.

- Zie Incidenttaken maken in Microsoft Sentinel met behulp van automatiseringsregels voor meer informatie over het gebruik van automatiseringsregels om taken toe te voegen aan incidenten.

- Als u playbooks met waarschuwingstriggers wilt migreren die moeten worden aangeroepen door automatiseringsregels, raadpleegt u Uw Microsoft Sentinel Alert-trigger playbooks migreren naar automatiseringsregels

- Zie Zelfstudie: Playbooks gebruiken om bedreigingsreacties in Microsoft Sentinel te automatiseren voor hulp bij het implementeren van automatiseringsregels en playbooks.