De container implementeren en configureren die als host fungeert voor de SAP-gegevensconnectoragent

In dit artikel leest u hoe u de container implementeert die als host fungeert voor de SAP-gegevensconnectoragent en hoe u deze gebruikt om verbindingen met uw SAP-systemen te maken. Dit proces in twee stappen is vereist voor het opnemen van SAP-gegevens in Microsoft Sentinel, als onderdeel van de Microsoft Sentinel-oplossing voor SAP-toepassingen.

De aanbevolen methode voor het implementeren van de container en het maken van verbindingen met SAP-systemen is via Azure Portal. Deze methode wordt uitgelegd in het artikel en ook gedemonstreerd in deze video op YouTube. Ook in dit artikel wordt beschreven hoe u deze doelstellingen kunt bereiken door een kickstartscript aan te roepen vanaf de opdrachtregel.

U kunt de Docker-containeragent voor de gegevensconnector ook handmatig implementeren, zoals in een Kubernetes-cluster. Open een ondersteuningsticket voor meer informatie.

Belangrijk

Het implementeren van de container en het maken van verbindingen met SAP-systemen via Azure Portal is momenteel in PREVIEW. De Aanvullende voorwaarden voor Azure-previews omvatten aanvullende juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta of preview zijn of die anders nog niet algemeen beschikbaar zijn.

Microsoft Sentinel is beschikbaar als onderdeel van de openbare preview voor het geïntegreerde platform voor beveiligingsbewerkingen in de Microsoft Defender-portal. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Implementatie mijlpalen

De implementatie van de Microsoft Sentinel-oplossing voor SAP-toepassingen® is onderverdeeld in de volgende secties:

De Microsoft Sentinel-oplossing voor SAP-toepassingen® implementeren vanuit de inhoudshub

De gegevensconnectoragent implementeren (u bent hier)

Microsoft Sentinel-oplossing configureren voor SAP-toepassingen®

Optionele implementatiestappen

Overzicht van implementatie van gegevensconnectoragent

Om ervoor te zorgen dat de Microsoft Sentinel-oplossing voor SAP-toepassingen correct werkt, moet u eerst uw SAP-gegevens in Microsoft Sentinel ophalen. Hiervoor moet u de SAP-gegevensconnectoragent van de oplossing implementeren.

De gegevensconnectoragent wordt uitgevoerd als een container op een virtuele Linux-machine (VM). Deze VIRTUELE machine kan worden gehost in Azure, in een cloud van derden of on-premises. U wordt aangeraden deze container te installeren en te configureren met behulp van Azure Portal (in PREVIEW); U kunt er echter voor kiezen om de container te implementeren met behulp van een kickstartscript . Als u de Docker-containeragent voor de gegevensconnector handmatig wilt implementeren, zoals in een Kubernetes-cluster, opent u een ondersteuningsticket voor meer informatie.

De agent maakt verbinding met uw SAP-systeem om logboeken en andere gegevens uit het systeem op te halen en verzendt deze logboeken vervolgens naar uw Microsoft Sentinel-werkruimte. Hiervoor moet de agent zich verifiëren bij uw SAP-systeem. Daarom hebt u in de vorige stap een gebruiker en een rol voor de agent in uw SAP-systeem gemaakt.

U hebt een aantal keuzes over hoe en waar u uw agentconfiguratiegegevens kunt opslaan, inclusief uw SAP-verificatiegeheimen. De beslissing van welke u wilt gebruiken, kan worden beïnvloed door waar u uw VIRTUELE machine implementeert en welk SAP-verificatiemechanisme u besluit te gebruiken. Dit zijn de opties, in aflopende volgorde van voorkeur:

- Een Azure Key Vault, toegankelijk via een door het Azure-systeem toegewezen beheerde identiteit

- Een Azure Key Vault, die toegankelijk is via een service-principal voor geregistreerde toepassingen van Microsoft Entra ID

- Een configuratiebestand met tekst zonder opmaak

Voor elk van deze scenario's hebt u de extra optie om te verifiëren met behulp van SNC- (Secure Network Communication) en X.509-certificaten van SAP. Deze optie biedt een hoger verificatieniveau, maar het is slechts een praktische optie in een beperkte set scenario's.

Het implementeren van de agentcontainer voor de gegevensconnector omvat de volgende stappen:

Het maken van de virtuele machine en het instellen van toegang tot uw SAP-systeemreferenties. Deze procedure moet mogelijk worden uitgevoerd door een ander team in uw organisatie, maar moet worden uitgevoerd vóór de andere procedures in dit artikel.

Stel de agent voor de gegevensconnector in en implementeer deze.

Configureer de agent om verbinding te maken met een SAP-systeem.

Vereisten

Voordat u de agent voor de gegevensconnector implementeert, moet u ervoor zorgen dat aan alle implementatievereisten wordt voldaan. Zie Vereisten voor het implementeren van de Microsoft Sentinel-oplossing voor SAP-toepassingen voor meer informatie.

Als u netWeaver/ABAP-logboeken wilt opnemen via een beveiligde verbinding met behulp van SNC (Secure Network Communications), voert u ook de relevante voorbereidende stappen uit. Zie Microsoft Sentinel implementeren voor SAP-gegevensconnector met behulp van SNC voor meer informatie.

Een virtuele machine maken en toegang tot uw referenties configureren

In het ideale geval kunnen en moeten uw SAP-configuratie- en verificatiegeheimen worden opgeslagen in een Azure Key Vault. Hoe u toegang krijgt tot uw sleutelkluis, is afhankelijk van de locatie waar uw VIRTUELE machine is geïmplementeerd:

Een container op een Azure-VM kan een door het Azure-systeem toegewezen beheerde identiteit gebruiken om naadloos toegang te krijgen tot Azure Key Vault.

In het geval dat een door het systeem toegewezen beheerde identiteit niet kan worden gebruikt, kan de container ook worden geverifieerd bij Azure Key Vault met behulp van een service-principal voor geregistreerde toepassingen van Microsoft Entra ID of, als laatste redmiddel, een configuratiebestand.

Een container op een on-premises VM of een VM in een cloudomgeving van derden kan geen beheerde Identiteit van Azure gebruiken, maar kan worden geverifieerd bij Azure Key Vault met behulp van een service-principal voor geregistreerde toepassingen van Microsoft Entra ID.

Als een service-principal voor geregistreerde toepassingen om een of andere reden niet kan worden gebruikt, kunt u een configuratiebestand gebruiken, hoewel dit niet de voorkeur heeft.

Notitie

Deze procedure moet mogelijk worden uitgevoerd door een ander team in uw organisatie, maar moet worden uitgevoerd vóór de andere procedures in dit artikel.

Selecteer een van de volgende tabbladen, afhankelijk van hoe u uw verificatiereferenties en configuratiegegevens wilt opslaan en openen.

Een beheerde identiteit maken met een Virtuele Azure-machine

Voer de volgende opdracht uit om een virtuele machine te maken in Azure (vervang werkelijke namen uit uw omgeving door het

<placeholders>volgende):az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>Zie quickstart: Een virtuele Linux-machine maken met de Azure CLI voor meer informatie.

Belangrijk

Nadat de VIRTUELE machine is gemaakt, moet u alle beveiligingsvereisten en beveiligingsprocedures toepassen die van toepassing zijn in uw organisatie.

Met de bovenstaande opdracht wordt de VM-resource gemaakt, die uitvoer produceert die er als volgt uitziet:

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }Kopieer de GUID systemAssignedIdentity , omdat deze wordt gebruikt in de volgende stappen. Dit is uw beheerde identiteit.

Maak een sleutelkluis.

In deze procedure wordt beschreven hoe u een sleutelkluis maakt om uw agentconfiguratiegegevens op te slaan, inclusief uw SAP-verificatiegeheimen. Als u een bestaande sleutelkluis gebruikt, gaat u rechtstreeks naar stap 2.

Uw sleutelkluis maken:

Voer de volgende opdrachten uit, waarbij u de werkelijke namen vervangt door de

<placeholder>waarden.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>Kopieer de naam van uw sleutelkluis en de naam van de resourcegroep. U hebt deze nodig wanneer u de toegangsmachtigingen voor de sleutelkluis toewijst en het implementatiescript uitvoert in de volgende stappen.

Toegangsmachtigingen voor key vault toewijzen

Wijs in uw sleutelkluis de volgende machtigingen voor toegangsbeheer op basis van rollen of kluistoegangsbeleid van Azure toe aan de identiteit die u eerder hebt gemaakt en gekopieerd.

Machtigingsmodel Vereiste machtigingen Op rollen gebaseerd toegangsbeheer van Azure Key Vault-geheimengebruiker Toegangsbeleid voor kluis get,listGebruik de opties in de portal om de machtigingen toe te wijzen of voer een van de volgende opdrachten uit om sleutelkluisgeheimmachtigingen toe te wijzen aan uw identiteit, waarbij werkelijke namen voor de

<placeholder>waarden worden vervangen. Selecteer het tabblad voor het type identiteit dat u hebt gemaakt.Voer een van de volgende opdrachten uit, afhankelijk van het key vault-machtigingsmodel van uw voorkeur, om sleutelkluisgeheimmachtigingen toe te wijzen aan de door het systeem toegewezen beheerde identiteit van uw VM. Met het beleid dat in de opdrachten is opgegeven, kan de virtuele machine geheimen uit de sleutelkluis weergeven en lezen.

Machtigingsmodel voor op rollen gebaseerd toegangsbeheer van Azure:

az role assignment create --assignee-object-id <ManagedIdentityId> --role "Key Vault Secrets User" --scope /subscriptions/<KeyVaultSubscriptionId>/resourceGroups/<KeyVaultResourceGroupName> /providers/Microsoft.KeyVault/vaults/<KeyVaultName>Machtigingsmodel voor toegangsbeleid voor kluis:

az keyvault set-policy -n <KeyVaultName> -g <KeyVaultResourceGroupName> --object-id <ManagedIdentityId> --secret-permissions get list

Wijs in dezelfde sleutelkluis de volgende machtigingen voor op rollen gebaseerd toegangsbeheer van Azure of toegangsbeleid voor de kluis toe aan de gebruiker die de agent voor de gegevensconnector configureert:

Machtigingsmodel Vereiste machtigingen Op rollen gebaseerd toegangsbeheer van Azure Key Vault Secrets Officer Toegangsbeleid voor kluis get, , ,listsetdeleteGebruik de opties in de portal om de machtigingen toe te wijzen of voer een van de volgende opdrachten uit om key vault-geheimenmachtigingen toe te wijzen aan de gebruiker, waarbij de werkelijke namen voor de

<placeholder>waarden worden vervangen:Machtigingsmodel voor op rollen gebaseerd toegangsbeheer van Azure:

az role assignment create --role "Key Vault Secrets Officer" --assignee <UserPrincipalName> --scope /subscriptions/<KeyVaultSubscriptionId>/resourceGroups/<KeyVaultResourceGroupName>/providers/Microsoft.KeyVault/vaults/<KeyVaultName>Machtigingsmodel voor toegangsbeleid voor kluis:

az keyvault set-policy -n <KeyVaultName> -g <KeyVaultResourceGroupName> --upn <UserPrincipalName>--secret-permissions get list set delete

De gegevensconnectoragent implementeren

Nu u een virtuele machine en een sleutelkluis hebt gemaakt, is de volgende stap het maken van een nieuwe agent en het maken van verbinding met een van uw SAP-systemen.

Meld u als gebruiker met sudo-bevoegdheden aan bij de zojuist gemaakte VM waarop u de agent installeert.

Download of draag de SAP NetWeaver SDK over naar de computer.

Gebruik een van de volgende sets procedures, afhankelijk van of u een beheerde identiteit of een geregistreerde toepassing gebruikt voor toegang tot uw sleutelkluis en of u azure Portal of de opdrachtregel gebruikt om de agent te implementeren:

Tip

Azure Portal kan alleen worden gebruikt met een Azure-sleutelkluis. Als u in plaats daarvan een configuratiebestand gebruikt, gebruikt u de relevante opdrachtregeloptie.

Opties voor Azure Portal (preview)

Selecteer een van de volgende tabbladen, afhankelijk van het type identiteit dat u gebruikt voor toegang tot uw sleutelkluis.

Notitie

Als u eerder SAP-connectoragents handmatig hebt geïnstalleerd of als u de kickstartscripts gebruikt, kunt u deze agents niet configureren of beheren in Azure Portal. Als u de portal wilt gebruiken om agents te configureren en bij te werken, moet u uw bestaande agents opnieuw installeren met behulp van de portal.

In deze procedure wordt beschreven hoe u een nieuwe agent maakt via Azure Portal, waarbij wordt geverifieerd met een beheerde identiteit:

Selecteer gegevensconnectors in het navigatiemenu van Microsoft Sentinel.

Voer SAP in de zoekbalk in.

Selecteer Microsoft Sentinel voor SAP in de zoekresultaten en selecteer de pagina Connector openen.

Als u gegevens van een SAP-systeem wilt verzamelen, moet u deze twee stappen uitvoeren:

Een nieuwe agent maken

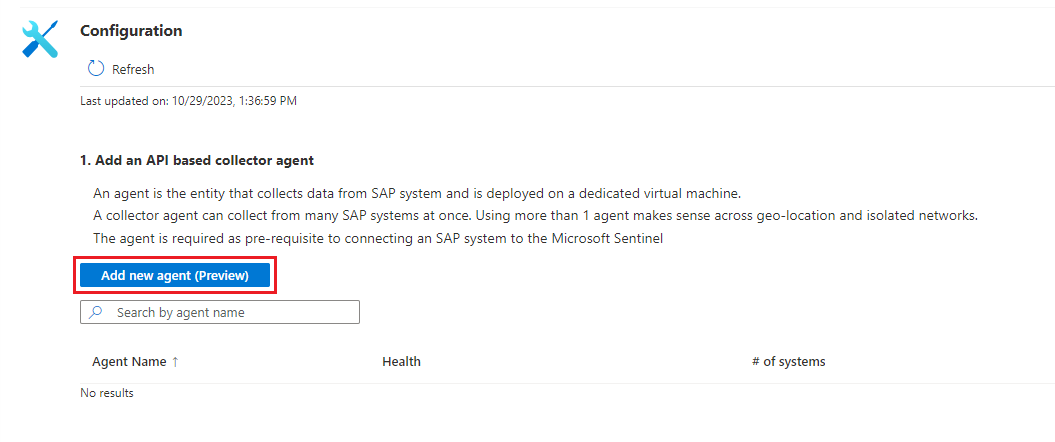

Selecteer in het gebied Configuratie de optie Nieuwe agent toevoegen (preview).

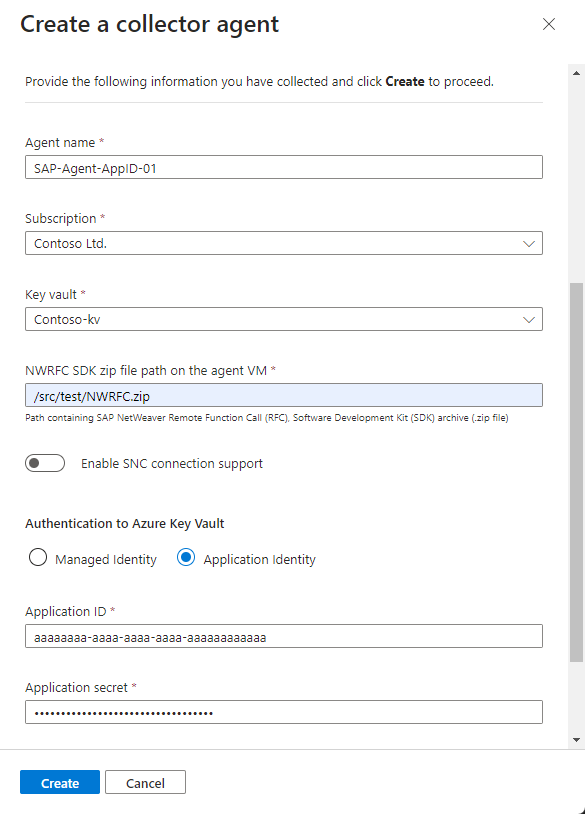

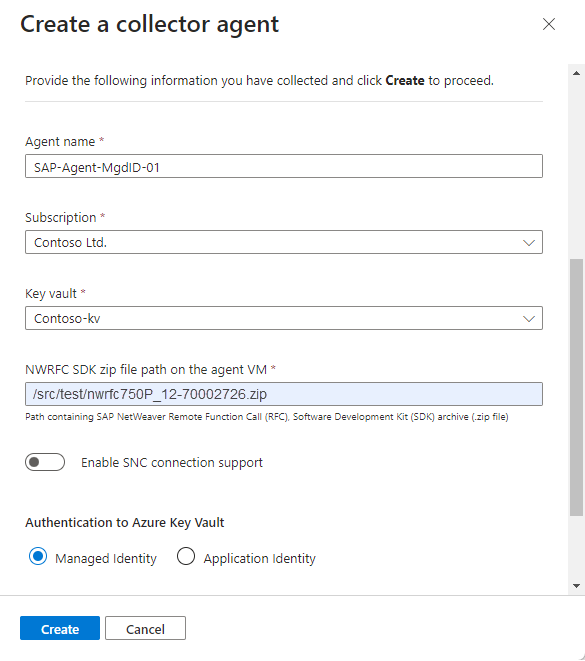

Geef onder Een collectoragent aan de rechterkant de details van de agent op:

Name Beschrijving Agentnaam Voer een agentnaam in, inclusief een van de volgende tekens: - a-z

- A-Z

- 0-9

- _ (onderstrepingsteken)

- . (punt)

- - (streepje)

Abonnementssleutelkluis / Selecteer het abonnement en de sleutelkluis in de desbetreffende vervolgkeuzelijsten. ZIP-bestandspad NWRFC SDK op de VM van de agent Voer het pad in uw VM in dat het SAP NetWeaver Remote Function Call (RFC) SOFTWARE Development Kit (SDK)-archief (.zip-bestand) bevat.

Zorg ervoor dat dit pad het SDK-versienummer bevat in de volgende syntaxis:<path>/NWRFC<version number>.zipVoorbeeld:/src/test/nwrfc750P_12-70002726.zip.Ondersteuning voor SNC-verbindingen inschakelen Selecteer deze optie om NetWeaver/ABAP-logboeken op te nemen via een beveiligde verbinding met behulp van SNC (Secure Network Communications).

Als u deze optie selecteert, voert u het pad in dat hetsapgenpsebinaire bestand enlibsapcrypto.sode bibliotheek bevat, onder het pad naar de cryptografische BIBLIOTHEEK van SAP op de agent-VM.Verificatie bij Azure Key Vault Als u wilt verifiëren bij uw sleutelkluis met behulp van een beheerde identiteit, laat u de standaardoptie Beheerde identiteit geselecteerd.

U moet de beheerde identiteit vooraf hebben ingesteld. Zie Een virtuele machine maken en toegang tot uw referenties configureren voor meer informatie.Notitie

Als u een SNC-verbinding wilt gebruiken, moet u in deze fase ondersteuning voor SNC-verbindingen inschakelen selecteren, omdat u niet terug kunt gaan en een SNC-verbinding kunt inschakelen nadat u de agent hebt geïmplementeerd. Zie Microsoft Sentinel implementeren voor SAP-gegevensconnector met behulp van SNC voor meer informatie.

Voorbeeld:

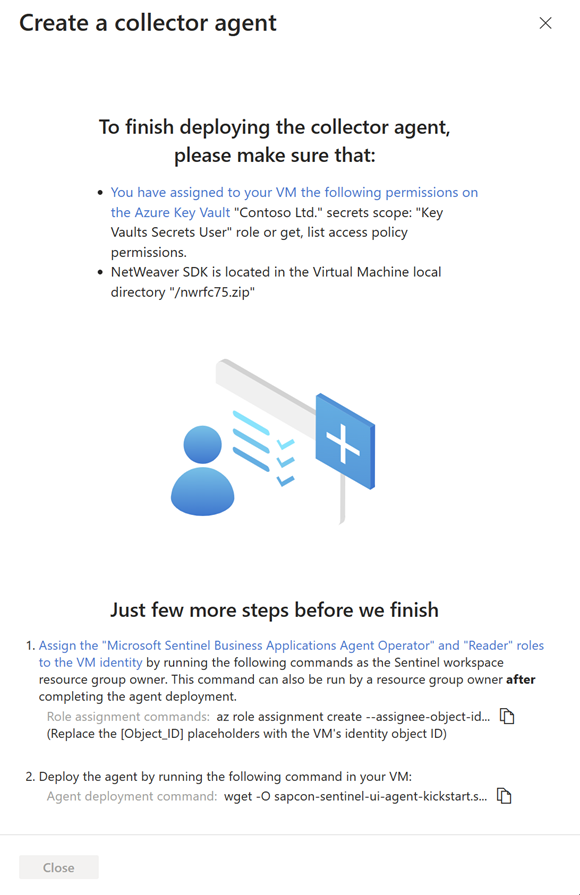

Selecteer Maken en bekijk de aanbevelingen voordat u de implementatie voltooit:

Voor het implementeren van de SAP-gegevensconnectoragent moet u de VM-identiteit van uw agent met specifieke machtigingen verlenen aan de Microsoft Sentinel-werkruimte, met behulp van de rol Agentoperator voor Microsoft Sentinel Business Applications.

Als u de opdracht in deze stap wilt uitvoeren, moet u de eigenaar van de resourcegroep zijn in uw Microsoft Sentinel-werkruimte. Als u geen eigenaar van een resourcegroep in uw werkruimte bent, kan deze procedure ook worden uitgevoerd nadat de agentimplementatie is voltooid.

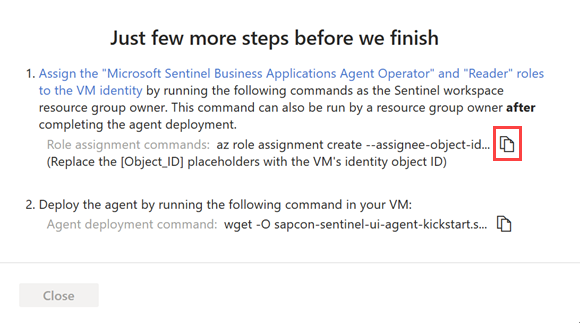

Kopieer de opdracht Roltoewijzing uit stap 1 en voer deze uit op uw agent-VM, waarbij u de tijdelijke aanduiding vervangt door de

Object_IDid van uw VM-id. Voorbeeld:

Als u de id van uw VM-identiteitsobject in Azure wilt vinden, gaat u naar Alle toepassingen voor enterprisetoepassingen> en selecteert u de naam van de virtuele machine. Kopieer de waarde van het veld Object-id die u wilt gebruiken met de gekopieerde opdracht.

Met deze opdracht wordt de Azure-rol agent voor Microsoft Sentinel Business Applications Toegewezen aan de beheerde identiteit van uw VIRTUELE machine, inclusief alleen het bereik van de opgegeven agentgegevens in de werkruimte.

Belangrijk

Als u de rol Agentoperator voor Microsoft Sentinel Business Applications toewijst via de CLI, wordt de rol alleen toegewezen aan het bereik van de opgegeven agentgegevens in de werkruimte. Dit is de veiligste en daarom aanbevolen optie.

Als u de rol via Azure Portal moet toewijzen, raden we u aan om de rol toe te wijzen aan een klein bereik, zoals alleen in de Microsoft Sentinel-werkruimte.

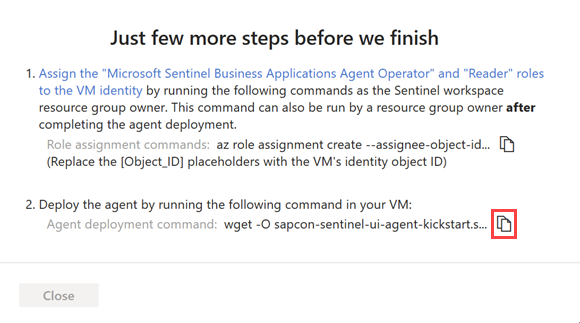

Selecteer Kopiëren

naast de opdracht Agent in stap 2. Voorbeeld:

naast de opdracht Agent in stap 2. Voorbeeld:

Nadat u de opdrachtregel hebt gekopieerd, selecteert u Sluiten.

De relevante agentgegevens worden geïmplementeerd in Azure Key Vault en de nieuwe agent is zichtbaar in de tabel onder Een op API gebaseerde collectoragent toevoegen.

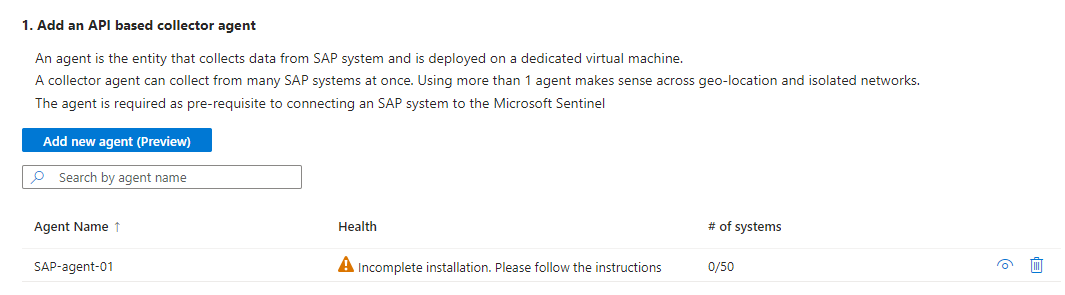

In deze fase is de status van de agent onvolledige installatie. Volg de instructies". Zodra de agent is geïnstalleerd, verandert de status in Agent in orde. Deze update kan maximaal 10 minuten duren. Voorbeeld:

Notitie

In de tabel worden de naam en status van de agent weergegeven voor alleen de agents die u implementeert via Azure Portal. Agents die zijn geïmplementeerd met behulp van de opdrachtregel , worden hier niet weergegeven.

Open op de VM waarop u de agent wilt installeren een terminal en voer de opdracht Agent uit die u in de vorige stap hebt gekopieerd.

Het script werkt de onderdelen van het besturingssysteem bij en installeert de Azure CLI, Docker-software en andere vereiste hulpprogramma's, zoals jq, netcat en curl.

Geef indien nodig aanvullende parameters op voor het script om de containerimplementatie aan te passen. Zie de kickstartscriptreferentie voor meer informatie over beschikbare opdrachtregelopties.

Als u de opdracht opnieuw wilt kopiëren, selecteert u Weergave

rechts van de kolom Status en kopieert u de opdracht naast de opdracht Agent rechtsonder.

rechts van de kolom Status en kopieert u de opdracht naast de opdracht Agent rechtsonder.

Verbinding maken naar een nieuw SAP-systeem

Iedereen die een nieuwe verbinding met een SAP-systeem toevoegt, moet schrijfmachtigingen hebben voor de sleutelkluis waar de SAP-referenties worden opgeslagen. Zie Een virtuele machine maken en toegang tot uw referenties configureren voor meer informatie.

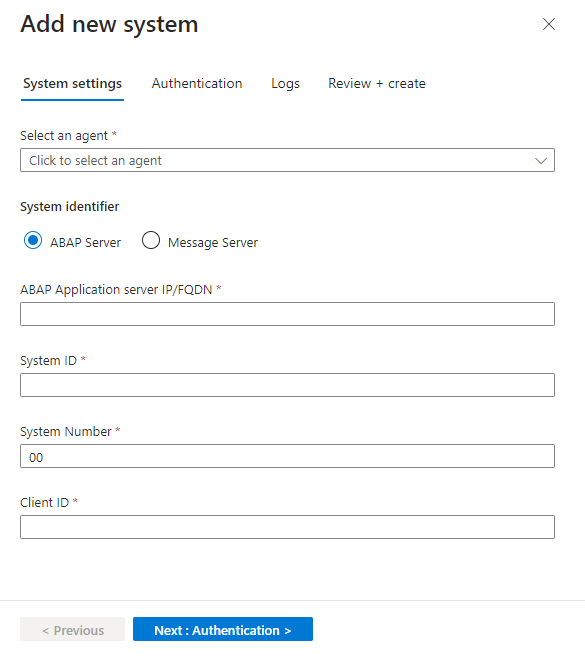

Selecteer Nieuw systeem toevoegen (preview) in het gebied Configuratie.

Selecteer onder Een agent selecteren de agent die u in de vorige stap hebt gemaakt.

Selecteer onder Systeem-id het servertype en geef de servergegevens op.

Selecteer Volgende: Verificatie.

Geef voor basisverificatie de gebruiker en het wachtwoord op. Als u een SNC-verbinding hebt geselecteerd bij het instellen van de agent, selecteert u SNC en geeft u de certificaatgegevens op.

Selecteer Volgende: Logboeken.

Selecteer de logboeken die u wilt ophalen uit SAP en selecteer Volgende: Controleren en maken.

Controleer de instellingen die u hebt gedefinieerd. Selecteer Vorige om instellingen te wijzigen of selecteer Implementeren om het systeem te implementeren.

De door u gedefinieerde systeemconfiguratie wordt geïmplementeerd in Azure Key Vault. U kunt nu de systeemdetails in de tabel bekijken onder Een SAP-systeem configureren en deze toewijzen aan een collectoragent. In deze tabel worden de bijbehorende agentnaam, SAP-systeem-id (SID) en de status weergegeven voor systemen die u hebt toegevoegd via Azure Portal of via andere methoden.

In deze fase is de status van het systeem in behandeling. Als de agent is bijgewerkt, wordt de configuratie opgehaald uit Azure Key Vault en wordt de status gewijzigd in Systeem in orde. Deze update kan maximaal 10 minuten duren.

Meer informatie over het bewaken van uw SAP-systeemstatus.

Opdrachtregelopties

Selecteer een van de volgende tabbladen, afhankelijk van het type identiteit dat u gebruikt voor toegang tot uw sleutelkluis:

- Implementeren met een beheerde identiteit

- Implementeren met een geregistreerde toepassing

- Implementeren met een configuratiebestand

Maak een nieuwe agent met behulp van de opdrachtregel en verificatie met een beheerde identiteit:

Download en voer het kickstartscript voor de implementatie uit:

Voor de openbare commerciële Cloud van Azure is de opdracht:

wget -O sapcon-sentinel-kickstart.sh https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Solutions/SAP/sapcon-sentinel-kickstart.sh && bash ./sapcon-sentinel-kickstart.shVoor Microsoft Azure beheerd door 21Vianet, voegt u deze toe

--cloud mooncakeaan het einde van de gekopieerde opdracht.Voeg voor Azure Government - VS toe

--cloud fairfaxaan het einde van de gekopieerde opdracht.

Het script werkt de onderdelen van het besturingssysteem bij, installeert de Azure CLI en Docker-software en andere vereiste hulpprogramma's (jq, netcat, curl) en vraagt u om configuratieparameterwaarden. U kunt aanvullende parameters opgeven voor het script om het aantal prompts te minimaliseren of om de containerimplementatie aan te passen. Zie de kickstartscriptreferentie voor meer informatie over beschikbare opdrachtregelopties.

Volg de instructies op het scherm om de details van uw SAP- en sleutelkluis in te voeren en de implementatie te voltooien. Wanneer de implementatie is voltooid, wordt er een bevestigingsbericht weergegeven:

The process has been successfully completed, thank you!Noteer de naam van de Docker-container in de scriptuitvoer. Voer de volgende opdracht uit om de lijst met Docker-containers op uw VIRTUELE machine weer te geven:

docker ps -aIn de volgende stap gebruikt u de naam van de docker-container.

Voor het implementeren van de SAP-gegevensconnectoragent moet u de VM-identiteit van uw agent met specifieke machtigingen verlenen aan de Microsoft Sentinel-werkruimte, met behulp van de rol Agentoperator voor Microsoft Sentinel Business Applications.

Als u de opdracht in deze stap wilt uitvoeren, moet u de eigenaar van de resourcegroep zijn in uw Microsoft Sentinel-werkruimte. Als u geen eigenaar van een resourcegroep in uw werkruimte bent, kan deze procedure ook later worden uitgevoerd.

Wijs de rol agentoperator van Microsoft Sentinel Business Applications toe aan de identiteit van de VIRTUELE machine:

Haal de agent-id op door de volgende opdracht uit te voeren, waarbij u de

<container_name>tijdelijke aanduiding vervangt door de naam van de docker-container die u hebt gemaakt met het Kickstart-script:docker inspect <container_name> | grep -oP '"SENTINEL_AGENT_GUID=\K[^"]+Een geretourneerde agent-id kan bijvoorbeeld zijn

234fba02-3b34-4c55-8c0e-e6423ceb405b.Wijs de agentoperator microsoft Sentinel Business Applications toe door de volgende opdracht uit te voeren:

az role assignment create --assignee <OBJ_ID> --role "Microsoft Sentinel Business Applications Agent Operator" --scope /subscriptions/<SUB_ID>/resourcegroups/<RESOURCE_GROUP_NAME>/providers/microsoft.operationalinsights/workspaces/<WS_NAME>/providers/Microsoft.SecurityInsights/BusinessApplicationAgents/<AGENT_IDENTIFIER>Vervang de waarden van tijdelijke aanduidingen als volgt:

Tijdelijke aanduiding Weergegeven als <OBJ_ID>De id van uw VM-identiteitsobject.

Als u de id van uw VM-identiteitsobject in Azure wilt vinden, gaat u naar Alle toepassingen voor enterprisetoepassingen> en selecteert u de naam van de virtuele machine. Kopieer de waarde van het veld Object-id die u wilt gebruiken met de gekopieerde opdracht.<SUB_ID>De abonnements-id van uw Microsoft Sentinel-werkruimte <RESOURCE_GROUP_NAME>De naam van de resourcegroep van uw Microsoft Sentinel-werkruimte <WS_NAME>De naam van uw Microsoft Sentinel-werkruimte <AGENT_IDENTIFIER>De agent-id die wordt weergegeven na het uitvoeren van de opdracht in de vorige stap. Als u de Docker-container zo wilt configureren dat deze automatisch wordt gestart, voert u de volgende opdracht uit, waarbij u de

<container-name>tijdelijke aanduiding vervangt door de naam van uw container:docker update --restart unless-stopped <container-name>

Volgende stappen

Zodra de connector is geïmplementeerd, gaat u verder met het implementeren van de Microsoft Sentinel-oplossing voor sap-toepassingen®:

Bekijk deze YouTube-video, op het YouTube-kanaal van de Microsoft Security Community, voor hulp bij het controleren van de status en connectiviteit van de SAP-connector.