Herstel na noodgeval voor een Oracle Database 12c-database in een Azure-omgeving

Van toepassing op: ✔️ Linux-VM's

Aannames

- U hebt kennis van Oracle Data Guard-ontwerp en Azure-omgevingen.

Doelstellingen

- Ontwerp de topologie en configuratie die voldoen aan de vereisten voor herstel na noodgevallen.

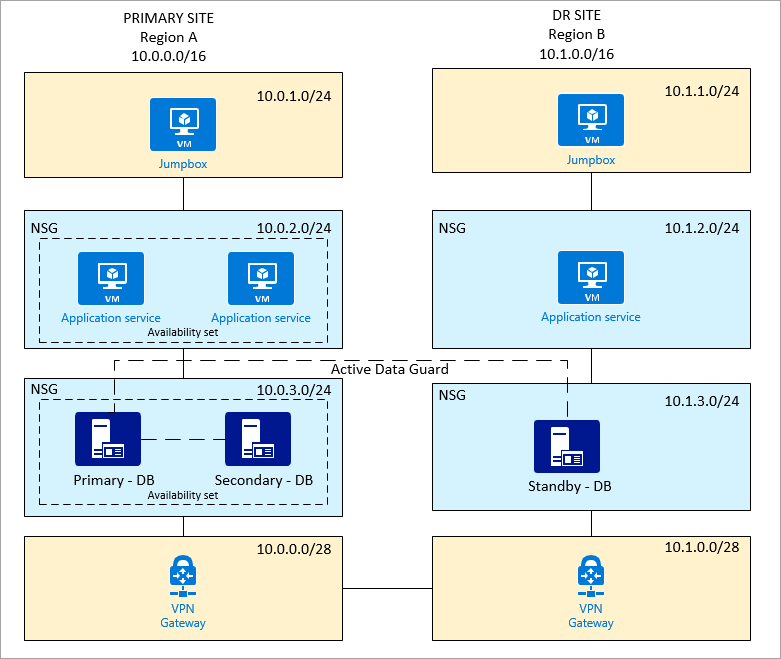

Scenario 1: primaire sites en DR-sites in Azure

Een klant heeft een Oracle-database ingesteld op de primaire site. Een DR-site bevindt zich in een andere regio. De klant gebruikt Oracle Data Guard voor snel herstel tussen deze sites. De primaire site heeft ook een secundaire database voor rapportage en ander gebruik.

Topologie

Hier volgt een samenvatting van de Azure-installatie:

- Twee sites (een primaire site en een DR-site)

- Twee virtuele netwerken

- Twee Oracle-databases met Data Guard (primair en stand-by)

- Twee Oracle-databases met Golden Gate of Data Guard (alleen primaire site)

- Twee toepassingsservices, één primaire en één op de DR-site

- Een beschikbaarheidsset, die wordt gebruikt voor database- en toepassingsservice op de primaire site

- Eén jumpbox op elke site, die de toegang tot het particuliere netwerk beperkt en alleen aanmelding door een beheerder toestaat

- Een jumpbox, toepassingsservice, database en VPN-gateway op afzonderlijke subnetten

- NSG afgedwongen op toepassings- en databasesubnetten

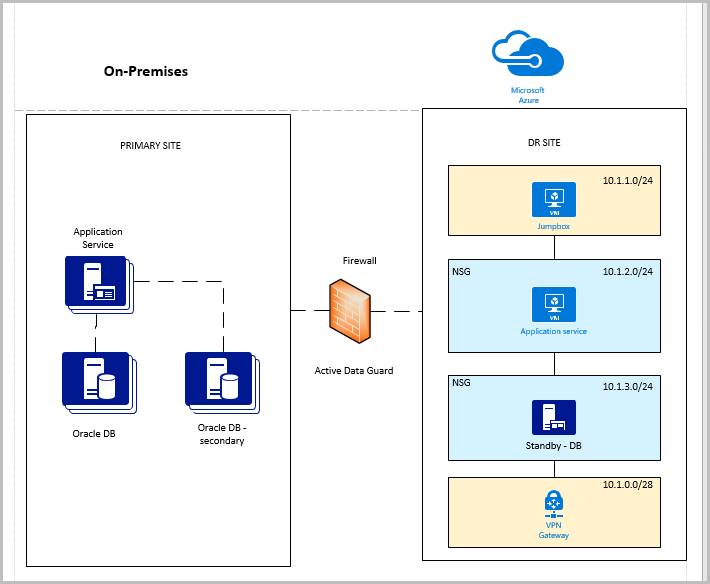

Scenario 2: Primaire site on-premises en DR-site in Azure

Een klant heeft een on-premises Oracle-database-instelling (primaire site). Een DR-site bevindt zich in Azure. Oracle Data Guard wordt gebruikt voor snel herstel tussen deze sites. De primaire site heeft ook een secundaire database voor rapportage en ander gebruik.

Er zijn twee benaderingen voor deze installatie.

Benadering 1: directe verbindingen tussen on-premises en Azure, waarvoor open TCP-poorten op de firewall zijn vereist

We raden geen directe verbindingen aan omdat ze de TCP-poorten beschikbaar maken voor de buitenwereld.

Topologie

Hier volgt een overzicht van de Azure-installatie:

- Eén DR-site

- Eén virtueel netwerk

- Eén Oracle-database met Data Guard (actief)

- Eén toepassingsservice op de dr-site

- Eén jumpbox, waarmee de toegang tot het particuliere netwerk wordt beperkt en alleen aanmelding door een beheerder is toegestaan

- Een jumpbox, toepassingsservice, database en VPN-gateway op afzonderlijke subnetten

- NSG afgedwongen op toepassings- en databasesubnetten

- Een NSG-beleid/-regel om binnenkomende TCP-poort 1521 (of een door de gebruiker gedefinieerde poort) toe te staan

- Een NSG-beleid/-regel om alleen het IP-adres/de ip-adressen on-premises (DB of toepassing) te beperken voor toegang tot het virtuele netwerk

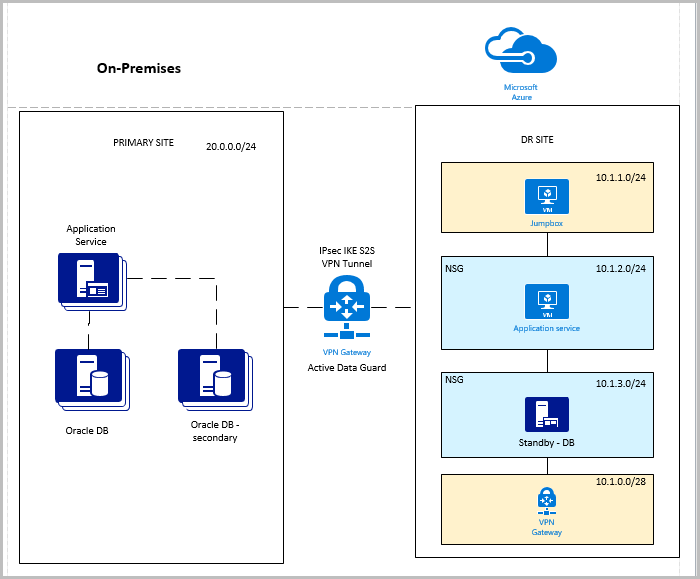

Benadering 2: site-naar-site-VPN

Site-naar-site-VPN is een betere aanpak. Zie Een virtueel netwerk maken met een site-naar-site-VPN-verbinding met cli voor meer informatie over het instellen van een VPN.

Topologie

Hier volgt een overzicht van de Azure-installatie:

- Eén DR-site

- Eén virtueel netwerk

- Eén Oracle-database met Data Guard (actief)

- Eén toepassingsservice op de dr-site

- Eén jumpbox, waarmee de toegang tot het particuliere netwerk wordt beperkt en alleen aanmelding door een beheerder is toegestaan

- Een jumpbox, toepassingsservice, database en VPN-gateway bevinden zich op afzonderlijke subnetten

- NSG afgedwongen op toepassings- en databasesubnetten

- Site-naar-site-VPN-verbinding tussen on-premises en Azure

Meer artikelen

- Een Oracle-database in Azure ontwerpen en implementeren

- Oracle Data Guard configureren

- Oracle Golden Gate configureren

- Back-up en herstel van Oracle