Service-eindpuntbeleid voor virtueel netwerk voor Azure Storage

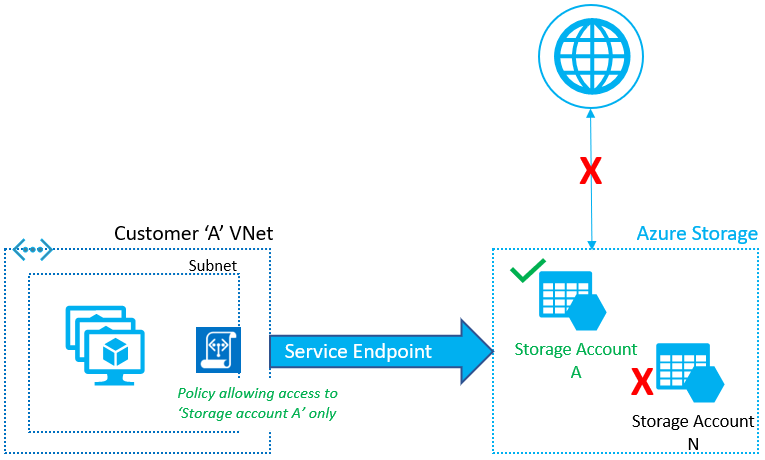

Met beleid voor service-eindpunten voor virtuele netwerken kunt u uitgaand netwerkverkeer naar Azure Storage-accounts filteren via service-eindpunten en gegevensexfiltratie naar alleen specifieke Azure Storage-accounts toestaan. Eindpuntbeleid biedt gedetailleerd toegangsbeheer voor verkeer van virtuele netwerken naar Azure Storage bij het maken van verbinding via service-eindpunt.

Deze functie is algemeen beschikbaar voor Azure Storage in alle globale Azure-regio's.

Belangrijkste voordelen

Het beleid voor service-eindpunten voor virtuele netwerken biedt de volgende voordelen:

Verbeterde beveiliging voor verkeer van uw virtuele netwerk naar Azure Storage

Met Azure-servicetags voor netwerkbeveiligingsgroepen kunt u uitgaand verkeer van virtuele netwerken beperken tot specifieke Azure Storage-regio's. Met dit proces wordt echter verkeer naar elk account binnen de geselecteerde Azure Storage-regio toegestaan.

Met eindpuntbeleid kunt u de Azure Storage-accounts opgeven die uitgaande toegang van het virtuele netwerk toestaan en de toegang tot alle andere opslagaccounts beperken. Dit proces biedt veel gedetailleerdere beveiligingsbeheer voor het beveiligen van gegevensexfiltratie vanuit uw virtuele netwerk.

Schaalbaar beleid met hoge beschikbaarheid voor het filteren van verkeer naar Azure-services

Beleid voor eindpunten zorgt voor horizontaal schaalbare oplossingen met hoge beschikbaarheid, waarmee het verkeer van virtuele netwerken naar Azure-services kan worden gefilterd via service-eindpunten. Er is geen extra overhead vereist voor het onderhouden van centrale netwerkapparaten voor dit verkeer in uw virtuele netwerken.

JSON-object voor beleid voor service-eindpunten

Laten we eens kijken naar het service-eindpuntbeleidsobject.

"serviceEndpointPolicyDefinitions": [

{

"description": null,

"name": "MySEP-Definition",

"resourceGroup": "MySEPDeployment",

"service": "Microsoft.Storage",

"serviceResources": [

"/subscriptions/subscriptionID/resourceGroups/MySEPDeployment/providers/Microsoft.Storage/storageAccounts/mystgacc"

],

"type": "Microsoft.Network/serviceEndpointPolicies/serviceEndpointPolicyDefinitions"

}

]

Configuration

U kunt het eindpuntbeleid configureren om verkeer van virtuele netwerken te beperken tot specifieke Azure Storage-accounts.

Het beleid voor eindpunten wordt geconfigureerd op een subnet in een virtueel netwerk. Service-eindpunten voor Azure Storage moeten zijn ingeschakeld op het subnet om het beleid toe te passen.

Met eindpuntbeleid kunt u specifieke Azure Storage-accounts toevoegen aan de acceptatielijst, met behulp van de resourceID-indeling. U kunt de toegang beperken tot:

Alle opslagaccounts in een abonnement

E.g. /subscriptions/subscriptionIdAlle opslagaccounts in een resourcegroep

E.g. subscriptions/subscriptionId/resourceGroups/resourceGroupNameEen afzonderlijk opslagaccount door de bijbehorende Resource Manager-resource-id van Azure Resource Manager te vermelden. Dit omvat het verkeer naar blobs, tabellen, wachtrijen, bestanden en Azure Data Lake Storage Gen2.

E.g. /subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.Storage/storageAccounts/storageAccountName

Als er geen beleid is gekoppeld aan een subnet met eindpunten, hebt u standaard toegang tot alle opslagaccounts in de service. Zodra een beleid op dat subnet is geconfigureerd, zijn alleen de resources die in het beleid zijn opgegeven toegankelijk via rekenprocessen in dat subnet. De toegang tot alle andere opslagaccounts wordt geweigerd.

Wanneer beleid voor service-eindpunten wordt toegepast op een subnet, wordt het bereik van het Azure Storage-service-eindpunt bijgewerkt van regionaal naar globaal. Dit proces betekent dat al het verkeer naar Azure Storage daarna wordt beveiligd via service-eindpunt. Het beleid voor service-eindpunten is ook globaal van toepassing. Opslagaccounts die niet expliciet zijn toegestaan, worden de toegang geweigerd.

U kunt meerdere beleidsregels toepassen op een subnet. Wanneer meerdere beleidsregels zijn gekoppeld aan het subnet, zijn verkeer van virtuele netwerken naar resources die zijn opgegeven in een van deze beleidsregels toegestaan. Toegang tot alle andere servicebronnen, die niet zijn opgegeven in een van de beleidsregels, worden geweigerd.

Notitie

Beleidsregels voor service-eindpunten zijn beleid toestaan, dus afgezien van de opgegeven resources, worden alle andere resources beperkt. Zorg ervoor dat alle serviceresourceafhankelijkheden voor uw toepassingen worden geïdentificeerd en vermeld in het beleid.

Alleen de opslagaccounts die gebruikmaken van het Azure-resourcemodel, kunnen worden opgegeven in het beleid voor eindpunten. Klassieke Azure Storage-accounts bieden geen ondersteuning voor Azure Service Endpoint Policies.

Secundaire RA-GRS-toegang wordt automatisch toegestaan als het primaire account wordt vermeld.

Opslagaccounts kunnen zich in hetzelfde of een ander abonnement of een andere Microsoft Entra-tenant bevinden als het virtuele netwerk.

Scenario's

Gekoppelde, verbonden of meerdere virtuele netwerken: Als u het verkeer in gekoppelde virtuele netwerken wilt filteren, moeten de beleidsregels voor eindpunten afzonderlijk op deze virtuele netwerken worden toegepast.

Internetverkeer filteren met netwerkapparaten of Azure Firewall: Azure-serviceverkeer filteren met beleid, via service-eindpunten en rest van internet- of Azure-verkeer filteren via apparaten of Azure Firewall.

Verkeer filteren op Azure-services die zijn geïmplementeerd in virtuele netwerken: Op dit moment wordt azure-service-eindpuntbeleid niet ondersteund voor beheerde Azure-services die zijn geïmplementeerd in uw virtuele netwerk.

Verkeer vanaf on-premises naar Azure-services filteren: Het beleid voor service-eindpunten is alleen van toepassing op het verkeer van de subnetten die aan het beleid zijn gekoppeld. Als u toegang vanaf on-premises tot bepaalde Azure-serviceresources wilt toestaan, moet het verkeer worden gefilterd met behulp van virtuele netwerkapparaten of firewalls.

Logboekregistratie en problemen oplossen

Voor beleid voor service-eindpunten is gecentraliseerde logboekregistratie niet beschikbaar. Zie Logboekregistratie voor service-eindpunten voor serviceresources.

Scenario’s voor probleemoplossing

Toegang geweigerd tot opslagaccounts die in preview werkten (niet in geografisch gekoppelde regio)

Met een upgrade van Azure Storage voor het gebruik van globale servicetags is het bereik van service-eindpunt en daarom is het beleid voor service-eindpunten nu globaal. Verkeer naar Azure Storage wordt dus versleuteld via service-eindpunten en alleen opslagaccounts die expliciet worden vermeld in beleid, zijn toegang toegestaan.

Sta alle vereiste opslagaccounts expliciet toe om de toegang te herstellen.

Neem contact op met de ondersteuning van Azure.

De toegang wordt geweigerd voor accounts die in het beleid voor eindpunten worden vermeld

Mogelijk wordt de toegang geblokkeerd door netwerkbeveiligingsgroepen of firewall-filters

Als het verwijderen/het opnieuw toepassen van het beleid ervoor zorgt dat de verbinding wordt verbroken:

Controleer of de Azure-service is geconfigureerd om toegang vanuit het virtuele netwerk via eindpunten toe te staan of dat het standaardbeleid voor de resource is ingesteld op Alles toestaan.

Controleer of het verkeer via de eindpunten wordt weergegeven in de diagnostische gegevens.

Controleer in de stroomlogboeken voor de netwerkbeveiligingsgroep en de opslaglogboeken of de toegang, zoals verwacht, via de service-eindpunten verloopt.

Neem contact op met de ondersteuning van Azure.

De toegang wordt geweigerd voor accounts niet worden vermeld in het beleid voor service-eindpunten

Controleer of Azure Storage is geconfigureerd om toegang vanuit het virtuele netwerk via eindpunten toe te staan of of het standaardbeleid voor de resource is ingesteld op Alles toestaan.

Zorg ervoor dat de accounts geen klassieke opslagaccounts zijn met beleid voor service-eindpunten in het subnet.

Een beheerde Azure-service werkt niet meer na het toepassen van een service-eindpuntbeleid via het subnet

- Beheerde services dan Azure SQL Managed Instance worden momenteel niet ondersteund met service-eindpunten.

Toegang tot beheerde opslagaccounts werkt niet meer na het toepassen van een service-eindpuntbeleid via het subnet

- Beheerde opslagaccounts worden niet ondersteund met beleid voor service-eindpunten. Indien geconfigureerd, weigeren beleidsregels standaard de toegang tot alle beheerde opslagaccounts. Als uw toepassing toegang nodig heeft tot beheerde opslagaccounts, mag het eindpuntbeleid niet worden gebruikt voor dit verkeer.

Inrichting

Een gebruiker met schrijftoegang tot een virtueel netwerk configureert beleidsregels voor service-eindpunten op subnetten. Meer informatie over ingebouwde rollen in Azure en het toewijzen van specifieke machtigingen voor aangepaste rollen.

Virtuele netwerken en Azure Storage-accounts kunnen zich in dezelfde of verschillende abonnementen of Microsoft Entra-tenants bevinden.

Beperkingen

U kunt alleen beleid voor service-eindpunten implementeren op virtuele netwerken die zijn geïmplementeerd met behulp van het Azure Resource Manager-implementatiemodel.

Virtuele netwerken moeten zich in dezelfde regio bevinden als het beleid voor service-eindpunten.

U kunt alleen beleid voor service-eindpunten toepassen op een subnet als de service-eindpunten zijn geconfigureerd voor de Azure-services die in het beleid worden vermeld.

Het is niet mogelijk om beleid voor service-eindpunten te gebruiken voor verkeer van uw on-premises netwerk naar Azure-services.

Andere beheerde Azure-services dan Azure SQL Managed Instance bieden momenteel geen ondersteuning voor eindpuntbeleid. Deze beperking omvat beheerde services die zijn geïmplementeerd in gedeelde subnetten (zoals Azure Batch, Microsoft Entra Domain Services, Azure-toepassing Gateway, Azure VPN Gateway, Azure Firewall) of in toegewezen subnetten (zoals Azure-app Service Environment, Azure Redis Cache, Azure API Management, klassieke beheerde services).

Waarschuwing

Azure-services die in uw virtuele netwerk zijn geïmplementeerd, zoals Azure HDInsight, hebben toegang tot andere Azure-services, zoals Azure Storage, om aan de vereisten voor de infrastructuur te kunnen voldoen. Als u het beleid voor eindpunten tot specifieke resources beperkt, kan de toegang tot deze infrastructuurresources worden onderbroken voor de Azure-services die in uw virtuele netwerk zijn geïmplementeerd.

- Klassieke opslagaccounts worden niet ondersteund in eindpuntbeleid. Beleidsregels weigeren standaard de toegang tot alle klassieke opslagaccounts. Als uw toepassing toegang nodig heeft tot Azure Resource Manager- en klassieke opslagaccounts, mag het eindpuntbeleid niet worden gebruikt voor dit verkeer.

Prijzen en beperkingen

Er worden geen extra kosten in rekening gebracht voor het gebruik van beleid voor service-eindpunten. Het huidige prijsmodel voor Azure-services (zoals Azure Storage) via service-eindpunten is van toepassing.

Voor beleid voor service-eindpunten gelden de volgende limieten:

| Resource | Standaardlimiet |

|---|---|

| ServiceEndpointPoliciesPerSubscription | 500 |

| ServiceEndpointPoliciesPerSubnet | 100 |

| ServiceEndpointPoliciesPerVirtualNetwork | 100 |

| ServiceResourcesPerServiceEndpointPolicyDefinition | 200 |