Over BGP en VPN Gateway

Dit artikel bevat een overzicht van BGP-ondersteuning (Border Gateway Protocol) in Azure VPN Gateway.

BGP is het standaardprotocol voor routering dat doorgaans op internet wordt gebruikt voor het uitwisselen van routerings- en bereikbaarheidsgegevens tussen twee of meer netwerken. Wanneer BGP wordt gebruikt in de context van Azure Virtual Networks, kunnen de Azure VPN-gateways en uw on-premises VPN-apparaten, BGP-peers of neighbors genoemd, 'routes' uitwisselen die beide gateways informeren over de beschikbaarheid en bereikbaarheid voor deze voorvoegsels om via de betrokken gateways of routers te gaan. Met BGP kan ook transitroutering tussen meerdere netwerken worden ingeschakeld door routes die een BGP-gateway leert van één BGP te propageren naar alle andere BGP-peers.

Waarom BGP gebruiken?

BGP is een optionele functie die u kunt gebruiken met op Azure-routes gebaseerde VPN-gateways. Controleer voordat u de functie inschakelt of uw on-premises VPN-apparaten BGP ondersteunen. U kunt Azure VPN-gateways en uw on-premises VPN-apparaten zonder BGP blijven gebruiken. Dit is het equivalent van het gebruik van statische routes (zonder BGP) versus het gebruik van dynamische routering met BGP tussen uw netwerken en Azure.

Het gebruik van BGP heeft een aantal voordelen en nieuwe mogelijkheden:

Ondersteuning van automatische en flexibele voorvoegselupdates

Met BGP hoeft u alleen via de IPSec S2S VPN-tunnel een minimaal voorvoegsel te declareren op een specifieke BGP-peer. Dit hoeft niet groter te zijn dan een hostvoorvoegsel (/32) van het IP-adres van de BGP-peer van uw on-premises VPN-apparaat. U bepaalt zelf welke on-premises netwerkvoorvoegsels u wilt adverteren naar Azure opdat uw Azure Virtual Network toegang heeft.

U kunt ook grotere voorvoegsels adverteren die enkele van uw VNet-adresvoorvoegsels kunnen bevatten, zoals een grote privé-IP-adresruimte (bijvoorbeeld 10.0.0.0/8). Houd er rekening mee dat de voorvoegsels niet identiek kunnen zijn aan een van uw VNet-voorvoegsels. Routes die identiek zijn aan uw VNet-voorvoegsels worden geweigerd.

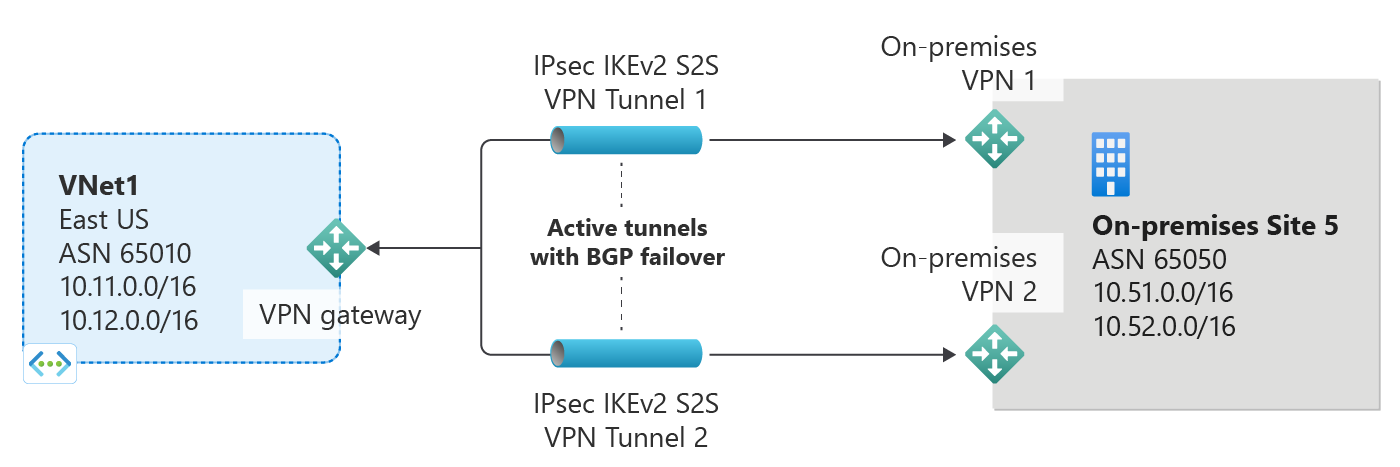

Ondersteuning van meerdere tunnels tussen een VNet en een on-premises site met automatische failover op basis van BGP

U kunt meerdere verbindingen maken tussen uw Azure VNet en uw on-premises VPN-apparaten op dezelfde locatie. Deze mogelijkheid biedt meerdere tunnels (paden) tussen de twee netwerken in een actief/actief-configuratie. Als een van de tunnels wordt losgekoppeld, worden de bijbehorende routes ingetrokken via BGP en wordt het verkeer automatisch verplaatst naar de resterende tunnels.

In het volgende diagram ziet u een eenvoudig voorbeeld van deze configuratie voor hoge beschikbaarheid:

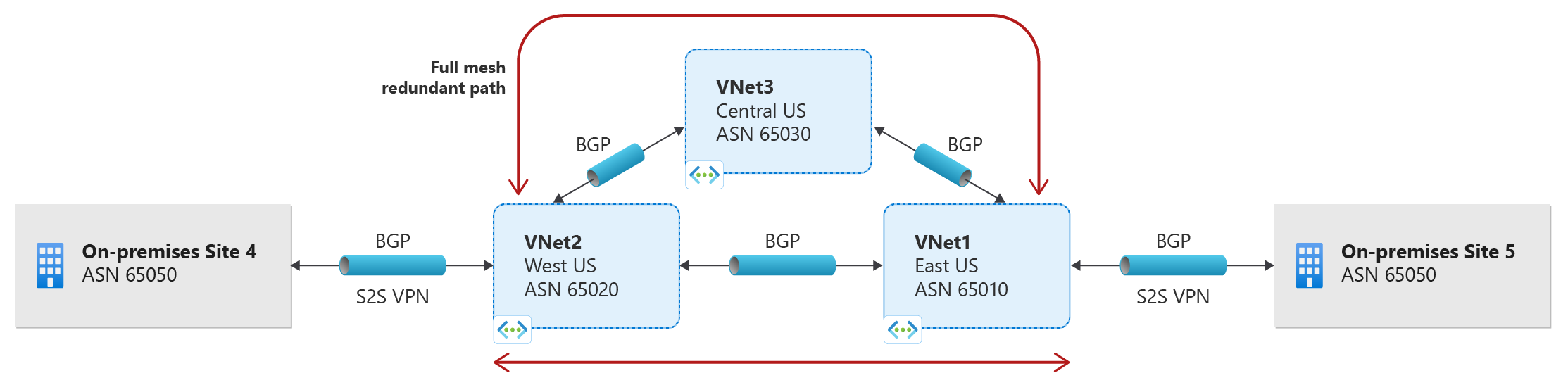

Ondersteuning van transitroutering tussen uw on-premises netwerken en meerdere Azure VNets

Met BGP kunnen meerdere gateways voorvoegsels van verschillende netwerken leren en doorgeven, ongeacht of ze direct of indirect zijn verbonden. Op die manier is transitroutering met Azure VPN-gateways mogelijk tussen uw on-premises sites of tussen meerdere Azure Virtual Networks.

In de volgende diagram ziet u een voorbeeld van een multihop-topologie met meerdere paden, waarmee verkeer tussen de twee on-premises netwerken kan worden doorgevoerd via Azure VPN-gateways binnen de Microsoft-netwerken:

Veelgestelde vragen over BGP

Zie de veelgestelde vragen over VPN Gateway BGP.

Volgende stappen

Zie BGP configureren voor Azure VPN Gateway voor stappen voor het configureren van BGP voor uw cross-premises en VNet-naar-VNet-verbindingen.