De voorbeeld-app die u in deze quickstart gebruikt, verkrijgt een toegangstoken om Microsoft Graph API aan te roepen.

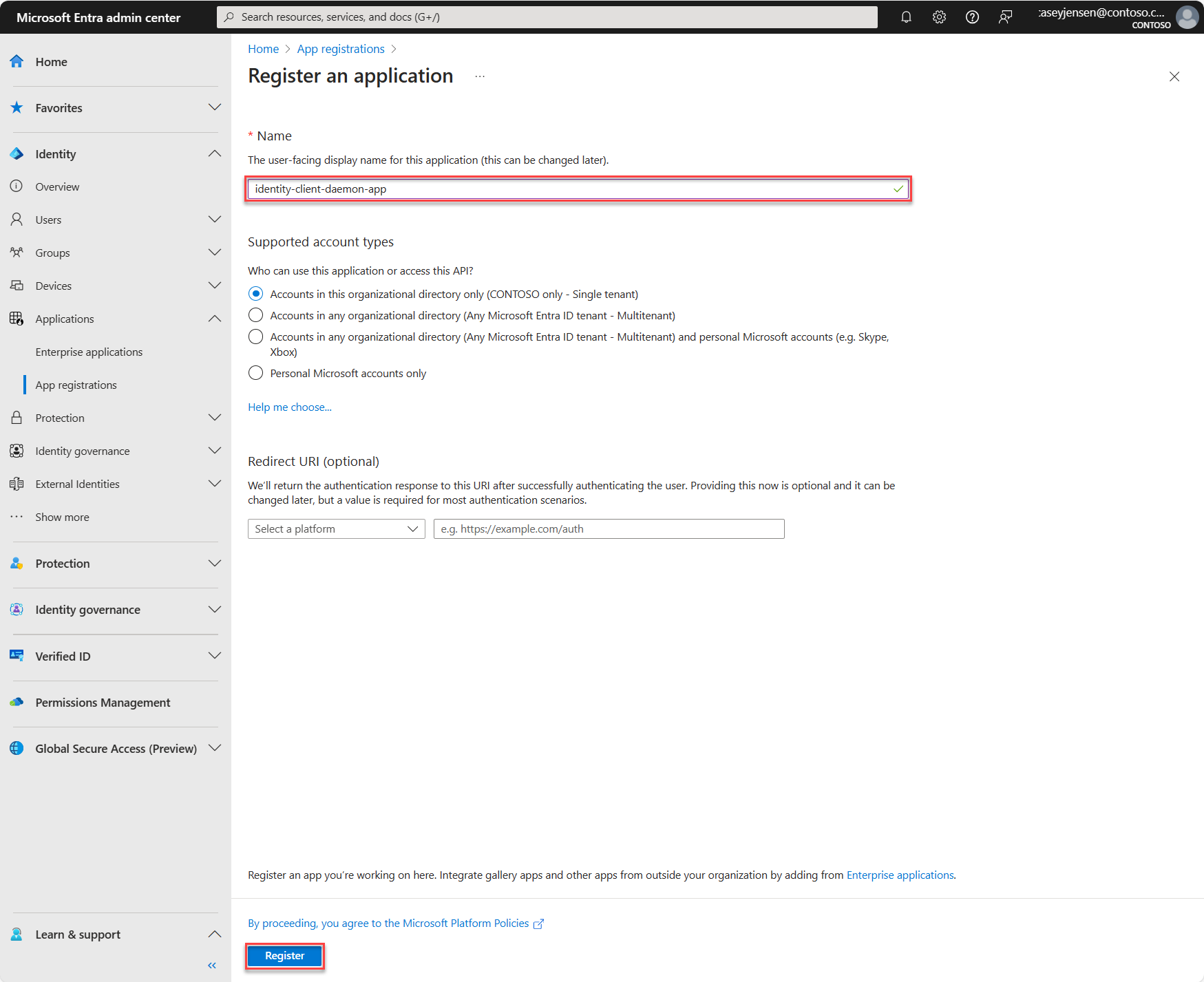

Als u de registratie wilt voltooien, geeft u de toepassing een naam op en geeft u de ondersteunde accounttypen op. Nadat de toepassing is geregistreerd, worden in het deelvenster Overzicht de id's weergegeven die nodig zijn in de broncode van de toepassing.

Maak een clientgeheim voor de geregistreerde toepassing. De toepassing gebruikt het clientgeheim om de identiteit te bewijzen wanneer er tokens worden aangevraagd:

Voor daemon-app voor toegang tot gegevens in Microsoft Graph API verleent u deze de benodigde machtigingen. De daemon-app heeft machtigingen voor toepassingstypen nodig. Gebruikers kunnen geen interactie hebben met een daemon-toepassing, dus de tenantbeheerder moet toestemming geven voor deze machtigingen. Gebruik de volgende stappen om de machtigingen te verlenen en toestemming te geven:

Als u de voorbeeldtoepassing wilt verkrijgen, kunt u deze klonen vanuit GitHub of downloaden als een .zip-bestand.

Als u uw app-registratiegegevens wilt gebruiken in het voorbeeld van de client-daemon-app, gebruikt u de volgende stappen:

U hebt uw voorbeeld-app geconfigureerd. U kunt doorgaan met uitvoeren en testen.

Voer vanuit het consolevenster de volgende opdracht uit om de toepassing te bouwen en uit te voeren:

dotnet run

Zodra de toepassing is uitgevoerd, wordt er een antwoord weergegeven dat vergelijkbaar is met het volgende fragment (ingekort voor kortheid):

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#applications/$entity",

"id": "00001111-aaaa-2222-bbbb-3333cccc4444",

"deletedDateTime": null,

"appId": "00001111-aaaa-2222-bbbb-3333cccc4444",

"applicationTemplateId": null,

"disabledByMicrosoftStatus": null,

"createdDateTime": "2021-01-17T15:30:55Z",

"displayName": "identity-dotnet-console-app",

"description": null,

"groupMembershipClaims": null,

...

}

Een daemon-toepassing verkrijgt een token namens zichzelf (niet namens een gebruiker). Gebruikers kunnen geen interactie hebben met een daemon-toepassing, omdat hiervoor een eigen identiteit is vereist. Dit type toepassing vraagt een toegangstoken aan met behulp van de toepassings-id door de toepassings-id, referentie (geheim of certificaat) en een URI voor de toepassings-id weer te geven. De daemon-toepassing maakt gebruik van de standaard-OAuth 2.0-clientreferenties toekenningsstroom om een toegangstoken te verkrijgen.

De app verkrijgt een toegangstoken van het Microsoft Identity Platform. Het toegangstoken is gericht op de Microsoft Graph API. De app gebruikt vervolgens het toegangstoken om zijn eigen toepassingsregistratiegegevens aan te vragen bij Microsoft Graph API. De app kan elke resource aanvragen bij Microsoft Graph API zolang het toegangstoken over de juiste machtigingen beschikt.

In het voorbeeld ziet u hoe een taak zonder toezicht of Windows-service kan worden uitgevoerd met een toepassingsidentiteit in plaats van de identiteit van een gebruiker.

Voer de volgende opdracht uit om afhankelijkheden te installeren:

npm install

Gebruik de volgende opdracht om de toepassing uit te voeren:

node . --op getUsers

Als de app correct wordt uitgevoerd, ziet u een in JSON opgemaakte uitvoer die een lijst vertegenwoordigt van alle gebruikers van uw personeelstenant. Het ziet er ongeveer als volgt uit:

{

'@odata.context': 'https://graph.microsoft.com/v1.0/$metadata#users',

value: [

{

businessPhones: [],

displayName: 'Casey Jensen',

givenName: 'Jense',

jobTitle: null,

mail: null,

mobilePhone: null,

officeLocation: null,

preferredLanguage: null,

surname: 'Casey',

userPrincipalName: 'jensen@contoso.onmicrosoft.com',

id: 'aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb'

},

...

]

}

Een daemon-toepassing verkrijgt een token namens zichzelf (niet namens een gebruiker). Gebruikers kunnen geen interactie hebben met een daemon-toepassing, omdat hiervoor een eigen identiteit is vereist. Dit type toepassing vraagt een toegangstoken aan met behulp van de toepassings-id door de toepassings-id, referentie (geheim of certificaat) en een URI voor de toepassings-id weer te geven. De daemon-toepassing maakt gebruik van de standaard OAuth 2.0 client credentials autorisatie stroom om een toegangstoken te verkrijgen.

De app verkrijgt een toegangstoken van het Microsoft Identity Platform. Het toegangstoken is gericht op de Microsoft Graph API. De app gebruikt vervolgens het toegangstoken om alle gebruikers in de tenant te lezen vanuit Microsoft Graph API. De app kan elke resource aanvragen bij Microsoft Graph API zolang het toegangstoken over de juiste machtigingen beschikt. In dit geval hebben we de app verleend User.Read.All app-machtiging zodat de volledige profielen van alle gebruikers worden gelezen.

In het voorbeeld ziet u hoe een taak zonder toezicht of Windows-service kan worden uitgevoerd met een toepassingsidentiteit in plaats van de identiteit van een gebruiker.

Voer de volgende opdracht uit om afhankelijkheden te installeren:

pip install -r requirements.txt

Gebruik de volgende opdracht om de toepassing uit te voeren:

python confidential_client_secret_sample.py parameters.json

Als de app correct wordt uitgevoerd, ziet u een in JSON opgemaakte uitvoer die een lijst vertegenwoordigt van alle gebruikers van uw personeelstenant. Het ziet er ongeveer als volgt uit:

{

'@odata.context': 'https://graph.microsoft.com/v1.0/$metadata#users',

value: [

{

businessPhones: [],

displayName: 'Casey Jensen',

givenName: 'Jense',

jobTitle: null,

mail: null,

mobilePhone: null,

officeLocation: null,

preferredLanguage: null,

surname: 'Casey',

userPrincipalName: 'jensen@contoso.onmicrosoft.com',

id: 'aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb'

},

...

]

}

Een daemon-toepassing verkrijgt een token namens zichzelf (niet namens een gebruiker). Gebruikers kunnen geen interactie hebben met een daemon-toepassing, omdat hiervoor een eigen identiteit is vereist. Dit type toepassing vraagt een toegangstoken aan met behulp van de toepassings-id door de toepassings-id, referentie (geheim of certificaat) en een URI voor de toepassings-id weer te geven. De daemon-toepassing maakt gebruik van de standaard-OAuth 2.0-clientreferenties verlenen stroom om een toegangstoken te verkrijgen.

De app verkrijgt een toegangstoken van het Microsoft Identity Platform. Het toegangstoken is gericht op de Microsoft Graph API. De app gebruikt vervolgens het toegangstoken om alle gebruikers in de tenant te lezen vanuit Microsoft Graph API. De app kan elke resource aanvragen bij Microsoft Graph API zolang het toegangstoken over de juiste machtigingen beschikt. In dit geval hebben we de app verleend User.Read.All app-machtiging zodat de volledige profielen van alle gebruikers worden gelezen.

In het voorbeeld ziet u hoe een taak zonder toezicht of Windows-service kan worden uitgevoerd met een toepassingsidentiteit in plaats van de identiteit van een gebruiker.

U kunt de voorbeeld-app testen door de belangrijkste methode van ClientCredentialGrant.java uit te voeren vanuit uw IDE of

Voer vanuit de console de volgende opdracht uit:

$ mvn clean compile assembly:single

Met deze opdracht wordt een msal-client-credential-secret-1.0.0.jar bestand gegenereerd in de map /targets.

Navigeer naar de map /targets en voer het uitvoerbare Java-bestand uit met behulp van de volgende opdracht:

$ java -jar msal-client-credential-secret-1.0.0.jar

Als de app correct wordt uitgevoerd, ziet u een in JSON opgemaakte uitvoer die een lijst vertegenwoordigt van alle gebruikers van uw personeelstenant. Het ziet er ongeveer als volgt uit:

{

'@odata.context': 'https://graph.microsoft.com/v1.0/$metadata#users',

value: [

{

businessPhones: [],

displayName: 'Casey Jensen',

givenName: 'Jense',

jobTitle: null,

mail: null,

mobilePhone: null,

officeLocation: null,

preferredLanguage: null,

surname: 'Casey',

userPrincipalName: 'jensen@contoso.onmicrosoft.com',

id: 'aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb'

},

...

]

}

Een daemon-toepassing verkrijgt een token namens zichzelf (niet namens een gebruiker). Gebruikers kunnen geen interactie hebben met een daemon-toepassing, omdat hiervoor een eigen identiteit is vereist. Dit type toepassing vraagt een toegangstoken aan met behulp van de toepassings-id door de toepassings-id, referentie (geheim of certificaat) en een URI voor de toepassings-id weer te geven. De daemon-toepassing maakt gebruik van de standaard-OAuth 2.0-clientreferenties verlenen stroom om een toegangstoken te verkrijgen.

De app verkrijgt een toegangstoken van het Microsoft Identity Platform. Het toegangstoken is gericht op de Microsoft Graph API. De app gebruikt vervolgens het toegangstoken om alle gebruikers in de tenant te lezen vanuit Microsoft Graph API. De app kan elke resource aanvragen bij Microsoft Graph API zolang het toegangstoken over de juiste machtigingen beschikt. In dit geval hebben we de app verleend User.Read.All app-machtiging zodat de volledige profielen van alle gebruikers worden gelezen.

In het voorbeeld ziet u hoe een taak zonder toezicht of Windows-service kan worden uitgevoerd met een toepassingsidentiteit in plaats van de identiteit van een gebruiker.