Implementeer Microsoft Entra hybride gekoppelde apparaten met intune en Windows Autopilot

Belangrijk

Microsoft raadt aan om nieuwe apparaten te implementeren als cloudeigen met behulp van Microsoft Entra join. Het implementeren van nieuwe apparaten als Microsoft Entra hybride join-apparaten wordt afgeraden, ook niet via Autopilot. Zie Microsoft Entra gekoppeld versus Microsoft Entra hybride gekoppeld in cloudeigen eindpunten: welke optie is geschikt voor uw organisatie voor meer informatie.

U kunt Intune en Windows Autopilot gebruiken om Microsoft Entra hybride gekoppelde apparaten in te stellen. Volg hiervoor de stappen in dit artikel. Zie Inzicht in Microsoft Entra hybride join en co-beheer voor meer informatie over Microsoft Entra hybrid join.

Vereisten

- Uw Microsoft Entra hybride gekoppelde apparaten zijn geconfigureerd. Controleer uw apparaatregistratie met behulp van de cmdlet Get-MgDevice .

- Als filteren op basis van domeinen en OE's is geconfigureerd als onderdeel van Microsoft Entra Connect, moet u ervoor zorgen dat de standaard organisatie-eenheid (OE) of container die is bedoeld voor de Autopilot-apparaten, is opgenomen in het synchronisatiebereik.

Vereisten voor apparaatinschrijving

Het apparaat dat moet worden ingeschreven, moet aan deze vereisten voldoen:

- Gebruik Windows 11 of Windows 10 versie 1809 of hoger.

- U hebt toegang tot internet volgens de netwerkvereisten van Windows Autopilot.

- Toegang hebben tot een Active Directory-domeincontroller.

- Ping de domeincontroller van het domein waaraan u lid wilt worden.

- Als u proxy gebruikt, moet de optie WPAD-proxyinstellingen zijn ingeschakeld en geconfigureerd.

- De out-of-box experience (OOBE) ondergaan.

- Gebruik een autorisatietype dat Microsoft Entra ID ondersteunt in OOBE.

Hoewel niet vereist, maakt het configureren van Microsoft Entra hybrid join voor Active Directory Federated Services (AD FS) een snellere Windows Autopilot-Microsoft Entra registratieproces mogelijk tijdens implementaties. Federatieve klanten die het gebruik van wachtwoorden niet ondersteunen en AD FS gebruiken, moeten de stappen volgen in het artikel Active Directory Federation Services prompt=login parameter support om de verificatie-ervaring correct te configureren.

Vereisten voor Intune-connectorserver

De Intune-connector voor Active Directory moet worden geïnstalleerd op een computer waarop Windows Server 2016 of hoger wordt uitgevoerd met .NET Framework versie 4.7.2 of hoger.

De server die als host fungeert voor de Intune-connector, moet toegang hebben tot internet en uw Active Directory.

Opmerking

De Intune Connector-server vereist standaard domeinclienttoegang tot domeincontrollers, waaronder de RPC-poortvereisten die nodig zijn om te communiceren met Active Directory. Zie de volgende artikelen voor meer informatie:

Als u de schaal en beschikbaarheid wilt vergroten, kunt u meerdere connectors in uw omgeving installeren. U wordt aangeraden de connector te installeren op een server waarop geen andere Intune-connectors worden uitgevoerd. Elke connector moet computerobjecten kunnen maken in elk domein dat u wilt ondersteunen.

Als uw organisatie meerdere domeinen heeft en u meerdere Intune-connectors installeert, moet een domeinserviceaccount worden gebruikt waarmee computerobjecten in alle domeinen kunnen worden gemaakt. Deze vereiste geldt zelfs als u van plan bent om Microsoft Entra hybrid join alleen voor een specifiek domein te implementeren. Als deze domeinen niet-vertrouwde domeinen zijn, moet u de connectors verwijderen uit domeinen waarin u Windows Autopilot niet wilt gebruiken. Anders moeten met meerdere connectors in meerdere domeinen alle connectors computerobjecten in alle domeinen kunnen maken.

Dit connectorserviceaccount moet de volgende machtigingen hebben:

- Meld u aan als een service.

- Moet deel uitmaken van de domeingebruikersgroep .

- Moet lid zijn van de lokale groep Administrators op de Windows-server die als host fungeert voor de connector.

Belangrijk

Beheerde serviceaccounts worden niet ondersteund voor het serviceaccount. Het serviceaccount moet een domeinaccount zijn.

De Intune-connector vereist dezelfde eindpunten als Intune.

Automatische MDM-inschrijving voor Windows instellen

Meld u aan bij Azure Portal. Selecteer in het linkerdeelvenster Microsoft Entra ID>Mobility (MDM en MAM)>Microsoft Intune.

Zorg ervoor dat gebruikers die Microsoft Entra gekoppelde apparaten implementeren met behulp van Intune en Windows lid zijn van een groep die is opgenomen in het MDM-gebruikersbereik.

Gebruik de standaardwaarden in de vakken URL voor MDM-gebruiksvoorwaarden, MDM-detectie-URL en MDM-nalevings-URLen selecteer opslaan.

De limiet voor het computeraccount in de organisatie-eenheid verhogen

De Intune-connector voor uw Active Directory maakt automatisch geregistreerde computers in het domein on-premises Active Directory. De computer waarop de Intune-connector wordt gehost, moet over de rechten beschikken om de computerobjecten binnen het domein te maken.

In sommige domeinen krijgen computers niet de rechten om computers te maken. Bovendien hebben domeinen een ingebouwde limiet (standaard 10) die van toepassing is op alle gebruikers en computers die geen gedelegeerde rechten hebben om computerobjecten te maken. De rechten moeten worden gedelegeerd aan computers die de Intune-connector hosten op de organisatie-eenheid waar Microsoft Entra hybride gekoppelde apparaten worden gemaakt.

De organisatie-eenheid met de rechten voor het maken van computers moet overeenkomen met:

- De organisatie-eenheid die is ingevoerd in het profiel Domeindeelname.

- Als er geen profiel is geselecteerd, wordt de domeinnaam van de computer voor uw domein geselecteerd.

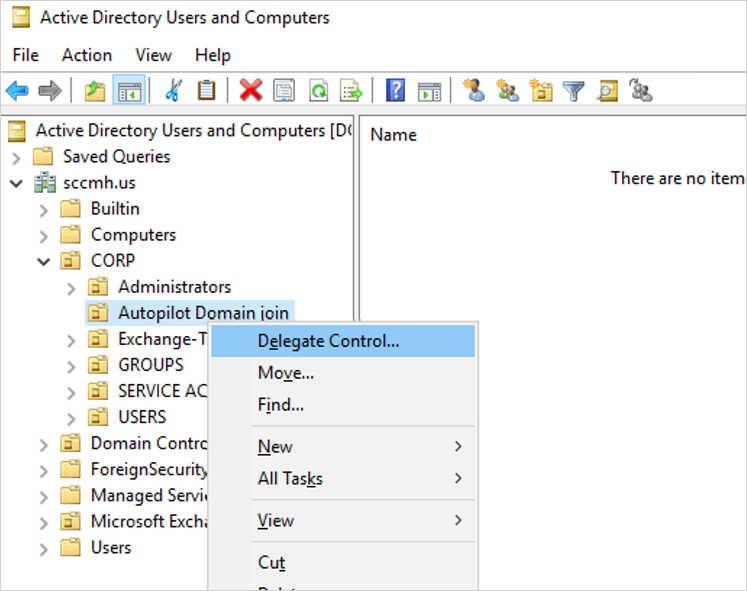

Open Active Directory: gebruikers en computers (DSA.msc).

Klik met de rechtermuisknop op de organisatie-eenheid die u wilt gebruiken om Microsoft Entra hybride gekoppelde computers > te maken.

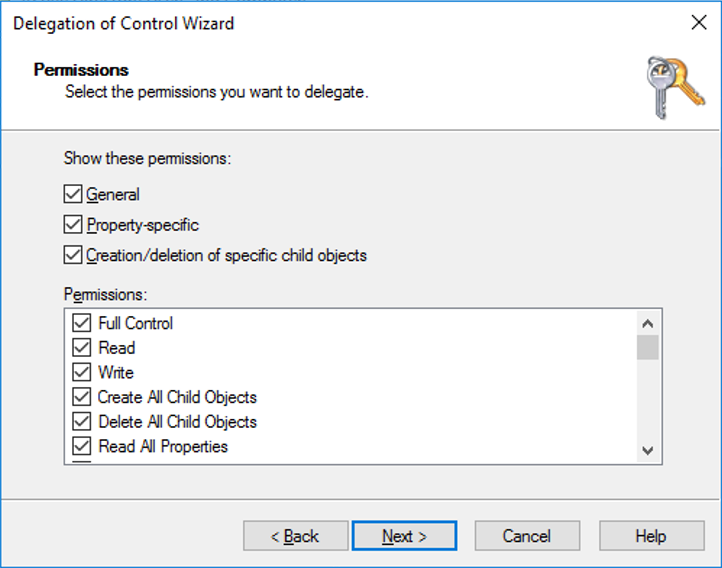

Selecteer In de wizard Overdracht van beheer de optie Volgende>Toevoegen>.Objecttypen

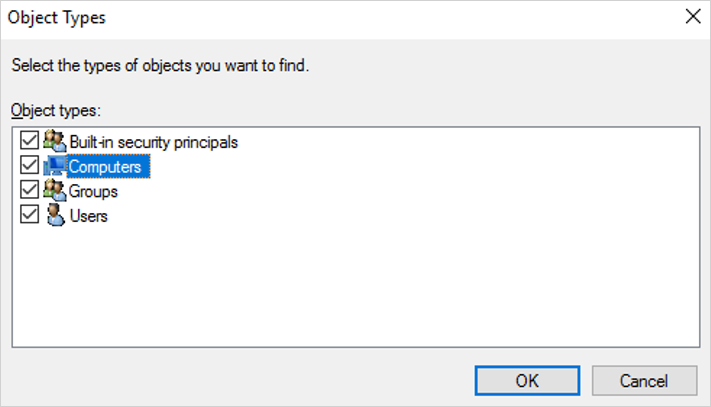

Selecteer in het deelvenster Objecttypen de optie Computers>OK.

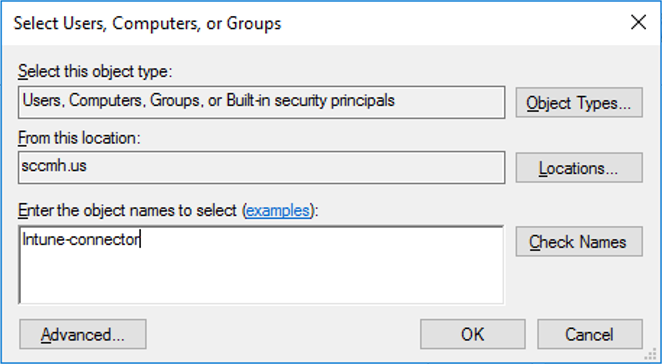

Voer in het deelvenster Gebruikers, computers of groepen selecteren in het vak Voer de objectnamen in om te selecteren de naam in van de computer waarop de connector is geïnstalleerd.

Selecteer Namen controleren om uw vermelding >te valideren OK>Volgende.

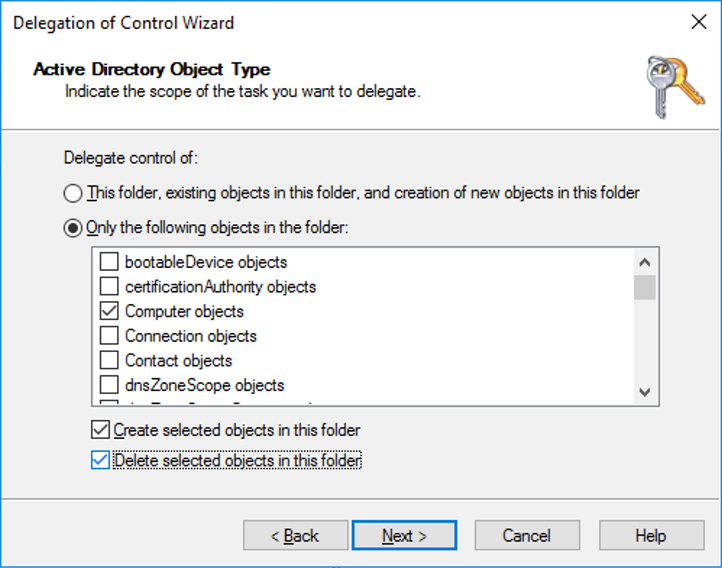

Selecteer Een aangepaste taak maken voor het delegeren van>.Volgende

Selecteer Alleen de volgende objecten in de map>Computerobjecten.

Selecteer Geselecteerde objecten in deze map maken en Geselecteerde objecten in deze map verwijderen.

Selecteer Volgende.

Schakel onder Machtigingen het selectievakje Volledig beheer in. Met deze actie worden alle andere opties geselecteerd.

Selecteer Volgende>Voltooien.

De Intune-connector installeren

Voordat u met de installatie begint, moet u ervoor zorgen dat aan alle vereisten voor de Intune-connectorserver wordt voldaan.

Installatiestappen

Schakel Verbeterde beveiliging van Internet Explorer uit. Standaard is verbeterde beveiliging van Internet Explorer ingeschakeld in Windows Server. Als u zich niet kunt aanmelden bij de Intune Connector voor Active Directory, schakelt u Verbeterde beveiliging van Internet Explorer uit voor de beheerder. Verbeterde beveiliging van Internet Explorer uitschakelen:

- Open Serverbeheer op de server waarop de Intune-connector wordt geïnstalleerd.

- Selecteer lokale server in het linkerdeelvenster van Serverbeheer.

- Selecteer in het rechterdeelvenster EIGENSCHAPPEN van Serverbeheer de koppeling Aan of Uit naast Verbeterde beveiliging van IE.

- Selecteer in het venster Verbeterde beveiliging van Internet Explorerde optie Uit onder Beheerders: en selecteer vervolgens OK.

Selecteer in het Microsoft Intune-beheercentrumApparaten>Windows>Windows-inschrijving>Intune Connector voor Active Directory>Toevoegen.

Volg de instructies om de connector te downloaden.

Open het gedownloade installatiebestand van de connector ODJConnectorBootstrapper.exeom de connector te installeren.

Aan het einde van de installatie selecteert u Nu configureren.

Selecteer Aanmelden.

Voer de referenties voor de Globale beheerder- of Intune-beheerdersrol in. Het gebruikersaccount moet een toegewezen Intune-licentie hebben.

Ga naar Apparaten>Windows>Windows-inschrijving>Intune Connector voor Active Directory en controleer vervolgens of de verbindingsstatus Actief is.

Opmerking

- De rol Globale beheerder is een tijdelijke vereiste op het moment van installatie.

- Nadat u zich hebt aangemeld bij de connector, kan het enkele minuten duren voordat deze wordt weergegeven in het Microsoft Intune-beheercentrum. Dit wordt alleen weergegeven als deze kan communiceren met de Intune-service.

- Inactieve Intune-connectors worden nog steeds weergegeven op de pagina Intune-connectors en worden na 30 dagen automatisch opgeschoond.

Nadat de Intune-connector is geïnstalleerd, wordt de logboekregistratie gestart in de Logboeken onder het pad Toepassingen en services-logboeken>Microsoft>Intune>ODJConnectorService. Onder dit pad vindt u Beheer- en operationele logboeken.

Opmerking

De Intune-connector is oorspronkelijk geregistreerd in de Logboeken rechtstreeks onder Logboeken van toepassingen en services in een logboek met de naam ODJ Connector Service. Logboekregistratie voor de Intune-connector is sindsdien echter verplaatst naar het pad Toepassingen en Services-logboeken>microsoft>Intune>ODJConnectorService. Als u merkt dat het logboek van de ODJ Connector-service op de oorspronkelijke locatie leeg is of niet wordt bijgewerkt, controleert u in plaats daarvan de nieuwe padlocatie.

Instellingen voor webproxy configureren

Als u een webproxy in uw netwerkomgeving hebt, controleert u of de Intune-connector voor Active Directory goed werkt door te verwijzen naar Werken met bestaande on-premises proxyservers.

Een apparaatgroep maken

Selecteer in het Microsoft Intune-beheercentrum de optie Groepen>Nieuwe groep.

Kies in het deelvenster Groep de volgende opties:

- Bij Groepstype selecteert u Beveiliging.

- Voer een groepsnaam en groepsbeschrijving in.

- Selecteer een lidmaatschapstype.

Als u Dynamische apparaten hebt geselecteerd als lidmaatschapstype, selecteert u in het deelvenster Groepde optie Leden van dynamische apparaten.

Selecteer Bewerken in het vak Regelsyntaxis en voer een van de volgende coderegels in:

- Als u een groep wilt maken die al uw Autopilot-apparaten bevat, voert u in

(device.devicePhysicalIDs -any _ -startsWith "[ZTDId]"). - Het veld Groepstag van Intune wordt toegewezen aan het kenmerk OrderID op Microsoft Entra apparaten. Als u een groep wilt maken die al uw Autopilot-apparaten bevat met een specifieke Group Tag (OrderID), typt u:

(device.devicePhysicalIds -any _ -eq "[OrderID]:179887111881"). - Als u een groep wilt maken die al uw Autopilot-apparaten met een specifieke inkooporder-id bevat, voert u in

(device.devicePhysicalIds -any _ -eq "[PurchaseOrderId]:76222342342").

- Als u een groep wilt maken die al uw Autopilot-apparaten bevat, voert u in

Selecteer Opslaan>Maken.

Uw Autopilot-apparaten registreren

Selecteer een van de volgende manieren om uw Autopilot-apparaten in te schrijven.

Autopilot-apparaten registreren die al zijn ingeschreven

Maak een Autopilot-implementatieprofiel met de instelling Alle doelapparaten converteren naar Autopilot ingesteld op Ja.

Wijs het profiel toe aan een groep met de leden die u automatisch wilt registreren bij Autopilot.

Zie Een Autopilot-implementatieprofiel maken voor meer informatie.

Autopilot-apparaten registreren die niet zijn ingeschreven

Als uw apparaten nog niet zijn ingeschreven, kunt u ze zelf registreren. Zie Handmatige registratie voor meer informatie.

Apparaten van een OEM registreren

Als u nieuwe apparaten koopt, kunnen sommige OEM's de apparaten voor u registreren. Zie OEM-registratie voor meer informatie.

Geregistreerd Autopilot-apparaat weergeven

Voordat ze worden ingeschreven bij Intune, worden geregistreerde Autopilot-apparaten op drie plaatsen weergegeven (met namen die zijn ingesteld op hun serienummers):

- Het deelvenster Autopilot-apparaten in intune in de Azure Portal. Selecteer Apparaatinschrijving>Windows-inschrijving>Apparaten.

- Het deelvenster Microsoft Entra apparaten in intune in de Azure Portal. Selecteer Apparaten>Microsoft Entra Apparaten.

- Het deelvenster Microsoft Entra Alle apparaten in Microsoft Entra ID in de Azure Portal door Apparaten>Alle apparaten te selecteren.

Nadat uw Autopilot-apparaten zijn ingeschreven, worden ze op vier plaatsen weergegeven:

- Het deelvenster Autopilot-apparaten in intune in de Azure Portal. Selecteer Apparaatinschrijving>Windows-inschrijving>Apparaten.

- Het deelvenster Microsoft Entra apparaten in intune in de Azure Portal. Selecteer Apparaten>Microsoft Entra Apparaten.

- Het deelvenster Microsoft Entra Alle apparaten in Microsoft Entra ID in de Azure Portal. Selecteer Apparaten>Alle apparaten.

- Het deelvenster Alle apparaten in Intune in de Azure Portal. Selecteer Apparaten>Alle apparaten.

Nadat uw Autopilot-apparaten zijn ingeschreven, worden hun namen de hostnaam van het apparaat. Standaard begint de hostnaam met DESKTOP-.

Een apparaatobject wordt vooraf gemaakt in Microsoft Entra ID zodra een apparaat is geregistreerd in Autopilot. Wanneer een apparaat een hybride Microsoft Entra-implementatie doorloopt, wordt er standaard een ander apparaatobject gemaakt, wat resulteert in dubbele vermeldingen.

BYO VPN's

De volgende VPN-clients worden getest en gevalideerd:

VPN-clients

- In-box Windows VPN-client

- Cisco AnyConnect (Win32-client)

- Pulse Secure (Win32-client)

- GlobalProtect (Win32-client)

- Controlepunt (Win32-client)

- Citrix NetScaler (Win32-client)

- SonicWall (Win32-client)

- FortiClient VPN (Win32-client)

Opmerking

Deze lijst met VPN-clients is geen uitgebreide lijst met alle VPN-clients die met Autopilot werken. Neem contact op met de betreffende VPN-leverancier over compatibiliteit en ondersteuning met Autopilot of over eventuele problemen met het gebruik van een VPN-oplossing met Autopilot.

Niet-ondersteunde VPN-clients

Het is bekend dat de volgende VPN-oplossingen niet werken met Autopilot en daarom niet worden ondersteund voor gebruik met Autopilot:

- VPN-invoegtoepassingen op basis van UWP

- Alles waarvoor een gebruikerscertificaat is vereist

- Directaccess

Opmerking

Wanneer u BYO-VPN's gebruikt, moet u Ja selecteren voor de optie AD-connectiviteitscontrole overslaan in het Windows Autopilot-implementatieprofiel. Always-On VPN's moeten deze optie niet vereisen, omdat deze automatisch verbinding maakt.

Een Autopilot-implementatieprofiel maken en toewijzen

Autopilot-implementatieprofielen worden gebruikt om de Autopilot-apparaten te configureren.

Selecteer in het Microsoft Intune-beheercentrumApparaten>Windows>Windows-inschrijving>Implementatieprofielen>Profiel maken.

Op de pagina Basisbeginselen typt u een naam en optioneel een beschrijving.

Als u wilt dat alle apparaten in de toegewezen groepen automatisch worden geregistreerd bij Autopilot, stelt u Alle doelapparaten converteren in op Autopilot op Ja. Alle niet-Autopilot-apparaten in bedrijfseigendom in toegewezen groepen worden geregistreerd bij de Autopilot-implementatieservice. Apparaten in persoonlijk eigendom zijn niet geregistreerd bij Autopilot. Het kan 48 uur duren voordat de registratie is verwerkt. Wanneer het apparaat is uitgeschreven en opnieuw wordt ingesteld, wordt het opnieuw geregistreerd door Autopilot. Nadat een apparaat op deze manier is geregistreerd, wordt het apparaat niet verwijderd uit de Autopilot-implementatieservice als u deze instelling uitschakelt of de profieltoewijzing verwijdert. In plaats hiervan moet u het apparaat rechtstreeks verwijderen.

Selecteer Volgende.

Selecteer op de pagina Out-of-box experience (OOBE) voor Implementatiemodusde optie Door gebruiker gestuurd.

Selecteer in het vak Deelnemen aan Microsoft Entra ID alsMicrosoft Entra hybride gekoppeld.

Als u apparaten buiten het netwerk van de organisatie implementeert met behulp van VPN-ondersteuning, stelt u de optie Domeinverbindingscontrole overslaan in op Ja. Zie Gebruikersgestuurde modus voor Microsoft Entra hybrid join met VPN-ondersteuning voor meer informatie.

Configureer de resterende opties op de pagina Out-of-box experience (OOBE) indien nodig.

Selecteer Volgende.

Selecteer op de pagina Bereiktagsde optie bereiktags voor dit profiel.

Selecteer Volgende.

Selecteer op de pagina Toewijzingende optie Groepen selecteren die u wilt opnemen> en selecteer de apparaatgroep >Selecteren.

Selecteer Volgende>maken.

Opmerking

Intune controleert periodiek op nieuwe apparaten in de toegewezen groepen en begint vervolgens met het proces voor het toewijzen van profielen aan deze apparaten. Vanwege verschillende factoren die betrokken zijn bij het proces van autopilot-profieltoewijzing, kan de geschatte tijd voor de toewijzing per scenario verschillen. Deze factoren kunnen Microsoft Entra groepen, lidmaatschapsregels, hash van een apparaat, Intune- en Autopilot-service en internetverbinding zijn. De toewijzingstijd varieert afhankelijk van alle factoren en variabelen die betrokken zijn bij een specifiek scenario.

(Optioneel) De pagina status van de inschrijving inschakelen

Selecteer in het Microsoft Intune-beheercentrumApparaten>WindowsWindows-inschrijvingsstatuspagina>>.

Selecteer in het deelvenster Pagina Status van inschrijvingde optie Standaardinstellingen>.

Selecteer Ja in het vak Voortgang van de installatie van apps en profielen weergeven.

Configureer de andere opties indien nodig.

Kies Opslaan.

Een domeindeelnameprofiel maken en toewijzen

Selecteer in het Microsoft Intune-beheercentrumde optie Apparaten>Configuratieprofielen>Profiel maken.

Geef de volgende eigenschappen op:

- Naam: voer een beschrijvende naam in voor het nieuwe profiel.

- Beschrijving: voer een beschrijving in voor het profiel.

- Platform: selecteer Windows 10 en hoger.

- Profieltype: selecteer Sjablonen, kies de sjabloonnaam Domeindeelname en selecteer Maken.

Voer de naam en beschrijving in en selecteer Volgende.

Geef een computernaamvoorvoegsel en domeinnaam op.

(Optioneel) Geef een organisatie-eenheid (OE) op in DN-indeling. Uw opties zijn onder andere:

- Geef een organisatie-eenheid op waarin het beheer wordt gedelegeerd aan uw Windows 2016-apparaat waarop de Intune-connector wordt uitgevoerd.

- Geef een organisatie-eenheid op waarin het beheer wordt gedelegeerd aan de hoofdcomputers in uw on-premises Active Directory.

- Als u dit leeg laat, wordt het computerobject gemaakt in de standaardcontainer van Active Directory (

CN=Computersals u dit nooit hebt gewijzigd).

Hier volgen enkele geldige voorbeelden:

OU=SubOU,OU=TopLevelOU,DC=contoso,DC=comOU=Mine,DC=contoso,DC=com

Hier volgen enkele voorbeelden die niet geldig zijn:

CN=Computers,DC=contoso,DC=com(u kunt geen container opgeven, maar de waarde leeg laten om de standaardwaarde voor het domein te gebruiken)OU=Mine(u moet het domein opgeven via deDC=kenmerken)

Opmerking

Gebruik geen aanhalingstekens rond de waarde in organisatie-eenheid.

Selecteer OK>Maken. Het profiel wordt gemaakt en weergegeven in de lijst.

Wijs een apparaatprofiel toe aan dezelfde groep die wordt gebruikt in de stap Een apparaatgroep maken. Verschillende groepen kunnen worden gebruikt als apparaten moeten worden gekoppeld aan verschillende domeinen of organisatie-eenheden.

Opmerking

De naamgevingsmogelijkheid voor Windows Autopilot voor Microsoft Entra hybrid join biedt geen ondersteuning voor variabelen zoals %SERIAL%. Het ondersteunt alleen voorvoegsels voor de computernaam.

De ODJ-connector verwijderen

De ODJ-connector wordt lokaal geïnstalleerd op een computer via een uitvoerbaar bestand. Als de ODJ-connector van een computer moet worden verwijderd, moet deze ook lokaal op de computer worden uitgevoerd. De ODJ-connector kan niet worden verwijderd via de Intune-portal of via een Graph API-aanroep.

Voer de volgende stappen uit om de ODJ-connector van de computer te verwijderen:

- Meld u aan bij de computer die als host fungeert voor de ODJ-connector.

- Klik met de rechtermuisknop op het startmenu en selecteer Instellingen.

- Selecteer Apps in het venster Windows-instellingen.

- Zoek en selecteer onder Apps &-functiesIntune-connector voor Active Directory.

- Selecteer onder Intune-connector voor Active Directory de knop Verwijderen en selecteer vervolgens opnieuw de knop Verwijderen .

- De ODJ-connector wordt verwijderd.

Volgende stappen

Nadat u Windows Autopilot hebt geconfigureerd, leert u hoe u deze apparaten beheert. Zie Wat is Microsoft Intune apparaatbeheer? voor meer informatie.

Verwante artikelen

- Wat is een apparaat-id?

- Meer informatie over cloudeigen eindpunten.

- Microsoft Entra gekoppeld versus Microsoft Entra hybride gekoppeld in cloudeigen eindpunten.

- Zelfstudie: Een cloudeigen Windows-eindpunt instellen en configureren met Microsoft Intune.

- Procedure: De implementatie van uw Microsoft Entra join plannen.

- Een framework voor transformatie van Windows-eindpuntbeheer.

- Inzicht in scenario's voor hybride Azure AD en co-beheer.

- Succes met externe Windows Autopilot en hybride Azure Active Directory-deelname.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor