Stap 3: nalevingsbeleid plannen

Eerder hebt u uw Intune-abonnement ingesteld en app-beveiligingsbeleid gemaakt. Plan en configureer vervolgens instellingen en beleidsregels voor apparaatnaleving om organisatiegegevens te beveiligen door te vereisen dat apparaten voldoen aan de vereisten die u hebt ingesteld.

Als u nog niet bekend bent met nalevingsbeleid, raadpleegt u Overzicht van naleving.

Dit artikel is van toepassing op:

- Android Enterprise (volledig beheerde werkprofielen en werkprofielen in persoonlijk eigendom)

- Android Open-Source Project (AOSP)

- iOS/iPadOS

- Linux

- macOS

- Windows

U implementeert nalevingsbeleid voor groepen apparaten of gebruikers. Wanneer deze is geïmplementeerd voor gebruikers, moet elk apparaat waarop de gebruiker zich aanmeldt, voldoen aan de beleidsvereisten. Enkele veelvoorkomende voorbeelden van nalevingsvereisten zijn:

- Een minimale versie van het besturingssysteem vereisen.

- Gebruik van een wachtwoord of pincode die voldoet aan bepaalde complexiteits- en lengtevereisten.

- Een apparaat dat zich op of onder een bedreigingsniveau bevindt, zoals bepaald door mobile threat defense-software die u gebruikt. Mobile Threat Defense-software bevat Microsoft Defender voor Eindpunt of een van de andere ondersteunde partners van Intune.

Wanneer apparaten niet voldoen aan de vereisten van een nalevingsbeleid, kan dat beleid een of meer acties voor niet-naleving toepassen. Enkele acties zijn:

- Het niet-compatibele apparaat op afstand vergrendelen.

- E-mail of meldingen verzenden naar het apparaat of de gebruiker over het nalevingsprobleem, zodat een apparaatgebruiker het weer in overeenstemming kan brengen.

- Identificeer een apparaat dat mogelijk gereed is voor buitengebruikstelling als het langere tijd niet meer aan de vereisten voldoet. Wanneer u uw nalevingsbeleid plant en implementeert, kan dit helpen om nalevingsbeleid via onze aanbevelingen op verschillende niveaus te benaderen. We raden u aan te beginnen met de minimale nalevingsinstellingen, die gebruikelijk zijn voor de meeste of alle platforms, en vervolgens uit te breiden door geavanceerdere configuraties en integraties toe te voegen die meer mogelijkheden bieden.

Omdat verschillende apparaatplatforms verschillende nalevingsmogelijkheden ondersteunen of verschillende namen gebruiken voor vergelijkbare instellingen, valt het vermelden van elke optie buiten dit implementatieplan. In plaats daarvan bieden we categorieën en voorbeelden van instellingen in deze categorieën voor elk van de volgende niveaus:

- Niveau 1 : minimale apparaatcompatibiliteit. Deze categorie bevat configuraties die we aanbevelen dat alle tenants aanwezig zijn.

- Niveau 2: verbeterde instellingen voor apparaatnaleving. Deze omvatten algemene apparaatconfiguraties, zoals versleuteling of bestandsbeveiliging op systeemniveau.

- Niveau 3: geavanceerde configuraties voor apparaatnaleving. Aanbevelingen op hoog niveau omvatten configuraties die diepere integratie met andere producten vereisen, zoals Microsoft Entra voorwaardelijke toegang.

Over het algemeen plaatsen onze aanbevelingen instellingen die worden beschouwd als belangrijke configuraties die op verschillende platforms gemeenschappelijk zijn op het minimale nalevingsniveau, wat een sterk rendement voor uw investering oplevert. Instellingen die worden vermeld voor op hogere niveaus, kunnen meer complexiteit met zich meebrengen, zoals instellingen waarvoor integratie van producten van derden is vereist. Zorg ervoor dat u alle aanbevelingen voor het bereik bekijkt en uw eigen implementatieplan kunt aanpassen aan de behoeften en verwachtingen van uw organisatie.

De volgende artikelen helpen u inzicht te krijgen in de instellingen die systeemeigen door Intune-beleid worden ondersteund:

- Android-apparaatbeheerder

- Android Enterprise

- Android Open-Source Project (AOSP)

- iOS

- macOS

- Windows 10/11

Niveau 1 - Minimale apparaatcompatibiliteit

✔️ Instellingen voor nalevingsbeleid voor de hele tenant configureren

✔️ Antwoorden instellen voor niet-nalevingsapparaten (acties voor niet-naleving)

✔️ Inzicht in de interactie tussen apparaatcompatibiliteit en apparaatconfiguratiebeleid

✔️ Een kernset met minimale nalevingsinstellingen gebruiken op verschillende platforms die u ondersteunt

De minimale instellingen voor apparaatnaleving omvatten de volgende onderwerpen die alle tenants die van plan zijn nalevingsbeleid te gebruiken, moeten begrijpen en voorbereid moeten zijn op gebruik:

- Instellingen voor nalevingsbeleid : tenantbrede instellingen die van invloed zijn op de werking van de Intune-complianceservice met uw apparaten.

- Acties voor niet-naleving : deze configuraties zijn gemeenschappelijk voor alle nalevingsbeleidsregels voor apparaten.

- Minimale aanbevelingen voor nalevingsbeleid voor apparaten : deze categorie bevat de platformspecifieke apparaatnalevingsinstellingen waarvan we denken dat elke tenant moet implementeren om de resources van hun organisatie veilig te houden.

Daarnaast raden we u aan bekend te zijn met de manier waarop nalevingsbeleid voor apparaten en apparaatconfiguratiebeleid zijn gerelateerd en communiceren.

Instellingen voor nalevingsbeleid

Alle organisaties moeten de instellingen voor het nalevingsbeleid voor de hele tenant controleren en instellen. Deze instellingen zijn fundamenteel voor het ondersteunen van platformspecifiek beleid. Ze kunnen ook apparaten markeren die geen nalevingsbeleid hebben geëvalueerd als niet-compatibel, waardoor u uw organisatie kunt beschermen tegen nieuwe of onbekende apparaten die mogelijk niet voldoen aan uw beveiligingsverwachtingen.

- Instellingen voor nalevingsbeleid zijn enkele configuraties die u op tenantniveau maakt en die vervolgens van toepassing zijn op alle apparaten. Ze bepalen hoe de Intune-nalevingsservice werkt voor uw tenant.

- Deze instellingen worden rechtstreeks geconfigureerd in het Microsoft Intune-beheercentrum en verschillen van het nalevingsbeleid voor apparaten dat u maakt voor specifieke platforms en implementeert voor discrete groepen apparaten of gebruikers.

Zie Instellingen voor nalevingsbeleid voor meer informatie over instellingen voor nalevingsbeleid op tenantniveau en hoe u deze configureert.

Acties voor niet-naleving

Elk nalevingsbeleid voor apparaten bevat acties voor niet-naleving. Dit zijn een of meer tijdgebonden acties die worden toegepast op apparaten die niet voldoen aan de nalevingsvereisten van het beleid. Standaard is het markeren van een apparaat als niet-compatibel een onmiddellijke actie die is opgenomen in elk beleid.

Voor elke actie die u toevoegt, definieert u hoe lang moet worden gewacht nadat een apparaat is gemarkeerd als niet-compatibel voordat die actie wordt uitgevoerd.

Beschikbare acties die u kunt configureren, zijn onder andere het volgende, maar niet alle zijn beschikbaar voor elk apparaatplatform:

- Apparaat markeren als niet-compatibel (standaardactie voor alle beleidsregels)

- Pushmeldingen verzenden naar eindgebruikers

- E-mail verzenden naar eindgebruiker

- Het niet-compatibele apparaat op afstand vergrendelen

- Het niet-compatibele apparaat buiten gebruik stellen

Beleidsbeheerders moeten de beschikbare opties voor elke actie begrijpen en ondersteunende configuraties voltooien voordat ze een beleid implementeren waarvoor ze zijn vereist. Voordat u bijvoorbeeld de actie E-mail verzenden kunt toevoegen, moet u eerst een of meer e-mailsjablonen maken met de berichten die u mogelijk wilt verzenden. Een dergelijk e-mailbericht kan resources bevatten om de gebruiker te helpen zijn apparaat aan de vereisten te voldoen. Wanneer u later een e-mailactie voor een beleid definieert, kunt u een van uw sjablonen selecteren voor gebruik met een specifieke actie.

Omdat elke niet-standaardactie meerdere keren kan worden toegevoegd aan een beleid, elk met een afzonderlijke configuratie, kunt u aanpassen hoe de acties worden toegepast.

U kunt bijvoorbeeld verschillende gerelateerde acties configureren om in een volgorde uit te voeren. Ten eerste, direct nadat u niet compatibel bent, kunt u Intune een e-mail laten verzenden naar de gebruiker van het apparaat en misschien ook naar een beheerder. Een paar dagen later kan een tweede actie een andere e-mailherinnering verzenden, met details over een deadline voor het herstellen van het apparaat. U kunt ook een laatste actie configureren om een apparaat toe te voegen aan een lijst met apparaten die u mogelijk buiten gebruik wilt stellen, waarbij de actie is ingesteld om pas te worden uitgevoerd nadat een apparaat gedurende een overmatige periode niet compatibel blijft.

Hoewel nalevingsbeleid een apparaat kan markeren als niet-compatibel, hebt u ook een plan nodig voor het herstellen van niet-compatibele apparaten. Dit plan kan beheerders omvatten die de status van een niet-compatibel apparaat gebruiken om updates of configuraties op een apparaat aan te vragen. Als u apparaatgebruikers algemene richtlijnen wilt bieden, kunt u de actie e-mail verzenden naar eindgebruikers voor niet-naleving configureren met nuttige tips of contactpersonen voor het oplossen van een apparaatcompatibiliteitsprobleem.

Zie Acties voor niet-naleving voor meer informatie.

Inzicht in de interactie tussen apparaatcompatibiliteit en apparaatconfiguratiebeleid

Voordat u ingaat op aanbevelingen voor nalevingsbeleid per niveau, is het belangrijk om de soms nauwe relatie tussen nalevingsbeleid en apparaatconfiguratiebeleid te begrijpen. Als u zich bewust bent van deze interacties, kunt u succesvolle beleidsregels voor beide functiegebieden beter plannen en implementeren.

- Apparaatconfiguratiebeleid configureert apparaten voor het gebruik van specifieke configuraties. Deze instellingen kunnen betrekking hebben op alle aspecten van het apparaat.

- Nalevingsbeleid voor apparaten is gericht op een subset van apparaatconfiguraties die betrekking hebben op beveiliging.

Apparaten die nalevingsbeleid ontvangen, worden geëvalueerd op basis van de configuraties van het nalevingsbeleid met resultaten die naar Intune worden geretourneerd voor mogelijke acties. Sommige nalevingsconfiguraties, zoals wachtwoordvereisten, leiden tot afdwinging op het apparaat, zelfs wanneer apparaatconfiguraties soepeler zijn.

Wanneer een apparaat conflicterende configuraties ontvangt voor een instelling van verschillende of vergelijkbare beleidstypen, kunnen er conflicten optreden. Zie Nalevings- en apparaatconfiguratiebeleidsregels die conflict veroorzaken om u voor te bereiden op dit scenario

Overweeg om geplande configuraties tussen apparaatconfiguratie- en apparaatnalevingsteams te synchroniseren om te helpen bij het identificeren van configuratieoverlappingen. Zorg ervoor dat de twee beleidstypen het eens zijn over dezelfde configuratie voor doelapparaten, omdat dit kan helpen beleidsconflicten te voorkomen of een apparaat te verlaten zonder de configuratie of resourcetoegang die u verwacht.

Minimale nalevingsinstellingen

Nadat u tenantbrede instellingen voor nalevingsbeleid hebt ingesteld en communicatie of regels hebt ingesteld voor acties voor niet-compatibele apparaten, bent u waarschijnlijk klaar om nalevingsbeleid voor apparaten te maken en te implementeren voor afzonderlijke groepen apparaten of gebruikers.

Bekijk het platformspecifieke beleid in het Microsoft Intune-beheercentrum om te bepalen welke nalevingsinstellingen beschikbaar zijn voor elk platform en meer informatie over het gebruik ervan. Zie Een nalevingsbeleid maken als u beleid wilt configureren.

We raden u aan de volgende instellingen te gebruiken in uw minimale nalevingsbeleid voor apparaten:

| Minimale apparaatnalevingscategorieën en -voorbeelden | Informatie |

|---|---|

| Antivirus, Antispyware en AntimalwareWindows: Apparaten evalueren voor oplossingen die zich registreren bij Windows-beveiliging Center en controleren op: - Antivirus - Antispyware - Microsoft Defender Antimalware Andere platforms: Nalevingsbeleid voor andere platforms dan Windows bevat geen evaluatie voor deze oplossingen. | Actieve oplossingen voor antivirus-, antispyware- en antimalwareoplossingen zijn belangrijk.Windows-nalevingsbeleid kan de status van deze oplossingen beoordelen wanneer ze actief zijn en geregistreerd zijn bij Windows-beveiliging Center op een apparaat. Op niet-Windows-platforms moeten nog steeds oplossingen voor antivirus, antispyware en antimalware worden uitgevoerd, ook al ontbreken er opties voor intune-nalevingsbeleid om hun actieve aanwezigheid te evalueren. |

| Versies van het besturingssysteemAlle apparaten: evalueer instellingen en waarden voor versies van het besturingssysteem, waaronder: - Maximumbesturingssysteem - Minimumbesturingssysteem - Secundaire en primaire buildversies - Patchniveaus van het besturingssysteem | Gebruik beschikbare instellingen die een minimaal toegestane versie van het besturingssysteem of build- en belangrijke patchniveaus definiëren om ervoor te zorgen dat apparaatbesturingssystemen actueel en veilig zijn. Maximale besturingssysteeminstellingen kunnen helpen bij het identificeren van nieuwe, maar niet-geteste resultaten en beta- of ontwikkelaars os-builds die onbekende risico's kunnen veroorzaken. Linux ondersteunt een optie voor het definiëren van het Linux-distributietype, zoals Ubuntu. Windows ondersteunt een andere instelling voor het instellen van ondersteunde buildbereiken. |

| WachtwoordconfiguratiesAlle apparaten: - Instellingen afdwingen die het scherm vergrendelen na een periode van inactiviteit, waarbij een wachtwoord of pincode is vereist om te ontgrendelen. - Complexe wachtwoorden vereisen die combinaties van letters, cijfers en symbolen gebruiken. - Een wachtwoord of pincode vereisen om apparaten te ontgrendelen. - Vereisten instellen voor een minimale wachtwoordlengte. | Gebruik naleving om apparaten te evalueren op wachtwoordstructuur en lengte, en om apparaten te identificeren die geen wachtwoorden hebben of eenvoudige wachtwoorden gebruiken. Met deze instellingen kunt u de toegang tot het apparaat beveiligen. Andere opties, zoals het opnieuw gebruiken van wachtwoorden of de tijdsduur voordat een wachtwoord moet worden gewijzigd, zijn expliciet opgenomen op het verbeterde nalevingsniveau. |

Niveau 2 - Verbeterde instellingen voor apparaatnaleving

✔️ Verbeterde apparaatconfiguratiebeleidsregels gebruiken voor ondersteunde platformtypen

Verbeterde nalevingsinstellingen

Ondersteuning voor verbeterde nalevingsinstellingen verschilt sterk per platform in vergelijking met de instellingen in de minimale aanbevelingen. Sommige platforms ondersteunen mogelijk geen instellingen die worden ondersteund door gerelateerde platforms. Android AOSP beschikt bijvoorbeeld niet over opties voor Android Enterprise-platforms om naleving te configureren voor bestands- en opstartbeveiligingen op systeemniveau.

Bekijk het platformspecifieke beleid in het Microsoft Intune-beheercentrum om te bepalen welke nalevingsinstellingen beschikbaar zijn voor elk platform en meer informatie over het gebruik ervan. Zie Een nalevingsbeleid maken als u beleid wilt configureren.

We raden u aan de volgende instellingen te gebruiken in uw verbeterde nalevingsbeleid voor apparaten:

| Verbeterde apparaatnalevingscategorieën en -voorbeelden | Informatie |

|---|---|

| ToepassingenAndroid Enterprise: - Apps van onbekende bronnen blokkeren - Bedrijfsportal runtime-integriteit van apps - Bronlocaties beheren voor apps - Google Play-services - SafteyNet-opties voor attestation en evaluatie iOS/iPadOS - Beperkte appsmacOS: - Apps van specifieke locaties toestaan - Apps van onbekende bronnen blokkeren - FirewallinstellingenWindows: - Apps van onbekende bronnen blokkeren - Firewall-instellingen | Vereisten configureren voor verschillende toepassingen. Voor Android beheert u het gebruik en de werking van toepassingen zoals Google Play, SafteyNet en de evaluatie van de Bedrijfsportal runtime-integriteit van de app. Voor alle platformen beheert u, indien ondersteund, waar apps kunnen worden geïnstalleerd en welke apps niet mogen worden toegestaan op apparaten die toegang hebben tot de resources van uw organisatie. Voor macOS en Windows bieden nalevingsinstellingen ondersteuning voor het vereisen van een actieve en geconfigureerde firewall. |

| CoderingAndroid Enterprise: - Versleuteling van gegevensopslag vereisenAndroid AOSP: - Versleuteling van gegevensopslagvereisen macOS: - Versleuteling van gegevensopslagvereisenLinux: - Versleuteling van gegevensopslagvereisenWindows: - Versleuteling van gegevensopslag vereisen - BitLocker | Voeg nalevingsinstellingen toe waarvoor de versleuteling van gegevensopslag is vereist. Windows biedt ook ondersteuning voor het gebruik van BitLocker. |

| WachtwoordconfiguratiesAndroid Enterprise: - Wachtwoord verlopen eniOS/iPadOS opnieuw gebruiken: - Wachtwoord verlopen enmacOS opnieuw gebruiken: - Wachtwoord verlopen enWindows opnieuw gebruiken: - Wachtwoord verlopen en opnieuw gebruiken | Voeg instellingen voor wachtwoordnaleving toe om ervoor te zorgen dat wachtwoorden periodiek worden geroteerd en dat wachtwoorden niet regelmatig opnieuw worden gebruikt. |

| Bestands- en opstartbeveiliging op systeemniveauAndroid AOSP: - Geroote apparatenAndroid Enterprise: - USB-foutopsporing op apparaat blokkeren - Geroote apparaten iOS/iPadOS - Gekraakte apparatenmacOS: - Beveiliging van systeemintegriteit vereisen Windows: - Code-integriteit vereisen - Vereisen dat Beveiligd opstarten is ingeschakeld op het apparaat - Trusted Platform Module (TPM) | Configureer de platformspecifieke opties waarmee apparaten worden geëvalueerd voor risico's op systeem- of kernelniveau. |

Niveau 3 - Geavanceerde configuraties voor apparaatnaleving

✔️ Gegevens van Mobile Threat Defense-partners toevoegen aan uw apparaatnalevingsbeleid

✔️ Een externe compliancepartner integreren met Intune

✔️ Aangepaste nalevingsinstellingen definiëren voor Windows en Linux

✔️ Nalevingsgegevens gebruiken met voorwaardelijke toegang om toegang tot de resources van uw organisatie te gateen

✔️ Geavanceerde apparaatconfiguratiebeleidsregels gebruiken voor ondersteunde platformtypen

Met een robuust nalevingsbeleid voor apparaten kunt u geavanceerdere nalevingsopties implementeren die verder gaan dan alleen het configureren van instellingen in nalevingsbeleid voor apparaten, waaronder:

Gegevens van Mobile Threat Defense-partners gebruiken als onderdeel van uw apparaatnalevingsbeleid en in uw beleid voor voorwaardelijke toegang.

De nalevingsstatus van apparaten integreren met voorwaardelijke toegang om te bepalen welke apparaten toegang hebben tot e-mail, andere cloudservices of on-premises resources.

Nalevingsgegevens van externe compliancepartners opnemen. Met een dergelijke configuratie kunnen nalevingsgegevens van deze apparaten worden gebruikt met uw beleid voor voorwaardelijke toegang.

Breid het ingebouwde nalevingsbeleid voor apparaten uit door aangepaste nalevingsinstellingen te definiëren die niet systeemeigen beschikbaar zijn via de gebruikersinterface van intune-nalevingsbeleid.

Gegevens van een Mobile Threat Defense-partner integreren

Een MTD-oplossing (Mobile Threat Defense) is software voor mobiele apparaten waarmee ze worden beveiligd tegen verschillende cyberbedreigingen. Door mobiele apparaten te beveiligen, helpt u uw organisatie en resources te beschermen. Wanneer MTD-oplossingen zijn geïntegreerd, bieden ze een aanvullende informatiebron voor Intune voor het nalevingsbeleid voor uw apparaten. Deze informatie kan ook worden gebruikt door regels voor voorwaardelijke toegang die u met Intune kunt gebruiken.

Indien geïntegreerd, ondersteunt Intune het gebruik van MTD-oplossingen met ingeschreven apparaten en wanneer deze worden ondersteund door de MTD-oplossing, niet-ingeschreven apparaten met behulp van Microsoft Intune beveiligde apps en app-beveiligingsbeleid.

Zorg ervoor dat u een MTD-partner gebruikt die wordt ondersteund door Intune en die de mogelijkheden ondersteunt die uw organisatie nodig heeft op het volledige scala aan platforms dat u gebruikt.

Microsoft Defender voor Eindpunt is bijvoorbeeld een Mobile Threat Defense-oplossing die u mogelijk al gebruikt en die kan worden gebruikt met de platforms Android, iOS/iPadOS en Windows. Andere oplossingen ondersteunen doorgaans Android en iOS/iPadOS. Zie Mobile Threat Defense-partners voor de lijst met ondersteunde MTD-partners.

Voor meer informatie over het gebruik van Mobile Threat Defense-software met Intune, begint u met Mobile Threat Defense-integratie met Intune.

Gegevens van externe compliancepartners gebruiken

Intune ondersteunt het gebruik van externe compliancepartners, waarbij de partner fungeert als mdm-instantie (Mobile Device Management) voor een groep apparaten. Wanneer u een ondersteunde compliancepartner gebruikt, gebruikt u die partner om apparaatcompatibiliteit te configureren voor de apparaten die door de oplossing worden beheerd. U configureert ook die partneroplossing om de nalevingsresultaten door te geven aan Intune. Deze gegevens worden vervolgens opgeslagen in Microsoft Entra-id, samen met nalevingsgegevens van Intune. De nalevingsgegevens van derden zijn vervolgens beschikbaar voor gebruik door Intune bij het evalueren van nalevingsbeleid voor apparaten en voor gebruik door beleid voor voorwaardelijke toegang.

In sommige omgevingen kan Intune fungeren als de enige MDM-instantie die u moet gebruiken, omdat Intune standaard een geregistreerde compliancepartner is voor de Android-, iOS-/iPadOS- en Windows-platforms. Voor andere platforms moeten andere compliancepartners fungeren als MDM-instantie voor apparaten, zoals het gebruik van Jamf Pro voor macOS-apparaten.

Als u een externe partner voor apparaatnaleving in uw omgeving gebruikt, moet u ervoor zorgen dat deze wordt ondersteund met Intune. Als u ondersteuning wilt toevoegen, configureert u een verbinding voor de partner vanuit het Microsoft Intune-beheercentrum en volgt u de documentatie van de partners om de integratie te voltooien.

Zie Ondersteuning voor externe apparaatnalevingspartners in Intune voor meer informatie over dit onderwerp.

Aangepaste nalevingsinstellingen gebruiken

U kunt de ingebouwde opties voor apparaatnaleving van Intune uitbreiden door aangepaste nalevingsinstellingen te configureren voor beheerde Linux- en Windows-apparaten.

Aangepaste instellingen bieden u de flexibiliteit om naleving te baseren op de instellingen die beschikbaar zijn op een apparaat, zonder dat u hoeft te wachten totdat Intune deze instellingen toevoegt.

Als u aangepaste naleving wilt gebruiken, moet u een configureren. JSON-bestand dat waarden op het apparaat definieert die moeten worden gebruikt voor naleving, en een detectiescript dat op het apparaat wordt uitgevoerd om de instellingen van de JSON te evalueren.

Zie [Aangepast nalevingsbeleid en -instellingen gebruiken voor Linux- en Windows-apparaten met Microsoft Intune](.) voor meer informatie over perquisites, ondersteunde platforms en de JSON- en scriptconfiguraties die vereist zijn voor aangepaste naleving. / protect/compliance-use-custom-settings.md).

Naleving integreren met voorwaardelijke toegang

Voorwaardelijke toegang is een Microsoft Entra-functie die met Intune werkt om apparaten te beveiligen. Voor apparaten die zich registreren bij Microsoft Entra, kan beleid voor voorwaardelijke toegang gebruikmaken van apparaat- en nalevingsgegevens van Intune om toegangsbeslissingen voor gebruikers en apparaten af te dwingen.

Beleid voor voorwaardelijke toegang combineren met:

- Nalevingsbeleid voor apparaten kan vereisen dat een apparaat wordt gemarkeerd als compatibel voordat dat apparaat kan worden gebruikt voor toegang tot de resources van uw organisatie. In het beleid voor voorwaardelijke toegang worden apps-services opgegeven die u wilt beveiligen, voorwaarden waaronder de apps of services toegankelijk zijn en de gebruikers waarop het beleid van toepassing is.

- App-beveiliging beleid kan een beveiligingslaag toevoegen die ervoor zorgt dat alleen client-apps die intune-app-beveiligingsbeleid ondersteunen, toegang hebben tot uw onlinebronnen, zoals Exchange of andere Microsoft 365-services.

Voorwaardelijke toegang werkt ook met het volgende om apparaten veilig te houden:

- MICROSOFT DEFENDER VOOR EINDPUNT en MTD-apps van derden

- Partner-apps voor apparaatnaleving

- Microsoft Tunnel

Zie Meer informatie over voorwaardelijke toegang en Intune voor meer informatie.

Geavanceerde nalevingsinstellingen

Bekijk het platformspecifieke beleid in het Microsoft Intune-beheercentrum om te bepalen welke nalevingsinstellingen beschikbaar zijn voor elk platform en meer informatie over het gebruik ervan. Zie Een nalevingsbeleid maken als u beleid wilt configureren.

Zie Een nalevingsbeleid maken als u beleid wilt configureren.

We raden u aan de volgende instellingen te gebruiken in uw verbeterde nalevingsbeleid voor apparaten:

| Geavanceerde apparaatnalevingscategorieën en -voorbeelden | Informatie |

|---|---|

| Runtime-beveiligingAndroid Enterprise: - Vereisen dat het apparaat zich op of onder het apparaatbedreigingsniveau bevindt: vereisen dat het apparaat de apparaatrisicoscore iOS/iPadOS heeft of niet: - Vereisen dat het apparaat het apparaat op of onder het apparaatbedreigingsniveau heeft- Vereisen dat het apparaat de computerrisicoscoreheeft windows: - vereisen dat het apparaat de risicoscore van de machine heeft of niet overschrijdt | Wanneer u Intune integreert met een Mobile Threat Defense-partner, kunt u die partner gebruiken als criteria in uw nalevingsbeleid. Wanneer u Microsoft Defender voor Eindpunt hebt geïntegreerd met Intune, kunt u de risicoscore van Defender gebruiken als nalevingscontrole. |

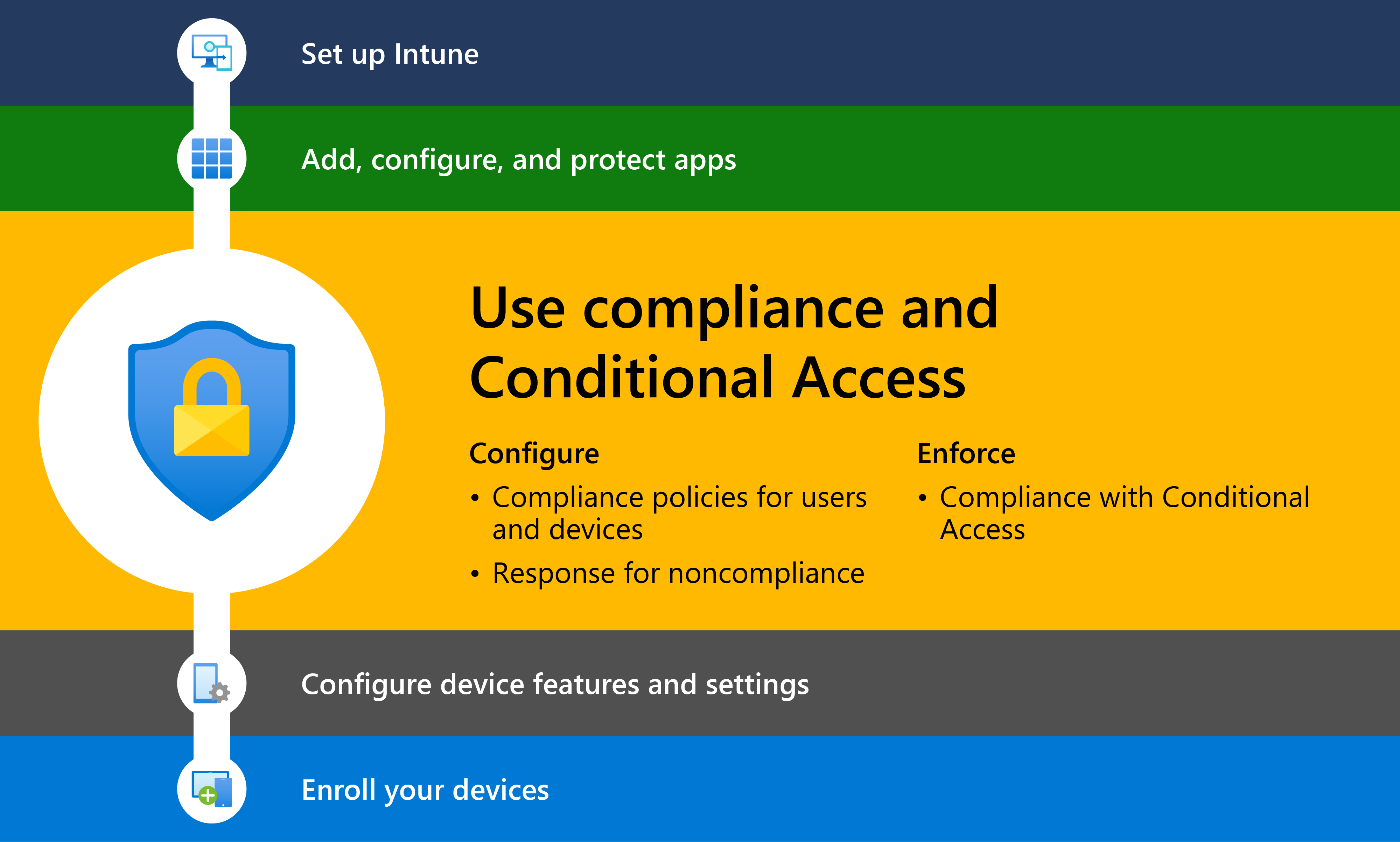

Volg het minimale aanbevolen basislijnbeleid

- Microsoft Intune instellen

- Apps toevoegen, configureren en beveiligen

- 🡺 Plan voor nalevingsbeleid (U bent hier)

- Apparaatfuncties configureren

- Apparaten registreren

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub Issues geleidelijk uitfaseren als het feedbackmechanisme voor inhoud. Het wordt vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor