Geavanceerde opsporingsquery's migreren vanuit Microsoft Defender voor Eindpunt

Opmerking

Wilt u Microsoft Defender XDR ervaren? Meer informatie over hoe u Microsoft Defender XDR kunt evalueren en piloten.

Van toepassing op:

- Microsoft Defender XDR

Verplaats uw geavanceerde opsporingswerkstromen van Microsoft Defender voor Eindpunt om proactief op bedreigingen te zoeken met behulp van een bredere set gegevens. In Microsoft Defender XDR krijgt u toegang tot gegevens van andere Microsoft 365-beveiligingsoplossingen, waaronder:

- Microsoft Defender voor Eindpunt

- Microsoft Defender voor Office 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Identity

Opmerking

De meeste Microsoft Defender voor Eindpunt klanten kunnen Microsoft Defender XDR zonder extra licenties gebruiken. Schakel Microsoft Defender XDR in om uw geavanceerde opsporingswerkstromen van Defender voor Eindpunt over te zetten.

U kunt overstappen zonder dat dit van invloed is op uw bestaande Defender for Endpoint-werkstromen. Opgeslagen query's blijven intact en aangepaste detectieregels blijven actief en genereren waarschuwingen. Ze zijn echter zichtbaar in Microsoft Defender XDR.

Alleen schematabellen in Microsoft Defender XDR

Het geavanceerde opsporingsschema van Microsoft Defender XDR biedt aanvullende tabellen met gegevens van verschillende Microsoft 365-beveiligingsoplossingen. De volgende tabellen zijn alleen beschikbaar in Microsoft Defender XDR:

| Tabelnaam | Beschrijving |

|---|---|

| AlertEvidence | Bestanden, IP-adressen, URL's, gebruikers of apparaten die zijn gekoppeld aan waarschuwingen |

| AlertInfo | Waarschuwingen van Microsoft Defender voor Eindpunt, Microsoft Defender voor Office 365, Microsoft Defender for Cloud Apps en Microsoft Defender for Identity, inclusief ernstgegevens en bedreigingscategorieën |

| EmailAttachmentInfo | Informatie over bestanden die zijn gekoppeld aan e-mailberichten |

| EmailEvents | Microsoft 365-e-mailevenementen, waaronder e-mailbezorging en blokkeringsevenementen |

| EmailPostDeliveryEvents | Beveiligingsgebeurtenissen die plaatsvinden na de bezorging, nadat Microsoft 365 de e-mailberichten heeft bezorgd bij het postvak van de geadresseerde |

| EmailUrlInfo | Informatie over URL's in e-mailberichten |

| IdentityDirectoryEvents | Gebeurtenissen waarbij een on-premises domeincontroller met Active Directory (AD) wordt uitgevoerd. Deze tabel bevat een reeks identiteitsgerelateerde gebeurtenissen en systeemgebeurtenissen op de domeincontroller. |

| IdentityInfo | Accountgegevens uit verschillende bronnen, waaronder Microsoft Entra ID |

| IdentityLogonEvents | Verificatie-gebeurtenissen in Active Directory en Microsoft onlineservices |

| IdentityQueryEvents | Query's voor Active Directory-objecten, zoals gebruikers, groepen, apparaten en domeinen |

Belangrijk

Query's en aangepaste detecties die gebruikmaken van schematabellen die alleen beschikbaar zijn in Microsoft Defender XDR, kunnen alleen worden weergegeven in Microsoft Defender XDR.

Tabel DeviceAlertEvents toewijzen

De AlertInfo tabellen en AlertEvidence vervangen de DeviceAlertEvents tabel in het Microsoft Defender voor Eindpunt-schema. Naast gegevens over apparaatwaarschuwingen bevatten deze twee tabellen gegevens over waarschuwingen voor identiteiten, apps en e-mailberichten.

Gebruik de volgende tabel om te controleren hoe DeviceAlertEvents kolommen worden toegewezen aan kolommen in de AlertInfo tabellen en AlertEvidence .

Tip

Naast de kolommen in de volgende tabel bevat de AlertEvidence tabel nog veel meer kolommen die een meer holistisch beeld bieden van waarschuwingen uit verschillende bronnen. Alle AlertEvidence-kolommen weergeven

| Kolom DeviceAlertEvents | Waar vind ik dezelfde gegevens in Microsoft Defender XDR |

|---|---|

AlertId |

AlertInfo en AlertEvidence tabellen |

Timestamp |

AlertInfo en AlertEvidence tabellen |

DeviceId |

AlertEvidence Tabel |

DeviceName |

AlertEvidence Tabel |

Severity |

AlertInfo Tabel |

Category |

AlertInfo Tabel |

Title |

AlertInfo Tabel |

FileName |

AlertEvidence Tabel |

SHA1 |

AlertEvidence Tabel |

RemoteUrl |

AlertEvidence Tabel |

RemoteIP |

AlertEvidence Tabel |

AttackTechniques |

AlertInfo Tabel |

ReportId |

Deze kolom wordt meestal gebruikt in Microsoft Defender voor Eindpunt om gerelateerde records in andere tabellen te zoeken. In Microsoft Defender XDR kunt u gerelateerde gegevens rechtstreeks uit de AlertEvidence tabel ophalen. |

Table |

Deze kolom wordt meestal gebruikt in Microsoft Defender voor Eindpunt voor aanvullende gebeurtenisgegevens in andere tabellen. In Microsoft Defender XDR kunt u gerelateerde gegevens rechtstreeks uit de AlertEvidence tabel ophalen. |

Bestaande Microsoft Defender voor Eindpunt-query's aanpassen

Microsoft Defender voor Eindpunt query's werken ongewijzigd, tenzij ze naar de DeviceAlertEvents tabel verwijzen. Als u deze query's in Microsoft Defender XDR wilt gebruiken, past u de volgende wijzigingen toe:

- Vervang door

DeviceAlertEventsAlertInfo. - Voeg de

AlertInfoen deAlertEvidencetabellen toe aanAlertIdom equivalente gegevens op te halen.

Oorspronkelijke query

De volgende query gebruikt DeviceAlertEvents in Microsoft Defender voor Eindpunt om de waarschuwingen op te halen die betrekking hebben oppowershell.exe:

DeviceAlertEvents

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)" and FileName == "powershell.exe"

Gewijzigde query

De volgende query is aangepast voor gebruik in Microsoft Defender XDR. In plaats van de bestandsnaam rechtstreeks vanuit DeviceAlertEventste controleren, wordt de bestandsnaam toegevoegd AlertEvidence en gecontroleerd op de bestandsnaam in die tabel.

AlertInfo

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)"

| join AlertEvidence on AlertId

| where FileName == "powershell.exe"

Aangepaste detectieregels migreren

Wanneer Microsoft Defender voor Eindpunt regels worden bewerkt op Microsoft Defender XDR, blijven ze werken als voorheen als de resulterende query alleen naar apparaattabellen kijkt.

Waarschuwingen die worden gegenereerd door aangepaste detectieregels die alleen apparaattabellen opvragen, worden bijvoorbeeld nog steeds bezorgd bij uw SIEM en genereren e-mailmeldingen, afhankelijk van hoe u deze hebt geconfigureerd in Microsoft Defender voor Eindpunt. Bestaande onderdrukkingsregels in Defender voor Eindpunt blijven ook van toepassing.

Zodra u een Defender voor Eindpunt-regel bewerkt, zodat deze identiteits- en e-mailtabellen opvraagt, die alleen beschikbaar zijn in Microsoft Defender XDR, wordt de regel automatisch verplaatst naar Microsoft Defender XDR.

Waarschuwingen gegenereerd door de gemigreerde regel:

- Zijn niet meer zichtbaar in de Defender for Endpoint-portal (Microsoft Defender-beveiligingscentrum)

- Niet meer worden bezorgd bij uw SIEM of e-mailmeldingen genereren. Als u deze wijziging wilt omzeilen, configureert u meldingen via Microsoft Defender XDR om de waarschuwingen te ontvangen. U kunt de Microsoft Defender XDR-API gebruiken om meldingen te ontvangen voor detectiewaarschuwingen van klanten of gerelateerde incidenten.

- Wordt niet onderdrukt door Microsoft Defender voor Eindpunt onderdrukkingsregels. Als u wilt voorkomen dat waarschuwingen worden gegenereerd voor bepaalde gebruikers, apparaten of postvakken, wijzigt u de bijbehorende query's om deze entiteiten expliciet uit te sluiten.

Als u een regel op deze manier bewerkt, wordt u om bevestiging gevraagd voordat dergelijke wijzigingen worden toegepast.

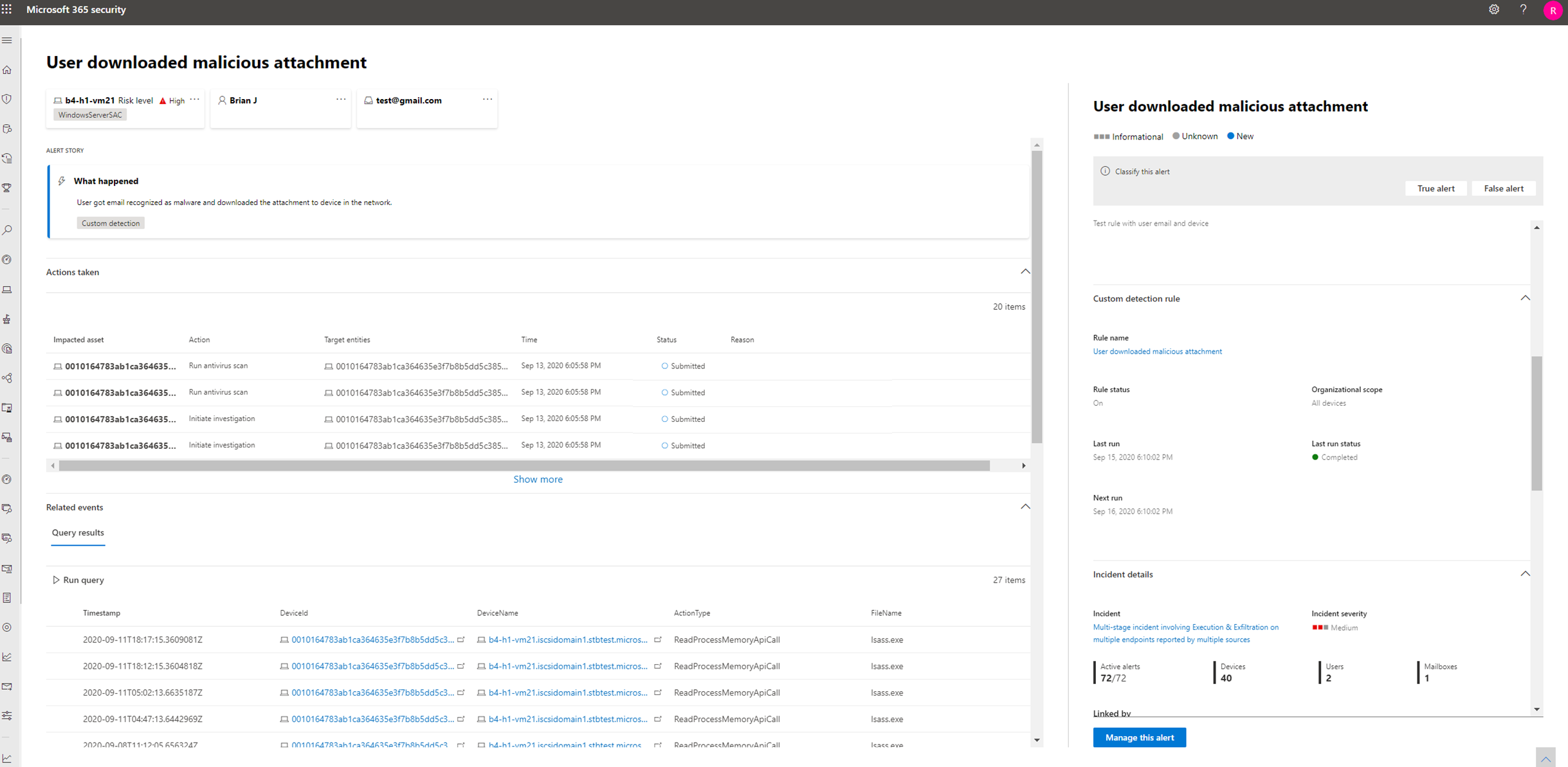

Nieuwe waarschuwingen die worden gegenereerd door aangepaste detectieregels in Microsoft Defender XDR worden weergegeven op een waarschuwingspagina met de volgende informatie:

- Titel en beschrijving van waarschuwing

- Beïnvloede assets

- Acties die zijn uitgevoerd als reactie op de waarschuwing

- Queryresultaten die de waarschuwing hebben geactiveerd

- Informatie over de aangepaste detectieregel

Query's schrijven zonder DeviceAlertEvents

In het Microsoft Defender XDR-schema zijn de AlertInfo tabellen en AlertEvidence beschikbaar voor de diverse set informatie die bij waarschuwingen van verschillende bronnen hoort.

Als u dezelfde waarschuwingsgegevens wilt ophalen die u hebt gebruikt om uit de DeviceAlertEvents tabel in het Microsoft Defender voor Eindpunt-schema op te halen, filtert u de AlertInfo tabel ServiceSource op en voegt u vervolgens elke unieke id toe aan de AlertEvidence tabel, die gedetailleerde gebeurtenis- en entiteitsgegevens bevat.

Zie de onderstaande voorbeeldquery:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

| join AlertEvidence on AlertId

Deze query levert veel meer kolommen op dan DeviceAlertEvents in het Microsoft Defender voor Eindpunt schema. Als u de resultaten beheersbaar wilt houden, gebruikt project u om alleen de kolommen op te halen waarin u geïnteresseerd bent. In het onderstaande voorbeeld ziet u kolommen waarin u mogelijk geïnteresseerd bent wanneer tijdens het onderzoek PowerShell-activiteit is gedetecteerd:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

and AttackTechniques has "powershell"

| join AlertEvidence on AlertId

| project Timestamp, Title, AlertId, DeviceName, FileName, ProcessCommandLine

Als u wilt filteren op specifieke entiteiten die betrokken zijn bij de waarschuwingen, kunt u dit doen door het entiteitstype in EntityType en de waarde op te geven waarop u wilt filteren. In het volgende voorbeeld wordt gezocht naar een specifiek IP-adres:

AlertInfo

| where Title == "Insert_your_alert_title"

| join AlertEvidence on AlertId

| where EntityType == "Ip" and RemoteIP == "192.88.99.01"

Zie ook

- Microsoft Defender XDR inschakelen

- Overzicht van geavanceerd opsporen

- Meer informatie over het schema

- Geavanceerde opsporing in Microsoft Defender voor Eindpunt

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor