Cloudbeveiliging inschakelen in Microsoft Defender Antivirus

Van toepassing op:

- Microsoft Defender Antivirus

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

Platformen

- Windows

Cloudbeveiliging in Microsoft Defender Antivirus biedt nauwkeurige, realtime en intelligente beveiliging. Cloudbeveiliging moet standaard zijn ingeschakeld.

Opmerking

Manipulatiebeveiliging helpt te voorkomen dat cloudbeveiliging en andere beveiligingsinstellingen worden gewijzigd. Als gevolg hiervan worden wijzigingen in instellingen met manipulatiebeveiliging genegeerd wanneer manipulatiebeveiliging is ingeschakeld. Als u wijzigingen moet aanbrengen in een apparaat en deze wijzigingen worden geblokkeerd door manipulatiebeveiliging, raden we u aan de probleemoplossingsmodus te gebruiken om manipulatiebeveiliging tijdelijk uit te schakelen op het apparaat. Nadat de probleemoplossingsmodus is beëindigd, worden alle wijzigingen in instellingen met manipulatiebeveiliging teruggezet naar de geconfigureerde status.

Waarom cloudbeveiliging moet worden ingeschakeld

Microsoft Defender Antivirus-cloudbeveiliging beschermt tegen malware op uw eindpunten en in uw netwerk. We raden u aan cloudbeveiliging ingeschakeld te houden, omdat bepaalde beveiligingsfuncties en -mogelijkheden in Microsoft Defender voor Eindpunt alleen werken wanneer cloudbeveiliging is ingeschakeld.

De volgende tabel bevat een overzicht van de functies en mogelijkheden die afhankelijk zijn van cloudbeveiliging:

| Functie/mogelijkheid | Abonnementsvereiste | Beschrijving |

|---|---|---|

| Controleren op metagegevens in de cloud. De Microsoft Defender Antivirus-cloudservice maakt gebruik van machine learning-modellen als extra beveiligingslaag. Deze machine learning-modellen bevatten metagegevens, dus wanneer een verdacht of schadelijk bestand wordt gedetecteerd, worden de metagegevens ervan gecontroleerd. Zie Blog: Kennismaken met de geavanceerde technologieën in de kern van Microsoft Defender voor Eindpunt beveiliging van de volgende generatie voor meer informatie |

Microsoft Defender voor Eindpunt abonnement 1 of abonnement 2 (zelfstandig of opgenomen in een abonnement zoals Microsoft 365 E3 of E5) | |

| Cloudbeveiliging en voorbeeldinzending. Bestanden en uitvoerbare bestanden kunnen worden verzonden naar de Microsoft Defender Antivirus-cloudservice voor detonatie en analyse. Automatische indiening van voorbeelden is afhankelijk van cloudbeveiliging, hoewel deze ook kan worden geconfigureerd als een zelfstandige instelling. Zie Cloudbeveiliging en voorbeeldinzending in Microsoft Defender Antivirus voor meer informatie. |

Microsoft Defender voor Eindpunt abonnement 1 of abonnement 2 (zelfstandig of opgenomen in een abonnement zoals Microsoft 365 E3 of E5) | |

| Manipulatiebeveiliging. Manipulatiebeveiliging beschermt tegen ongewenste wijzigingen in de beveiligingsinstellingen van uw organisatie. Zie Beveiligingsinstellingen beveiligen met manipulatiebeveiliging voor meer informatie. |

Microsoft Defender voor Eindpunt abonnement 2 (zelfstandig of opgenomen in een abonnement zoals Microsoft 365 E5) | |

| Blokkeren bij eerste aanblik Blokkeren bij eerste detectie detecteert nieuwe malware en blokkeert deze binnen enkele seconden. Wanneer een verdacht of kwaadaardig bestand wordt gedetecteerd, worden de back-end van cloudbeveiliging geblokkeerd en worden heuristieken, machine learning en geautomatiseerde analyse van het bestand toegepast om te bepalen of het een bedreiging is. Zie Wat is 'blokkeren bij eerste zicht'? voor meer informatie. |

Microsoft Defender voor Eindpunt abonnement 1 of abonnement 2 (zelfstandig of opgenomen in een abonnement zoals Microsoft 365 E3 of E5) | |

| Handtekeningupdates voor noodgevallen. Wanneer schadelijke inhoud wordt gedetecteerd, worden updates en oplossingen voor handtekeningen in noodgevallen geïmplementeerd. In plaats van te wachten op de volgende reguliere update, kunt u deze oplossingen en updates binnen enkele minuten ontvangen. Zie Microsoft Defender Antivirus-beveiligingsinformatie en productupdates voor meer informatie over updates. |

Microsoft Defender voor Eindpunt abonnement 2 (zelfstandig of opgenomen in een abonnement zoals Microsoft 365 E5) | |

| Eindpuntdetectie en -respons (EDR) in de blokmodus. EDR in de blokmodus biedt extra beveiliging wanneer Microsoft Defender Antivirus niet het primaire antivirusproduct op een apparaat is. EDR in de blokmodus herstelt artefacten die zijn gevonden tijdens door EDR gegenereerde scans die de primaire antivirusoplossing van microsoft mogelijk heeft gemist. Wanneer EDR is ingeschakeld voor apparaten met Microsoft Defender Antivirus als de primaire antivirusoplossing, biedt EDR in de blokmodus het extra voordeel van het automatisch herstellen van artefacten die zijn geïdentificeerd tijdens door EDR gegenereerde scans. Zie EDR in blokmodus voor meer informatie. |

Microsoft Defender voor Eindpunt abonnement 2 (zelfstandig of opgenomen in een abonnement zoals Microsoft 365 E5) | |

| Regels voor het verminderen van kwetsbaarheid voor aanvallen. ASR-regels zijn intelligente regels die u kunt configureren om malware te stoppen. Bepaalde regels vereisen dat cloudbeveiliging is ingeschakeld om volledig te kunnen functioneren. Deze regels omvatten: - Voorkomen dat uitvoerbare bestanden worden uitgevoerd, tenzij ze voldoen aan een prevalentie, leeftijd of vertrouwde lijstcriteria - Geavanceerde beveiliging tegen ransomware gebruiken - Niet-vertrouwde programma's blokkeren die vanaf verwisselbare stations worden uitgevoerd Zie Regels voor het verminderen van kwetsbaarheid voor aanvallen gebruiken om malware-infectie te voorkomen voor meer informatie. |

Microsoft Defender voor Eindpunt abonnement 1 of abonnement 2 (zelfstandig of opgenomen in een abonnement zoals Microsoft 365 E3 of E5) | |

| Indicatoren van inbreuk (IOC's). In Defender voor Eindpunt kunnen IOC's worden geconfigureerd om de detectie, preventie en uitsluiting van entiteiten te definiëren. Voorbeelden: Indicatoren 'Toestaan' kunnen worden gebruikt om uitzonderingen op antivirusscans en herstelacties te definiëren. Waarschuwings- en blokkeringsindicatoren kunnen worden gebruikt om te voorkomen dat bestanden of processen worden uitgevoerd. Zie Indicatoren maken voor meer informatie. |

Microsoft Defender voor Eindpunt abonnement 2 (zelfstandig of opgenomen in een abonnement zoals Microsoft 365 E5) |

Methoden voor het configureren van cloudbeveiliging

U kunt Microsoft Defender Antivirus-cloudbeveiliging in- of uitschakelen met behulp van een van de volgende methoden:

U kunt ook Configuration Manager gebruiken. En u kunt cloudbeveiliging in- of uitschakelen op afzonderlijke eindpunten met behulp van de Windows-beveiliging-app.

Zie Netwerkverbindingen configureren en valideren voor meer informatie over de specifieke vereisten voor netwerkverbinding om ervoor te zorgen dat uw eindpunten verbinding kunnen maken met de cloudbeveiligingsservice.

Opmerking

In Windows 10 en Windows 11 is er geen verschil tussen de standaard- en geavanceerde rapportageopties die in dit artikel worden beschreven. Dit is een verouderd onderscheid en het kiezen van een van beide instellingen resulteert in hetzelfde niveau van cloudbeveiliging. Er is geen verschil in het type of de hoeveelheid informatie die wordt gedeeld. Zie de Privacyverklaring van Microsoft voor meer informatie over wat we verzamelen.

Gebruik Microsoft Intune om cloudbeveiliging in te schakelen

Ga naar het Intune-beheercentrum (https://intune.microsoft.com) en meld u aan.

Kies Eindpuntbeveiliging>Antivirus.

Selecteer in de sectie AV-beleid een bestaand beleid of kies + Beleid maken.

Taak Stappen Een nieuw beleid maken 1. Selecteer voor PlatformWindows 10, Windows 11 en Windows Server.

2. Selecteer voor ProfielMicrosoft Defender Antivirus.

3. Geef op de pagina Basisinformatie een naam en beschrijving op voor het beleid en kies volgende.

4. Ga in de sectie Defender naar Cloudbeveiliging toestaan en stel deze in op Toegestaan. Kies dan Volgende.

5. Schuif omlaag naar Toestemming voor voorbeelden verzenden en selecteer een van de volgende instellingen:

- Alle voorbeelden automatisch verzenden

- Veilige voorbeelden automatisch verzenden

6. Selecteer in de stap Bereiktags , als uw organisatie bereiktags gebruikt, de tags die u wilt gebruiken en kies volgende.

7. Selecteer in de stap Toewijzingen de groepen, gebruikers of apparaten waarop u dit beleid wilt toepassen en kies vervolgens Volgende.

8. Controleer in de stap Controleren en maken de instellingen voor uw beleid en kies vervolgens Maken.Een bestaand beleid bewerken 1. Selecteer het beleid dat u wilt bewerken.

2. Kies onder Configuratie-instellingende optie Bewerken.

3. Ga in de sectie Defender naar Cloudbeveiliging toestaan en stel deze in op Toegestaan.

4. Schuif omlaag naar Toestemming voor voorbeelden verzenden en selecteer een van de volgende instellingen:

- Alle voorbeelden automatisch verzenden

- Veilige voorbeelden automatisch verzenden

5. Selecteer Controleren en opslaan.

Gebruik groepsbeleid om cloudbeveiliging in te schakelen

Open op uw groepsbeleid-beheerapparaat de groepsbeleid-beheerconsole, klik met de rechtermuisknop op het groepsbeleid Object dat u wilt configureren en selecteer Bewerken.

Ga in de Editor groepsbeleid Management naar Computerconfiguratie.

Selecteer Beheersjablonen.

Vouw de structuur uit naar Windows-onderdelen>Microsoft Defender Antivirus > MAPS

Opmerking

MAPS-instellingen zijn gelijk aan cloudbeveiliging.

Dubbelklik op Deelnemen aan Microsoft MAPS. Zorg ervoor dat de optie is ingeschakeld en ingesteld op Basic MAPS of Advanced MAPS. Selecteer OK.

U kunt ervoor kiezen om basisinformatie of aanvullende informatie over gedetecteerde software te verzenden:

Basic MAPS: Basislidmaatschap verzendt basisinformatie naar Microsoft over malware en mogelijk ongewenste software die op uw apparaat is gedetecteerd. Informatie omvat waar de software vandaan kwam (zoals URL's en gedeeltelijke paden), de acties die zijn ondernomen om de bedreiging op te lossen en of de acties zijn geslaagd.

Geavanceerde KAARTEN: Naast basisinformatie verzendt geavanceerd lidmaatschap gedetailleerde informatie over malware en mogelijk ongewenste software, waaronder het volledige pad naar de software en gedetailleerde informatie over hoe de software uw apparaat heeft beïnvloed.

Dubbelklik op Bestandsvoorbeelden verzenden wanneer verdere analyse is vereist. Zorg ervoor dat de eerste optie is ingesteld op Ingeschakeld en dat de andere opties zijn ingesteld op:

- Veilige voorbeelden verzenden (1)

- Alle voorbeelden verzenden (3)

Opmerking

De optie Veilige voorbeelden verzenden (1) betekent dat de meeste voorbeelden automatisch worden verzonden. Bestanden die waarschijnlijk persoonlijke gegevens bevatten, vragen de gebruiker om aanvullende bevestiging. Als u de optie instelt op Altijd prompt (0), verlaagt u de beveiligingsstatus van het apparaat. Als u deze instelt op Nooit verzenden (2) werkt de functie Blokkeren bij eerste detectie van Microsoft Defender voor Eindpunt niet.

Selecteer OK.

PowerShell-cmdlets gebruiken om cloudbeveiliging in te schakelen

De volgende cmdlets kunnen cloudbeveiliging inschakelen:

Set-MpPreference -MAPSReporting Advanced

Set-MpPreference -SubmitSamplesConsent SendAllSamples

Zie PowerShell-cmdlets gebruiken om Microsoft Defender Antivirus- en Microsoft Defender Antivirus-cmdlets te configureren en uit te voeren voor meer informatie over het gebruik van PowerShell met Microsoft Defender Antivirus. Beleids-CSP - Defender heeft ook meer informatie over -SubmitSamplesConsent.

Belangrijk

U kunt -SubmitSamplesConsent instellen op SendSafeSamples (de standaardinstelling, aanbevolen instelling), NeverSend, of AlwaysPrompt.

De SendSafeSamples instelling betekent dat de meeste voorbeelden automatisch worden verzonden. Bestanden die waarschijnlijk persoonlijke gegevens bevatten, leiden tot een prompt voor de gebruiker om door te gaan en moeten worden bevestigd.

De NeverSend instellingen en AlwaysPrompt verlagen het beveiligingsniveau van het apparaat. Bovendien betekent de NeverSend instelling dat de functie Blokkeren bij eerste zicht van Microsoft Defender voor Eindpunt niet werkt.

Windows Management Instruction (WMI) gebruiken om cloudbeveiliging in te schakelen

Gebruik de methode Set van de klasse MSFT_MpPreference voor de volgende eigenschappen:

MAPSReporting

SubmitSamplesConsent

Zie Windows Defender WMIv2-API's voor meer informatie over toegestane parameters.

Cloudbeveiliging op afzonderlijke clients inschakelen met de Windows-beveiliging-app

Opmerking

Als de instelling Lokale instelling configureren voor het rapporteren van Microsoft MAPS groepsbeleid is ingesteld op Uitgeschakeld, wordt de instelling Cloudbeveiliging in Windows-instellingen grijs weergegeven en niet beschikbaar. Wijzigingen die zijn aangebracht via een groepsbeleid-object, moeten eerst worden geïmplementeerd op afzonderlijke eindpunten voordat de instelling wordt bijgewerkt in Windows-instellingen.

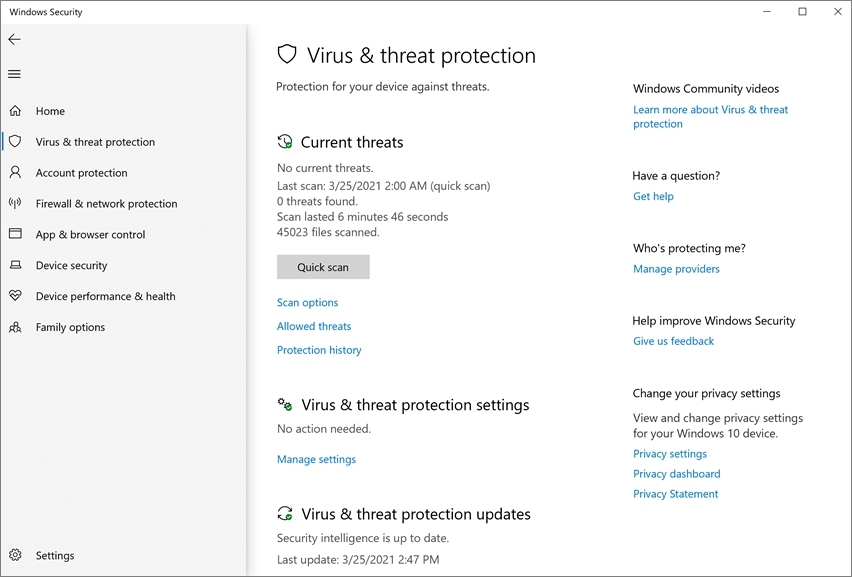

Open de Windows-beveiliging-app door het schildpictogram op de taakbalk te selecteren of door in het startmenu te zoeken naar Windows-beveiliging.

Selecteer de tegel Virus & threat protection (of het schildpictogram in de linkermenubalk) en selecteer vervolgens onder Virus & instellingen voor bescherming tegen bedreigingende optie Instellingen beheren.

Controleer of Cloudbeveiliging en Automatische voorbeeldinzending zijn ingeschakeld op Aan.

Opmerking

Als automatische voorbeeldinzending is geconfigureerd met groepsbeleid, wordt de instelling grijs weergegeven en niet beschikbaar.

Zie ook

Microsoft-cloudbeveiliging gebruiken in Microsoft Defender Antivirus

PowerShell-cmdlets gebruiken om Microsoft Defender Antivirus te beheren

Tip

Als u op zoek bent naar informatie over antivirus voor andere platforms, raadpleegt u:

- Voorkeuren instellen voor Microsoft Defender voor Eindpunt in macOS

- Microsoft Defender voor Eindpunt op Mac

- macOS Antivirus-beleidsinstellingen voor Microsoft Defender Antivirus voor Intune

- Voorkeuren instellen voor Microsoft Defender voor Eindpunt in Linux

- Microsoft Defender voor Eindpunt op Linux

- Defender voor Eindpunt in Android-functies configureren

- Overzicht van Microsoft Defender voor Eindpunt op iOS

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub Issues geleidelijk uitfaseren als het feedbackmechanisme voor inhoud. Het wordt vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor