Microsoft Defender voor Eindpunt-implementatie instellen

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Wilt u Microsoft Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

De eerste stap bij het implementeren van Microsoft Defender voor Eindpunt is het instellen van uw Defender voor Eindpunt-omgeving.

In dit implementatiescenario wordt u door de stappen geleid op:

- Licentievalidatie

- Tenantconfiguratie

- Netwerkconfiguratie

Opmerking

Om u door een typische implementatie te leiden, heeft dit scenario alleen betrekking op het gebruik van Microsoft Configuration Manager. Defender voor Eindpunt ondersteunt het gebruik van andere onboardinghulpprogramma's, maar deze scenario's worden niet behandeld in de implementatiehandleiding. Zie Defender for Endpoint-architectuur en implementatiemethode identificeren voor meer informatie.

Licentiestatus controleren

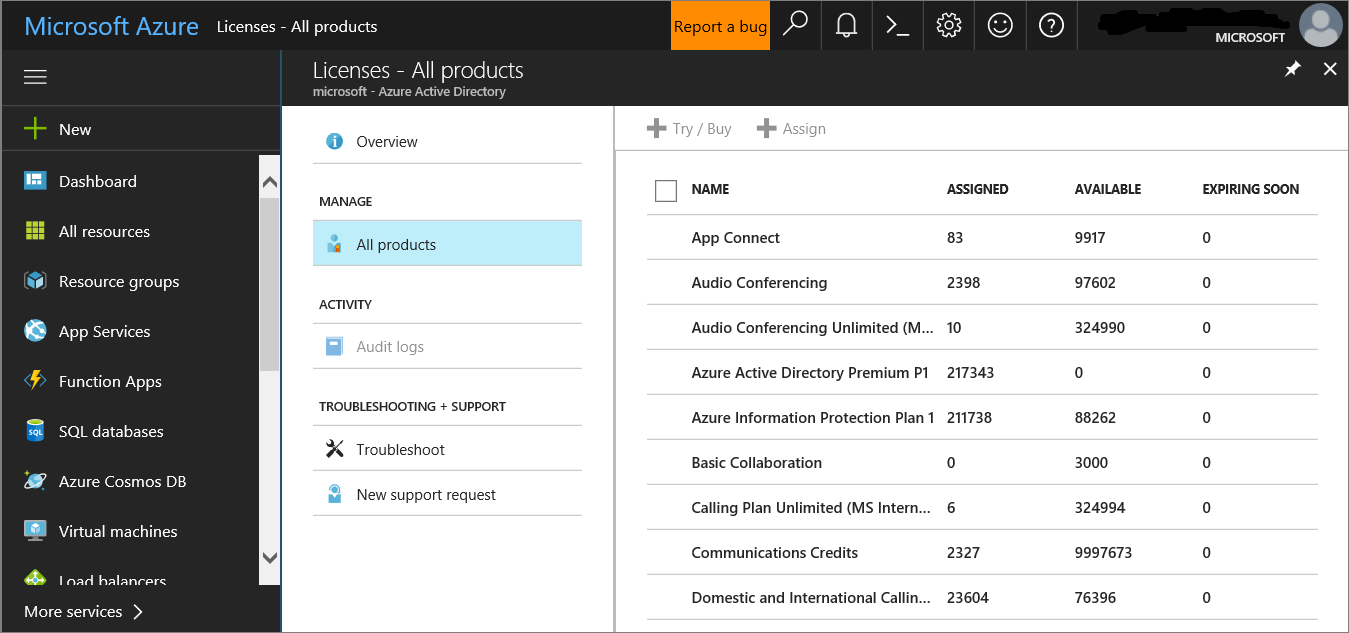

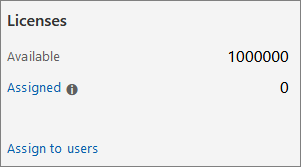

Controleren op de licentiestatus en of deze correct is ingericht, kan worden uitgevoerd via het beheercentrum of via de Microsoft-Azure Portal.

Als u uw licenties wilt bekijken, gaat u naar de Microsoft Azure Portal en navigeert u naar de sectie Microsoft Azure Portal-licentie.

U kunt ook in het beheercentrum naar Factureringsabonnementen> navigeren.

Op het scherm ziet u alle ingerichte licenties en hun huidige status.

Validatie van cloudserviceprovider

Als u toegang wilt krijgen tot welke licenties zijn ingericht voor uw bedrijf en om de status van de licenties te controleren, gaat u naar het beheercentrum.

Selecteer services beheren > in de partnerportal Office 365.

Als u op de koppeling Partnerportal klikt, wordt de optie Beheer namens geopend en krijgt u toegang tot het klantbeheercentrum.

Tenantconfiguratie

Onboarding naar Microsoft Defender voor Eindpunt is eenvoudig. Selecteer in het navigatiemenu een item in de sectie Eindpunten of een Microsoft Defender XDR functie, zoals Incidenten, Opsporing, Actiecentrum of Bedreigingsanalyse om het onboardingproces te initiëren.

Navigeer vanuit een webbrowser naar de Microsoft Defender portal.

Locatie van datacenter

Microsoft Defender voor Eindpunt slaat gegevens op en verwerkt deze op dezelfde locatie als die door Microsoft Defender XDR wordt gebruikt. Als Microsoft Defender XDR nog niet is ingeschakeld, wordt onboarding naar Microsoft Defender voor Eindpunt ook Microsoft Defender XDR ingeschakeld en wordt automatisch een nieuwe datacenterlocatie geselecteerd op basis van de locatie van actieve Microsoft 365-beveiligingsservices. De geselecteerde locatie van het datacenter wordt weergegeven op het scherm.

Netwerkconfiguratie

Als de organisatie niet vereist dat de eindpunten een proxy gebruiken voor toegang tot internet, slaat u deze sectie over.

Voor de Microsoft Defender voor Eindpunt-sensor is Microsoft Windows HTTP (WinHTTP) vereist om sensorgegevens te rapporteren en te communiceren met de Microsoft Defender voor Eindpunt-service. De ingesloten Microsoft Defender voor Eindpunt sensor wordt uitgevoerd in de systeemcontext met behulp van het LocalSystem-account. De sensor maakt gebruik van Microsoft Windows HTTP Services (WinHTTP) om communicatie met de Microsoft Defender voor Eindpunt cloudservice mogelijk te maken. De WinHTTP-configuratie-instelling is onafhankelijk van de proxy-instellingen voor internet browsen in Windows Internet (WinINet) en kan alleen een proxyserver detecteren met behulp van de volgende detectiemethoden:

Methoden voor automatische detectie:

- Transparante proxy

- WPAD (Web Proxy Autodiscovery Protocol)

Als een transparante proxy of WPAD is geïmplementeerd in de netwerktopologie, is er geen speciale configuratie-instellingen nodig. Zie de sectie URL's voor proxy's in dit document voor de lijst met toegestane URL's voor meer informatie over het Microsoft Defender voor Eindpunt VAN URL-uitsluitingen in de proxy of op Apparaatproxy- en internetverbindingsinstellingen configureren.

Handmatige configuratie van statische proxy:

Configuratie op basis van register

WinHTTP geconfigureerd met de netsh-opdracht

Alleen geschikt voor desktops in een stabiele topologie (bijvoorbeeld: een desktop in een bedrijfsnetwerk achter dezelfde proxy).

De proxyserver handmatig configureren met een statische proxy op basis van het register

Configureer een statische proxy op basis van een register, zodat alleen Microsoft Defender voor Eindpunt sensor diagnostische gegevens kan rapporteren en kan communiceren met Microsoft Defender voor Eindpunt-services als een computer geen verbinding met internet mag maken. De statische proxy kan worden geconfigureerd via Group Policy (GP). U vindt het groepsbeleid onder:

- Beheersjablonen > Windows-onderdelen > Gegevensverzameling en preview-builds > Geverifieerd proxygebruik configureren voor de verbonden gebruikerservaring en telemetrieservice

- Stel deze in op Ingeschakeld en selecteer Geverifieerd proxygebruik uitschakelen

Open de Console Groepsbeleidsbeheer.

Maak een beleid of bewerk een bestaand beleid op basis van de organisatieprocedures.

Bewerk de groepsbeleid en navigeer naar Beheersjablonen > Windows Components > Data Collection and Preview Builds > Configure Authenticated Proxy usage for the Connected User Experience and Telemetry Service (Geverifieerd proxygebruik configureren voor de Connected User Experience and Telemetry Service).

Selecteer Ingeschakeld.

Selecteer Geverifieerd proxygebruik uitschakelen.

Navigeer naar Beheersjablonen > Windows Components > Data Collection and Preview Builds > Configure connected user experiences and telemetry (Verbonden gebruikerservaringen en telemetrie configureren).

Selecteer Ingeschakeld.

Voer de naam van de proxyserver in.

Met het beleid worden twee registerwaarden TelemetryProxyServer als REG_SZ ingesteld en wordt DisableEnterpriseAuthProxy als REG_DWORD ingesteld onder de registersleutel HKLM\Software\Policies\Microsoft\Windows\DataCollection.

De registerwaarde TelemetryProxyServer heeft de volgende tekenreeksindeling:

<server name or ip>:<port>

Bijvoorbeeld: 10.0.0.6:8080

De registerwaarde DisableEnterpriseAuthProxy moet worden ingesteld op 1.

De proxyserver handmatig configureren met de netsh-opdracht

Gebruik netsh om een statische proxy voor het hele systeem te configureren.

Opmerking

- Dit is van invloed op alle toepassingen, inclusief Windows-services die WinHTTP met standaardproxy gebruiken.

- Laptops die van topologie veranderen (bijvoorbeeld van kantoor naar thuis) zullen defect raken met netsh. Gebruik de statische proxyconfiguratie op basis van het register.

Open een opdrachtpromptregel met verhoogde bevoegdheid.

- Go to Start and type cmd.

- Klik met de rechtermuisknop op Opdrachtprompt en selecteer Als beheerder uitvoeren.

Voer de volgende opdracht in en druk op Enter:

netsh winhttp set proxy <proxy>:<port>Bijvoorbeeld: netsh winhttp set proxy 10.0.0.6:8080

Proxyconfiguratie voor downlevel apparaten

Down-Level apparaten omvatten Windows 7 SP1- en Windows 8.1-werkstations, evenals Windows Server 2008 R2 en andere serverbesturingssystemen die eerder zijn onboarded met behulp van de Microsoft Monitoring Agent. Deze besturingssystemen hebben de proxy geconfigureerd als onderdeel van de Microsoft Management Agent voor het afhandelen van communicatie van het eindpunt naar Azure. Raadpleeg de Handleiding voor snelle implementatie van Microsoft Management Agent voor informatie over hoe een proxy op deze apparaten wordt geconfigureerd.

URL's van proxyservice

URL's die v20 bevatten, zijn alleen nodig als u Windows 10, versie 1803 of Windows 11 apparaten hebt. Is bijvoorbeeld us-v20.events.data.microsoft.com alleen nodig als het apparaat zich op Windows 10, versie 1803 of Windows 11 bevindt.

Als een proxy of firewall anoniem verkeer blokkeert, omdat Microsoft Defender voor Eindpunt sensor verbinding maakt vanuit de systeemcontext, moet u ervoor zorgen dat anoniem verkeer is toegestaan in de vermelde URL's.

Het volgende downloadbare spreadsheet bevat de services en de bijbehorende URL's waarmee uw netwerk verbinding moet kunnen maken. Zorg ervoor dat er geen firewall- of netwerkfilterregels zijn die de toegang tot deze URL's weigeren, of dat u mogelijk een regel voor toestaan moet maken die specifiek voor deze URL's is vereist.

| Spreadsheet met lijst met domeinen | Beschrijving |

|---|---|

| Microsoft Defender voor Eindpunt URL-lijst voor commerciële klanten | Spreadsheet met specifieke DNS-records voor servicelocaties, geografische locaties en besturingssysteem voor commerciële klanten. Download het spreadsheet hier. |

| Microsoft Defender voor Eindpunt URL-lijst voor Gov/GCC/DoD | Spreadsheet met specifieke DNS-records voor servicelocaties, geografische locaties en besturingssysteem voor Gov/GCC/DoD-klanten. Download het spreadsheet hier. |

Volgende stap

- Doorgaan naar stap 2: rollen en machtigingen toewijzen

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub Issues geleidelijk uitfaseren als het feedbackmechanisme voor inhoud. Het wordt vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor