Reageren op een gecompromitteerde connector

Tip

Wist u dat u de functies in Microsoft Defender XDR gratis kunt uitproberen voor Office 365 Abonnement 2? Gebruik de proefversie van 90 dagen Defender voor Office 365 in de Microsoft Defender portal. Meer informatie over wie zich kan registreren en voorwaarden voor proefversies vindt u hier.

Connectors worden gebruikt voor het inschakelen van e-mailstromen tussen Microsoft 365 en e-mailservers die u in uw on-premises omgeving hebt. Zie E-mailstroom configureren met connectors in Exchange Online voor meer informatie.

Een binnenkomende connector met de waardeOnPremises Type wordt beschouwd als gecompromitteerd wanneer een aanvaller een nieuwe connector maakt of een bestaande connector wijzigt om spam- of phishing-e-mail te verzenden.

In dit artikel worden de symptomen van een gecompromitteerde connector uitgelegd en hoe u deze weer onder controle kunt krijgen.

Symptomen van een gecompromitteerde connector

Een gecompromitteerde connector vertoont een of meer van de volgende kenmerken:

- Een plotselinge piek in het uitgaande e-mailvolume.

- Er is een onjuiste overeenkomst tussen het

5321.MailFromadres (ook wel het E-MAIL FROM-adres , P1-afzender of afzender van de envelop genoemd) en het5322.Fromadres (ook wel het Van-adres of P2-afzender genoemd) in uitgaande e-mail. Zie Hoe EOP het Van-adres valideert om phishing te voorkomen voor meer informatie over deze afzenders. - Uitgaande e-mail verzonden vanuit een domein dat niet is ingericht of geregistreerd.

- De connector kan geen e-mail verzenden of doorsturen.

- De aanwezigheid van een binnenkomende connector die niet is gemaakt door een beheerder.

- Niet-geautoriseerde wijzigingen in de configuratie van een bestaande connector (bijvoorbeeld de naam, domeinnaam en IP-adres).

- Een onlangs gecompromitteerd beheerdersaccount. Voor het maken of bewerken van connectors is beheerderstoegang vereist.

Als u deze symptomen of andere ongebruikelijke symptomen ziet, moet u dit onderzoeken.

E-mailfunctie beveiligen en herstellen naar een vermoedelijk gecompromitteerde connector

Voer alle volgende stappen uit om de controle over de connector terug te krijgen. Doorloop de stappen zodra u een probleem vermoedt en zo snel mogelijk om ervoor te zorgen dat de aanvaller de controle over de connector niet hervat. Met deze stappen kunt u ook eventuele achterdeurvermeldingen verwijderen die de aanvaller mogelijk aan de connector heeft toegevoegd.

Stap 1: vaststellen of een binnenkomende connector is gecompromitteerd

Recent verdacht connectorverkeer of gerelateerde berichten bekijken

Open in Microsoft Defender voor Office 365 Abonnement 2 de Microsoft Defender-portal op https://security.microsoft.com en ga naar Explorer. Of, als u rechtstreeks naar de Explorer-pagina wilt gaan, gebruikt https://security.microsoft.com/threatexploreru .

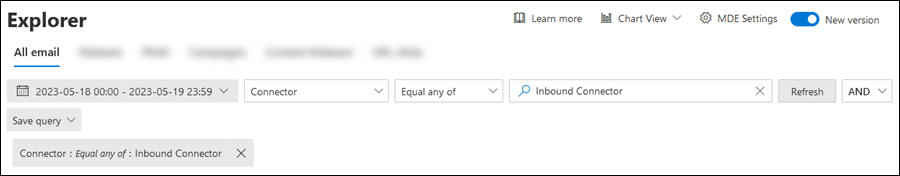

Controleer op de pagina Explorer of het tabblad Alle e-mail is geselecteerd en configureer vervolgens de volgende opties:

- Selecteer het datum-/tijdbereik.

- Selecteer Connector.

- Voer de naam van de connector in het

vak Search in.

vak Search in. - Selecteer Vernieuwen.

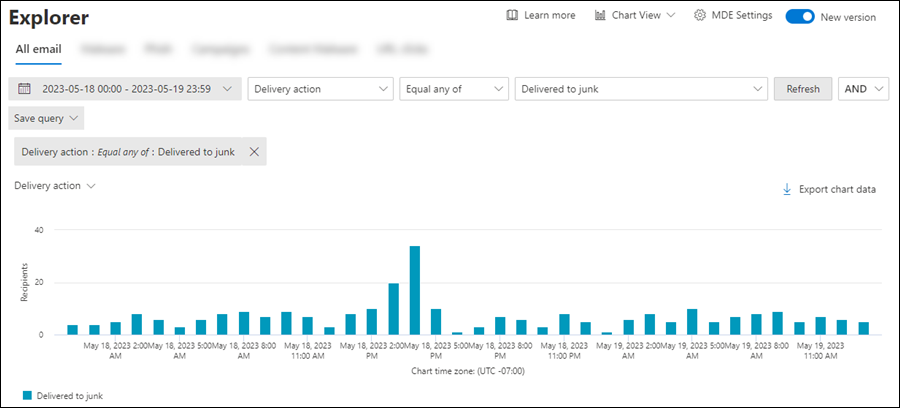

Zoek naar abnormale pieken of dalen in het e-mailverkeer.

Beantwoord de volgende vragen:

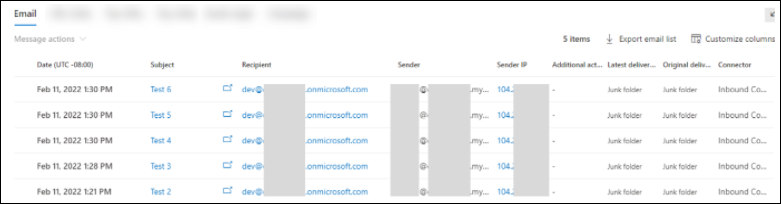

- Komt het IP-adres van de afzender overeen met het on-premises IP-adres van uw organisatie?

- Is er een aanzienlijk aantal recente berichten verzonden naar de map Ongewenste e-mail Email? Dit resultaat geeft duidelijk aan dat een gecompromitteerde connector is gebruikt om spam te verzenden.

- Is het redelijk dat de geadresseerden van het bericht e-mail ontvangen van afzenders in uw organisatie?

Gebruik waarschuwingenenberichttracering in Microsoft Defender voor Office 365 of Exchange Online Protection om te zoeken naar de symptomen van connectorinbreuk:

Open de Defender-portal op https://security.microsoft.com en ga naar Incidenten & waarschuwingen>Waarschuwingen. Als u rechtstreeks naar de pagina Waarschuwingen wilt gaan, gebruikt u Waarschuwing voor verdachte connectoractiviteit openen in https://security.microsoft.com/alerts.

Gebruik op de pagina Waarschuwingen de

connectoractiviteitFilterbeleid>> verdachte connector om waarschuwingen te vinden met betrekking tot verdachte connectoractiviteit.

connectoractiviteitFilterbeleid>> verdachte connector om waarschuwingen te vinden met betrekking tot verdachte connectoractiviteit.Selecteer een waarschuwing voor verdachte connectoractiviteit door op een willekeurige plaats in de rij te klikken, behalve in het selectievakje naast de naam. Selecteer op de detailpagina die wordt geopend een activiteit onder Activiteitenlijst en kopieer de waarden van het connectordomein en IP-adres uit de waarschuwing.

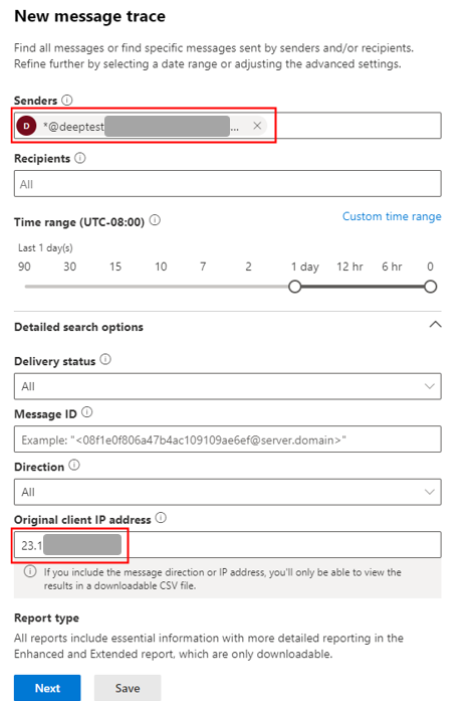

Open het Exchange-beheercentrum op https://admin.exchange.microsoft.com en ga naar E-mailstroom>Berichttracering. Als u rechtstreeks naar de pagina Berichttracering wilt gaan, gebruikt u https://admin.exchange.microsoft.com/#/messagetrace.

Selecteer op de pagina Berichttracering het tabblad Aangepaste query's , selecteer

Een tracering starten en gebruik de connectordomein - en IP-adreswaarden uit de vorige stap.

Een tracering starten en gebruik de connectordomein - en IP-adreswaarden uit de vorige stap.Zie Berichttracering in het moderne Exchange-beheercentrum in Exchange Online voor meer informatie over berichttracering.

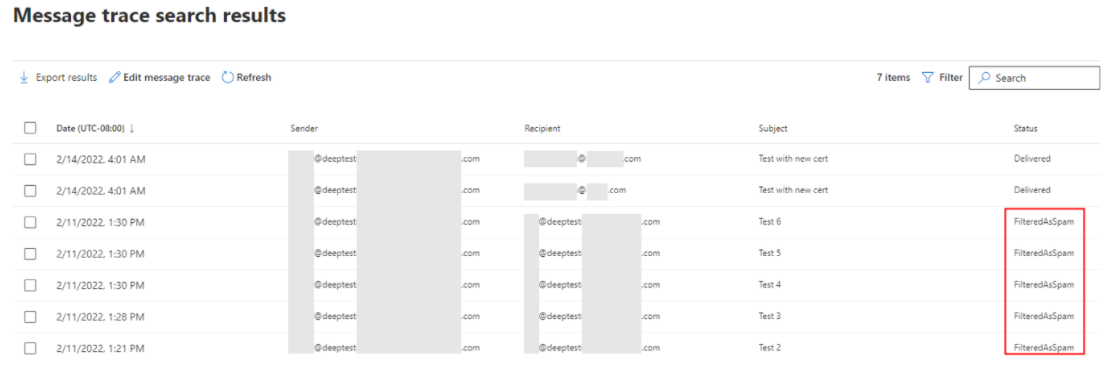

Zoek in de resultaten van de berichttracering naar de volgende informatie:

- Een aanzienlijk aantal berichten is onlangs gemarkeerd als FilteredAsSpam. Dit resultaat geeft duidelijk aan dat een gecompromitteerde connector is gebruikt om spam te verzenden.

- Of het redelijk is dat de geadresseerden van het bericht e-mail ontvangen van afzenders in uw organisatie

Connectorgerelateerde activiteit onderzoeken en valideren

Vervang in Exchange Online PowerShell< StartDate> en <EndDate> door uw waarden en voer vervolgens de volgende opdracht uit om de activiteit van de connector voor beheerders in het auditlogboek te vinden en te valideren. Zie Een PowerShell-script gebruiken om het auditlogboek te doorzoeken voor meer informatie.

Search-UnifiedAuditLog -StartDate "<ExDateTime>" -EndDate "<ExDateTime>" -Operations "New-InboundConnector","Set-InboundConnector","Remove-InboundConnector

Zie Search-UnifiedAuditLog voor gedetailleerde syntaxis- en parameterinformatie.

Stap 2: Niet-geautoriseerde wijzigingen in een connector controleren en herstellen

Open het Exchange-beheercentrum op https://admin.exchange.microsoft.com en ga naar E-mailstroomconnectors>. Als u rechtstreeks naar de pagina Connectors wilt gaan, gebruikt u https://admin.exchange.microsoft.com/#/connectors.

Bekijk op de pagina Connectors de lijst met connectors. Verwijder of schakel onbekende connectors uit en controleer elke connector op niet-geautoriseerde configuratiewijzigingen.

Stap 3: de blokkering van de connector opheffen om de e-mailstroom opnieuw in te schakelen

Nadat u de controle over de gecompromitteerde connector hebt teruggekregen, deblokkeert u de connector op de pagina Beperkte entiteiten in de Defender-portal. Zie Geblokkeerde connectors verwijderen van de pagina Beperkte entiteiten voor instructies.

Stap 4: mogelijk gecompromitteerde beheerdersaccounts onderzoeken en herstellen

Nadat u het beheerdersaccount hebt geïdentificeerd dat verantwoordelijk was voor de niet-geautoriseerde connectorconfiguratieactiviteit, onderzoekt u het beheerdersaccount op inbreuk. Zie Reageren op een gecompromitteerd Email-account voor instructies.

Meer informatie

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor