Uw Office 365-tenant configureren voor betere beveiliging

Tip

Wist u dat u de functies in Microsoft Defender XDR gratis kunt uitproberen voor Office 365 Abonnement 2? Gebruik de proefversie van 90 dagen Defender voor Office 365 in de Microsoft Defender portal. Meer informatie over wie zich kan registreren en voorwaarden voor proefversies vindt u hier.

Uw organisatiebehoeften vereisen beveiliging.

De details zijn aan uw bedrijf.

Dit artikel begeleidt u bij de handmatige configuratie van tenantbrede instellingen die van invloed zijn op de beveiliging van uw Microsoft 365-omgeving. Gebruik deze aanbevelingen als uitgangspunt.

EOP- en Defender voor Office 365-beveiligingsbeleid afstemmen in de Microsoft Defender-portal

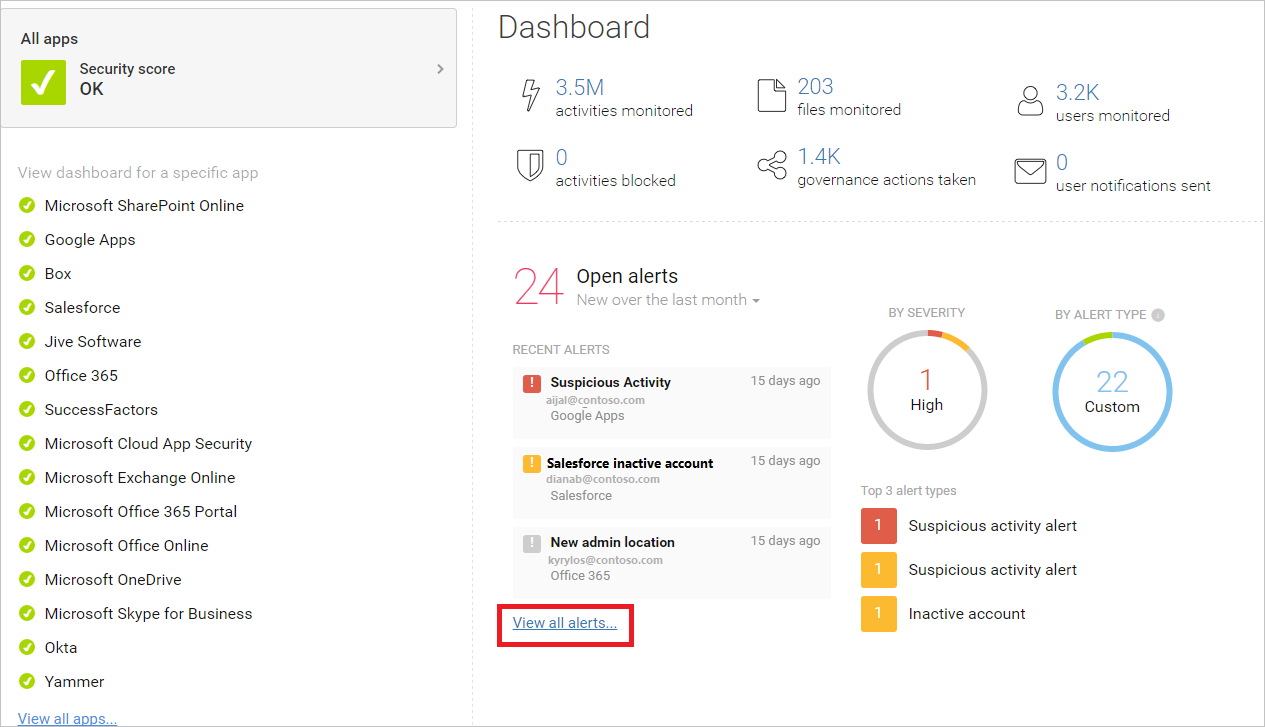

De Microsoft Defender-portal heeft mogelijkheden voor zowel beveiliging als rapportage. Het bevat dashboards die u kunt gebruiken om te controleren en actie te ondernemen wanneer zich bedreigingen voordoen.

Als eerste stap moet u e-mailverificatierecords configureren in DNS voor alle aangepaste e-maildomeinen in Microsoft 365 (SPF, DKIM en DMARC). Microsoft 365 configureert automatisch e-mailverificatie voor het domein *.onmicrosoft.com. Zie Stap 1: e-mailverificatie configureren voor uw Microsoft 365-domeinen voor meer informatie.

Opmerking

Voor niet-standaardimplementaties van SPF, hybride implementaties en probleemoplossing: SPF instellen om spoofing te voorkomen.

De meeste beveiligingsfuncties in Exchange Online Protection (EOP) en Defender voor Office 365 worden geleverd met standaardbeleidsconfiguraties. Zie de tabel hier voor meer informatie.

We raden u aan het standaard- en/of strikt vooraf ingestelde beveiligingsbeleid voor alle geadresseerden in te schakelen en te gebruiken. Zie de volgende artikelen voor meer informatie:

- Vooraf ingesteld beveiligingsbeleid inschakelen en configureren: Vooraf ingesteld beveiligingsbeleid in EOP en Microsoft Defender voor Office 365.

- Verschil in instellingen tussen standaard en strikt vooraf ingesteld beveiligingsbeleid: beleidsinstellingen in vooraf ingesteld beveiligingsbeleid.

- Volledige lijst met alle functies en instellingen in standaardbeleid, Standaard vooraf ingesteld beveiligingsbeleid en Strikt vooraf ingesteld beveiligingsbeleid: aanbevolen instellingen voor EOP- en Microsoft Defender voor Office 365-beveiliging.

Aangepast beleid is vereist als de zakelijke behoeften van uw organisatie beleidsinstellingen vereisen die afwijken van of niet zijn gedefinieerd in vooraf ingesteld beveiligingsbeleid. Of als uw organisatie een andere gebruikerservaring vereist voor berichten in quarantaine (inclusief meldingen). Zie Uw beveiligingsbeleidsstrategie bepalen voor meer informatie.

Dashboards en rapporten weergeven in de Microsoft Defender portal

Selecteer rapporten in https://security.microsoft.com de Defender-portal. Of gebruik https://security.microsoft.com/securityreportsom rechtstreeks naar de pagina Rapporten te gaan.

Op de pagina Rapporten kunt u informatie bekijken over beveiligingstrends en de beveiligingsstatus van uw identiteiten, gegevens, apparaten, apps en infrastructuur bijhouden.

De gegevens in deze rapporten worden rijker naarmate uw organisatie gebruikmaakt van Office 365-services (houd hier rekening mee als u test of test). Voor nu moet u bekend zijn met wat u kunt bewaken en waarop u actie kunt ondernemen.

Selecteer op de pagina Rapporten op https://security.microsoft.com/securityreportsEmail & samenwerkingsrapporten>Email & samenwerkingsrapporten.

Noteer op de pagina Email & samenwerkingsrapporten die wordt geopend de kaarten die beschikbaar zijn. Selecteer in een kaart Details weergeven om de gegevens te bekijken. Zie de volgende artikelen voor meer informatie:

- Beveiligingsrapporten voor e-mail weergeven in de Microsoft Defender-portal

- Defender voor Office 365-rapporten weergeven in de Microsoft Defender-portal

E-mailstroomrapporten en -inzichten zijn beschikbaar in het Exchange-beheercentrum (EAC). Zie E-mailstroomrapporten en Inzichten in e-mailstroom voor meer informatie.

|Als u een aanval tegen uw tenant onderzoekt of ondervindt, gebruikt u Bedreigingsverkenner (of realtime detecties) om bedreigingen te analyseren. Explorer (en het realtime detectierapport) toont het aantal aanvallen in de loop van de tijd en u kunt deze gegevens analyseren op bedreigingsfamilies, infrastructuur van aanvallers en meer. U kunt ook verdachte e-mail markeren voor de lijst Incidenten.

Aanvullende overwegingen

Zie de volgende artikelen voor informatie over ransomwarebeveiliging:

- Beveiligen tegen ransomware

- Bescherming tegen malware en ransomware in Microsoft 365

- Playbooks voor reactie op ransomware-incidenten

Tenantbreed beleid voor delen configureren in het SharePoint-beheercentrum

Microsoft-aanbevelingen voor het configureren van SharePoint-teamsites met een hoger beveiligingsniveau, te beginnen met basisbeveiliging. Zie Beleidsaanbevelingen voor het beveiligen van SharePoint-sites en -bestanden voor meer informatie.

SharePoint-teamsites die zijn geconfigureerd op basislijnniveau, staan het delen van bestanden met externe gebruikers toe met behulp van anonieme toegangskoppelingen. Deze aanpak wordt aanbevolen in plaats van bestanden in e-mail te verzenden.

Als u de doelen voor basisbeveiliging wilt ondersteunen, configureert u tenantbreed beleid voor delen, zoals hier wordt aanbevolen. Instellingen voor delen voor afzonderlijke sites kunnen beperkender zijn dan dit tenantbrede beleid, maar niet meer toegestaan.

| Gebied | Bevat een standaardbeleid | Aanbeveling |

|---|---|---|

| Delen (SharePoint Online en OneDrive voor Bedrijven) | Ja | Extern delen is standaard ingeschakeld. Deze instellingen worden aanbevolen:

Meer informatie: Overzicht van extern delen |

SharePoint-beheercentrum en OneDrive voor Bedrijven-beheercentrum bevatten dezelfde instellingen. De instellingen in een van beide beheercentrums zijn van toepassing op beide.

Instellingen configureren in Microsoft Entra ID

Ga naar deze twee gebieden in Microsoft Entra ID om de tenantbrede installatie voor veiligere omgevingen te voltooien.

Benoemde locaties configureren (onder voorwaardelijke toegang)

Als uw organisatie kantoren met beveiligde netwerktoegang bevat, voegt u de vertrouwde IP-adresbereiken toe aan Microsoft Entra ID als benoemde locaties. Deze functie helpt het aantal gerapporteerde fout-positieven voor aanmeldingsrisicogebeurtenissen te verminderen.

Zie Benoemde locaties in Microsoft Entra ID

Apps blokkeren die geen ondersteuning bieden voor moderne verificatie

Meervoudige verificatie vereist apps die moderne verificatie ondersteunen. Apps die geen ondersteuning bieden voor moderne verificatie, kunnen niet worden geblokkeerd met behulp van regels voor voorwaardelijke toegang.

Voor beveiligde omgevingen moet u verificatie uitschakelen voor apps die geen moderne verificatie ondersteunen. U kunt dit doen in Microsoft Entra ID met een besturingselement dat binnenkort beschikbaar is.

Gebruik ondertussen een van de volgende methoden om de toegang te blokkeren voor apps in SharePoint Online en OneDrive voor Bedrijven die geen ondersteuning bieden voor moderne verificatie:

SharePoint-beheercentrum:

- Ga in het SharePoint-beheercentrum op https://admin.microsoft.com/sharepointnaar Toegangsbeheer voor beleid>.

- Selecteer op de pagina Toegangsbeheerde optie Apps die geen moderne verificatie gebruiken.

- Selecteer in de flyout Apps die geen moderne verificatie gebruiken de optie Toegang blokkeren en selecteer vervolgens Opslaan.

PowerShell: zie Apps blokkeren die geen moderne verificatie gebruiken.

Aan de slag met Defender for Cloud Apps of Office 365 Cloud App Security

Gebruik Microsoft 365 Cloud App Security om risico's te evalueren, te waarschuwen bij verdachte activiteiten en automatisch actie te ondernemen. Vereist Office 365 E5 plan.

Of gebruik Microsoft Defender for Cloud Apps om meer zichtbaarheid te krijgen, zelfs nadat toegang is verleend, uitgebreide besturingselementen en verbeterde beveiliging voor al uw cloudtoepassingen, inclusief Office 365.

Omdat deze oplossing het EMS E5-plan aanbeveelt, raden we u aan om te beginnen met Defender for Cloud Apps, zodat u het kunt gebruiken met andere SaaS-toepassingen in uw omgeving. Begin met standaardbeleid en -instellingen.

Meer informatie:

- Defender voor Cloud-apps implementeren

- Meer informatie over Microsoft Defender voor Cloud Apps

- Wat is Defender for Cloud Apps?

Aanvullende bronnen

Deze artikelen en handleidingen bevatten aanvullende prescriptieve informatie voor het beveiligen van uw Microsoft 365-omgeving:

Microsoft-beveiligingsrichtlijnen voor politieke campagnes, non-profitorganisaties en andere flexibele organisaties (u kunt deze aanbevelingen in elke omgeving gebruiken, met name cloudomgevingen)

Aanbevolen beveiligingsbeleid en configuraties voor identiteiten en apparaten (deze aanbevelingen omvatten hulp voor AD FS-omgevingen)

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub Issues geleidelijk uitfaseren als het feedbackmechanisme voor inhoud. Het wordt vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor