Beveiligingsniveaus voor bevoegde toegang

In dit document worden de beveiligingsniveaus van een geprivilegieerde toegangsstrategie beschreven voor een roadmap voor het aannemen van deze strategie, zie het snelle moderniseringsplan (RaMP). Zie implementatie met bevoegde toegang voor richtlijnen voor implementatie

Deze niveaus zijn voornamelijk ontworpen om eenvoudige en eenvoudige technische richtlijnen te bieden, zodat organisaties deze zeer belangrijke beveiligingen snel kunnen implementeren. De geprivilegieerde toegangsstrategie erkent dat organisaties unieke behoeften hebben, maar ook dat aangepaste oplossingen complexiteit creëren die leidt tot hogere kosten en lagere beveiliging in de loop van de tijd. Om deze behoefte in evenwicht te houden, biedt de strategie stevige prescriptieve richtlijnen voor elk niveau en flexibiliteit door organisaties in staat te stellen te kiezen wanneer elke rol moet voldoen aan de vereisten van dat niveau.

Door dingen eenvoudig te maken, kunnen mensen het begrijpen en het risico verlagen dat ze in de war raken en fouten maken. Hoewel de onderliggende technologie vrijwel altijd complex is, is het essentieel om dingen eenvoudig te houden in plaats van aangepaste oplossingen te maken die moeilijk te ondersteunen zijn. Zie Beveiligingsontwerpprincipes voor meer informatie.

Het ontwerpen van oplossingen die gericht zijn op de behoeften van de beheerders en eindgebruikers, houdt het voor hen eenvoudig. Het ontwerpen van oplossingen die eenvoudig zijn voor beveiligings- en IT-medewerkers om (waar mogelijk) te bouwen, beoordelen en onderhouden (met automatisering) leidt tot minder beveiligingsfouten en betrouwbaardere beveiligingsgaranties.

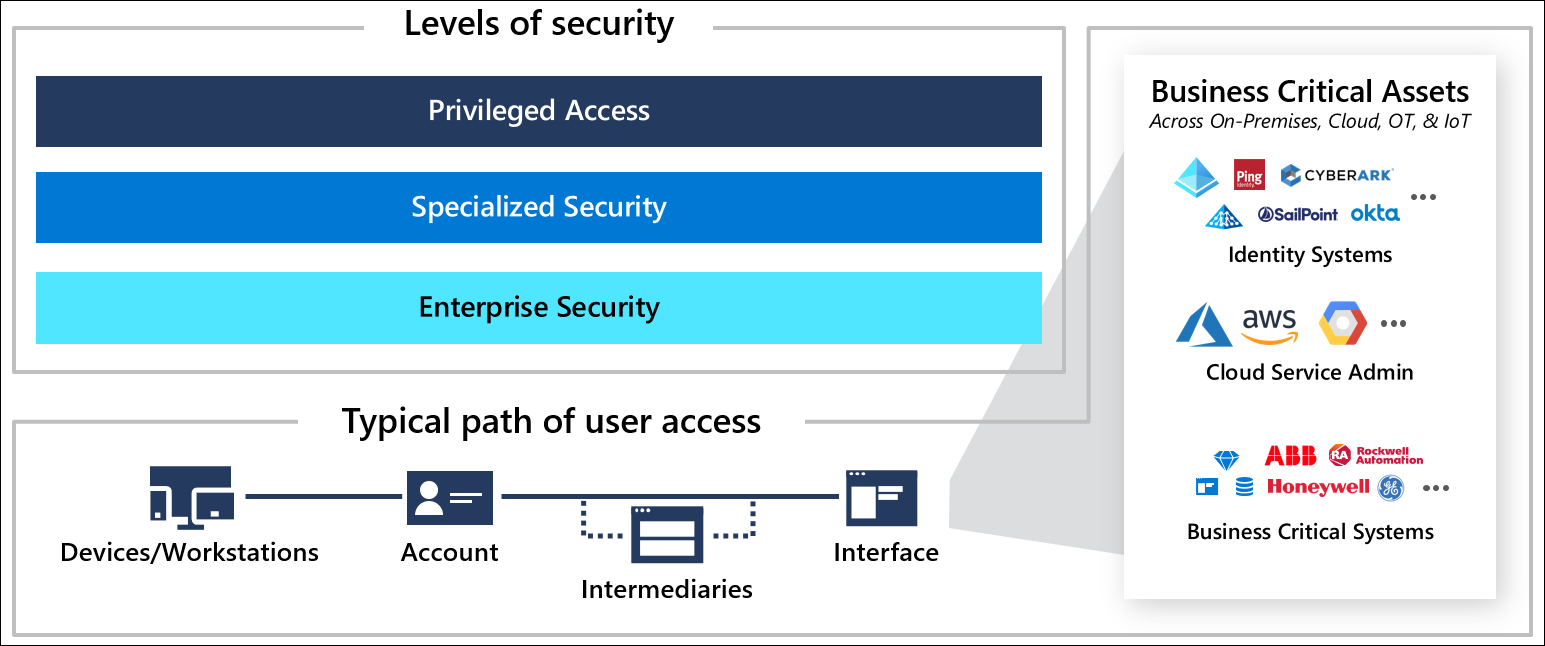

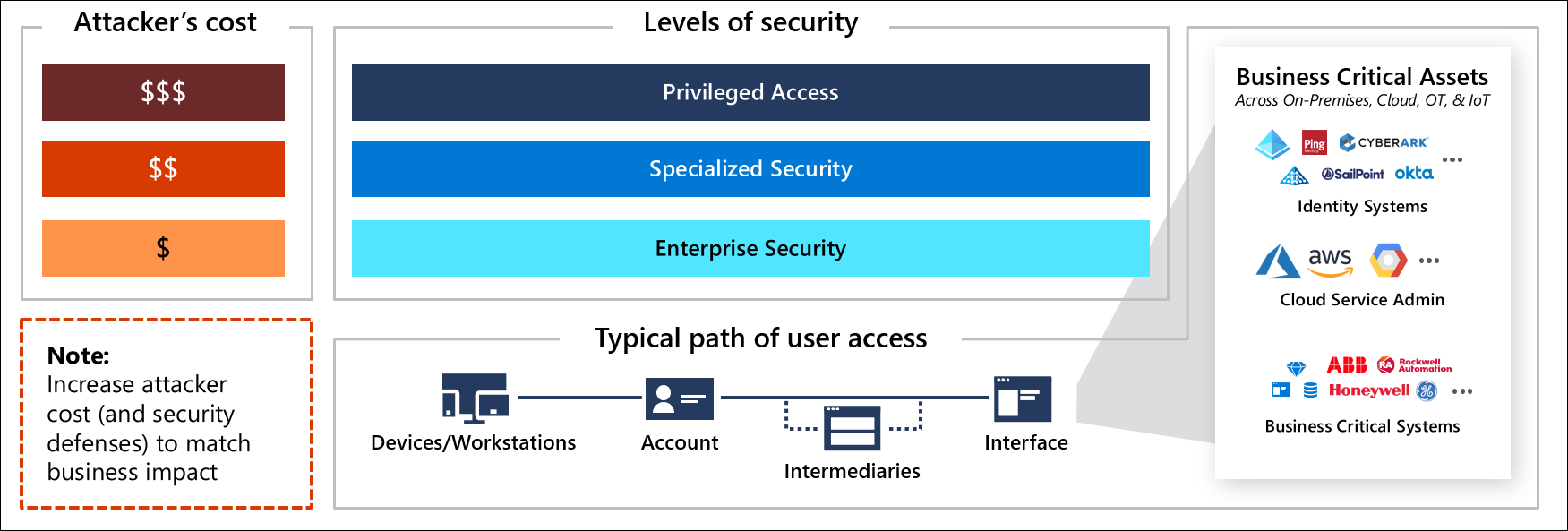

De aanbevolen beveiligingsstrategie voor bevoegde toegang implementeert een eenvoudig systeem van drie niveaus van garanties, dat over verschillende gebieden gaat, ontworpen om eenvoudig te kunnen worden geïmplementeerd voor: accounts, apparaten, tussenpersonen en interfaces.

Elk opeenvolgend niveau drijft de kosten van aanvallers op, met extra Defender voor Cloud investering. De niveaus zijn ontworpen om zich te richten op de 'sweet spots' waar verdedigers het meeste rendement krijgen (toename van de kosten van aanvallers) voor elke beveiligingsinvestering die ze maken.

Elke rol in uw omgeving moet worden toegewezen aan een van deze niveaus (en eventueel verhoogd in de loop van de tijd als onderdeel van een beveiligingsverbeteringsplan). Elk profiel is duidelijk gedefinieerd als een technische configuratie en waar mogelijk geautomatiseerd om de implementatie te vereenvoudigen en beveiliging te versnellen. Zie het artikel Privileged Access Roadmap voor implementatiedetails.

Beveiligingsniveaus

De beveiligingsniveaus die in deze strategie worden gebruikt, zijn:

Enterprise

Bedrijfsbeveiliging is geschikt voor alle zakelijke gebruikers en productiviteitsscenario's. In de voortgang van het snelle moderniseringsplan dient enterprise ook als uitgangspunt voor gespecialiseerde en bevoorrechte toegang, omdat ze geleidelijk voortbouwen op de beveiligingscontroles in de beveiliging van ondernemingen.

Notitie

Er bestaan zwakkere beveiligingsconfiguraties, maar worden momenteel niet aanbevolen door Microsoft voor ondernemingen vanwege de vaardigheden en resources die aanvallers beschikbaar hebben. Zie de video Top 10 Best Practices voor Azure Security voor informatie over wat aanvallers van elkaar kunnen kopen op de donkere markten en de gemiddelde prijzen

Gespecialiseerd

Gespecialiseerde beveiliging biedt verbeterde beveiligingscontroles voor rollen met een verhoogde bedrijfsimpact (indien aangetast door een aanvaller of kwaadwillende insider).

Uw organisatie moet gedocumenteerde criteria hebben voor gespecialiseerde en bevoorrechte accounts (potentiële zakelijke impact is bijvoorbeeld meer dan $ 1 MILJOEN USD) en identificeer vervolgens alle rollen en accounts die aan deze criteria voldoen. (gebruikt in deze strategie, inclusief in de gespecialiseerde accounts)

Gespecialiseerde rollen zijn doorgaans:

- Ontwikkelaars van bedrijfskritieke systemen.

- Gevoelige bedrijfsrollen zoals gebruikers van SWIFT-terminals, onderzoekers met toegang tot gevoelige gegevens, personeel met toegang tot financiële rapportage vóór openbare release, salarisbeheerders, goedkeurders voor gevoelige bedrijfsprocessen en andere belangrijke rollen.

- Leidinggevenden en persoonlijke assistenten/administratieve assistenten die regelmatig gevoelige informatie verwerken.

- Sociale media-accounts met een hoge impact die de reputatie van het bedrijf kunnen beschadigen.

- Gevoelige IT-Beheer s met een aanzienlijke bevoegdheden en impact, maar zijn niet bedrijfsbreed. Deze groep omvat doorgaans beheerders van afzonderlijke workloads met een hoge impact. (bijvoorbeeld ondernemingsresourceplanningsbeheerders, bankbeheerders, helpdesk/technische ondersteuningsrollen, enzovoort)

Gespecialiseerde accountbeveiliging fungeert ook als een tussentijdse stap voor bevoorrechte beveiliging, die verder voortbouwt op deze besturingselementen. Zie roadmap voor bevoegde toegang voor meer informatie over de aanbevolen volgorde van voortgang.

Gemachtigd

Bevoegde beveiliging is het hoogste beveiligingsniveau dat is ontworpen voor rollen die eenvoudig een groot incident en mogelijke materiële schade aan de organisatie kunnen veroorzaken in handen van een aanvaller of kwaadwillende insider. Dit niveau bevat doorgaans technische rollen met beheerdersmachtigingen voor de meeste of alle bedrijfssystemen (en bevat soms enkele bedrijfskritieke rollen)

Bevoegde accounts zijn eerst gericht op beveiliging, waarbij productiviteit is gedefinieerd als de mogelijkheid om gemakkelijk en veilig gevoelige taaktaken veilig uit te voeren. Deze rollen hebben niet de mogelijkheid om zowel gevoelig werk als algemene productiviteitstaken uit te voeren (blader door het web, installeer en gebruik een app) met hetzelfde account of hetzelfde apparaat/werkstation. Ze hebben zeer beperkte accounts en werkstations met een verhoogde bewaking van hun acties voor afwijkende activiteiten die de activiteit van aanvallers kunnen vertegenwoordigen.

Beveiligingsrollen voor bevoegde toegang zijn doorgaans:

- Microsoft Entra Global Beheer istrators en gerelateerde rollen

- Andere rollen voor identiteitsbeheer met beheerdersrechten voor een bedrijfsdirectory, identiteitssynchronisatiesystemen, federatieoplossing, virtuele directory, bevoegde identiteit/toegangsbeheersysteem of vergelijkbaar.

- Rollen met lidmaatschap van deze on-premises Active Directory-groepen

- Enterprise Admins

- Domain Admins

- Schemabeheerder

- BUILTIN\Administrators

- Accountoperators

- Back-Operators

- Operators afdrukken

- Serveroperators

- Domeincontrollers

- Alleen-lezen domeincontrollers

- Eigenaren van groepsbeleidmaker

- Cryptografische Operators

- Gedistribueerde COM-gebruikers

- Gevoelige on-premises Exchange-groepen (inclusief Exchange Windows-machtigingen en Exchange Trusted Subsystem)

- Andere gedelegeerde groepen: aangepaste groepen die door uw organisatie kunnen worden gemaakt voor het beheren van adreslijstbewerkingen.

- Een lokale beheerder voor een onderliggend besturingssysteem of cloudservicetenant die als host fungeert voor de bovenstaande mogelijkheden, waaronder

- Leden van de lokale beheerdersgroep

- Personeel dat het hoofdwachtwoord of het ingebouwde beheerderswachtwoord kent

- Beheer istrators van elk beheer- of beveiligingshulpprogramma met agents die op deze systemen zijn geïnstalleerd