Verificatie met beheerde identiteiten

Beheerde identiteiten voor Azure-resources is een Microsoft Entra ID-functie die u gratis kunt gebruiken. Het gebruik van beheerde identiteiten is de aanbevolen manier voor toepassingen die worden gehost in Azure om te verifiëren bij Azure-resources en -services.

Stel dat uw bedrijf alle toepassingen van on-premises servers naar door Azure gehoste virtuele machines (VM's) heeft verplaatst. De on-premises toepassingen worden geverifieerd bij Azure met behulp van service-principals. Nu u de toepassingen op VM's in Azure host, kunt u beheerde identiteiten gebruiken.

In deze les verkent u beheerde identiteiten voor Azure-resources. U ziet hoe ze werken en welke resources u kunt openen in Azure.

Wat zijn beheerde identiteiten in Azure?

Wanneer u beheerde identiteiten gebruikt, hoeft u geen verificatiegegevens in uw code op te nemen of beschikbaar te maken als onderdeel van toepassingstoegankelijke configuratiebestanden. Beheerde identiteiten bieden een identiteit die toepassingen kunnen gebruiken bij het maken van verbinding met resources die ondersteuning bieden voor Microsoft Entra-verificatie. Toepassingen kunnen de beheerde identiteit gebruiken om Microsoft Entra-tokens te verkrijgen.

Wanneer u beheerde identiteiten gebruikt, hoeft u geen referenties te roteren of u hoeft zich zorgen te maken over verlopende certificaten. Azure verwerkt roulatie van referenties en verlooptijden op de achtergrond. Als u een toepassing wilt configureren voor het gebruik van een beheerde identiteit, gebruikt u het opgegeven token om de service aan te roepen.

Notitie

De term Managed Service Identity (MSI), die nog steeds in een aantal clientbibliotheken wordt gebruikt, is vervangen door beheerde identiteiten voor Azure-resources.

Hoe beheerde identiteiten werken

Wanneer u met beheerde identiteiten werkt, moet u bekend zijn met enkele algemene termen:

- Client-id: een unieke id die is gekoppeld aan de Microsoft Entra-toepassing en service-principal die is gemaakt toen u de identiteit inrichtte.

- Object-id: het service-principal-object van de beheerde identiteit.

- Azure Instance Metadata Service: een REST API die is ingeschakeld wanneer Azure Resource Manager een VIRTUELE machine in richt. Het eindpunt is alleen toegankelijk vanuit de virtuele machine.

U kunt twee typen beheerde identiteiten maken: door het systeem toegewezen beheerde identiteit en door de gebruiker toegewezen beheerde identiteit.

Door het systeem toegewezen beheerde identiteit

U kunt door het systeem toegewezen beheerde identiteiten rechtstreeks inschakelen op een Azure-service-exemplaar, zoals een VIRTUELE machine. Wanneer u beheerde identiteiten inschakelt, maakt Azure een service-principal via Azure Resource Manager. Een door het systeem toegewezen beheerde identiteit heeft de levenscyclus gekoppeld aan het resource-exemplaar waar deze is gemaakt. Voorbeeld:

- Als u twee VM's hebt en u door het systeem toegewezen beheerde identiteiten wilt gebruiken, moet u beheerde identiteiten inschakelen op elke virtuele machine.

- Als de resource is verwijderd, wordt ook de beheerde identiteit verwijderd. Een resource mag maar één door het systeem toegewezen beheerde identiteit bevatten.

Door de gebruiker toegewezen beheerde identiteit

Door de gebruiker toegewezen beheerde identiteiten worden gemaakt als zelfstandige Azure-resources. Ze zijn onafhankelijk van een app- of service-exemplaar. Wanneer een door de gebruiker toegewezen beheerde identiteit wordt ingericht, maakt Azure een service-principal, net zoals voor een door het systeem toegewezen beheerde identiteit.

Een door de gebruiker toegewezen beheerde identiteit is echter niet gekoppeld aan een specifieke resource, dus u kunt deze toewijzen aan meer dan één toepassing. Voorbeeld:

- Als uw web-app is geïmplementeerd op 10 front-end-VM's, kunt u een door de gebruiker toegewezen beheerde identiteit voor de app maken, de beheerde identiteit de benodigde rechten verlenen en deze vervolgens koppelen aan alle 10 VM's.

- Als u door het systeem toegewezen beheerde identiteit hebt gebruikt, hebt u 10 identiteiten nodig en moet u de toegang voor elke identiteit beheren.

Beheerde identiteiten gebruiken met Azure-resources

Uw toepassing voor voorraadtracking haalt databasereferenties op uit een Azure Key Vault. Wanneer de toepassing on-premises werd uitgevoerd, werden een service-principal en certificaten gebruikt voor toegang tot referenties in de kluis. Nu u de VIRTUELE machine in Azure host, kunt u in plaats daarvan beheerde identiteiten gebruiken.

Een door het systeem toegewezen beheerde identiteit instellen:

- Ga in Azure Portal naar de virtuele machine die als host fungeert voor de app.

- Selecteer Identiteit op de overzichtspagina in het linkermenuvenster onder Beveiliging.

- Aan de rechterkant van de pagina kunt u door het systeem toegewezen identiteit inschakelen door de statusschakelaar in te schakelen op Aan. U kunt ook een door de gebruiker toegewezen identiteit opgeven door Gebruiker te kiezen die boven aan de pagina is toegewezen en Toevoegen te kiezen om de door de gebruiker toegewezen beheerde identiteit op te geven die u wilt gebruiken.

- De wijzigingen opslaan.

Vervolgens herinnert het systeem u eraan dat de server wordt geregistreerd bij Microsoft Entra-id en dat u daar machtigingen kunt verlenen aan resources.

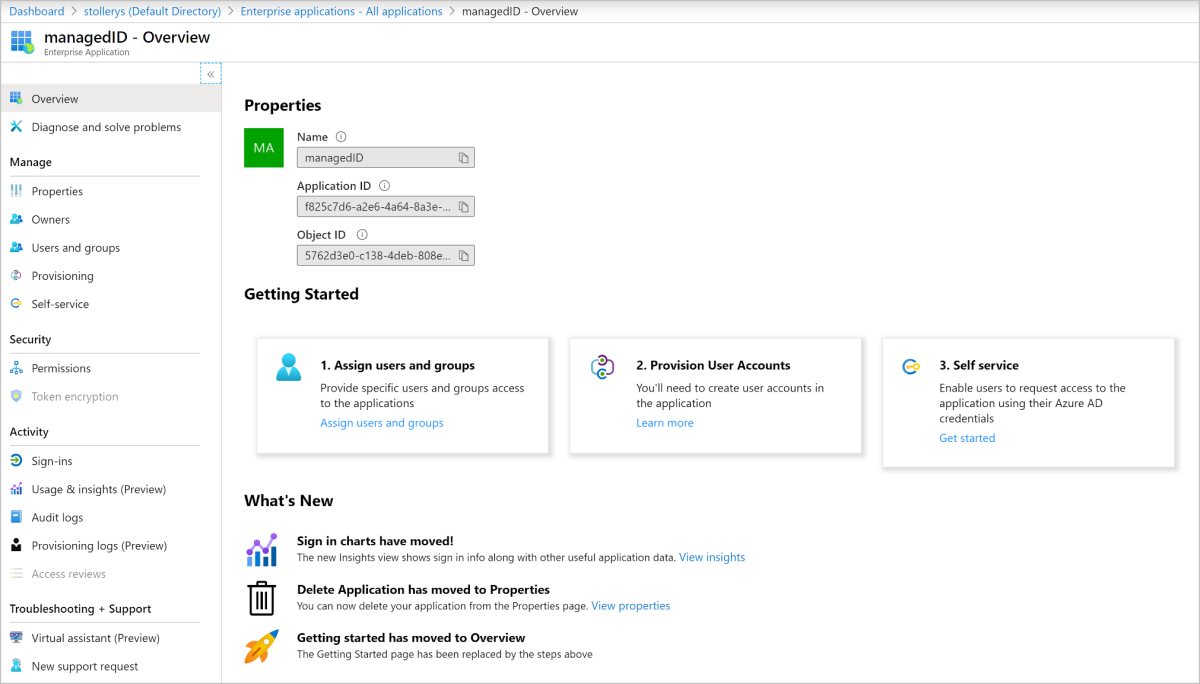

U kunt altijd de huidige beheerde identiteiten voor het abonnement zien in Microsoft Entra-id in de sectie Bedrijfstoepassingen van Azure Portal. Selecteer Alle toepassingen en filter de resultaten op Toepassingstype== Beheerde identiteiten.