Overweeg methoden voor gegevensverbinding

Als u de proof-of-concept-omgeving wilt implementeren, moet u ook begrijpen hoe verbindingen die gebruikmaken van agents verschillen van ingebouwde connectors.

Verbinding maken naar verschillende bronnen met syslog- of CEF-agents

Verbinding maken Microsoft Sentinel naar elke gegevensbron die realtime logboekstreaming kan uitvoeren met behulp van een agent en het Syslog-protocol.

De meeste apparaten gebruiken het Syslog-protocol om gebeurtenisberichten te verzenden die het logboek- en logboekgegevens bevatten. De logboekindeling varieert, maar de meeste apparaten ondersteunen cef-indeling voor logboekgegevens.

Het voordeel van CEF ten opzichte van Syslog is dat de gegevens worden genormaliseerd. Dit maakt het nuttiger voor analyse met behulp van Sentinel. In tegenstelling tot veel andere producten voor beveiligingsinformatie en gebeurtenisbeheer kan Sentinel niet-geparseerde Syslog-gebeurtenissen opnemen en analyses hierop uitvoeren met behulp van querytijdparsering.

De Microsoft Sentinel-agent converteert CEF-opgemaakte logboeken naar een indeling die Log Analytics kan opnemen. Afhankelijk van het apparaattype wordt de agent rechtstreeks op het apparaat of op een toegewezen linux-logboekstuurserver geïnstalleerd. De Microsoft Sentinel-agent is in feite de Azure Monitor Log Analytics-agent.

De agent voor Linux ontvangt gebeurtenissen van de Syslog-daemon via UDP (User Datagram Protocol), tenzij u verwacht dat de Linux-machine een groot aantal Syslog-gebeurtenissen verzamelt. In dat geval worden ze verzonden via Transmission Control Protocol (TCP) van de Syslog-daemon naar de agent. De agent verzendt de gegevens vervolgens naar Log Analytics. De agent slaat gegevens in de cache op, waardoor gegevensverlies wordt voorkomen in het geval van communicatieproblemen tussen de agent en de cloud.

De Log Analytics-agent kan verschillende soorten gebeurtenissen verzamelen van servers en eindpunten. Nadat deze is ingeschakeld via de Microsoft Sentinel-gegevensconnectors, worden gebeurtenissen verzameld door elke agent die is geconfigureerd voor het verzenden van gegevens naar de werkruimte.

Ondersteuning voor het maken van verbinding via een agent omvat deze apparaten en oplossingen:

- Oplossingen voor preventie van gegevensverlies (DLP)

- Bedreigingsinformatieproviders

- DNS-services (Domain Name System)

- MBAM/Bitlocker-logboeken

- Internet Information Services

- Linux-servers

- Microsoft Endpoint Configuration Manager

- Microsoft SQL Server

- Systeemmonitor (Sysmon)

- Andere cloudproviders

Firewalls, internetproxy's en eindpunten

- Vectra Cognito

- Check Point

- Cisco ASA

- ExtraHop Reveal(x)

- F5 ASM

- Force Point-producten

- Fortinet

- Palo Alto Networks

- One Identity Safeguard

- Andere CEF-apparaten

- Andere Syslog-apparaten

- Deep Security van Trend Micro

- Zscaler

Verbindingsopties voor extern apparaat

Als u een extern apparaat wilt verbinden met Microsoft Sentinel, moet de agent worden geïmplementeerd op een toegewezen virtuele Azure-machine (VM) of een on-premises systeem ter ondersteuning van de communicatie tussen het apparaat en Microsoft Sentinel. U kunt de agent automatisch of handmatig implementeren. Automatische implementatie is alleen beschikbaar als uw toegewezen machine een nieuwe VM is die u in Azure maakt.

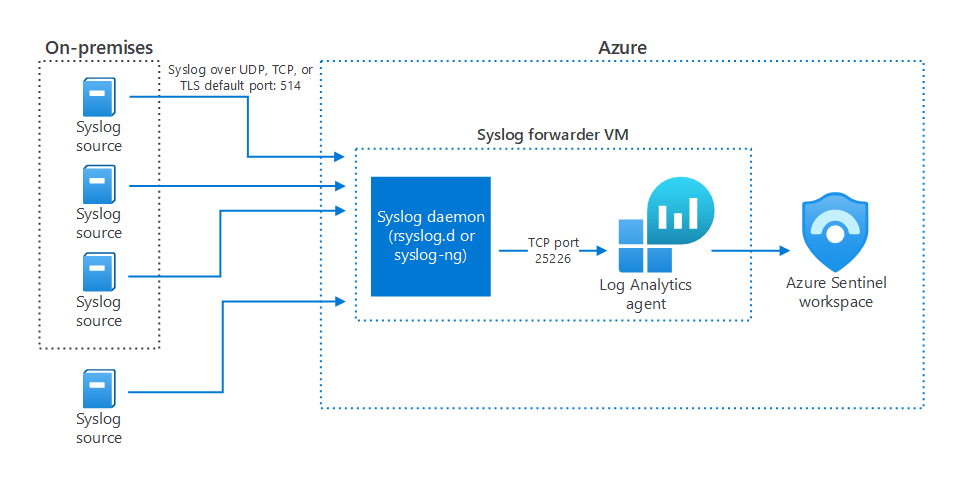

Het volgende diagram illustreert on-premises systemen die Syslog-gegevens verzenden naar een toegewezen Azure-VM waarop de Microsoft Sentinel-agent wordt uitgevoerd.

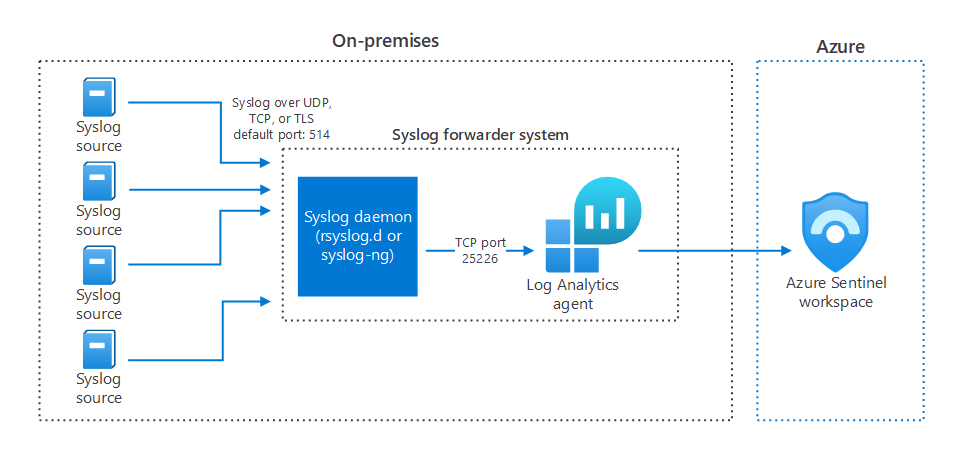

U kunt de agent ook handmatig implementeren op een bestaande Azure-VM, op een VIRTUELE machine in een andere cloud of op een on-premises machine. Het volgende diagram illustreert on-premises systemen die Syslog-gegevens verzenden naar een toegewezen on-premises systeem waarop de Microsoft Sentinel-agent wordt uitgevoerd.

Beveiligingsoverwegingen

Zorg ervoor dat u de beveiliging van een systeem configureert volgens het beveiligingsbeleid van uw organisatie. Als u uw netwerk wilt configureren om te worden afgestemd op een beveiligingsbeleid voor bedrijfsnetwerk, wijzigt u de poorten en protocollen in de daemon om te voldoen aan uw vereisten.

Enkele Azure-beveiligingsservices en -functies waarmee u uw VM's en opslaggegevens kunt beveiligen, zijn onder andere:

Antimalware: Microsoft Antimalware voor Azure Cloud Services en Virtual Machines biedt gratis, realtime-beveiliging die u kunt gebruiken om virussen, spyware en andere schadelijke software te identificeren en te verwijderen.

Microsoft Defender voor Cloud: Defender voor Cloud helpt bedreigingen voor uw VM's te voorkomen, te detecteren en erop te reageren.

Versleuteling: Azure Disk Encryption biedt versleuteling op besturingssysteemniveau en versleuteling aan de serverzijde vindt plaats op platformniveau.

Azure Key Vault- en SSH-sleutels: Azure Key Vault is een service die gecentraliseerd geheimenbeheer biedt, met volledige controle over toegangsbeleid en controlegeschiedenis.

Beheerde identiteiten voor Azure-resources: beheerde identiteiten voor Azure-resources bieden Azure-services met een automatisch beheerde identiteit in Microsoft Entra-id.

Beleid: Met beleidsregels kan een organisatie verschillende conventies en regels afdwingen in de hele onderneming.

RBAC: Met Azure RBAC kunt u taken scheiden binnen uw team. U kunt ook de toegang tot uw virtuele machine beperken tot de gebruikers die deze nodig hebben om hun taken uit te voeren.