Subnetten maken

Subnetten bieden een manier om logische divisies binnen uw virtuele netwerk te implementeren. Uw netwerk kan worden gesegmenteerd in subnetten om de beveiliging te verbeteren, de prestaties te verbeteren en gemakkelijker te beheren.

Dingen die u moet weten over subnetten

Er zijn bepaalde voorwaarden voor de IP-adressen in een virtueel netwerk wanneer u segmentatie toepast met subnetten.

Elk subnet bevat een bereik van IP-adressen die binnen de adresruimte van het virtuele netwerk vallen.

Het adresbereik voor een subnet moet uniek zijn binnen de adresruimte voor het virtuele netwerk.

Het bereik voor één subnet kan niet overlappen met andere IP-adresbereiken van het subnet in hetzelfde virtuele netwerk.

De IP-adresruimte voor een subnet moet worden opgegeven met cidr-notatie.

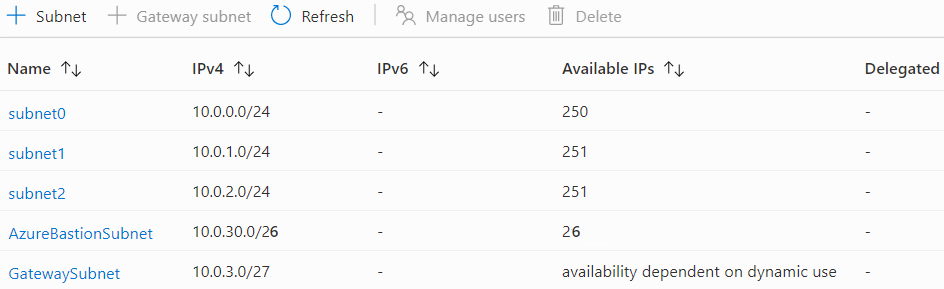

U kunt een virtueel netwerk segmenteren in een of meer subnetten in Azure Portal. Kenmerken van de IP-adressen voor de subnetten worden vermeld.

Gereserveerde adressen

Voor elk subnet reserveert Azure vijf IP-adressen. De eerste vier adressen en het laatste adres zijn gereserveerd.

Laten we de gereserveerde adressen in een IP-adresbereik van 192.168.1.0/24bekijken.

| Gereserveerd adres | Reden |

|---|---|

192.168.1.0 |

Met deze waarde wordt het adres van het virtuele netwerk geïdentificeerd. |

192.168.1.1 |

Azure configureert dit adres als de standaardgateway. |

192.168.1.2en 192.168.1.3 |

Azure wijst deze AZURE DNS-IP-adressen toe aan de ruimte van het virtuele netwerk. |

192.168.1.255 |

Deze waarde levert het broadcastadres van het virtuele netwerk. |

Aandachtspunten bij het gebruik van subnetten

Wanneer u van plan bent subnetsegmenten toe te voegen binnen uw virtuele netwerk, zijn er verschillende factoren om rekening mee te houden. Bekijk de volgende scenario's.

Houd rekening met servicevereisten. Elke service die rechtstreeks in een virtueel netwerk is geïmplementeerd, heeft specifieke vereisten voor routering en de typen verkeer dat moet worden toegestaan in en uit gekoppelde subnetten. Een service kan een eigen subnet vereisen of maken. Er moet voldoende niet-toegewezen ruimte zijn om te voldoen aan de servicevereisten. Stel dat u een virtueel netwerk verbindt met een on-premises netwerk met behulp van Azure VPN Gateway. Het virtuele netwerk moet een toegewezen subnet voor de gateway hebben.

Overweeg virtuele netwerkapparaten. Azure routeert standaard netwerkverkeer tussen alle subnetten in een virtueel netwerk. U kunt de standaardroutering van Azure overschrijven om Azure-routering tussen subnetten te voorkomen. U kunt ook de standaardwaarde voor het routeren van verkeer tussen subnetten via een virtueel netwerkapparaat overschrijven. Als u verkeer tussen resources in hetzelfde virtuele netwerk nodig hebt om door een virtueel netwerkapparaat te stromen, implementeert u de resources in verschillende subnetten.

Overweeg service-eindpunten. U kunt de toegang tot Azure-resources, zoals een Azure-opslagaccount of Azure SQL-database, beperken tot specifieke subnetten met een service-eindpunt voor een virtueel netwerk. U kunt ook de toegang tot de resources vanaf internet weigeren. U kunt meerdere subnetten maken en vervolgens een service-eindpunt inschakelen voor sommige subnetten, maar niet voor andere.

Overweeg netwerkbeveiligingsgroepen. U kunt nul of één netwerkbeveiligingsgroep koppelen aan elk subnet in een virtueel netwerk. U kunt dezelfde of een andere netwerkbeveiligingsgroep aan elk subnet koppelen. Elke netwerkbeveiligingsgroep bevat regels die verkeer naar en van bronnen en bestemmingen toestaan of weigeren.

Houd rekening met privékoppelingen. Azure Private Link biedt een privéverbinding vanaf een virtueel netwerk naar Azure Platform as a Service (PaaS), eigen service van de klant of services van Microsoft-partners. Private Link vereenvoudigt de netwerkarchitectuur en beveiligt de verbinding tussen eindpunten in Azure. De service elimineert gegevensblootstelling op het openbare internet.