Bedreigingsanalyse analyseren

Bedreigingsanalyse is een oplossing voor bedreigingsinformatie van deskundige Microsoft-beveiligingsonderzoekers. Het is ontworpen om beveiligingsteams zo efficiënt mogelijk te helpen bij het ondervinden van opkomende bedreigingen, zoals:

- Actieve bedreigingsactoren en hun campagnes

- Populaire en nieuwe aanvalstechnieken

- Kritieke beveiligingsproblemen

- Veelvoorkomende kwetsbaarheid voor aanvallen

- Bekende malware

Bekijk deze korte video voor meer informatie over hoe bedreigingsanalyse u kan helpen bij het bijhouden van de nieuwste bedreigingen en deze te stoppen.

U kunt bedreigingsanalyse openen vanuit de linkerbovenhoek van de navigatiebalk van de Microsoft 365-beveiligingsportal of via een speciale dashboardkaart met de belangrijkste bedreigingen voor uw organisatie, zowel qua impact als wat betreft blootstelling.

Bedreigingen met hoge impact hebben het grootste potentieel om schade te veroorzaken, terwijl bedreigingen met een hoge blootstelling het kwetsbaarst zijn voor uw assets. Als u inzicht krijgt in actieve of lopende campagnes en weet wat u moet doen via bedreigingsanalyse, kunt u uw beveiligingsteam helpen bij weloverwogen beslissingen.

Met geavanceerdere aanvallers en nieuwe bedreigingen die vaak opkomen en vaak voorkomen, is het essentieel om snel in staat te zijn om het volgende te kunnen doen:

- Opkomende bedreigingen identificeren en erop reageren

- Meer informatie over of u momenteel wordt aangevallen

- De impact van de bedreiging voor uw assets beoordelen

- Controleer uw tolerantie tegen of blootstelling aan de bedreigingen

- De risicobeperkings-, herstel- of preventieacties identificeren die u kunt ondernemen om de bedreigingen te stoppen of te bevatten

Elk rapport biedt een analyse van een bijgehouden bedreiging en uitgebreide richtlijnen voor het beschermen tegen die bedreiging. Het bevat ook gegevens uit uw netwerk, waarmee wordt aangegeven of de bedreiging actief is en of u over toepasselijke beveiligingen beschikt.

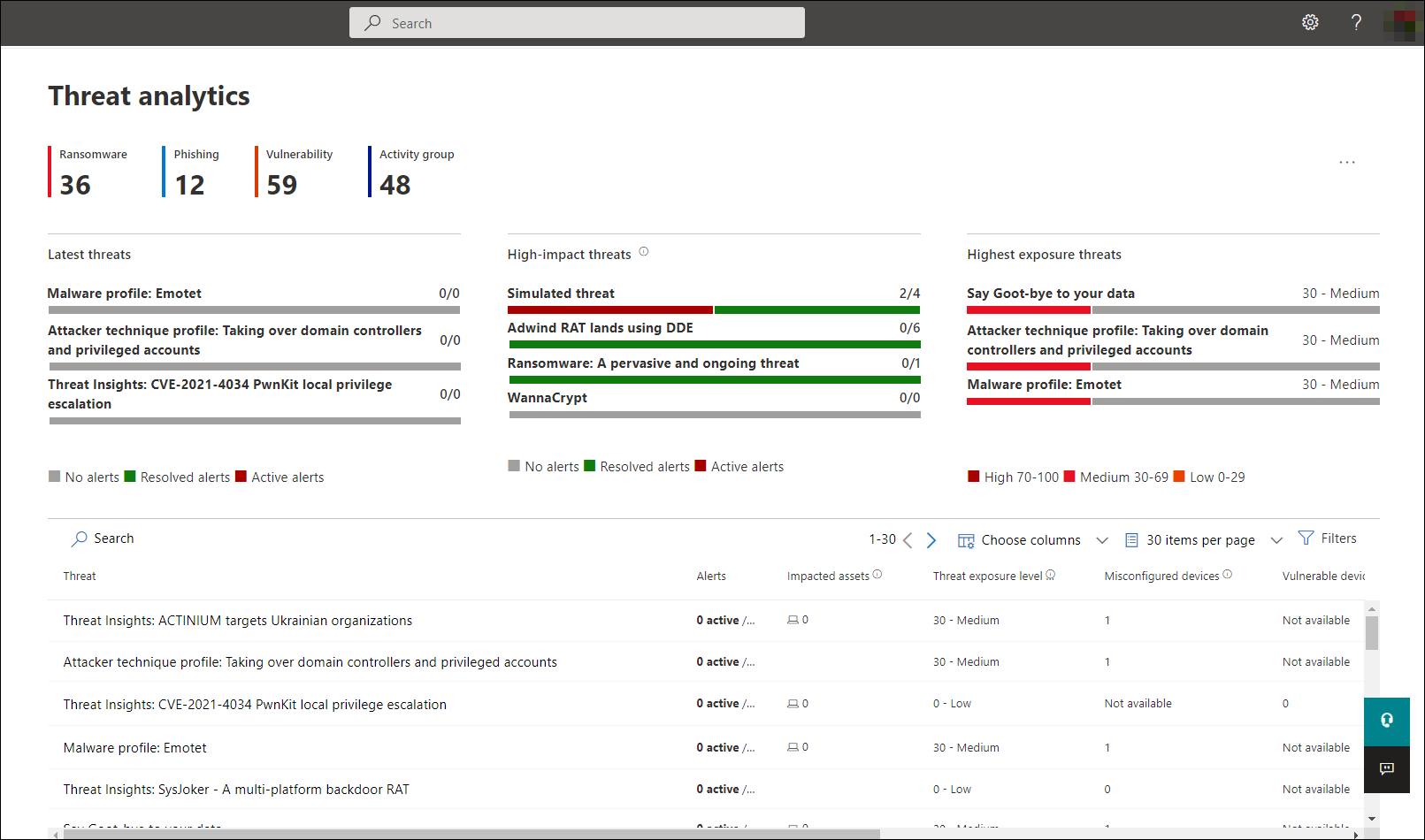

Het dashboard bedreigingsanalyse weergeven

Het dashboard bedreigingsanalyse markeert de rapporten die het meest relevant zijn voor uw organisatie. Hierin worden de bedreigingen in de volgende secties samengevat:

- Meest recente bedreigingen: geeft een overzicht van de meest recent gepubliceerde of bijgewerkte bedreigingsrapporten, samen met het aantal actieve en opgeloste waarschuwingen.

- Bedreigingen met hoge impact: geeft een overzicht van de bedreigingen die de hoogste impact hebben op uw organisatie. In deze sectie vindt u een lijst met bedreigingen met het hoogste aantal actieve en opgeloste waarschuwingen.

- Hoogste blootstelling: geeft eerst bedreigingen weer met de hoogste blootstellingsniveaus. het blootstellingsniveau van een bedreiging wordt berekend met behulp van twee stukjes informatie: hoe ernstig de beveiligingsproblemen die aan de bedreiging zijn gekoppeld, en hoeveel apparaten in uw organisatie kunnen worden misbruikt door deze beveiligingsproblemen.

Als u een bedreiging selecteert in het dashboard, wordt het rapport voor die bedreiging weergegeven.

Bekijk een bedreigingsanalyserapport. Elk bedreigingsanalyserapport bevat informatie in verschillende secties:

- Overzicht

- Analistenrapport

- Gerelateerde incidenten

- Beïnvloede assets

- Verhinderde e-mailpogingen

- Blootstelling en risicobeperking

Overzicht: Snel inzicht in de bedreiging, de impact ervan beoordelen en verdediging beoordelen

In de sectie Overzicht ziet u een voorbeeld van het gedetailleerde analistenrapport. Het biedt ook grafieken die de impact van de bedreiging voor uw organisatie en uw blootstelling markeren via onjuist geconfigureerde en niet-gepatchte apparaten.

Impact op uw organisatie beoordelen

Elk rapport bevat grafieken die zijn ontworpen om informatie te bieden over de impact van een bedreiging op de organisatie:

- Gerelateerde incidenten: biedt een overzicht van de impact van de bijgehouden bedreiging voor uw organisatie met het aantal actieve waarschuwingen en het aantal actieve incidenten waaraan ze zijn gekoppeld en de ernst van actieve incidenten

- Waarschuwingen in de loop van de tijd: geeft het aantal gerelateerde actieve en opgeloste waarschuwingen in de loop van de tijd weer. Het aantal opgeloste waarschuwingen geeft aan hoe snel uw organisatie reageert op waarschuwingen die zijn gekoppeld aan een bedreiging. In het ideale geval moet in de grafiek binnen een paar dagen waarschuwingen worden weergegeven die zijn opgelost.

- Betrokken assets: toont het aantal afzonderlijke apparaten en e-mailaccounts (postvakken) waaraan momenteel ten minste één actieve waarschuwing is gekoppeld aan de bijgehouden bedreiging. Waarschuwingen worden geactiveerd voor postvakken die bedreigingsmails hebben ontvangen. Controleer zowel organisatie- als gebruikersbeleid voor onderdrukkingen die de bezorging van bedreigings-e-mailberichten veroorzaken.

- Voorkomen dat e-mailpogingen zijn uitgevoerd: toont het aantal e-mailberichten van de afgelopen zeven dagen dat is geblokkeerd vóór de bezorging of bezorgd in de map ongewenste e-mail.

Beveiligingstolerantie en -houding controleren

Elk rapport bevat grafieken die een overzicht bieden van hoe tolerant uw organisatie is tegen een bepaalde bedreiging:

- Beveiligingsstatus: toont het aantal apparaten met onjuist geconfigureerde beveiligingsinstellingen. Pas de aanbevolen beveiligingsinstellingen toe om de bedreiging te beperken. Apparaten worden beschouwd als veilig als ze alle bijgehouden instellingen hebben toegepast.

- Status van patches voor beveiligingsproblemen: geeft het aantal kwetsbare apparaten weer. Pas beveiligingsupdates of patches toe om beveiligingsproblemen op te lossen die worden misbruikt door de bedreiging.

Rapporten per bedreigingstag weergeven

U kunt de lijst met bedreigingsrapporten filteren en de meest relevante rapporten weergeven op basis van een specifieke bedreigingstag (categorie) of een rapporttype.

- Bedreigingstags: helpt u bij het weergeven van de meest relevante rapporten op basis van een specifieke bedreigingscategorie. Bijvoorbeeld alle rapporten met betrekking tot ransomware.

- Rapporttypen: u kunt de meest relevante rapporten weergeven op basis van een specifiek rapporttype. Bijvoorbeeld alle rapporten die betrekking hebben op hulpprogramma's en technieken.

- Filters: u kunt de lijst met bedreigingsrapport efficiënt controleren en de weergave filteren op basis van een specifiek bedreigingslabel of rapporttype. Bekijk bijvoorbeeld alle bedreigingsrapporten met betrekking tot ransomwarecategorie of bedreigingsrapporten die betrekking hebben op beveiligingsproblemen.

Hoe werkt het?

Het Microsoft Threat Intelligence-team heeft bedreigingstags toegevoegd aan elk bedreigingsrapport:

Er zijn nu vier bedreigingstags beschikbaar:

- Ransomware

- Phishing

- Beveiligingsprobleem

- Activiteitsgroep

Bedreigingstags worden boven aan de pagina bedreigingsanalyse weergegeven. Er zijn tellers voor het aantal beschikbare rapporten onder elke tag.

Analistrapport: Krijg deskundig inzicht van Microsoft-beveiligingsonderzoekers

Lees in de sectie Analistenrapport de gedetailleerde schrijfbewerking van experts. De meeste rapporten bieden gedetailleerde beschrijvingen van aanvalsketens, waaronder tactieken en technieken die zijn toegewezen aan het MITRE ATT&CK-framework, uitgebreide lijsten met aanbevelingen en krachtige richtlijnen voor het opsporen van bedreigingen.

Gerelateerde incidenten: Gerelateerde incidenten weergeven en beheren

Het tabblad Gerelateerde incidenten bevat de lijst met alle incidenten die betrekking hebben op de bijgehouden bedreiging. U kunt incidenten toewijzen of waarschuwingen beheren die aan elk incident zijn gekoppeld.

Beïnvloede assets: Lijst met betrokken apparaten en postvakken ophalen

Een asset wordt beschouwd als beïnvloed als deze wordt beïnvloed door een actieve, onopgeloste waarschuwing. Op het tabblad Betrokken activa worden de volgende typen betrokken assets weergegeven:

Betrokken apparaten: eindpunten met onopgeloste Microsoft Defender voor Eindpunt waarschuwingen. Deze waarschuwingen worden meestal geactiveerd bij waarnemingen van bekende bedreigingsindicatoren en -activiteiten.

Betrokken postvakken: postvakken die e-mailberichten hebben ontvangen die Microsoft Defender voor Office 365 waarschuwingen hebben geactiveerd. Hoewel de meeste berichten die waarschuwingen activeren doorgaans worden geblokkeerd, kunnen beleidsregels op gebruikers- of organisatieniveau filters overschrijven.

Voorkomen van e-mailpogingen: geblokkeerde of ongewenste e-mailberichten met bedreigingen weergeven

Microsoft Defender voor Office 365 blokkeert meestal e-mailberichten met bekende bedreigingsindicatoren, waaronder schadelijke koppelingen of bijlagen. In sommige gevallen verzenden proactieve filtermechanismen die controleren op verdachte inhoud in plaats daarvan bedreigings-e-mailberichten naar de map ongewenste e-mail. In beide gevallen wordt de kans op het starten van malwarecode op het apparaat verminderd.

Op het tabblad Voorkomen van e-mailpogingen worden alle e-mailberichten vermeld die zijn geblokkeerd vóór de bezorging of verzonden naar de map ongewenste e-mail door Microsoft Defender voor Office 365.

Blootstelling en risicobeperking: Bekijk de lijst met oplossingen en de status van uw apparaten

Bekijk in de sectie Blootstelling en risicobeperking de lijst met specifieke aanbevelingen die u kunnen helpen om de tolerantie van uw organisatie tegen de bedreiging te vergroten. De lijst met bijgehouden oplossingen omvat:

- Beveiligingsupdates: implementatie van ondersteunde softwarebeveiligingsupdates voor beveiligingsproblemen die zijn gevonden op onboarding-apparaten

- Ondersteunde beveiligingsconfiguraties

- Cloudbeveiliging

- Mogelijk ongewenste toepassingsbeveiliging (PUA)

- Real-time bescherming

Risicobeperkingsinformatie in deze sectie bevat gegevens van bedreigings- en beveiligingsproblemenbeheer, die ook gedetailleerde inzoominformatie biedt via verschillende koppelingen in het rapport.

E-mailmeldingen instellen voor rapportupdates

U kunt e-mailmeldingen instellen waarmee u updates over bedreigingsanalyserapporten ontvangt.

Voer de volgende stappen uit om e-mailmeldingen voor bedreigingsanalyserapporten in te stellen:

Selecteer Instellingen in de zijbalk van Microsoft Defender XDR. Selecteer Microsoft Defender XDR in de lijst met instellingen.

Kies Bedreigingsanalyse voor e-mailmeldingen > en selecteer de knop + Een meldingsregel maken. Er wordt een flyout weergegeven.

Volg de stappen in de flyout. Geef eerst de nieuwe regel een naam. Het beschrijvingsveld is optioneel, maar er is een naam vereist. U kunt de regel in- of uitschakelen met behulp van het selectievakje onder het beschrijvingsveld.

Notitie

De naam- en beschrijvingsvelden voor een nieuwe meldingsregel accepteren alleen Engelse letters en cijfers. Ze accepteren geen spaties, streepjes, onderstrepingstekens of andere interpunctie.

Kies over welk type rapporten u een melding wilt ontvangen. U kunt kiezen tussen het bijwerken van alle nieuw gepubliceerde of bijgewerkte rapporten, of alleen die rapporten met een bepaald label of type.

Voeg ten minste één geadresseerde toe om de e-mailberichten met meldingen te ontvangen. U kunt dit scherm ook gebruiken om te controleren hoe de meldingen worden ontvangen door een test-e-mail te verzenden.

- Controleer de nieuwe regel. Als u iets wilt wijzigen, selecteert u de knop Bewerken aan het einde van elke subsectie. Zodra uw beoordeling is voltooid, selecteert u de knop Regel maken.

De nieuwe regel is gemaakt. Selecteer de knop Gereed om het proces te voltooien en de flyout te sluiten. Uw nieuwe regel wordt nu weergegeven in de lijst met e-mailmeldingen voor bedreigingsanalyse.