Overwegingen bij het plannen van een beveiligde configuratie

Gezien de implementatie van servers met Arc duizenden machines in meerdere kantoren die bedrijfskritieke workloads verwerken, is beveiliging het belangrijkste voor Wide World Importers. Wanneer u een veilige implementatie plant, is het belangrijk om te overwegen hoe u toegangsrollen, beleidsregels en netwerken tegelijk kunt toepassen om de naleving en beveiliging van resources te waarborgen.

Servers met Azure Arc profiteren niet alleen van ingebouwde beveiliging met zorgvuldige versleuteling en het delen van gegevens, maar hebben ook een reeks extra beveiligingsconfiguraties. Om een veilige implementatie te garanderen, moet u mogelijk een effectieve landingszone voorbereiden voor resources met Arc door de juiste toegangsbeheer, governance-infrastructuur en geavanceerde netwerkopties te configureren. In deze les leert u het volgende:

Op rollen gebaseerd toegangsbeheer (RBAC) configureren: ontwikkel een toegangsplan om te bepalen wie toegang heeft tot het beheren van servers met Azure Arc en de mogelijkheid om hun gegevens van andere Azure-services weer te geven.

Een Azure Policy-beheerplan ontwikkelen: Bepaal hoe u governance van hybride servers en machines implementeert in het abonnement of resourcegroepbereik met Azure Policy.

Geavanceerde netwerkopties selecteren: evalueren of proxyserver of Azure Private Link nodig is voor uw serverimplementatie met Arc

Beveiligde identiteiten en toegangsbeheer

Elke server met Azure Arc heeft een beheerde identiteit als onderdeel van een resourcegroep binnen een Azure-abonnement. Deze identiteit vertegenwoordigt de server die on-premises of een andere cloudomgeving wordt uitgevoerd. Toegang tot deze resource wordt beheerd door standaard op rollen gebaseerd toegangsbeheer van Azure (RBAC). Twee serverspecifieke serverrollen met Arc zijn de rol Azure Verbinding maken ed Machine Onboarding en de rol van Azure Verbinding maken ed Machine Resource Beheer istrator.

De azure Verbinding maken ed Machine Onboarding-rol is beschikbaar voor onboarding op schaal en kan alleen nieuwe servers met Azure Arc in Azure lezen of maken. Servers kunnen niet worden verwijderd die al zijn geregistreerd of extensies beheren. Als best practice raden we u aan deze rol alleen toe te wijzen aan de Microsoft Entra-service-principal die wordt gebruikt voor het onboarden van machines op schaal.

Gebruikers met de azure Verbinding maken ed Machine Resource Beheer istrator kunnen een machine lezen, wijzigen, opnieuw onboarden en verwijderen. Deze rol is ontworpen ter ondersteuning van het beheer van servers met Azure Arc, maar niet voor andere resources in de resourcegroep of het abonnement.

Daarnaast maakt de Azure Verbinding maken ed Machine-agent gebruik van openbare-sleutelverificatie om te communiceren met de Azure-service. Nadat u een server onboardt naar Azure Arc, wordt een persoonlijke sleutel opgeslagen op de schijf en gebruikt wanneer de agent communiceert met Azure. Als deze wordt gestolen, kan de persoonlijke sleutel op een andere server worden gebruikt om met de service te communiceren en te fungeren alsof deze de oorspronkelijke server is. Dit omvat het verkrijgen van toegang tot de door het systeem toegewezen identiteit en alle resources waartoe die identiteit toegang heeft. Het bestand met de persoonlijke sleutel is beveiligd om alleen toegang te verlenen tot het HIMDS-account om het te lezen. Om offlineaanvallen te voorkomen, raden we u ten zeerste aan om volledige schijfversleuteling (bijvoorbeeld BitLocker, dm-crypt, enzovoort) te gebruiken op het besturingssysteemvolume van uw server.

Azure Policy-governance

Naleving van regelgeving in Azure Policy biedt door Microsoft gemaakte en beheerde initiatiefdefinities, bekend als ingebouwde modules, voor de nalevingsdomeinen en beveiligingsmaatregelen met betrekking tot verschillende nalevingsstandaarden. Enkele Azure-beleidsregels voor naleving van regelgeving zijn:

- Australian Government ISM PROTECTED

- Azure Security-benchmark

- Azure Security Benchmark v1

- Canada Federal PBMM

- CMMC-niveau 3

- FedRAMP High

- FedRAMP Moderate

- HIPAA HITRUST 9.2

- IRS 1075 september 2016

- ISO 27001:2013

- Nieuw-Zeeland ISM Restricted

- NIST SP 800-171 R2

- NIST SP 800-53 Rev. 4

- NIST SP 800-53 Rev. 5

- UK OFFICIAL en UK NHS

Voordat u servers met Azure Arc implementeert in een resourcegroep, kunt u Azure-beleid systeemmatig definiëren en toewijzen met hun respectieve hersteltaken op het niveau van de resourcegroep, het abonnement of de beheergroep, om ervoor te zorgen dat er controle- en nalevingsrails aanwezig zijn.

Beveiligde netwerken met Private Link

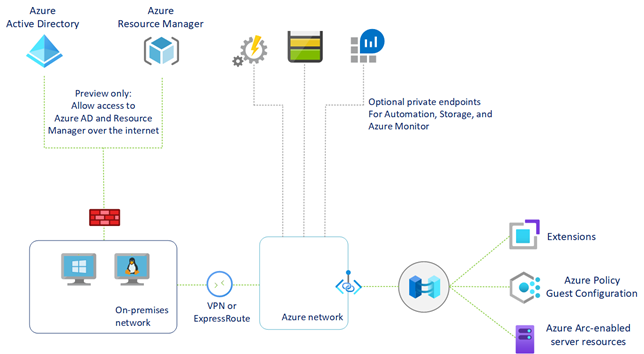

Naast het openbare eindpunt zijn twee andere beveiligde netwerkopties voor servers met Azure Arc proxyserver en Azure Private Link.

Als uw computer communiceert via een proxyserver om verbinding te maken met internet, kunt u het IP-adres van de proxyserver opgeven of de naam en het poortnummer dat de computer gebruikt om te communiceren met de proxyserver. U kunt deze specificatie rechtstreeks in Azure Portal maken bij het genereren van een script voor het onboarden van meerdere machines naar Arc.

Voor scenario's met hoge beveiliging kunt u met Azure Private Link Veilig Azure PaaS-services koppelen aan uw virtuele netwerk met behulp van privé-eindpunten. Voor veel services stelt u een eindpunt per resource in. Dit betekent dat u uw on-premises of multicloudservers kunt verbinden met Azure Arc en al het verkeer via een Azure ExpressRoute- of site-naar-site-VPN-verbinding kunt verzenden in plaats van openbare netwerken te gebruiken. Door Private Link te gebruiken met servers met Arc, kunt u het volgende doen:

- Verbinding maken privé naar Azure Arc zonder openbare netwerktoegang te openen.

- Zorg ervoor dat gegevens van de machine of server met Azure Arc alleen toegankelijk zijn via geautoriseerde privénetwerken.

- Verbind uw privé on-premises netwerk veilig met Azure Arc met behulp van ExpressRoute en Private Link.

- Houd al het verkeer binnen het Backbone-netwerk van Microsoft Azure.