Inzicht in versleuteling in MySQL

Gegevens die onderweg zijn

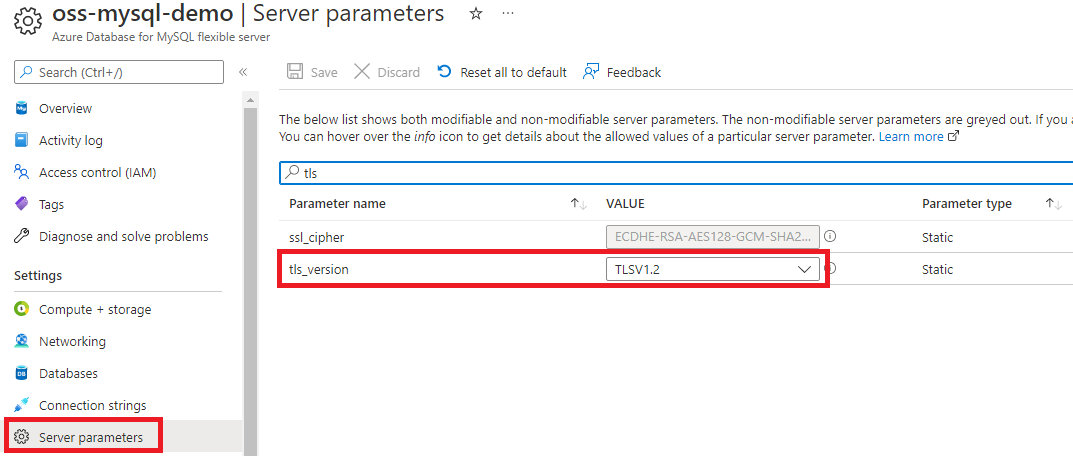

Azure Database for MySQL ondersteunt versleutelde verbindingen met TLS 1.2. Dit protocol is standaard ingeschakeld en wordt beheerd door de tls_version serverparameter. Met deze parameter kunt u de minimale TLS-versie afdwingen die de server toestaat. U kunt meer dan één versie selecteren, bijvoorbeeld als u TLS 1.2 en 1.3 wilt toestaan. Wanneer u deze parameter wijzigt, moet u de server opnieuw opstarten om de wijziging toe te passen.

Als uw clienttoepassing geen ondersteuning biedt voor versleutelde verbindingen, moet u versleutelde verbindingen uitschakelen in Azure Database for MySQL. Navigeer in Azure Portal naar uw MySQL-server en selecteer onder Instellingen serverparameters. Voer in het zoekvak require_secure_transport in. Met deze parameter wordt gedefinieerd of clientverbindingen een beveiligde verbinding moeten gebruiken, dat wil gezegd SSL via TCP/IP of verbindingen die gebruikmaken van een socketbestand op Unix of gedeeld geheugen in Windows. Als uw clienttoepassing geen versleutelde verbindingen ondersteunt, stelt u require_secure_transport in op UIT.

Notitie

Als u require_secure_transport instelt op UIT, maar een client verbinding maakt met een versleutelde verbinding, wordt deze nog steeds geaccepteerd.

Als u versleutelde verbindingen met uw clienttoepassingen wilt gebruiken, downloadt u het openbare SSL-certificaat in Azure Portal. Navigeer naar uw MySQL-server en selecteer netwerken in het linkermenu. Selecteer SSL-certificaat downloaden in het bovenste menu. Als u wilt dat toepassingen veilig verbinding kunnen maken met de database via SSL, slaat u het certificaatbestand op in uw lokale omgeving of in de clientomgeving waar uw toepassing wordt gehost.

Inactieve gegevens

Data-at-rest-versleuteling wordt ondersteund in de InnoDB-opslagengine. Versleuteling wordt ingesteld op tabelruimteniveau en InnoDB ondersteunt versleuteling voor de volgende tabelruimten: bestand per tabel, algemeen en systeem. Zorg ervoor dat voor MySQL versie 8.0 de serverparameter default_table_encryption is ingesteld op AAN (deze is standaard UITGESCHAKELD ). Voor een tabel die is versleuteld, kunt u het opnieuw logboek ook versleutelen. Deze optie is standaard uitgeschakeld.

Een tabel in een bestand per tabelruimte versleutelen:

CREATE TABLE myEncryptedTable (myID INT) ENCRYPTION = 'Y';

Als u vervolgens een tabel wijzigt, moet de versleutelingscomponent worden opgegeven:

ALTER TABLE myEncryptedTable ENCRYPTION = 'Y';

Azure Database for MySQL ondersteunt standaard versleuteling van data-at-rest, met behulp van de beheerde sleutels van Microsoft. Gegevens en back-ups worden altijd versleuteld op schijf en dit kan niet worden uitgeschakeld.