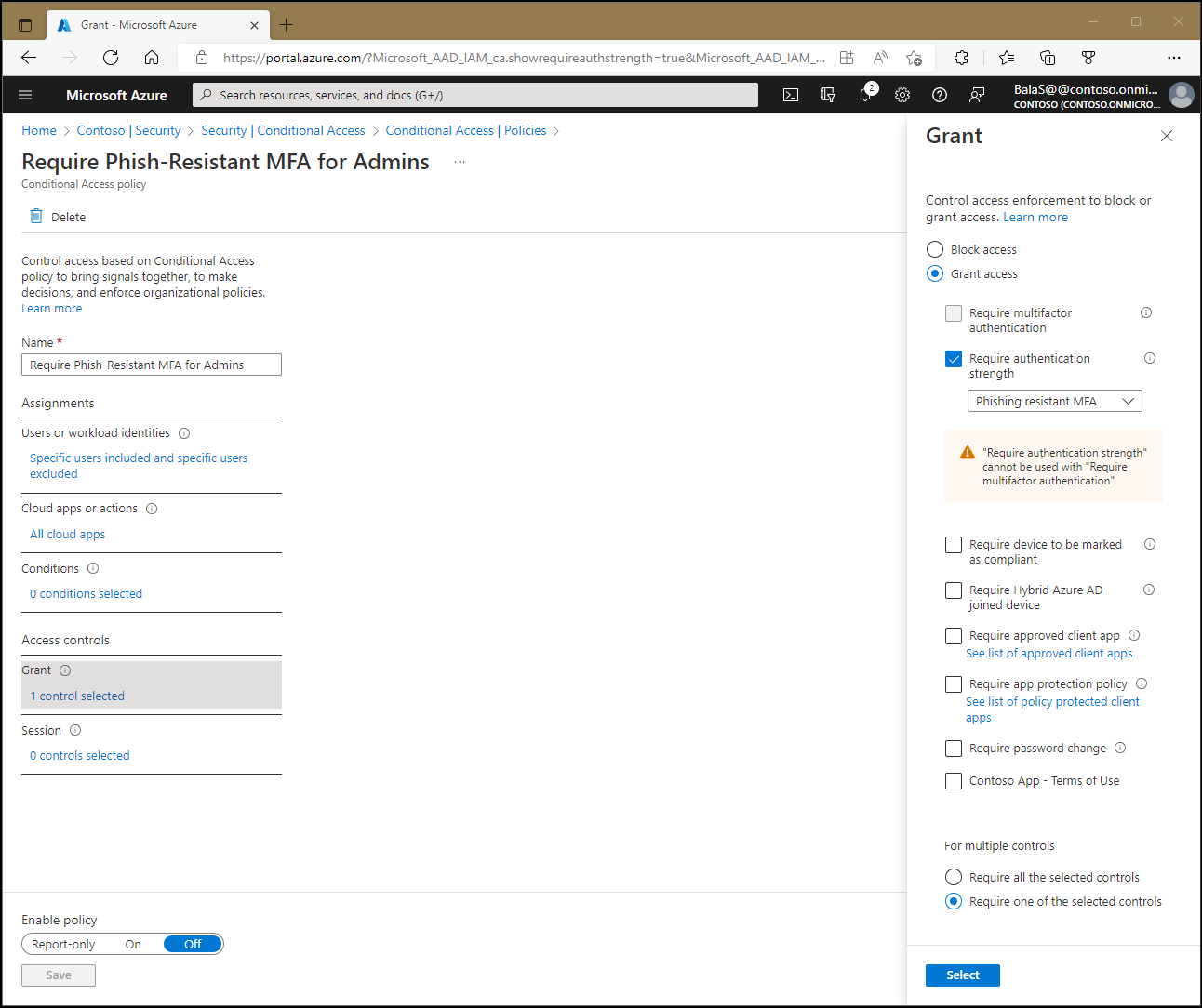

Dostęp warunkowy: udzielanie

W ramach zasad dostępu warunkowego administrator może używać mechanizmów kontroli dostępu w celu udzielania lub blokowania dostępu do zasobów.

Zablokuj dostęp

Kontrola blokowania dostępu uwzględnia wszystkie przypisania i uniemożliwia dostęp na podstawie konfiguracji zasad dostępu warunkowego.

Blokowanie dostępu to zaawansowany mechanizm kontroli, który należy stosować z odpowiednią wiedzą. Zasady z instrukcjami blokującymi mogą mieć niezamierzone skutki uboczne. Prawidłowe testowanie i walidacja są niezbędne przed włączeniem kontrolki na dużą skalę. Administracja istratorzy powinni używać takich narzędzi jak Tryb tylko do dostępu warunkowego i narzędzie What If w dostępie warunkowym podczas wprowadzania zmian.

Udzielanie dostępu

Administracja istratory mogą wymusić co najmniej jedną kontrolę podczas udzielania dostępu. Te kontrolki obejmują następujące opcje:

- Wymaganie uwierzytelniania wieloskładnikowego (uwierzytelnianie wieloskładnikowe firmy Microsoft)

- Wymagaj siły uwierzytelniania

- Wymagaj, aby urządzenie było oznaczone jako zgodne (Microsoft Intune)

- Wymagaj urządzenia przyłączonego hybrydowego firmy Microsoft Entra

- Wymaganie zatwierdzonej aplikacji klienckiej

- Wymaganie zasad ochrony aplikacji

- Wymaganie zmiany haseł

Gdy administratorzy zdecydują się połączyć te opcje, mogą użyć następujących metod:

- Wymagaj wszystkich wybranych kontrolek (kontrolka i kontrolka)

- Wymagaj jednej z wybranych kontrolek (kontrolka lub kontrolka)

Domyślnie dostęp warunkowy wymaga wszystkich wybranych kontrolek.

Wymaganie uwierzytelniania wieloskładnikowego

Po zaznaczeniu tego pola wyboru od użytkowników wymagane jest uwierzytelnianie wieloskładnikowe w usłudze Microsoft Entra. Więcej informacji na temat wdrażania uwierzytelniania wieloskładnikowego firmy Microsoft entra można znaleźć w temacie Planowanie wdrożenia uwierzytelniania wieloskładnikowego firmy Microsoft opartego na chmurze firmy Microsoft.

Funkcja Windows Hello dla firm spełnia wymagania dotyczące uwierzytelniania wieloskładnikowego w zasadach dostępu warunkowego.

Wymagaj siły uwierzytelniania

Administracja istratorzy mogą zdecydować się na wymaganie określonych sił uwierzytelniania w zasadach dostępu warunkowego. Te mocne strony uwierzytelniania są definiowane w siłach uwierzytelniania w usłudze> Microsoft Entra Admin Center>Protection.> Administracja istratorzy mogą zdecydować się na utworzenie własnych lub użycie wbudowanych wersji.

Wymagaj, aby urządzenie było oznaczone jako zgodne

Organizacje wdrażające usługę Intune mogą używać informacji zwracanych z urządzeń w celu zidentyfikowania urządzeń spełniających określone wymagania dotyczące zgodności z zasadami. Usługa Intune wysyła informacje o zgodności do identyfikatora entra firmy Microsoft, aby dostęp warunkowy mógł zdecydować się na udzielenie lub zablokowanie dostępu do zasobów. Aby uzyskać więcej informacji na temat zasad zgodności, zobacz Ustawianie reguł na urządzeniach w celu zezwolenia na dostęp do zasobów w organizacji przy użyciu usługi Intune.

Urządzenie może być oznaczone jako zgodne przez usługę Intune dla dowolnego systemu operacyjnego lub przez system zarządzania urządzeniami przenośnymi innej firmy dla urządzeń z systemem Windows. Listę obsługiwanych systemów zarządzania urządzeniami przenośnymi innych firm można znaleźć w temacie Obsługa partnerów zgodności urządzeń innych firm w usłudze Intune.

Urządzenia muszą być zarejestrowane w usłudze identyfikatora Microsoft Entra, aby można je było oznaczyć jako zgodne. Więcej informacji o rejestracji urządzeń można znaleźć w temacie Co to jest tożsamość urządzenia?

Wymagaj , aby urządzenie było oznaczone jako zgodne kontrolki:

- Obsługuje tylko urządzenia z systemem Windows 10+, iOS, Android i macOS zarejestrowane w usłudze Microsoft Entra ID i zarejestrowane w usłudze Intune.

- Przeglądarka Microsoft Edge w trybie InPrivate w systemie Windows jest uznawana za niezgodne urządzenie.

Uwaga

W systemach Windows, iOS, Android, macOS i niektórych przeglądarkach internetowych innych firm identyfikator Entra identyfikuje urządzenie przy użyciu certyfikatu klienta, który jest aprowizowany, gdy urządzenie jest zarejestrowane w usłudze Microsoft Entra ID. Gdy użytkownik po raz pierwszy zaloguje się za pośrednictwem przeglądarki, zostanie wyświetlony monit o wybranie certyfikatu. Użytkownik musi wybrać ten certyfikat, zanim będzie mógł nadal korzystać z przeglądarki.

Możesz użyć aplikacji Ochrona punktu końcowego w usłudze Microsoft Defender z zatwierdzonymi zasadami aplikacji klienckich w usłudze Intune, aby ustawić zasady zgodności urządzeń na zasady dostępu warunkowego. Podczas konfigurowania dostępu warunkowego nie jest wymagane wykluczenie aplikacji Ochrona punktu końcowego w usłudze Microsoft Defender. Mimo że Ochrona punktu końcowego w usłudze Microsoft Defender w systemach Android i iOS (identyfikator aplikacji dd47d17a-3194-4d86-bfd5-c6ae6f5651e3) nie jest zatwierdzoną aplikacją, ma uprawnienia do zgłaszania stanu zabezpieczeń urządzenia. To uprawnienie umożliwia przepływ informacji o zgodności z dostępem warunkowym.

Wymagaj urządzenia przyłączonego hybrydowego firmy Microsoft Entra

Organizacje mogą zdecydować się na użycie tożsamości urządzenia w ramach zasad dostępu warunkowego. Organizacje mogą wymagać, aby urządzenia zostały dołączone hybrydowe do firmy Microsoft, korzystając z tego pola wyboru. Aby uzyskać więcej informacji na temat tożsamości urządzeń, zobacz Co to jest tożsamość urządzenia?.

Jeśli używasz przepływu OAuth kodu urządzenia, wymagana kontrola udzielania dla urządzenia zarządzanego lub warunku stanu urządzenia nie jest obsługiwana. Dzieje się tak, ponieważ urządzenie, które przeprowadza uwierzytelnianie, nie może dostarczyć stanu urządzenia do urządzenia, które udostępnia kod. Ponadto stan urządzenia w tokenie jest zablokowany dla urządzenia wykonującego uwierzytelnianie. Zamiast tego użyj kontrolki Wymagaj uwierzytelniania wieloskładnikowego .

Wymagaj hybrydowej kontrolki urządzenia dołączonej do firmy Microsoft Entra:

- Obsługuje tylko urządzenia z systemem Windows przyłączonym do domeny (przed systemem Windows 10) i urządzeniami z systemem Windows current (Windows 10 lub nowszym).

- Nie uwzględnia przeglądarki Microsoft Edge w trybie InPrivate jako urządzenia hybrydowego dołączonego do firmy Microsoft Entra.

Wymaganie zatwierdzonej aplikacji klienckiej

Organizacje mogą wymagać, aby zatwierdzona aplikacja kliencka była używana do uzyskiwania dostępu do wybranych aplikacji w chmurze. Te zatwierdzone aplikacje klienckie obsługują zasady ochrony aplikacji usługi Intune niezależnie od dowolnego rozwiązania do zarządzania urządzeniami przenośnymi.

Ostrzeżenie

Zatwierdzona dotacja aplikacji klienckiej zostanie wycofana na początku marca 2026 r. Organizacje muszą przenieść wszystkie bieżące zasady dostępu warunkowego, które używają tylko udzielenia wymagaj zatwierdzonej aplikacji klienckiej do wymagania zatwierdzonej aplikacji klienckiej lub zasad ochrony aplikacji do marca 2026 r. Ponadto w przypadku wszystkich nowych zasad dostępu warunkowego zastosuj tylko przyznanie zasad Wymagaj ochrony aplikacji. Aby uzyskać więcej informacji, zobacz artykuł Migrowanie zatwierdzonej aplikacji klienckiej do zasad ochrony aplikacji w obszarze Dostęp warunkowy.

Aby zastosować tę kontrolę udzielania, urządzenie musi być zarejestrowane w identyfikatorze Entra firmy Microsoft, co wymaga użycia aplikacji brokera. Aplikacja brokera może być aplikacją Microsoft Authenticator dla systemu iOS lub Microsoft Authenticator lub Microsoft Portal firmy dla urządzeń z systemem Android. Jeśli aplikacja brokera nie jest zainstalowana na urządzeniu podczas próby uwierzytelnienia użytkownika, użytkownik zostanie przekierowany do odpowiedniego sklepu z aplikacjami w celu zainstalowania wymaganej aplikacji brokera.

Następujące aplikacje klienckie obsługują to ustawienie. Ta lista nie jest wyczerpująca i może ulec zmianie:

- Microsoft Azure Information Protection

- Microsoft Cortana

- Microsoft Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Invoicing

- Microsoft Kaizala

- Microsoft Launcher

- Listy Microsoft

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power Apps

- Microsoft Power BI

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Skype dla firm

- Usługa Microsoft Stream

- Microsoft Teams

- Microsoft To Do

- Microsoft Visio

- Microsoft Word

- Microsoft Yammer

- Microsoft Whiteboard

- Administracja Microsoft 365

Uwagi

- Zatwierdzone aplikacje klienckie obsługują funkcję zarządzania aplikacjami mobilnymi usługi Intune.

- Wymagaj zatwierdzonej aplikacji klienckiej:

- Obsługuje tylko warunki platformy urządzeń z systemami iOS i Android.

- Wymaga, aby aplikacja brokera zarejestrowała urządzenie. Aplikacja brokera może być aplikacją Microsoft Authenticator dla systemu iOS lub Microsoft Authenticator lub Microsoft Portal firmy dla urządzeń z systemem Android.

- Dostęp warunkowy nie może rozważyć przeglądarki Microsoft Edge w trybie InPrivate zatwierdzonej aplikacji klienckiej.

- Zasady dostępu warunkowego, które wymagają usługi Microsoft Power BI jako zatwierdzonej aplikacji klienckiej, nie obsługują używania serwera proxy aplikacji Microsoft Entra w celu połączenia aplikacji mobilnej Power BI z lokalną Serwer raportów usługi Power BI.

- Elementy WebView hostowane poza przeglądarką Microsoft Edge nie spełniają zatwierdzonych zasad aplikacji klienckich. Na przykład: jeśli aplikacja próbuje załadować program SharePoint w widoku internetowym, zasady ochrony aplikacji kończą się niepowodzeniem.

Zobacz Wymaganie zatwierdzonych aplikacji klienckich na potrzeby dostępu do aplikacji w chmurze z dostępem warunkowym, aby zapoznać się z przykładami konfiguracji.

Wymaganie zasad ochrony aplikacji

W zasadach dostępu warunkowego można wymagać, aby zasady ochrony aplikacji usługi Intune znajdują się w aplikacji klienckiej, zanim dostęp będzie dostępny dla wybranych aplikacji. Te zasady ochrony aplikacji do zarządzania aplikacjami mobilnymi (MAM) umożliwiają zarządzanie danymi organizacji i ich ochronę w ramach określonych aplikacji.

Aby zastosować tę kontrolę udzielania, dostęp warunkowy wymaga zarejestrowania urządzenia w identyfikatorze Entra firmy Microsoft, który wymaga użycia aplikacji brokera. Aplikacja brokera może być aplikacją Microsoft Authenticator dla systemu iOS lub Microsoft Portal firmy dla urządzeń z systemem Android. Jeśli aplikacja brokera nie jest zainstalowana na urządzeniu podczas próby uwierzytelnienia użytkownika, użytkownik zostanie przekierowany do sklepu z aplikacjami w celu zainstalowania aplikacji brokera. Aplikacja Microsoft Authenticator może być używana jako aplikacja brokera, ale nie obsługuje stosowania jej jako zatwierdzonej aplikacji klienckiej. zasady Ochrona aplikacji są ogólnie dostępne dla systemów iOS i Android oraz w publicznej wersji zapoznawczej przeglądarki Microsoft Edge w systemie Windows. Urządzenia z systemem Windows obsługują nie więcej niż trzy konta użytkowników firmy Microsoft Entra w tej samej sesji. Aby uzyskać więcej informacji na temat stosowania zasad do urządzeń z systemem Windows, zobacz artykuł Wymagaj zasad ochrony aplikacji na urządzeniach z systemem Windows (wersja zapoznawcza).

Aplikacje muszą spełniać pewne wymagania, aby obsługiwać zasady ochrony aplikacji. Deweloperzy mogą znaleźć więcej informacji na temat tych wymagań w sekcji Aplikacje, którymi można zarządzać za pomocą zasad ochrony aplikacji.

Następujące aplikacje klienckie obsługują to ustawienie. Ta lista nie jest wyczerpująca i może ulec zmianie. Jeśli twoja aplikacja nie znajduje się na liście, zapoznaj się z dostawcą aplikacji, aby potwierdzić obsługę:

- Aplikacja mobilna Adobe Acrobat Reader

- IAnnotate for Office 365

- Microsoft Cortana

- Microsoft Dynamics 365 for Telefon s

- Microsoft Dynamics 365 Sales

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Launcher

- Listy Microsoft

- Microsoft Loop

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power BI

- Microsoft PowerApps

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Stream Mobile Native 2.0

- Microsoft Teams

- Microsoft To Do

- Microsoft Word

- Microsoft Whiteboard Services

- MultiLine dla usługi Intune

- Nine Mail — poczta e-mail i kalendarz

- Notate for Intune

- Provectus — bezpieczne kontakty

- Viva Engage (Android, iOS i iPadOS)

Uwaga

Program Kaizala, Skype dla firm i Visio nie obsługują przyznawania zasad Wymagaj ochrony aplikacji. Jeśli te aplikacje będą działać, użyj opcji Wymagaj zatwierdzonych aplikacji na wyłączność. Użycie klauzuli "or" między tymi dwoma grantami nie będzie działać dla tych trzech aplikacji.

Zobacz Wymaganie zasad ochrony aplikacji i zatwierdzona aplikacja kliencka na potrzeby dostępu do aplikacji w chmurze z dostępem warunkowym, aby zapoznać się z przykładami konfiguracji.

Wymaganie zmiany haseł

Po wykryciu ryzyka związanego z użytkownikiem administratorzy mogą stosować warunki zasad ryzyka użytkownika, aby użytkownik bezpiecznie zmienił hasło przy użyciu samoobsługowego resetowania hasła firmy Microsoft Entra. Użytkownicy mogą przeprowadzić samoobsługowe resetowanie hasła w celu samodzielnego korygowania. Ten proces zamyka zdarzenie ryzyka użytkownika, aby zapobiec niepotrzebnym alertom dla administratorów.

Gdy użytkownik zostanie poproszony o zmianę hasła, jest on najpierw wymagany do ukończenia uwierzytelniania wieloskładnikowego. Upewnij się, że wszyscy użytkownicy rejestrują się na potrzeby uwierzytelniania wieloskładnikowego, więc są przygotowani na wypadek wykrycia ryzyka dla swojego konta.

Ostrzeżenie

Użytkownicy muszą wcześniej zarejestrować się na potrzeby uwierzytelniania wieloskładnikowego przed wyzwoleniem zasad ryzyka użytkownika.

Następujące ograniczenia mają zastosowanie podczas konfigurowania zasad przy użyciu kontrolki zmiany hasła:

- Zasady muszą być przypisane do "wszystkich aplikacji w chmurze". To wymaganie uniemożliwia atakującemu użycie innej aplikacji w celu zmiany hasła użytkownika i zresetowania ryzyka związanego z kontem przez zalogowanie się do innej aplikacji.

- Wymagaj zmiany hasła nie można używać z innymi kontrolkami, takimi jak wymaganie zgodnego urządzenia.

- Kontrolka zmiany hasła może być używana tylko z warunkiem przypisania użytkownika i grupy, warunkiem przypisania aplikacji w chmurze (który musi być ustawiony na "wszystkie") i warunkami ryzyka użytkownika.

Warunki użytkowania

Jeśli Organizacja utworzyła warunki użytkowania, inne opcje mogą być widoczne w obszarze kontrolek udzielania. Te opcje umożliwiają administratorom wymaganie potwierdzenia warunków użytkowania jako warunku uzyskiwania dostępu do zasobów chronionych przez zasady. Więcej informacji na temat warunków użytkowania można znaleźć w artykule Microsoft Entra terms of use (Warunki użytkowania firmy Microsoft).

Niestandardowe mechanizmy kontroli (wersja zapoznawcza)

Kontrolki niestandardowe to funkcja w wersji zapoznawczej identyfikatora entra firmy Microsoft. W przypadku używania kontrolek niestandardowych użytkownicy są przekierowywani do zgodnej usługi w celu spełnienia wymagań dotyczących uwierzytelniania oddzielnych od identyfikatora Entra firmy Microsoft. Aby uzyskać więcej informacji, zapoznaj się z artykułem Kontrolki niestandardowe.